Merk

Tilgang til denne siden krever autorisasjon. Du kan prøve å logge på eller endre kataloger.

Tilgang til denne siden krever autorisasjon. Du kan prøve å endre kataloger.

Databasespeiling i Microsoft Fabric er en skybasert, null-ETL, SaaS-teknologi for bedrifter. Denne veiledningen hjelper deg med å opprette en speilet database fra Azure Databricks, som oppretter en skrivebeskyttet, kontinuerlig replikert kopi av Azure Databricks-dataene dine i OneLake.

Forutsetning

- Du må aktivere ekstern datatilgang i metalageret. Hvis du vil ha mer informasjon, kan du se Aktivere ekstern datatilgang i metalageret.

- Opprett eller bruk et eksisterende Azure Databricks-arbeidsområde med Unity Catalog aktivert.

- Du må ha

EXTERNAL USE SCHEMArettigheten på skjemaet i Unity Catalog som inneholder tabellene som du får tilgang til fra Fabric. - Du må bruke Fabrics tillatelsesmodell for å angi tilgangskontroller for kataloger, skjemaer og tabeller i Fabric.

Opprett en speilet database fra Azure Databricks

Følg disse trinnene for å opprette en ny speilet database fra Azure Databricks Unity-katalogen.

Naviger til https://powerbi.com.

Velg + Ny og deretter Speilet Azure Databricks-katalog.

Velg en eksisterende tilkobling hvis du har konfigurert en.

- Hvis du ikke har en eksisterende tilkobling, oppretter du en ny tilkobling og skriver inn alle detaljene. Du kan godkjenne til Azure Databricks-arbeidsområdet ved hjelp av «Organisasjonskonto» eller «Tjenestekontohaver». Hvis du vil opprette en tilkobling, må du være enten bruker eller administrator for Azure Databricks-arbeidsområdet.

- Hvis du vil ha tilgang til Azure Data Lake Storage (ADLS) Gen2-kontoer bak en brannmur, må du følge fremgangsmåten for å aktivere tilgang til nettverkssikkerhet for Azure Data Lake Storage Gen2-kontoen senere i denne artikkelen.

Når du kobler til et Azure Databricks-arbeidsområde, kan du velge katalogen, skjemaene og tabellene via inkluderings-/utelatelseslisten du vil legge til og få tilgang til fra Microsoft Fabric på siden Velg tabeller fra en Databricks-katalog . Velg katalogen og de relaterte skjemaene og tabellene du vil legge til i Fabric-arbeidsområdet.

- Du kan bare se katalogene/skjemaene/tabellene du har tilgang til i henhold til rettighetene som er gitt til dem i henhold til rettighetsmodellen som er beskrevet i Unity Catalog-rettigheter og sikrede objekter.

- Som standard er synkronisering av fremtidige katalogendringer automatisk for det valgte skjemaet aktivert. Hvis du vil ha mer informasjon, kan du se Speiling av Azure Databricks Unity-katalog.

- Når du har gjort valgene, velger du Neste.

Som standard vil navnet på varen være navnet på katalogen du prøver å legge til i Fabric. På siden Se gjennom og opprett kan du se gjennom detaljene og eventuelt endre navnet på det speilede databaseelementet, som må være unikt i arbeidsområdet. Velg Opprett.

Et Databricks-katalogelement opprettes, og for hver tabell opprettes det også en tilsvarende snarvei av Databricks-typen.

- Skjemaer som ikke har noen tabeller, vises ikke.

Du kan også se en forhåndsvisning av dataene når du åpner en snarvei ved å velge SQL-analyseendepunktet. Åpne SQL Analytics-endepunktelementet for å starte siden Utforsker og spørringsredigering. Du kan spørre speilede Azure Databricks-tabeller med T-SQL i SQL-redigeringsprogrammet.

Opprette Lakehouse-snarveier til Databricks-katalogelementet

Du kan også opprette snarveier fra Lakehouse til Databricks-katalogelementet for å bruke Lakehouse-dataene og bruke Spark Notebooks.

- Først lager vi et innsjøhus. Hvis du allerede har et innsjøhus i dette arbeidsområdet, kan du bruke et eksisterende innsjøhus.

- Velg arbeidsområdet ditt i navigasjonsmenyen.

- Velg + Nytt>innsjøhus.

- Angi et navn på innsjøen i Navn-feltet , og velg Opprett.

- I Utforsker-visningen av innsjøhuset, i Hent data i innsjøhuset-menyen , under Last inn data i innsjøhuset, velger du Ny snarveisknapp .

- Velg Microsoft OneLake. Velg en katalog. Dette er dataelementet du opprettet i de forrige trinnene. Velg deretter Neste.

- Velg tabeller i skjemaet, og velg Neste.

- Velg Opprett.

- Snarveier er nå tilgjengelige i Lakehouse for bruk med andre Lakehouse-data. Du kan også bruke notatblokker og Spark til å utføre databehandling på dataene for disse katalogtabellene som du har lagt til fra Azure Databricks-arbeidsområdet.

Opprette en semantisk modell

Du kan opprette en semantisk modell for Power BI basert på det speilede elementet, og legge til/fjerne tabeller manuelt. Hvis du vil ha mer informasjon om hvordan du oppretter og administrerer semantiske modeller, kan du se Opprette en semantisk modell for Power BI.

For å få den beste opplevelsen anbefales det at du bruker Microsoft Edge-nettleseren for semantiske modelleringsoppgaver.

Administrere semantiske modellrelasjoner

Når du har opprettet en ny semantisk modell basert på den speilvendte databasen,

- Velg Modelloppsett fra utforskeren i arbeidsområdet.

- Når modelloppsett er valgt, vises en grafikk av tabellene som ble inkludert som en del av den semantiske modellen.

- Hvis du vil opprette relasjoner mellom tabeller, drar du et kolonnenavn fra én tabell til et annet kolonnenavn i en annen tabell. Et popup-vindu vises for å identifisere forholdet og kardinaliteten for tabellene.

Aktiver tilgang til nettverkssikkerhet for Azure Data Lake Storage Gen2-kontoen din

Denne delen veileder deg om hvordan du konfigurerer nettverkssikkerhet for Azure Data Lake Storage (ADLS) Gen2-kontoen når en Azure Storage-brannmur er konfigurert.

Forutsetning

- Opprett eller bruk et eksisterende Azure Databricks-arbeidsområde med Unity Catalog aktivert.

- Hvis du vil aktivere godkjenningstypen for arbeidsområdeidentitet (anbefales), må Fabric-arbeidsområdet være knyttet til en hvilken som helst F-kapasitet. Hvis du vil opprette en arbeidsområdeidentitet, kan du se Godkjenne med arbeidsområdeidentitet.

- Denne delen er for å nå en Azure Data Lake Storage (ADLS) Gen2-lagringskonto bak en Azure Storage-brannmur. Azure Databricks-arbeidsområdelagring bak en Azure Storage-brannmur støttes ikke.

- En katalog må være knyttet til én enkelt lagringskonto.

Aktiver tilgang til nettverkssikkerhet

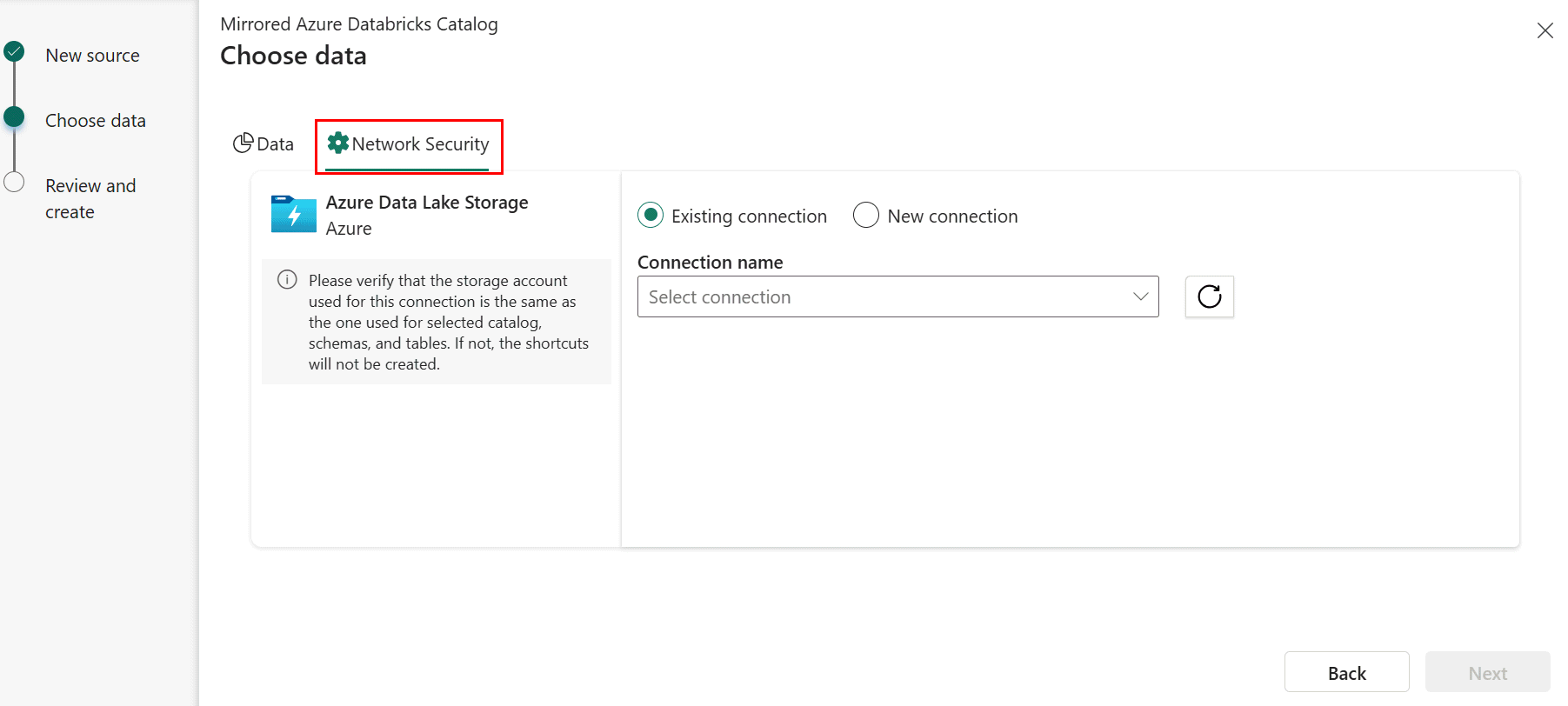

Når du oppretter en ny speilet Azure Databricks-katalog, velger du kategorien Nettverkssikkerhet i trinnet Velg data.

Velg en eksisterende tilkobling til lagringskontoen hvis du har konfigurert en.

- Hvis du ikke har en eksisterende ADLS-tilkobling, oppretter du en ny tilkobling.

-

URL-adressen til lagringsendepunktet er der dataene til den valgte katalogen er lagret. Endepunktet bør være den bestemte mappen der dataene er lagret, i stedet for å angi endepunktet til å være på lagringskontonivå. Gi

https://<storage account>.dfs.core.windows.net/container1/folder1for eksempel i stedet forhttps://<storage account>.dfs.core.windows.net/. - Oppgi tilkoblingslegitimasjonen. Godkjenningstypene som støttes, er organisasjonskonto, tjenestekontohaver og arbeidsområdeidentitet (anbefales).

I Azure-portalen gir du tilgangsrettigheter til lagringskontoen basert på godkjenningstypen du valgte i forrige trinn. Gå til lagringskontoen i Azure-portalen. Velg Tilgangskontroll (IAM). Velg +Legg til og Legg til rolletilordning. Hvis du vil ha mer informasjon, kan du se Tilordne Azure-roller ved hjelp av Azure-portalen.

- Hvis du har angitt lagringskontoen som en del av tilkoblingen, må det valgte godkjenningsobjektet ha rollen Storage Blob Data Reader på lagringskontoen.

- Hvis du har angitt en bestemt beholder som en del av tilkoblingen, må det valgte godkjenningsobjektet ha rollen Storage Blob Data Reader på beholderen.

- Hvis du har angitt en bestemt mappe i en beholder (anbefales), må det valgte godkjenningsobjektet ha Les (R) og Utfør (E) på mappenivå. Hvis du bruker tjenestekontohaver eller arbeidsområdeidentitet som godkjenningstype, må du gi tjenestekontohaveren eller utførelsestillatelsen for arbeidsområdeidentitet til rotmappen i beholderen, og til hver mappe i hierarkiet av mapper som fører til mappen du har angitt.

Hvis du vil ha mer informasjon og fremgangsmåte for å gi ADLS-tilgang, kan du se ADLS-tilgangskontroll.

Aktiver Trusted Workspace Access for å få tilgang til brannmuraktiverte Azure Data Lake Storage (ADLS) Gen2-kontoer på en sikker måte. Klarert tilgang til arbeidsområde krever at du oppretter en tilkobling direkte til ADLS-lagringskontoen, som kan brukes uavhengig av Azure Databricks-arbeidsområdetilkoblingen. Hvis du vil ha mer informasjon, kan du se Secure Fabric speilede databaser fra Azure Databricks.

Det opprettes en snarvei til Unity Catalog-tabeller for tabellene der navnet på lagringskontoen samsvarer med lagringskontoen som er angitt i ADLS-tilkoblingen. For tabeller med navnet på lagringskontoen som ikke samsvarer med lagringskontoen som er angitt i ADLS-tilkoblingen, opprettes ikke snarveier for disse tabellene.

Viktig!

Hvis du planlegger å bruke ADLS-tilkoblingen utenfor scenarioene for speilet Azure Databricks-katalogelement, må du også gi rollen Storage Blob Delegator på lagringskontoen.

Aktivere OneLake-sikkerhet på det speilede Databricks-elementet

Tilordne Unity Catalog (UC)-policyer til Microsoft OneLake-sikkerhet ved å følge disse trinnene:

- Synkroniser Entra-gruppen og bruk tillatelser i Unity Catalog. I Azure Databricks bruker du Automatic Identity Management til å synkronisere en Microsoft Entra ID-gruppe og gi den de nødvendige Unity Catalog-rettighetene, for eksempel USE, BROWSE, SELECT på den relevante katalogen/tabellene.

- Tilordne en OneLake-datatilgangsrolle. I Fabric-arbeidsområdet oppretter du en datatilgangsrolle for de nylig speilede dataene. Legg til den samme Entra-gruppen i denne rollen, og gi den lesetilgang til OneLake-snarveiene som tilsvarer Azure Databricks-tabellene. Du kan komme i gang med sikkerhet på tabellnivå med en gang ved å bruke knappen Administrer OneLake-sikkerhet på båndet. Sørg for at du holder tilgangskonfigurasjoner synkronisert etter hvert som katalogstrukturer og tillatelser utvikler seg. Hvis du vil ha mer informasjon, kan du se OneLake-modellen for datatilgangskontroll (forhåndsversjon).

Relatert innhold

- Secure Fabric speilede databaser fra Azure Databricks

- Blogg: Sikre speilede Azure Databricks-data i Fabric med OneLake-sikkerhet

- Begrensninger i Microsoft Fabric-speilede databaser fra Azure Databricks

- Vanlige spørsmål om speilede databaser fra Azure Databricks i Microsoft Fabric

- Speiling av Azure Databricks Unity-katalog

- Kontrollere ekstern tilgang til data i Unity Catalog