Migreren van Splunk naar Azure Monitor-logboeken

Azure Monitor-logboeken is een op de cloud gebaseerde beheerde bewakings- en waarneembaarheidsservice die veel voordelen biedt in termen van kostenbeheer, schaalbaarheid, flexibiliteit, integratie en weinig onderhoudsoverhead. De service is ontworpen om grote hoeveelheden gegevens te verwerken en eenvoudig te schalen om te voldoen aan de behoeften van organisaties van alle grootten.

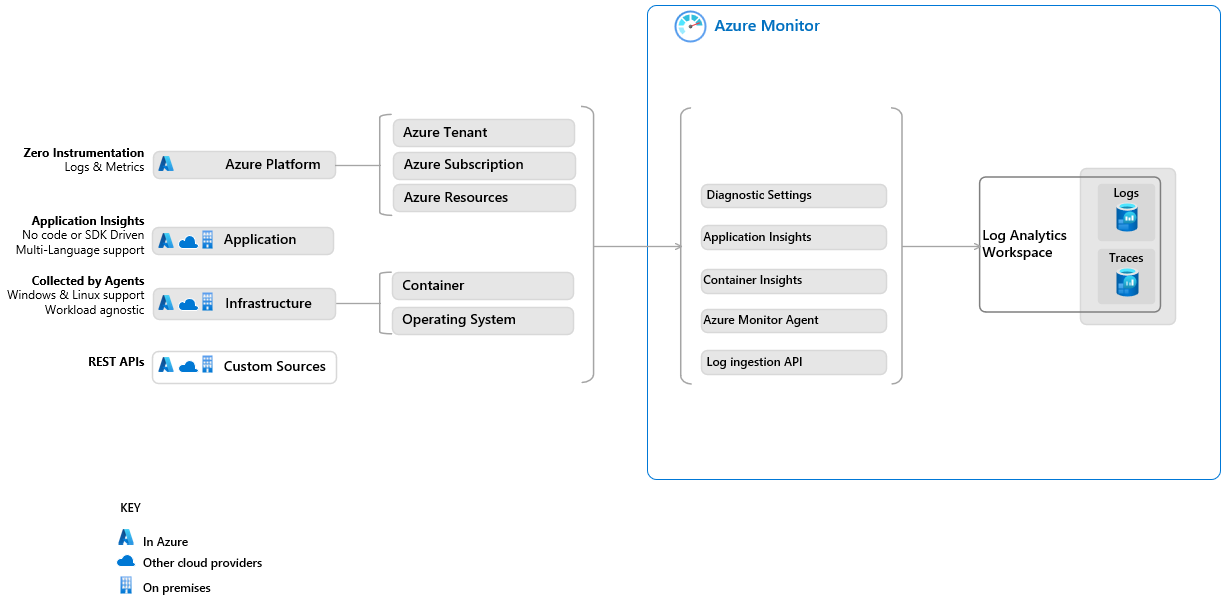

Azure Monitor-logboeken verzamelt gegevens uit een groot aantal bronnen, waaronder Windows-gebeurtenislogboeken, Syslog en aangepaste logboeken, om een uniforme weergave te bieden van alle Azure- en niet-Azure-resources. Met behulp van een geavanceerde querytaal en gecureerde visualisatie kunt u snel miljoenen records analyseren om kritieke patronen in uw bewakingsgegevens te identificeren, te begrijpen en erop te reageren.

In dit artikel wordt uitgelegd hoe u uw implementatie van Splunk Waarneembaarheid migreert naar Azure Monitor-logboeken voor logboekregistratie en logboekgegevensanalyse.

Zie Uw migratie naar Microsoft Sentinel plannen voor informatie over het migreren van uw SIEM-implementatie (Security Information and Event Management) van Splunk Enterprise Security naar Azure Sentinel.

Waarom migreren naar Azure Monitor?

De voordelen van migratie naar Azure Monitor zijn onder andere:

- Volledig beheerd SaaS-platform (Software as a Service) met:

- Automatische upgrades en schalen.

- Eenvoudige prijzen per GB betalen per gebruik.

- Kostenoptimalisatie en bewakingsfuncties en eenvoudige basislogboeken.

- Cloudeigen bewaking en waarneembaarheid, waaronder:

- Systeemeigen integratie met een scala aan aanvullende Azure-services, zoals Microsoft Sentinel voor beveiligingsinformatie en gebeurtenisbeheer, Azure Logic Apps voor automatisering, Azure Managed Grafana voor dashboarding en Azure Machine Learning voor geavanceerde analyse- en reactiemogelijkheden.

Aanbiedingen vergelijken

| Splunk-aanbieding | Product | Azure-aanbieding |

|---|---|---|

| Splunk Platform |

|

Azure Monitor Logs is een gecentraliseerd SaaS-platform (Software as a Service) voor het verzamelen, analyseren en handelen op telemetriegegevens die worden gegenereerd door Azure- en niet-Azure-resources en -toepassingen. |

| Waarneembaarheid van Splunk |

|

Azure Monitor is een end-to-end oplossing voor het verzamelen, analyseren en uitvoeren van telemetrie vanuit uw cloud-, multicloud- en on-premises omgevingen, gebouwd via een krachtige pijplijn voor gegevensopname die wordt gedeeld met Microsoft Sentinel. Azure Monitor biedt ondernemingen een uitgebreide oplossing voor het bewaken van cloud-, hybride en on-premises omgevingen, met netwerkisolatie, tolerantiefuncties en beveiliging tegen fouten in datacenters, rapportage en waarschuwingen en responsmogelijkheden. De ingebouwde functies van Azure Monitor zijn onder andere:

|

| Splunk-beveiliging |

|

Microsoft Sentinel is een cloudeigen oplossing die wordt uitgevoerd via het Azure Monitor-platform om intelligente beveiligingsanalyses en bedreigingsinformatie in de hele onderneming te bieden. |

Inleiding tot belangrijke concepten

| Azure Monitor-logboeken | Vergelijkbaar Splunk-concept | Beschrijving |

|---|---|---|

| Log Analytics-werkruimte | Naamruimte | Een Log Analytics-werkruimte is een omgeving waarin u logboekgegevens kunt verzamelen van alle door Azure en niet-Azure bewaakte resources. De gegevens in de werkruimte zijn beschikbaar voor het uitvoeren van query's en analyses, Azure Monitor-functies en andere Azure-services. Net als bij een Splunk-naamruimte kunt u de toegang tot de gegevens en artefacten beheren, zoals waarschuwingen en werkmappen, in uw Log Analytics-werkruimte. Ontwerp uw Log Analytics-werkruimtearchitectuur op basis van uw behoeften, bijvoorbeeld splits facturering, regionale vereisten voor gegevensopslag en overwegingen voor tolerantie. |

| Tabelbeheer | Indexeren | Azure Monitor-logboeken nemen logboekgegevens op in tabellen in een beheerde Azure Data Explorer-database . Tijdens de opname indexeert de service automatisch de gegevens en tijdstempels, wat betekent dat u verschillende typen gegevens kunt opslaan en snel toegang kunt krijgen tot de gegevens met behulp van Kusto-querytaal -query's (KQL). Gebruik tabeleigenschappen om het tabelschema, het bewaren en archiveren van gegevens te beheren en of de gegevens moeten worden opgeslagen voor incidentele controle en probleemoplossing of voor doorlopende analyse en gebruik door functies en services. Zie Splunk naar Kusto-querytaal kaart voor een vergelijking van Splunk- en Azure Data Explorer-gegevensverwerkings- en queryconcepten. |

| Basis- en analyselogboekgegevensplannen | Azure Monitor Logs biedt twee logboekgegevensabonnementen waarmee u de opname en retentiekosten van logboeken kunt verminderen en kunt profiteren van de geavanceerde functies en analysemogelijkheden van Azure Monitor op basis van uw behoeften. Het Analytics-plan maakt logboekgegevens beschikbaar voor interactieve query's en wordt gebruikt door functies en services. Het basisgegevensplan voor logboeken biedt een voordelige manier om logboeken op te nemen en te bewaren voor probleemoplossing, foutopsporing, controle en naleving. |

|

| Archiveren en snelle toegang tot gearchiveerde gegevens | Statussen van gegevensbucket (dynamisch, warm, koud, ontdooid), archivering, Dynamic Data Active Archive (DDAA) | Met de rendabele archiefoptie blijven uw logboeken in uw Log Analytics-werkruimte bewaard en hebt u direct toegang tot gearchiveerde logboekgegevens wanneer u deze nodig hebt. Wijzigingen in de archiefconfiguratie zijn onmiddellijk van kracht omdat gegevens niet fysiek worden overgedragen naar externe opslag. U kunt gearchiveerde gegevens herstellen of een zoektaak uitvoeren om een specifiek tijdsbereik van gearchiveerde gegevens beschikbaar te maken voor realtime analyse. |

| Toegangsbeheer | Gebruikerstoegang op basis van rollen, machtigingen | Definieer welke personen en resources bewerkingen kunnen lezen, schrijven en uitvoeren op specifieke resources met behulp van op rollen gebaseerd toegangsbeheer van Azure (RBAC). Een gebruiker met toegang tot een resource heeft toegang tot de logboeken van de resource. Azure faciliteert gegevensbeveiliging en toegangsbeheer met functies zoals ingebouwde rollen, aangepaste rollen, overname van rolmachtigingen en controlegeschiedenis. U kunt ook toegang op werkruimteniveau en toegang op tabelniveau configureren voor gedetailleerd toegangsbeheer voor specifieke gegevenstypen. |

| Gegevenstransformaties | Transformaties, veldextractie | Met transformaties kunt u binnenkomende gegevens filteren of wijzigen voordat deze naar een Log Analytics-werkruimte worden verzonden. Gebruik transformaties om gevoelige gegevens te verwijderen, gegevens te verrijken in uw Log Analytics-werkruimte, berekeningen uit te voeren en gegevens uit te filteren die u niet nodig hebt om de gegevenskosten te verlagen. |

| Regels voor gegevensverzameling | Gegevensinvoer, gegevenspijplijn | Definieer welke gegevens moeten worden verzameld, hoe deze gegevens moeten worden getransformeerd en waar de gegevens moeten worden verzonden. |

| Kusto-querytaal (KQL) | Splunk Search Processing Language (SPL) | Azure Monitor-logboeken maken gebruik van een grote subset van KQL die geschikt is voor eenvoudige logboekquery's, maar bevat ook geavanceerde functionaliteit zoals aggregaties, joins en slimme analyses. Gebruik de Splunk om Kusto-querytaal kaart om uw Splunk SPL-kennis te vertalen naar KQL. U kunt ook KQL leren met zelfstudies en KQL-trainingsmodules. |

| Log Analytics | Splunk Web, Zoek-app, Pivot-hulpprogramma | Een hulpprogramma in Azure Portal voor het bewerken en uitvoeren van logboekquery's in Azure Monitor-logboeken. Log Analytics biedt ook een uitgebreide set hulpprogramma's voor het verkennen en visualiseren van gegevens zonder KQL te gebruiken. |

| Kostenoptimalisatie | Azure Monitor biedt hulpprogramma's en best practices waarmee u uw kosten op basis van uw behoeften begrijpt, bewaakt en optimaliseert. |

1. Inzicht in uw huidige gebruik

Met uw huidige gebruik in Splunk kunt u bepalen welke prijscategorie u wilt selecteren in Azure Monitor en uw toekomstige kosten schatten:

- Volg de richtlijnen voor Splunk om uw gebruiksrapport weer te geven.

- Azure Monitor-kostenramingen maken met behulp van de prijscalculator.

2. Een Log Analytics-werkruimte instellen

In uw Log Analytics-werkruimte verzamelt u logboekgegevens van al uw bewaakte resources. U kunt gegevens in een Log Analytics-werkruimte maximaal zeven jaar bewaren. Met voordelige gegevensarchivering in de werkruimte hebt u snel en eenvoudig toegang tot gearchiveerde gegevens wanneer u deze nodig hebt, zonder de overhead van het beheren van een extern gegevensarchief.

We raden u aan om al uw logboekgegevens in één Log Analytics-werkruimte te verzamelen om het beheer te vereenvoudigen. Als u meerdere werkruimten wilt gebruiken, raadpleegt u Een Log Analytics-werkruimtearchitectuur ontwerpen.

Een Log Analytics-werkruimte instellen voor gegevensverzameling:

Maak een Log Analytics-werkruimte.

Azure Monitor-logboeken maken automatisch Azure-tabellen in uw werkruimte op basis van Azure-services die u gebruikt en instellingen voor gegevensverzameling die u definieert voor Azure-resources.

Configureer uw Log Analytics-werkruimte, waaronder:

- Prijscategorie.

- Koppel uw Log Analytics-werkruimte aan een toegewezen cluster om te profiteren van geavanceerde mogelijkheden, als u in aanmerking komt, op basis van de prijscategorie.

- Daglimiet.

- Gegevensretentie.

- Netwerkisolatie.

- Toegangsbeheer.

Configuratie-instellingen op tabelniveau gebruiken om:

Definieer het logboekgegevensplan van elke tabel.

Het standaardlogboekgegevensplan is Analytics, waarmee u kunt profiteren van de uitgebreide bewakings- en analysemogelijkheden van Azure Monitor.

Stel een beleid voor gegevensretentie en archivering in voor specifieke tabellen, als u wilt dat ze afwijken van het beleid voor gegevensretentie en archivering op werkruimteniveau.

Wijzig het tabelschema op basis van uw gegevensmodel.

3. Splunk-artefacten migreren naar Azure Monitor

Als u de meeste Splunk-artefacten wilt migreren, moet u Splunk Processing Language (SPL) vertalen naar Kusto-querytaal (KQL). Zie de Splunk voor Kusto-querytaal kaart en Aan de slag met logboekquery's in Azure Monitor voor meer informatie.

Deze tabel bevat Splunk-artefacten en koppelingen naar richtlijnen voor het instellen van de equivalente artefacten in Azure Monitor:

| Splunk-artefact | Azure Monitor-artefact |

|---|---|

| Waarschuwingen | Waarschuwingsregels |

| Waarschuwingsacties | Actiegroepen |

| Infrastructuurbewaking | Azure Monitor Insights is een set kant-en-klare bewakingservaringen met vooraf geconfigureerde gegevensinvoer, zoekopdrachten, waarschuwingen en visualisaties, zodat u snel en effectief aan de slag kunt met het analyseren van gegevens. |

| Dashboards | Werkmappen |

| Opzoekenvelden | Azure Monitor biedt verschillende manieren om gegevens te verrijken, waaronder: - Regels voor gegevensverzameling, waarmee u gegevens van meerdere bronnen naar een Log Analytics-werkruimte kunt verzenden en berekeningen en transformaties kunt uitvoeren voordat u de gegevens opneemt. - KQL-operators, zoals de join-operator, die gegevens uit verschillende tabellen combineert en de operator externaldata, die gegevens uit externe opslag retourneert. - Integratie met services, zoals Azure Machine Learning of Azure Event Hubs, om geavanceerde machine learning toe te passen en gegevens te streamen. |

| Naamruimten | U kunt machtigingen verlenen of beperken tot artefacten in Azure Monitor op basis van toegangsbeheer dat u definieert in uw Log Analytics-werkruimte of Azure-resourcegroepen. |

| Machtigingen | Toegangsbeheer |

| Rapporten | Azure Monitor biedt een scala aan opties voor het analyseren, visualiseren en delen van gegevens, waaronder: - Integratie met Grafana - Inzichten - Werkmappen - Dashboards - Integratie met Power BI - Integratie met Excel |

| Zoekopdrachten | Query's |

| Brontypen | Definieer uw gegevensmodel in uw Log Analytics-werkruimte. Gebruik opname-tijdtransformaties om binnenkomende gegevens te filteren, op te maken of te wijzigen. |

| Methoden voor gegevensverzamelingen | Zie Gegevens verzamelen voor Azure Monitor-hulpprogramma's die zijn ontworpen voor specifieke resources. |

Zie Uw migratie naar Microsoft Sentinel plannen voor informatie over het migreren van Splunk SIEM-artefacten, inclusief detectieregels en SOAR-automatisering.

4. Gegevens verzamelen

Azure Monitor biedt hulpprogramma's voor het verzamelen van gegevens uit logboekgegevensbronnen in Azure en niet-Azure-resources in uw omgeving.

Ga als volgende te werk om gegevens van een resource te verzamelen:

- Stel het hulpprogramma voor het verzamelen van relevante gegevens in op basis van de onderstaande tabel.

- Bepaal welke gegevens u van de resource moet verzamelen.

- Gebruik transformaties om gevoelige gegevens te verwijderen, gegevens te verrijken of berekeningen uit te voeren en gegevens te filteren die u niet nodig hebt, om de kosten te verlagen.

Deze tabel bevat de hulpprogramma's die Azure Monitor biedt voor het verzamelen van gegevens uit verschillende resourcetypen.

| Brontype | Hulpprogramma voor gegevensverzameling | Vergelijkbaar Splunk-hulpprogramma | Verzamelde gegevens |

|---|---|---|---|

| Azure | Diagnostische instellingen | Azure-tenant - Microsoft Entra-auditlogboeken bieden de geschiedenis van aanmeldingsactiviteiten en audittrails van wijzigingen die zijn aangebracht in een tenant. Azure-resources : logboeken en prestatiemeteritems. Azure-abonnement: Servicestatus records samen met records over configuratiewijzigingen die zijn aangebracht in de resources in uw Azure-abonnement. |

|

| Toepassing | Application insights | Splunk Application Performance Monitoring | Bewakingsgegevens voor toepassingsprestaties. |

| Container | Containerinzichten | Containerbewaking | Prestatiegegevens voor containers. |

| Besturingssysteem | Azure Monitor-agent | Universele doorstuurserver, zware doorstuurserver | Bewakingsgegevens van het gastbesturingssysteem van virtuele Azure- en niet-Azure-machines. |

| Niet-Azure-bron | Logboekopname-API | HTTP-gebeurtenisverzamelaar (HEC) | Op bestanden gebaseerde logboeken en eventuele gegevens die u naar een eindpunt voor gegevensverzameling op een bewaakte resource verzendt. |

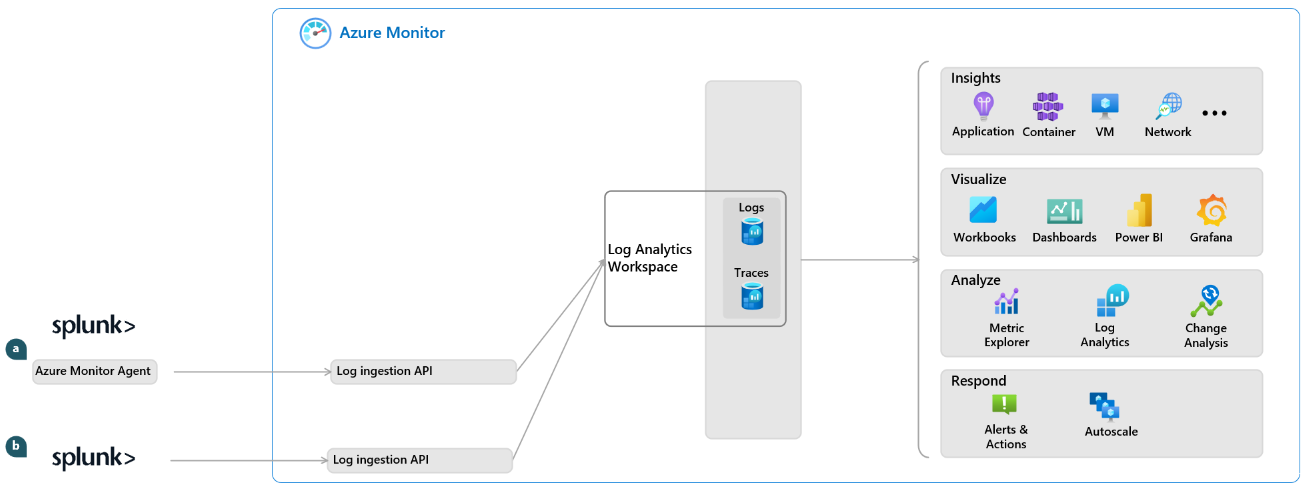

5. Overstappen naar Azure Monitor-logboeken

Een veelvoorkomende benadering is om geleidelijk over te stappen op Azure Monitor-logboeken, terwijl historische gegevens in Splunk worden onderhouden. Gedurende deze periode kunt u het volgende doen:

- Gebruik de API voor logboekopname om gegevens op te nemen uit Splunk.

- Gebruik Log Analytics-werkruimtegegevens exporteren om gegevens uit Azure Monitor te exporteren.

Uw historische gegevens exporteren uit Splunk:

- Gebruik een van de Splunk-exportmethoden om gegevens in CSV-indeling te exporteren.

- De geëxporteerde gegevens verzamelen:

Gebruik de Azure Monitor-agent om de gegevens te verzamelen die u exporteert uit Splunk, zoals beschreven in Tekstlogboeken verzamelen met Azure Monitor Agent.

or

Verzamel de geëxporteerde gegevens rechtstreeks met de Logboekopname-API, zoals beschreven in Gegevens verzenden naar Azure Monitor-logboeken met behulp van een REST API.

Volgende stappen

- Meer informatie over het gebruik van Log Analytics en de Log Analytics-query-API.

- Schakel Microsoft Sentinel in voor uw Log Analytics-werkruimte.

- Volg de analyselogboeken in Azure Monitor met de KQL-trainingsmodule.