Inleiding tot gedelegeerd beheer en geïsoleerde omgevingen

Een Microsoft Entra-architectuur met één tenant met gedelegeerd beheer is vaak voldoende voor het scheiden van omgevingen. Uw organisatie vereist mogelijk een mate van isolatie die niet mogelijk is in één tenant.

Voor dit artikel is het belangrijk om het volgende te begrijpen:

- Bewerking en functie van één tenant

- Beheereenheden (RU's) in Microsoft Entra-id

- Relaties tussen Azure-resources en Microsoft Entra-tenants

- Vereisten voor isolatie van stations

Microsoft Entra-tenant als een beveiligingsgrens

Een Microsoft Entra-tenant biedt mogelijkheden voor identiteits- en toegangsbeheer (IAM) voor toepassingen en resources voor een organisatie.

Een identiteit is een geverifieerd adreslijstobject dat is geverifieerd en geautoriseerd voor toegang tot een resource. Er zijn identiteitsobjecten voor menselijke en niet-menselijke identiteiten. Om onderscheid te maken, worden menselijke identiteiten aangeduid als identiteiten en niet-menselijke identiteiten zijn workloadidentiteiten. Niet-menselijke entiteiten omvatten toepassingsobjecten, service-principals, beheerde identiteiten en apparaten. Over het algemeen is een workloadidentiteit bedoeld om een software-entiteit te verifiëren met een systeem.

- Identiteit - Objecten die mensen vertegenwoordigen

- Workloadidentiteit : workloadidentiteiten zijn toepassingen, service-principals en beheerde identiteiten.

- De workloadidentiteit verifieert en opent andere services en resources

Meer informatie over workloadidentiteiten vindt u hier.

De Microsoft Entra-tenant is een grens voor identiteitsbeveiliging die wordt beheerd door beheerders. In deze beveiligingsgrens kan het beheer van abonnementen, beheergroepen en resourcegroepen worden gedelegeerd aan gesegmenteerd beheer van Azure-resources. Deze groepen zijn afhankelijk van tenantbrede configuraties van beleidsregels en instellingen, onder het beheer van globale beheerders van Microsoft Entra.

Microsoft Entra ID verleent objecten toegang tot toepassingen en Azure-resources. Azure-resources en -toepassingen die Microsoft Entra ID vertrouwen, kunnen worden beheerd met Microsoft Entra-id. Volg de aanbevolen procedures om de omgeving in te stellen met een testomgeving.

Toegang tot apps die gebruikmaken van Microsoft Entra-id

Identiteiten toegang verlenen tot toepassingen:

- Productiviteitsservices van Microsoft, zoals Exchange Online, Microsoft Teams en SharePoint Online

- Microsoft IT-services zoals Azure Sentinel, Microsoft Intune en Microsoft Defender Advanced Threat Protection (ATP)

- Ontwikkelhulpprogramma's van Microsoft, zoals Azure DevOps en Microsoft Graph API

- SaaS-oplossingen zoals Salesforce en ServiceNow

- On-premises toepassingen geïntegreerd met hybride toegangsmogelijkheden zoals Microsoft Entra-toepassingsproxy

- Op maat gemaakte toepassingen

Toepassingen die gebruikmaken van Microsoft Entra ID vereisen configuratie en beheer van mapobjecten in de vertrouwde Microsoft Entra-tenant. Voorbeelden van mapobjecten zijn toepassingsregistraties, service-principals, groepen en schemakenmerkextensies.

Toegang tot Azure-resources

Rollen verlenen aan gebruikers, groepen en Service Principal-objecten (workloadidentiteiten) in de Microsoft Entra-tenant. Zie op rollen gebaseerd toegangsbeheer van Azure (RBAC) en Op kenmerken gebaseerd toegangsbeheer van Azure (ABAC) voor meer informatie.

Gebruik Azure RBAC om toegang te bieden op basis van de rol die wordt bepaald door beveiligingsprincipaal, roldefinitie en bereik. Azure ABAC voegt voorwaarden voor roltoewijzing toe op basis van kenmerken voor acties. Voeg voor meer gedetailleerd toegangsbeheer voorwaarde voor roltoewijzing toe. Toegang tot Azure-resources, resourcegroepen, abonnementen en beheergroepen met toegewezen RBAC-rollen.

Met Azure-resources die beheerde identiteiten ondersteunen, kunnen resources worden geverifieerd, toegang krijgen tot en toegewezen rollen krijgen aan andere resources in de grens van de Microsoft Entra-tenant.

Toepassingen die Gebruikmaken van Microsoft Entra ID voor aanmelding, kunnen Azure-resources gebruiken, zoals compute of opslag. Een aangepaste toepassing die in Azure wordt uitgevoerd en Microsoft Entra-id voor verificatie vertrouwt, heeft adreslijstobjecten en Azure-resources. Azure-resources in de Microsoft Entra-tenant zijn van invloed op azure-quota en -limieten voor de hele tenant.

Toegang tot mapobjecten

Identiteiten, resources en hun relaties worden weergegeven als mapobjecten in een Microsoft Entra-tenant. Voorbeelden hiervan zijn gebruikers, groepen, service-principals en app-registraties. U hebt een set mapobjecten in de tenantgrens van Microsoft Entra voor de volgende mogelijkheden:

Zichtbaarheid: Identiteiten kunnen resources, gebruikers, groepen, toegangsrapporten en auditlogboeken detecteren of inventariseren op basis van machtigingen. Een directorylid kan bijvoorbeeld gebruikers in de directory detecteren met standaardgebruikersmachtigingen voor Microsoft Entra ID.

Effecten op toepassingen: als onderdeel van hun bedrijfslogica kunnen toepassingen adreslijstobjecten bewerken via Microsoft Graph. Typische voorbeelden zijn het lezen of instellen van gebruikerskenmerken, het bijwerken van de gebruikersagenda, het verzenden van e-mailberichten namens gebruikers, enzovoort. Er is toestemming nodig om toe te staan dat toepassingen van invloed zijn op de tenant. Beheerders kunnen toestemming geven voor alle gebruikers. Zie machtigingen en toestemming in het Microsoft Identity Platform voor meer informatie.

Beperkings- en servicelimieten: Runtimegedrag van een resource kan leiden tot beperking om te voorkomen dat overgebruik of servicedegradatie wordt voorkomen. Beperking kan optreden op het niveau van de toepassing, tenant of hele service. Over het algemeen treedt het op wanneer een toepassing een groot aantal aanvragen in of tussen tenants heeft. Op dezelfde manier zijn er servicelimieten en -beperkingen van Microsoft Entra die van invloed kunnen zijn op het gedrag van de toepassingsruntime.

Notitie

Wees voorzichtig met toepassingsmachtigingen. Met Exchange Online kunt u bijvoorbeeld toepassingsmachtigingen toepassen op postvakken en machtigingen.

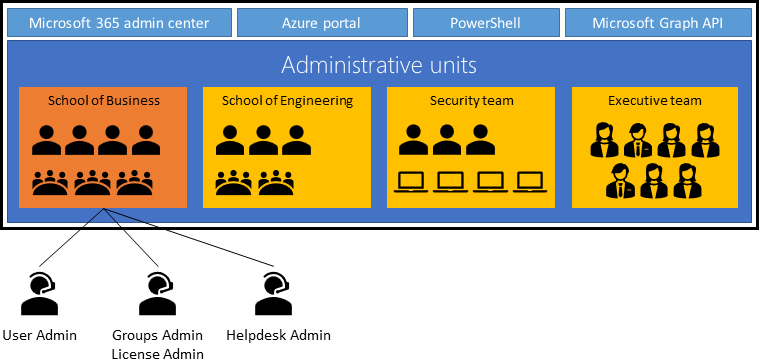

Beheereenheden voor rolbeheer

Beheereenheden beperken machtigingen in een rol tot een deel van uw organisatie. U kunt beheereenheden gebruiken om de rol Helpdeskbeheerder te delegeren aan regionale ondersteuningsspecialisten, zodat ze gebruikers kunnen beheren in de regio die ze ondersteunen. Een beheereenheid is een Microsoft Entra-resource die een container kan zijn voor andere Microsoft Entra-resources. Een beheereenheid kan het volgende bevatten:

- Gebruikers

- Groepen

- Apparaten

In het volgende diagram segmenteren AUs de Microsoft Entra-tenant op basis van de organisatiestructuur. Deze aanpak is handig wanneer bedrijfseenheden of groepen toegewezen IT-ondersteuningsmedewerkers toewijzen. Gebruik AU's om bevoegde machtigingen te bieden die zijn beperkt tot een beheereenheid.

Zie beheereenheden in Microsoft Entra ID voor meer informatie.

Veelvoorkomende redenen voor resource-isolatie

Soms isoleert u een groep resources van andere resources om veiligheidsredenen, zoals resources met unieke toegangsvereisten. Deze actie is een goed gebruiksvoorbeeld voor RU's. Bepaal de toegang tot de gebruikers en beveiligingsprincipaalresources en in welke rollen. Redenen om resources te isoleren:

- Ontwikkelaarsteams moeten veilig worden herhaald. Maar het ontwikkelen en testen van apps die naar Microsoft Entra-id schrijven, kan van invloed zijn op de Microsoft Entra-tenant via schrijfbewerkingen:

- Nieuwe toepassingen die Office 365-inhoud kunnen wijzigen, zoals SharePoint-sites, OneDrive, Microsoft Teams, enzovoort

- Aangepaste toepassingen die gebruikersgegevens kunnen wijzigen met MS Graph of vergelijkbare API's op schaal. Toepassingen die bijvoorbeeld Directory.ReadWrite.All hebben verleend.

- DevOps-scripts die grote sets objecten bijwerken

- Ontwikkelaars van geïntegreerde Microsoft Entra-apps moeten gebruikersobjecten maken om te testen. De gebruikersobjecten hebben geen toegang tot productiebronnen.

- Niet-productie van Azure-resources en -toepassingen die van invloed kunnen zijn op andere resources. Een nieuwe SaaS-app vereist bijvoorbeeld isolatie van het productie-exemplaar en gebruikersobjecten

- Geheime resources die moeten worden afgeschermd van detectie, inventarisatie of overname door beheerders

Configuratie in een tenant

Configuratie-instellingen in Microsoft Entra-id kunnen van invloed zijn op resources in de Microsoft Entra-tenant via gerichte of tenantbrede beheeracties:

- Externe identiteiten: beheerders identificeren en beheren externe identiteiten die moeten worden ingericht in de tenant

- Of externe identiteiten in de tenant moeten worden toegestaan

- Van waaruit externe domeinen worden toegevoegd

- Of gebruikers gebruikers uit andere tenants kunnen uitnodigen

- Benoemde locaties: beheerders maken benoemde locaties voor:

- Aanmelden vanaf locaties blokkeren

- Beleid voor voorwaardelijke toegang activeren, zoals meervoudige verificatie

- Beveiligingsvereisten overslaan

- Selfserviceopties: beheerders stellen selfservice voor wachtwoordherstel in en maken Microsoft 365-groepen op tenantniveau

Als dit niet wordt overschreven door globaal beleid, kunt u een aantal tenantbrede configuraties instellen:

- Tenantconfiguratie staat externe identiteiten toe. Een resourcebeheerder kan deze identiteiten uitsluiten van toegang.

- Tenantconfiguratie maakt persoonlijke apparaatregistratie mogelijk. Een resourcebeheerder kan apparaten uitsluiten van toegang.

- Benoemde locaties worden geconfigureerd. Een resourcebeheerder kan beleidsregels configureren om toegang toe te staan of uit te sluiten.

Veelvoorkomende redenen voor configuratie-isolatie

Configuraties die door beheerders worden beheerd, zijn van invloed op resources. Hoewel een bepaalde tenantbrede configuratie kan worden beperkt met beleidsregels die niet van toepassing zijn op of gedeeltelijk van toepassing zijn op een resource, kunnen andere niet. Als een resource een unieke configuratie heeft, moet u deze isoleren in een afzonderlijke tenant. Voorbeelden zijn:

- Resources met vereisten die conflicteren met de beveiligings- of samenwerkingspostuur voor de hele tenant

- Bijvoorbeeld toegestane verificatietypen, beleidsregels voor apparaatbeheer, selfservice, identiteitscontrole voor externe identiteiten, enzovoort.

- Nalevingsvereisten voor het bereik van certificering voor de hele omgeving

- Deze actie omvat alle resources en de Microsoft Entra-tenant, met name wanneer vereisten conflicteren met, of uitsluiten, andere organisatieresources

- Toegangsvereisten voor externe gebruikers die conflicteren met productie- of gevoelig resourcebeleid

- Organisaties die meerdere landen of regio's omvatten en bedrijven die worden gehost in een Microsoft Entra-tenant.

- Bijvoorbeeld instellingen en licenties die worden gebruikt in landen, regio's of zakelijke dochterondernemingen

Tenantbeheer

Identiteiten met bevoorrechte rollen in een Microsoft Entra-tenant hebben de zichtbaarheid en machtigingen voor het uitvoeren van de configuratietaken die in de vorige secties worden beschreven. Beheer omvat het eigendom van identiteitsobjecten, zoals gebruikers, groepen en apparaten. Het omvat ook de scoped implementatie van tenantbrede configuraties voor verificatie, autorisatie, enzovoort.

Beheer van mapobjecten

Beheerders beheren hoe identiteitsobjecten toegang hebben tot resources en onder welke omstandigheden. Ze schakelen ook mapobjecten uit, verwijderen of wijzigen op basis van hun bevoegdheden. Identiteitsobjecten zijn onder andere:

- Organisatie-identiteiten, zoals de volgende, worden vertegenwoordigd door gebruikersobjecten :

- Beheerders

- Organisatiegebruikers

- Organisatieontwikkelaars

- Serviceaccounts

- Testgebruikers

- Externe identiteiten vertegenwoordigen gebruikers van buiten de organisatie:

- Partners, leveranciers of leveranciers ingericht met accounts in de organisatieomgeving

- Partners, leveranciers of leveranciers die zijn ingericht met Azure B2B-samenwerking

- Groepen worden vertegenwoordigd door objecten:

- Beveiligingsgroepen

- Microsoft 365-groepen

- Dynamische groepen

- Beheereenheden

- Apparaten worden vertegenwoordigd door objecten:

- Hybride apparaten van Microsoft Entra. On-premises computers die vanuit on-premises zijn gesynchroniseerd.

- Aan Microsoft Entra gekoppelde apparaten

- Door Microsoft Entra geregistreerde mobiele apparaten die door werknemers worden gebruikt voor toegang tot de werkplektoepassing

- Microsoft Entra geregistreerde apparaten op down-level (verouderd). Bijvoorbeeld Windows 2012 R2.

- Workloadidentiteiten

- Beheerde identiteiten

- Service-principals

- Toepassingen

In een hybride omgeving worden identiteiten meestal gesynchroniseerd vanuit de on-premises omgeving met behulp van Microsoft Entra Connect.

Identiteitsservicesbeheer

Beheerders met bepaalde machtigingen beheren hoe beleidsregels voor de hele tenant worden geïmplementeerd voor resourcegroepen, beveiligingsgroepen of toepassingen. Houd bij het overwegen van resourcebeheer rekening met de volgende redenen om resources te groeperen of om ze te isoleren.

- Globale beheerders beheren Azure-abonnementen die zijn gekoppeld aan de tenant

- Voor identiteiten waaraan een verificatiebeheerder is toegewezen, moeten niet-beheerders zich opnieuw registreren voor meervoudige verificatie of FIDO-verificatie (Fast IDentity Online).

- Beheerders van voorwaardelijke toegang maken beleid voor voorwaardelijke toegang voor gebruikersaanmelding bij apps, van apparaten die eigendom zijn van de organisatie. Deze beheerders bereiken configuraties. Als bijvoorbeeld externe identiteiten zijn toegestaan in de tenant, kunnen ze de toegang tot resources uitsluiten.

- Cloudtoepassingsbeheerders geven toestemming voor toepassingsmachtigingen namens gebruikers

Veelvoorkomende redenen voor administratieve isolatie

Wie moet de omgeving en de bijbehorende resources beheren? Soms hebben beheerders van een omgeving geen toegang tot een andere omgeving:

- Scheiding van tenantbrede beheerverantwoordelijkheden om het risico op beveiligings- en operationele fouten die van invloed zijn op kritieke resources te beperken

- Voorschriften die beperken wie het milieu kan beheren, op basis van voorwaarden zoals burgerschap, verblijf, machtigingsniveau, enzovoort

Beveiligings- en operationele overwegingen

Gezien de onderlinge afhankelijkheid tussen een Microsoft Entra-tenant en de bijbehorende resources, is het belangrijk om inzicht te krijgen in de beveiligings- en operationele risico's van inbreuk of fout. Als u werkt in een federatieve omgeving met gesynchroniseerde accounts, kan een on-premises inbreuk leiden tot een inbreuk op de Microsoft Entra-id.

- Identiteitsinbreuk: aan de tenantgrens worden identiteiten toegewezen als de beheerder die toegang biedt voldoende bevoegdheden heeft. Hoewel het effect van gecompromitteerde niet-gemachtigde identiteiten grotendeels is opgenomen, kunnen gecompromitteerde beheerders algemene problemen veroorzaken. Als bijvoorbeeld een Microsoft Entra Global Administrator-account is aangetast, kunnen Azure-resources worden aangetast. Implementeer gelaagd beheer en volg principes van minimale bevoegdheden voor Microsoft Entra-beheerdersrollen om het risico op identiteitscompromittatie of slechte actoren te beperken. Maak beleidsregels voor voorwaardelijke toegang die testaccounts uitsluiten en service-principals testen voor toegang tot resources buiten de testtoepassingen. Zie bevoegde toegang: strategie voor meer informatie over de strategie voor bevoegde toegang.

- Gefedereerde omgevingscompromittatie

- Inbreuk op resources vertrouwen: elk aangetast onderdeel van een Microsoft Entra-tenant is van invloed op het vertrouwen van resources, op basis van machtigingen op tenant- en resourceniveau. De bevoegdheden van een resource bepalen het effect van een aangetast onderdeel. Resources die zijn geïntegreerd om schrijfbewerkingen uit te voeren, kunnen van invloed zijn op de hele tenant. Door de zero Trust-richtlijnen te volgen, kunt u de gevolgen van inbreuk beperken.

- Toepassingsontwikkeling: Er bestaat een risico in de vroege fasen van de levenscyclus van toepassingsontwikkeling met schrijfbevoegdheden voor Microsoft Entra-id. Bugs kunnen onbedoeld wijzigingen schrijven naar Microsoft Entra-objecten. Zie best practices voor Microsoft Identity Platform voor meer informatie.

- Operationele fout: Slechte actoren en operationele fouten door tenantbeheerders of resource-eigenaren helpen beveiligingsincidenten te veroorzaken. Deze risico's treden op in elke architectuur. Gebruik scheiding van taken, gelaagd beheer, principes van minimale bevoegdheden en de volgende aanbevolen procedures. Vermijd het gebruik van een afzonderlijke tenant.

Zero Trust-principes

Neem Zero Trust-principes op in uw ontwerpstrategie voor Microsoft Entra-id's om veilig ontwerp te begeleiden. U kunt proactieve beveiliging omarmen met Zero Trust.

Volgende stappen

Feedback

Binnenkort: Gedurende 2024 worden GitHub Issues uitgefaseerd als het feedbackmechanisme voor inhoud. Dit wordt vervangen door een nieuw feedbacksysteem. Ga voor meer informatie naar: https://aka.ms/ContentUserFeedback.

Feedback verzenden en bekijken voor