Bevoegde toegang: Strategie

Microsoft raadt u aan deze strategie voor bevoegde toegang te gebruiken om de risico's voor uw organisatie snel te verlagen tegen hoge impact en aanvallen met hoge kans op bevoegde toegang.

Bevoegde toegang moet de hoogste beveiligingsprioriteit van elke organisatie zijn. Elk compromis van deze gebruikers heeft een hoge kans op aanzienlijke negatieve gevolgen voor de organisatie. Bevoegde gebruikers hebben toegang tot bedrijfskritieke assets in een organisatie, wat vrijwel altijd grote impact veroorzaakt wanneer aanvallers inbreuk maken op hun accounts.

Deze strategie is gebaseerd op Zero Trust-principes van expliciete validatie, minimale bevoegdheden en aanname van inbreuk. Microsoft biedt implementatierichtlijnen om u te helpen snel beveiligingen te implementeren op basis van deze strategie

Belangrijk

Er is geen enkele technische oplossing voor 'zilveren opsommingstekens' die het risico op bevoorrechte toegang kan beperken. U moet meerdere technologieën combineren tot een holistische oplossing die beschermt tegen meerdere toegangspunten van aanvallers. Organisaties moeten de juiste hulpprogramma's voor elk deel van de taak gebruiken.

Waarom is bevoegde toegang belangrijk?

Beveiliging van bevoegde toegang is van cruciaal belang omdat het fundamenteel is voor alle andere beveiligingsgaranties, een aanvaller die controle heeft over uw bevoegde accounts, alle andere beveiligingsgaranties kan ondermijnen. Vanuit een risicoperspectief is verlies van bevoegde toegang een gebeurtenis met een hoge impact met een hoge kans dat deze zich voordoet met een alarmerende snelheid in alle branches.

Deze aanvalstechnieken werden in eerste instantie gebruikt bij gerichte aanvallen op gegevensdiefstal, wat resulteerde in een groot aantal inbreuken op bekende merken (en veel niet-gerapporteerde incidenten). Recenter werden deze technieken aangenomen door ransomware-aanvallers, die een explosieve groei van zeer winstgevende door mensen uitgevoerde ransomware-aanvallen stimuleren die opzettelijk zakelijke activiteiten in de hele industrie verstoren.

Belangrijk

Human operated ransomware verschilt van commodity single computer ransomware aanvallen die gericht zijn op één werkstation of apparaat.

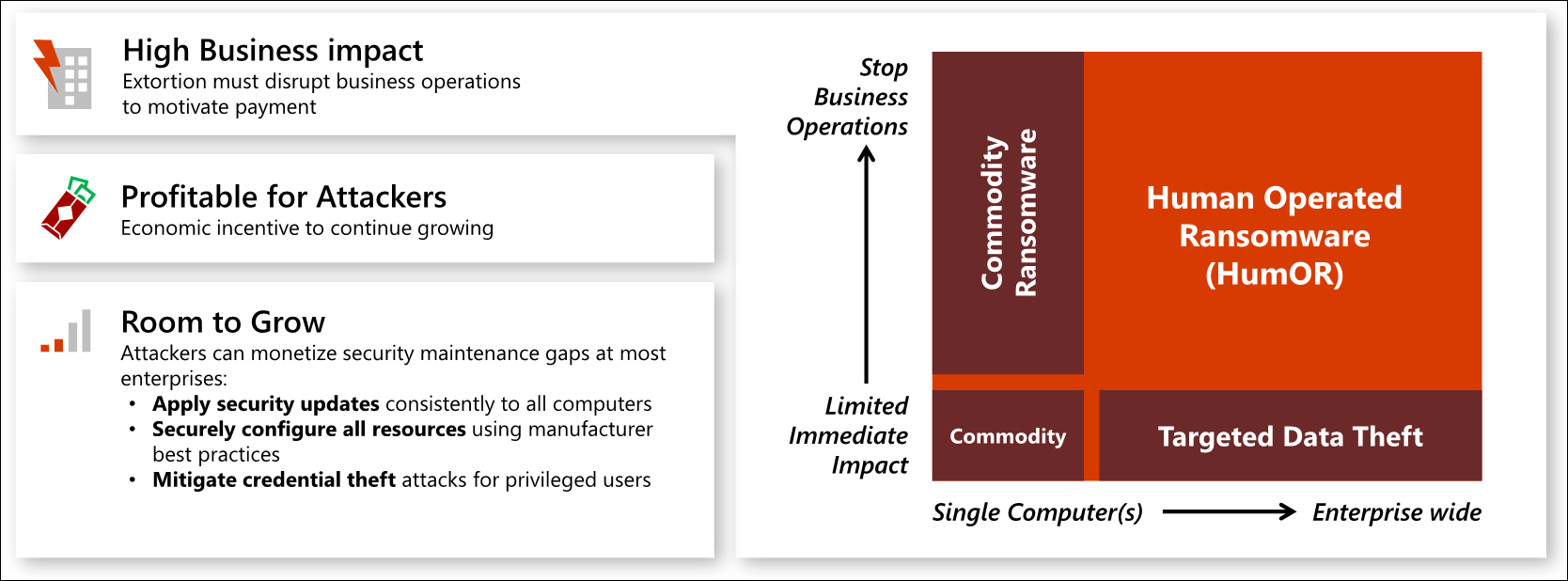

In deze afbeelding wordt beschreven hoe deze aanval op basis van afpersing toeneemt in impact en kans op het gebruik van bevoegde toegang:

- Hoge bedrijfsimpact

- Het is moeilijk om de potentiële bedrijfsimpact en schade van een verlies aan bevoorrechte toegang te overschrijven. Aanvallers met bevoorrechte toegang hebben effectief volledige controle over alle bedrijfsassets en -resources, waardoor ze vertrouwelijke gegevens kunnen vrijgeven, alle bedrijfsprocessen kunnen stoppen of bedrijfsprocessen en machines kunnen omkeren om eigenschappen te beschadigen, mensen pijn doen of erger.

Enorme bedrijfsimpact is in elke branche gezien met:

- Gerichte gegevensdiefstal - aanvallers gebruiken bevoegde toegang om toegang te krijgen tot gevoelige intellectuele eigendom en te stelen voor hun eigen gebruik, of om te verkopen/over te dragen aan uw concurrenten of buitenlandse overheden

- Human-operated ransomware (HumOR) - aanvallers gebruiken bevoegde toegang om alle gegevens en systemen in de onderneming te stelen en/of te versleutelen, vaak stoppen alle zakelijke activiteiten. Vervolgens afpersen ze de doelorganisatie door geld te eisen om de gegevens niet openbaar te maken en/of de sleutels te verstrekken om deze te ontgrendelen.

- Het is moeilijk om de potentiële bedrijfsimpact en schade van een verlies aan bevoorrechte toegang te overschrijven. Aanvallers met bevoorrechte toegang hebben effectief volledige controle over alle bedrijfsassets en -resources, waardoor ze vertrouwelijke gegevens kunnen vrijgeven, alle bedrijfsprocessen kunnen stoppen of bedrijfsprocessen en machines kunnen omkeren om eigenschappen te beschadigen, mensen pijn doen of erger.

Enorme bedrijfsimpact is in elke branche gezien met:

- Hoge kans op optreden

- De prevalentie van bevoegde toegangsaanvallen is toegenomen sinds de komst van moderne referentiediefstalaanvallen die beginnen met het doorgeven van de hash-technieken. Deze technieken sprongen eerst in populariteit met criminelen vanaf de release van 2008 van het aanvalsprogramma 'Pass-the-Hash Toolkit' en zijn uitgegroeid tot een reeks betrouwbare aanvalstechnieken (meestal gebaseerd op de Mimikatz-toolkit ). Door deze wapenisering en automatisering van technieken konden de aanvallen (en hun daaropvolgende impact) snel groeien, beperkt door het beveiligingsprobleem van de doelorganisatie ten opzichte van de aanvallen en de modellen voor inkomsten/incentives van de aanvaller.

- Voorafgaand aan de komst van door mensen geëxploiteerde ransomware (HumOR), waren deze aanvallen gangbaar, maar vaak onopgeraakt of verkeerd begrepen vanwege:

- Limieten voor het genereren van inkomsten van aanvallers: alleen groepen en personen die weten hoe ze gevoelige intellectuele eigendom van doelorganisaties kunnen verdienen, kunnen profiteren van deze aanvallen.

- Stille impact : organisaties hebben deze aanvallen vaak gemist, omdat ze geen detectiehulpprogramma's hadden en ook een moeilijke tijd hadden om de resulterende bedrijfsimpact te zien en te schatten (bijvoorbeeld hoe hun concurrenten hun gestolen intellectuele eigendom gebruikten en hoe dat van invloed was op prijzen en markten, soms jaren later). Bovendien bleven organisaties die de aanvallen zagen vaak stil over hen om hun reputatie te beschermen.

- Zowel de stille impact als de beperkingen voor het genereren van inkomsten van aanvallers op deze aanvallen worden gedesintegreerd met de komst van door mensen geëxploiteerde ransomware, die groeit in volume, impact en bewustzijn omdat het beide is:

- Luid en verstorend - aan bedrijfsprocessen voor de betaling van afpersingsvereisten.

- Universeel van toepassing - Elke organisatie in elke branche is financieel gemotiveerd om ononderbroken activiteiten voort te zetten.

- Voorafgaand aan de komst van door mensen geëxploiteerde ransomware (HumOR), waren deze aanvallen gangbaar, maar vaak onopgeraakt of verkeerd begrepen vanwege:

- De prevalentie van bevoegde toegangsaanvallen is toegenomen sinds de komst van moderne referentiediefstalaanvallen die beginnen met het doorgeven van de hash-technieken. Deze technieken sprongen eerst in populariteit met criminelen vanaf de release van 2008 van het aanvalsprogramma 'Pass-the-Hash Toolkit' en zijn uitgegroeid tot een reeks betrouwbare aanvalstechnieken (meestal gebaseerd op de Mimikatz-toolkit ). Door deze wapenisering en automatisering van technieken konden de aanvallen (en hun daaropvolgende impact) snel groeien, beperkt door het beveiligingsprobleem van de doelorganisatie ten opzichte van de aanvallen en de modellen voor inkomsten/incentives van de aanvaller.

Om deze redenen moet bevoegde toegang de hoogste beveiligingsprioriteit van elke organisatie zijn.

Uw geprivilegieerde toegangsstrategie bouwen

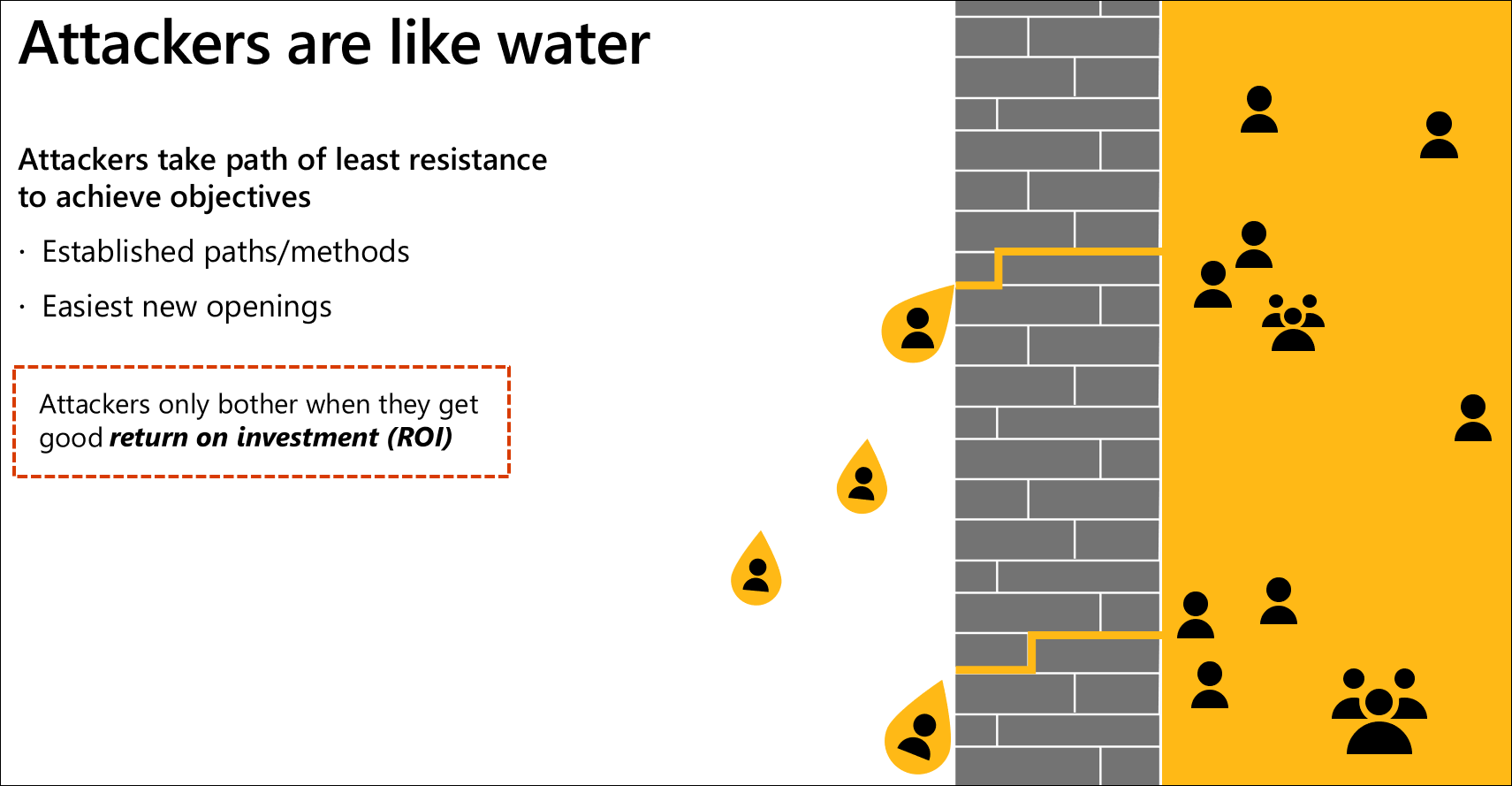

De strategie voor bevoegde toegang is een traject dat moet bestaan uit snelle overwinningen en incrementele voortgang. Elke stap in uw geprivilegieerde toegangsstrategie moet u dichter bij permanente en flexibele aanvallers uitsluiten tegen bevoegde toegang, die net als water in uw omgeving proberen te sluizen via een beschikbare zwakke plek.

Deze richtlijnen zijn ontworpen voor alle bedrijfsorganisaties, ongeacht waar u zich al in het traject bevindt.

Holistische praktische strategie

Het verminderen van risico's van bevoegde toegang vereist een doordachte, holistische en prioriteitscombinatie van risicobeperking voor meerdere technologieën.

Voor het bouwen van deze strategie is erkenning vereist dat aanvallers als water zijn omdat ze talloze opties hebben die ze kunnen misbruiken (waarvan sommige in eerste instantie onbelangrijk kunnen lijken), aanvallers flexibel zijn in welke ze gebruiken, en ze nemen meestal het pad van minimale weerstand om hun doelstellingen te bereiken.

De paden die aanvallers in de praktijk prioriteren, zijn een combinatie van:

- Gevestigde technieken (vaak geautomatiseerd in aanvalshulpprogramma's)

- Nieuwe technieken die gemakkelijker te benutten zijn

Vanwege de diversiteit aan technologie vereist deze strategie een volledige strategie die meerdere technologieën combineert en zero Trust-principes volgt.

Belangrijk

U moet een strategie aannemen die meerdere technologieën omvat om zich te beschermen tegen deze aanvallen. Het implementeren van een privileged identity management/privileged access management -oplossing (PIM/PAM) is niet voldoende. Zie Privileged Access Tussenpersonen voor meer informatie.

- De aanvallers zijn doelgericht en technologieneutraal, waarbij elk type aanval wordt gebruikt.

- De backbone voor toegangsbeheer die u verdedigt, is geïntegreerd in de meeste of alle systemen in de bedrijfsomgeving.

Als u verwacht dat u deze bedreigingen kunt detecteren of voorkomen met alleen netwerkbesturingselementen of met één oplossing voor bevoegde toegang, kunt u kwetsbaar zijn voor vele andere soorten aanvallen.

Strategische aanname : Cloud is een bron van beveiliging

Deze strategie maakt gebruik van cloudservices als de primaire bron van beveiligings- en beheermogelijkheden in plaats van on-premises isolatietechnieken om verschillende redenen:

- Cloud heeft betere mogelijkheden : de krachtigste beveiligings- en beheermogelijkheden die tegenwoordig beschikbaar zijn, zijn afkomstig van cloudservices, waaronder geavanceerde hulpprogramma's, systeemeigen integratie en enorme hoeveelheden beveiligingsinformatie, zoals de 8+ biljoen beveiligingssignalen per dag die Microsoft gebruikt voor onze beveiligingshulpprogramma's.

- Cloud is eenvoudiger en sneller . Voor het aannemen van cloudservices is weinig tot geen infrastructuur nodig voor het implementeren en opschalen, zodat uw teams zich kunnen richten op hun beveiligingsmissie in plaats van op technologieintegratie.

- Cloud vereist minder onderhoud : de cloud wordt ook consistent beheerd, onderhouden en beveiligd door leveranciersorganisaties met teams die zijn toegewezen aan dat ene doel voor duizenden klantorganisaties, waardoor de tijd en moeite voor uw team worden beperkt om de mogelijkheden grondig te onderhouden.

- Cloud blijft verbeteren : functies en functionaliteit in cloudservices worden voortdurend bijgewerkt zonder dat uw organisatie voortdurend hoeft te investeren.

De aanbevolen strategie bouwen

De aanbevolen strategie van Microsoft is om incrementeel een 'closed loop'-systeem te bouwen voor bevoegde toegang die ervoor zorgt dat alleen betrouwbare 'schone' apparaten, accounts en intermediaire systemen kunnen worden gebruikt voor bevoegde toegang tot bedrijfsgevoelige systemen.

Net als het waterdicht maken van iets complexs in het echte leven, zoals een boot, moet u deze strategie ontwerpen met een opzettelijk resultaat, zorgvuldig normen vaststellen en volgen, en voortdurend de resultaten controleren en controleren, zodat u eventuele lekken herstelt. Je zou niet alleen nagelborden samen in een bootvorm verwachten en magisch een waterdichte boot verwachten. U zou zich eerst richten op het bouwen en waterdicht maken van belangrijke items zoals de romp en kritieke onderdelen zoals de motor en het stuurmechanisme (terwijl mensen de manieren verlaten om binnen te komen), dan later waterdicht maken comfort items zoals radio's, stoelen en dergelijke. U zou het ook in de loop van de tijd onderhouden, omdat zelfs het meest perfecte systeem later een lek zou kunnen verspringen, dus u moet op de hoogte blijven van preventief onderhoud, controleren op lekken en deze herstellen om ervoor te zorgen dat het niet zinkt.

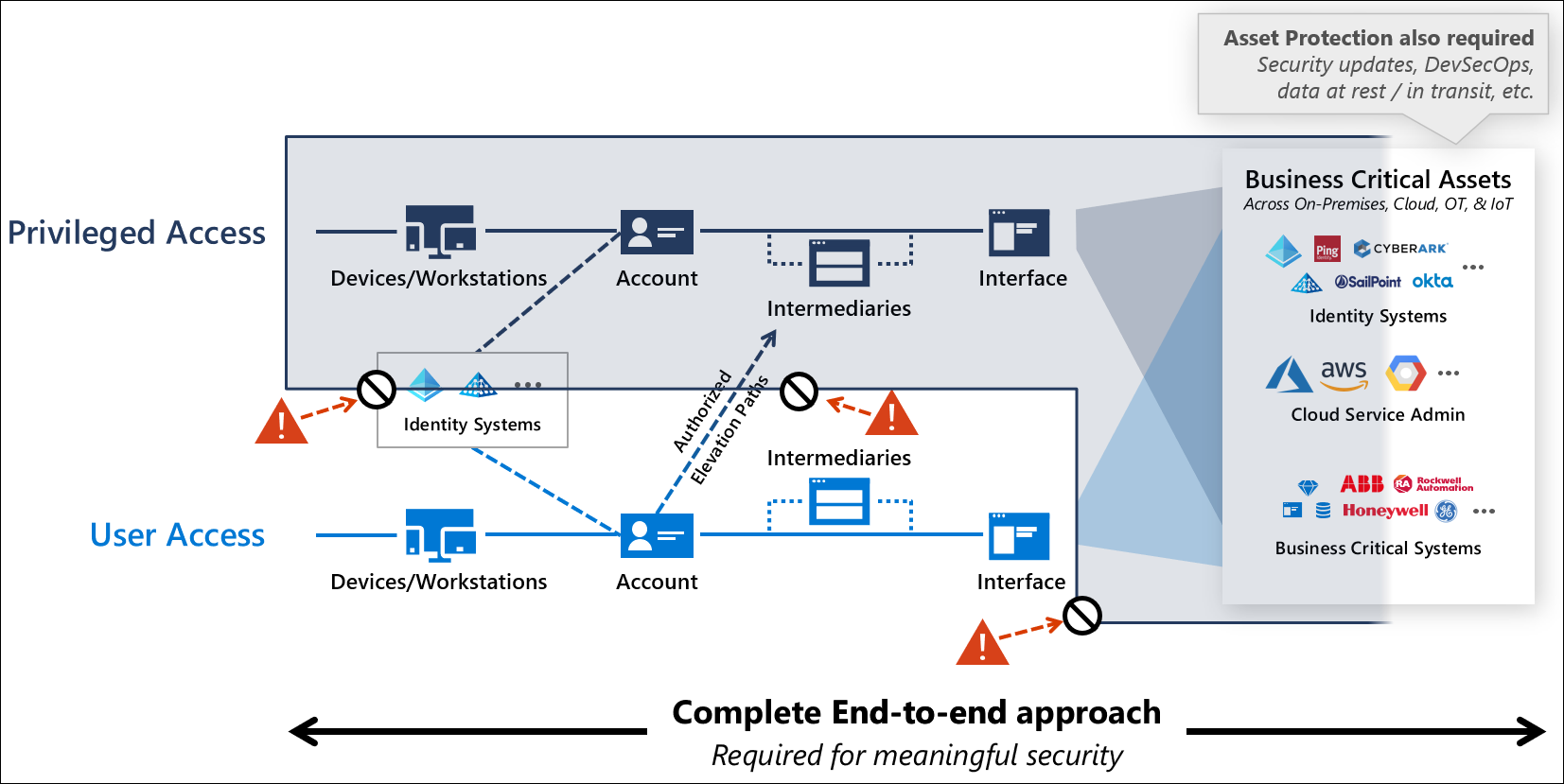

Privileged Access beveiligen heeft twee eenvoudige doelen

- Beperk strikt de mogelijkheid om bevoegde acties uit te voeren tot een paar geautoriseerde paden

- Deze paden beveiligen en nauwkeurig bewaken

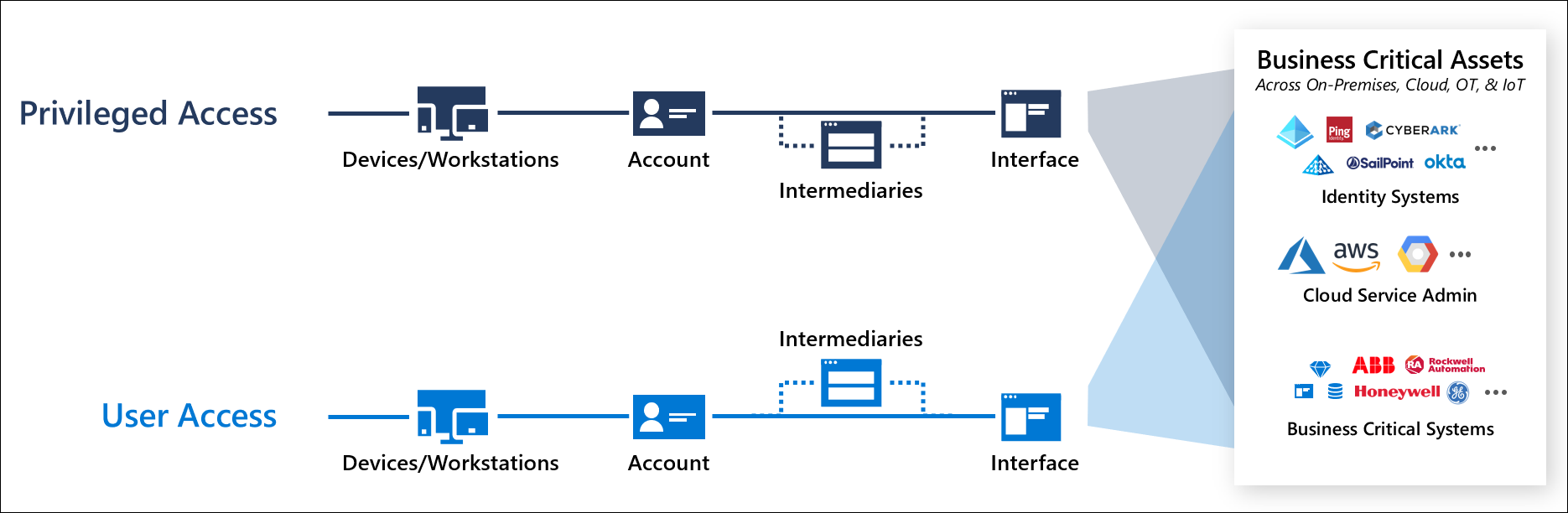

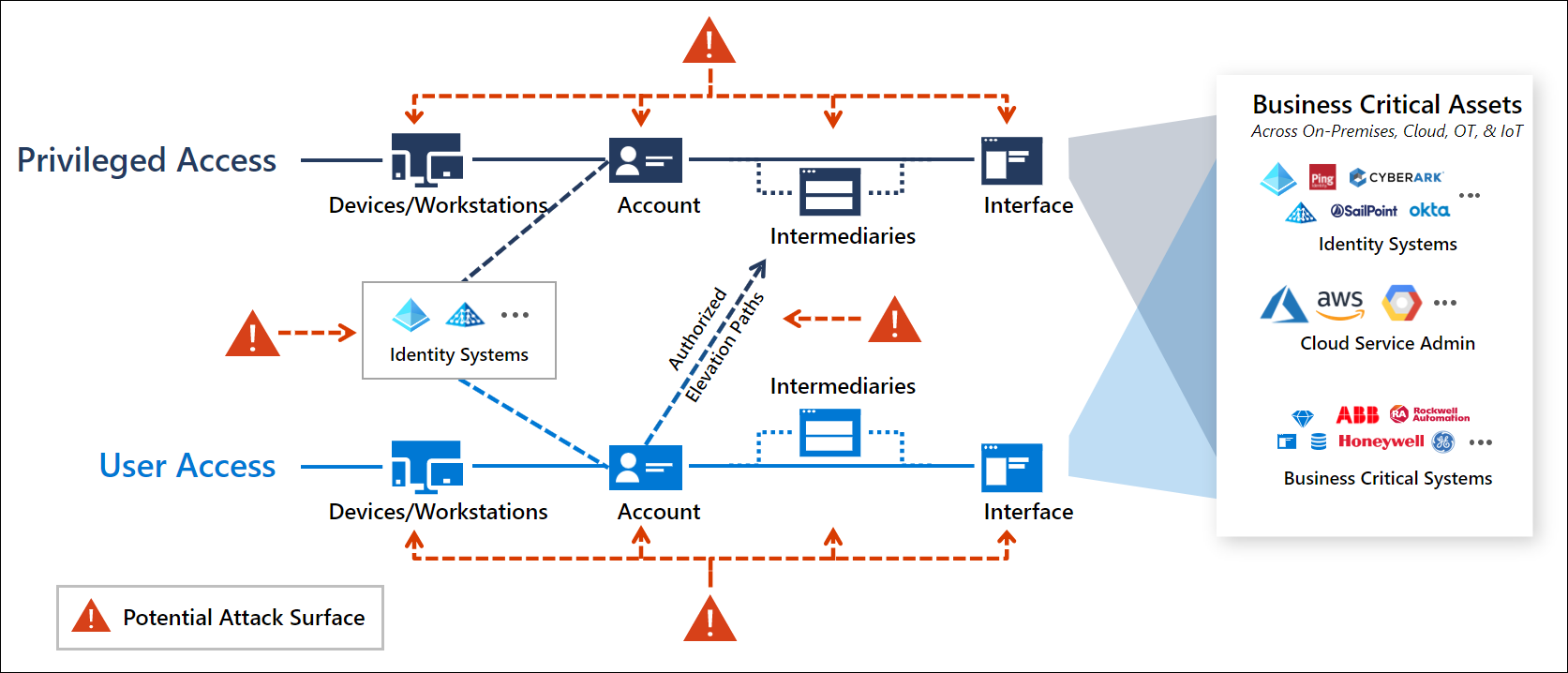

Er zijn twee soorten paden voor toegang tot de systemen, gebruikerstoegang (om de mogelijkheid te gebruiken) en bevoegde toegang (om de mogelijkheid te beheren of toegang te krijgen tot een gevoelige mogelijkheid)

- Gebruikerstoegang: het lichtere blauwe pad onderaan het diagram toont een standaardgebruikersaccount dat algemene productiviteitstaken uitvoert, zoals e-mail, samenwerking, surfen en het gebruik van line-of-business-toepassingen of websites. Dit pad omvat een accountregistratie op een apparaat of werkstation, soms via een intermediair, zoals een externe toegangsoplossing, en interactie met bedrijfssystemen.

- Privileged Access: het donkerdere blauwe pad boven aan het diagram toont bevoegde toegang, waarbij bevoegde accounts, zoals IT-beheerders of andere gevoelige accounts, toegang hebben tot bedrijfskritieke systemen en gegevens of beheertaken uitvoeren op bedrijfssystemen. Hoewel de technische onderdelen van aard vergelijkbaar kunnen zijn, is de schade die een aanvaller kan toebrengen met bevoegde toegang veel hoger.

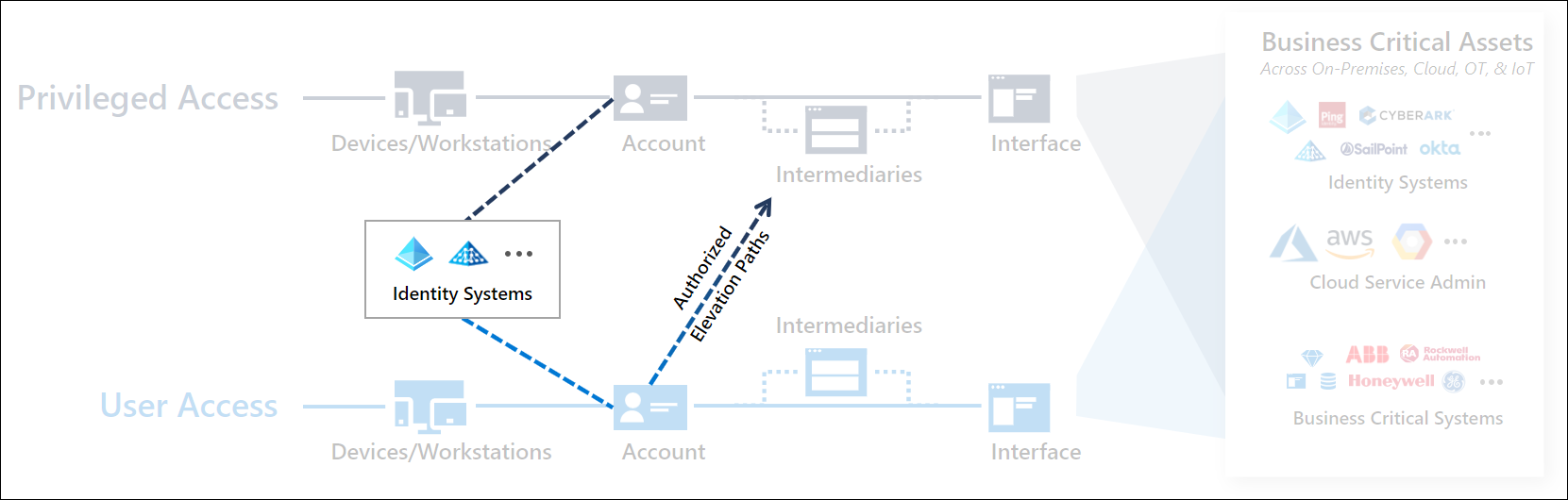

Het volledige toegangsbeheersysteem bevat ook identiteitssystemen en geautoriseerde uitbreidingspaden.

- Identiteitssystemen: bieden identiteitsmappen die als host fungeren voor de accounts en beheergroepen, synchronisatie- en federatiemogelijkheden en andere identiteitsondersteuningsfuncties voor standaardgebruikers en bevoegde gebruikers.

- Geautoriseerde uitbreidingspaden: bieden standaardgebruikers de mogelijkheid om te communiceren met bevoegde werkstromen, zoals managers of peers die aanvragen voor beheerdersrechten goedkeuren voor een gevoelig systeem via een Just-In-Time-proces (JIT) in een Privileged Access Management-/Privileged Identity Management-systeem.

Deze onderdelen omvatten gezamenlijk het aanvalsoppervlak met bevoegdheden dat een kwaadwillende persoon kan richten om verhoogde toegang tot uw onderneming te krijgen:

Notitie

Voor on-premises en IaaS-systemen (Infrastructure as a Service) die worden gehost op een door de klant beheerd besturingssysteem, neemt het aanvalsoppervlak aanzienlijk toe met beheer- en beveiligingsagents, serviceaccounts en mogelijke configuratieproblemen.

Voor het maken van een duurzame en beheerbare strategie voor bevoegde toegang moeten alle onbevoegde vectoren worden afgesloten om het virtuele equivalent te maken van een beheerconsole die fysiek is gekoppeld aan een beveiligd systeem dat de enige manier is om toegang tot deze console te krijgen.

Voor deze strategie is een combinatie van:

- Zero Trust-toegangsbeheer beschreven in deze richtlijnen, inclusief het snelle moderniseringsplan (RAMP)

- Activabescherming ter bescherming tegen aanvallen van directe activa door goede beveiligingscontroles toe te passen op deze systemen. Assetbeveiliging voor resources (buiten toegangsbeheeronderdelen) valt buiten het bereik van deze richtlijnen, maar omvat meestal snelle toepassing van beveiligingsupdates/patches, het configureren van besturingssystemen met behulp van beveiligingsbasislijnen van fabrikant/industrie, het beveiligen van data-at-rest en in transit, en het integreren van aanbevolen beveiligingsprocedures voor ontwikkeling/DevOps-processen.

Strategische initiatieven in het traject

Voor de uitvoering van deze strategie zijn vier complementaire initiatieven vereist die elk duidelijke resultaten en succescriteria hebben

- End-to-end sessiebeveiliging: stel expliciete Zero Trust-validatie in voor bevoegde sessies, gebruikerssessies en geautoriseerde uitbreidingspaden.

- Succescriteria: elke sessie valideert dat elk gebruikersaccount en apparaat op voldoende niveau worden vertrouwd voordat toegang wordt toegestaan.

- Identiteitssystemen beveiligen en bewaken, waaronder mappen, identiteitsbeheer, beheerdersaccounts, toestemmingstoestemmingen en meer

- Succescriteria: elk van deze systemen wordt beveiligd op een niveau dat geschikt is voor de potentiële bedrijfsimpact van accounts die erin worden gehost.

- Lateral Traversal beperken om te beveiligen tegen laterale doorkruising met wachtwoorden voor lokale accounts, wachtwoorden voor serviceaccounts of andere geheimen

- Succescriteria: Het in gevaar brengen van één apparaat leidt niet onmiddellijk tot controle van veel of alle andere apparaten in de omgeving

- Snelle reactie op bedreigingen om de toegang en tijd van kwaadwillende gebruikers in de omgeving te beperken

- Succescriteria: processen voor incidentrespons verhinderen kwaadwillende gebruikers om een aanval met meerdere fasen in de omgeving betrouwbaar uit te voeren, wat zou leiden tot verlies van bevoegde toegang. (Gemeten door de gemiddelde tijd te verminderen om (MTTR) van incidenten met bevoegde toegang tot bijna nul te herstellen en MTTR van alle incidenten tot een paar minuten te verminderen, zodat kwaadwillende personen geen tijd hebben om bevoegde toegang te richten.)