Zelfstudie: Beveiligingsanalyse configureren voor Azure Active Directory B2C-gegevens met Microsoft Sentinel

Verhoog de beveiliging van uw Azure Active Directory B2C-omgeving (Azure AD B2C) door logboeken en controlegegevens naar Microsoft Sentinel te routeren. De schaalbare Microsoft Sentinel is een cloudeigen SIEM-oplossing (Security Information and Event Management) en security orchestration, automation and response (SOAR). Gebruik de oplossing voor waarschuwingsdetectie, zichtbaarheid van bedreigingen, proactieve opsporing en reactie op bedreigingen voor Azure AD B2C.

Meer informatie:

Meer toepassingen voor Microsoft Sentinel, met Azure AD B2C, zijn:

- Eerder niet-gedetecteerde bedreigingen detecteren en fout-positieven minimaliseren met functies voor analyse en bedreigingsinformatie

- Bedreigingen onderzoeken met kunstmatige intelligentie (AI)

- Verdachte activiteiten op schaal opsporen en profiteren van de ervaring van jarenlange cyberbeveiligingswerk bij Microsoft

- Snel reageren op incidenten met algemene taakindeling en automatisering

- Voldoen aan de beveiligings- en nalevingsvereisten van uw organisatie

In deze zelfstudie leert u het volgende:

- Azure AD B2C-logboeken overdragen naar een Log Analytics-werkruimte

- Microsoft Sentinel inschakelen in een Log Analytics-werkruimte

- Een voorbeeldregel maken in Microsoft Sentinel om een incident te activeren

- Een geautomatiseerd antwoord configureren

Azure AD B2C configureren met Azure Monitor Log Analytics

Definiëren waar logboeken en metrische gegevens voor een resource worden verzonden,

- Schakel diagnostische instellingen in Microsoft Entra-id in uw Azure AD B2C-tenant in.

- Configureer Azure AD B2C om logboeken naar Azure Monitor te verzenden.

Meer informatie, Azure AD B2C bewaken met Azure Monitor.

Een Microsoft Sentinel-exemplaar implementeren

Nadat u uw Azure AD B2C-exemplaar hebt geconfigureerd voor het verzenden van logboeken naar Azure Monitor, schakelt u een exemplaar van Microsoft Sentinel in.

Belangrijk

Als u Microsoft Sentinel wilt inschakelen, verkrijgt u inzendermachtigingen voor het abonnement waarin de Microsoft Sentinel-werkruimte zich bevindt. Als u Microsoft Sentinel wilt gebruiken, gebruikt u inzender- of lezermachtigingen voor de resourcegroep waartoe de werkruimte behoort.

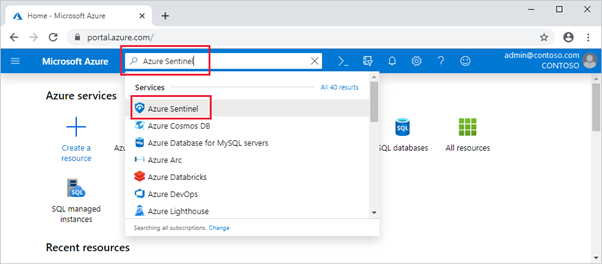

Meld u aan bij de Azure-portal.

Selecteer het abonnement waarin de Log Analytics-werkruimte is gemaakt.

Zoek en selecteer Microsoft Sentinel.

Selecteer Toevoegen.

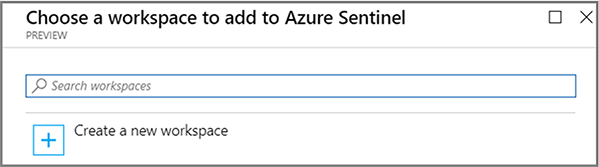

Selecteer de nieuwe werkruimte in het veld Werkruimten zoeken .

Selecteer Microsoft Sentinel toevoegen.

Notitie

Het is mogelijk om Microsoft Sentinel uit te voeren op meer dan één werkruimte, maar gegevens worden geïsoleerd in één werkruimte. Zie Quickstart: Microsoft Sentinel onboarden

Een Microsoft Sentinel-regel maken

Nadat u Microsoft Sentinel hebt ingeschakeld, ontvangt u een melding wanneer er iets verdachts gebeurt in uw Azure AD B2C-tenant.

U kunt aangepaste analyseregels maken om bedreigingen en afwijkend gedrag in uw omgeving te detecteren. Met deze regels wordt gezocht naar specifieke gebeurtenissen of gebeurtenissets en wordt u gewaarschuwd wanneer aan drempelwaarden of voorwaarden voor gebeurtenissen wordt voldaan. Vervolgens worden incidenten gegenereerd voor onderzoek.

Zie Aangepaste analyseregels maken om bedreigingen te detecteren

Notitie

Microsoft Sentinel heeft sjablonen voor het maken van regels voor het detecteren van bedreigingen die uw gegevens doorzoeken op verdachte activiteiten. Voor deze zelfstudie maakt u een regel.

Meldingsregel voor mislukte geforceerde toegang

Gebruik de volgende stappen om een melding te ontvangen over twee of meer mislukte, geforceerde toegangspogingen in uw omgeving. Een voorbeeld is een beveiligingsaanval.

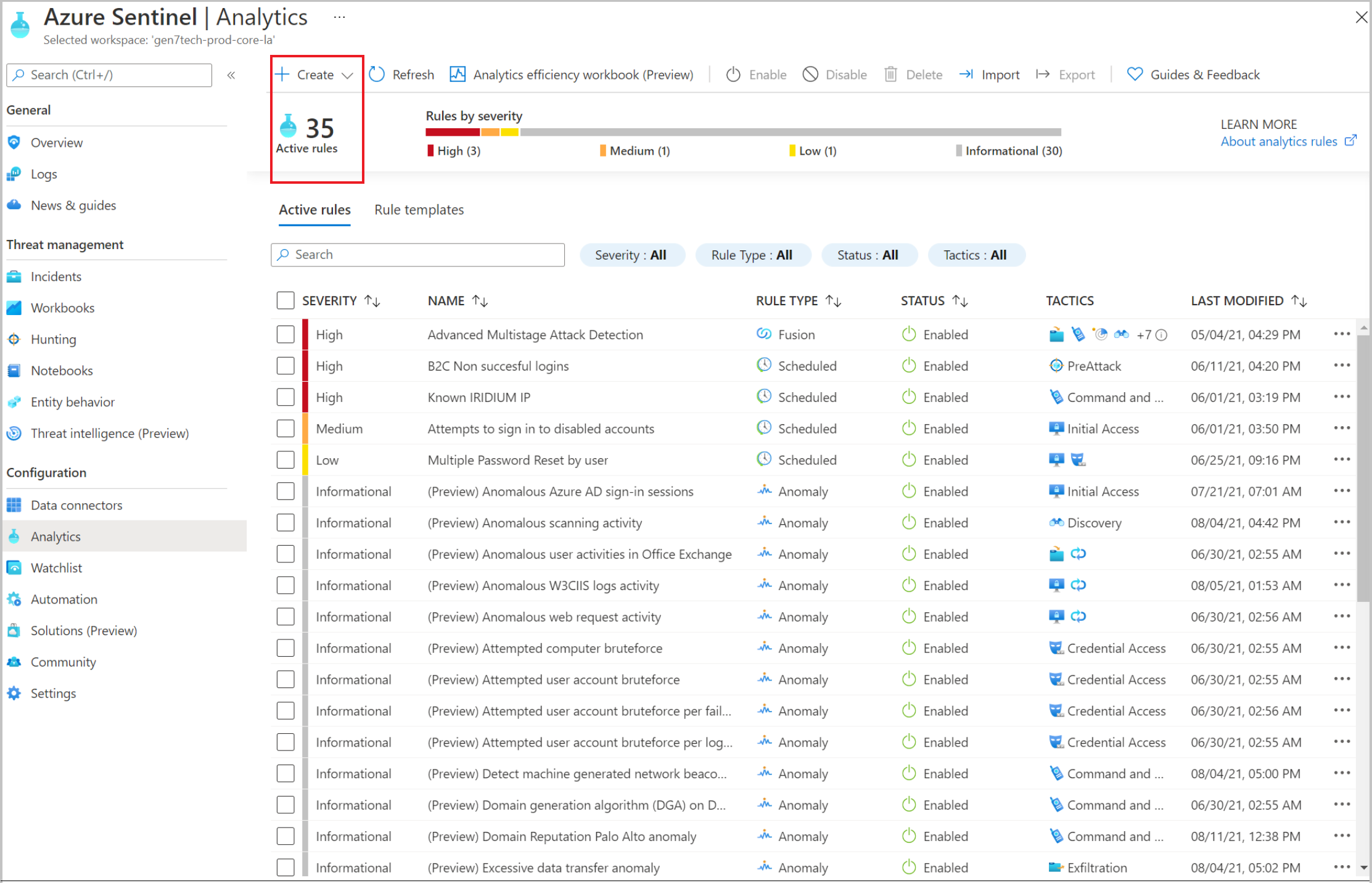

Selecteer in Microsoft Sentinel in het linkermenu De optie Analyse.

Selecteer in de bovenste balk +Geplande queryregelmaken>.

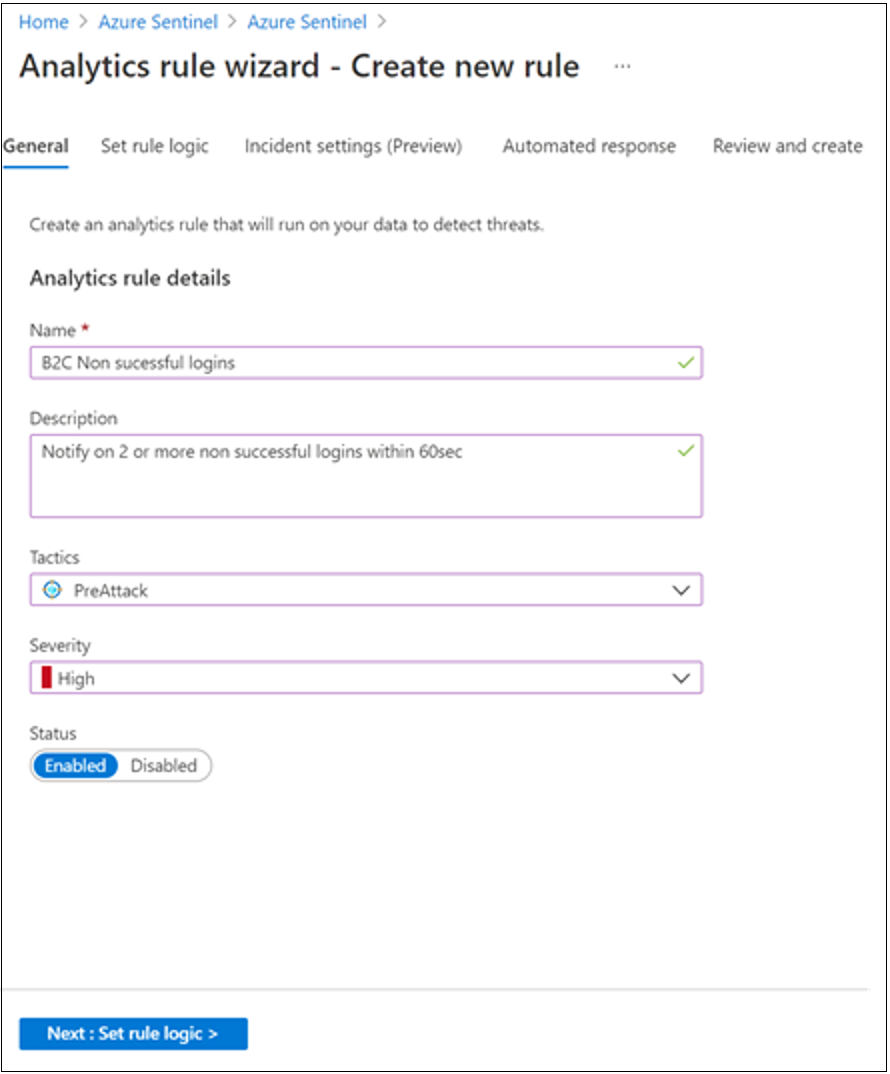

Ga in de wizard Analyseregel naar Algemeen.

Voer bij Naam een naam in voor mislukte aanmeldingen.

Geef bij Beschrijving aan dat de regel binnen 60 seconden een waarschuwing geeft voor twee of meer mislukte aanmeldingen.

Selecteer een categorie bij Tactiek. Selecteer bijvoorbeeld PreAttack.

Selecteer bij Ernst een ernstniveau.

De status is standaard Ingeschakeld . Als u een regel wilt wijzigen, gaat u naar het tabblad Actieve regels .

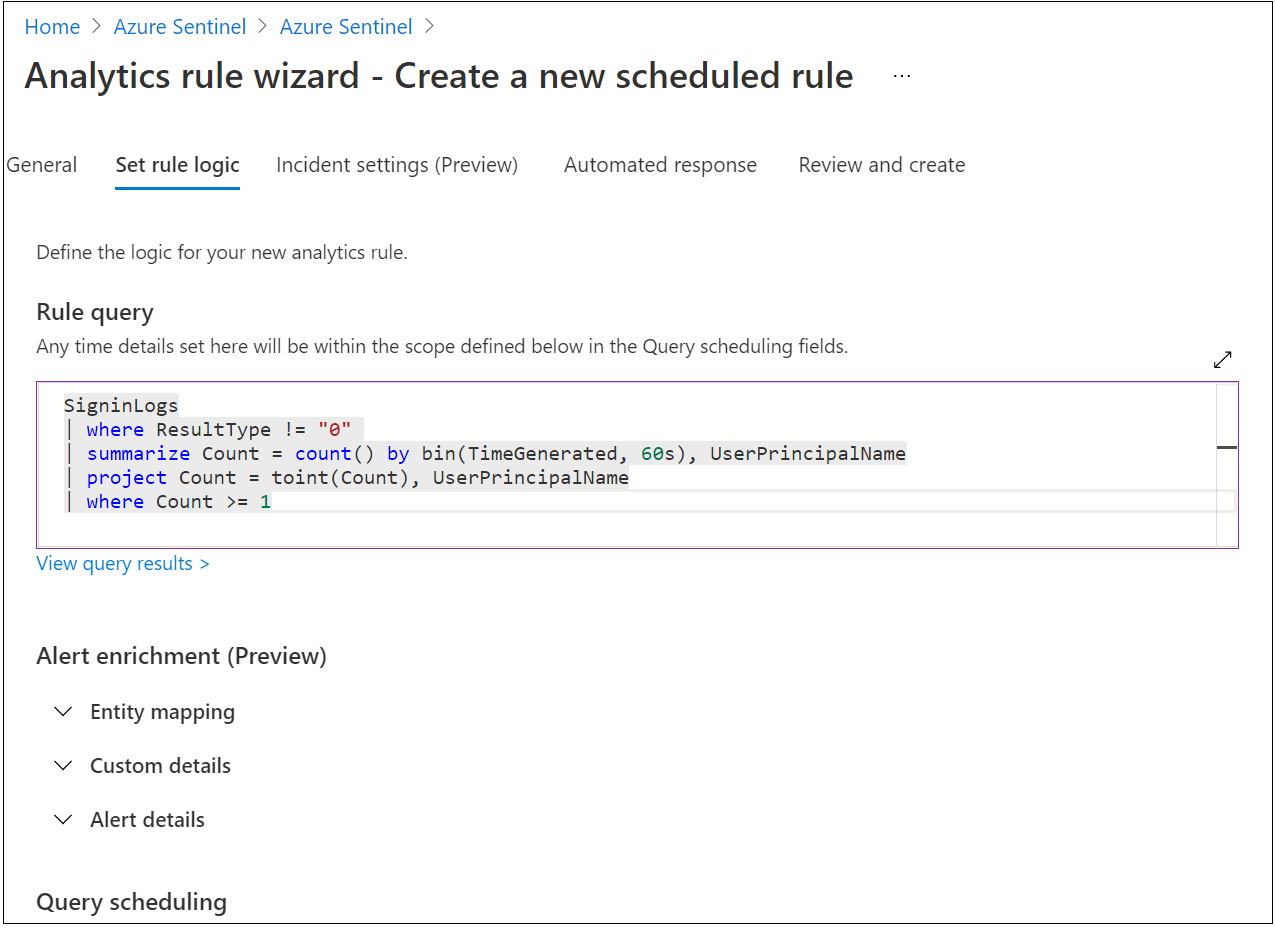

Selecteer het tabblad Regellogica instellen .

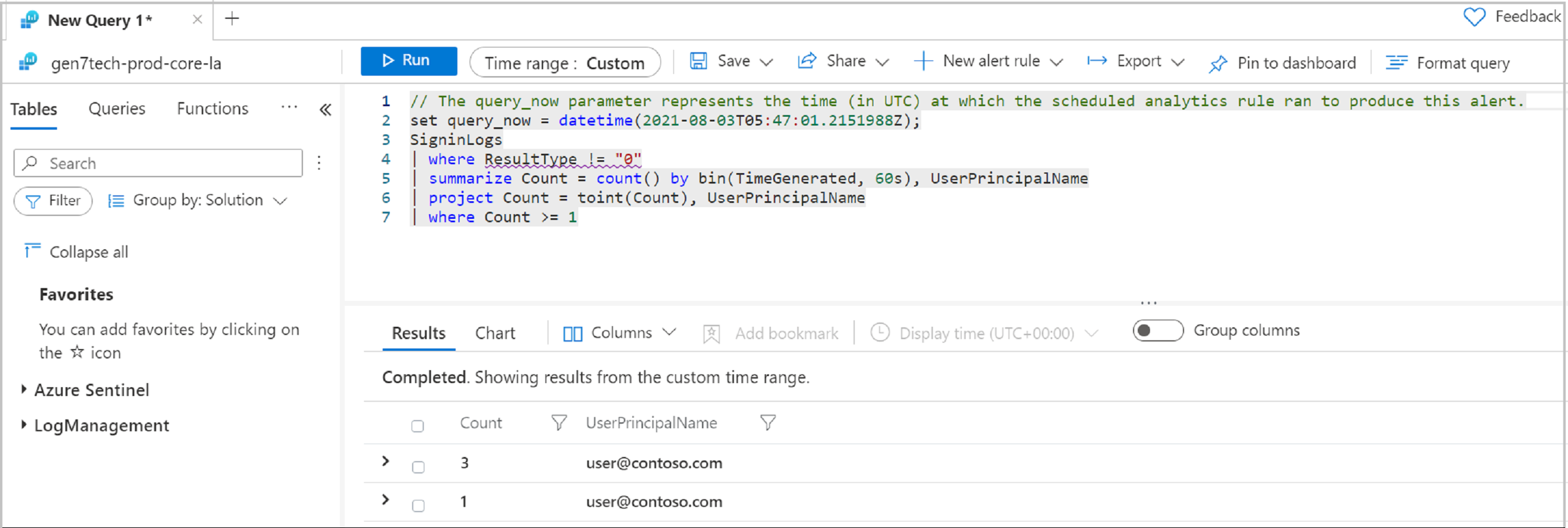

Voer een query in het veld Regelquery in . In het queryvoorbeeld worden de aanmeldingen ingedeeld op

UserPrincipalName.

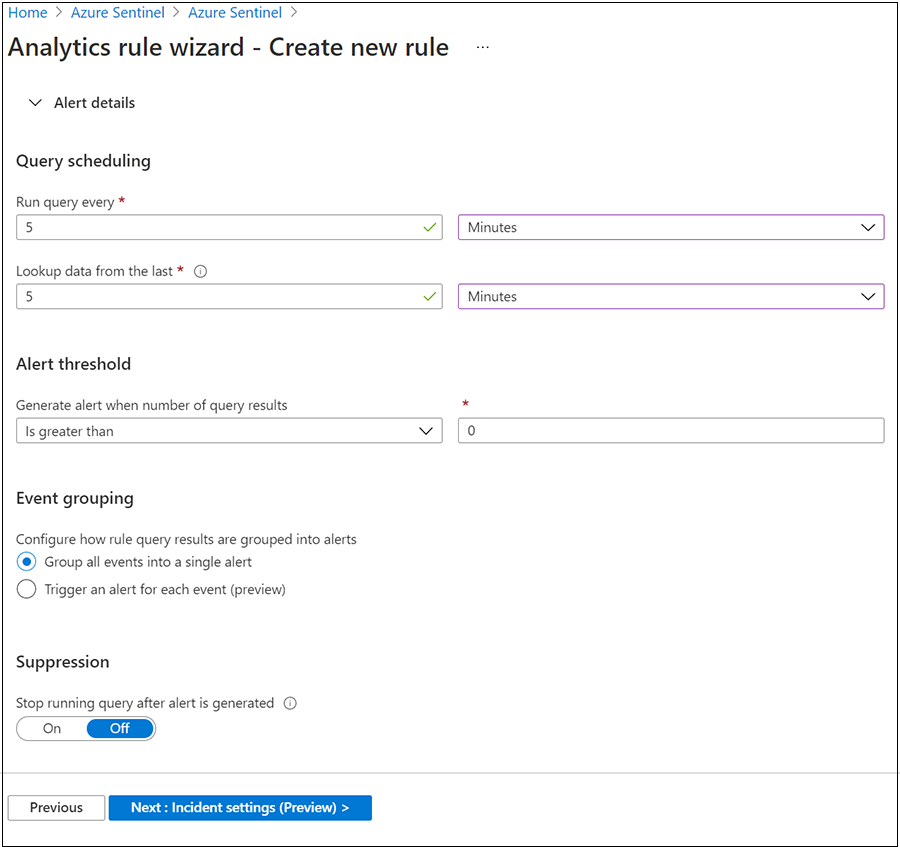

Ga naar Queryplanning.

Voer bij Query elke uitvoeren5 en Minuten in.

Voor Opzoekgegevens van de laatste voert u 5 en Minuten in.

Selecteer voor Waarschuwing genereren wanneer het aantal queryresultatengroter is dan en 0.

Voor Gebeurtenisgroepering selecteert u Alle gebeurtenissen groeperen in één waarschuwing.

SelecteerUit voor Stop running query after alert is generated.

Selecteer Volgende: incidentinstellingen (preview).

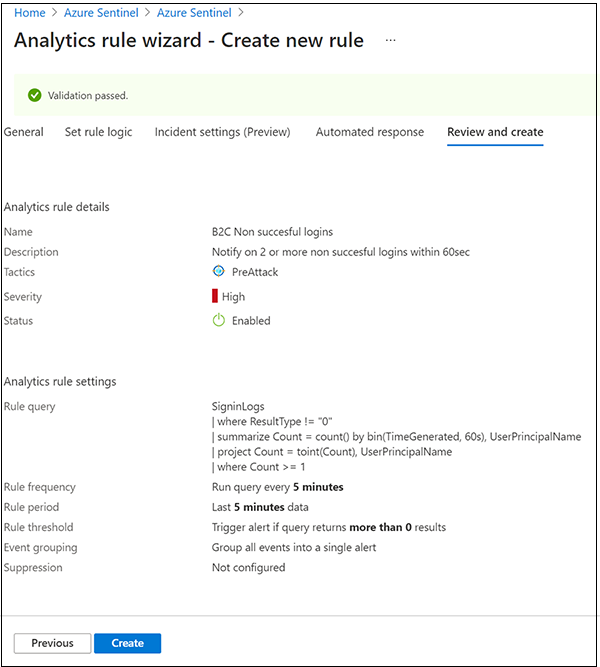

Ga naar het tabblad Controleren en maken om regelinstellingen te controleren.

Wanneer de banner Validatie is geslaagd wordt weergegeven, selecteert u Maken.

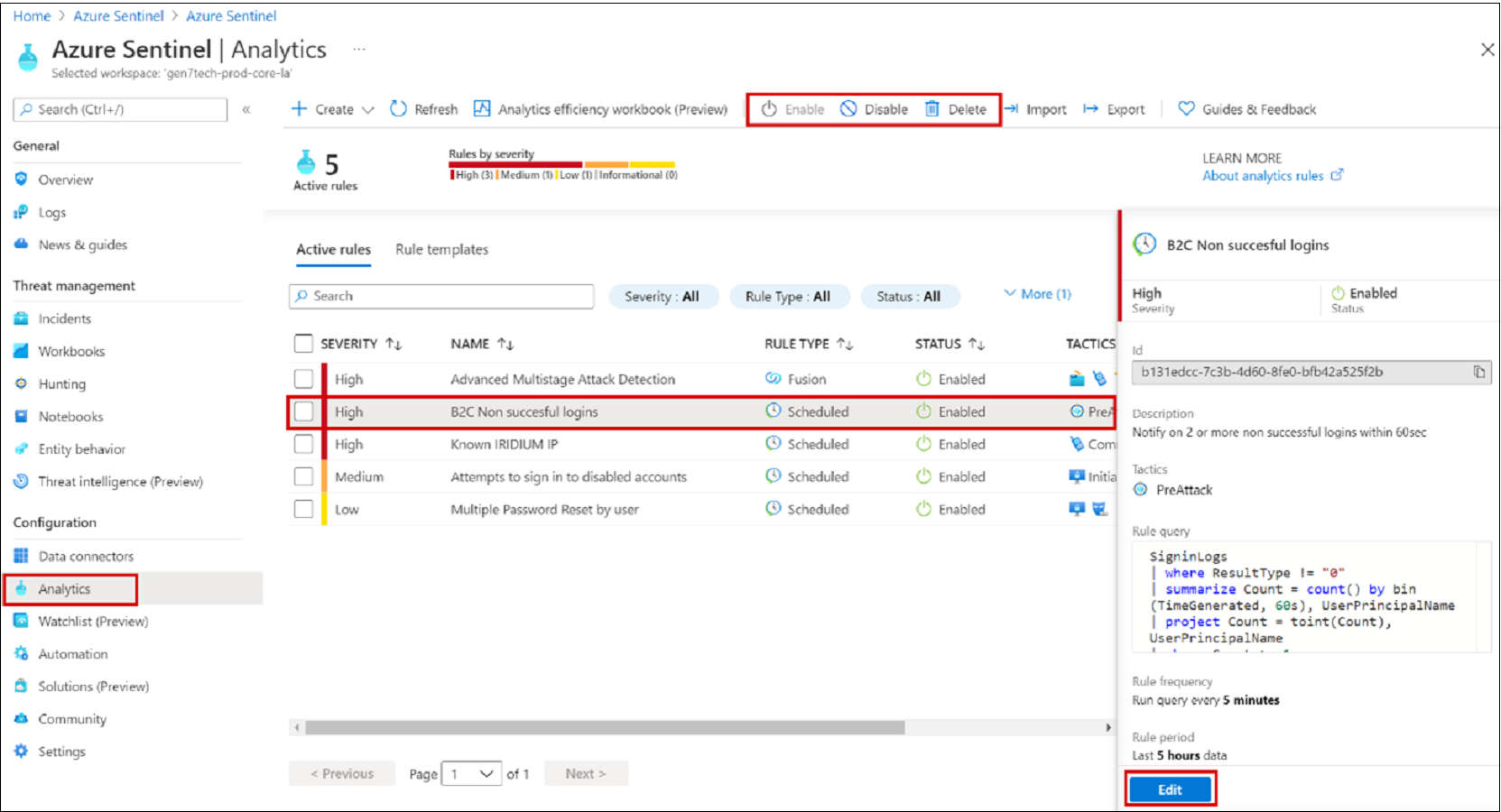

Een regel en gerelateerde incidenten weergeven

Bekijk de regel en de incidenten die worden gegenereerd. Zoek uw zojuist gemaakte aangepaste regel van het type Gepland in de tabel op het tabblad Actieve regels in de hoofdmap

- Ga naar het scherm Analyse .

- Selecteer het tabblad Actieve regels .

- Zoek in de tabel onder Gepland de regel.

U kunt de regel bewerken, inschakelen, uitschakelen of verwijderen.

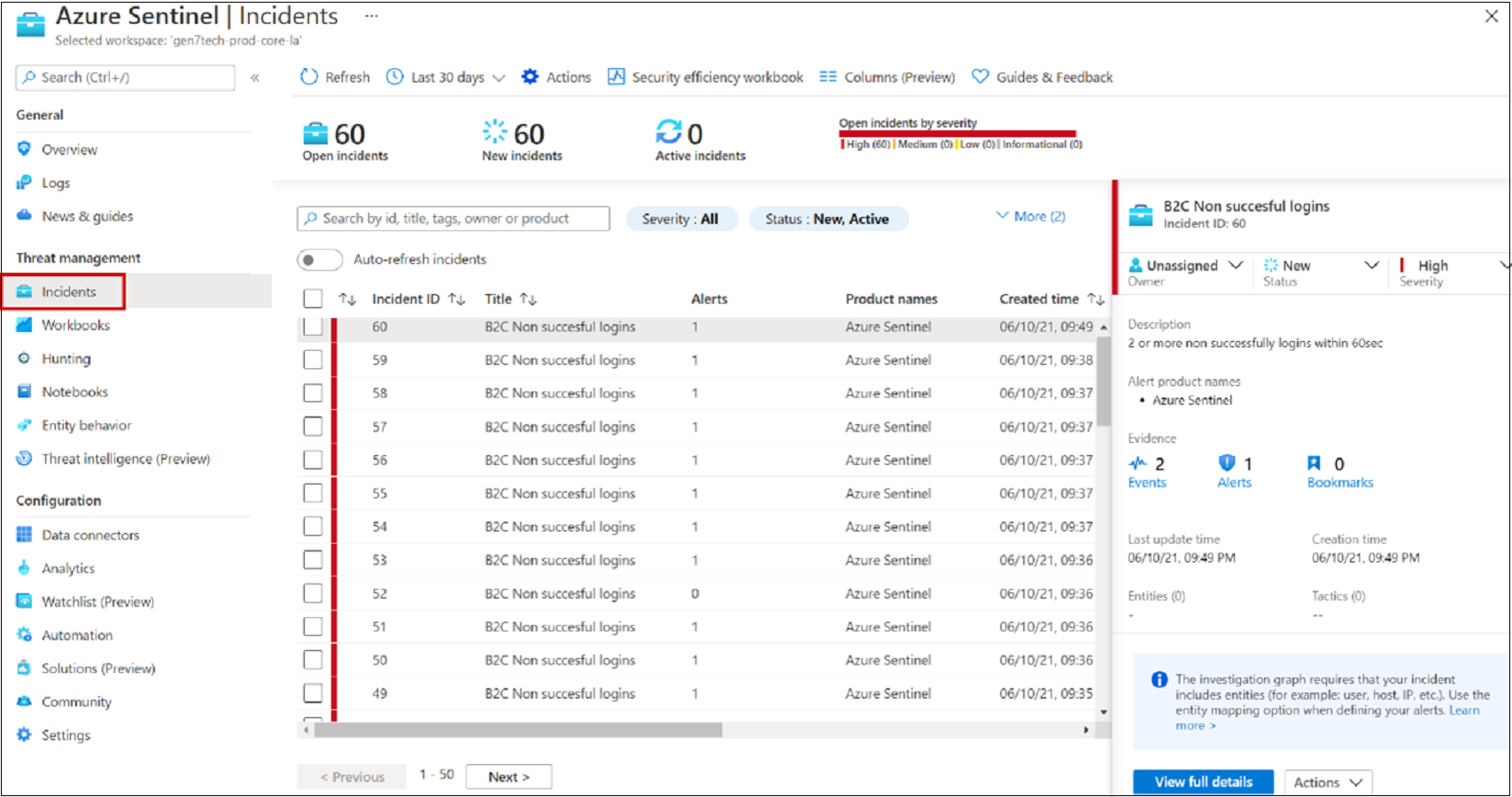

Incidenten sorteren, onderzoeken en herstellen

Een incident kan meerdere waarschuwingen bevatten en is een samenvoeging van relevant bewijs voor een onderzoek. Op incidentniveau kunt u eigenschappen instellen zoals Ernst en Status.

Meer informatie: Incidenten onderzoeken met Microsoft Sentinel.

Ga naar de pagina Incidenten .

Selecteer een incident.

Aan de rechterkant wordt gedetailleerde incidentinformatie weergegeven, waaronder ernst, entiteiten, gebeurtenissen en de incident-id.

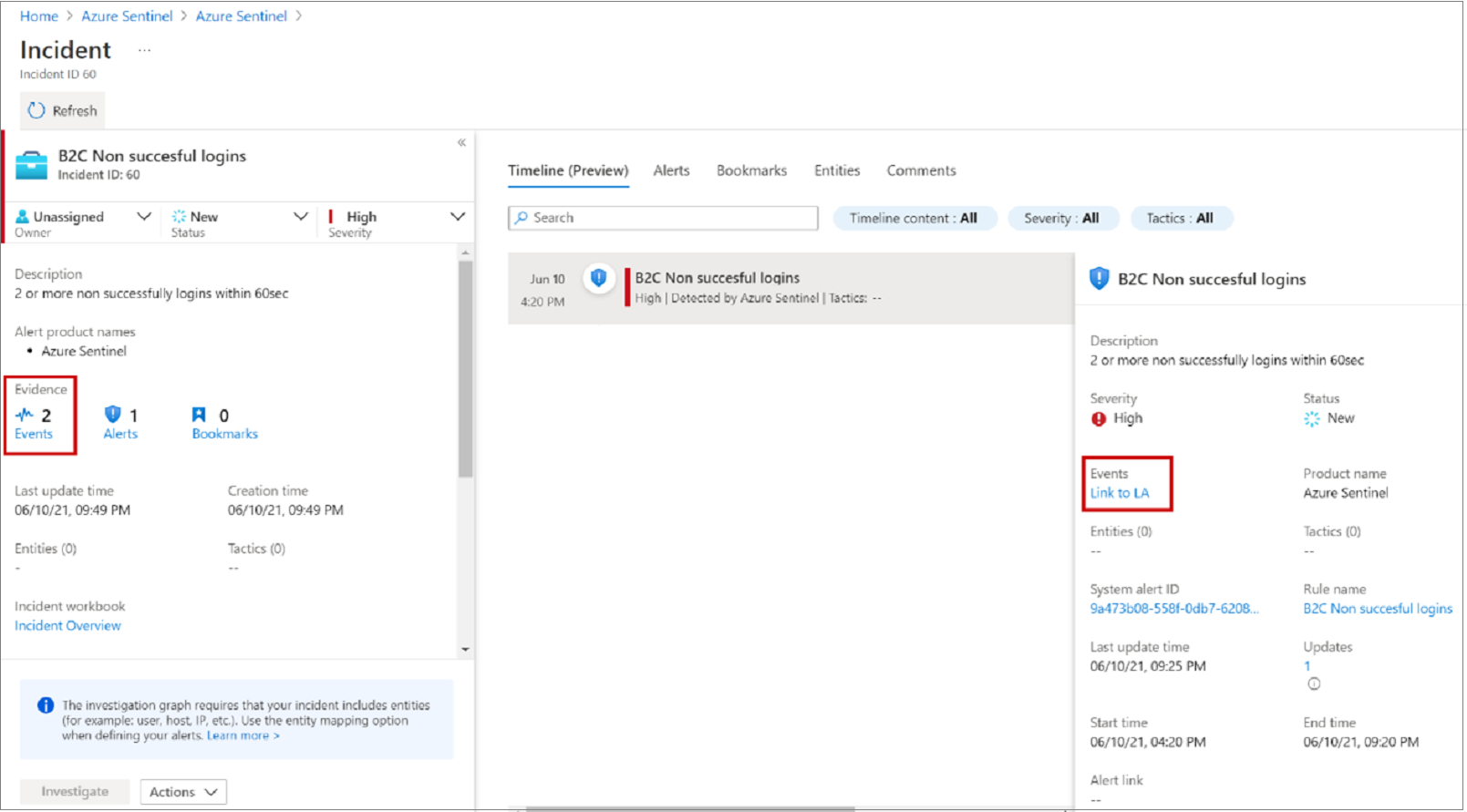

Selecteer in het deelvenster Incidentende opties Volledige details weergeven.

Bekijk tabbladen met een overzicht van het incident.

Selecteer Bewijs>Gebeurtenissen>Koppeling naar Log Analytics.

In de resultaten ziet u de identiteitswaarde

UserPrincipalNamedie probeert aan te melden.

Automatische reactie

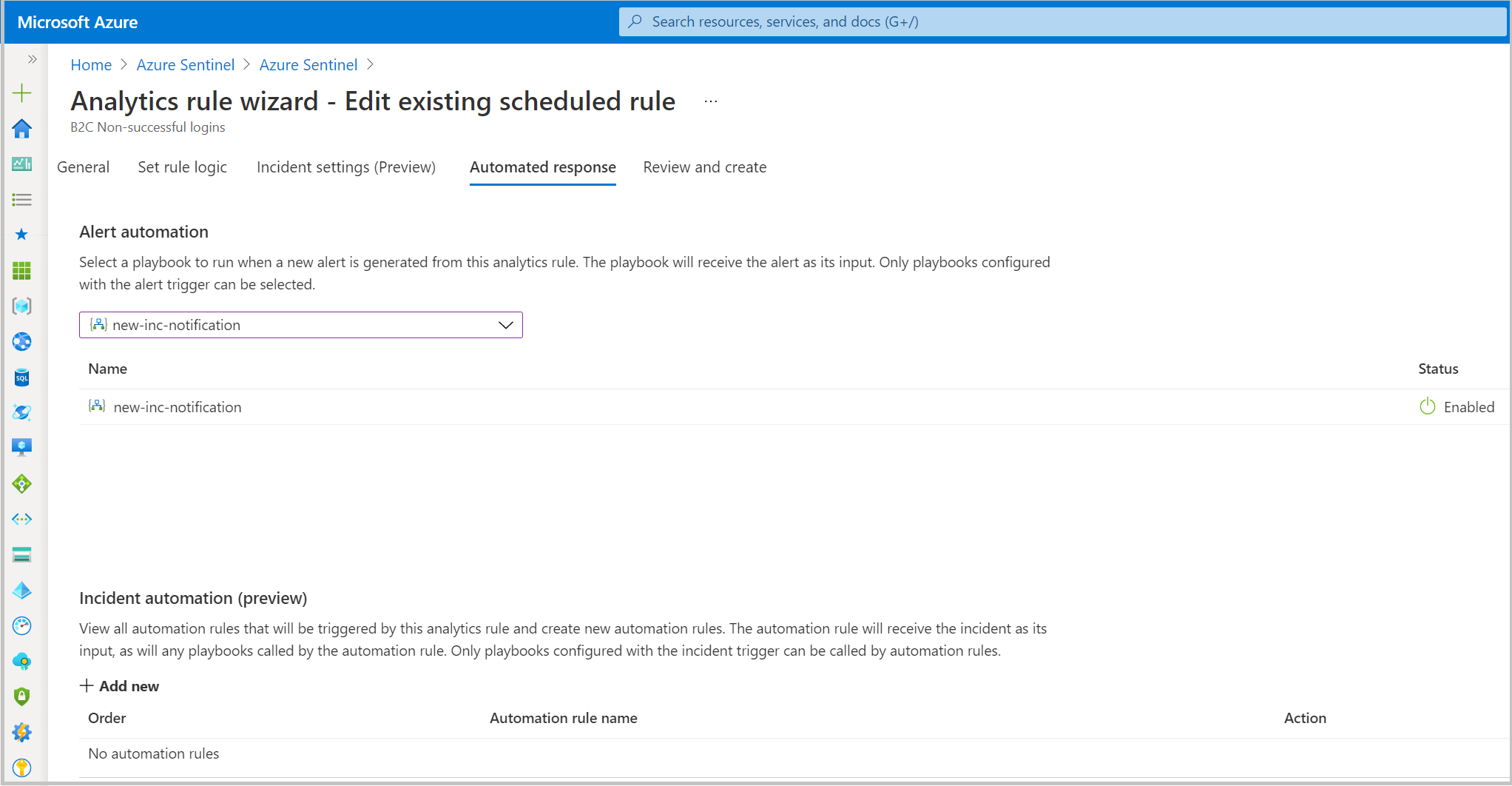

Microsoft Sentinel heeft SOAR-functies (Security Orchestration, Automation, and Response). Koppel geautomatiseerde acties, of een playbook, aan analyseregels.

Zie Wat is SOAR?

Email melding voor een incident

Gebruik voor deze taak een playbook uit de GitHub-opslagplaats van Microsoft Sentinel.

- Ga naar een geconfigureerd playbook.

- Bewerk de regel.

- Selecteer het playbook op het tabblad Geautomatiseerd antwoord .

Meer informatie: Incident-Email-Notification

Resources

Voor meer informatie over Microsoft Sentinel en Azure AD B2C raadpleegt u: