Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Belangrijk

Vanaf 1 mei 2025 is Azure AD B2C niet meer beschikbaar voor nieuwe klanten. Meer informatie vindt u in onze veelgestelde vragen.

Dit artikel is een aanvulling op Over Azure Active Directory B2C en biedt een uitgebreidere inleiding tot de service. We bespreken hier de primaire resources waarmee u in de service werkt, de functies en leren hoe u hiermee een volledig aangepaste identiteitservaring kunt bieden aan klanten in uw toepassingen.

Azure AD B2C-tenant

In Azure Active Directory B2C (Azure AD B2C) vertegenwoordigt een tenant uw organisatie en is deze een directory met gebruikers. Elke Azure AD B2C-tenant is afzonderlijk en gescheiden van andere Azure AD B2C-tenants. Een Azure AD B2C-tenant is ook anders dan een Microsoft Entra-tenant, die u mogelijk al hebt.

De primaire resources waarmee u werkt in een Azure AD B2C-tenant zijn:

- Directory : hier worden in Azure AD B2C de referenties, profielgegevens en uw toepassingsregistraties van uw gebruikers opgeslagen.

- Toepassingsregistraties : u kunt uw web-, mobiele en systeemeigen toepassingen registreren met Azure AD B2C om identiteitsbeheer in te schakelen. U kunt ook API's registreren die u wilt beveiligen met Azure AD B2C.

-

Gebruikersstromen en aangepast beleid : deze worden gebruikt om identiteitservaringen voor uw toepassingen te maken met ingebouwde gebruikersstromen en volledig configureerbaar aangepast beleid:

- Met gebruikersstromen kunt u snel algemene identiteitstaken inschakelen, zoals registreren, aanmelden en profielen bewerken.

- Met aangepaste beleidsregels kunt u complexe identiteitswerkstromen bouwen die uniek zijn voor uw organisatie, klanten, werknemers, partners en burgers.

-

Aanmeldingsopties : Azure AD B2C biedt verschillende aanmeldings- en aanmeldingsopties voor gebruikers van uw toepassingen:

- Gebruikersnaam, e-mailadres en aanmelding op telefoon : u kunt uw lokale Azure AD B2C-accounts configureren om registratie en aanmelding met een gebruikersnaam, e-mailadres, telefoonnummer of een combinatie van methoden toe te staan.

- Aanbieders van sociale identiteit : u kunt samenwerken met sociale providers zoals Facebook, LinkedIn of X.

- Externe identiteitsproviders : u kunt ook federeren met standaard identiteitsprotocollen zoals OAuth 2.0, OpenID Connect en meer.

- Sleutels : voeg versleutelingssleutels toe en beheer deze voor het ondertekenen en valideren van tokens, clientgeheimen, certificaten en wachtwoorden.

Een Azure AD B2C-tenant is de eerste resource die u moet maken om aan de slag te gaan met Azure AD B2C. Leer hoe u het volgende doet:

Accounts in Azure AD B2C

Azure AD B2C definieert verschillende typen gebruikersaccounts. Microsoft Entra ID, Microsoft Entra B2B en Azure Active Directory B2C delen deze accounttypen.

- Werkaccount : gebruikers met werkaccounts kunnen resources beheren in een tenant en met een beheerdersrol kunnen ze ook tenants beheren. Gebruikers met werkaccounts kunnen nieuwe consumentenaccounts maken, wachtwoorden opnieuw instellen, accountsblokkeren/deblokkeren, en machtigingen instellen of een account toewijzen aan een beveiligingsgroep.

- Gastaccount : dit zijn externe gebruikers die u als gast uitnodigt voor uw tenant. Een typisch scenario voor het uitnodigen van een gastgebruiker voor uw Azure AD B2C-tenant is het delen van beheerverantwoordelijkheden.

- Consumentenaccount : dit zijn accounts die worden beheerd door Azure AD B2C-gebruikersstromen en aangepast beleid.

Afbeelding: Gebruikersdirectory binnen een Azure AD B2C-tenant in de Azure Portal.

Consumentenaccounts

Met een consumentenaccount kunnen gebruikers zich aanmelden bij de toepassingen die u hebt beveiligd met Azure AD B2C. Gebruikers met consumentenaccounts hebben echter geen toegang tot Azure-resources, bijvoorbeeld de Azure Portal.

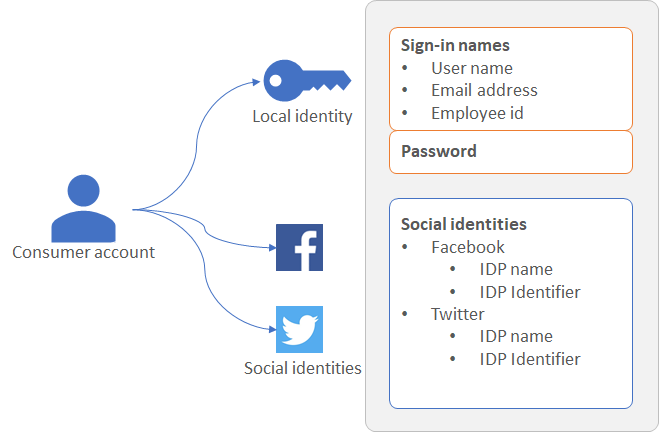

Een consumentenaccount kan worden gekoppeld aan de volgende identiteitstypen:

- Lokale identiteit, met de gebruikersnaam en het wachtwoord lokaal opgeslagen in de Azure AD B2C-map. Deze identiteiten worden vaak aangeduid als 'lokale accounts'.

- Sociale of bedrijfsidentiteiten , waarbij de identiteit van de gebruiker wordt beheerd door een federatieve identiteitsprovider. Bijvoorbeeld Facebook, Google, Microsoft, ADFS of Salesforce.

Een gebruiker met een consumentenaccount kan zich met meerdere identiteiten aanmelden. Bijvoorbeeld gebruikersnaam, e-mailadres, werknemers-ID, overheids-ID en andere. Een enkel account kan meerdere identiteiten hebben, zowel lokaal als sociaal.

Afbeelding: Eén consumentenaccount met meerdere identiteiten in Azure AD B2C

Zie Overzicht van gebruikersaccounts in Azure Active Directory B2C voor meer informatie.

Aanmeldingsopties voor lokale accounts

Azure AD B2C biedt verschillende manieren waarop u een gebruiker kunt verifiëren. Gebruikers kunnen inloggen op een lokaal account met behulp van gebruikersnaam en wachtwoord, telefoonverificatie (ook wel wachtwoordloze verificatie genoemd). Registreren met e-mailadres staat standaard ingeschakeld in de instellingen van de id-provider voor uw lokale account.

Meer informatie over aanmeldingsopties of hoe u de lokale account-identiteitsprovider instelt.

Kenmerken van gebruikersprofiel

Met Azure AD B2C kunt u algemene kenmerken van consumentenaccountprofielen beheren. Bijvoorbeeld naam, achternaam, voornaam, stad en andere.

U kunt ook het onderliggende Microsoft Entra-id-schema uitbreiden om aanvullende informatie over uw gebruikers op te slaan. Bijvoorbeeld hun land/regio van verblijf, voorkeurstaal en voorkeuren zoals of ze zich willen abonneren op een nieuwsbrief of multifactorauthenticatie willen inschakelen. Voor meer informatie, zie:

Aanmelden bij externe identiteitsproviders

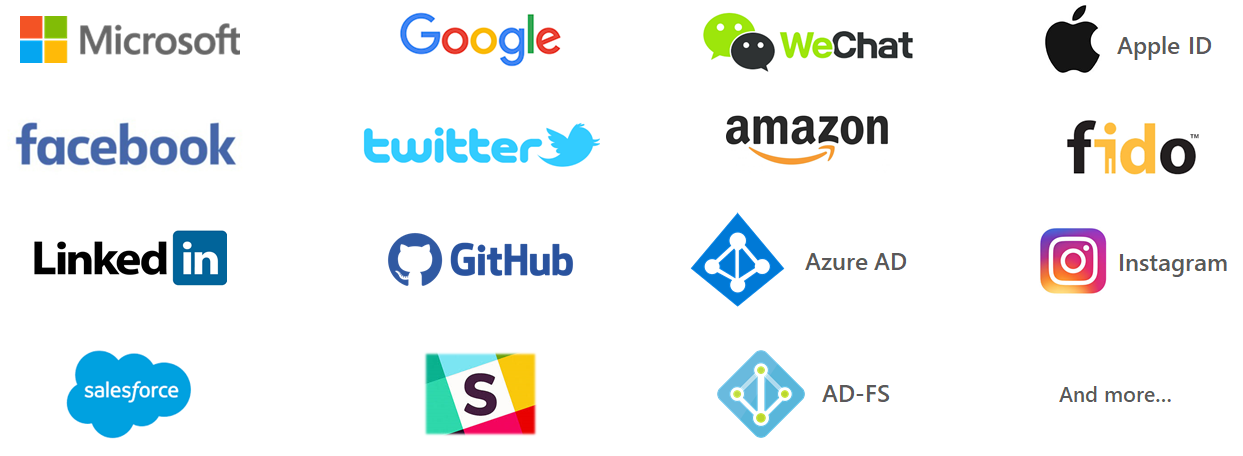

U kunt Azure AD B2C zo configureren dat gebruikers zich kunnen aanmelden bij uw toepassing met referenties van sociale en zakelijke id-providers. Azure AD B2C kan federeren met id-providers die ondersteuning bieden voor OAuth 1.0-, OAuth 2.0-, OpenID Connect- en SAML-protocollen. Bijvoorbeeld Facebook, Microsoft-account, Google, X en Active Directory Federation Service (AD FS).

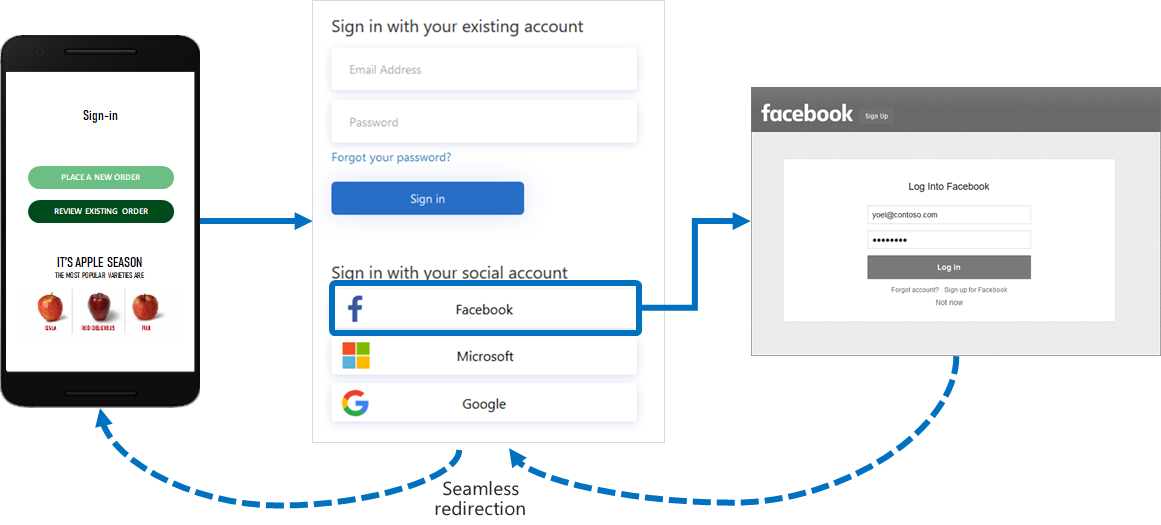

Met externe identiteitsproviders kunt u uw consumenten de mogelijkheid bieden om zich aan te melden met hun bestaande sociale of zakelijke accounts, zonder dat u een nieuw account hoeft te maken voor uw toepassing.

Op de registratie- of aanmeldingspagina geeft Azure AD B2C een lijst weer met externe id-providers die de gebruiker kan kiezen voor aanmelding. Zodra ze een van de externe id-providers hebben geselecteerd, worden ze doorgestuurd naar de website van de geselecteerde provider om het aanmeldingsproces te voltooien. Nadat de gebruiker zich heeft aangemeld, wordt deze teruggezet naar Azure AD B2C voor verificatie van het account in uw toepassing.

Zie Id-providers toevoegen aan uw toepassingen in Azure Active Directory B2C voor meer informatie over id-providers.

Identiteitservaringen: gebruikersstromen of aangepast beleid

In Azure AD B2C kunt u de bedrijfslogica definiëren die gebruikers volgen om toegang te krijgen tot uw toepassing. U kunt bijvoorbeeld de volgorde bepalen van de stappen die gebruikers volgen wanneer ze inloggen, zich registreren, hun profiel bewerken of een wachtwoord opnieuw instellen. Nadat de reeks is voltooid, verkrijgt de gebruiker een token en krijgt hij toegang tot uw toepassing.

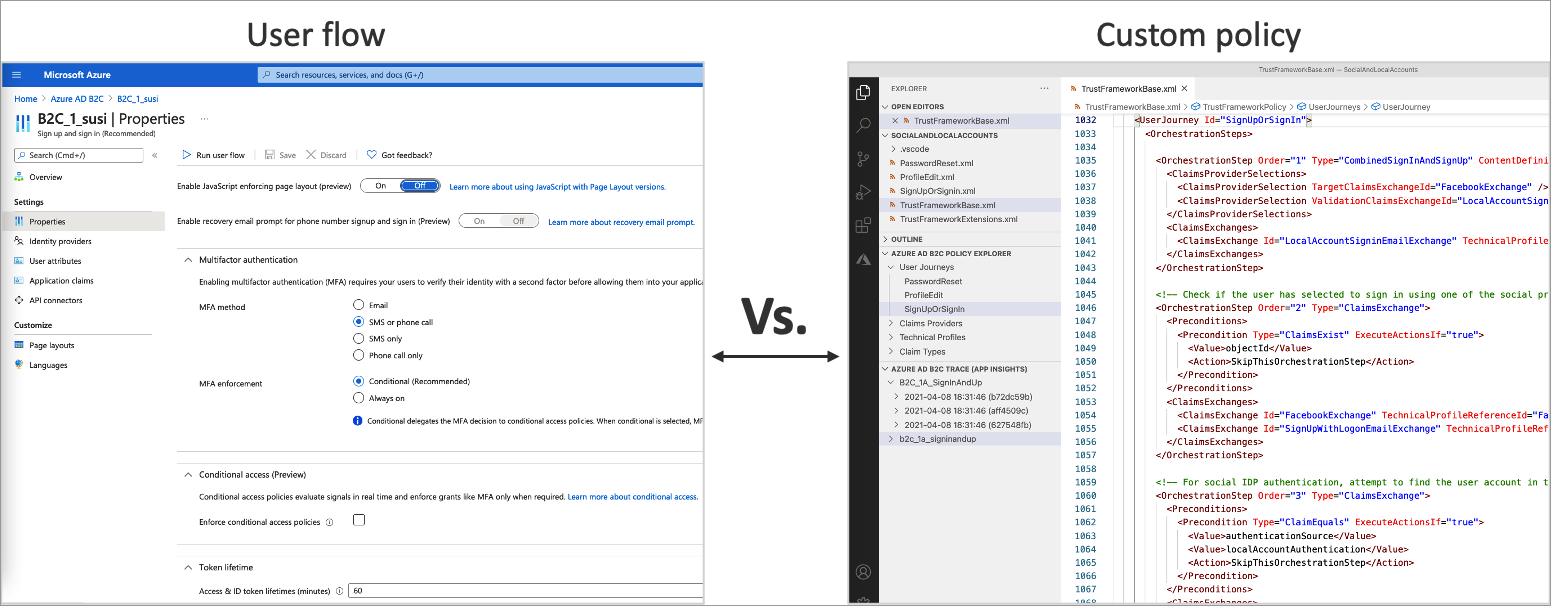

In Azure AD B2C zijn er twee manieren om identiteitsgebruikerservaringen te bieden:

Gebruikersstromen : dit zijn vooraf gedefinieerde, ingebouwde, configureerbare beleidsregels die we bieden, zodat u binnen enkele minuten ervaringen voor aanmelding, aanmelding en beleidsbewerking kunt maken.

Aangepast beleid : hiermee kunt u uw eigen gebruikersreizen maken voor complexe scenario's voor identiteitservaringen.

In de volgende schermopname ziet u de gebruikersinterface van de gebruikersstroominstellingen, versus aangepaste beleidsconfiguratiebestanden.

Zie Overzicht van gebruikersstromen en aangepast beleid voor meer informatie over gebruikersstromen en aangepast beleid en om u te helpen beslissen welke methode het beste werkt voor uw zakelijke behoeften.

Gebruikersinterface

In Azure AD B2C kunt u de identiteitservaringen van uw gebruikers vormgeven, zodat de weergegeven pagina's naadloos aansluiten bij de vormgeving van uw merk. U krijgt bijna volledige controle over de HTML- en CSS-inhoud die aan uw gebruikers wordt gepresenteerd wanneer ze de identiteitstrajecten van uw toepassing doorlopen. Met deze flexibiliteit kunt u merk- en visuele consistentie behouden tussen uw toepassing en Azure AD B2C.

Opmerking

Het aanpassen van de pagina's die door derden worden weergegeven bij het gebruik van sociale accounts, is beperkt tot de opties die worden geboden door die identiteitsprovider en vallen buiten de controle van Azure AD B2C.

Zie voor informatie over het aanpassen van de gebruikersinterface:

- Pas de gebruikersinterface aan

- De gebruikersinterface aanpassen met HTML-sjablonen

- Schakel JavaScript in en selecteer een versie van de paginalay-out

Aangepast domein

U kunt uw Azure AD B2C-domein aanpassen in de omleidings-URI's voor uw toepassing. Met een aangepast domein kunt u een naadloze ervaring creëren, zodat de pagina's die worden weergegeven naadloos aansluiten bij de domeinnaam van uw toepassing. Vanuit het perspectief van de gebruiker blijven ze in uw domein tijdens het aanmeldingsproces in plaats van om te leiden naar het Azure AD B2C-standaarddomein .b2clogin.com.

Zie Aangepaste domeinen inschakelen voor meer informatie.

Lokalisatie

Met taalaanpassing in Azure AD B2C kunt u verschillende talen aanpassen aan de behoeften van uw klant. Microsoft biedt lokalisaties voor 36 talen, maar u kunt ook uw eigen lokalisaties voor elke taal opgeven.

Bekijk hoe lokalisatie werkt in Taalaanpassing in Azure Active Directory B2C.

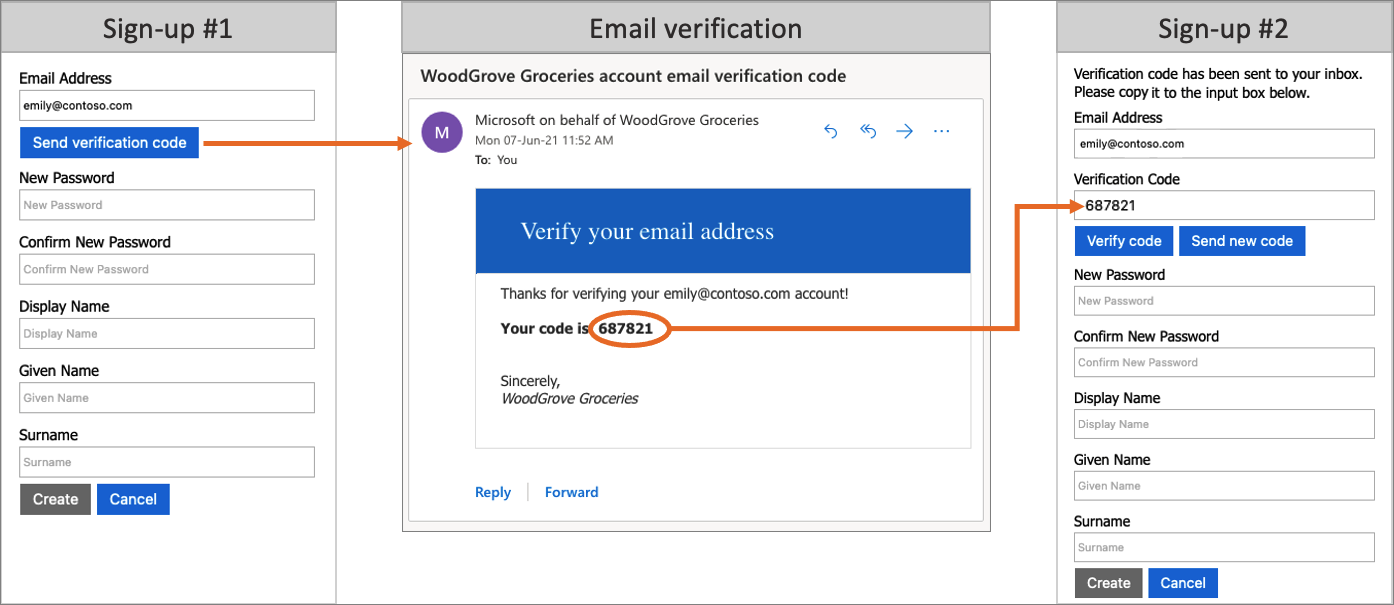

E-mailverificatie

Azure AD B2C zorgt voor geldige e-mailadressen door klanten te verplichten deze te verifiëren tijdens de registratie en het opnieuw instellen van wachtwoorden. Dit voorkomt ook dat kwaadwillenden geautomatiseerde processen gebruiken om frauduleuze accounts in uw applicaties te genereren.

U kunt de e-mail aanpassen die wordt verzonden naar gebruikers die zich registreren voor het gebruik van uw toepassingen. Door een e-mailprovider van derden te gebruiken, kunt u uw eigen e-mailsjabloon en Van-adres en onderwerp gebruiken, evenals ondersteuning voor lokalisatie en aangepaste instellingen voor eenmalig wachtwoord (OTP). Voor meer informatie, zie:

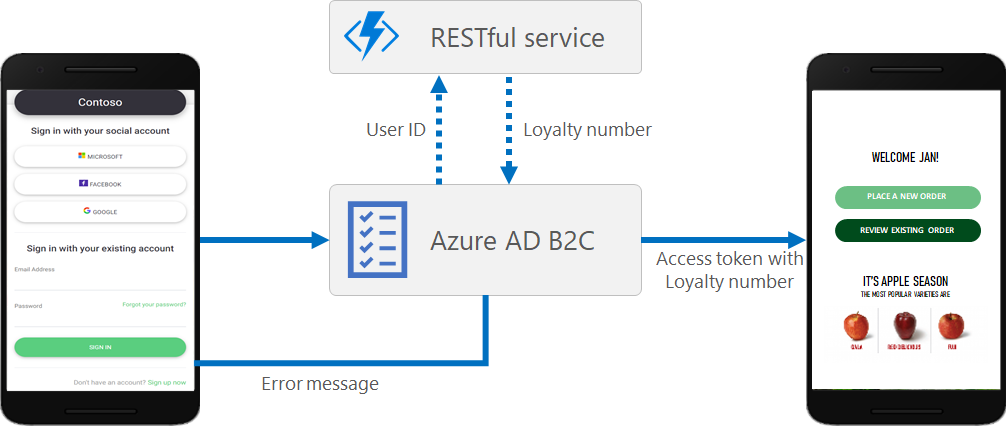

Voeg uw eigen bedrijfslogica toe en roep RESTful API's aan

U kunt integreren met een RESTful API in zowel gebruikersstromen als aangepast beleid. Het verschil is dat u in gebruikersstromen op gespecificeerde plaatsen aanroept, terwijl u in aangepast beleid uw eigen bedrijfslogica aan de reis toevoegt. Met deze functie kunt u gegevens ophalen en gebruiken uit externe identiteitsbronnen. Azure AD B2C kan gegevens uitwisselen met een RESTful-service om:

- Geef aangepaste gebruiksvriendelijke foutmeldingen weer.

- Valideer gebruikersinvoer om te voorkomen dat verkeerd ingedeelde gegevens in uw gebruikersdirectory blijven staan. U kunt bijvoorbeeld de gegevens wijzigen die door de gebruiker zijn ingevoerd, zoals het met een hoofdletter schrijven van de voornaam als deze in kleine letters is ingevoerd.

- Verrijk gebruikersgegevens door verdere integratie met uw bedrijfsapplicatie.

- Met RESTful calls kunt u pushmeldingen verzenden, bedrijfsdatabases bijwerken, een gebruikersmigratieproces uitvoeren, machtigingen beheren, databases controleren en meer.

Loyaliteitsprogramma's zijn een ander scenario dat wordt ingeschakeld door de ondersteuning van Azure AD B2C voor het aanroepen van REST API's. Uw RESTful-service kan bijvoorbeeld het e-mailadres van een gebruiker ontvangen, een query uitvoeren op uw klantendatabase en vervolgens het loyaliteitsnummer van de gebruiker terugsturen naar Azure AD B2C.

De geretourneerde gegevens kunnen worden opgeslagen in het directory-account van de gebruiker in Azure AD B2C. De gegevens kunnen vervolgens verder worden geëvalueerd in volgende stappen in het beleid, of worden opgenomen in het toegangstoken.

U kunt een REST API-aanroep toevoegen bij elke stap in een gebruikersreis die is gedefinieerd door een aangepast beleid. U kunt bijvoorbeeld een REST API aanroepen:

- Tijdens het aanmelden, net voordat Azure AD B2C de referenties valideert

- Direct na het inloggen

- Voordat Azure AD B2C een nieuw account maakt in de directory

- Nadat Azure AD B2C een nieuw account heeft gemaakt in de directory

- Voordat Azure AD B2C een toegangstoken uitgeeft

Zie Over API-connectors in Azure AD B2C voor meer informatie.

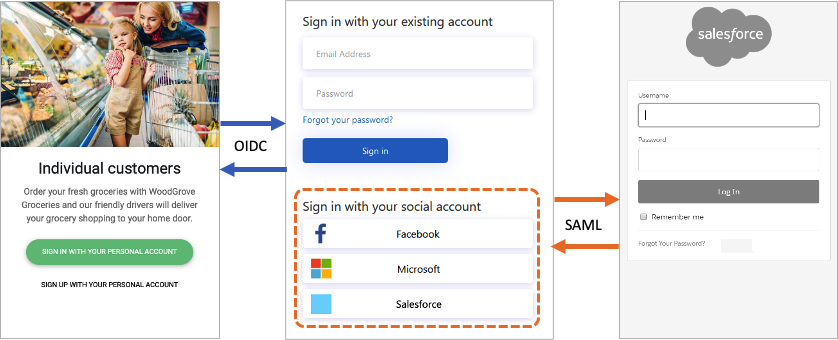

Protocollen en tokens

Voor toepassingen ondersteunt Azure AD B2C de OAuth 2.0-, OpenID Connect- en SAML-protocollen voor gebruikersreizen. Uw toepassing start de gebruikersreis door verificatieaanvragen uit te geven aan Azure AD B2C. Het resultaat van een aanvraag voor Azure AD B2C is een beveiligingstoken, zoals een id-token, toegangstoken of SAML-token. Dit beveiligingstoken definieert de identiteit van de gebruiker binnen de toepassing.

Voor externe identiteiten biedt Azure AD B2C ondersteuning voor federatie met OAuth 1.0-, OAuth 2.0-, OpenID Connect- en SAML-identiteitsproviders.

In het volgende diagram ziet u hoe Azure AD B2C kan communiceren met behulp van verschillende protocollen binnen dezelfde verificatiestroom:

- De toepassing van de relying party start een autorisatieaanvraag voor Azure AD B2C met behulp van OpenID Connect.

- Wanneer een gebruiker van de toepassing ervoor kiest om zich aan te melden met een externe id-provider die gebruikmaakt van het SAML-protocol, roept Azure AD B2C het SAML-protocol aan om te communiceren met die id-provider.

- Nadat de gebruiker de aanmeldingsbewerking met de externe id-provider heeft voltooid, retourneert Azure AD B2C het token vervolgens naar de toepassing van de relying party met behulp van OpenID Connect.

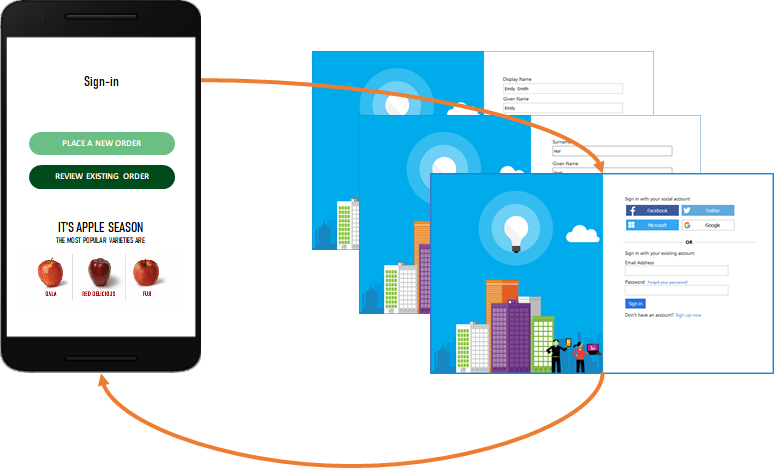

Integratie van toepassingen

Wanneer een gebruiker zich wil aanmelden bij uw toepassing, initieert de toepassing een autorisatieaanvraag voor een eindpunt dat door de gebruikersstroom of het aangepaste beleid wordt verstrekt. De gebruikersstroom of het aangepaste beleid definieert en beheert de gebruikerservaring. Wanneer ze een gebruikersstroom voltooien, bijvoorbeeld de aanmeldings- of aanmeldingsstroom , genereert Azure AD B2C een token en wordt de gebruiker vervolgens teruggeleid naar uw toepassing. Dit token is specifiek voor Azure AD B2C en moet niet worden verward met het token dat is uitgegeven door id-providers van derden bij het gebruik van sociale accounts. Zie Een toegangstoken voor identiteitsprovider doorgeven aan uw toepassing in Azure Active Directory B2C voor meer informatie over het gebruik van tokens van derden.

Meerdere toepassingen kunnen gebruikmaken van dezelfde gebruikersstroom of aangepast beleid. Eén toepassing kan meerdere gebruikersstromen of aangepaste beleidsregels gebruiken.

Als u zich bijvoorbeeld wilt aanmelden bij een toepassing, gebruikt de toepassing de gebruikersstroom voor registreren of aanmelden . Nadat de gebruiker zich heeft aangemeld, wil deze mogelijk zijn profiel bewerken, zodat de toepassing een nieuwe autorisatieaanvraag initieert, dit keer met behulp van de gebruikersstroom voor het bewerken van profielen .

Meervoudige verificatie (MFA)

Azure AD B2C Multifactor Authentication (MFA) helpt de toegang tot gegevens en toepassingen te beveiligen met behoud van eenvoud voor uw gebruikers. Het biedt extra beveiliging door een tweede vorm van authenticatie te vereisen, en levert sterke authenticatie door een reeks gebruiksvriendelijke authenticatiemethoden aan te bieden.

Uw gebruikers kunnen al dan niet worden uitgedaagd voor MFA op basis van configuratiebeslissingen die u als beheerder kunt nemen.

Zie Meervoudige verificatie inschakelen in Azure Active Directory B2C voor meer informatie.

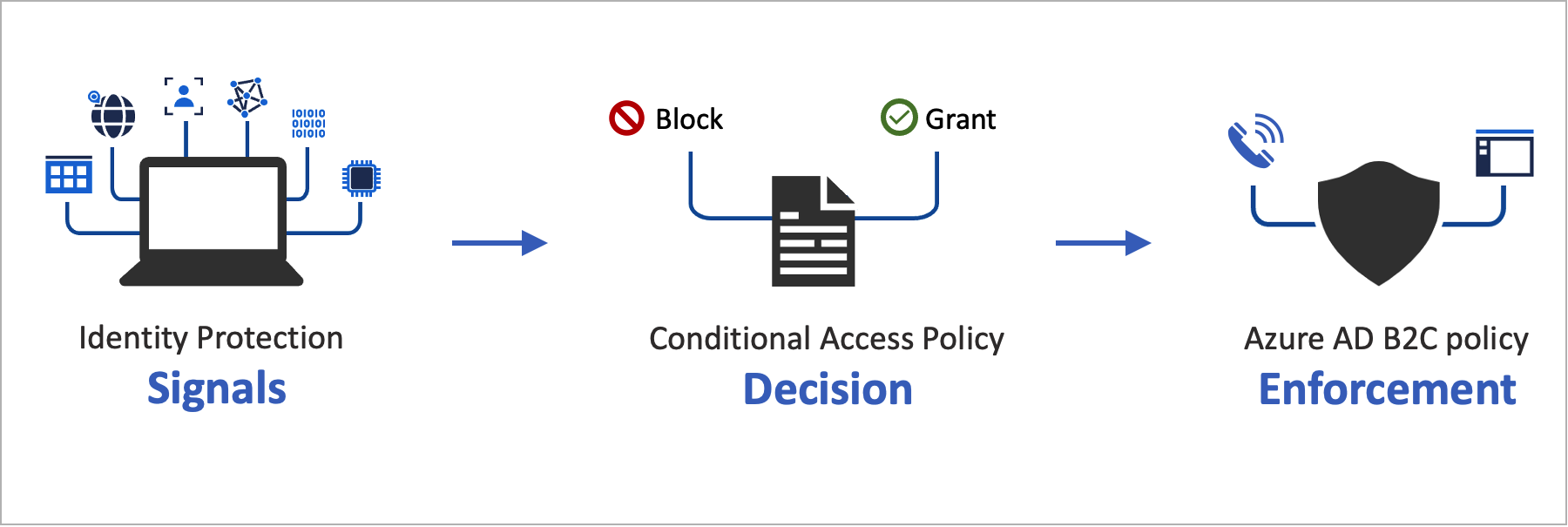

Voorwaardelijke toegang

Microsoft Entra ID Protection-functies voor risicodetectie, waaronder risicovolle gebruikers en risicovolle aanmeldingen, worden automatisch gedetecteerd en weergegeven in uw Azure AD B2C-tenant. U kunt beleid voor voorwaardelijke toegang maken dat gebruikmaakt van deze risicodetecties om herstelacties te bepalen en organisatiebeleid af te dwingen.

Azure AD B2C evalueert elke aanmeldingsgebeurtenis en zorgt ervoor dat aan alle beleidsvereisten wordt voldaan voordat de gebruiker toegang verleent. Riskante gebruikers of riskante aanmeldingen kunnen worden geblokkeerd of worden uitgedaagd met een specifieke oplossing, zoals meervoudige verificatie (MFA). Zie Identiteitsbeveiliging en voorwaardelijke toegang voor meer informatie.

Wachtwoordcomplexiteit

Tijdens het registreren of het opnieuw instellen van het wachtwoord moeten uw gebruikers een wachtwoord opgeven dat voldoet aan de complexiteitsregels. Azure AD B2C dwingt standaard een sterk wachtwoordbeleid af. Azure AD B2C biedt ook configuratieopties voor het opgeven van de complexiteitsvereisten van de wachtwoorden die uw klanten gebruiken wanneer ze lokale accounts gebruiken.

Zie Complexiteitsvereisten voor wachtwoorden configureren in Azure AD B2C voor meer informatie.

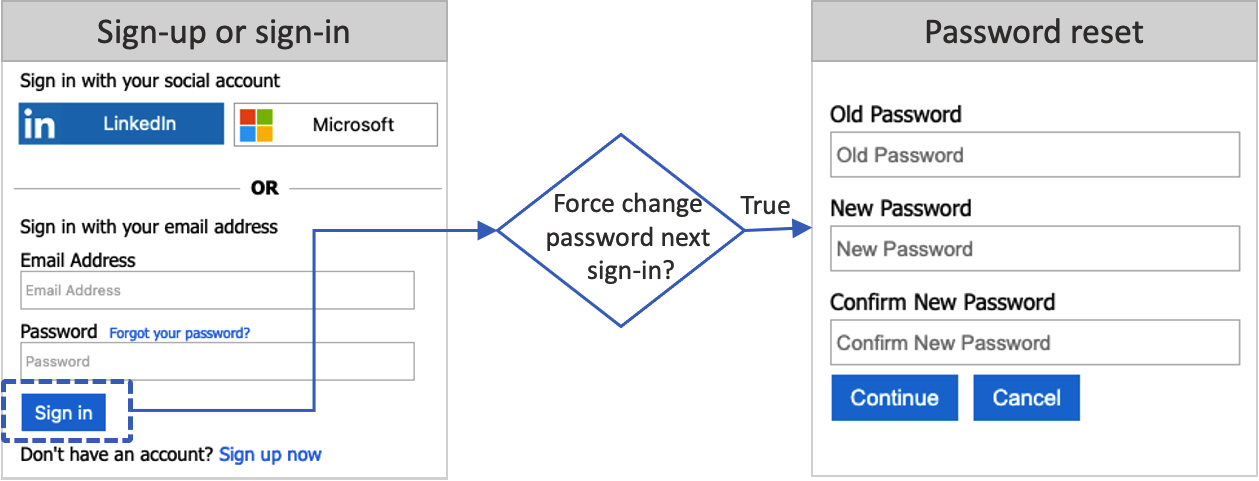

Wachtwoord geforceerd opnieuw instellen

Als Azure AD B2C-tenantbeheerder kunt u het wachtwoord van een gebruiker opnieuw instellen als de gebruiker het wachtwoord vergeet. Of u kunt een beleid instellen om gebruikers te dwingen hun wachtwoord periodiek opnieuw in te stellen. Zie Een proces voor het geforceerd opnieuw instellen van wachtwoorden voor meer informatie.

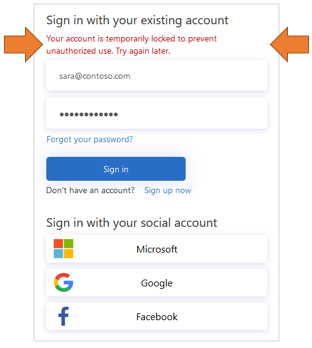

Slimme accountvergrendeling

Om pogingen tot het raden van wachtwoorden met brute-force te voorkomen, gebruikt Azure AD B2C een geavanceerde strategie om accounts te vergrendelen op basis van het IP-adres van de aanvraag, de ingevoerde wachtwoorden en verschillende andere factoren. De duur van de vergrendeling wordt automatisch verlengd op basis van het risico en het aantal pogingen.

Zie Referentieaanvallen beperken in Azure AD B2C voor meer informatie over het beheren van instellingen voor wachtwoordbeveiliging.

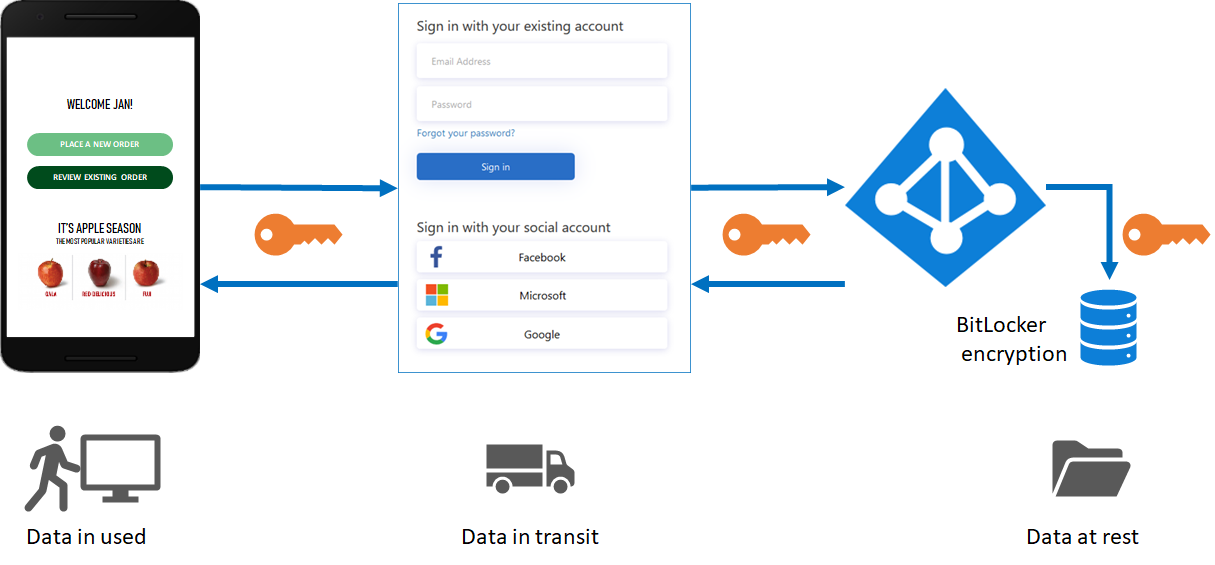

Resources en klantidentiteiten beschermen

Azure AD B2C voldoet aan de beveiligings-, privacy- en andere verplichtingen die worden beschreven in het Microsoft Azure Vertrouwenscentrum.

Sessies worden gemodelleerd als versleutelde gegevens, waarbij de decoderingssleutel alleen bekend is bij de Azure AD B2C Security Token Service (STS). Er wordt een sterk coderingsalgoritme, AES-192, gebruikt. Alle communicatiepaden zijn beveiligd met TLS voor vertrouwelijkheid en integriteit. Onze Security Token Service maakt gebruik van een Extended Validation (EV) certificaat voor TLS. Over het algemeen beperkt de Security Token Service XSS-aanvallen (Cross-Site Scripting) door geen niet-vertrouwde invoer weer te geven.

Toegang tot gebruikersgegevens

Azure AD B2C-tenants delen veel kenmerken met Microsoft Entra-tenants voor ondernemingen die worden gebruikt voor werknemers en partners. Gedeelde aspecten zijn onder meer mechanismen voor het weergeven van administratieve rollen, het toewijzen van rollen en controleactiviteiten.

U kunt rollen toewijzen om te bepalen wie bepaalde beheeracties kan uitvoeren in Azure AD B2C, waaronder:

- Creëer en beheer alle aspecten van gebruikersstromen

- Maak en beheer het kenmerkschema dat beschikbaar is voor alle gebruikersstromen

- Id-providers configureren voor gebruik in directe federatie

- Beleid voor het vertrouwenskader maken en beheren in het Identity Experience Framework (aangepast beleid)

- Geheimen beheren voor federatie en versleuteling in het Identity Experience Framework (aangepast beleid)

Zie Machtigingen voor beheerdersrollen in Microsoft Entra-id voor meer informatie over Microsoft Entra-rollen, inclusief ondersteuning voor Azure AD B2C-beheerrollen.

Controle en logboeken

Azure AD B2C maakt auditlogboeken met activiteitsinformatie over de resources, uitgegeven tokens en beheerderstoegang. U kunt de auditlogboeken gebruiken om inzicht te krijgen in de platformactiviteit en problemen te diagnosticeren. Vermeldingen in het auditlogboek zijn beschikbaar kort nadat de activiteit heeft plaatsgevonden die de gebeurtenis heeft gegenereerd.

In een auditlogboek, dat beschikbaar is voor uw Azure AD B2C-tenant of voor een bepaalde gebruiker, kunt u informatie vinden, waaronder:

- Activiteiten met betrekking tot de autorisatie van een gebruiker om toegang te krijgen tot B2C-bronnen (bijvoorbeeld een beheerder die toegang heeft tot een lijst met B2C-beleid)

- Activiteiten met betrekking tot adreslijstkenmerken die worden opgehaald wanneer een beheerder zich aanmeldt met behulp van de Azure Portal

- Bewerkingen maken, lezen, bijwerken en verwijderen (CRUD) op B2C-toepassingen

- CRUD-bewerkingen op sleutels die zijn opgeslagen in een B2C-sleutelcontainer

- CRUD-bewerkingen op B2C-resources (bijvoorbeeld beleid en identiteitsproviders)

- Validatie van gebruikersgegevens en tokenuitgifte

Zie Toegang tot Azure AD B2C-auditlogboeken voor meer informatie over auditlogboeken.

Gebruiksanalyse

Met Azure AD B2C kunt u ontdekken wanneer personen zich registreren of aanmelden bij uw app, waar de gebruikers zich bevinden en welke browsers en besturingssystemen ze gebruiken.

Door Azure Application Insights te integreren in aangepaste Azure AD B2C-beleidsregels, kunt u inzicht krijgen in de manier waarop mensen zich registreren, zich aanmelden, hun wachtwoord opnieuw instellen of hun profiel bewerken. Met dergelijke kennis kunt u datagestuurde beslissingen nemen voor uw komende ontwikkelingscycli.

Zie Gebruikersgedrag bijhouden in Azure Active Directory B2C met behulp van Application Insights voor meer informatie.

Regiobeschikbaarheid en gegevenslocatie

De Azure AD B2C-service is over het algemeen wereldwijd beschikbaar met de optie voor gegevensopslag in regio's zoals opgegeven in Producten die per regio beschikbaar zijn. De gegevenslocatie wordt bepaald door het land/de regio die u selecteert wanneer u uw tenant maakt.

Meer informatie over de beschikbaarheid en gegevenslocatie van Azure Active Directory B2C-serviceregio's en Service Level Agreement (SLA) voor Azure Active Directory B2C.

Automatisering met behulp van Microsoft Graph API

Gebruik MS Graph-API om uw Azure AD B2C-directory te beheren. U kunt ook de Azure AD B2C-directory zelf maken. U kunt gebruikers, identiteitsproviders, gebruikersstromen, aangepast beleid en meer beheren.

Meer informatie over het beheren van Azure AD B2C met Microsoft Graph.

Limieten en beperkingen voor Azure AD B2C-services

Meer informatie over Azure AD B2C-servicelimieten en -beperkingen

Volgende stappen

Nu u meer inzicht hebt in de functies en technische aspecten van Azure Active Directory B2C: