Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Belangrijk

Vanaf 1 mei 2025 is Azure AD B2C niet meer beschikbaar voor nieuwe klanten. Meer informatie vindt u in onze veelgestelde vragen.

Voordat u begint, gebruikt u de selector Een beleidstype kiezen boven aan deze pagina om het type beleid te kiezen dat u instelt. U kunt in Azure Active Directory B2C op twee manieren definiëren hoe gebruikers met uw toepassingen communiceren: via vooraf gedefinieerde gebruikersstromen of via volledig configureerbaar aangepast beleid. De stappen die in dit artikel zijn vereist, verschillen voor elke methode.

In uw toepassingen hebt u mogelijk gebruikersstromen waarmee gebruikers zich kunnen registreren, zich kunnen aanmelden of hun profiel kunnen beheren. U kunt meerdere gebruikersstromen van verschillende typen maken in uw Azure Active Directory B2C-tenant (Azure AD B2C) en deze indien nodig gebruiken in uw toepassingen. Gebruikersstromen kunnen opnieuw worden gebruikt in toepassingen.

Met een gebruikersstroom kunt u bepalen hoe gebruikers met uw toepassing werken wanneer ze dingen doen zoals aanmelden, registreren, een profiel bewerken of een wachtwoord opnieuw instellen. In dit artikel leert u het volgende:

Aangepaste beleidsregels zijn configuratiebestanden waarmee het gedrag van uw Azure Active Directory B2C-tenant (Azure AD B2C) wordt gedefinieerd. In dit artikel leert u het volgende:

- Een gebruikersstroom voor registratie en aanmelding maken

- Selfservice voor wachtwoordherstel inschakelen

- Een gebruikersstroom voor het bewerken van een profiel maken

Belangrijk

We hebben de manier gewijzigd waarop we verwijzen naar versies van gebruikersstromen. Eerder hebben we V1-versies (productieklaar) en V1.1- en V2-versies (preview) aangeboden. Nu hebben we gebruikersstromen samengevoegd in twee versies: Aanbevolen gebruikersstromen met de nieuwste functies en Standard-gebruikersstromen (verouderd). Alle verouderde preview-gebruikersstromen (V1.1 en V2) zijn afgeschaft. Zie Gebruikersstroomversies in Azure AD B2C voor meer informatie. Deze wijzigingen zijn alleen van toepassing op de openbare Azure-cloud. Andere omgevingen blijven verouderde versiebeheer van gebruikersstromen gebruiken.

Vereiste voorwaarden

- Als u er nog geen hebt, een Azure AD B2C-tenant maken die is gekoppeld aan uw Azure-abonnement.

- Registreer een webtoepassing en schakel impliciete toekenning van id-token in.

- Als u er nog geen hebt, een Azure AD B2C-tenant maken die is gekoppeld aan uw Azure-abonnement.

- Registreer een webtoepassing en schakel impliciete toekenning van id-token in.

Een gebruikersstroom voor registratie en aanmelding maken

De gebruikersstroom voor registratie en aanmelding verwerkt beide ervaringen met één configuratie. Gebruikers van uw toepassing worden naar het juiste pad geleid, afhankelijk van de context. Ga als volgt te werk om een gebruikersstroom voor registratie en aanmelding te maken:

Meld u aan bij het Azure-portaal.

Als u toegang hebt tot meerdere tenants, selecteert u het pictogram Instellingen in het hoofdmenu om over te schakelen naar uw Azure AD B2C-tenant vanuit het menu Mappen + abonnementen.

Zoek en selecteer Azure AD B2C in de Azure-portal.

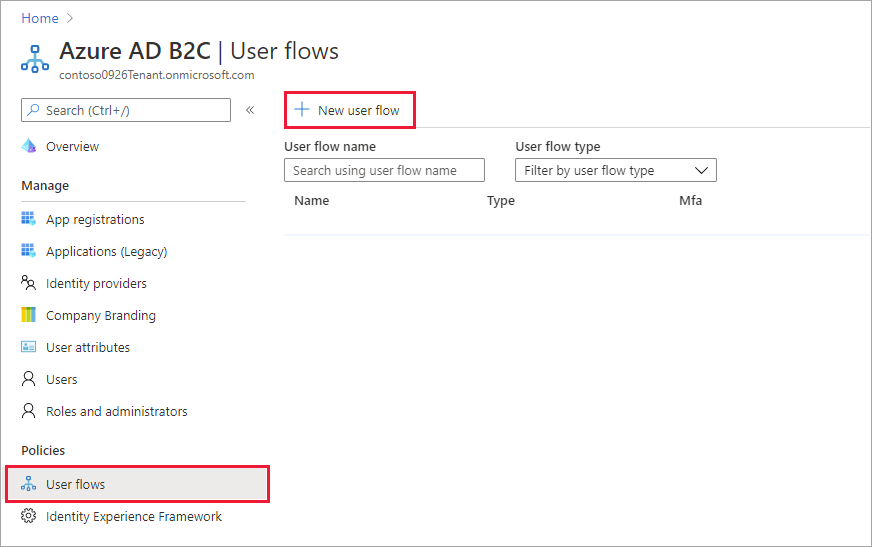

Selecteer onder Beleidgebruikersstromen en selecteer vervolgens Nieuwe gebruikersstroom.

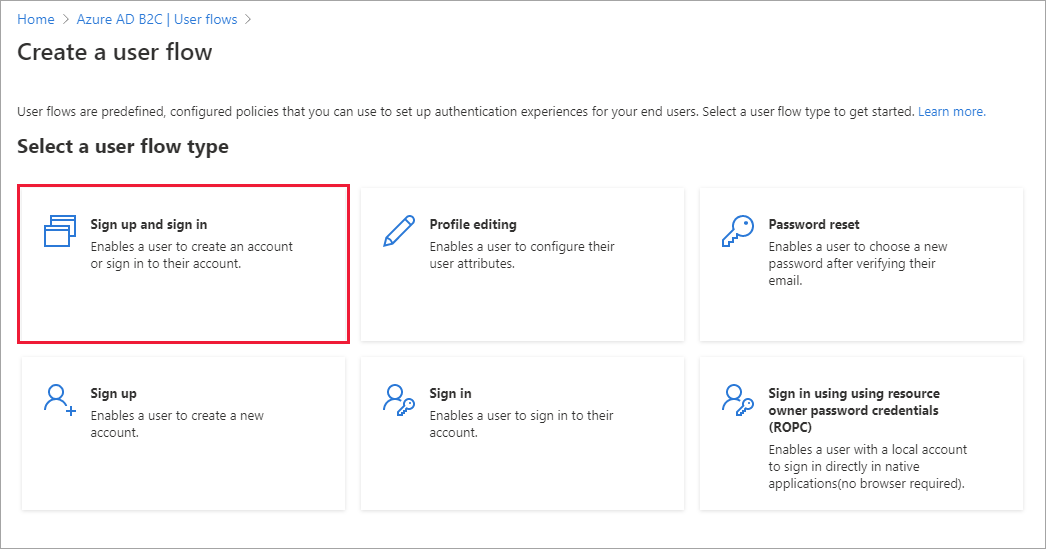

Selecteer op de pagina Een gebruikersstroom maken de gebruikersstroom Registreren en aanmelden.

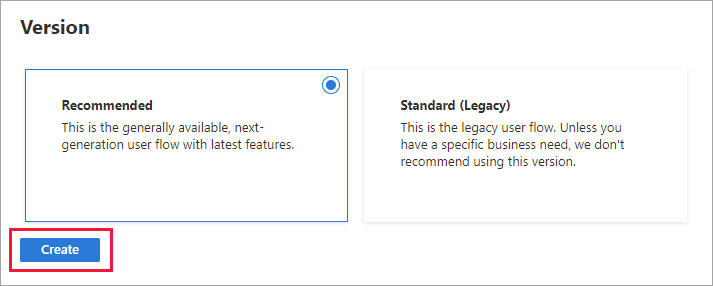

Onder Een versie selecteren, selecteer Aanbevolen en selecteer vervolgens Maken. (Meer informatie over gebruikersstroomversies.)

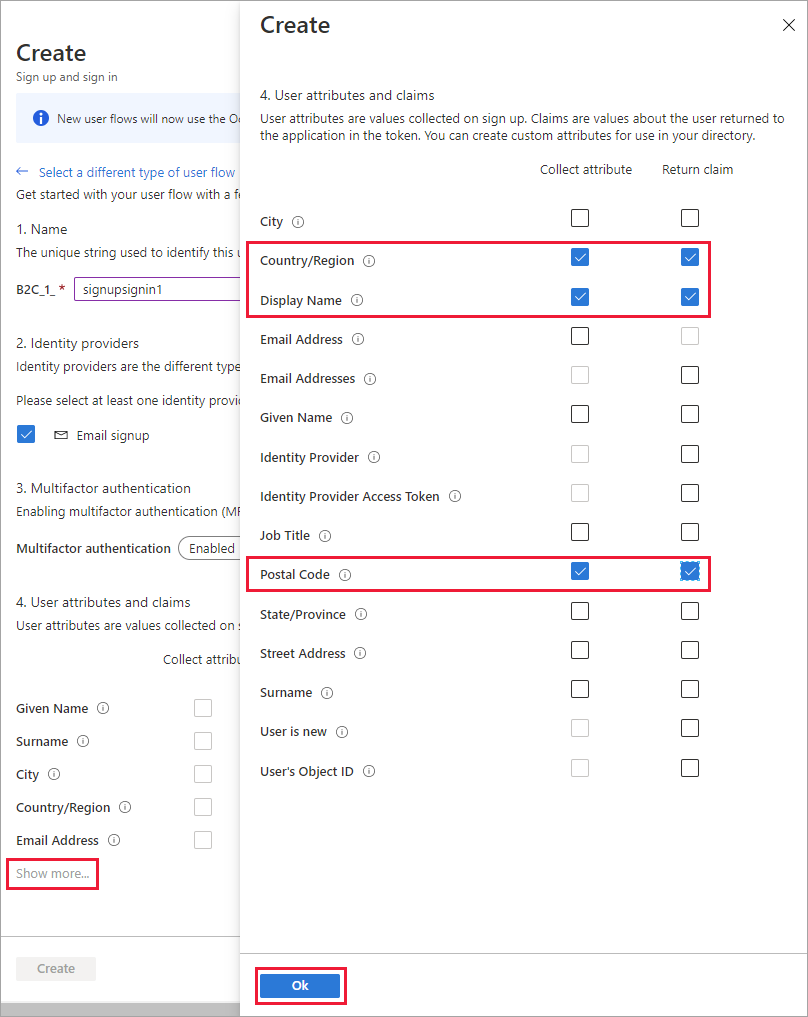

Voer een Naam in voor de gebruikersstroom. Bijvoorbeeld signupsignin1.

Voor id-providers selecteert u Registratie via e-mail.

Voor gebruikerskenmerken en tokenclaims kiest u de claims en kenmerken die u wilt verzamelen en verzenden van de gebruiker tijdens de registratie. Selecteer bijvoorbeeld Meer weergeven en kies vervolgens kenmerken en claims voor Land/regio, Weergavenaam en Postcode. Kies OK.

Selecteer Maken om de gebruikersstroom toe te voegen. Een voorvoegsel van B2C_1_ wordt automatisch voorafgegaan door de naam die u eerder hebt ingevoerd. Bijvoorbeeld B2C_1_signupsignin1.

De gebruikersstroom testen

Selecteer op de pagina Gebruikersstromen de gebruikersstroom die u zojuist hebt gemaakt om de overzichtspagina te openen.

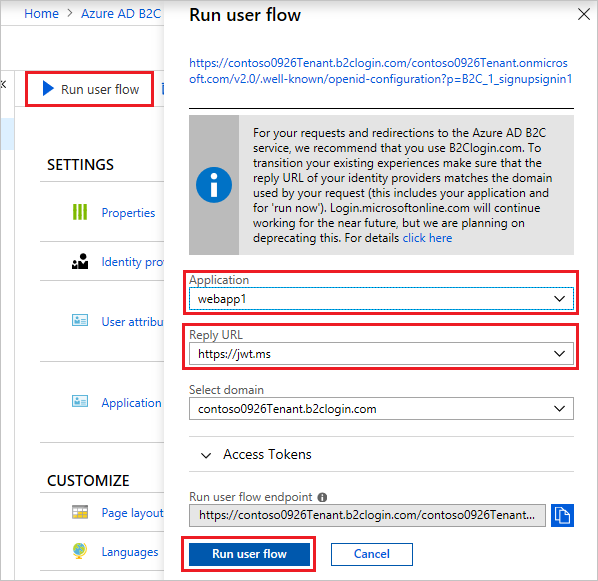

Selecteer Bovenaan de overzichtspagina van de gebruikersstroom de optie Gebruikersstroom uitvoeren. Aan de rechterkant van de pagina wordt een deelvenster geopend.

Selecteer voor Toepassing de webtoepassing die u wilt testen, zoals de web-app1 met de naam. De antwoord-URL moet

https://jwt.msweergeven.Selecteer Gebruikersstroom uitvoeren en selecteer Nu registreren.

Voer een geldig e-mailadres in, selecteer Verificatiecode verzenden, voer de verificatiecode in die u ontvangt en selecteer Code verifiëren.

Voer een nieuw wachtwoord in en bevestig het wachtwoord.

Selecteer uw land en regio, voer de naam in die u wilt weergeven, voer een postcode in en selecteer Aanmaken. Het token wordt geretourneerd naar

https://jwt.msen moet worden weergegeven in uw browser.U kunt nu de gebruikersstroom opnieuw uitvoeren en u moet zich kunnen aanmelden met het account dat u zojuist hebt gemaakt. Het geretourneerde token bevat de claims die u hebt geselecteerd voor land/regio, naam en postcode.

Opmerking

De 'Run gebruikersstroom'-ervaring is momenteel niet compatibel met het SPA-antwoord-URL-type, gebruikmakend van de autorisatiecodeflow. Als u de ervaring 'Gebruikersstroom uitvoeren' wilt gebruiken met dit soort apps, registreert u een antwoord-URL van het type Web en schakelt u de impliciete stroom in.

Selfservice voor wachtwoordherstel inschakelen

Schakel selfservice-wachtwoordherstel in voor het gebruikersproces bij registratie of aanmelding:

- Selecteer op de pagina Gebruikersstromen de aanmeldings- of aanloggebruikersstroom die je zojuist hebt aangemaakt.

- Selecteer Eigenschappen onder Instellingen in het linkermenu.

- Selecteer onder Wachtwoordconfiguratiede optie Selfservice voor wachtwoordherstel.

- Selecteer Opslaan.

De gebruikersstroom testen

- Selecteer op de pagina Gebruikersstromen de gebruikersstroom die u zojuist hebt gemaakt om de overzichtspagina te openen en selecteer vervolgens Gebruikersstroom uitvoeren.

- Selecteer voor Toepassing de webtoepassing die u wilt testen, zoals de web-app1 met de naam. De antwoord-URL moet

https://jwt.msweergeven. - Selecteer Gebruikersstroom uitvoeren.

- Selecteer op de registratie- of aanmeldingspagina uw wachtwoord vergeten?.

- Controleer het e-mailadres van het account dat u eerder hebt gemaakt en selecteer Vervolgens Doorgaan.

- U hebt nu de mogelijkheid om het wachtwoord voor de gebruiker te wijzigen. Wijzig het wachtwoord en selecteer Doorgaan. Het token wordt geretourneerd naar

https://jwt.msen zou in uw browser moeten worden weergegeven.

Een gebruikersstroom voor het bewerken van een profiel maken

Als u wilt dat gebruikers hun profiel in uw toepassing kunnen bewerken, gebruikt u een gebruikersstroom voor het bewerken van profielen.

- Selecteer in het menu van de overzichtspagina van de Azure AD B2C-tenant de optie Gebruikersstromen en selecteer vervolgens Nieuwe gebruikersstroom.

- Selecteer op de pagina Een gebruikersstroom maken de gebruikersstroom Profiel bewerken .

- Onder Een versie selecteren, selecteer Aanbevolen en selecteer vervolgens Maken.

- Voer een Naam in voor de gebruikersstroom. Bijvoorbeeld profileediting1.

- Voor id-providers selecteert u onder Lokale accountsde optie E-mailregistratie.

- Kies voor gebruikerskenmerken de kenmerken die de klant in zijn profiel moet kunnen bewerken. Selecteer bijvoorbeeld Meer weergeven en kies vervolgens zowel kenmerken als claims voor weergavenaam en functie. Kies OK.

- Selecteer Maken om de gebruikersstroom toe te voegen. Er wordt automatisch een voorvoegsel van B2C_1_ aan de naam toegevoegd.

De gebruikersstroom testen

- Selecteer de gebruikersstroom die u hebt gemaakt om de overzichtspagina te openen.

- Selecteer Bovenaan de overzichtspagina van de gebruikersstroom de optie Gebruikersstroom uitvoeren. Aan de rechterkant van de pagina wordt een deelvenster geopend.

- Selecteer voor Toepassing de webtoepassing die u wilt testen, zoals de web-app1 met de naam. De antwoord-URL moet

https://jwt.msweergeven. - Selecteer Gebruikersstroom uitvoeren en meld u vervolgens aan met het account dat u eerder hebt gemaakt.

- U hebt nu de mogelijkheid om de weergavenaam en functie voor de gebruiker te wijzigen. Klik op Doorgaan. Het token wordt geretourneerd naar

https://jwt.msen zou in uw browser moeten worden weergegeven.

Hint

In dit artikel wordt uitgelegd hoe u uw tenant handmatig instelt. U kunt het hele proces vanuit dit artikel automatiseren. De automatisering zal het starterspakket Azure AD B2C SocialAndLocalAccountsWithMFA implementeren, waarmee registratie- en aanmeldingsprocessen, wachtwoordherstel en profielbewerking worden geboden. Als u het onderstaande overzicht wilt automatiseren, gaat u naar de IEF-installatie-app en volgt u de instructies.

Ondertekenings- en versleutelingssleutels toevoegen voor Identity Experience Framework-toepassingen

- Meld u aan bij het Azure-portaal.

- Als u toegang hebt tot meerdere tenants, selecteert u het pictogram Instellingen in het hoofdmenu om over te schakelen naar uw Azure AD B2C-tenant vanuit het menu Mappen + abonnementen.

- Zoek en selecteer Azure AD B2C in de Azure-portal.

- Selecteer op de overzichtspagina onder Beleid, het Identiteitservaringskader.

De ondertekeningssleutel maken

- Selecteer Beleidssleutels en selecteer vervolgens Toevoegen.

- Kies voor Opties de optie

Generate. - Voer in bij

TokenSigningKeyContainer. Het voorvoegselB2C_1A_wordt mogelijk automatisch toegevoegd. - Selecteer RSA voor sleuteltype.

- Selecteer Handtekening voor sleutelgebruik.

- Klik op Creëren.

De versleutelingssleutel maken

- Selecteer Beleidssleutels en selecteer vervolgens Toevoegen.

- Kies voor Opties de optie

Generate. - Voer in bij

TokenEncryptionKeyContainer. Het voorvoegselB2C_1A_ kan automatisch worden toegevoegd. - Selecteer RSA voor sleuteltype.

- Voor sleutelgebruik selecteert u Versleuteling.

- Klik op Creëren.

Identity Experience Framework-toepassingen registreren

Voor Azure AD B2C moet u twee toepassingen registreren die worden gebruikt voor het registreren en aanmelden van gebruikers met lokale accounts: IdentityExperienceFramework, een web-API en ProxyIdentityExperienceFramework, een systeemeigen app met gedelegeerde machtigingen voor de IdentityExperienceFramework-app. Uw gebruikers kunnen zich registreren met een e-mailadres of gebruikersnaam en een wachtwoord voor toegang tot toepassingen die zijn geregistreerd bij uw tenant, waarmee een 'lokaal account' wordt gemaakt. Lokale accounts bestaan alleen in uw Azure AD B2C-tenant.

U moet deze twee toepassingen slechts eenmaal registreren in uw Azure AD B2C-tenant.

Registreer de toepassing IdentityExperienceFramework

Als u een toepassing wilt registreren in uw Azure AD B2C-tenant, kunt u de ervaring voor app-registraties gebruiken.

- Selecteer app-registratiesen selecteer vervolgens Nieuwe registratie.

- Voer bij Naam de tekst

IdentityExperienceFrameworkin. - Onder Ondersteunde accounttypen selecteert u Enkel accounts in deze organisatieadreslijst.

- Selecteer onder Omleidings-URIde optie Web en voer

https://your-tenant-name.b2clogin.com/your-tenant-name.onmicrosoft.comvervolgens in, waaryour-tenant-nameis uw Azure AD B2C-tenantdomeinnaam. - Schakel onder machtigingenhet selectievakje Beheerderstoestemming verlenen voor openid- en offline_access machtigingen in.

- Selecteer Registreren.

- Noteer de toepassings-id (client) voor gebruik in een latere stap.

Maak vervolgens de API beschikbaar door een bereik toe te voegen:

- Selecteer een API beschikbaar maken in het linkermenu onder Beheren.

- Selecteer Een bereik toevoegenen selecteer Opslaan en ga verder met het accepteren van de standaard-URI voor de toepassings-id.

- Voer de volgende waarden in om een bereik te maken waarmee aangepaste beleidsuitvoering in uw Azure AD B2C-tenant mogelijk is:

-

Naam van bereik:

user_impersonation -

Weergavenaam van beheerderstoestemming:

Access IdentityExperienceFramework -

Beschrijving van beheerderstoestemming:

Allow the application to access IdentityExperienceFramework on behalf of the signed-in user.

-

Naam van bereik:

- Selecteer Bereik toevoegen

Registreer de ProxyIdentityExperienceFramework toepassing

- Selecteer app-registratiesen selecteer vervolgens Nieuwe registratie.

- Voer bij Naam de tekst

ProxyIdentityExperienceFrameworkin. - Onder Ondersteunde accounttypen selecteert u Enkel accounts in deze organisatieadreslijst.

- Gebruik onder Omleidings-URI de vervolgkeuzelijst om openbare client/systeemeigen (mobiel en desktop) te selecteren.

- Voer voor omleidings-URI de tekst in

myapp://auth. - Schakel onder machtigingenhet selectievakje Beheerderstoestemming verlenen voor openid- en offline_access machtigingen in.

- Selecteer Registreren.

- Noteer de toepassings-id (client) voor gebruik in een latere stap.

Geef vervolgens op dat de toepassing moet worden behandeld als een openbare client:

- In het linkermenu, onder Beheren, selecteer Verificatie.

- Stel onder Geavanceerde instellingen in de sectie Openbare clientstromen toestaande volgende mobiele en bureaubladstromen in op Ja.

- Selecteer Opslaan.

- Zorg ervoor dat 'isFallbackPublicClient': true is ingesteld in het nieuwe App-manifest voor Microsoft Graph.

- In het linkermenu, onder Beheren, selecteer Manifest om het Microsoft Graph-app-manifest (Nieuw) te openen

- Schakel over van het tabblad Microsoft Graph App Manifest (Nieuw) naar het tabblad AAD Graph App Manifest (Binnenkort afgeschaft).

- Zoek de sleutel isFallbackPublicClient en zorg ervoor dat de waarde is ingesteld op true.

Verdeel nu machtigingen aan het API-bereik dat u eerder in de IdentityExperienceFramework-registratie hebt weergegeven:

- Selecteer API-machtigingen in het linkermenu onder Beheren.

- Selecteer onder Geconfigureerde machtigingen de optie Een machtiging toevoegen.

- Selecteer de API's die mijn organisatie gebruikt , en selecteer vervolgens de IdentityExperienceFramework-toepassing .

- Selecteer onder Machtiging het user_impersonation bereik dat u eerder hebt gedefinieerd.

- Selecteer Machtigingen toevoegen. Wacht, zoals aangegeven, een paar minuten voordat u verdergaat met de volgende stap.

- Selecteer Beheerderstoestemming geven voor <uw huurdernaam>.

- Selecteer Ja.

- Selecteer Vernieuwen en controleer vervolgens of 'Verleend voor ...' wordt weergegeven onder Status voor de reikwijdte.

Aangepast starterspakket voor beleid

Aangepaste beleidsregels zijn een set XML-bestanden die u uploadt naar uw Azure AD B2C-tenant om technische profielen en gebruikerstrajecten te definiëren. We bieden starterspakketten met verschillende vooraf gemaakte beleidsregels om u snel op weg te helpen. Elk van deze starterspakketten bevat het kleinste aantal technische profielen en gebruikerstrajecten dat nodig is om de beschreven scenario's te bereiken. Voor een uitgebreidere handleiding voor aangepaste Azure AD B2C-beleidsregels volgt u onze reeks instructies voor aangepaste beleidsregels.

- LocalAccounts : hiermee schakelt u alleen het gebruik van lokale accounts in.

- SocialAccounts : hiermee wordt alleen het gebruik van sociale (of federatieve) accounts ingeschakeld.

- SocialAndLocalAccounts : maakt het gebruik van zowel lokale als sociale accounts mogelijk.

- SocialAndLocalAccountsWithMFA : maakt sociale, lokale en meervoudige verificatieopties mogelijk.

Elk starterspakket bevat:

- Basisbestand : er zijn weinig wijzigingen vereist voor de basis. Voorbeeld: TrustFrameworkBase.xml

- Lokalisatiebestand : dit bestand is waar lokalisatiewijzigingen worden aangebracht. Voorbeeld: TrustFrameworkLocalization.xml

- Extensiebestand - Dit bestand is waar de meeste configuratiewijzigingen worden aangebracht. Voorbeeld: TrustFrameworkExtensions.xml

- Relying party-bestanden : taakspecifieke bestanden die door uw toepassing worden aangeroepen. Voorbeelden: SignUpOrSignin.xml, ProfileEdit.xml, PasswordReset.xml

In dit artikel bewerkt u de aangepaste XML-beleidsbestanden in het starterspakket SocialAndLocalAccounts . Als u een XML-editor nodig hebt, probeert u Visual Studio Code, een lichtgewicht platformoverschrijdende editor.

Het starterspakket ophalen

Haal de aangepaste beleidsstartpakketten op uit GitHub en werk vervolgens de XML-bestanden in het starterspakket SocialAndLocalAccounts bij met de naam van uw Azure AD B2C-tenant.

Download het .zip-bestand of kloon de opslagplaats:

git clone https://github.com/Azure-Samples/active-directory-b2c-custom-policy-starterpackVervang in alle bestanden in de map SocialAndLocalAccounts de tekenreeks

yourtenantdoor de naam van uw Azure AD B2C-tenant.Als de naam van uw B2C-tenant bijvoorbeeld contosotenant is, worden alle exemplaren van

yourtenant.onmicrosoft.comgewijzigd incontosotenant.onmicrosoft.com.

Toepassings-id's toevoegen aan het aangepaste beleid

Voeg de toepassings-id's toe aan het bestandsextensiesbestand TrustFrameworkExtensions.xml.

- Open

SocialAndLocalAccounts/TrustFrameworkExtensions.xmlen vind het element<TechnicalProfile Id="login-NonInteractive">. - Vervang beide exemplaren van

IdentityExperienceFrameworkAppIddoor de toepassings-id van de IdentityExperienceFramework-toepassing die u eerder hebt gemaakt. - Vervang beide exemplaren van

ProxyIdentityExperienceFrameworkAppIdmet de toepassings-id van de ProxyIdentityExperienceFramework-toepassing die u eerder hebt gemaakt. - Sla het bestand op.

Facebook toevoegen als id-provider

Het starterspakket SocialAndLocalAccounts bevat sociale aanmelding via Facebook. Facebook is niet vereist voor het gebruik van aangepast beleid, maar we gebruiken dit hier om te laten zien hoe u federatieve sociale aanmelding kunt inschakelen in een aangepast beleid. Als u federatieve sociale aanmelding niet hoeft in te schakelen, gebruikt u in plaats daarvan het starterspakket LocalAccounts en gaat u verder met de sectie Beleid uploaden .

Facebook-toepassing maken

Gebruik de stappen die worden beschreven in Een Facebook-toepassing maken om facebook-app-id en app-geheim op te halen. Sla de vereisten en de rest van de stappen in het artikel Registratie instellen en aanmelden met een Facebook-account over.

De Facebook-sleutel maken

Voeg het app-geheim van uw Facebook-toepassing toe als beleidssleutel. U kunt het app-geheim gebruiken van de toepassing die u hebt gemaakt als onderdeel van de vereisten van dit artikel.

- Meld u aan bij het Azure-portaal.

- Als u toegang hebt tot meerdere tenants, selecteert u het pictogram Instellingen in het hoofdmenu om over te schakelen naar uw Azure AD B2C-tenant vanuit het menu Mappen + abonnementen.

- Zoek en selecteer Azure AD B2C in de Azure-portal.

- Selecteer op de overzichtspagina onder Beleid, het Identiteitservaringskader.

- Selecteer Beleidssleutels en selecteer vervolgens Toevoegen.

- Kies voor Opties de optie

Manual. - Voer bij Naam de tekst

FacebookSecretin. Het voorvoegselB2C_1A_wordt mogelijk automatisch toegevoegd. - Voer in Geheim het app-geheim van uw Facebook-toepassing in vanuit developers.facebook.com. Deze waarde is het geheim, niet de toepassings-id.

- Selecteer Handtekening voor sleutelgebruik.

- Klik op Creëren.

TrustFrameworkExtensions.xml bijwerken in een aangepast starterspakket voor beleid

Vervang in het SocialAndLocalAccounts/TrustFrameworkExtensions.xml bestand de waarde van client_id door de Facebook-toepassings-id en sla de wijzigingen op.

<TechnicalProfile Id="Facebook-OAUTH">

<Metadata>

<!--Replace the value of client_id in this technical profile with the Facebook app ID"-->

<Item Key="client_id">00000000000000</Item>

Het beleid uploaden

- Selecteer de menuopdracht Identity Experience Framework in uw B2C-tenant in Azure Portal.

- Selecteer Aangepast beleid uploaden.

- In deze volgorde uploadt u de beleidsbestanden:

- TrustFrameworkBase.xml

- TrustFrameworkLocalization.xml

- TrustFrameworkExtensions.xml

- SignUpOrSignin.xml

- ProfileEdit.xml

- PasswordReset.xml

Wanneer u de bestanden uploadt, voegt Azure het voorvoegsel toe aan elk bestand B2C_1A_ .

Hint

Als uw XML-editor validatie ondersteunt, valideert u de bestanden op basis van het TrustFrameworkPolicy_0.3.0.0.xsd XML-schema dat zich in de hoofdmap van het starterspakket bevindt. Xml-schemavalidatie identificeert fouten voordat u uploadt.

Het aangepaste beleid testen

- Selecteer onder Aangepast beleidB2C_1A_signup_signin.

- Selecteer voor Toepassing selecteren op de overzichtspagina van het aangepaste beleid de webtoepassing die u wilt testen, zoals de web-app1 met de naam.

- Zorg ervoor dat de antwoord-URL is

https://jwt.ms. - Selecteer Nu uitvoeren.

- Meld u aan met een e-mailadres.

- Selecteer Nu uitvoeren opnieuw.

- Meld u aan met hetzelfde account om te bevestigen dat u de juiste configuratie hebt.

- Selecteer Nu uitvoeren opnieuw en selecteer Facebook om u aan te melden met Facebook en het aangepaste beleid te testen.

Volgende stappen

In dit artikel hebt u het volgende geleerd:

- Een gebruikersstroom voor registreren en aanmelden maken

- Een gebruikersstroom voor het bewerken van een profiel maken

- Een gebruikersstroom voor wachtwoordherstel maken

Leer vervolgens hoe u Azure AD B2C gebruikt om gebruikers aan te melden en te registreren in een toepassing. Volg de voorbeeld-apps die hieronder zijn gekoppeld:

- Een voorbeeld-ASP.NET Core-web-app configureren

- Een voorbeeld-ASP.NET Core-web-app configureren die een web-API aanroept

- Verificatie configureren in een Python-voorbeeldwebtoepassing

- Een voorbeeld Single-page applicatie configureren

- Een voorbeeld-app van Angular met één pagina configureren

- Een voorbeeld van een mobiele Android-app configureren

- Een voorbeeld van een mobiele iOS-app configureren

- Verificatie configureren in een voorbeeld-WPF-bureaubladtoepassing

- Verificatie inschakelen in uw web-API

- Een SAML-toepassing configureren

U kunt ook meer informatie vinden in de Deep Dive Series van Azure AD B2C Architecture.