Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Microsoft Entra Domain Services maakt standaard het gebruik van coderingen mogelijk, zoals NTLM v1 en TLS v1. Deze coderingen zijn mogelijk vereist voor sommige oudere toepassingen, maar worden als zwak beschouwd en moeten worden uitgeschakeld als u ze niet nodig hebt. Als u on-premises hybride connectiviteit hebt met Microsoft Entra Connect, kunt u ook de synchronisatie van NTLM-wachtwoordhashes uitschakelen.

In dit artikel leest u hoe u een beheerd domein kunt beveiligen met behulp van instellingen zoals:

- NTLM v1- en TLS v1-coderingen uitschakelen

- NTLM-wachtwoord-hashsynchronisatie uitschakelen

- De mogelijkheid om wachtwoorden te wijzigen met RC4-versleuteling uitschakelen

- Kerberos-beveiliging inschakelen

- LDAP-ondertekening

- LDAP-kanaalbinding

Vereisten

U hebt de volgende resources nodig om dit artikel te voltooien:

- Een actief Azure-abonnement.

- Als u nog geen Azure-abonnement hebt, maakt u een account.

- Een Microsoft Entra-tenant die is gekoppeld aan uw abonnement, hetzij gesynchroniseerd met een on-premises directory of een clouddirectory.

- Maak indien nodig een Microsoft Entra-tenant of koppel een Azure-abonnement aan uw account.

- Een door Microsoft Entra Domain Services beheerd domein ingeschakeld en geconfigureerd in uw Microsoft Entra-tenant.

- Maak en configureer zo nodig een door Microsoft Entra Domain Services beheerd domein.

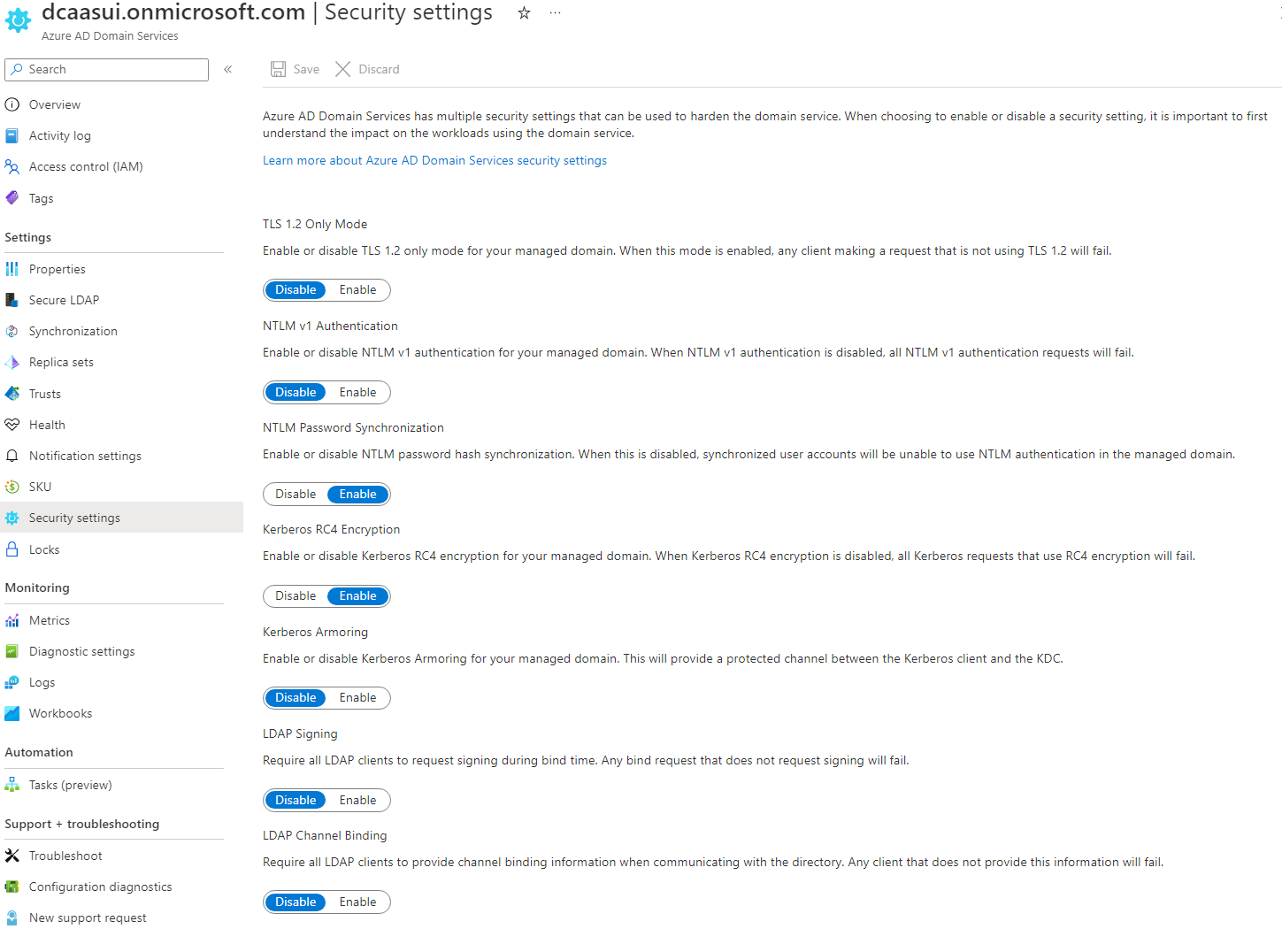

Beveiligingsinstellingen gebruiken om uw domein te beveiligen

Meld u aan bij het Azure-portaal.

Zoek en selecteer Microsoft Entra Domain Services.

Kies uw beheerde domein, bijvoorbeeld aaddscontoso.com.

Selecteer aan de linkerkant beveiligingsinstellingen.

Klik op Inschakelen of Uitschakelen voor de volgende instellingen:

- Alleen TLS 1.2-modus

- NTLM v1-verificatie

- NTLM-wachtwoordsynchronisatie

- Kerberos RC4-versleuteling

- Kerberos Armoring

- LDAP-ondertekening

- LDAP-kanaalbinding

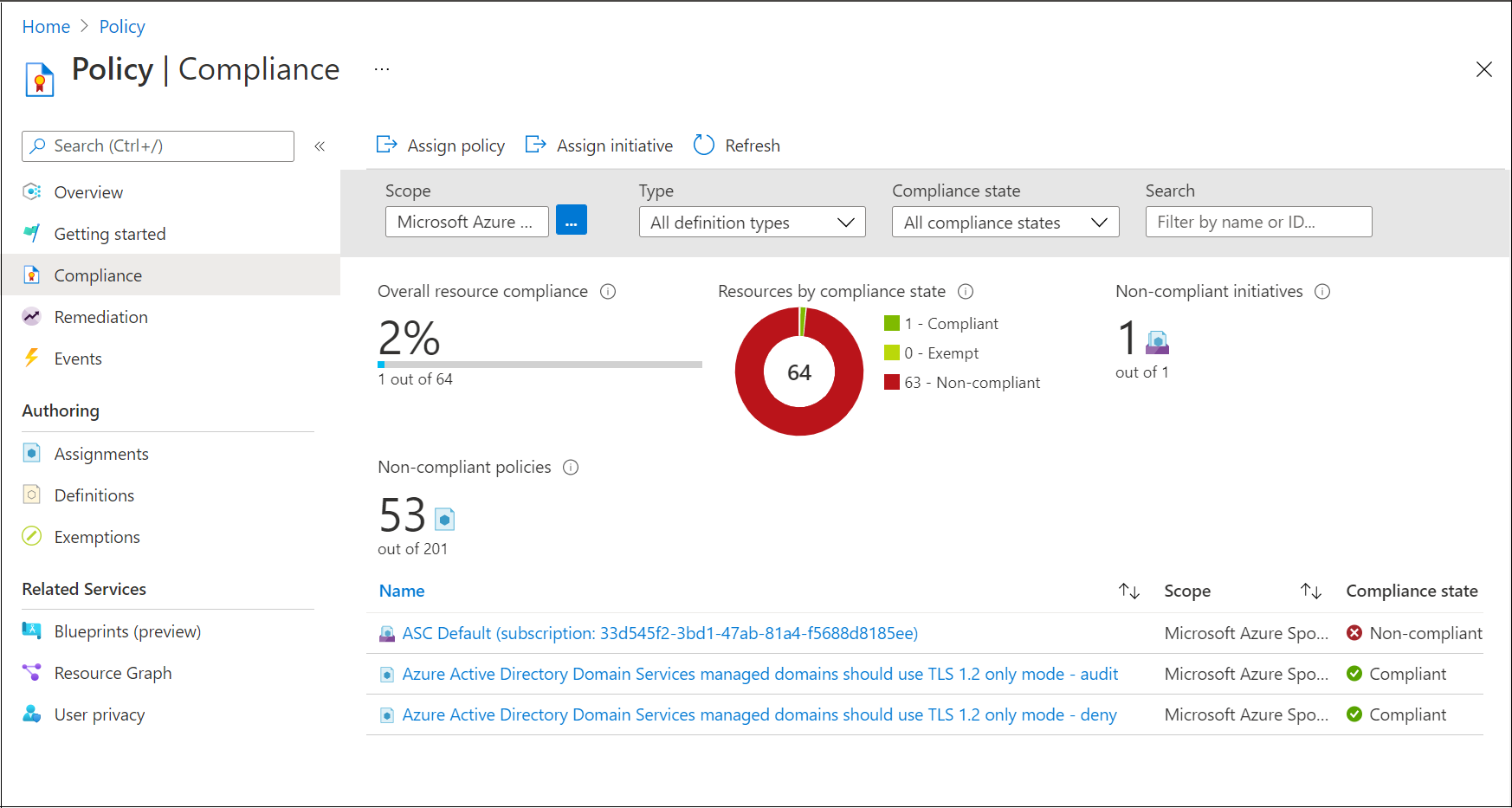

Azure Policy-naleving toewijzen voor TLS 1.2-gebruik

Naast beveiligingsinstellingen heeft Microsoft Azure Policy een nalevingsinstelling om TLS 1.2-gebruik af te dwingen. Het beleid heeft geen invloed totdat het is toegewezen. Wanneer het beleid is toegewezen, wordt het weergegeven in Naleving:

- Als de toewijzing Controle is, zal het nalevingsrapport aangeven of het Domain Services-exemplaar in overeenstemming is.

- Als de toewijzing Weigeren is, voorkomt de naleving dat er een Domain Services-exemplaar wordt gemaakt als TLS 1.2 niet vereist is en voorkomt het updates aan een Domain Services-exemplaar totdat TLS 1.2 vereist is.

NTLM-fouten controleren

Hoewel het uitschakelen van NTLM-wachtwoordsynchronisatie de beveiliging verbetert, zijn veel toepassingen en services niet ontworpen om er zonder te werken. Als u bijvoorbeeld verbinding maakt met een resource via het IP-adres, zoals bij DNS-serverbeheer of RDP, zal dit mislukken met de melding 'Toegang geweigerd'. Als u NTLM-wachtwoordsynchronisatie uitschakelt en uw toepassing of service niet werkt zoals verwacht, kunt u controleren op NTLM-verificatiefouten door beveiligingscontrole in te schakelen voor de , waarbij NTLM is opgegeven als verificatiepakket > in de gebeurtenisdetails. Zie Beveiligingscontroles inschakelen voor Microsoft Entra Domain Services voor meer informatie.

PowerShell gebruiken om uw domein te beveiligen

Zo nodig, installeer en configureer Azure PowerShell. Zorg ervoor dat u zich bij uw Azure-abonnement aanmeldt met behulp van de Connect-AzAccount-cmdlet.

Installeer indien nodig ook de Microsoft Graph PowerShell SDK. Zorg ervoor dat u zich aanmeldt bij uw Microsoft Entra-tenant met behulp van de cmdlet Connect-MgGraph .

Als u zwakke coderingssuites en hashsynchronisatie van NTLM-referenties wilt uitschakelen, meldt u zich aan bij uw Azure-account en haalt u vervolgens de Domain Services-resource op met behulp van de Cmdlet Get-AzResource :

Aanbeveling

Als u een foutmelding krijgt met de opdracht Get-AzResource dat de Resource Microsoft.AAD/DomainServices niet bestaat, verhoogt u uw toegang tot het beheren van alle Azure-abonnementen en -beheergroepen.

Login-AzAccount

$DomainServicesResource = Get-AzResource -ResourceType "Microsoft.AAD/DomainServices"

Definieer vervolgens DomainSecuritySettings om de volgende beveiligingsopties te configureren:

- Schakel ondersteuning voor NTLM v1 uit.

- Schakel de synchronisatie van NTLM-wachtwoordhashes uit vanuit uw on-premises AD.

- Schakel TLS v1 uit.

- Kerberos RC4-versleuteling uitschakelen.

- Kerberos Armoring inschakelen.

Belangrijk

Gebruikers en serviceaccounts kunnen geen eenvoudige LDAP-bindingen uitvoeren als u NTLM-wachtwoord-hashsynchronisatie uitschakelt in het beheerde domein van Domain Services. Als u eenvoudige LDAP-bindingen wilt uitvoeren, stel dan de beveiligingsconfiguratieoptie "SyncNtlmPasswords"="Disabled" niet in in de volgende opdracht.

$securitySettings = @{"DomainSecuritySettings"=@{"NtlmV1"="Disabled";"SyncNtlmPasswords"="Disabled";"TlsV1"="Disabled";"KerberosRc4Encryption"="Disabled";"KerberosArmoring"="Enabled"}}

Pas ten slotte de gedefinieerde beveiligingsinstellingen toe op het beheerde domein met behulp van de cmdlet Set-AzResource . Geef de Domain Services-resource op uit de eerste stap en de beveiligingsinstellingen uit de vorige stap.

Set-AzResource -Id $DomainServicesResource.ResourceId -Properties $securitySettings -ApiVersion "2021-03-01" -Verbose -Force

Het duurt even voordat de beveiligingsinstellingen worden toegepast op het beheerde domein.

Belangrijk

Nadat u NTLM hebt uitgeschakeld, voert u een volledige wachtwoord-hashsynchronisatie uit in Microsoft Entra Connect om alle wachtwoordhashes uit het beheerde domein te verwijderen. Als u NTLM uitschakelt, maar geen wachtwoordhashsynchronisatie afdwingen, worden NTLM-wachtwoordhashes voor een gebruikersaccount alleen verwijderd bij de volgende wachtwoordwijziging. Met dit gedrag kan een gebruiker zich blijven aanmelden als ze referenties in de cache hebben opgeslagen in een systeem waarin NTLM wordt gebruikt als verificatiemethode.

Zodra de hash van het NTLM-wachtwoord verschilt van de Kerberos-wachtwoord-hash, werkt terugval naar NTLM niet meer. Referenties in de cache werken ook niet meer als de VIRTUELE machine verbinding heeft met de beheerde domeincontroller.

Volgende stappen

Zie Hoe objecten en referenties worden gesynchroniseerd in een beheerd domein voor meer informatie over het synchronisatieproces.