Inwisseling van uitnodiging voor B2B-samenwerking

Van toepassing op: Externe tenants

Externe tenants van werknemers (meer informatie)

van werknemers (meer informatie)

In dit artikel beschrijven we de manieren waarop gastgebruikers toegang hebben tot uw resources en het toestemmingsproces dat ze zullen doorlopen. Als u een uitnodiging per e-mail naar de gast verzendt, bevat deze uitnodiging een koppeling die de gast kan gebruiken om toegang te krijgen tot uw app of portal. De uitnodiging per e-mail is slechts een van de manieren waarop gasten toegang kunnen krijgen tot uw resources. U kunt ook gasten toevoegen aan uw map als alternatief en hen een directe koppeling geven naar de portal of app die u wilt delen. Gasten worden door een eerste toestemmingsproces begeleid, ongeacht de methode die ze gebruiken. Dit proces zorgt ervoor dat uw gasten akkoord gaan met de privacyvoorwaarden en met alle gebruiksvoorwaarden die u hebt ingesteld.

Wanneer u een gastgebruiker aan uw map toevoegt, dan heeft het gastgebruikersaccount een toestemmingsstatus (zichtbaar in PowerShell) die aanvankelijk is ingesteld op PendingAcceptance. Deze instellingen blijft standaard geldig totdat de gast uw uitnodiging accepteert en akkoord gaat met uw privacybeleid en gebruiksvoorwaarden. Vervolgens wordt de toestemmingsstatus gewijzigd in Geaccepteerd en worden de toestemmingspagina's niet meer aan de gast getoond.

Belangrijk

- Vanaf 12 juli 2021, als Microsoft Entra B2B-klanten nieuwe Google-integraties hebben ingesteld voor gebruik met selfserviceregistratie voor hun aangepaste of line-of-business-toepassingen, werkt verificatie met Google-identiteiten pas als verificaties worden verplaatst naar systeemwebweergaven. Meer informatie.

- Vanaf 30 september 2021 biedt Google geen ondersteuning meer voor aanmelden via ingesloten webweergaven. Als uw apps gebruikers verifiëren met een ingesloten webweergave en u Google-federatie gebruikt met Azure AD B2C of Microsoft Entra B2B voor uitnodigingen voor externe gebruikers of selfserviceregistratie, kunnen Google Gmail-gebruikers zich niet verifiëren. Meer informatie.

- De functie voor eenmalige wachtwoordcode voor e-mail is nu standaard ingeschakeld voor alle nieuwe tenants en voor bestaande tenants waarvoor u deze niet expliciet hebt uitgeschakeld. Wanneer deze functie is uitgeschakeld, wordt de methode voor terugvalverificatie gevraagd om genodigden te vragen een Microsoft-account te maken.

Inwisselingsproces en aanmelding via een gemeenschappelijk eindpunt

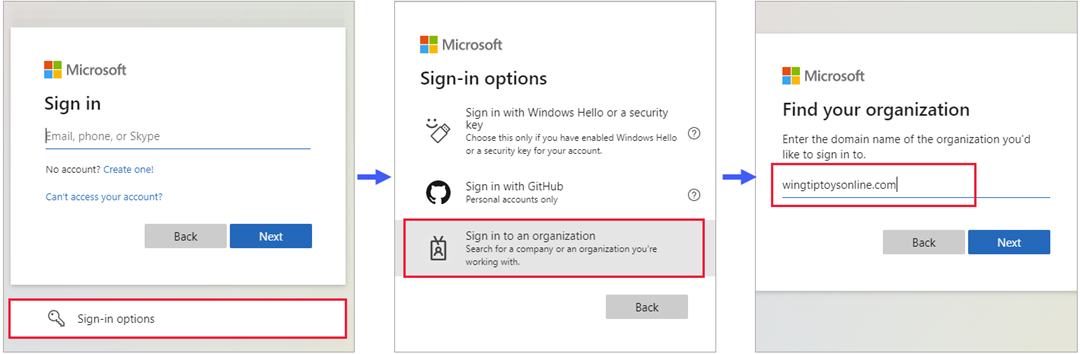

Gastgebruikers kunnen zich nu aanmelden bij uw multitenant- of Microsoft First Party-apps via een gemeenschappelijk eindpunt (URL), bijvoorbeeld https://myapps.microsoft.com. Voorheen zou een algemene URL een gastgebruiker omleiden naar de eigen tenant in plaats van naar uw resourcetenant voor verificatie, dus een tenantspecifieke koppeling was vereist (bijvoorbeeld https://myapps.microsoft.com/?tenantid=<tenant id>). Nu kan de gastgebruiker naar de algemene URL van de toepassing gaan, aanmeldingsopties kiezen en vervolgens Aanmelden bij een organisatie selecteren. De gebruiker typt vervolgens de domeinnaam van uw organisatie.

De gebruiker wordt vervolgens omgeleid naar uw tenantspecifieke eindpunt, waar ze zich kunnen aanmelden met hun e-mailadres of een id-provider selecteren die u hebt geconfigureerd.

Inwisselproces via een directe koppeling

U kunt een gast een directe koppeling naar uw app of portal geven als alternatief voor de uitnodigings-e-mail of de algemene URL van een toepassing. U moet eerst de gastgebruiker toevoegen aan uw directory via het Microsoft Entra-beheercentrum of PowerShell. Vervolgens kunt u een van de aanpasbare manieren gebruiken om toepassingen te implementeren voor gebruikers, waaronder koppelingen voor directe aanmelding. Gasten worden steeds begeleid bij de eerste toestemmingservaring als ze een directe koppeling gebruiken in plaats van de uitnodigings-e-mail.

Notitie

Een directe koppeling is specifiek aan een tenant. Met andere woorden: deze bevat een tenant-id of een geverifieerd domein. Zo kan de gast worden geverifieerd in uw tenant waar de gedeelde app zich bevindt. Hier volgen een paar voorbeelden van directe koppelingen met tenantcontext:

- Het toegangsvenster voor apps:

https://myapps.microsoft.com/?tenantid=<tenant id> - Toegangsvenster voor apps voor geverifieerd domein:

https://myapps.microsoft.com/<;verified domain> - Microsoft Entra-beheercentrum:

https://entra.microsoft.com/<tenant id> - Afzonderlijke app: raadpleeg hoe u een directe aanmeldingskoppeling gebruikt

Hier volgen enkele dingen die u moet weten over het gebruik van een directe koppeling ten opzichte van een uitnodigingsmail:

E-mailaliassen: gasten die een alias gebruiken van het e-mailadres dat is uitgenodigd, hebben een e-mailuitnodiging nodig. (Een alias is een ander e-mailadres dat is gekoppeld aan een e-mailaccount.) De gebruiker moet de inwissel-URL selecteren in de uitnodigings-e-mail.

Conflicterende contactobjecten: het inwisselproces is bijgewerkt om aanmeldingsproblemen te voorkomen wanneer een gastgebruikerobject conflicteert met een contactobject in de directory. Wanneer u een gast toevoegt of uitnodigt met een e-mailbericht dat overeenkomt met een bestaande contactpersoon, blijft de eigenschap proxyAddresses op het object gastgebruiker leeg. Voorheen heeft externe id alleen gezocht naar de eigenschap proxyAddresses, waardoor het inwisselen van directe koppelingen is mislukt wanneer er geen overeenkomst kon worden gevonden. Externe id doorzoekt nu zowel de proxyAddresses als de eigenschappen van uitgenodigde e-mail.

Inwisselingsproces via de uitnodigingsmail

Wanneer u een gastgebruiker aan uw adreslijst toevoegt met behulp van het Microsoft Entra-beheercentrum, wordt er in het proces een uitnodigingsmail naar de gast verzonden. U kunt ook uitnodigingsmails te verzenden wanneer u PowerShell gebruikt om gastgebruikers toe te voegen aan uw adreslijst. Hier vindt u een beschrijving van de ervaring van de gast wanneer deze de koppeling gebruikt in het e-mailbericht.

- De gast ontvangt een uitnodigingse-e-mail die wordt verzonden vanuit Microsoft-uitnodigingen.

- De gast selecteert vervolgens Uitnodiging accepteren in het e-mailbericht.

- De gast gebruikt zijn eigen aanmeldingsgegevens om u aan te melden bij uw map. Als de gast geen account heeft dat kan worden gefedereerd aan uw adreslijst en de functie voor eenmalige wachtwoordcode (OTP) voor e-mail niet is ingeschakeld. De gast wordt gevraagd een persoonlijke MSA te maken. Raadpleeg de stroom voor inwisseling voor uitnodigingen voor meer informatie.

- De gast wordt begeleid door de toestemmingservaring die hieronder is beschreven.

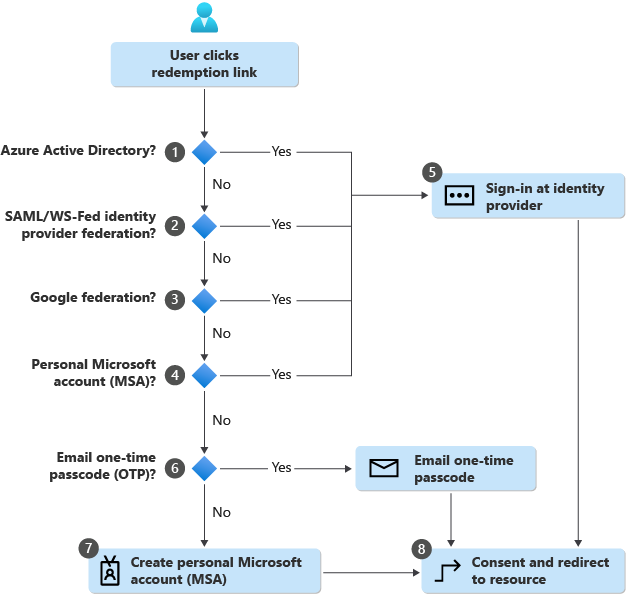

Inwisselingsstroom voor uitnodigingen

Wanneer een gebruiker de koppeling Uitnodiging accepteren selecteert in een uitnodigingsmail, wordt de uitnodiging automatisch ingewisseld door Microsoft Entra ID op basis van de standaardinwisselingsorder die hieronder wordt weergegeven:

Microsoft Entra ID voert op gebruikers gebaseerde detectie uit om te bepalen of de gebruiker al bestaat in een beheerde Microsoft Entra-tenant. (Niet-beheerde Microsoft Entra-accounts kunnen niet meer worden gebruikt voor de inwisselingsstroom.) Als de UPN (User Principal Name) van de gebruiker overeenkomt met zowel een bestaand Microsoft Entra-account als een persoonlijke MSA, wordt de gebruiker gevraagd om te kiezen met welk account ze willen inwisselen.

Als een beheerder SAML/WS-Fed IdP-federatie heeft ingeschakeld, controleert Microsoft Entra ID of het domeinachtervoegsel van de gebruiker overeenkomt met het domein van een geconfigureerde SAML/WS-Fed-id-provider en wordt de gebruiker omgeleid naar de vooraf geconfigureerde id-provider.

Als een beheerder Google-federatie heeft ingeschakeld, controleert Microsoft Entra ID of het domeinachtervoegsel van de gebruiker gmail.com is of googlemail.com en de gebruiker omleidt naar Google.

Het inwisselproces controleert of de gebruiker een bestaande persoonlijke MSA heeft. Als de gebruiker al een bestaande MSA heeft, melden ze zich met de bestaande MSA aan.

Zodra de basismap van de gebruiker is geïdentificeerd, wordt de gebruiker naar de bijbehorende id-provider gestuurd om zich aan te melden.

Als er geen basismap wordt gevonden en de functie voor eenmalige wachtwoordcode voor e-mail is ingeschakeld voor gasten, wordt er een wachtwoordcode naar de gebruiker verzonden via de uitgenodigde e-mail. De gebruiker haalt deze wachtwoordcode op en voert deze in op de aanmeldingspagina van Microsoft Entra.

Als er geen basismap wordt gevonden en de eenmalige wachtwoordcode voor gasten per e-mail wordt uitgeschakeld, wordt de gebruiker gevraagd om een consument MSA te maken met de uitgenodigde e-mail. We ondersteunen het maken van een MSA met zakelijke e-mailberichten in domeinen die niet zijn geverifieerd in Microsoft Entra-id.

Na verificatie bij de juiste id-provider wordt de gebruiker omgeleid naar Microsoft Entra-id om de toestemmingservaring te voltooien.

Configureerbare inwisseling

Met configureerbare inwisseling kunt u de volgorde aanpassen van id-providers die aan gasten worden gepresenteerd wanneer ze uw uitnodigingen inwisselen. Wanneer een gast de koppeling Uitnodiging accepteren selecteert, wordt de uitnodiging automatisch ingewisseld op basis van de standaardvolgorde. U kunt dit overschrijven door de inwisselvolgorde van de id-provider te wijzigen in uw toegangsinstellingen voor meerdere tenants.

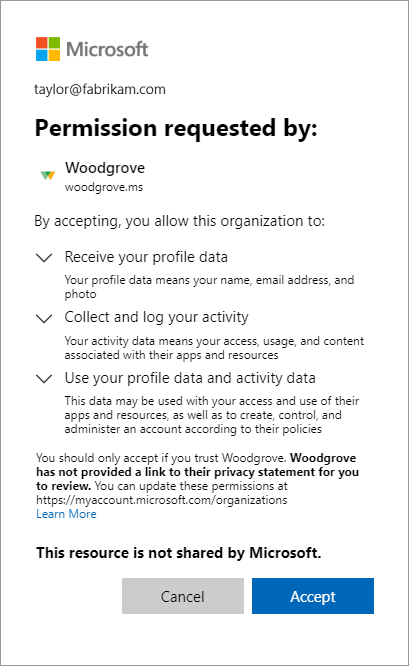

De toestemmingservaring voor de gast

Wanneer een gast zich voor de eerste keer aanmeldt bij een resource in een partnerorganisatie, ontvangen ze de volgende toestemmingservaring. Deze toestemmingspagina's worden pas na aanmelding aan de gast weergegeven en worden niet weergegeven als de gebruiker deze al heeft geaccepteerd.

De gast bekijkt de pagina Machtigingen controleren. Deze bevat een beschrijving van de privacyverklaring van de uitnodigende organisatie. Om door te gaan, meot een gast het gebruik van hun gegevens Accepteren overeenkomstig het privacybeleid van de uitnodigende organisatie.

Door akkoord te gaan met deze toestemmingsprompt, erkent u dat bepaalde elementen van uw account worden gedeeld. Dit zijn uw naam, foto en e-mailadres, evenals adreslijst-id's die door de andere organisatie kunnen worden gebruikt om uw account beter te beheren en om uw ervaring tussen organisaties te verbeteren.

Notitie

Zie Instructies voor informatie over hoe u als tenantbeheerder een koppeling kunt maken naar de privacyverklaring van uw organisatie: Privacygegevens van uw organisatie toevoegen in Microsoft Entra ID.

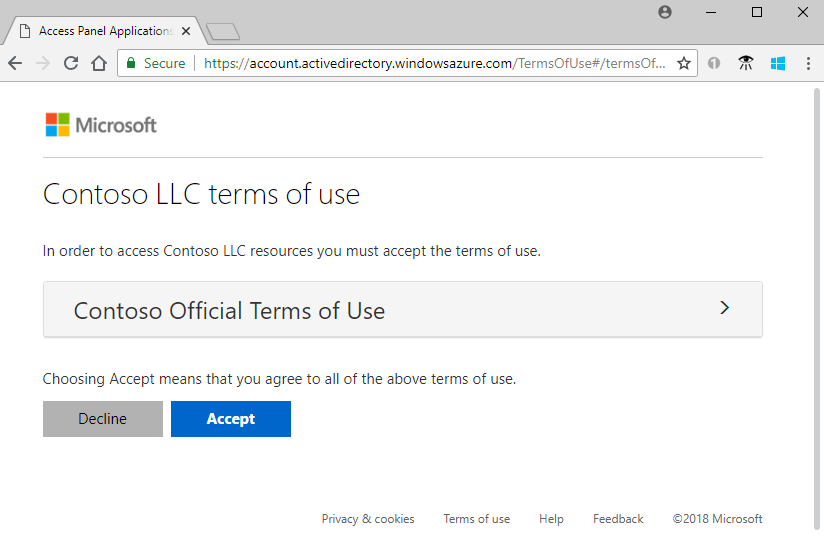

Als de gebruiksvoorwaarden zijn geconfigureerd, opent en controleert de gast de gebruiksvoorwaarden en selecteert u Accepteren.

U kunt de gebruiksvoorwaarden configureren in de Externe identiteiten>Gebruiksvoorwaarden.

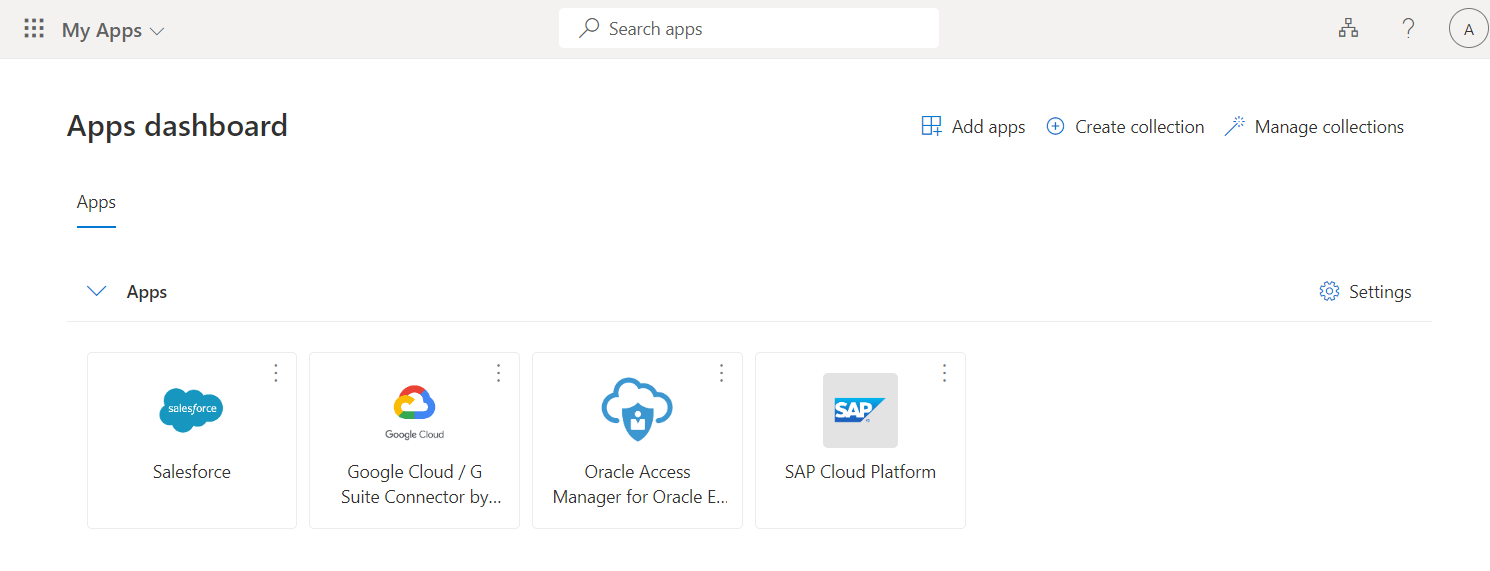

Tenzij anders opgegeven, wordt de gast omgeleid naar het toegangsvenster Apps, waarin de toepassingen worden weergegeven waar de gast toegang tot heeft.

In uw map verandert de waarde Uitnodiging geaccepteerd van de gast in Ja. Als er een MSA is gemaakt, dan wordt in de bron van de gast Microsoft-account weergegeven. Zie Eigenschappen van een Microsoft Entra B2B-samenwerkingsgebruiker voor meer informatie over eigenschappen van gastgebruikersaccounts. Als er een fout wordt weergegeven waarvoor beheerderstoestemming is vereist bij het openen van een toepassing, raadpleegt u hoe u beheerderstoestemming kunt verlenen aan apps.

Instelling voor automatisch inwisselingsproces

Mogelijk wilt u uitnodigingen automatisch inwisselen, zodat gebruikers de toestemmingsprompt niet hoeven te accepteren wanneer ze worden toegevoegd aan een andere tenant voor B2B-samenwerking. Wanneer deze is geconfigureerd, wordt er een e-mailmelding verzonden naar de B2B-samenwerkingsgebruiker waarvoor geen actie van de gebruiker is vereist. Gebruikers worden de e-mail met meldingen rechtstreeks verzonden en ze hoeven eerst geen toegang te krijgen tot de tenant voordat ze het e-mailbericht ontvangen.

Zie overzicht van toegang voor meerdere tenants en instellingen voor toegang tussen tenants configureren voor B2B-samenwerking voor meer informatie over het automatisch inwisselen van uitnodigingen.