Microsoft 365 beveiligen tegen on-premises aanvallen

Veel klanten verbinden hun particuliere bedrijfsnetwerken met Microsoft 365 ten behoeve van hun gebruikers, apparaten en toepassingen. Deze particuliere netwerken kunnen echter op veel manieren worden aangetast. Deze manieren zijn goed gedocumenteerd. Microsoft 365 fungeert voor veel organisaties als een soort zenuwstelsel. Het is essentieel om het te beschermen tegen aangetaste on-premises infrastructuur.

In dit artikel wordt beschreven hoe u uw systemen configureert om uw Microsoft 365-cloudomgeving te beschermen tegen on-premises inbreuk, met inbegrip van de volgende elementen:

- Configuratie-instellingen voor Microsoft Entra-tenant

- Hoe Microsoft Entra-tenants veilig kunnen worden verbonden met on-premises systemen

- De compromissen die nodig zijn om uw systemen te gebruiken op manieren die uw cloudsystemen beschermen tegen on-premises inbreuk

Microsoft raadt u ten zeerste aan deze richtlijnen te implementeren.

Bedreigingsbronnen in on-premises omgevingen

Uw Microsoft 365-cloudomgeving profiteert van een uitgebreide bewakings- en beveiligingsinfrastructuur. Microsoft 365 maakt gebruik van machine learning en menselijke intelligentie om wereldwijd verkeer te controleren. Het kan snel aanvallen detecteren en stelt u in staat om bijna in realtime opnieuw te configureren.

Hybride implementaties kunnen on-premises infrastructuur verbinden met Microsoft 365. In dergelijke implementaties delegeren veel organisaties vertrouwen aan on-premises onderdelen voor kritieke beslissingen over verificatie en statusbeheer van directory-objecten. Als de on-premises omgeving wordt aangetast, bieden deze vertrouwensrelaties de aanvaller mogelijkheden om inbreuk te maken op uw Microsoft 365-omgeving.

De twee primaire bedreigingsvectoren zijn federatieve vertrouwensrelaties en accountsynchronisatie. Beide vectoren kunnen een aanvaller beheerderstoegang verlenen tot uw cloud.

Federatieve vertrouwensrelaties, zoals SAML-verificatie (Security Assertions Markup Language), worden gebruikt voor verificatie bij Microsoft 365 via uw on-premises identiteitsinfrastructuur. Als een SAML-tokenondertekeningscertificaat is aangetast, staat federatie iedereen die dat certificaat heeft toe om een gebruiker in uw cloud te imiteren.

We raden u aan om, indien mogelijk, federatieve vertrouwensrelaties uit te schakelen voor verificatie bij Microsoft 365.

Accountsynchronisatie kan worden gebruikt om bevoorrechte gebruikers, inclusief hun referenties, of groepen met beheerdersbevoegdheden in Microsoft 365 te wijzigen.

We raden u aan ervoor te zorgen dat gesynchroniseerde objecten geen bevoegdheden hebben buiten een gebruiker in Microsoft 365. U kunt bevoegdheden rechtstreeks of via opname in vertrouwde rollen of groepen beheren. Zorg ervoor dat deze objecten geen directe of geneste toewijzing hebben in vertrouwde cloudrollen of -groepen.

Microsoft 365 beveiligen tegen on-premises inbreuk

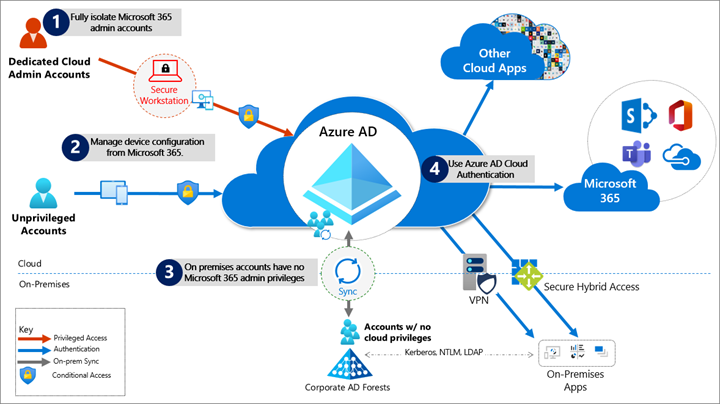

Als u de hierboven beschreven bedreigingen wilt aanpakken, raden we u aan om te voldoen aan de principes die in het volgende diagram worden geïllustreerd:

Isoleer uw Microsoft 365-beheerdersaccounts volledig. Ze moeten aan de volgende voorwaarden voldoen:

- Mastered in Microsoft Entra ID.

- Geverifieerd met behulp van meervoudige verificatie.

- Beveiligd door voorwaardelijke toegang van Microsoft Entra.

- Alleen toegankelijk via door Azure beheerde werkstations.

Deze beheerdersaccounts zijn accounts voor beperkt gebruik. Er mogen geen on-premises accounts beheerdersbevoegdheden hebben in Microsoft 365.

ZieOver beheerdersrollen voor meer informatie. Zie ook Rollen voor Microsoft 365 in Microsoft Entra-id.

Beheer apparaten vanuit Microsoft 365. Gebruik Microsoft Entra join en mdm (Mobile Device Management) in de cloud om afhankelijkheden van uw on-premises infrastructuur voor apparaatbeheer te elimineren. Deze afhankelijkheden kunnen apparaat- en beveiligingscontroles in gevaar brengen.

Zorg ervoor dat er geen on-premises account verhoogde bevoegdheden heeft voor Microsoft 365. Sommige accounts hebben toegang tot on-premises toepassingen waarvoor NTLM-, LDAP- of Kerberos-verificatie vereist is. Deze accounts moeten zich in de on-premises identiteitsinfrastructuur van de organisatie bevinden. Zorg ervoor dat deze accounts, inclusief serviceaccounts, niet zijn opgenomen in bevoorrechte cloudrollen of -groepen bevoegdheden. Zorg er ook voor dat wijzigingen in deze accounts de integriteit van uw cloudomgeving niet kunnen beïnvloeden. Bevoorrechte on-premises software mag geen invloed hebben op Microsoft 365-accounts of -rollen.

Gebruik Microsoft Entra-cloudverificatie om afhankelijkheden van uw on-premises referenties te elimineren. Gebruik altijd sterke verificatie, zoals Windows Hello, FIDO, Microsoft Authenticator of Microsoft Entra multifactor-verificatie.

Specifieke beveiligingsaanbevelingen

De volgende secties bevatten richtlijnen voor het implementeren van de hierboven beschreven principes.

Bevoorrechte identiteiten isoleren

In Microsoft Entra ID zijn gebruikers met bevoorrechte rollen, zoals beheerders, de hoofdmap van vertrouwen om de rest van de omgeving te bouwen en te beheren. Implementeer de volgende procedures om de gevolgen van een inbreuk te minimaliseren.

Gebruik cloudaccounts voor Microsoft Entra ID en Microsoft 365 bevoorrechte rollen.

Implementeer apparaten met uitgebreide toegang voor bevoegde toegang om Microsoft 365 en Microsoft Entra-id te beheren. Zie Apparaatrollen en -profielen.

Implementeer Microsoft Entra Privileged Identity Management (PIM) voor Just-In-Time-toegang tot alle menselijke accounts met bevoorrechte rollen. Vereis strenge verificatie vereisen om rollen te activeren. Bekijk wat Microsoft Entra Privileged Identity Management is.

Geef beheerdersrollen op waarmee de minste bevoegdheden zijn toegestaan die nodig zijn om vereiste taken uit te voeren. Zie rollen met minimale bevoegdheden per taak in Microsoft Entra-id.

Als u een uitgebreide roltoewijzingservaring wilt inschakelen die delegatie en meerdere rollen tegelijk omvat, kunt u microsoft Entra-beveiligingsgroepen of Microsoft 365 Groepen gebruiken. Deze groepen worden gezamenlijk cloudgroepen genoemd.

Schakel ook op rollen gebaseerd toegangsbeheer in. Zie Microsoft Entra-rollen toewijzen aan groepen. U kunt beheereenheden gebruiken om het bereik van rollen te beperken tot een deel van de organisatie. Zie Beheer istische eenheden in Microsoft Entra-id.

Implementeer accounts voor noodtoegang. Gebruik geen on-premises wachtwoordkluizen om referenties in op te slaan. Zie Accounts voor toegang tot noodgevallen beheren in Microsoft Entra ID.

Zie Bevoorrechte toegang beveiligen voor meer informatie. Zie ook beveiligingstoegangsprocedures voor beheerders in Microsoft Entra ID.

Cloudverificatie gebruiken

Referenties zijn een primaire aanvalsvector. Implementeer de volgende procedures om referenties veiliger te maken:

Verificatie zonder wachtwoord implementeren. Verminder het gebruik van wachtwoorden zoveel mogelijk door referenties zonder wachtwoord te implementeren. Deze referenties worden beheerd en worden systeemeigen gevalideerd in de cloud. Zie Een implementatie van verificatie zonder wachtwoord plannen in Microsoft Entra-id voor meer informatie.

Kies een van de volgende verificatiemethoden:

Multi-factor Authentication implementeren. Zie Een implementatie van Microsoft Entra-meervoudige verificatie plannen voor meer informatie.

Richt meerdere sterke referenties in met behulp van Meervoudige Verificatie van Microsoft Entra. Op die manier is voor toegang tot cloudresources een door Microsoft Entra ID beheerde referentie vereist naast een on-premises wachtwoord. Zie Tolerantie bouwen met referentiebeheer en een flexibele strategie voor toegangsbeheer maken met behulp van Microsoft Entra ID voor meer informatie.

Beperkingen en compromissen

Hybride accountwachtwoordbeheer vereist hybride onderdelen, zoals agents voor wachtwoordbeveiliging en agents voor write-back van wachtwoorden. Als uw on-premises infrastructuur is aangetast, kunnen aanvallers de computers beheren waarop deze agents zich bevinden. Dit beveiligingsprobleem maakt geen inbreuk op uw cloudinfrastructuur. Maar uw cloudaccounts beschermen deze onderdelen niet tegen on-premises inbreuk.

On-premises accounts die vanuit Active Directory worden gesynchroniseerd, zijn gemarkeerd om nooit te verlopen in Microsoft Entra-id. Deze instelling wordt meestal beperkt door on-premises Active Directory wachtwoordinstellingen. Als uw exemplaar van Active Directory is aangetast en synchronisatie is uitgeschakeld, stelt u de optie EnforceCloudPasswordPolicyForPasswordSyncedUsers in om wachtwoordwijzigingen af te dwingen.

Gebruikerstoegang inrichten vanuit de cloud

Inrichting verwijst naar het maken van gebruikersaccounts en groepen in toepassingen of id-providers.

We raden de volgende inrichtingsmethoden aan:

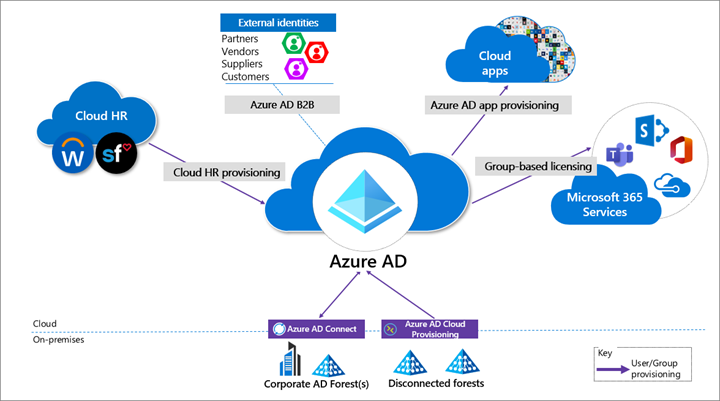

Inrichten van HR-apps in de cloud naar Microsoft Entra-id. Met deze inrichting kan een on-premises inbreuk worden geïsoleerd. Deze isolatie verstoort uw joiner-mover-verlofcyclus niet van uw HR-apps in de cloud naar Microsoft Entra ID.

Cloudtoepassingen. Implementeer waar mogelijk de inrichting van Microsoft Entra-apps in plaats van on-premises inrichtingsoplossingen. Met deze methode worden sommige SaaS-apps (Software as a Service) beschermd tegen kwaadwillende hackerprofielen bij on-premises inbreuken. Zie Wat is app-inrichting in Microsoft Entra-id voor meer informatie.

Externe identiteiten. Gebruik Microsoft Entra B2B-samenwerking om de afhankelijkheid van on-premises accounts te verminderen voor externe samenwerking met partners, klanten en leveranciers. Evalueer zorgvuldig elke directe federatie met andere id-providers. Zie Overzicht van B2B-samenwerkingvoor meer informatie.

U wordt aangeraden B2B-gastaccounts op de volgende manieren te beperken:

- Beperk gasttoegang tot het bladeren door groepen en andere eigenschappen in de directory. Gebruik de instellingen voor externe samenwerking om de mogelijkheid van gasten om groepen te lezen waarvan ze geen lid zijn te beperken.

- Blokkeer toegang tot de Azure Portal. U kunt zeldzame noodzakelijke uitzonderingen maken. Maak een beleid voor voorwaardelijke toegang dat alle gasten en externe gebruikers omvat. Implementeer vervolgens een beleid om de toegang te blokkeren. Zie Voorwaardelijke toegang.

Niet-verbonden forests. Gebruik Microsoft Entra-cloudinrichting om verbinding te maken met niet-verbonden forests. Deze aanpak neemt de noodzaak weg om forestoverkoepelende connectiviteit of vertrouwensrelaties tot stand te brengen, waarmee het effect van een on-premises inbreuk kan worden uitgebreid. Zie Wat is Microsoft Entra Verbinding maken cloudsynchronisatie voor meer informatie.

Beperkingen en compromissen

Wanneer het wordt gebruikt voor het inrichten van hybride accounts, is het Microsoft Entra ID-from-cloud-HR-systeem afhankelijk van on-premises synchronisatie om de gegevensstroom van Active Directory naar Microsoft Entra ID te voltooien. Als de synchronisatie wordt onderbroken, zijn nieuwe werknemersrecords niet beschikbaar in Microsoft Entra-id.

Cloudgroepen gebruiken voor samenwerking en toegang

Met cloudgroepen kunt u uw samenwerking en toegang loskoppelen van uw on-premises infrastructuur.

- Samenwerking. Gebruik Microsoft 365-groepen en Microsoft Teams voor moderne samenwerking. Neem on-premises distributielijsten uit bedrijf en upgrade distributielijsten naar Microsoft 365-groepen in Outlook.

- Toegang. Gebruik Microsoft Entra-beveiligingsgroepen of Microsoft 365 Groepen om toegang tot toepassingen in Microsoft Entra-id te autoriseren.

- Office 365-licentieverlening. Gebruik groepslicenties om Office 365 in te richten met behulp van cloud-only groepen. Met deze methode wordt het beheer van een groepslidmaatschap losgekoppeld van de on-premises infrastructuur.

Eigenaren van groepen die worden gebruikt voor toegang, moeten worden beschouwd als bevoorrechte identiteiten om overname van lidmaatschap bij een on-premises inbreuk te voorkomen. Een overname omvat directe manipulatie van groepslidmaatschap on-premises of manipulatie van on-premises kenmerken die van invloed kunnen zijn op dynamisch groepslidmaatschap in Microsoft 365.

Apparaten beheren vanuit de cloud

Gebruik Microsoft Entra-mogelijkheden om apparaten veilig te beheren.

Implementeer Aan Microsoft Entra gekoppelde Windows 10-werkstations met mobile device management-beleid. Schakel Windows Autopilot in voor een volledig geautomatiseerde inrichtingservaring. Zie Plan your Microsoft Entra join implementation and Windows Autopilot.

- Gebruik Windows 10-werkstations.

- Gebruik geen computers meer waarop Windows 8.1 en eerder worden uitgevoerd.

- Implementeer geen computers met een serverbesturingssysteem als werkstation.

- Gebruik Microsoft Intune als instantie voor alle werkbelastingen voor apparaatbeheer. Zie Microsoft Intune.

- Implementeer apparaten met bevoegde toegang. Zie Apparaatrollen en -profielen voor meer informatie.

Workloads, toepassingen en resources

On-premises systemen voor eenmalige aanmelding (SSO)

Verwijder alle on-premises infrastructuur voor federatief en webtoegangsbeheer. Configureer toepassingen voor het gebruik van Microsoft Entra-id.

SaaS- en LOB-toepassingen (Line-Of-Business) die moderne verificatieprotocollen ondersteunen

Gebruik Microsoft Entra ID voor eenmalige aanmelding. Hoe meer apps u configureert voor het gebruik van Microsoft Entra-id voor verificatie, hoe minder risico in een on-premises inbreuk. Zie Wat is eenmalige aanmelding in Microsoft Entra ID voor meer informatie.

Oudere toepassingen

U kunt verificatie, autorisatie en externe toegang inschakelen voor oudere toepassingen die geen ondersteuning bieden voor moderne verificatie. Microsoft Entra-toepassingsproxy gebruiken. U kunt ze ook inschakelen via een netwerkoplossing of een oplossing met een controller voor toepassingslevering met behulp van beveiligde integraties van een partner voor hybride toegang. Zie Verouderde apps beveiligen met Microsoft Entra-id.

Kies een VPN-leverancier die ondersteuning biedt voor moderne verificatie. Integreer de verificatie met Microsoft Entra ID. In een on-premises inbreuk kunt u Microsoft Entra ID gebruiken om de toegang uit te schakelen of te blokkeren door het VPN uit te schakelen.

Toepassings- en workloadservers

Toepassingen of resources die servers nodig hebben, kunnen worden gemigreerd naar Azure Infrastructure as a Service (IaaS). Gebruik Microsoft Entra Domain Services om vertrouwen en afhankelijkheid van on-premises exemplaren van Active Directory los te koppelen. Als u deze ontkoppeling wilt bereiken, moet u ervoor zorgen dat virtuele netwerken die worden gebruikt voor Microsoft Entra Domain Services geen verbinding hebben met bedrijfsnetwerken. Zie Microsoft Entra Domain Services.

Gebruik referentielagen. Toepassingsservers worden doorgaans beschouwd als assets van laag-1. Zie Model voor bedrijfstoegang voor meer informatie.

Beleid voor voorwaardelijke toegang

Gebruik voorwaardelijke toegang van Microsoft Entra om signalen te interpreteren en te gebruiken om verificatiebeslissingen te nemen. Zie het Implementatieplan voor voorwaardelijke toegang voor meer informatie.

Gebruik voorwaardelijke toegang om waar mogelijk verouderde verificatieprotocollen te blokkeren. Schakel daarnaast verouderde verificatieprotocollen op het toepassingsniveau uit met behulp van een toepassingsspecifieke configuratie. Zie Verouderde verificatie blokkeren.

Zie Verouderde verificatieprotocollen voor meer informatie. Of zie specifieke details voor Exchange Online en SharePoint Online.

Implementeer de aanbevolen configuraties voor identiteits- en apparaattoegang. Zie Algemeen Zero Trust-beleid voor identiteits- en apparaattoegang.

Als u een versie van Microsoft Entra-id gebruikt die geen voorwaardelijke toegang bevat, gebruikt u de standaardinstellingen voor beveiliging in Microsoft Entra-id.

Zie de prijshandleiding voor Microsoft Entra voor meer informatie over licentieverlening voor Microsoft Entra-functies.

Monitor

Nadat u uw omgeving hebt geconfigureerd om uw Microsoft 365 te beschermen tegen een on-premises inbreuk, moet u de omgeving proactief bewaken. Zie Wat is Microsoft Entra-bewaking voor meer informatie ?

Scenario's om te bewaken

Bewaak de volgende belangrijke scenario's, naast scenario's die specifiek zijn voor uw organisatie. U moet bijvoorbeeld proactief de toegang tot uw bedrijfskritieke toepassingen en resources bewaken.

Verdachte activiteit

Bewaak alle Microsoft Entra-risico-gebeurtenissen voor verdachte activiteiten. Zie Procedure: Risico onderzoeken. Microsoft Entra ID Protection is systeemeigen geïntegreerd met Microsoft Defender for Identity.

Definieer netwerk benoemde locaties om ruisdetecties te voorkomen op locatiegebaseerde signalen. Zie De locatievoorwaarde gebruiken in beleid voor voorwaardelijke toegang.

UEBA-waarschuwingen (User and Entity Behavior Analytics)

Gebruik UEBA om inzicht te krijgen in anomaliedetectie. Microsoft Defender for Cloud Apps biedt UEBA in de cloud. Zie Riskante gebruikers onderzoeken.

U kunt on-premises UEBA integreren vanuit Azure Advanced Threat Protection (ATP). Microsoft Defender voor Cloud Apps leest signalen van Microsoft Entra ID Protection. Zie Verbinding maken met uw Active Directory-forest.

Activiteit van accounts voor noodtoegang

Bewaak alle toegang die gebruikmaakt van accounts voor noodtoegang. Zie Accounts voor toegang tot noodgevallen beheren in Microsoft Entra ID. Maak waarschuwingen voor onderzoeken. Deze bewaking moet de volgende acties bevatten:

- Aanmeldingen

- Referentiebeheer

- Alle updates voor groepslidmaatschappen

- Toepassingstoewijzingen

Activiteit van bevoorrechte rollen

Beveiligingswaarschuwingen configureren en controleren die worden gegenereerd door Microsoft Entra Privileged Identity Management (PIM). Bewaak de directe toewijzing van bevoorrechte rollen buiten PIM door waarschuwingen te genereren wanneer een gebruiker rechtstreeks wordt toegewezen. Zie Beveiligingswaarschuwingen.

Microsoft Entra-configuraties voor de hele tenant

Elke wijziging in configuraties voor de hele tenant moet waarschuwingen genereren in het systeem. Deze wijzigingen omvatten, maar zijn niet beperkt tot de volgende wijzigingen:

- Bijgewerkte aangepaste domeinen

- Microsoft Entra B2B-wijzigingen in acceptatielijsten en bloklijsten

- Microsoft Entra B2B verandert in toegestane id-providers, zoals SAML-id-providers via directe federatie of sociale aanmeldingen

- Beleidswijzigingen voor voorwaardelijke toegang of risico's

Toepassings- en service-principalobjecten

- Nieuwe toepassingen of service-principals waarvoor mogelijk beleid voor voorwaardelijke toegang vereist is

- Er zijn referenties toegevoegd aan service-principals

- Activiteit met betrekking tot toepassingstoestemming

Aangepaste rollen

- Updates van de aangepaste roldefinities

- Nieuw gemaakte aangepaste rollen

Logboekbeheer

Definieer een strategie voor logboekopslag en -retentie, -ontwerp en implementatie voor een consistente set hulpprogramma's. U kunt bijvoorbeeld SIEM-systemen (Security Information and Event Management) overwegen, zoals Microsoft Sentinel, algemene query's en onderzoeks- en forensische playbooks.

Microsoft Entra-logboeken. Neem gegenereerde logboeken en signalen op door consistent de aanbevolen procedures te volgen voor instellingen zoals diagnostische gegevens, logboekretentie en SIEM-gegevensopname.

De logboekstrategie moet de volgende Microsoft Entra-logboeken bevatten:

- Aanmeldingsactiviteit

- Auditlogboeken

- Risicogebeurtenissen

Microsoft Entra ID biedt Azure Monitor-integratie voor het aanmeldactiviteitenlogboek en auditlogboeken. Zie activiteitenlogboeken van Microsoft Entra in Azure Monitor.

Gebruik de Microsoft Graph API om risicogebeurtenissen op te nemen. Zie De identiteitsbeveiligings-API's van Microsoft Graph gebruiken.

U kunt Microsoft Entra-logboeken streamen naar Azure Monitor-logboeken. Zie Microsoft Entra-logboeken integreren met Azure Monitor-logboeken.

Beveiligingslogboeken voor hybride infrastructuurbesturingssysteem. Alle logboeken van het besturingssysteem voor infrastructuur voor hybride identiteiten moeten worden gearchiveerd en zorgvuldig worden bewaakt als een systeem van laag-0, vanwege de gevolgen voor de oppervlakte. Neem de volgende elementen op:

Toepassingsproxy-agents

Agents voor write-back van wachtwoorden

Gatewaycomputers voor wachtwoordbeveiliging

Netwerkbeleidsservers (NPS's) met de RADIUS-extensie voor Microsoft Entra multi-factor authentication

Microsoft Entra Connect

U moet Microsoft Entra Verbinding maken Health implementeren om identiteitssynchronisatie te bewaken. Zie Wat is Microsoft Entra Verbinding maken.