Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Organisaties moeten het beveiligen van bevoegde toegang de hoogste beveiligingsprioriteit maken vanwege de aanzienlijke potentiële zakelijke impact en hoge kans op aanvallers die dit toegangsniveau in gevaar brengen.

Bevoegde toegang omvat IT-beheerders met controle over grote delen van de bedrijfsomgeving en andere gebruikers met toegang tot bedrijfskritieke assets.

Aanvallers misbruiken vaak zwakke punten in de beveiliging van bevoorrechte toegang tijdens door mensen beheerde ransomware-aanvallen en gerichte gegevensdiefstal. Bevoegde toegangsaccounts en werkstations zijn zo aantrekkelijk voor aanvallers, omdat deze doelen hen in staat stellen snel brede toegang te krijgen tot de bedrijfsactiva in de onderneming, wat vaak resulteert in snelle en aanzienlijke bedrijfsimpact.

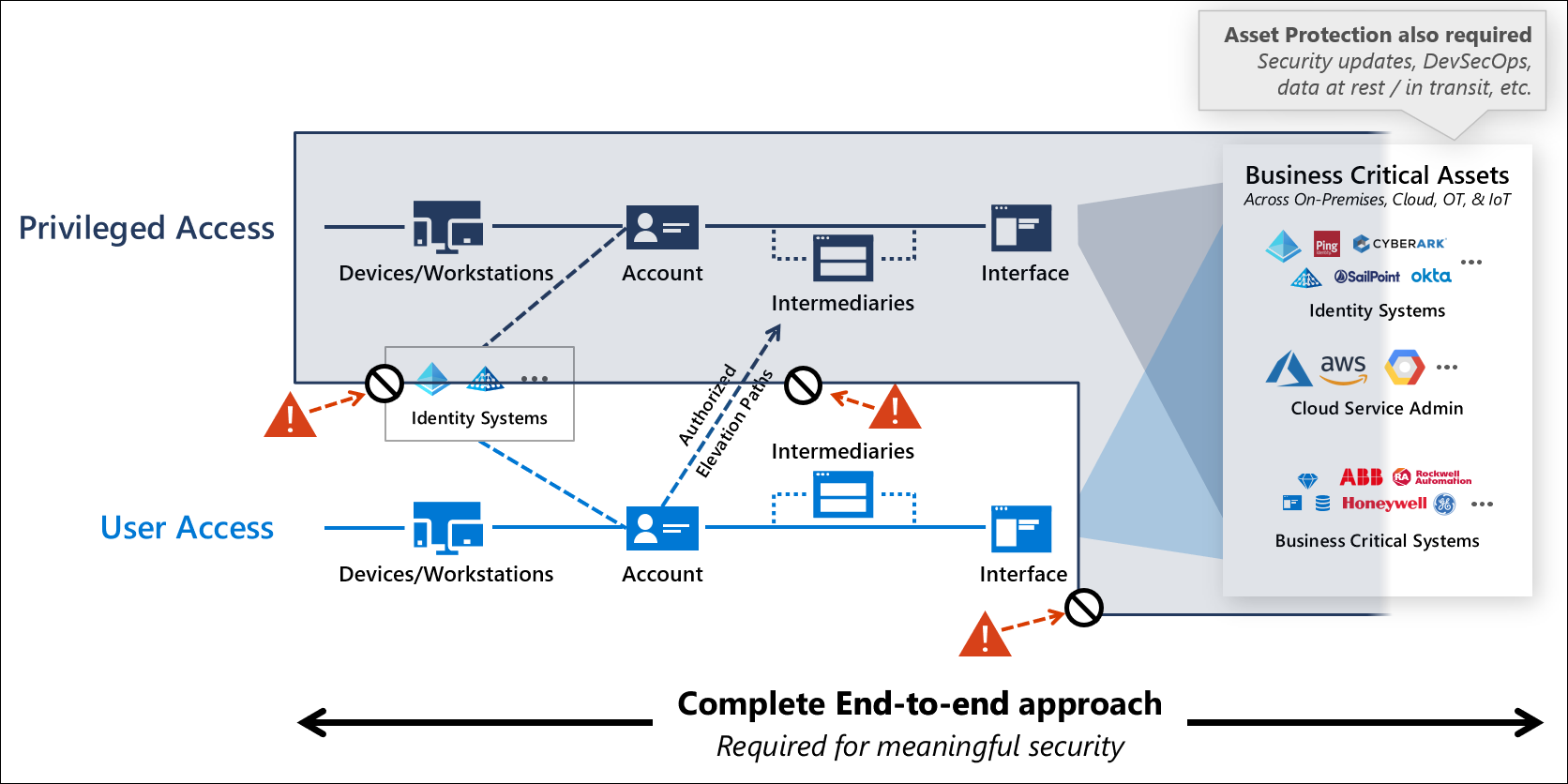

In het volgende diagram ziet u een overzicht van de aanbevolen strategie voor bevoegde toegang om een geïsoleerde virtuele zone te maken waarin deze gevoelige accounts met een laag risico kunnen werken.

Het effectief beveiligen van bevoegde toegang sluit onbevoegde paden volledig af en laat alleen een select aantal geautoriseerde toegangspaden over, die zijn beschermd en nauwkeurig worden bewaakt. Dit diagram wordt uitvoeriger besproken in het artikel Privileged Access Strategy.

Voor het bouwen van deze strategie is een holistische benadering vereist waarbij meerdere technologieën worden gecombineerd om deze geautoriseerde escalatiepaden te beveiligen en bewaken met behulp van Zero Trust-principes, waaronder expliciete validatie, minimale bevoegdheden en een schending ervan aannemen. Deze strategie vereist meerdere complementaire initiatieven die een holistische technologiebenadering, duidelijke processen en strenge operationele uitvoering tot stand brengen om in de loop van de tijd garanties op te bouwen en te ondersteunen.

Aan de slag en voortgang meten

| Afbeelding | Beschrijving | Afbeelding | Beschrijving |

|---|---|---|---|

|

Rapid Modernization Plan (RaMP) - Plan en implementeer de meest impactvolle snelle overwinningen |

|

Best practices Video’s en dia |

Brancheverwijzingen

Het beveiligen van bevoegde toegang wordt ook aangepakt door deze industriestandaarden en aanbevolen procedures.

| UK National Cyber Security Center (NCSC) | Australian Cyber Security Center (ACSC) | MITRE ATT&CK |

|---|

Volgende stappen

Strategie-, ontwerp- en implementatiebronnen om u snel bevoegde toegang voor uw omgeving te helpen beveiligen.

| Afbeelding | Artikel | Beschrijving |

|---|---|---|

|

Strategie | Overzicht van strategie voor bevoegde toegang |

|

Succescriteria | Criteria voor strategisch succes |

|

Beveiligingsniveaus | Overzicht van beveiligingsniveaus voor accounts, apparaten, tussenpersonen en interfaces |

|

Accounts | Richtlijnen voor beveiligingsniveaus en -maatregelen voor accounts |

|

Intermediairs | Richtlijnen voor beveiligingsniveaus en controles voor tussenpersonen |

|

Interfaces | Richtlijnen voor beveiligingsniveaus en besturingselementen voor interfaces |

|

Apparaten | Richtlijnen voor beveiligingsniveaus en besturingselementen voor apparaten en werkstations |

|

Toegangsmodel voor ondernemingen | Overzicht van Enterprise Access Model (opvolgend aan verouderd laagmodel) |

|

ESAE Pensioen | Informatie over het buiten gebruik stellen van een verouderd beheerforest |