Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

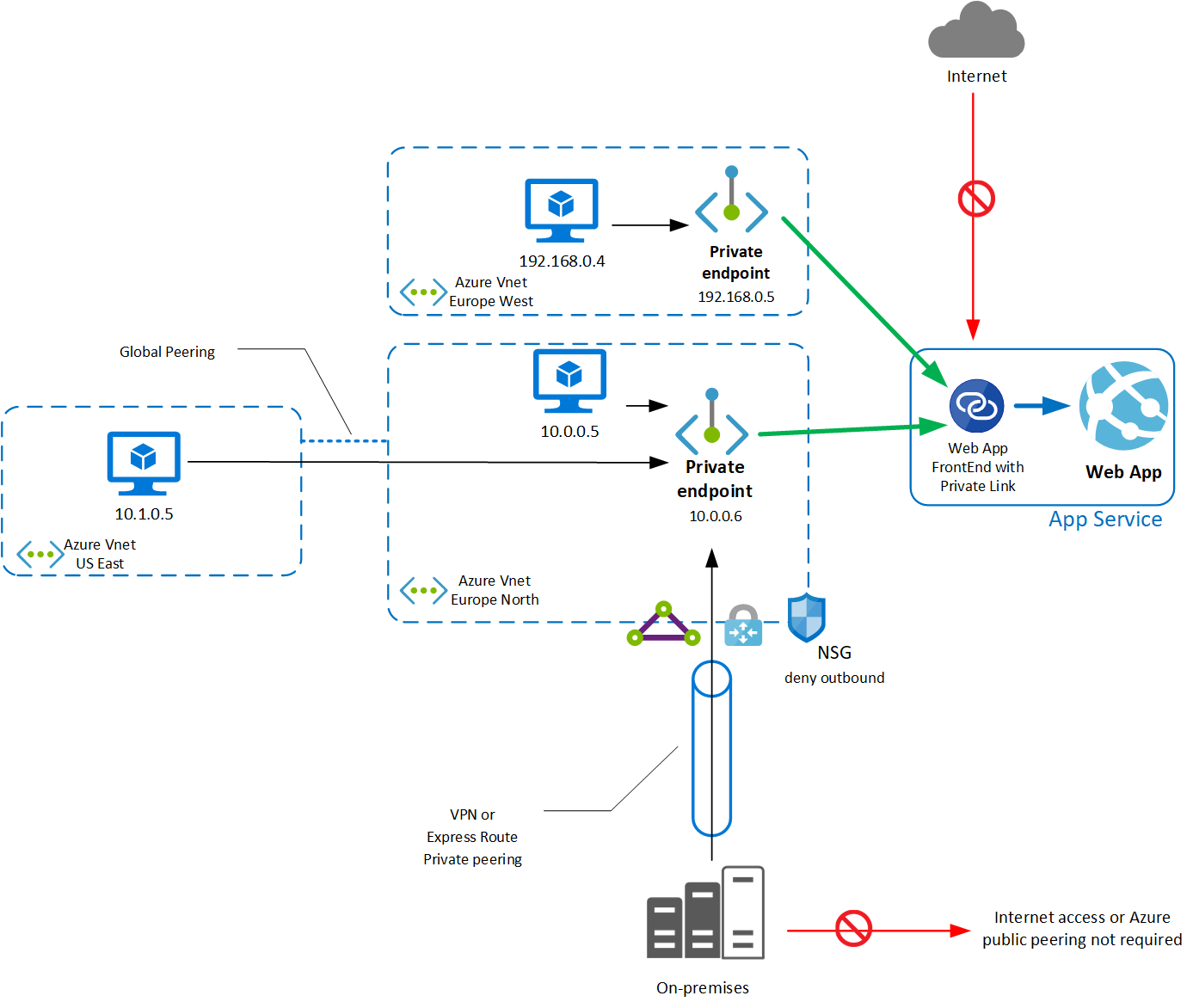

U kunt een privé-eindpunt gebruiken voor uw Azure App Service-apps. Met het privé-eindpunt kunnen clients die zich in uw privénetwerk bevinden, veilig toegang krijgen tot een app via Azure Private Link. Het private eindpunt gebruikt een IP-adres uit de adresruimte van je Azure virtuele netwerk. Netwerkverkeer tussen een client in uw privénetwerk en de app gaat via het virtuele netwerk en Private Link op het Microsoft backbone-netwerk. Deze configuratie elimineert blootstelling van het openbare internet.

Wanneer u een privé-eindpunt voor uw app gebruikt, kunt u het volgende doen:

- Beveilig uw app wanneer u het privé-eindpunt configureert en openbare netwerktoegang uitschakelt, waardoor openbare blootstelling wordt geëlimineerd.

- Maak op een beveiligde manier verbinding met je app vanuit lokale netwerken die via een VPN of ExpressRoute private peering verbinding maken met het virtuele netwerk.

- Voorkom elke vorm van data-exfiltratie vanuit uw virtuele netwerk.

Belangrijk

Privé-eindpunten zijn beschikbaar voor Windows- en Linux-apps, in containers geplaatst of niet, gehost op de volgende App Service-abonnementen: Basic, Standard, PremiumV2, PremiumV3, PremiumV4, IsolatedV2, Functions Premium (ook wel het Elastic Premium-abonnement genoemd).

Conceptueel overzicht

Een privé-eindpunt is een netwerkinterface voor uw App Service-app in een subnet in uw virtuele netwerk.

Wanneer je een privaat eindpunt voor je app aanmaakt, zorgt het voor een veilige verbinding tussen clients op je privénetwerk en je app. Het private eindpunt krijgt een IP-adres toegewezen uit het IP-adresbereik van uw virtuele netwerk. De verbinding tussen het privé-eindpunt en de app maakt gebruik van een beveiligde Private Link. Het privé-eindpunt wordt alleen gebruikt voor binnenkomend verkeer naar uw app. Uitgaand verkeer maakt geen gebruik van het privé-eindpunt. U kunt uitgaand verkeer naar uw netwerk in een ander subnet injecteren via de functie voor integratie van virtuele netwerken.

Elke slot van een app wordt afzonderlijk geconfigureerd. U kunt tot 100 private endpoints per slot gebruiken. Je kunt een privé-eindpunt niet delen tussen slots. De subresource naam van een slot is sites-<slot-name>.

Het subnet dat u gebruikt om het privé-eindpunt aan te sluiten, kan andere resources bevatten. Je hebt geen speciale lege subnet nodig.

U kunt het private endpoint ook in een andere regio dan uw app implementeren.

Opmerking

De functie voor integratie van virtuele netwerken kan niet hetzelfde subnet gebruiken als het privé-eindpunt.

Beveiligingsoverwegingen

Privé-eindpunten en openbare toegang kunnen naast elkaar bestaan in een app. Zie dit overzicht van toegangsbeperkingen voor meer informatie.

Als u isolatie wilt garanderen, moet u, wanneer u privé-eindpunten inschakelt voor uw app, de toegang tot openbare netwerken uitschakelen. U kunt meerdere privé-eindpunten inschakelen in andere virtuele netwerken en subnetten, inclusief virtuele netwerken in andere regio's.

De toegangsbeperkingsregels van uw app worden niet geëvalueerd voor verkeer via het privé-eindpunt. U kunt het risico van gegevensexfiltratie van het virtuele netwerk elimineren. Verwijder alle regels van de netwerkbeveiligingsgroep (NSG) waarbij de bestemming is getagd met internet of Azure-services.

U vindt het IP-adres van de clientbron in de web-HTTP-logboeken van uw app. Deze functie wordt geïmplementeerd met behulp van de TCP-proxy (Transmission Control Protocol), waarmee de client-IP-eigenschap wordt doorgestuurd naar de app. Zie Verbindingsgegevens ophalen met TCP Proxy v2 voor meer informatie.

DNS (Domeinnaamsysteem)

Wanneer u een privé-eindpunt gebruikt voor App Service-apps, moet de aangevraagde URL overeenkomen met het adres van uw app. Standaard, zonder een privé-eindpunt, is de openbare naam van je webapp een canonieke naam voor het cluster. Bijvoorbeeld, de naamsresolutie is:

| Naam | Typen | Waarde |

|---|---|---|

mywebapp.azurewebsites.net |

CNAME |

clustername.azurewebsites.windows.net |

clustername.azurewebsites.windows.net |

CNAME |

cloudservicename.cloudapp.net |

cloudservicename.cloudapp.net |

A |

192.0.2.13 |

Wanneer u een privé-eindpunt implementeert, werkt de benadering de DNS-vermelding (Domain Name System) bij zodat deze verwijst naar de canonieke naam: mywebapp.privatelink.azurewebsites.net.

Bijvoorbeeld, de naamsresolutie is:

| Naam | Typen | Waarde | Opmerking |

|---|---|---|---|

mywebapp.azurewebsites.net |

CNAME |

mywebapp.privatelink.azurewebsites.net |

|

mywebapp.privatelink.azurewebsites.net |

CNAME |

clustername.azurewebsites.windows.net |

|

clustername.azurewebsites.windows.net |

CNAME |

cloudservicename.cloudapp.net |

|

cloudservicename.cloudapp.net |

A |

192.0.2.13 |

<--Dit openbare IP-adres is niet uw privé-eindpunt. U ontvangt een 403-fout. |

U moet een private DNS-server of een Azure DNS private zone instellen. Voor tests kun je het host-item van je testmachine aanpassen. De DNS-zone die je moet aanmaken is: privatelink.azurewebsites.net. Registreer de record voor uw app met een A record en het IP-adres van het privé-eindpunt. Met Privé-DNS-zonegroepen van Azure worden de DNS-records automatisch toegevoegd aan de privé-DNS-zone.

Bijvoorbeeld, de naamsresolutie is:

| Naam | Typen | Waarde | Opmerking |

|---|---|---|---|

mywebapp.azurewebsites.net |

CNAME |

mywebapp.privatelink.azurewebsites.net |

<--Azure maakt deze CNAME vermelding in openbare DNS van Azure om het app-adres te laten verwijzen naar het privé-eindpuntadres. |

mywebapp.privatelink.azurewebsites.net |

A |

10.10.10.8 |

<--U beheert deze vermelding in uw DNS-systeem om te verwijzen naar het IP-adres van uw privé-eindpunt. |

Wanneer u deze DNS-configuratie instelt, kunt u uw app privé bereiken met de standaardnaam mywebapp.azurewebsites.net. U moet deze naam gebruiken, omdat het standaardcertificaat is uitgegeven voor *.azurewebsites.net.

Aangepaste domeinnaam

Als u een aangepaste domeinnaam wilt gebruiken, voegt u de aangepaste naam toe in uw app. U moet de aangepaste naam valideren zoals elke aangepaste naam, met behulp van openbare DNS-omzetting. Zie aangepaste DNS-validatie voor meer informatie.

In uw aangepaste DNS-zone moet u de DNS-record bijwerken om naar het privé-eindpunt te verwijzen. Als uw app al is geconfigureerd met DNS-omzetting voor de standaardhostnaam, is het de voorkeur om een CNAME record toe te voegen voor het aangepaste domein dat verwijst naar mywebapp.azurewebsites.net. Als u alleen de aangepaste domeinnaam wilt omzetten naar het privé-eindpunt, kunt u rechtstreeks een A record toevoegen met het IP-adres van het privé-eindpunt.

Kudu/scm-eindpunt

Voor de Kudu-console of Kudu REST API (voor implementatie met zelf-hostende Agents van Azure DevOps Services) moet u bijvoorbeeld een tweede record maken die verwijst naar het IP-adres van het privé-eindpunt in uw Azure DNS-privézone of uw aangepaste DNS-server. De eerste is voor uw app en de tweede is voor de SCM (broncodebeheer) van uw app. Met Azure Private DNS-zonegroepen wordt het scm-eindpunt automatisch toegevoegd.

| Naam | Typen | Waarde |

|---|---|---|

mywebapp.privatelink.azurewebsites.net |

A |

PrivateEndpointIP |

mywebapp.scm.privatelink.azurewebsites.net |

A |

PrivateEndpointIP |

App Service Environment v3 speciale overweging

Om een private-verbindingseindpunt in te schakelen voor apps die worden gehost in een IsolatedV2-plan (App Service-omgeving v3), schakel de ondersteuning voor private-verbindingseindpunten in op het niveau van de App Service-omgeving. U kunt de functie activeren met behulp van Azure Portal in het configuratievenster van App Service Environment of via de volgende CLI:

az appservice ase update --name myasename --allow-new-private-endpoint-connections true

Specifieke vereisten

nl-NL: Als het virtuele netwerk in een andere abonnement is dan de app, zorg er dan voor dat het abonnement met het virtuele netwerk is geregistreerd voor de Microsoft.Web resource provider. Zie Resourceprovider registreren om de provider expliciet te registreren. U registreert de provider automatisch wanneer u de eerste webapp in een abonnement maakt.

Prijzen

Zie Azure Private Link prijsinformatie voor details over prijzen.

Beperkingen

- Wanneer u een Azure-functie in het Elastic Premium-abonnement gebruikt met een privé-eindpunt, moet u directe netwerktoegang hebben om de functie uit te voeren in Azure Portal. Anders ontvang je een HTTP 403-fout. Uw browser moet in staat zijn om het private eindpunt te bereiken om de functie vanuit het Azure-portaal te kunnen uitvoeren.

- Je kunt tot 100 private eindpunten aansluiten op een bepaalde app.

- De functionaliteit voor foutopsporing op afstand is niet beschikbaar via het privé-eindpunt. U wordt aangeraden de code te implementeren in een slot en het daar op afstand te debuggen.

- FTP-toegang wordt verleend via het inkomende openbare IP-adres. Een private endpoint ondersteunt geen FTP-toegang tot de app.

- TLS op basis van IP wordt niet ondersteund met privé-eindpunten.

- Apps die u configureert met privé-eindpunten, kunnen geen openbaar verkeer ontvangen dat afkomstig is van subnetten waarvoor een

Microsoft.Webservice-eindpunt is ingeschakeld en die geen op service-eindpunten gebaseerde toegangsbeperkingsregels kunnen gebruiken. - Naamgeving van privé-eindpunten moet voldoen aan de regels die zijn gedefinieerd voor resources van het

Microsoft.Network/privateEndpointstype. Zie Naamgevingsregels en -beperkingen voor meer informatie.

Raadpleeg deze documentatie voor up-to-datuminformatie over beperkingen.

Gerelateerde inhoud

- Quickstart: Een privé-eindpunt maken met behulp van Azure Portal

- Quickstart: Een privé-eindpunt maken met behulp van de Azure CLI

- Quickstart: Een privé-eindpunt maken met behulp van Azure PowerShell

- Quickstart: Een privé-eindpunt maken met behulp van een ARM-sjabloon

- Quickstart: Sjabloon voor het verbinden van een front-end-app met een beveiligde back-end-app met integratie van virtuele netwerken en een privé-eindpunt

- Script: Twee web-apps maken die veilig zijn verbonden met een privé-eindpunt en integratie van virtuele netwerken (Terraform)