Segmentatie is een model waarin u uw netwerkvoetafdruk neemt en software-gedefinieerde perimeters maakt met behulp van hulpprogramma's die beschikbaar zijn in Microsoft Azure. Vervolgens stelt u regels in waarmee het verkeer van/naar deze perimeters wordt geregeld, zodat u verschillende beveiligingspostuurs voor verschillende onderdelen van uw netwerk kunt hebben. Wanneer u verschillende toepassingen (of delen van een bepaalde toepassing) in deze perimeters plaatst, kunt u de communicatie tussen deze gesegmenteerde entiteiten beheren. Als een deel van uw toepassingsstack is aangetast, kunt u beter de impact van deze beveiligingsschending bevatten en voorkomen dat deze lateraal wordt verspreid via de rest van uw netwerk. Deze mogelijkheid is een belangrijk principe dat is gekoppeld aan het Zero Trust-model dat door Microsoft is gepubliceerd en die erop is gericht om beveiligingsdenken van wereldklasse naar uw organisatie te brengen

Segmentatiepatronen

Wanneer u in Azure werkt, beschikt u over een breed en divers scala aan segmentatieopties waarmee u kunt worden beveiligd.

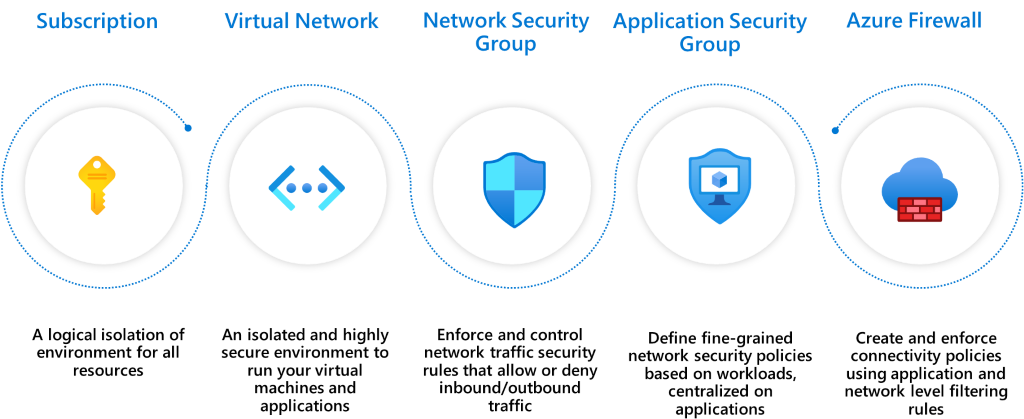

Abonnement: Abonnementen zijn een constructie op hoog niveau, die platformscheiding tussen entiteiten mogelijk maakt. Het is bedoeld om grenzen tussen grote organisaties binnen een bedrijf te verleggen. Communicatie tussen resources in verschillende abonnementen moet expliciet worden ingericht.

Virtueel netwerk: virtuele netwerken worden gemaakt binnen een abonnement in privéadresruimten. De netwerken bieden insluiting op netwerkniveau van resources, zonder dat standaard verkeer tussen twee virtuele netwerken is toegestaan. Net als abonnementen moet elke communicatie tussen virtuele netwerken expliciet worden ingericht.

Netwerkbeveiligingsgroepen (NSG): NSG's zijn mechanismen voor toegangsbeheer voor het beheren van verkeer tussen resources binnen een virtueel netwerk als een firewall van laag 4. Een netwerkbeveiligingsgroep beheert ook verkeer met externe netwerken, zoals internet, andere virtuele netwerken, enzovoort. NSG's kunnen uw segmentatiestrategie naar een gedetailleerd niveau brengen door perimeters te maken voor een subnet, groep virtuele machines of zelfs één virtuele machine.

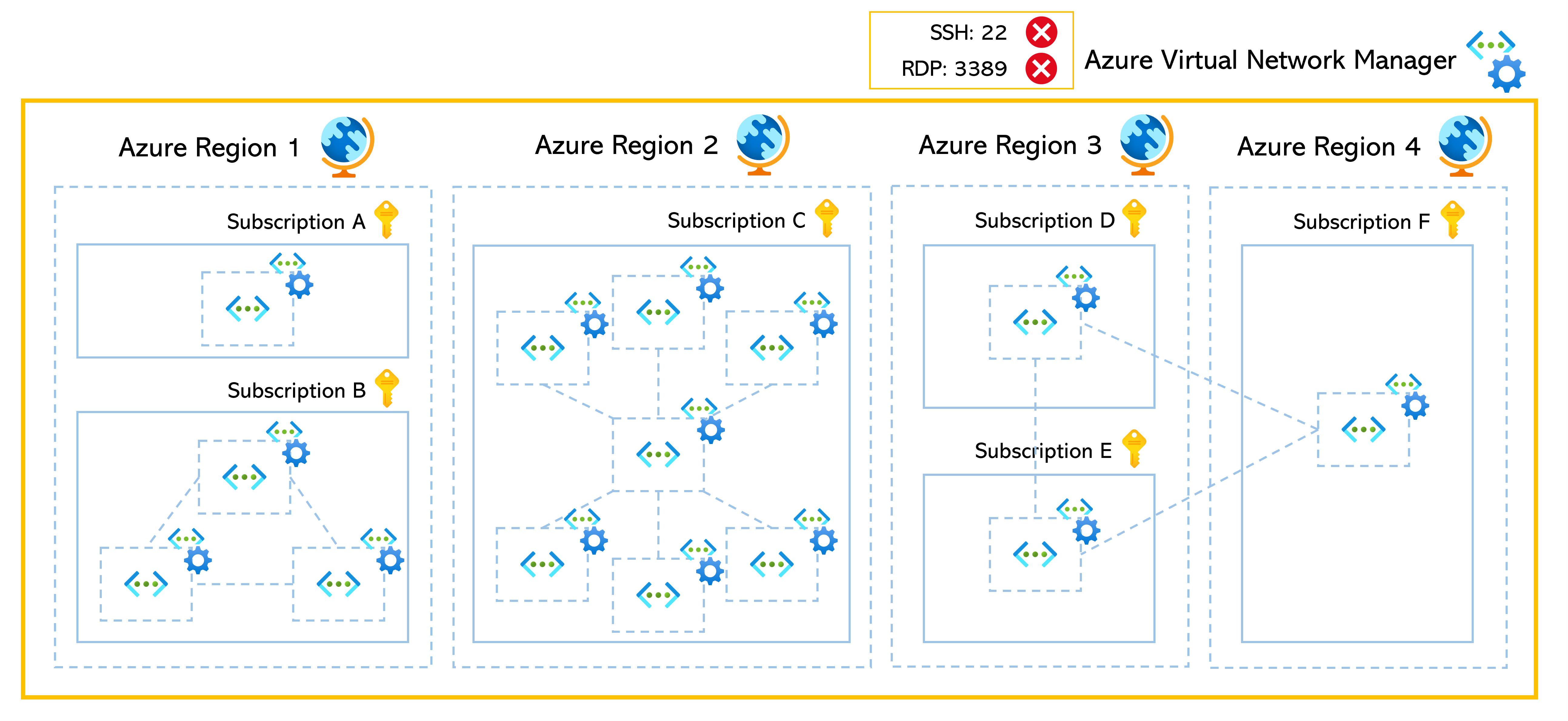

Azure Virtual Network Manager (AVNM): Azure Virtual Network Manager (AVNM) is een netwerkbeheerservice waarmee een centraal IT-beheerteam virtuele netwerken wereldwijd in abonnementen op schaal kan beheren. Met AVNM kunt u meerdere virtuele netwerken groeperen en vooraf gedefinieerde beveiligingsbeheerdersregels afdwingen, die in één keer moeten worden toegepast op de geselecteerde virtuele netwerken. Net als bij NSG werken beveiligingsbeheerdersregels die zijn gemaakt via AVNM ook als een laag 4-firewall, maar eerst worden beveiligingsbeheerdersregels geëvalueerd vóór NSG.

Toepassingsbeveiligingsgroepen (ASG's):ASG's bieden controlemechanismen die vergelijkbaar zijn met NSG's, maar worden verwezen naar een toepassingscontext. Met een ASG kunt u een set virtuele machines onder een toepassingstag groeperen. Het kan verkeersregels definiëren die vervolgens worden toegepast op elk van de onderliggende VM's.

Azure Firewall: Azure Firewall is een cloudeigen stateful firewall als een service. Deze firewall kan worden geïmplementeerd in uw virtuele netwerken of in Azure Virtual WAN-hubimplementaties voor het filteren van verkeer tussen cloudresources, internet en on-premises. U maakt regels of beleidsregels (met behulp van Azure Firewall of Azure Firewall Manager) die verkeer toestaan/weigeren met behulp van laag 3 tot laag 7-besturingselementen. U kunt ook verkeer filteren dat naar internet gaat met zowel Azure Firewall als derden. Sommige of alle verkeer door externe beveiligingsproviders leiden voor geavanceerde filtering en gebruikersbeveiliging.

De volgende patronen zijn gebruikelijk als het gaat om het organiseren van uw workload in Azure vanuit een netwerkperspectief. Elk van deze patronen biedt een ander type isolatie en connectiviteit. Het kiezen van welk model het beste werkt voor uw organisatie is een beslissing die u moet nemen op basis van de behoeften van uw organisatie. Met elk van deze modellen beschrijven we hoe segmentatie kan worden uitgevoerd met behulp van de bovenstaande Azure-netwerkservices.

Het is ook mogelijk dat het juiste ontwerp voor uw organisatie iets anders is dan het ontwerp dat we hier vermelden. En dat resultaat wordt verwacht, want er is geen maat die bij iedereen past. U kunt uiteindelijk principes uit deze patronen gebruiken om te maken wat het beste is voor uw organisatie. Het Azure-platform biedt de flexibiliteit en hulpprogramma's die u nodig hebt.

Patroon 1: Eén virtueel netwerk

In dit patroon worden alle onderdelen van uw workload of in sommige gevallen uw volledige IT-footprint in één virtueel netwerk geplaatst. Dit patroon is mogelijk als u alleen in één regio werkt, omdat een virtueel netwerk niet meerdere regio's kan omvatten.

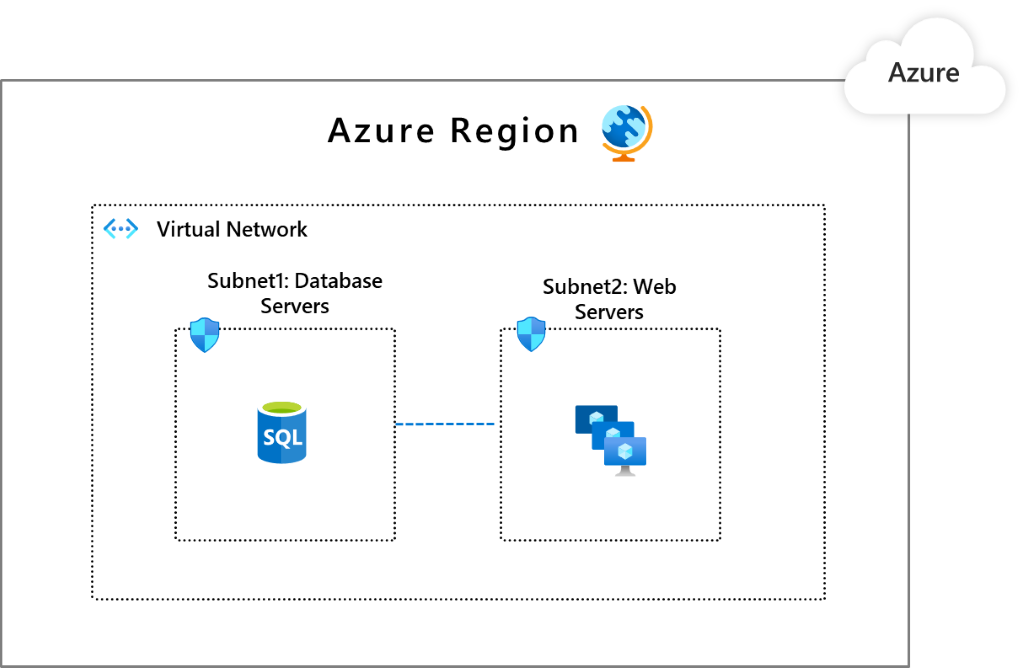

De entiteiten die u waarschijnlijk zou gebruiken voor het maken van segmenten in dit virtuele netwerk, zijn NSG's of ASG's. De keuze hiervan is afhankelijk van of u wilt verwijzen naar uw segmenten als netwerksubnetten of toepassingsgroepen. In de onderstaande afbeelding ziet u een voorbeeld van hoe een dergelijk gesegmenteerd virtueel netwerk eruit zou zien.

In deze installatie hebt u Subnet1, waar u uw databaseworkloads en Subnet2 hebt geplaatst, waar u uw webworkloads hebt geplaatst. U kunt NSG's plaatsen die zeggen dat het Subnet1 alleen met Subnet2 kan praten en dat het Subnet2 met internet kan communiceren. U kunt dit concept ook verder gebruiken in de aanwezigheid van veel workloads. Subnetten die bijvoorbeeld niet toestaan dat één workload communiceert met de back-end van een andere workload.

Hoewel we NSG's hebben gebruikt om te laten zien hoe subnetverkeer kan worden beheerd, kunt u deze segmentatie ook afdwingen met behulp van een gevirtualiseerd netwerkapparaat van Azure Marketplace of Azure Firewall.

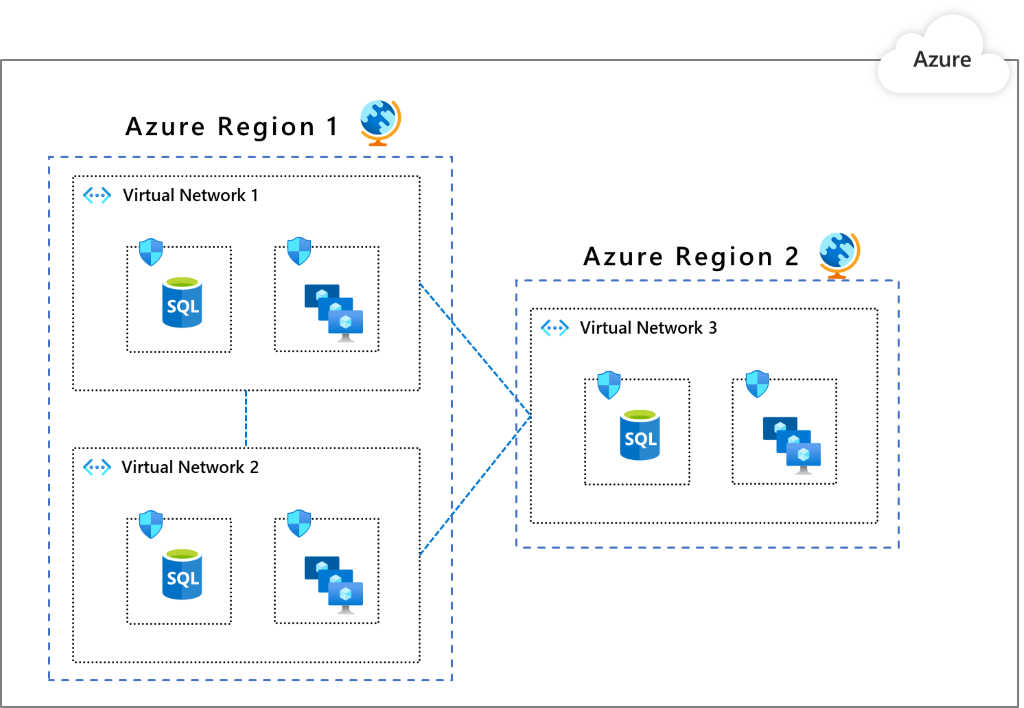

Patroon 2: Meerdere virtuele netwerken met peering ertussen

Dit patroon is de uitbreiding van het vorige patroon waarbij u meerdere virtuele netwerken met potentiële peeringverbindingen hebt. Mogelijk kiest u dit patroon voor het groeperen van toepassingen in afzonderlijke virtuele netwerken of hebt u mogelijk aanwezigheid nodig in meerdere Azure-regio's. U krijgt ingebouwde segmentatie via virtuele netwerken, omdat u expliciet een virtueel netwerk moet koppelen aan een ander netwerk om te communiceren. (Houd er rekening mee dat peeringconnectiviteit voor virtuele netwerken niet transitief is.) Gebruik NSG's/ASG's in de virtuele netwerken om verder te segmenteren binnen een virtueel netwerk op een manier die vergelijkbaar is met patroon 1.

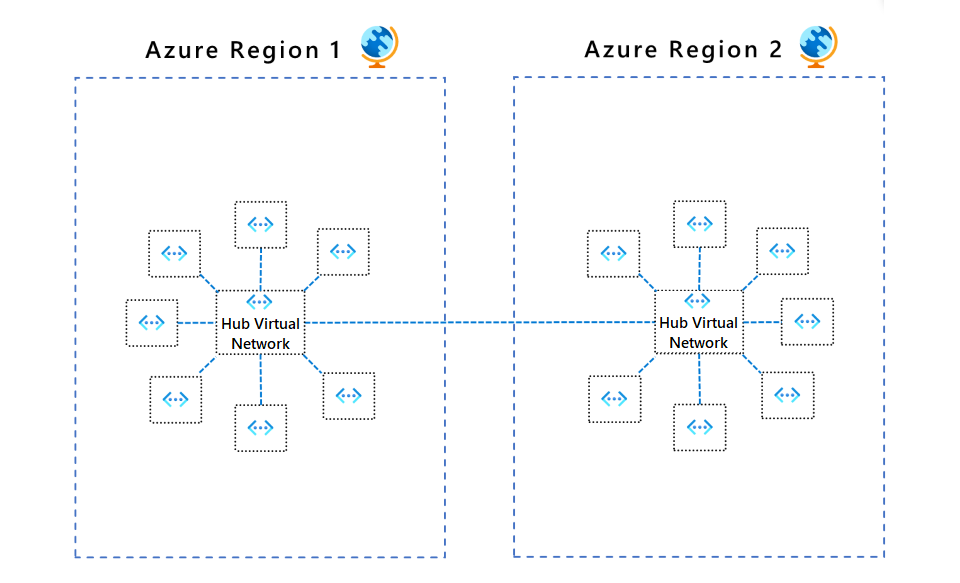

Patroon 3: Meerdere virtuele netwerken in een hub- en spoke-model

Dit patroon is een geavanceerdere organisatie voor virtuele netwerken waarbij u een virtueel netwerk in een bepaalde regio kiest als de hub voor alle andere virtuele netwerken in die regio. De connectiviteit tussen het virtuele hubnetwerk en de spoke-virtuele netwerken wordt bereikt met behulp van peering van virtuele Azure-netwerken. Al het verkeer passeert het virtuele hubnetwerk en kan fungeren als een gateway naar andere hubs in verschillende regio's. U stelt uw beveiligingspostuur in op de hubs, zodat ze het verkeer tussen de virtuele netwerken op een schaalbare manier kunnen segmenteren en beheren. Een voordeel van dit patroon is dat. naarmate uw netwerktopologie groeit, neemt de overhead van de beveiligingspostuur niet toe (behalve wanneer u zich uitbreidt naar nieuwe regio's). Dit topologiepatroon kan ook worden vervangen door Azure Virtual WAN, waardoor gebruikers een virtueel hubnetwerk kunnen beheren als een beheerde service. Zie de hub-and-spoke Virtual WAN-architectuur voor meer informatie over het voordeel van de introductie van Azure Virtual WAN.

Het aanbevolen systeemeigen segmentatiebeheer van de Azure-cloud is Azure Firewall. Azure Firewall werkt in zowel virtuele netwerken als abonnementen om verkeersstromen te beheren met behulp van laag 3 tot laag 7-besturingselementen. U kunt definiëren hoe uw communicatieregels eruitzien (bijvoorbeeld virtueel netwerk X kan niet communiceren met virtueel netwerk Y, maar kan communiceren met virtueel netwerk Z, geen internet voor virtueel netwerk X, met uitzondering van toegang tot *.github.com, enzovoort) en het consistent toepassen. Met Azure Firewall Manager kunt u beleidsregels centraal beheren in meerdere Azure Firewalls en DevOps-teams in staat stellen om lokaal beleid verder aan te passen. U kunt Ook Azure Firewall Manager gebruiken wanneer u Azure Virtual WAN als een beheerd hubnetwerk kiest.

In de volgende tabel ziet u een vergelijking van de patroontopologieën:

| Patroon 1 | Patroon 2 | Patroon 3 | |

|---|---|---|---|

| Connectiviteit/routering: hoe elk segment met elkaar communiceert | Systeemroutering biedt standaardconnectiviteit met elke workload in elk subnet | Hetzelfde als een patroon 1 | Geen standaardverbinding tussen virtuele spoke-netwerken. Een laag 4-router, zoals de Azure Firewall in het virtuele hubnetwerk, is vereist om connectiviteit mogelijk te maken. |

| Verkeer filteren op netwerkniveau | Verkeer is standaard toegestaan. NSG/ASG kan worden gebruikt voor het filteren van dit patroon. | Hetzelfde als een patroon 1 | Verkeer tussen virtuele spoke-netwerken wordt standaard geweigerd. Azure Firewall-configuratie kan geselecteerd verkeer inschakelen, zoals windowsupdate.com. |

| Gecentraliseerde logboekregistratie | NSG-/ASG-logboeken voor het virtuele netwerk | NSG-/ASG-logboeken aggregeren in alle virtuele netwerken | Azure Firewall-logboeken naar Azure Monitor alle geaccepteerde/geweigerde verkeer dat via een hub wordt verzonden. |

| Onbedoelde openbare eindpunten openen | DevOps kan per ongeluk een openbaar eindpunt openen via onjuiste NSG-/ASG-regels. | Hetzelfde als een patroon 1 | Het per ongeluk geopende openbare eindpunt in een virtueel spoke-netwerk schakelt geen toegang in. Het retourpakket wordt verwijderd via stateful firewall (asymmetrische routering). |

| Beveiliging op toepassingsniveau | NSG/ASG biedt alleen ondersteuning voor netwerklagen. | Hetzelfde als een patroon 1 | Azure Firewall ondersteunt FQDN-filtering voor HTTP/S en MSSQL voor uitgaand verkeer en in virtuele netwerken. |

Patroon 4: Meerdere virtuele netwerken in meerdere netwerksegmenten

In dit patroon wordt uitgelegd hoe u meerdere virtuele netwerken, die zich ook in meerdere abonnementen bevinden, beheert en beveiligt als gecentraliseerde methode. Beveiligingsbeheerdersregels die op AVNM worden gemaakt, kunnen een basisbeveiligingsregel op een consistente manier afdwingen, ongeacht of de virtuele netwerken met elkaar zijn verbonden of of ze deel uitmaken van verschillende abonnementen. Schakel bijvoorbeeld SSH-poort 22, RDP-poort 3389 en andere poorten met hoog risico van internet uit om de oplossing te beschermen tegen beveiligingsschendingen op alle virtuele netwerken binnen de organisatie. Zie Beveiligingsbeheerdersregels in Azure Virtual Network Manager voor meer informatie over de regels voor beveiligingsbeheerders en hoe dit werkt.

Hoewel AVNM een uitstekende oplossing is voor het beveiligen van het hele netwerk van een organisatie met een minimale set netwerkregels, moeten NSG's en ASG's nog steeds worden gebruikt om gedetailleerde netwerkregels toe te passen op elk virtueel netwerk, naast AVNM. Dit proces kan variëren van systeem tot systeem op basis van hun beveiligingsvereisten.

Volgende stappen

Meer informatie over de onderdeeltechnologieën:

- Wat is Azure Virtual Network?

- Wat is Azure Virtual Network Manager (preview)?

- Wat is Azure Firewall?

- Overzicht van Azure Monitor

Verwante resources

Gerelateerde architecturen verkennen: