Microsoft Entra-verificatie voor Application Insights

Application Insights biedt nu ondersteuning voor Microsoft Entra-verificatie. Met behulp van Microsoft Entra ID kunt u ervoor zorgen dat alleen geverifieerde telemetriegegevens worden opgenomen in uw Application Insights-resources.

Het gebruik van verschillende verificatiesystemen kan lastig en riskant zijn, omdat het lastig is om referenties op schaal te beheren. U kunt er nu voor kiezen om ervoor te zorgen dat alleen telemetrie wordt geverifieerd met behulp van beheerde identiteiten en Microsoft Entra-id wordt opgenomen in uw resource. Deze functie is een stap voor het verbeteren van de beveiliging en betrouwbaarheid van de telemetrie die wordt gebruikt om kritieke operationele (waarschuwingen en automatisch schalen) en zakelijke beslissingen te nemen.

Vereisten

De volgende voorbereidende stappen zijn vereist om geverifieerde opname van Microsoft Entra in te schakelen. U moet het volgende doen:

- Wees in de openbare cloud.

- Vertrouwd zijn met:

- Beheerde identiteit.

- Service-principal.

- Azure-rollen toewijzen.

- Als u toegang verleent met behulp van ingebouwde Azure-rollen , moet u de rol Eigenaar hebben voor de resourcegroep.

- Inzicht in de niet-ondersteunde scenario's.

Niet-ondersteunde scenario's

De volgende SDK's (Software Development Kits) en functies worden niet ondersteund voor gebruik met door Microsoft Entra geverifieerde opname:

- Application Insights Java 2.x SDK.

Microsoft Entra-verificatie is alleen beschikbaar voor Application Insights Java Agent groter dan of gelijk aan 3.2.0. - ApplicationInsights JavaScript-web-SDK.

- Application Insights OpenCensus Python SDK met Python versie 3.4 en 3.5.

- Automatische instrumentatie voor Python in Azure-app Service

- Application Insights Profiler voor .NET.

Verificatie op basis van Microsoft Entra-id configureren en inschakelen

Maak een identiteit met een beheerde identiteit of een service-principal als u er nog geen hebt.

U wordt aangeraden een beheerde identiteit te gebruiken:

Stel een beheerde identiteit in voor uw Azure-service (virtuele machines of App Service).

We raden u niet aan een service-principal te gebruiken:

Zie Een service-principal maken voor meer informatie over het maken van een Microsoft Entra-toepassing en service-principal die toegang hebben tot resources.

Wijs de vereiste RBAC-rol (op rollen gebaseerd toegangsbeheer) toe aan de Azure-identiteit, -service-principal of het Azure-gebruikersaccount.

Volg de stappen in Azure-rollen toewijzen om de rol Monitoring Metrics Publisher toe te voegen aan de verwachte identiteit, service-principal of Azure-gebruikersaccount door de Doel Application Insights-resource in te stellen als het rolbereik.

Notitie

Hoewel de rol Monitoring Metrics Publisher 'metrics' (metrische gegevens) bevat, worden alle telemetriegegevens naar de Application Insights-resource gepubliceerd.

Volg de configuratierichtlijnen in overeenstemming met de taal die volgt.

Notitie

- Ondersteuning voor Microsoft Entra ID in de Application Insights .NET SDK is opgenomen vanaf versie 2.18-Beta3.

- We ondersteunen de referentieklassen van Azure Identity.

- We raden u aan

DefaultAzureCredentialvoor lokale ontwikkeling. - Verifieer in Visual Studio met het verwachte Azure-gebruikersaccount. Zie Verifiëren via Visual Studio voor meer informatie.

- U wordt aangeraden

ManagedIdentityCredentialvoor door het systeem toegewezen en door de gebruiker toegewezen beheerde identiteiten.- Gebruik voor door het systeem toegewezen de standaardconstructor zonder parameters.

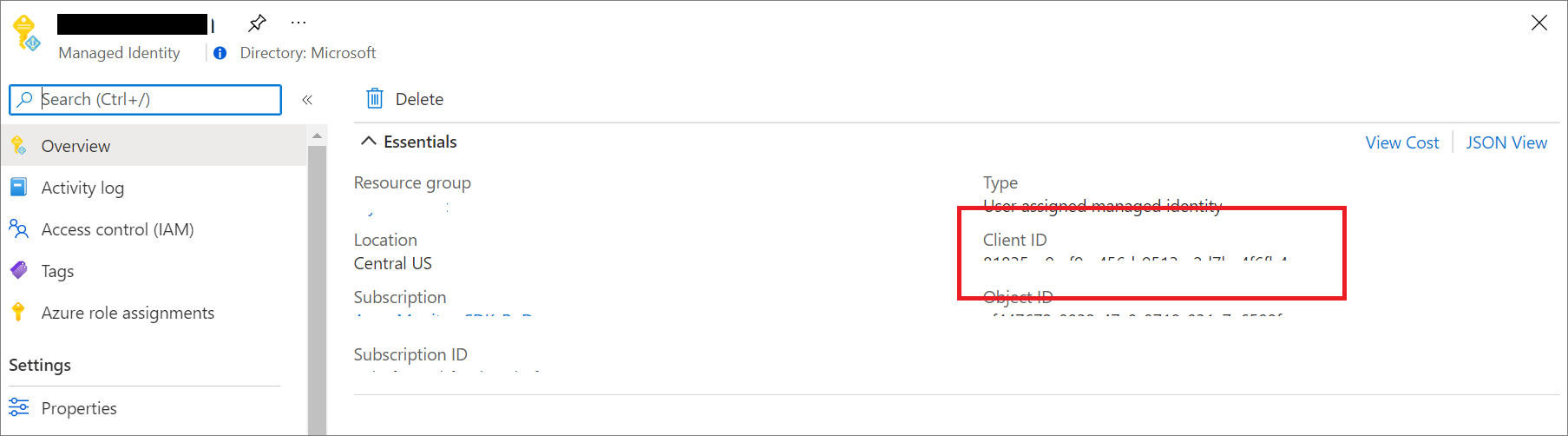

- Geef voor door de gebruiker toegewezen de client-id op voor de constructor.

Installeer het nieuwste Azure.Identity-pakket :

dotnet add package Azure.IdentityGeef de gewenste referentieklasse op:

// Create a new ASP.NET Core web application builder. var builder = WebApplication.CreateBuilder(args); // Add the OpenTelemetry telemetry service to the application. // This service will collect and send telemetry data to Azure Monitor. builder.Services.AddOpenTelemetry().UseAzureMonitor(options => { // Set the Azure Monitor credential to the DefaultAzureCredential. // This credential will use the Azure identity of the current user or // the service principal that the application is running as to authenticate // to Azure Monitor. options.Credential = new DefaultAzureCredential(); }); // Build the ASP.NET Core web application. var app = builder.Build(); // Start the ASP.NET Core web application. app.Run();

Configuratie van omgevingsvariabele

Gebruik de APPLICATIONINSIGHTS_AUTHENTICATION_STRING omgevingsvariabele om Application Insights te laten verifiëren bij Microsoft Entra ID en telemetrie te verzenden bij het gebruik van Azure-app Services autoinstrumentation.

- Voor door het systeem toegewezen identiteit:

| App-instelling | Weergegeven als |

|---|---|

| APPLICATIONINSIGHTS_AUTHENTICATION_STRING | Authorization=AAD |

- Voor door de gebruiker toegewezen identiteit:

| App-instelling | Weergegeven als |

|---|---|

| APPLICATIONINSIGHTS_AUTHENTICATION_STRING | Authorization=AAD;ClientId={Client id of the User-Assigned Identity} |

Handmatige configuratie

In het volgende voorbeeld ziet u hoe u configureert TelemetryConfiguration met behulp van .NET Core:

services.Configure<TelemetryConfiguration>(config =>

{

var credential = new DefaultAzureCredential();

config.SetAzureTokenCredential(credential);

});

services.AddApplicationInsightsTelemetry(new ApplicationInsightsServiceOptions

{

ConnectionString = "InstrumentationKey=00000000-0000-0000-0000-000000000000;IngestionEndpoint=https://xxxx.applicationinsights.azure.com/"

});

Query's uitvoeren op Application Insights met Behulp van Microsoft Entra-verificatie

U kunt een queryaanvraag indienen met behulp van het Azure Monitor Application Insights-eindpunt https://api.applicationinsights.io. Voor toegang tot het eindpunt moet u zich verifiëren via Microsoft Entra-id.

Verificatie instellen

Voor toegang tot de API registreert u een client-app bij Microsoft Entra-id en vraagt u een token aan.

Selecteer API-machtigingen op de overzichtspagina van de app.

Selecteer Een machtiging toevoegen.

Op de API's die mijn organisatie gebruikt, zoekt u naar Application Insights en selecteert u Application Insights-API in de lijst.

Selecteer Gedelegeerde machtigingen.

Schakel het selectievakje Data.Read in.

Selecteer Machtigingen toevoegen.

Nu uw app is geregistreerd en machtigingen heeft om de API te gebruiken, verleent u uw app toegang tot uw Application Insights-resource.

Selecteer op de overzichtspagina van uw Application Insights-resource toegangsbeheer (IAM).

Selecteer Roltoewijzing toevoegen.

Selecteer de rol Lezer en selecteer vervolgens Leden.

Kies Leden selecteren op het tabblad Leden.

Voer de naam van uw app in het vak Selecteren in.

Selecteer uw app en kies Selecteren.

Selecteer Controleren + toewijzen.

Nadat u de Active Directory-installatie en -machtigingen hebt voltooid, vraagt u een autorisatietoken aan.

Notitie

In dit voorbeeld hebben we de rol Lezer toegepast. Deze rol is een van de vele ingebouwde rollen en kan meer machtigingen bevatten dan u nodig hebt. Er kunnen meer gedetailleerde rollen en machtigingen worden gemaakt.

Een autorisatietoken aanvragen

Voordat u begint, moet u ervoor zorgen dat u alle waarden hebt die nodig zijn om de aanvraag te maken. Voor alle aanvragen is het volgende vereist:

- Uw Microsoft Entra-tenant-id.

- Uw App Insights-app-id: als u momenteel API-sleutels gebruikt, is dit dezelfde app-id.

- Uw Microsoft Entra-client-id voor de app.

- Een Microsoft Entra-clientgeheim voor de app.

De Application Insights-API ondersteunt Microsoft Entra-verificatie met drie verschillende OAuth2-stromen voor Microsoft Entra-id:

- Clientreferenties

- Autorisatiecode

- Impliciet

Stroom voor clientreferenties

In de clientreferentiestroom wordt het token gebruikt met het Application Insights-eindpunt. Er wordt één aanvraag gedaan om een token te ontvangen met behulp van de referenties die zijn opgegeven voor uw app in de vorige stap wanneer u een app registreert in Microsoft Entra ID.

Gebruik het https://api.applicationinsights.io eindpunt.

Token-URL van clientreferenties (POST-aanvraag)

POST /<your-tenant-id>/oauth2/token

Host: https://login.microsoftonline.com

Content-Type: application/x-www-form-urlencoded

grant_type=client_credentials

&client_id=<app-client-id>

&resource=https://api.applicationinsights.io

&client_secret=<app-client-secret>

Een geslaagde aanvraag ontvangt een toegangstoken in het antwoord:

{

token_type": "Bearer",

"expires_in": "86399",

"ext_expires_in": "86399",

"access_token": "eyJ0eXAiOiJKV1QiLCJ.....Ax"

}

Gebruik het token in aanvragen voor het Application Insights-eindpunt:

POST /v1/apps/yous_app_id/query?timespan=P1D

Host: https://api.applicationinsights.io

Content-Type: application/json

Authorization: Bearer <your access token>

Body:

{

"query": "requests | take 10"

}

Voorbeeld van een reactie:

"tables": [

{

"name": "PrimaryResult",

"columns": [

{

"name": "timestamp",

"type": "datetime"

},

{

"name": "id",

"type": "string"

},

{

"name": "source",

"type": "string"

},

{

"name": "name",

"type": "string"

},

{

"name": "url",

"type": "string"

},

{

"name": "success",

"type": "string"

},

{

"name": "resultCode",

"type": "string"

},

{

"name": "duration",

"type": "real"

},

{

"name": "performanceBucket",

"type": "string"

},

{

"name": "customDimensions",

"type": "dynamic"

},

{

"name": "customMeasurements",

"type": "dynamic"

},

{

"name": "operation_Name",

"type": "string"

},

{

"name": "operation_Id",

"type": "string"

},

{

"name": "operation_ParentId",

"type": "string"

},

{

"name": "operation_SyntheticSource",

"type": "string"

},

{

"name": "session_Id",

"type": "string"

},

{

"name": "user_Id",

"type": "string"

},

{

"name": "user_AuthenticatedId",

"type": "string"

},

{

"name": "user_AccountId",

"type": "string"

},

{

"name": "application_Version",

"type": "string"

},

{

"name": "client_Type",

"type": "string"

},

{

"name": "client_Model",

"type": "string"

},

{

"name": "client_OS",

"type": "string"

},

{

"name": "client_IP",

"type": "string"

},

{

"name": "client_City",

"type": "string"

},

{

"name": "client_StateOrProvince",

"type": "string"

},

{

"name": "client_CountryOrRegion",

"type": "string"

},

{

"name": "client_Browser",

"type": "string"

},

{

"name": "cloud_RoleName",

"type": "string"

},

{

"name": "cloud_RoleInstance",

"type": "string"

},

{

"name": "appId",

"type": "string"

},

{

"name": "appName",

"type": "string"

},

{

"name": "iKey",

"type": "string"

},

{

"name": "sdkVersion",

"type": "string"

},

{

"name": "itemId",

"type": "string"

},

{

"name": "itemType",

"type": "string"

},

{

"name": "itemCount",

"type": "int"

}

],

"rows": [

[

"2018-02-01T17:33:09.788Z",

"|0qRud6jz3k0=.c32c2659_",

null,

"GET Reports/Index",

"http://fabrikamfiberapp.azurewebsites.net/Reports",

"True",

"200",

"3.3833",

"<250ms",

"{\"_MS.ProcessedByMetricExtractors\":\"(Name:'Requests', Ver:'1.0')\"}",

null,

"GET Reports/Index",

"0qRud6jz3k0=",

"0qRud6jz3k0=",

"Application Insights Availability Monitoring",

"9fc6738d-7e26-44f0-b88e-6fae8ccb6b26",

"us-va-ash-azr_9fc6738d-7e26-44f0-b88e-6fae8ccb6b26",

null,

null,

"AutoGen_49c3aea0-4641-4675-93b5-55f7a62d22d3",

"PC",

null,

null,

"52.168.8.0",

"Boydton",

"Virginia",

"United States",

null,

"fabrikamfiberapp",

"RD00155D5053D1",

"cf58dcfd-0683-487c-bc84-048789bca8e5",

"fabrikamprod",

"5a2e4e0c-e136-4a15-9824-90ba859b0a89",

"web:2.5.0-33031",

"051ad4ef-0776-11e8-ac6e-e30599af6943",

"request",

"1"

],

[

"2018-02-01T17:33:15.786Z",

"|x/Ysh+M1TfU=.c32c265a_",

null,

"GET Home/Index",

"http://fabrikamfiberapp.azurewebsites.net/",

"True",

"200",

"716.2912",

"500ms-1sec",

"{\"_MS.ProcessedByMetricExtractors\":\"(Name:'Requests', Ver:'1.0')\"}",

null,

"GET Home/Index",

"x/Ysh+M1TfU=",

"x/Ysh+M1TfU=",

"Application Insights Availability Monitoring",

"58b15be6-d1e6-4d89-9919-52f63b840913",

"emea-se-sto-edge_58b15be6-d1e6-4d89-9919-52f63b840913",

null,

null,

"AutoGen_49c3aea0-4641-4675-93b5-55f7a62d22d3",

"PC",

null,

null,

"51.141.32.0",

"Cardiff",

"Cardiff",

"United Kingdom",

null,

"fabrikamfiberapp",

"RD00155D5053D1",

"cf58dcfd-0683-487c-bc84-048789bca8e5",

"fabrikamprod",

"5a2e4e0c-e136-4a15-9824-90ba859b0a89",

"web:2.5.0-33031",

"051ad4f0-0776-11e8-ac6e-e30599af6943",

"request",

"1"

]

]

}

]

}

Stroom voor autorisatiecode

De belangrijkste OAuth2-stroom die wordt ondersteund, is via autorisatiecodes. Voor deze methode zijn twee HTTP-aanvragen vereist om een token te verkrijgen waarmee de Azure Monitor Application Insights-API moet worden aangeroepen. Er zijn twee URL's, met één eindpunt per aanvraag. De indelingen worden beschreven in de volgende secties.

URL voor autorisatiecode (GET-aanvraag)

GET https://login.microsoftonline.com/YOUR_Azure AD_TENANT/oauth2/authorize?

client_id=<app-client-id>

&response_type=code

&redirect_uri=<app-redirect-uri>

&resource=https://api.applicationinsights.io

Wanneer een aanvraag wordt ingediend bij de geautoriseerde URL, is dit de client\_id toepassings-id van uw Microsoft Entra-app, gekopieerd uit het eigenschappenmenu van de app. Dit redirect\_uri is de homepage/login URL van dezelfde Microsoft Entra-app. Wanneer een aanvraag is geslaagd, wordt u met dit eindpunt omgeleid naar de aanmeldingspagina die u bij de registratie hebt opgegeven, met de autorisatiecode die is toegevoegd aan de URL. Zie het volgende voorbeeld:

http://<app-client-id>/?code=AUTHORIZATION_CODE&session_state=STATE_GUID

Op dit moment verkrijgt u een autorisatiecode, die u nu gebruikt om een toegangstoken aan te vragen.

URL van autorisatiecodetoken (POST-aanvraag)

POST /YOUR_Azure AD_TENANT/oauth2/token HTTP/1.1

Host: https://login.microsoftonline.com

Content-Type: application/x-www-form-urlencoded

grant_type=authorization_code

&client_id=<app client id>

&code=<auth code fom GET request>

&redirect_uri=<app-client-id>

&resource=https://api.applicationinsights.io

&client_secret=<app-client-secret>

Alle waarden zijn hetzelfde als voorheen, met enkele toevoegingen. De autorisatiecode is dezelfde code die u in de vorige aanvraag hebt ontvangen na een geslaagde omleiding. De code wordt gecombineerd met de sleutel die is verkregen uit de Microsoft Entra-app. Als u de sleutel niet hebt opgeslagen, kunt u deze verwijderen en een nieuwe maken via het toetsentabblad van het app-menu Microsoft Entra. Het antwoord is een JSON-tekenreeks die het token bevat met het volgende schema. Typen worden aangegeven voor de tokenwaarden.

Voorbeeldrespons:

{

"access_token": "eyJ0eXAiOiJKV1QiLCJ.....Ax",

"expires_in": "3600",

"ext_expires_in": "1503641912",

"id_token": "not_needed_for_app_insights",

"not_before": "1503638012",

"refresh_token": "eyJ0esdfiJKV1ljhgYF.....Az",

"resource": "https://api.applicationinsights.io",

"scope": "Data.Read",

"token_type": "bearer"

}

Het toegangstokengedeelte van dit antwoord is wat u in de Authorization: Bearer header aan de Application Insights-API presenteert. U kunt het vernieuwingstoken ook in de toekomst gebruiken om een nieuwe access_token te verkrijgen en refresh_token wanneer uw token verlopen. Voor deze aanvraag zijn de indeling en het eindpunt:

POST /YOUR_AAD_TENANT/oauth2/token HTTP/1.1

Host: https://login.microsoftonline.com

Content-Type: application/x-www-form-urlencoded

client_id=<app-client-id>

&refresh_token=<refresh-token>

&grant_type=refresh_token

&resource=https://api.applicationinsights.io

&client_secret=<app-client-secret>

Voorbeeldrespons:

{

"token_type": "Bearer",

"expires_in": "3600",

"expires_on": "1460404526",

"resource": "https://api.applicationinsights.io",

"access_token": "eyJ0eXAiOiJKV1QiLCJ.....Ax",

"refresh_token": "eyJ0esdfiJKV1ljhgYF.....Az"

}

Impliciete codestroom

De Application Insights-API ondersteunt de impliciete OAuth2-stroom. Voor deze stroom is slechts één aanvraag vereist, maar er kan geen vernieuwingstoken worden verkregen.

Url voor impliciete codeautorisatie

GET https://login.microsoftonline.com/YOUR_AAD_TENANT/oauth2/authorize?

client_id=<app-client-id>

&response_type=token

&redirect_uri=<app-redirect-uri>

&resource=https://api.applicationinsights.io

Een geslaagde aanvraag produceert een omleiding naar uw omleidings-URI met het token in de URL:

http://YOUR_REDIRECT_URI/#access_token=YOUR_ACCESS_TOKEN&token_type=Bearer&expires_in=3600&session_state=STATE_GUID

Deze access_token fungeert als de Authorization: Bearer headerwaarde wanneer deze wordt doorgegeven aan de Application Insights-API om aanvragen te autoriseren.

Lokale verificatie uitschakelen

Nadat de Microsoft Entra-verificatie is ingeschakeld, kunt u ervoor kiezen om lokale verificatie uit te schakelen. Met deze configuratie kunt u telemetrie opnemen die exclusief wordt geverifieerd door Microsoft Entra-id en van invloed is op gegevenstoegang (bijvoorbeeld via API-sleutels).

U kunt lokale verificatie uitschakelen met behulp van Azure Portal of Azure Policy of programmatisch.

Azure Portal

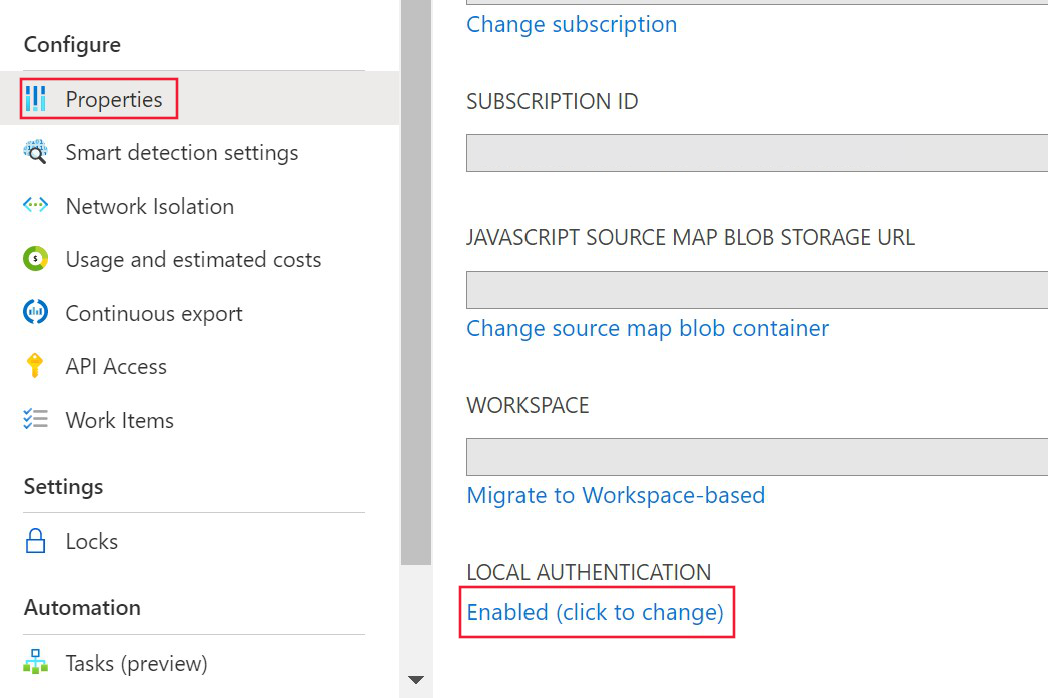

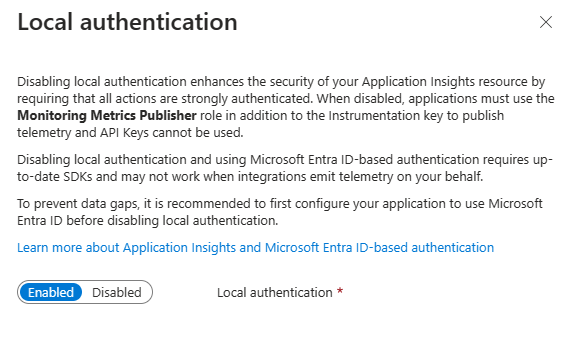

Selecteer eigenschappen in uw Application Insights-resource onder Configureren in het menu aan de linkerkant. Selecteer Ingeschakeld (klik om te wijzigen) als de lokale verificatie is ingeschakeld.

Selecteer Uitgeschakeld en pas wijzigingen toe.

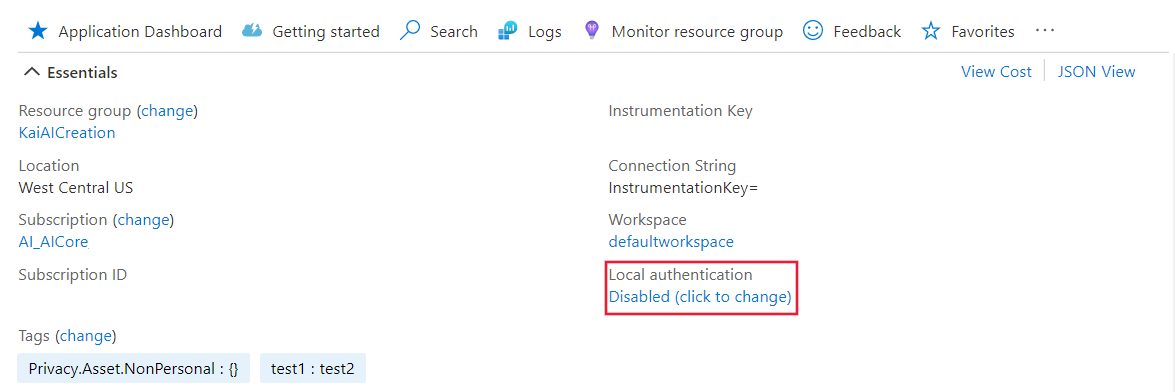

Nadat u lokale verificatie voor uw resource hebt uitgeschakeld, ziet u de bijbehorende informatie in het deelvenster Overzicht .

Azure Policy

Azure Policy voor DisableLocalAuth het weigeren van gebruikers de mogelijkheid om een nieuwe Application Insights-resource te maken zonder dat deze eigenschap is ingesteld op true. De beleidsnaam is Application Insights components should block non-Azure Active Directory based ingestion.

Als u deze beleidsdefinitie wilt toepassen op uw abonnement, maakt u een nieuwe beleidstoewijzing en wijst u het beleid toe.

In het volgende voorbeeld ziet u de beleidssjabloondefinitie:

{

"properties": {

"displayName": "Application Insights components should block non-Azure Active Directory based ingestion",

"policyType": "BuiltIn",

"mode": "Indexed",

"description": "Improve Application Insights security by disabling log ingestion that are not AAD-based.",

"metadata": {

"version": "1.0.0",

"category": "Monitoring"

},

"parameters": {

"effect": {

"type": "String",

"metadata": {

"displayName": "Effect",

"description": "The effect determines what happens when the policy rule is evaluated to match"

},

"allowedValues": [

"audit",

"deny",

"disabled"

],

"defaultValue": "audit"

}

},

"policyRule": {

"if": {

"allOf": [

{

"field": "type",

"equals": "Microsoft.Insights/components"

},

{

"field": "Microsoft.Insights/components/DisableLocalAuth",

"notEquals": "true"

}

]

},

"then": {

"effect": "[parameters('effect')]"

}

}

}

}

Programmatisch inschakelen

De eigenschap DisableLocalAuth wordt gebruikt om lokale verificatie uit te schakelen voor uw Application Insights-resource. Wanneer deze eigenschap is ingesteld trueop, wordt afgedwongen dat Microsoft Entra-verificatie moet worden gebruikt voor alle toegang.

In het volgende voorbeeld ziet u de Azure Resource Manager-sjabloon die u kunt gebruiken om een Application Insights-resource op basis van een werkruimte te maken met LocalAuth uitgeschakeld.

{

"$schema": "http://schema.management.azure.com/schemas/2015-01-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"name": {

"type": "string"

},

"type": {

"type": "string"

},

"regionId": {

"type": "string"

},

"tagsArray": {

"type": "object"

},

"requestSource": {

"type": "string"

},

"workspaceResourceId": {

"type": "string"

},

"disableLocalAuth": {

"type": "bool"

}

},

"resources": [

{

"name": "[parameters('name')]",

"type": "microsoft.insights/components",

"location": "[parameters('regionId')]",

"tags": "[parameters('tagsArray')]",

"apiVersion": "2020-02-02-preview",

"dependsOn": [],

"properties": {

"Application_Type": "[parameters('type')]",

"Flow_Type": "Redfield",

"Request_Source": "[parameters('requestSource')]",

"WorkspaceResourceId": "[parameters('workspaceResourceId')]",

"DisableLocalAuth": "[parameters('disableLocalAuth')]"

}

}

]

}

Tokendoelgroep

Wanneer u een aangepaste client ontwikkelt voor het verkrijgen van een toegangstoken van Microsoft Entra ID voor het verzenden van telemetrie naar Application Insights, raadpleegt u de volgende tabel om de juiste doelgroeptekenreeks voor uw specifieke hostomgeving te bepalen.

| Azure-cloudversie | Waarde van tokendoelgroep |

|---|---|

| Openbare Azure-cloud | https://monitor.azure.com |

| Microsoft Azure beheerd door de 21Vianet-cloud | https://monitor.azure.cn |

| Azure-cloud van de Amerikaanse overheid | https://monitor.azure.us |

Als u onafhankelijke clouds gebruikt, kunt u ook de informatie over de doelgroep vinden in de verbindingsreeks. De verbindingsreeks volgt deze structuur:

InstrumentationKey={profile. InstrumentationKey}; IngestionEndpoint={ingestionEndpoint}; LiveEndpoint={liveDiagnosticsEndpoint}; AADAudience={aadAudience}

De doelgroepparameter, AADAudience, kan variëren, afhankelijk van uw specifieke omgeving.

Probleemoplossing

Deze sectie bevat verschillende scenario's voor probleemoplossing en stappen die u kunt uitvoeren om een probleem op te lossen voordat u een ondersteuningsticket indient.

HTTP-fouten bij opname

De opnameservice retourneert specifieke fouten, ongeacht de SDK-taal. Netwerkverkeer kan worden verzameld met behulp van een hulpprogramma zoals Fiddler. U moet verkeer filteren op het opname-eindpunt dat is ingesteld in de verbindingsreeks.

HTTP/1.1 400-verificatie wordt niet ondersteund

Deze fout geeft aan dat de resource is ingesteld voor alleen Microsoft Entra. U moet de SDK juist configureren omdat deze naar de verkeerde API wordt verzonden.

Notitie

'v2/track' biedt geen ondersteuning voor Microsoft Entra-id. Wanneer de SDK correct is geconfigureerd, wordt telemetrie verzonden naar v2.1/track.

Vervolgens moet u de SDK-configuratie controleren.

HTTP/1.1 401-autorisatie vereist

Deze fout geeft aan dat de SDK correct is geconfigureerd, maar dat het geen geldig token kan verkrijgen. Deze fout kan duiden op een probleem met Microsoft Entra-id.

Vervolgens moet u uitzonderingen identificeren in de SDK-logboeken of netwerkfouten van Azure Identity.

HTTP/1.1 403 Niet geautoriseerd

Deze fout betekent dat de SDK referenties gebruikt zonder toestemming voor de Application Insights-resource of -abonnement.

Controleer eerst het toegangsbeheer van de Application Insights-resource. U moet de SDK configureren met referenties met de rol Monitoring Metrics Publisher.

Taalspecifieke probleemoplossing

De Application Insights .NET SDK verzendt foutenlogboeken met behulp van de gebeurtenisbron. Zie Problemen met geen gegevens oplossen voor meer informatie over het verzamelen van gebeurtenisbronlogboeken: logboeken verzamelen met PerfView.

Als de SDK geen token kan ophalen, wordt het uitzonderingsbericht geregistreerd als Failed to get AAD Token. Error message:.