Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

van toepassing op:Azure SQL Database

Azure SQL Managed Instance

Azure Synapse Analytics-

Dit artikel bevat een uitgebreid overzicht van het gebruik van Microsoft Entra-verificatie met Azure SQL Database, Azure SQL Managed Instance, SQL Server op Azure-VM's, Synapse SQL in Azure Synapse Analytics en SQL Server voor Windows en Linux.

Als u Microsoft Entra-verificatie wilt configureren, raadpleegt u:

Opmerking

Microsoft Entra-id werd voorheen Azure Active Directory (Azure AD) genoemd.

Overzicht

Met Microsoft Entra ID kunt u de identiteiten van mensen en services in uw gegevensdomein centraal beheren. Door Microsoft Entra te integreren met Azure SQL voor verificatie, kunt u identiteits- en machtigingsbeheer vereenvoudigen en ook gedetailleerde voorwaardelijke toegang en governance inschakelen voor alle verbindingen met uw gegevens.

Het gebruik van Microsoft Entra-verificatie omvat de volgende voordelen:

- Vervangt minder veilige verificatiemethoden, zoals gebruikersnamen en wachtwoorden.

- Elimineert of helpt bij het stoppen van de verspreiding van gebruikersidentiteiten op servers.

- Met Microsoft Entra-groepen kan databasemachtigingsbeheer worden verwijderd van afzonderlijke accounts en in operationele groepen.

- Hiermee staat u wachtwoordrotatie op één plaats toe.

- Microsoft Entra-only-verificatie biedt een volledig alternatief voor SQL-verificatie.

- Beheerde identiteiten voor Azure-resources elimineren de noodzaak om wachtwoorden op te slaan voor services die verbinding maken met uw databases en verbindingen van uw databases met andere Azure-resources.

- Maakt moderne beveiligingscontroles mogelijk, waaronder sterke meervoudige verificatie met een scala aan eenvoudige verificatieopties, zoals een telefoongesprek, sms-bericht, smartcard met pincode of mobiele app-melding.

- Microsoft Entra ID maakt integratie mogelijk met veel moderne verificatieprotocollen, waaronder OpenID Connect, OAuth2.0, Beperkte Kerberos-delegering en meer.

- Maakt gecentraliseerde bewaking van verbindingen met gegevensbronnen mogelijk.

- Hiermee stelt u beheersmaatregelen voor voorwaardelijke toegang in, zoals het vereisen van naleving door apparaten of verificatiemethoden voor succesvolle verbindingen.

- Verificatie centraal beheren en bewaken met Azure-beleid.

Opmerking

Microsoft Entra-verificatie ondersteunt alleen toegangstokens die afkomstig zijn van Microsoft Entra-id en geen toegangstokens van derden. Microsoft Entra ID biedt ook geen ondersteuning voor het omleiden van Microsoft Entra ID-query's naar eindpunten van derden. Dit geldt voor alle SQL-platformen en alle besturingssystemen die ondersteuning bieden voor Microsoft Entra-verificatie.

Configuratiestappen

De algemene stappen voor het configureren van Microsoft Entra-verificatie zijn:

- Een Microsoft Entra-tenant maken en vullen.

- Maak een logische server of instantie in Azure.

- Wijs een Microsoft Entra-beheerder toe aan de server of de instance.

- Maak SQL-principalen in uw database die zijn toegewezen aan Microsoft Entra-identiteiten.

- Configureer uw clienttoepassingen om verbinding te maken met behulp van Azure Identity-bibliotheken en verificatiemethoden.

- Maak verbinding met uw database met Microsoft Entra-identiteiten.

Ondersteunde identiteiten en verificatiemethoden

Azure SQL ondersteunt het gebruik van de volgende Microsoft Entra-identiteiten als aanmeldingen en gebruikers (principals) in uw servers en databases:

- Microsoft Entra-gebruikers: elk type gebruiker in een Microsoft Entra-tenant, waaronder interne gebruikers, externe gebruikers, gasten en leden. Leden van een Active Directory-domein dat is gefedereerd met Microsoft Entra ID worden ook ondersteund en kunnen worden geconfigureerd voor naadloze eenmalige aanmelding.

- Toepassingen: toepassingen die in Azure bestaan, kunnen service-principals of beheerde identiteiten gebruiken om zich rechtstreeks bij Azure SQL te verifiëren. Het gebruik van beheerde identiteiten verdient de voorkeur omdat verificatie zonder wachtwoord is en de noodzaak voor door ontwikkelaars beheerde referenties elimineert.

- Microsoft Entra-groepen, waarmee toegangsbeheer in uw organisatie kan worden vereenvoudigd door gebruikers- en toepassingstoegang te beheren op basis van groepslidmaatschap.

Voor gebruikersidentiteiten worden de volgende verificatiemethoden ondersteund:

- Microsoft Entra Integrated (Windows Authentication) ondersteund door Microsoft Entra Hybrid Identities met Active Directory [federatie].

- Microsoft Entra MFA of meervoudige verificatie, waarvoor aanvullende beveiligingscontroles nodig zijn buiten de kennis van de gebruiker.

- Microsoft Entra-wachtwoordverificatie , die gebruikmaakt van gebruikersreferenties die zijn opgeslagen en beheerd in Microsoft Entra-id.

- Microsoft Entra-standaardverificatie , waarmee verschillende referentiecaches op de computer van de toepassing worden gescand en gebruikerstokens kunnen worden gebruikt om te verifiëren bij SQL.

Voor service- of workloadidentiteiten worden de volgende verificatiemethoden ondersteund:

- Beheerde identiteiten voor Azure-resources, zowel door de gebruiker toegewezen als door het systeem toegewezen. Verificatie van beheerde identiteit is op tokens gebaseerd, waarbij de identiteit wordt toegewezen aan de resource die deze wil verifiëren. Het Azure Identity-platform valideert die relatie, waardoor verificatie zonder wachtwoord mogelijk is.

- Microsoft Entra service-principalnaam en toepassing (client) geheim. Deze verificatiemethode wordt niet aanbevolen vanwege het risico dat is gekoppeld aan wachtwoorden die kunnen worden geraden en gelekt.

- Microsoft Entra-standaardverificatie , waarmee verschillende referentiecaches op de computer van de toepassing worden gescand en toepassingstokens kunnen worden gebruikt om te verifiëren bij SQL.

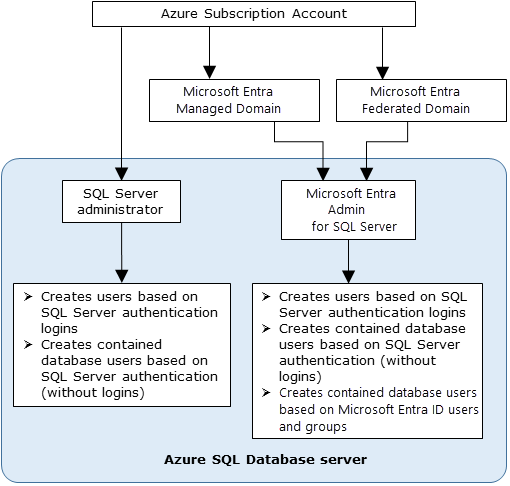

Microsoft Entra-beheerder

Als u Microsoft Entra-verificatie wilt inschakelen, moet een Microsoft Entra-beheerder worden ingesteld voor uw logische server of beheerd exemplaar. Deze beheerder bestaat naast de SQL Server-beheerder (SA). De Microsoft Entra-beheerder kan elk beveiligingsobject in uw Azure-tenant zijn, waaronder Microsoft Entra-gebruikers, groepen, service-principals en beheerde identiteiten. De Microsoft Entra-beheerder is een enkelvoudige eigenschap, geen lijst, wat betekent dat er op elk gewenst moment slechts één identiteit kan worden geconfigureerd. Als u de Microsoft Entra-beheerder van de server verwijdert, worden alle op Microsoft Entra-verificatie gebaseerde verbindingen uitgeschakeld, zelfs voor bestaande Microsoft Entra-gebruikers met machtigingen in een database.

Aanbeveling

Met Microsoft Entra-groepen kunnen meerdere identiteiten fungeren als de Microsoft Entra-beheerder op de server. Wanneer de beheerder is toegewezen aan een groep, erven alle groepsleden de Microsoft Entra-beheerdersrol. Een Microsoft Entra-groepsbeheerder verbetert de beheerbaarheid door beheerbeheer te verplaatsen van acties op servergegevensvlak naar Microsoft Entra-id en de handen van de groepseigenaren. Groepen kunnen worden gebruikt voor alle Microsoft Entra-identiteiten die verbinding maken met SQL, waardoor eenmalige gebruikers- en machtigingsconfiguratie in de server en databases mogelijk is, waardoor alle gebruikersbeheer aan de groepen wordt overgelaten.

De Microsoft Entra-beheerder speelt een speciale rol: het is het eerste account dat andere Microsoft Entra-aanmeldingen (in preview in SQL Database) en gebruikers kan maken, gezamenlijk principals genoemd. De beheerder is een ingesloten databasegebruiker in de master database van de server. Beheerdersaccounts zijn lid van de db_owner rol in elke gebruikersdatabase en elke gebruikersdatabase wordt ingevoerd als de dbo-gebruiker . Zie Databases en aanmeldingen beheren voor meer informatie over beheerdersaccounts.

Microsoft Entra-hoofdelementen

Opmerking

Microsoft Entra-server-principals (aanmeldingen) zijn momenteel beschikbaar als openbare preview voor Azure SQL Database en Azure Synapse Analytics. Microsoft Entra-aanmeldingen zijn algemeen beschikbaar voor Azure SQL Managed Instance en SQL Server 2022.

Microsoft Entra-identiteiten kunnen op drie manieren worden gemaakt als principals in Azure SQL:

- als server principals of logins (in beperkte preview voor Azure SQL Database)

- als gebruikers op basis van aanmelding (een type database-principal)

- als ingesloten databasegebruikers

Belangrijk

Microsoft Entra-verificatie voor Azure SQL kan niet worden geïntegreerd met Azure RBAC. Als u gebruikmaakt van Microsoft Entra-identiteiten om verbinding te maken met Azure SQL en queries uit te voeren, moeten deze identiteiten worden gecreëerd als Microsoft Entra-principals in de database(s) waartoe ze toegang moeten krijgen. De SQL Server Contributor en SQL DB Contributor rollen worden gebruikt voor het beveiligen van beheergerelateerde implementatiebewerkingen, niet voor toegang tot databaseconnectiviteit.

Aanmeldingen (server-onderdelen)

Server-principals (aanmeldingen) voor Microsoft Entra-identiteiten zijn algemeen beschikbaar voor Azure SQL Managed Instance, SQL Server 2022 en SQL Server op Azure-VM's. Microsoft Entra-aanmeldingen zijn in preview voor Azure SQL Database.

In de volgende T-SQL ziet u hoe u een Microsoft Entra-aanmelding maakt:

CREATE LOGIN [MSEntraUser] FROM EXTERNAL PROVIDER

Een Microsoft Entra-aanmelding heeft de volgende eigenschapswaarden in sys.server_principals:

| Vastgoed | Waarde |

|---|---|

SID (Beveiligings-id) |

Binaire weergave van de object-id van de Microsoft Entra-identiteit |

| type | E = Externe aanmelding of toepassing van Microsoft Entra-id X = Externe groep van Microsoft Entra-id |

| type_beschrijving | EXTERNAL_LOGIN voor aanmelding of app van Microsoft Entra EXTERNAL_GROUP voor Microsoft Entra-groep |

Gebruikers op basis van aanmelding

Gebruikers op basis van aanmelding nemen de rollen en machtigingen op serverniveau over die zijn toegewezen aan de Microsoft Entra-aanmelding. Microsoft Entra-aanmeldgebruikers zijn in preview voor Azure SQL Database.

In de volgende T-SQL ziet u hoe u een op aanmelding gebaseerde gebruiker maakt voor een Microsoft Entra-identiteit:

CREATE USER [MSEntraUser] FROM LOGIN [MSEntraUser]

In de volgende tabel worden de inlog-gebaseerde gebruikerseigenschapswaarden van Microsoft Entra in sys.database_principals weergegeven.

| Vastgoed | Waarde |

|---|---|

SID (Beveiligings-id) |

Binaire weergave van de object-id van de Microsoft Entra-identiteit, plus AADE |

| type | E = Externe aanmelding of toepassing van Microsoft Entra-id X = Externe groep van Microsoft Entra-id |

| type_beschrijving | EXTERNAL_LOGIN voor aanmelding of app van Microsoft Entra EXTERNAL_GROUP voor Microsoft Entra-groep |

Ingesloten databasegebruikers

Ingesloten databasegebruikers zijn draagbaar met de database. Ze hebben geen verbindingen met identiteiten die zijn gedefinieerd in de server of het exemplaar, en kunnen dus eenvoudig worden verplaatst met de database van de ene server of het exemplaar naar een andere zonder onderbreking.

In de volgende T-SQL ziet u hoe u een ingesloten databasegebruiker maakt voor een Microsoft Entra-identiteit:

CREATE USER [MSEntraUser] FROM EXTERNAL PROVIDER

Een gebruiker op basis van een Microsoft Entra-database heeft dezelfde eigenschapswaarden als aanmeldingsgebruikers in sys.database_principals, met uitzondering van de wijze waarop de SID database wordt samengesteld:

| Vastgoed | Waarde |

|---|---|

SID (Beveiligings-id) |

Binaire weergave van de object-id van de Microsoft Entra-identiteit |

| type | E = Externe aanmelding of toepassing van Microsoft Entra-id X = Externe groep van Microsoft Entra-id |

| type_beschrijving | EXTERNAL_LOGIN voor aanmelding of app van Microsoft Entra EXTERNAL_GROUP voor Microsoft Entra-groep |

Gebruik de volgende T-SQL-conversie om de oorspronkelijke Microsoft Entra-GUID op te halen waarop deze SID is gebaseerd:

SELECT CAST(sid AS UNIQUEIDENTIFIER) AS EntraID FROM sys.database_principals

Waarschuwing

Het is mogelijk om onbedoeld een ingesloten Microsoft Entra-databasegebruiker met dezelfde naam te maken als een Microsoft Entra-login op server- of exemplaarniveau. Omdat de principals niet met elkaar zijn verbonden, neemt de databasegebruiker geen machtigingen over van de aanmelding van de server en kunnen identiteiten worden samengevoegd in verbindingsaanvragen, wat resulteert in niet-gedefinieerd gedrag.

Gebruik de volgende T-SQL-query om te bepalen of een databasegebruiker een op aanmelding gebaseerde gebruiker of een ingesloten databasegebruiker is:

SELECT CASE

WHEN CONVERT(VARCHAR(100), sid, 2) LIKE '%AADE' AND len(sid) = 18 THEN 'login-based user'

ELSE 'contained database user'

END AS user_type,

*

FROM sys.database_principals WHERE TYPE = 'E' OR TYPE = 'X'

Gebruik de volgende T-SQL-query om alle Microsoft Entra-principals in een database weer te geven:

SELECT

name,

CAST(sid AS UNIQUEIDENTIFIER) AS EntraID,

CASE WHEN TYPE = 'E' THEN 'App/User' ELSE 'Group' AS user_type,

sid

FROM sys.database_principals WHERE TYPE = 'E' OR TYPE = 'X'

Microsoft Entra-verificatie uitsluitend

Als alleen Microsoft Entra-verificatie is ingeschakeld, worden alle andere verificatiemethoden uitgeschakeld en kunnen ze niet worden gebruikt om verbinding te maken met de server, de instance of de database. Dit omvat SA en alle andere SQL-verificatieaccounts voor Azure SQL, evenals Windows-verificatie voor Azure SQL Managed Instance.

Raadpleeg Microsoft Entra-verificatie configureren om aan de slag te gaan.

Meervoudige verificatie (MFA)

Microsoft Entra meervoudige verificatie is een beveiligingsfunctie die wordt geleverd door de cloudservice voor identiteits- en toegangsbeheer van Microsoft. Meervoudige verificatie verbetert de beveiliging van gebruikersaanmelding door gebruikers te verplichten extra verificatiestappen uit te voeren buiten een wachtwoord.

Met meervoudige verificatie van Microsoft Entra kunt u de toegang tot gegevens en toepassingen beveiligen terwijl u voldoet aan de vraag van gebruikers voor een eenvoudig aanmeldingsproces. MFA voegt een extra beveiligingslaag toe aan gebruikersaanmelding door te vereisen dat gebruikers twee of meer verificatiefactoren opgeven. Deze factoren omvatten doorgaans iets dat de gebruiker kent (wachtwoord), iets dat de gebruiker bezit (smartphone of hardwaretoken) en/of iets dat de gebruiker is (biometrische gegevens). Door meerdere factoren te combineren, vermindert MFA de kans op onbevoegde toegang aanzienlijk.

Meervoudige verificatie is een ondersteunde verificatiemethode voor Azure SQL Database, Azure SQL Managed Instance, Azure Synapse Analytics en SQL Server 2022 (16.x) en latere versies.

Raadpleeg Microsoft Entra-meervoudige verificatie configureren om aan de slag te gaan.

Microsoft Entra B2B-ondersteuning

Microsoft Entra-verificatie in alle SQL-producten biedt ook ondersteuning voor Microsoft Entra B2B-samenwerking, waardoor bedrijven gastgebruikers kunnen uitnodigen om samen te werken met hun organisatie. Gastgebruikers kunnen verbinding maken met databases als individuele gebruikers of leden van een Microsoft Entra-groep. Zie Gastgebruiker maken voor meer informatie.

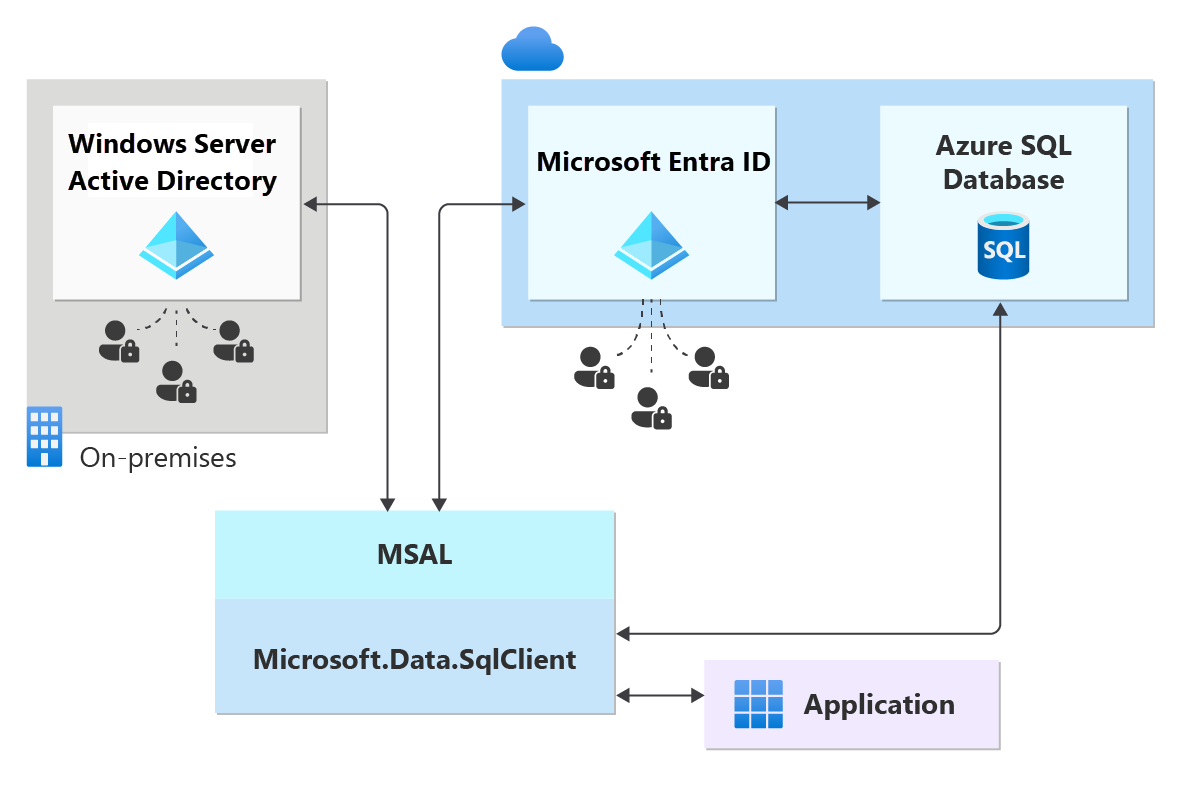

Vertrouwensarchitectuur voor Microsoft Entra-federatie naar Active Directory

Microsoft Entra ID kan ook worden geïntegreerd met vertrouwde oplossingen voor identiteits- en toegangsbeheer, zoals Active Directory. Hybride aansluiting op uw on-premises AD zorgt ervoor dat Windows-identiteiten die via Microsoft Entra ID zijn gefedereerd, single sign-on-referenties gebruiken om verbinding te maken met Azure SQL.

Voor federatie biedt Microsoft Entra ID twee veilige verificatiemethoden: passthrough- en wachtwoord-hashverificatie. Als u overweegt uw on-premises Active Directory te federeren naar Microsoft Entra ID, raadpleegt u De juiste verificatiemethode kiezen voor uw hybride identiteitsoplossing van Microsoft Entra.

Zie de volgende artikelen voor meer informatie over het instellen en synchroniseren van hybride Microsoft Entra-identiteiten:

- Wachtwoord-hashsynchronisatie implementeren met Microsoft Entra Connect Sync

- PassThrough-verificatie van Microsoft Entra

- Active Directory Federation Services implementeren in Azure en Microsoft Entra Connect en federatie

In dit diagram ziet u een voorbeeld van federatieve verificatie met de ADFS-infrastructuur (of gebruikers-/wachtwoord voor Windows-referenties). De pijlen geven communicatiepaden aan.

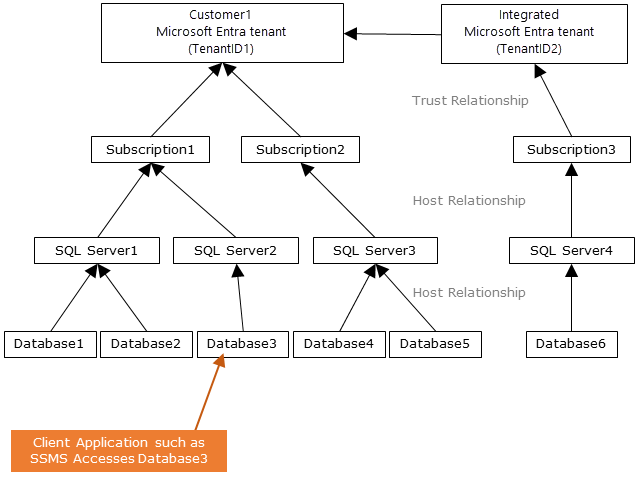

Het volgende diagram geeft de federatie-, vertrouwens- en hostingrelaties aan waarmee een client verbinding kan maken met een database door een token in te dienen. Microsoft Entra ID verifieert het token en de database vertrouwt het en valideert de verlener en andere details. Klant 1 kan Microsoft Entra-id vertegenwoordigen met systeemeigen gebruikers of Microsoft Entra-id met federatieve gebruikers. Klant 2 vertegenwoordigt een mogelijke oplossing, waaronder geïmporteerde gebruikers, in dit voorbeeld afkomstig van een federatieve Microsoft Entra-id met ADFS die wordt gesynchroniseerd met Microsoft Entra-id. Het is belangrijk om te weten dat toegang tot een database met behulp van Microsoft Entra-verificatie vereist dat het hostingabonnement is gekoppeld aan de Microsoft Entra-id. Hetzelfde abonnement moet worden gebruikt om de Azure SQL- of Azure Synapse-resources te maken.

Permissions

Machtigingen die zijn toegewezen aan de Microsoft Entra-beheerder verschillen van de machtigingen die zijn toegewezen principals in Azure SQL. In een aantal scenario's heeft Azure SQL ook Microsoft Graph-machtigingen nodig om Microsoft Entra-verificatie te kunnen gebruiken.

Beheerdersmachtigingen

De Microsoft Entra-beheerder krijgt de volgende machtigingen en rollen toegewezen wanneer deze zijn gemaakt:

- db_owner van elke database op de server of instantie

Azure SQL-machtigingen

Een principal heeft de ALTER ANY USER machtiging in de database nodig om een gebruiker te maken.

ALTER ANY USER Standaard wordt het volgende gegeven: serverbeheerdersaccounts, databasegebruikers met CONTROL ON DATABASEen leden van de db_owner databaserol.

Als u een Microsoft Entra-principal in Azure SQL wilt maken, moet de aanvragende identiteit een query uitvoeren op Microsoft Graph voor meer informatie over de principal. Bij de eerste implementatie is de enige identiteit die mogelijk query's kan uitvoeren op MS Graph de Microsoft Entra-beheerder; De beheerder moet dus de eerste identiteit zijn om andere Microsoft Entra-principals te maken. Daarna kan ALTER ANY USER toegewezen worden aan andere principals, zodat zij ook zelf andere Microsoft Entra-principals kunnen aanmaken.

Zero-touch-implementaties met Microsoft Entra-verificatie

Aangezien de Microsoft Entra-beheerder de eerste identiteit moet zijn om verbinding te maken met de database en andere Microsoft Entra-gebruikers te maken, kan het handig zijn om de identiteit van uw implementatie-infrastructuur toe te voegen als beheerder. Uw implementaties kunnen vervolgens de eerste installatie uitvoeren, zoals het maken van andere Microsoft Entra-principals en het toewijzen van machtigingen. Implementaties kunnen hulpprogramma's zoals PowerShell ARM-sjablonen gebruiken om geautomatiseerde principals te maken. Azure SQL biedt momenteel geen ondersteuning voor systeemeigen API's om het maken en machtigingenbeheer van gebruikers te configureren; deze bewerkingen mogen alleen worden uitgevoerd met een directe verbinding met het SQL-exemplaar.

Microsoft Graph-machtigingen

Voor het maken van Microsoft Entra-principals en enkele andere scenario's moet Azure SQL Microsoft Graph-aanroepen doen om informatie over de identiteit in Microsoft Entra-id op te halen en te valideren. Hiervoor moet het SQL-proces leesmachtigingen hebben of verkrijgen tot MS Graph-leesmachtigingen binnen de tenant van de klant. Dit wordt op een aantal manieren bereikt:

- Als de SQL-principal die de opdracht uitvoert een gebruikersidentiteit is, zijn er geen extra machtigingen voor het SQL-exemplaar vereist om een query uit te voeren op MS Graph.

- Als de SQL-principal die de opdracht uitvoert een service-id is, bijvoorbeeld een service-principal of beheerde identiteit, heeft het Azure SQL-exemplaar zijn eigen machtigingen nodig om een query uit te voeren op MS Graph.

- Toepassingsmachtigingen kunnen worden toegewezen aan de primaire serveridentiteit (beheerde identiteit) van de logische server of het beheerde exemplaar. Het SQL-proces kan de identiteit van de primaire server gebruiken om te verifiëren bij andere Azure-services in een tenant, zoals MS Graph. In de volgende tabel worden verschillende scenario's en de MS Graph-machtigingen beschreven die nodig zijn om de opdracht uit te voeren.

| Scenario | Minimale machtiging |

|---|---|

CREATE GEBRUIKER of CREATE LOGIN voor een Microsoft Entra-service-principal of beheerde identiteit |

Application.Read.All |

CREATE GEBRUIKER of CREATE LOGIN voor een Microsoft Entra-gebruiker |

User.Read.All |

CREATE GEBRUIKER of CREATE LOGIN voor een Microsoft Entra-groep |

GroupMember.Read.All |

| Microsoft Entra-verificatie met Azure SQL Managed Instance | De Directory Readers-rol toegewezen aan de identiteit van het beheerde exemplaar. |

Aanbeveling

De rol Directory Readers is de kleinste rol die kan worden toegewezen aan een identiteit die alle machtigingen van Azure SQL omvat. Het gebruik van rollen heeft het voordeel dat ze kunnen worden toegewezen aan Microsoft Entra-beveiligingsgroepen, waarbij beheer niet van afzonderlijke entiteiten en in conceptuele groepen wordt geabstraheerd.

Ondersteuning voor hulpmiddelen

SQL Server Management Studio (SSMS) ondersteunt een aantal verbindingsopties voor Microsoft Entra-verificatie, waaronder meervoudige verificatie.

SQL Server Data Tools (SSDT) voor Visual Studio, vanaf 2015, ondersteunt wachtwoord-, geïntegreerde en interactieve verificatie met Microsoft Entra-id. Zie Microsoft Entra ID-ondersteuning in SQL Server Data Tools (SSDT) voor meer informatie.

- Momenteel worden Microsoft Entra-gebruikers niet weergegeven in SSDT-objectverkenner. Als tijdelijke oplossing kunt u de gebruikers in sys.database_principals weergeven.

Minimale versies

Als u Microsoft Entra-verificatie met Azure SQL wilt gebruiken, hebt u de volgende minimale versies nodig wanneer u deze hulpprogramma's gebruikt:

- SQL Server Management Studio (SSMS) 18.6 of hoger

- SQL Server Data Tools voor Visual Studio 2015, versie 14.0.60311.1 (april 2016) of hoger

- .NET Framework-gegevensprovider voor SqlServer, minimale versie .NET Framework 4.6

- Vanaf versie 15.0.1 ondersteunen het sqlcmd-hulpprogramma en het bcp-hulpprogramma Active Directory Interactive-verificatie met meervoudige verificatie.

- Microsoft JDBC-stuurprogramma 6.0 voor SQL Server ondersteunt Microsoft Entra-verificatie. Zie Ook de verbindingseigenschappen instellen.

Verbinding maken met Microsoft Entra met Azure SQL-resources

Zodra Microsoft Entra-verificatie is geconfigureerd voor uw Azure SQL-resource, kunt u verbinding maken met behulp van SQL Server Management Studio, SQL Server Data Tools en een clienttoepassing.

Beperkingen

Houd rekening met de volgende beperkingen bij het gebruik van Microsoft Entra-verificatie met Azure SQL:

Microsoft Entra-gebruikers en service-principals (Microsoft Entra-toepassingen) die lid zijn van meer dan 2048 Microsoft Entra-beveiligingsgroepen, worden niet ondersteund en kunnen zich niet aanmelden bij de database.

De volgende systeemfuncties worden niet ondersteund en retourneren

NULLwaarden wanneer ze worden uitgevoerd door Microsoft Entra-principals:SUSER_ID()SUSER_NAME(<ID>)SUSER_SNAME(<SID>)SUSER_ID(<name>)SUSER_SID(<name>)

U wordt aangeraden de verbindingstime-out in te stellen op 30 seconden.

Azure SQL Database en Azure Synapse Analytics

Houd rekening met de volgende beperkingen bij het gebruik van Microsoft Entra-verificatie met Azure SQL Database en Azure Synapse Analytics:

Microsoft Entra-gebruikers die deel uitmaken van een groep die lid is van de

db_ownerdatabaserol, kunnen de volgende fout zien bij het gebruik van de syntaxis CREATE DATABASE SCOPED CREDENTIAL voor Azure SQL Database en Azure Synapse:SQL Error [2760] [S0001]: The specified schema name 'user@mydomain.com' either doesn't exist or you do not have permission to use it.Als u het

CREATE DATABASE SCOPED CREDENTIALprobleem wilt verhelpen, voegt u de identiteit van de Microsoft Entra-gebruiker rechtstreeks toe aan dedb_ownerrol.Azure SQL Database en Azure Synapse Analytics maken geen impliciete gebruikers voor gebruikers die zijn aangemeld als onderdeel van een Microsoft Entra-groepslidmaatschap. Daarom kunnen verschillende bewerkingen waarvoor het toewijzen van eigendom is vereist mislukken, zelfs als de Microsoft Entra-groep als lid wordt toegevoegd aan een rol met deze machtigingen.

Een gebruiker die zich via een Microsoft Entra-groep heeft aangemeld bij een database met de rol db_ddladmin kan bijvoorbeeld

CREATE SCHEMA,ALTER SCHEMAen andere instructies voor het maken van objecten niet uitvoeren zonder een schema dat expliciet is gedefinieerd (zoals bijvoorbeeld een tabel, weergave of type). Om dit op te lossen, moet er een Microsoft Entra-gebruiker worden gemaakt voor die gebruiker of moet de Microsoft Entra-groep worden gewijzigd om eenDEFAULT_SCHEMAzoals dbo toe te wijzen.Wanneer u geo-replicatie en failovergroepen gebruikt, moet de Microsoft Entra-beheerder worden geconfigureerd voor zowel de primaire als de secundaire servers. Als een server geen Microsoft Entra-beheerder heeft, ontvangen Microsoft Entra-aanmeldingen en gebruikers een

Cannot connectfoutmelding.Als u de Microsoft Entra-beheerder voor de server verwijdert, voorkomt u dat microsoft Entra-verificatieverbindingen met de server worden gebruikt. Indien nodig kan een SQL Database-beheerder onbruikbare Microsoft Entra-gebruikers handmatig verwijderen.

Azure SQL Managed Instance (een beheerde database-instantie van Azure)

Houd rekening met de volgende beperkingen bij het gebruik van Microsoft Entra-verificatie met Azure SQL Managed Instance:

Microsoft Entra-server-principals (aanmeldingen) en gebruikers worden ondersteund voor SQL Managed Instance.

Het instellen van een Microsoft Entra-groepsaanmelding als database-eigenaar wordt niet ondersteund in SQL Managed Instance.

- Een uitbreiding hiervan is dat wanneer een groep wordt toegevoegd als onderdeel van de

dbcreatorserverfunctie, gebruikers uit deze groep verbinding kunnen maken met het beheerde SQL-exemplaar en nieuwe databases kunnen maken, maar geen toegang hebben tot de database. Dit komt doordat de nieuwe database-eigenaar SA is en niet de Microsoft Entra-gebruiker. Het probleem treedt niet op als de individuele gebruiker wordt toegevoegd aan dedbcreatorserverrol.

- Een uitbreiding hiervan is dat wanneer een groep wordt toegevoegd als onderdeel van de

Met Microsoft Entra-serverprincipals (logins) voor SQL Managed Instance kunt u meerdere logins maken die kunnen worden toegevoegd aan de

sysadminrol.Sql Agent-beheer en -taken worden ondersteund voor Microsoft Entra-aanmeldingen.

Back-up- en herstelbewerkingen voor databases kunnen worden uitgevoerd door Microsoft Entra-server-principals (aanmeldingen).

Controle van alle instructies met betrekking tot Microsoft Entra-server-principals (aanmeldingen) en verificatie-gebeurtenissen wordt ondersteund.

Toegewezen beheerdersverbinding voor Microsoft Entra-server-principals (aanmeldingen) die lid zijn van de sysadmin-serverfunctie wordt ondersteund.

- Ondersteund via SQLCMD Utility en SQL Server Management Studio.

Aanmeldingstriggers worden ondersteund voor aanmeldingsevenementen die afkomstig zijn van Microsoft Entra-server-principals (aanmeldingen).

Service Broker en DB-e-mail kunnen worden ingesteld met behulp van een Microsoft Entra-server-principal (aanmelding).

Wanneer u failovergroepen gebruikt, moet de Microsoft Entra-beheerder worden geconfigureerd voor zowel de primaire als de secundaire exemplaren. Als een exemplaar geen Microsoft Entra-beheerder heeft, ontvangen microsoft Entra-aanmeldingen en gebruikers een

Cannot connectfoutmelding.PolyBase kan niet worden geverifieerd met behulp van Microsoft Entra-verificatie.

Als u de Microsoft Entra-beheerder voor het exemplaar verwijdert, voorkomt u dat Microsoft Entra-verificatieverbindingen met het exemplaar worden gebruikt. Indien nodig kan een sql Managed Instance-beheerder onbruikbare Microsoft Entra-gebruikers handmatig verwijderen.

Verwante inhoud

- Azure SQL configureren en beheren met Microsoft Entra-verificatie

- Zelfstudie: Beveiligen met Microsoft Entra-aanmeldingen - Azure SQL Managed Instance

- databasetoegang tot SQL Database, SQL Managed Instance en Azure Synapse Analytics autoriseren

- Database-principals

- Databaserollen

- CREATE LOGIN syntaxis voor SQL Managed Instance Microsoft Entra server-principalen (logins)

- firewallregels voor Azure SQL Database en Azure Synapse IP