Overwegingen en aanbevelingen voor azure-landingszonescenario's met meerdere tenants

In het artikel, Azure-landingszones en meerdere Microsoft Entra-tenants, wordt beschreven hoe beheergroepen en Azure Policy en abonnementen communiceren en werken met Microsoft Entra-tenants. In het artikel wordt de beperking van deze resources beschreven wanneer ze binnen één Microsoft Entra-tenant werken. Als er onder deze voorwaarden meerdere Microsoft Entra-tenants bestaan of vereist zijn voor een organisatie, moeten de Azure-landingszones afzonderlijk worden geïmplementeerd in elk van de Microsoft Entra-tenants.

Azure-landingszones met meerdere Microsoft Entra-tenants

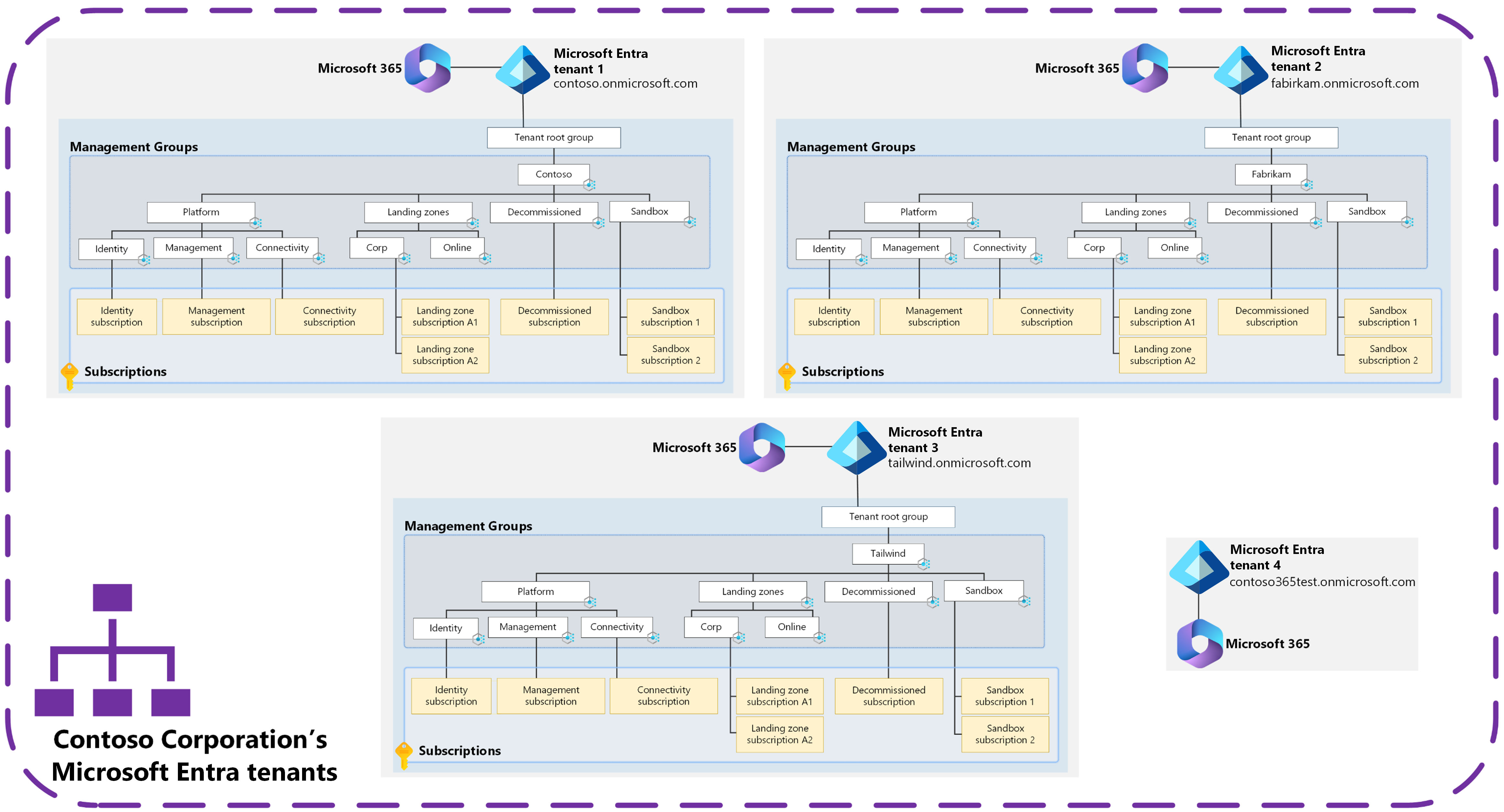

In het vorige diagram ziet u een voorbeeld van de Contoso Corporation, met vier Microsoft Entra-tenants als gevolg van fusies en overnames naarmate de onderneming in de loop van de tijd is gegroeid.

Microsoft Entra-tenantdomein *.onmicrosoft.com |

Gebruiksnotities |

|---|---|

contoso.onmicrosoft.com |

Primaire Zakelijke Microsoft Entra-tenant die wordt gebruikt door contoso Corporation. Azure- en Microsoft 365-services worden in deze tenant gebruikt. |

fabrikam.onmicrosoft.com |

Primaire Microsoft Entra-tenant die wordt gebruikt door Fabrikam. Azure- en Microsoft 365-services worden in deze tenant gebruikt. Deze tenant is gescheiden gebleven sinds de overname door de Contoso Corporation. |

tailwind.onmicrosoft.com |

Primaire Microsoft Entra-tenant die wordt gebruikt door Tailwind. Azure- en Microsoft 365-services worden in deze tenant gebruikt. Deze tenant is gescheiden gebleven sinds de overname door de Contoso Corporation. |

contoso365test.onmicrosoft.com |

Microsoft Entra-tenant die wordt gebruikt door Contoso Corporation voor het testen van Microsoft Entra ID en Microsoft 365-services en -configuratie alleen. Alle Azure-omgevingen bevinden zich in de contoso.onmicrosoft.com Microsoft Entra-tenant. |

Contoso Corporation begon met één Microsoft Entra-tenant van contoso.onmicrosoft.com. Na verloop van tijd hebben ze meerdere overnames van andere bedrijven gedaan en deze bedrijven in contoso corporation gebracht.

De overnames van Fabrikam () en Tailwind (fabrikam.onmicrosoft.comtailwind.onmicrosoft.com) hebben bestaande Microsoft Entra-tenants meegebracht waarin Microsoft 365 (Exchange Online, SharePoint, OneDrive) en Azure-services worden gebruikt. Deze bedrijven, en gekoppelde Microsoft Entra-tenants, worden gescheiden gehouden omdat delen van de Contoso Corporation en de bijbehorende bedrijven in de toekomst mogelijk worden verkocht.

Contoso Corporation heeft een afzonderlijke Microsoft Entra-tenant voor het testen van Microsoft Entra ID en Microsoft 365-services en -functies. Maar er worden geen Azure-services getest in deze afzonderlijke Microsoft Entra-tenant. Ze worden getest in de contoso.onmicrosoft.com Microsoft Entra-tenant.

Fooi

Zie voor meer informatie over het testen van Azure-landingszones en Azure-workloads en -resources in omgevingen met Azure-landingszones:

Notitie

Azure-landingszones worden geïmplementeerd binnen één Microsoft Entra-tenant. Als u meerdere Microsoft Entra-tenants hebt waarbinnen u Azure-resources wilt implementeren en u deze wilt beheren, beheren en bewaken met behulp van Azure-landingszones, moet u Azure-landingszones in elk van deze tenants afzonderlijk implementeren.

Overwegingen en aanbevelingen voor Azure-landingszones in scenario's met meerdere tenants

In deze sectie worden belangrijke overwegingen en aanbevelingen over Azure-landingszones en Scenario's en gebruik met meerdere tenants van Microsoft Entra uitgelegd.

Overwegingen

- Begin met één tenantbenadering voor uw Microsoft Entra-tenantontwerp.

- De één tenant is doorgaans de zakelijke Microsoft Entra-tenant van de organisatie waarin de identiteiten van de gebruiker bestaan en een service, zoals Microsoft 365, wordt uitgevoerd.

- Maak alleen meer Microsoft Entra-tenants als er vereisten zijn waaraan niet kan worden voldaan met behulp van de Zakelijke Microsoft Entra-tenant.

- Overweeg het gebruik van Microsoft Entra ID-beheereenheden om de scheiding en isolatie van gebruikers, groepen en apparaten (bijvoorbeeld verschillende teams) binnen één Microsoft Entra-tenant te beheren. Gebruik deze resource in plaats van meerdere Microsoft Entra-tenants te maken.

- Overweeg het gebruik van sandbox-abonnementen voor de eerste ontwikkeling en het onderzoek van de workload van de toepassing. Zie 'dev/test/production'-workloadlandingszones verwerken in de Architectuur van de Azure-landingszone voor meer informatie.

- Het migreren van Azure-abonnementen tussen Microsoft Entra-tenants is complex en vereist dat pre- en postmigratieactiviteiten worden voltooid om een migratie mogelijk te maken. Raadpleeg Een Azure-abonnement overzetten naar een andere Azure AD-map voor meer informatie. Het is eenvoudiger om de workload van de toepassing opnieuw te bouwen in een nieuw Azure-abonnement in de doeltenant. Hiermee hebt u meer controle over de migratie.

- Houd rekening met de complexiteit van het beheren, beheren, configureren, bewaken en beveiligen van meerdere Microsoft Entra-tenants. Eén Microsoft Entra-tenant is eenvoudiger te beheren, te beheren en te beveiligen.

- Houd rekening met uw JML-proces (joiners, movers en verlaters), werkstromen en hulpprogramma's. Zorg ervoor dat deze resources meerdere Microsoft Entra-tenants kunnen ondersteunen en afhandelen.

- Houd rekening met het effect op eindgebruikers wanneer ze meerdere identiteiten voor zichzelf beheren, beheren en beveiligen.

- Houd bij het kiezen van meerdere Microsoft Entra-tenants rekening met het effect op samenwerking tussen meerdere tenants, met name vanuit het perspectief van een eindgebruiker. De samenwerkingservaring en ondersteuning van Microsoft 365 tussen gebruikers binnen één Microsoft Entra-tenant is optimaal.

- Houd rekening met het effect op controles en naleving van regelgeving voor meerdere Microsoft Entra-tenants voordat u een benadering kiest.

- Houd rekening met de toename van de licentiekosten wanneer meerdere Microsoft Entra-tenants worden gebruikt. Licenties voor producten zoals Microsoft Entra ID P1 of P2 of Microsoft 365-services hebben geen betrekking op Microsoft Entra-tenants.

- Een enkele Enterprise Overeenkomst inschrijving kan abonnementen op meerdere Microsoft Entra-tenants ondersteunen en bieden door het verificatieniveau voor de inschrijving in te stellen op meerdere tenants voor werk- en schoolaccounts. Zie Azure EA Portal-beheer voor meer informatie.

- Eén Microsoft-klantovereenkomst kan abonnementen bieden voor meerdere Microsoft Entra-tenants. Zie Tenants beheren in uw Microsoft-klantovereenkomst factureringsrekening voor meer informatie.

- Houd rekening met de beperkingen die zich kunnen voordoen voor toepassingsteams en ontwikkelaars wanneer u voor een Architectuur met meerdere tenants van Microsoft Entra optreedt. Houd rekening met beperkingen in Microsoft Entra-integratie voor Azure-producten en -services, zoals Azure Virtual Desktop, Azure Files en Azure SQL. Zie de sectie Microsoft Entra-integratie van Azure-producten en -services in dit artikel voor meer informatie.

- Overweeg om Microsoft Entra B2B te gebruiken om de gebruikerservaring en het beheer te vereenvoudigen en te verbeteren wanneer uw organisatie meerdere Microsoft Entra-tenants heeft.

- Overweeg het Microsoft Identity Platform te gebruiken, met Microsoft Entra ID met B2B- en B2C-mogelijkheden, zodat ontwikkelaars toepassingen in één Azure-abonnement en binnen één tenant kunnen maken. Deze methode ondersteunt gebruikers uit veel identiteitsbronnen. Zie Multitenant-apps en Multitenant-oplossingen ontwerpen in Azure voor meer informatie.

- Overweeg het gebruik van de functies die beschikbaar zijn voor organisaties met meerdere tenants. Zie Wat is een organisatie met meerdere tenants in Microsoft Entra ID voor meer informatie.

- Overweeg om uw Azure-landingszone up-to-date te houden.

Microsoft Entra-integratie van Azure-producten en -services

Veel Azure-producten en -services bieden geen ondersteuning voor Microsoft Entra B2B als onderdeel van hun systeemeigen Microsoft Entra-integratie. Er zijn slechts enkele services die Ondersteuning bieden voor Microsoft Entra B2B-verificatie als onderdeel van hun Microsoft Entra-integraties. Het is veiliger voor de service om Microsoft Entra B2B niet te ondersteunen als onderdeel van hun Microsoft Entra-integratie.

Services die een systeemeigen integratie bieden met Microsoft Entra ID, zoals Azure Storage, Azure SQL, Azure Files en Azure Virtual Desktop, gebruiken een benadering van 'één klik' of 'no-click' om te integreren. Ze vereisen verificatie- en autorisatiescenario's als onderdeel van hun service. Deze benadering wordt doorgaans ondersteund voor de 'thuistenant', en sommige services kunnen ondersteuning bieden voor Microsoft Entra B2B/B2C-scenario's. Zie Een Azure-abonnement koppelen aan of toevoegen aan uw Microsoft Entra-tenant voor meer informatie over de relatie van het Azure-abonnement met Microsoft Entra-id.

Het is belangrijk om zorgvuldig te overwegen aan welke Microsoft Entra-tenant uw Azure-abonnementen zijn gekoppeld. Deze relatie bepaalt welke producten en services en hun functies de toepassings- of workloadteams gebruiken die de identiteiten moeten ondersteunen en van waaruit de identiteiten afkomstig zijn. Identiteiten bevinden zich doorgaans in de zakelijke Microsoft Entra-tenant.

Als meerdere Microsoft Entra-tenants worden gebruikt voor het hosten van alle Azure-abonnementen, kunnen teams van toepassingsworkloads niet profiteren van sommige Azure-producten en -services Microsoft Entra-integraties. Als de workloadteams van de toepassing hun toepassingen moeten ontwikkelen rond deze opgelegde beperkingen, wordt het verificatie- en autorisatieproces complexer en minder veilig.

Vermijd dit probleem door één Microsoft Entra-tenant te gebruiken als de thuisbasis voor al uw Azure-abonnementen. Eén tenant is de beste methode voor verificatie en autorisatie voor uw toepassing of service. Deze eenvoudige architectuur biedt het workloadteam van de toepassing minder om potentiële beperkingen te beheren, te beheren en te beheren.

Zie Resource-isolatie in één tenant voor meer informatie.

Aanbevelingen

- Gebruik één Microsoft Entra-tenant, meestal de Zakelijke Microsoft Entra-tenant. Maak alleen meer Microsoft Entra-tenants als er vereisten zijn waaraan niet kan worden voldaan met behulp van de Zakelijke Microsoft Entra-tenant.

- Gebruik sandbox-abonnementen om toepassingsteams veilige, gecontroleerde en geïsoleerde ontwikkelomgevingen binnen dezelfde Microsoft Entra-tenant te bieden. Zie 'dev/test/production'-workloadlandingszones verwerken in de Architectuur van de Azure-landingszone voor meer informatie.

- Gebruik Microsoft Entra-toepassingen met meerdere tenants wanneer u integraties maakt op basis van operationele hulpprogramma's, zoals ServiceNow, en deze verbindt met meerdere Microsoft Entra-tenants. Zie Best practices voor alle isolatiearchitecturen voor meer informatie.

- Als u een ISV bent, raadpleegt u de overwegingen voor onafhankelijke softwareleveranciers (ISV) voor Azure-landingszones.

- Gebruik Azure Lighthouse om beheerervaringen tussen tenants te vereenvoudigen. Zie Het gebruik van Azure Lighthouse in scenario's met meerdere tenants in Azure-landingszones voor meer informatie.

- Maak op uw Enterprise Overeenkomst inschrijvingen of Microsoft-klantovereenkomst die zijn opgenomen in de Microsoft Entra-doeltenant, accounteigenaren, eigenaren van factuursecties en abonnementsmakers. Wijs de eigenaren en makers toe aan de abonnementen die ze maken om te voorkomen dat u mappen in Azure-abonnementen hoeft te wijzigen nadat deze zijn gemaakt. Zie Een account van een andere Microsoft Entra-tenant toevoegen en Tenants beheren in uw Microsoft-klantovereenkomst factureringsrekening voor meer informatie.

- Zie de Handleiding voor beveiligingsbewerkingen van Microsoft Entra.

- Houd het aantal global Beheer istrator-accounts tot een minimum, kleiner dan 5 heeft de voorkeur.

- Schakel Privileged Identity Management (PIM) in voor alle beheerdersaccounts om geen permanente bevoegdheden te garanderen en JIT-toegang te bieden.

- Goedkeuring in PIM vereisen om kritieke rollen te activeren, zoals de rol Global Beheer istrator. Overweeg goedkeurders van meerdere teams te maken om het gebruik van global Beheer istrator goed te keuren.

- Schakel bewaking en meldingen in voor alle vereiste belanghebbenden over de activering van de rol Global Beheer istrator.

- Zorg ervoor dat de instelling 'Toegangsbeheer voor Azure-resources' op Global Beheer istrators is ingesteld op Nee, waar deze niet is vereist.

- Schakel en configureer de volgende Microsoft Entra-services en -functies om de multitenant-ervaring voor beheer en gebruikers binnen uw organisatie te vereenvoudigen:

- Voor organisaties met een Microsoft Entra-tenant in meerdere Microsoft-clouds, zoals microsoft Azure Commercial Cloud, Microsoft Azure China 21Vianet, Microsoft Azure Government, configureert u Microsoft-cloudinstellingen voor B2B-samenwerking (preview) om de ervaringen van gebruikers te vereenvoudigen bij het samenwerken tussen tenants.

- Toepassingsteams en ontwikkelaars moeten de volgende resources controleren bij het maken van toepassingen en services voor multitenancy: