Ondersteuning voor toepassings-enclaves met vertrouwelijke rekenknooppunten op basis van Intel SGX in Azure Kubernetes Service

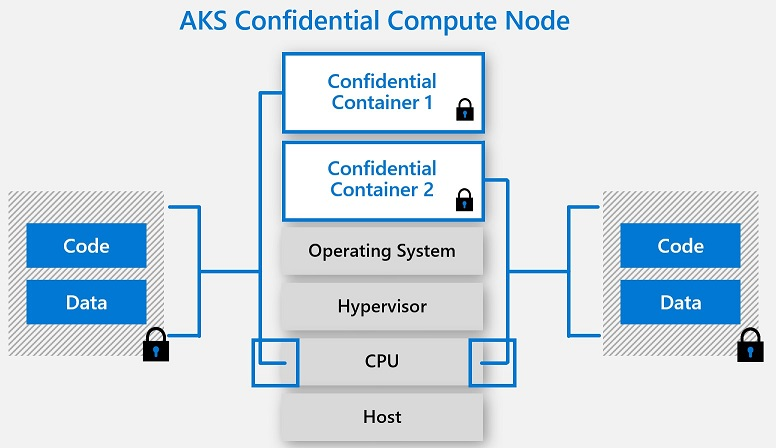

Met Azure Confidential Computing kunt u uw gevoelige gegevens tijdens het gebruik beschermen. Intel SGX-enclaves maken het mogelijk om toepassingen uit te voeren die zijn verpakt als een container in AKS. Containers die worden uitgevoerd in een TEE (Trusted Execution Environment) brengen isolatie van andere containers, de knooppuntkernel in een door hardware beveiligde, integriteit beveiligde attestable-omgeving.

Overzicht

Azure Kubernetes Service (AKS) ondersteunt het toevoegen van Intel SGX Confidential Computing VM-knooppunten als agentpools in een cluster. Met deze knooppunten kunt u gevoelige workloads uitvoeren binnen een hardwaregebaseerde TEE. TEEs staan code op gebruikersniveau van containers toe om privéregio's van het geheugen toe te wijzen om de code rechtstreeks met CPU uit te voeren. Deze privégeheugenregio's die rechtstreeks met CPU worden uitgevoerd, worden enclaves genoemd. Enclaves helpen de vertrouwelijkheid van gegevens, gegevensintegriteit en code-integriteit te beschermen tegen andere processen die op dezelfde knooppunten worden uitgevoerd, evenals de Azure-operator. Het Intel SGX-uitvoeringsmodel verwijdert ook de tussenliggende lagen van gastbesturingssystemen, hostbesturingssystemen en Hypervisor, waardoor het kwetsbaarheid voor aanvallen wordt verminderd. Met het geïsoleerde hardwaremodel per container in een knooppunt kunnen toepassingen rechtstreeks worden uitgevoerd met de CPU, terwijl het speciale blok geheugen per container wordt versleuteld. Confidential Computing-knooppunten met vertrouwelijke containers zijn een uitstekende aanvulling op uw zero-trust-, beveiligingsplanning en diepgaande containerstrategie.

Intel SGX Confidential Computing-knooppunten, functie

- Op hardware gebaseerd containerisolatie op procesniveau via Intel SGX Trusted Execution Environment (TEE)

- Clusters van heterogene knooppuntpools (een combinatie van vertrouwelijke en niet-vertrouwelijke knooppuntpools)

- Op geheugen gebaseerde podplanning op basis van versleutelde paginacache (EPC) via de AKS-invoegtoepassing confcom

- Intel SGX DCAP-stuurprogramma vooraf geïnstalleerd en kernelafhankelijkheid geïnstalleerd

- Op cpu-verbruik gebaseerde horizontale schaalaanpassing van pods en automatische schaalaanpassing van clusters

- Linux-containers biden ondersteuning via Ubuntu 18.04 Gen 2 VM-werkknooppunten

Invoegtoepassing Confidential Computing voor AKS

Met de functie voor invoegtoepassingen kunt u extra mogelijkheden op AKS uitvoeren bij het uitvoeren van knooppuntgroepen met Intel SGX-functionaliteit op het cluster. Met de invoegtoepassing 'confcom' in AKS worden de onderstaande functies ingeschakeld.

Azure Device Plugin voor Intel SGX

De apparaatinvoegtoepassing implementeert de Interface van de Kubernetes-apparaatinvoegtoepassing voor EPC-geheugen (Encrypted Page Cache) en stelt de apparaatstuurprogramma's van de knooppunten beschikbaar. Deze invoegtoepassing maakt EPC-geheugen effectief als een ander resourcetype in Kubernetes. Gebruikers kunnen limieten voor deze resource opgeven, net als voor andere resources. Naast de planningsfunctie helpt de apparaatinvoegtoepassing intel SGX-apparaatstuurprogrammamachtigingen toe te wijzen aan vertrouwelijke containerimplementaties. Met deze invoegtoepassingsontwikkelaar kan voorkomen dat de Intel SGX-stuurprogrammavolumes in de implementatiebestanden worden gekoppeld. Deze invoegtoepassing op AKS-clusters wordt uitgevoerd als een daemonset per VM-knooppunt dat geschikt is voor Intel SGX. Een voorbeeld van een implementatie van de op het EPC-geheugen gebaseerde implementatiesample (kubernetes.azure.com/sgx_epc_mem_in_MiB) vindt u hier

Intel SGX Quote Helper met Platform Software Components

Als onderdeel van de invoegtoepassing wordt een andere daemonset geïmplementeerd per VM-knooppunt dat geschikt is voor Intel SGX op het AKS-cluster. Deze daemonset helpt uw vertrouwelijke container-apps wanneer een externe out-of-proc attestation-aanvraag wordt aangeroepen.

Enclavetoepassingen die externe attestation uitvoeren, moeten een offerte genereren. De offerte biedt cryptografisch bewijs van de identiteit en de status van de toepassing, samen met de hostomgeving van de enclave. Het genereren van offertes is afhankelijk van bepaalde vertrouwde softwareonderdelen van Intel, die deel uitmaken van de SGX Platform Software Components (PSW/DCAP). Deze PSW is verpakt als een daemonset die per knooppunt wordt uitgevoerd. U kunt de PSW gebruiken bij het aanvragen van een attestation-offerte van enclave-apps. Door de geleverde AKS-service te gebruiken, kunt u de compatibiliteit tussen de PSW- en andere SW-onderdelen in de host verbeteren met Intel SGX-stuurprogramma's die deel uitmaken van de AKS-VM-knooppunten. Lees meer over hoe uw apps deze daemonset kunnen gebruiken zonder dat u de attestation-primitieven hoeft te verpakken als onderdeel van uw containerimplementaties meer hier

Programmeermodellen

Vertrouwelijke containers via partners en OSS

Met vertrouwelijke containers kunt u bestaande ongewijzigde containertoepassingen van de meest voorkomende runtimes voor programmeertalen (Python, Node, Java enzovoort) vertrouwelijk uitvoeren. Dit verpakkingsmodel heeft geen broncodewijzigingen of -hercompilatie nodig en is de snelste methode om te worden uitgevoerd in een Intel SGX-enclave die wordt bereikt door uw standaard Docker-containers te verpakken met OpenSource Projects of Azure Partner Solutions. In dit verpakkings- en uitvoeringsmodel worden alle onderdelen van de containertoepassing geladen in de vertrouwde grens (enclave). Dit model werkt goed voor de kant-en-klare containertoepassingen die beschikbaar zijn in de markt of aangepaste apps die momenteel worden uitgevoerd op knooppunten voor algemeen gebruik. Meer informatie over het voorbereidings- en implementatieproces vindt u hier

Enclave-compatibele containers

Confidential Computing-knooppunten op AKS ondersteunen ook containers die zijn geprogrammeerd om in een enclave te worden uitgevoerd om speciale instructiesets te gebruiken die beschikbaar zijn via de CPU. Dit programmeermodel biedt een strakkere controle over uw uitvoeringsstroom en vereist gebruik van speciale SDK's en frameworks. Dit programmeermodel biedt de meeste controle over de toepassingsstroom met een laagste Trusted Computing Base (TCB). Enclavebewuste containerontwikkeling omvat niet-vertrouwde en vertrouwde onderdelen voor de containertoepassing, zodat u het normale geheugen en het EPC-geheugen (Encrypted Page Cache) kunt beheren waar enclave wordt uitgevoerd. Lees meer over enclave-compatibele containers.

Veelgestelde vragen

Hier vindt u antwoorden op enkele van de veelgestelde vragen over ondersteuning voor AKS-knooppuntgroepen (Azure Kubernetes Service) voor op Intel SGX gebaseerde vertrouwelijke rekenknooppunten

Volgende stappen

AKS-cluster implementeren met Confidential Computing-knooppunten

Quickstart met samples van vertrouwelijke containers

Intel SGX Confidential VM's - DCsv2 SKU List

Intel SGX Confidential VM's - DCsv3 SKU List

Diepgaande verdediging met webinarsessie met vertrouwelijke containers