Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

VAN TOEPASSING OP: Azure Data Factory

Azure Data Factory  Azure Synapse Analytics

Azure Synapse Analytics

Aanbeveling

Probeer Data Factory uit in Microsoft Fabric, een alles-in-één analyseoplossing voor ondernemingen. Microsoft Fabric omvat alles, van gegevensverplaatsing tot gegevenswetenschap, realtime analyses, business intelligence en rapportage. Meer informatie over het gratis starten van een nieuwe proefversie .

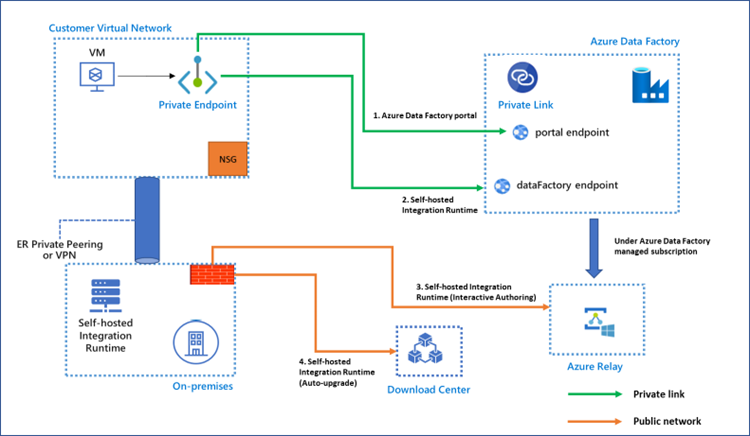

Met behulp van Azure Private Link kunt u via een privé-eindpunt verbinding maken met verschillende PaaS-implementaties (Platform as a Service) in Azure. Een privé-eindpunt is een privé-IP-adres binnen een specifiek virtueel netwerk en subnet. Zie de Documentatie van Private Link voor een lijst met PaaS-implementaties die ondersteuning bieden voor Private Link-functionaliteit.

Beveiligde communicatie tussen klantnetwerken en Data Factory

U kunt een virtueel Azure-netwerk instellen als een logische weergave van uw netwerk in de cloud. Als u dit doet, heeft dit de volgende voordelen:

- U helpt uw Azure-resources te beschermen tegen aanvallen in openbare netwerken.

- U laat de netwerken en data factory veilig met elkaar communiceren.

U kunt ook een on-premises netwerk verbinden met uw virtuele netwerk. Stel een VPN-verbinding voor internetprotocolbeveiliging in. Dit is een site-naar-site-verbinding. Of stel een Azure ExpressRoute-verbinding in. Dit is een privé-peering-verbinding.

U kunt ook een zelf-gehoste Integration Runtime (IR) installeren op een lokale machine of een virtuele machine in het virtuele netwerk. Als u dit doet, kunt u:

- Kopieeractiviteiten uitvoeren tussen gegevensopslag in de cloud en gegevensopslag in een privénetwerk.

- Transformatieactiviteiten uitvoeren op rekenresources in een on-premises netwerk of in een virtueel Azure-netwerk.

Er zijn verschillende communicatiekanalen vereist tussen Azure Data Factory en het virtuele netwerk van de klant, zoals wordt weergegeven in de volgende tabel:

| Domein | Poort | Omschrijving |

|---|---|---|

adf.azure.com |

443 | De Data Factory-portal is vereist voor het ontwerpen en bewaken van Data Factory. |

*.{region}.datafactory.azure.net |

443 | Vereist door de zelfgehoste IR om verbinding te maken met Data Factory. |

*.servicebus.windows.net |

443 | Vereist door de zelfgehoste IR voor interactief auteurschap. |

download.microsoft.com |

443 | Vereist door de zelf-hostende IR voor het downloaden van de updates. |

Notitie

Het uitschakelen van openbare netwerktoegang is alleen van toepassing op de zelf-hostende IR, niet op Azure IR en SQL Server Integration Services IR.

De communicatie met Data Factory gaat via Private Link en helpt beveiligde privéconnectiviteit te bieden.

Het inschakelen van Private Link voor elk van de voorgaande communicatiekanalen biedt de volgende functionaliteit:

Ondersteund:

- U kunt in de Data Factory-portal ontwerpen en bewaken vanuit uw virtuele netwerk, zelfs als u alle uitgaande communicatie blokkeert. Als u een privé-eindpunt voor de portal maakt, hebben anderen nog steeds toegang tot de Data Factory-portal via het openbare netwerk.

- De communicatie tussen de zelf-hostende IR en Data Factory kan veilig worden uitgevoerd in een privénetwerkomgeving. Het verkeer tussen de zelf-hostende IR en Data Factory gaat via Private Link.

Momenteel niet ondersteund:

- Interactieve creatie die gebruikmaakt van een zelf-hostende IR, zoals een testverbinding, bladeren in mappenlijst en tabellijst, schema ophalen en voorbeeldgegevens bekijken, gaat via Private Link. Let op: het dataverkeer gaat via een privékoppeling als de zelfstandige interactieve auteurstools zijn ingeschakeld. Zie Zelfstandige interactieve auteurstoepassingen.

Notitie

Zowel 'IP ophalen' als 'Logboek verzenden' worden niet ondersteund wanneer zelfstandige interactieve auteurstools zijn ingeschakeld.

- De nieuwe versie van de zelf-hostende IR die automatisch kan worden gedownload vanuit het Microsoft Downloadcentrum als u automatisch bijwerken inschakelt, wordt op dit moment niet ondersteund.

Voor functionaliteit die momenteel niet wordt ondersteund, moet u het eerder genoemde domein en de eerder genoemde poort configureren in het virtuele netwerk of uw bedrijfsfirewall.

Verbinding maken met Data Factory via een privé-eindpunt is alleen van toepassing op zelf-hostende IR in Data Factory. Het wordt niet ondersteund voor Azure Synapse Analytics.

Waarschuwing

Als u Private Link Data Factory inschakelt en openbare toegang tegelijkertijd blokkeert, slaat u uw referenties op in Azure Key Vault om ervoor te zorgen dat deze veilig zijn.

Privé-eindpunt configureren voor communicatie tussen zelf-hostende IR en Data Factory

In deze sectie wordt beschreven hoe u het privé-eindpunt configureert voor communicatie tussen zelf-hostende IR en Data Factory.

Een privé-eindpunt maken en een privékoppeling instellen voor Data Factory

Het privé-eindpunt wordt gemaakt in uw virtuele netwerk voor de communicatie tussen zelf-hostende IR en Data Factory. Volg de stappen in Een privé-eindpuntkoppeling instellen voor Data Factory.

Controleer of de DNS-configuratie juist is

Volg de instructies in DNS-wijzigingen voor privé-eindpunten om uw DNS-instellingen te controleren of te configureren.

Neem de FQDN's van Azure Relay en het Downloadcentrum op in de toegestane lijst van uw firewall.

Als uw zelf-gehoste IR is geïnstalleerd op de virtuele machine in uw virtuele netwerk, sta dan uitgaand verkeer toe naar de onderstaande FQDN's in de NSG van uw virtuele netwerk.

Als uw zelf-gehoste IR is geïnstalleerd op een computer in uw lokale omgeving, moet u uitgaand verkeer naar de onderstaande FQDN's toestaan in de firewall van uw lokale omgeving en de NSG van uw virtuele netwerk.

| Domein | Poort | Omschrijving |

|---|---|---|

*.servicebus.windows.net |

443 | Vereist door de zelfgehoste IR voor interactieve bewerking |

download.microsoft.com |

443 | Vereist door de zelfgehoste IR voor het downloaden van de updates |

Als u het voorgaande uitgaande verkeer in de firewall en NSG niet toestaat, wordt zelf-gehoste IR weergegeven met een Beperkte status. Maar u kunt het nog steeds gebruiken om activiteiten uit te voeren. Alleen interactief ontwerpen en automatisch bijwerken werken niet.

Notitie

Als één data factory (gedeeld) een zelf-gehoste IR heeft en de zelf-gehoste IR wordt gedeeld met andere datafabrieken (gekoppeld), hoeft u alleen een privé-eindpunt te maken voor de gedeelde datafabriek. Andere gekoppelde data factory's kunnen gebruikmaken van deze privékoppeling voor de communicatie tussen zelf-hostende IR en Data Factory.

Notitie

Momenteel wordt het tot stand brengen van een privékoppeling tussen een zelf-hostende Integration Runtime en een Synapse Analytics-werkruimte niet ondersteund. En de zelf-hostende Integration Runtime kan nog steeds communiceren met Synapse, zelfs wanneer gegevensexfiltratiebeveiliging is ingeschakeld in de Synapse-werkruimte.

DNS-wijzigingen voor privé-eindpunten

Wanneer u een privé-eindpunt maakt, wordt de DNS CNAME-resourcerecord voor de data factory bijgewerkt naar een alias in een subdomein met het voorvoegsel privatelink. Standaard maken we ook een privé-DNS-zone die overeenkomt met het subdomein privatelink , met de DNS A-bronrecords voor de privé-eindpunten.

Wanneer u de URL van een Data Factory-eindpunt vanuit buiten het virtuele netwerk benadert met een privé-eindpunt, leidt deze naar het publieke eindpunt van de Data Factory. Wanneer het probleem is opgelost vanuit het virtuele netwerk dat als host fungeert voor het privé-eindpunt, wordt de URL van het opslageindpunt omgezet in het IP-adres van het privé-eindpunt.

In het voorgaande geïllustreerde voorbeeld zijn de DNS-bronrecords voor de data factory met de naam DataFactoryA, wanneer deze worden omgezet van buiten het virtuele netwerk dat als host fungeert voor het privé-eindpunt:

| Naam | Typologie | Waarde |

|---|---|---|

| DataFactoryA. {regio}.datafactory.azure.net | CNAME | < Openbaar Data Factory-eindpunt > |

| < Openbaar Data Factory-eindpunt > | Een | < Openbaar IP-adres van Data Factory > |

De DNS-bronrecords voor DataFactoryA, wanneer deze worden omgezet in het virtuele netwerk dat als host fungeert voor het privé-eindpunt, zijn:

| Naam | Typologie | Waarde |

|---|---|---|

| DataFactoryA. {regio}.datafactory.azure.net | CNAME | DataFactoryA. {regio}.privatelink.datafactory.azure.net |

| DataFactoryA. {regio}.privatelink.datafactory.azure.net | Een | < IP-adres van privé-eindpunt > |

Als u een aangepaste DNS-server in uw netwerk gebruikt, moeten clients de FQDN voor het data factory-eindpunt kunnen oplossen naar het IP-adres van het privé-eindpunt. U moet uw DNS-server configureren om uw Private Link-subdomein te delegeren naar de privé-DNS-zone voor het virtuele netwerk. U kunt ook de A-records voor DataFactoryA configureren. {region}.datafactory.azure.net met het IP-adres van het privé-eindpunt.

Notitie

Er is momenteel slechts één Data Factory-portaleindpunt, dus er is slechts één privé-eindpunt voor de portal in een DNS-zone. Als u een tweede of volgende privé-eindpunt voor de portal probeert te maken, wordt de eerder gemaakte privé-DNS-vermelding voor de portal overschreven.

Een privé-eindpuntkoppeling instellen voor Data Factory

In deze sectie stelt u een privé-eindpuntkoppeling in voor Data Factory.

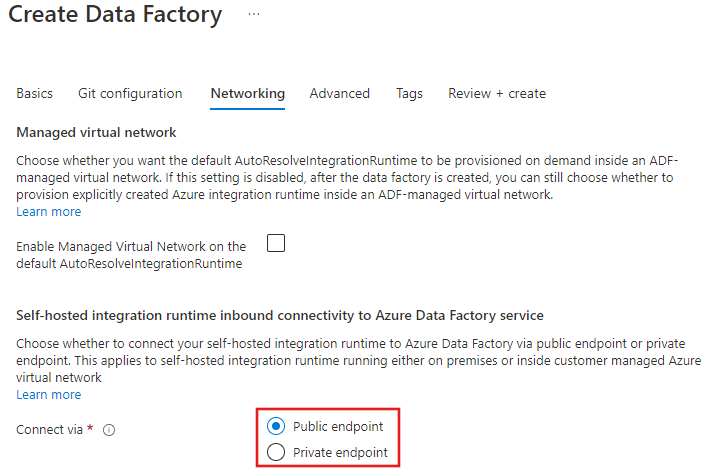

U kunt kiezen of u uw zelf-hostende IR wilt verbinden met Data Factory door een openbaar eindpunt of privé-eindpunt te selecteren tijdens de aanmaakstap van Data Factory, die hier wordt weergegeven:

U kunt de selectie op elk gewenst moment na het maken van de Data Factory-portalpagina wijzigen in het deelvenster Netwerken. Nadat u daar een privé-eindpunt hebt ingeschakeld, moet u ook een privé-eindpunt toevoegen aan de data factory.

Een privé-eindpunt vereist een virtueel netwerk en subnet voor de koppeling. In dit voorbeeld wordt een virtuele machine binnen het subnet gebruikt om de zelf-hostende IR uit te voeren, die verbinding maakt via de privé-eindpuntkoppeling.

Een virtueel netwerk maken

Als u geen bestaand virtueel netwerk hebt om te gebruiken met uw privé-eindpuntkoppeling, moet u er een maken en een subnet toewijzen.

Meld u aan bij het Azure-portaal.

Selecteer in de linkerbovenhoek van het scherm Resource maken>Netwerken>Virtueel netwerk of zoek naar virtueel netwerk in het zoekvak.

In Creëer virtueel netwerk, voer deze gegevens in of selecteer ze op het tabblad Basisbeginselen:

Instelling Waarde Projectdetails Abonnement Selecteer uw Azure-abonnement. Resourcegroep Selecteer een resourcegroep voor uw virtuele netwerk. Instantiedetails Naam Voer een naam in voor uw virtuele netwerk. Regio Belangrijk: Selecteer dezelfde regio die door uw privé-eindpunt wordt gebruikt. Selecteer het tabblad IP-adressen of selecteer Volgende: IP-adressen onderaan de pagina.

Voer op het tabblad IP-adressen deze gegevens in:

Instelling Waarde IPv4-adresruimte Voer 10.1.0.0/16 in. Onder Subnetnaam selecteert u het woord standaard.

Voer in Subnet bewerken deze gegevens in:

Instelling Waarde Subnetnaam Voer een naam in voor uw subnet. Subnetadresbereik Voer 10.1.0.0/24 in. Selecteer Opslaan.

Selecteer het tabblad Controleren + maken of klik op de knop Controleren + maken.

Klik op Maken.

Een virtuele machine maken voor de zelf-hostende IR

U moet ook een bestaande virtuele machine maken of toewijzen om de zelf-hostende IR uit te voeren in het nieuwe subnet dat u in de voorgaande stappen hebt gemaakt.

Selecteer Een resource aanmaken>Rekenkracht>Virtuele machine in de linkerbovenhoek van de portal of zoek naar Virtuele machine in het zoekvak.

Voer in Een virtuele machine maken de waarden in of selecteer deze op het tabblad Basis:

Instelling Waarde Projectdetails Abonnement Selecteer uw Azure-abonnement. Resourcegroep Selecteer een resourcegroep. Instantiedetails Naam van virtuele machine Voer een naam in voor de virtuele machine. Regio Selecteer de regio die u hebt gebruikt voor uw virtuele netwerk. Beschikbaarheidsopties Selecteer Geen infrastructuurredundantie vereist. Afbeelding Kies Windows Server 2019 Datacenter - Gen1 of een andere Windows-installatiekopie die ondersteuning biedt voor de zelfgehoste IR. Azure spot-instantie Selecteer Nee. Grootte Kies de VM-grootte of gebruik de standaardinstelling. Beheerdersaccount Gebruikersnaam Voer een gebruikersnaam in. Wachtwoord Voer een wachtwoord in. Wachtwoord bevestigen Voer het wachtwoord opnieuw in. Selecteer het tabblad Netwerken of selecteer Volgende: Schijven>Volgende: Netwerken.

Selecteer of voer op het tabblad Netwerken het volgende in:

Instelling Waarde Netwerkinterface Virtueel netwerk Selecteer het virtuele netwerk dat u hebt gemaakt. subnetwerk Selecteer het subnet dat u hebt gemaakt. Openbare IP Selecteer Geen. NIC-netwerkbeveiligingsgroep Basis. Openbare poorten voor inkomend verkeer Selecteer Geen. Selecteer Bekijk + aanmaken.

Controleer de instellingen en selecteer vervolgens Maken.

Notitie

Azure biedt een standaard ip-adres voor uitgaande toegang voor VM's waaraan geen openbaar IP-adres is toegewezen of zich in de back-endpool van een interne Azure-load balancer bevinden. Het standaard ip-mechanisme voor uitgaande toegang biedt een uitgaand IP-adres dat niet kan worden geconfigureerd.

Het standaard IP-adres voor uitgaande toegang is uitgeschakeld wanneer een van de volgende gebeurtenissen plaatsvindt:

- Er wordt een openbaar IP-adres toegewezen aan de VIRTUELE machine.

- De virtuele machine wordt in de back-endpool van een standaard vereffenaar geplaatst, met of zonder uitgaande regels.

- Er wordt een Azure NAT Gateway-resource toegewezen aan het subnet van de VIRTUELE machine.

Virtuele machines die u maakt met behulp van virtuele-machineschaalsets in de flexibele orkestratiemodus, hebben geen standaard uitgaande toegang.

Voor meer informatie over uitgaande verbindingen in Azure, zie Standaard uitgaande toegang in Azure en SNAT (Source Network Address Translation) gebruiken voor uitgaande verbindingen.

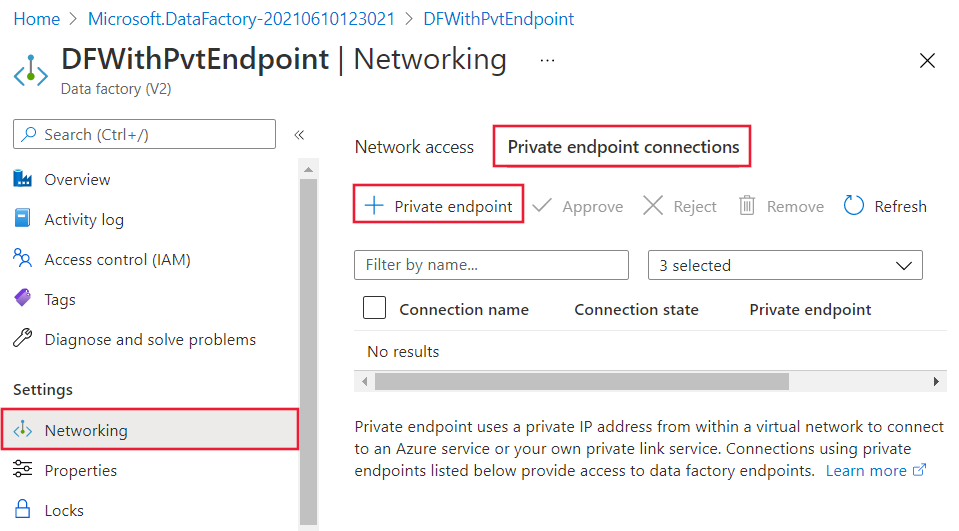

Een privé-eindpunt maken

Ten slotte moet u een privé-eindpunt maken in uw data factory.

Op de Azure-portalpagina voor uw data factory, selecteer Netwerken>Privé-eindpuntverbindingen en selecteer vervolgens + Privé-eindpunt.

Voer deze gegevens in of selecteer deze op het tabblad Basisbeginselen van Een privé-eindpunt maken.

Instelling Waarde Projectdetails Abonnement Selecteer uw abonnement. Resourcegroep Selecteer een resourcegroep. Instantiedetails Naam Voer een naam in voor uw eindpunt. Regio Selecteer de regio van het virtuele netwerk dat u hebt gemaakt. Selecteer het tabblad Resource of de knop Volgende: Resource onderaan het scherm.

Voer deze informatie in of selecteer deze in Resource.

Instelling Waarde Verbindingsmethode Selecteer Verbinding maken met een Azure-resource in mijn directory. Abonnement Selecteer uw abonnement. Brontype Selecteer Microsoft.Datafactory/factories. Bron Selecteer uw gegevensfabriek. Stel subresource in Als u het privé-eindpunt wilt gebruiken voor opdrachtcommunicatie tussen de zelf-hostende IR en Data Factory, selecteert u datafactory als doelsubresource. Als u het privéadres wilt gebruiken voor het ontwerpen en monitoren van de datafabriek in uw virtuele netwerk, selecteert u de portal als doel-subresource. Selecteer het tabblad Configuratie of de knop Volgende: Configuratie onderaan het scherm.

Voer in Configuratie deze informatie in of selecteer ze:

Instelling Waarde Netwerken Virtueel netwerk Selecteer het virtuele netwerk dat u hebt gemaakt. subnetwerk Selecteer het subnet dat u hebt gemaakt. Privé-DNS-integratie Integreren met privé-DNS-zone Laat de standaardwaarde Ja staan. Abonnement Selecteer uw abonnement. Persoonlijke DNS-zones Laat de standaardwaarde in beide doelsubbronnen staan: 1. datafactory: (Nieuw) privatelink.datafactory.azure.net. 2. portal: (Nieuw) privatelink.adf.azure.com. Selecteer Bekijk + aanmaken.

Klik op Maken.

Toegang voor Data Factory-resources beperken met Behulp van Private Link

Als u de toegang voor Data Factory-resources in uw abonnementen per Private Link wilt beperken, volgt u de stappen in De portal om een privékoppeling te maken voor het beheren van Azure-resources.

Bekend probleem

U hebt geen toegang tot afzonderlijke PaaS-resources wanneer beide zijden blootgesteld zijn aan Private Link en een privé-eindpunt. Dit probleem is een bekende beperking van Private Link en privé-eindpunten.

Klant A gebruikt bijvoorbeeld een privékoppeling voor toegang tot de portal van data factory A in virtueel netwerk A. Wanneer data factory A geen openbare toegang blokkeert, heeft klant B toegang tot de portal van data factory A in virtueel netwerk B via openbaar. Maar wanneer klant B een privé-eindpunt maakt tegen data factory B in virtueel netwerk B, kan klant B data factory A niet langer via het openbare netwerk in virtueel netwerk B benaderen.