Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

VAN TOEPASSING OP: Azure Data Factory

Azure Data Factory  Azure Synapse Analytics

Azure Synapse Analytics

Aanbeveling

Probeer Data Factory uit in Microsoft Fabric, een alles-in-één analyseoplossing voor ondernemingen. Microsoft Fabric omvat alles, van gegevensverplaatsing tot gegevenswetenschap, realtime analyses, business intelligence en rapportage. Meer informatie over het gratis starten van een nieuwe proefversie .

De Integration Runtime (IR) is de rekeninfrastructuur die azure Data Factory- en Synapse-pijplijnen gebruiken om mogelijkheden voor gegevensintegratie in verschillende netwerkomgevingen te bieden.

Een zelf-hostende Integration Runtime biedt deze mogelijkheden tussen een gegevensarchief in de cloud en een gegevensarchief in een privénetwerk, bijvoorbeeld een on-premises netwerk of een virtueel Azure-netwerk. In dit artikel wordt beschreven hoe u een zelf-hostende IR kunt maken en configureren op een computer in uw privénetwerk, zodat u uw gegevensbron kunt verbinden met uw gegevensintegratiebronnen.

Notitie

Het wordt aanbevolen de Azure Az PowerShell-module te gebruiken om te communiceren met Azure. Zie Azure PowerShell installeren om aan de slag te gaan. Raadpleeg Azure PowerShell migreren van AzureRM naar Az om te leren hoe u naar de Azure PowerShell-module migreert.

Overwegingen voor het gebruik van een zelf-hostende IR

- U kunt één zelf-hostende Integration Runtime gebruiken voor meerdere on-premises gegevensbronnen. U kunt deze ook delen met een andere data factory binnen dezelfde Microsoft Entra-tenant. Zie Een zelf-hostende Integration Runtime delen voor meer informatie.

- U kunt slechts één exemplaar van een zelf-hostende Integration Runtime installeren op één computer. Als u twee gegevensfactory's hebt die toegang nodig hebben tot on-premises gegevensbronnen, gebruikt u de functie voor het delen van zelf-hostende IR om de zelf-hostende IR te delen of installeert u de zelf-hostende IR op twee on-premises computers, één voor elke data factory of Synapse-werkruimte. Synapse-werkruimte biedt geen ondersteuning voor het delen van Integration Runtime.

- De zelf-hostende Integration Runtime hoeft zich niet op dezelfde computer als de gegevensbron te bevinden. Als u de zelf-hostende Integration Runtime echter dicht bij de gegevensbron hebt, vermindert u de tijd voor de zelf-hostende Integration Runtime om verbinding te maken met de gegevensbron. U wordt aangeraden de zelf-hostende Integration Runtime te installeren op een computer die verschilt van die waarop de on-premises gegevensbron wordt gehost. Wanneer de zelf-hostende Integration Runtime en gegevensbron zich op verschillende computers bevinden, concurreert de zelf-hostende Integration Runtime niet met de gegevensbron voor resources.

- U kunt meerdere zelf-hostende Integration Runtimes hebben op verschillende computers die verbinding maken met dezelfde on-premises gegevensbron. Als u bijvoorbeeld twee zelf-hostende Integration Runtimes hebt die twee gegevensfactory's leveren, kan dezelfde on-premises gegevensbron worden geregistreerd bij beide gegevensfactory's.

- Gebruik een zelf-hostende Integration Runtime ter ondersteuning van gegevensintegratie in een virtueel Azure-netwerk.

- Behandel uw gegevensbron als een on-premises gegevensbron die zich achter een firewall bevindt, zelfs wanneer u Azure ExpressRoute gebruikt. Gebruik de zelf-hostende Integration Runtime om de service te verbinden met de gegevensbron.

- Gebruik de zelf-hostende Integration Runtime, zelfs als het gegevensarchief zich in de cloud bevindt op een virtuele IaaS-machine (Infrastructure as a Service).

- Taken kunnen mislukken in een zelf-hostende Integration Runtime die u hebt geïnstalleerd op een Windows-server waarvoor FIPS-compatibele versleuteling is ingeschakeld. U kunt dit probleem omzeilen door twee opties te gebruiken: referenties/geheime waarden opslaan in een Azure Key Vault of FIPS-compatibele versleuteling uitschakelen op de server. Als u FIPS-compatibele versleuteling wilt uitschakelen, wijzigt u de waarde van de volgende registersubsleutel van 1 (ingeschakeld) in 0 (uitgeschakeld):

HKLM\System\CurrentControlSet\Control\Lsa\FIPSAlgorithmPolicy\Enabled. Als u de zelf-hostende Integration Runtime gebruikt als proxy voor SSIS Integration Runtime, kan FIPS-compatibele versleuteling worden ingeschakeld en gebruikt bij het verplaatsen van gegevens van on-premises naar Azure Blob Storage als faseringsgebied. - Volledige licentiegegevens vindt u op de eerste pagina van de zelf-hostende integration runtime-installatie.

Notitie

Momenteel kan zelf-hostende Integration Runtime alleen worden gedeeld met meerdere gegevensfactory's. Het kan niet worden gedeeld tussen Synapse-werkruimten of tussen data factory en Synapse-werkruimte.

Opdrachtstroom en gegevensstroom

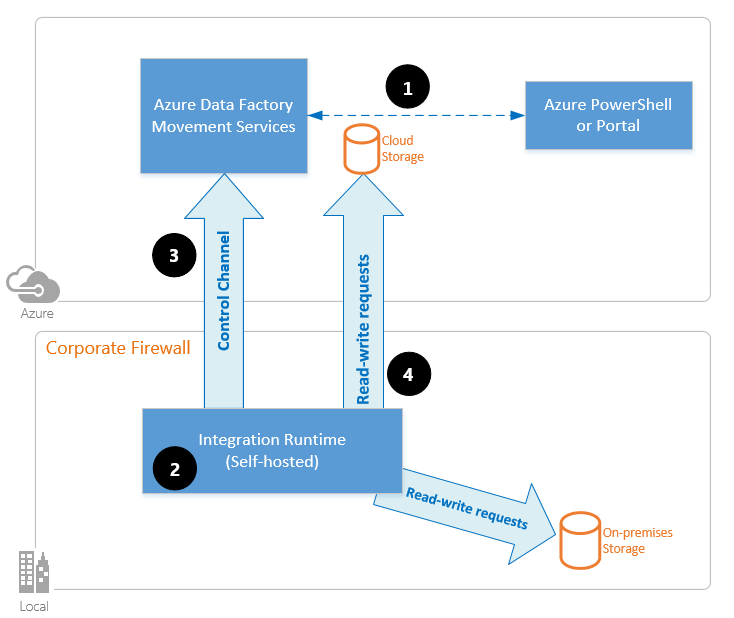

Wanneer u gegevens verplaatst tussen on-premises en de cloud, gebruikt de activiteit een zelf-hostende Integration Runtime om de gegevens over te dragen tussen een on-premises gegevensbron en de cloud.

Hier volgt een algemeen overzicht van de gegevensstroomstappen voor het kopiëren met een zelf-hostende IR:

Een gegevensontwikkelaar maakt eerst een zelf-hostende Integration Runtime in een Azure-data factory of Synapse-werkruimte met behulp van Azure Portal of de PowerShell-cmdlet. Vervolgens maakt de gegevensontwikkelaar een gekoppelde service voor een on-premises gegevensarchief, waarbij het zelf-hostende Integration Runtime-exemplaar wordt opgegeven dat de service moet gebruiken om verbinding te maken met gegevensarchieven.

Het zelf-hostende Integration Runtime-knooppunt versleutelt de referenties met behulp van DpAPI (Windows Data Protection Application Programming Interface) en slaat de referenties lokaal op. Als er meerdere knooppunten zijn ingesteld voor hoge beschikbaarheid, worden de referenties verder gesynchroniseerd over andere knooppunten. Elk knooppunt versleutelt de referenties met behulp van DPAPI en slaat ze lokaal op. Referentiesynchronisatie is transparant voor de gegevensontwikkelaar en wordt verwerkt door de zelf-hostende IR.

Azure Data Factory- en Synapse-pijplijnen communiceren met de zelf-hostende Integration Runtime om taken te plannen en te beheren. Communicatie vindt plaats via een besturingskanaal dat gebruikmaakt van een gedeelde Azure Relay-verbinding . Wanneer een activiteitstaak moet worden uitgevoerd, wordt de aanvraag in de wachtrij geplaatst, samen met eventuele referentiegegevens. Dit geldt voor het geval referenties nog niet zijn opgeslagen in de zelf-hostende Integration Runtime. De zelf-hostende Integration Runtime start de taak nadat deze de wachtrij heeft gepeild.

De zelf-hostende Integration Runtime kopieert gegevens tussen een on-premises archief en cloudopslag. De richting van de kopie is afhankelijk van de configuratie van de kopieeractiviteit in de gegevenspijplijn. Voor deze stap communiceert de zelf-hostende Integration Runtime rechtstreeks met cloudopslagservices zoals Azure Blob Storage via een beveiligd HTTPS-kanaal.

Vereisten

- De ondersteunde versies van Windows zijn:

- Windows 10

- Windows 11

- Windows Server 2016

- Windows Server 2019

- Windows Server 2022

- Windows Server 2025

Installatie van de zelf-hostende Integration Runtime op een domeincontroller wordt niet ondersteund.

- Voor zelf-hostende Integration Runtime is een 64-bits besturingssysteem met .NET Framework 4.7.2 of hoger vereist. Zie .NET Framework-systeemvereisten voor meer informatie.

- De aanbevolen minimale configuratie voor de zelf-hostende Integration Runtime-machine is een processor van 2 GHz met 4 kernen, 8 GB RAM en 80 GB beschikbare schijfruimte. Zie Downloaden voor meer informatie over systeemvereisten.

- Als de hostmachine zich in de sluimerstand bevindt, reageert de zelf-hostende Integration Runtime niet op gegevensaanvragen. Configureer een geschikt energiebeheerschema op de computer voordat u de zelf-hostende Integration Runtime installeert. Als de machine is geconfigureerd voor de sluimerstand, wordt door het zelf-hostende installatieprogramma van integration runtime gevraagd om een bericht.

- U moet een beheerder op de computer zijn om de zelf-hostende Integration Runtime te kunnen installeren en configureren.

- Uitvoeringen van kopieeractiviteit worden uitgevoerd met een specifieke frequentie. Processor- en RAM-gebruik op de machine volgt hetzelfde patroon met piek- en niet-actieve tijden. Resourcegebruik is ook sterk afhankelijk van de hoeveelheid gegevens die wordt verplaatst. Wanneer er meerdere kopieertaken worden uitgevoerd, ziet u dat het resourcegebruik tijdens piektijden toeloopt.

- Taken kunnen mislukken tijdens het extraheren van gegevens in Parquet-, ORC- of Avro-indelingen. Zie Parquet-indeling in Azure Data Factory voor meer informatie over Parquet. Het maken van bestanden wordt uitgevoerd op de zelf-hostende integratiecomputer. Als u wilt werken zoals verwacht, zijn voor het maken van bestanden de volgende vereisten vereist:

- Java Runtime (JRE) versie 11 van een JRE-provider, zoals Microsoft OpenJDK 11 of Eclipse Temurin 11. Zorg ervoor dat de omgevingsvariabele van het JAVA_HOME systeem is ingesteld op de JDK-map (niet alleen de JRE-map) die u mogelijk ook moet toevoegen aan de omgevingsvariabele PATH van uw systeem.

Notitie

Het kan nodig zijn om de Java-instellingen aan te passen als er geheugenfouten optreden, zoals beschreven in de documentatie over de Parquet-indeling .

Notitie

Als u in de overheidscloud werkt, raadpleegt u Verbinding maken met de overheidscloud.

Een zelf-hostende Integration Runtime instellen

Gebruik de volgende procedures om een zelf-hostende Integration Runtime te maken en in te stellen.

Een zelf-hostende IR maken via Azure PowerShell

U kunt Azure PowerShell voor deze taak gebruiken. Hier is een voorbeeld:

Set-AzDataFactoryV2IntegrationRuntime -ResourceGroupName $resourceGroupName -DataFactoryName $dataFactoryName -Name $selfHostedIntegrationRuntimeName -Type SelfHosted -Description "selfhosted IR description"Download en installeer de zelf-hostende Integration Runtime op een lokale computer.

Haal de verificatiesleutel op en registreer de zelf-hostende Integration Runtime met de sleutel. Hier volgt een PowerShell-voorbeeld:

Get-AzDataFactoryV2IntegrationRuntimeKey -ResourceGroupName $resourceGroupName -DataFactoryName $dataFactoryName -Name $selfHostedIntegrationRuntimeName

Notitie

Als u in de overheidscloud werkt, raadpleegt u Verbinding maken met de overheidscloud.

Een zelf-hostende IR maken via de gebruikersinterface

Gebruik de volgende stappen om een zelf-hostende IR te maken met behulp van de Gebruikersinterface van Azure Data Factory of Azure Synapse.

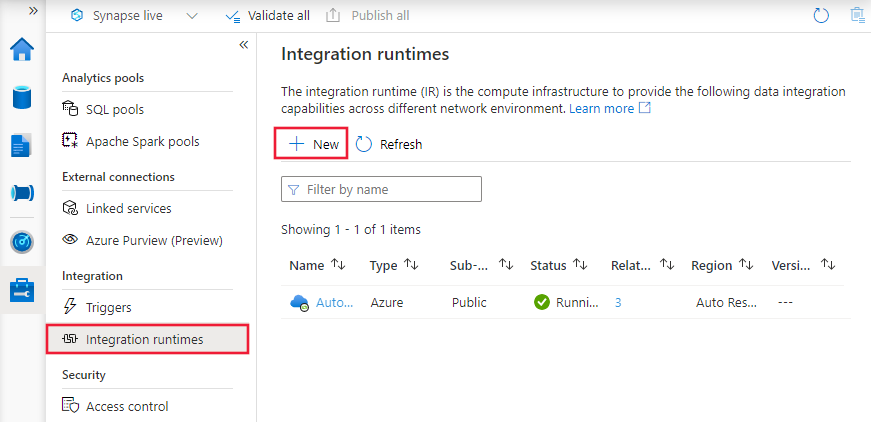

Selecteer op de startpagina van de Gebruikersinterface van Azure Data Factory het tabblad Beheren in het meest linkse deelvenster.

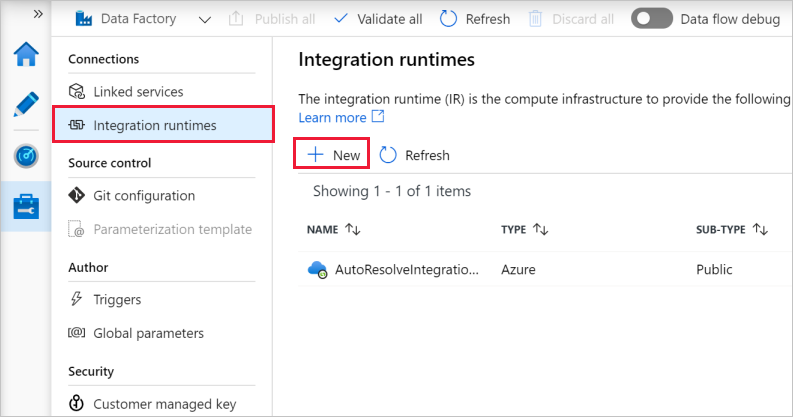

Selecteer Integration Runtimes in het linkerdeelvenster en selecteer vervolgens +Nieuw.

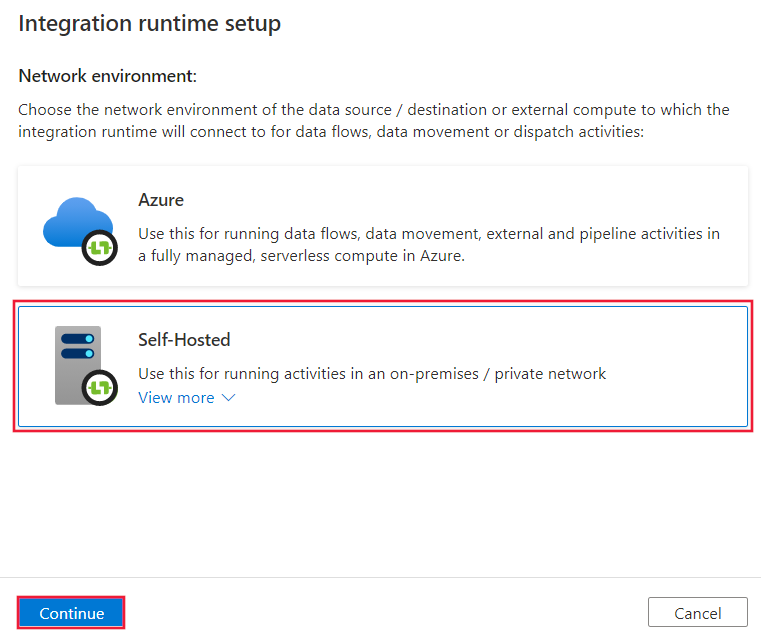

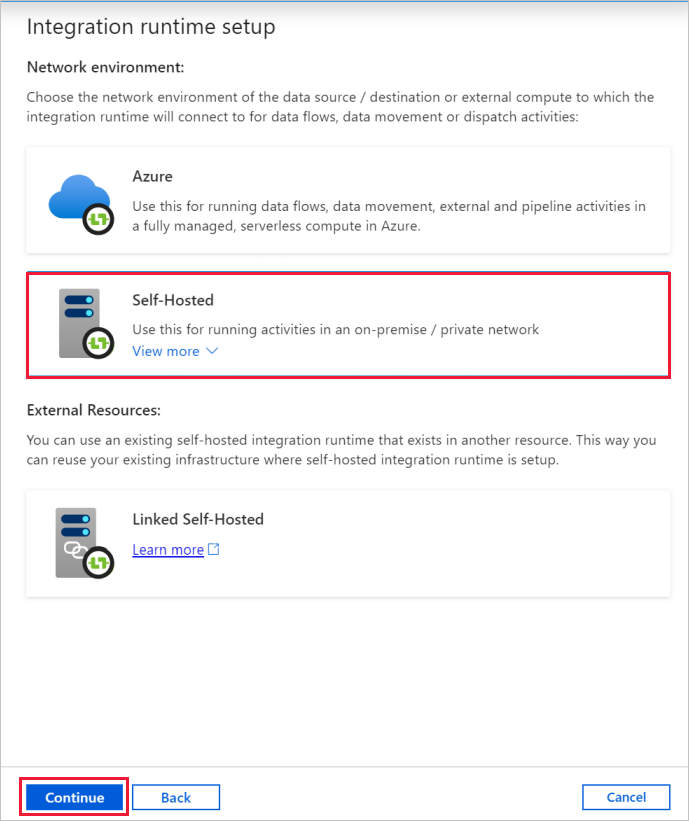

Selecteer Op de installatiepagina van Integration Runtime Azure, Zelf-hostend en selecteer Vervolgens Doorgaan.

Selecteer op de volgende pagina zelf-hostend om een zelf-hostende IR te maken en selecteer vervolgens Doorgaan.

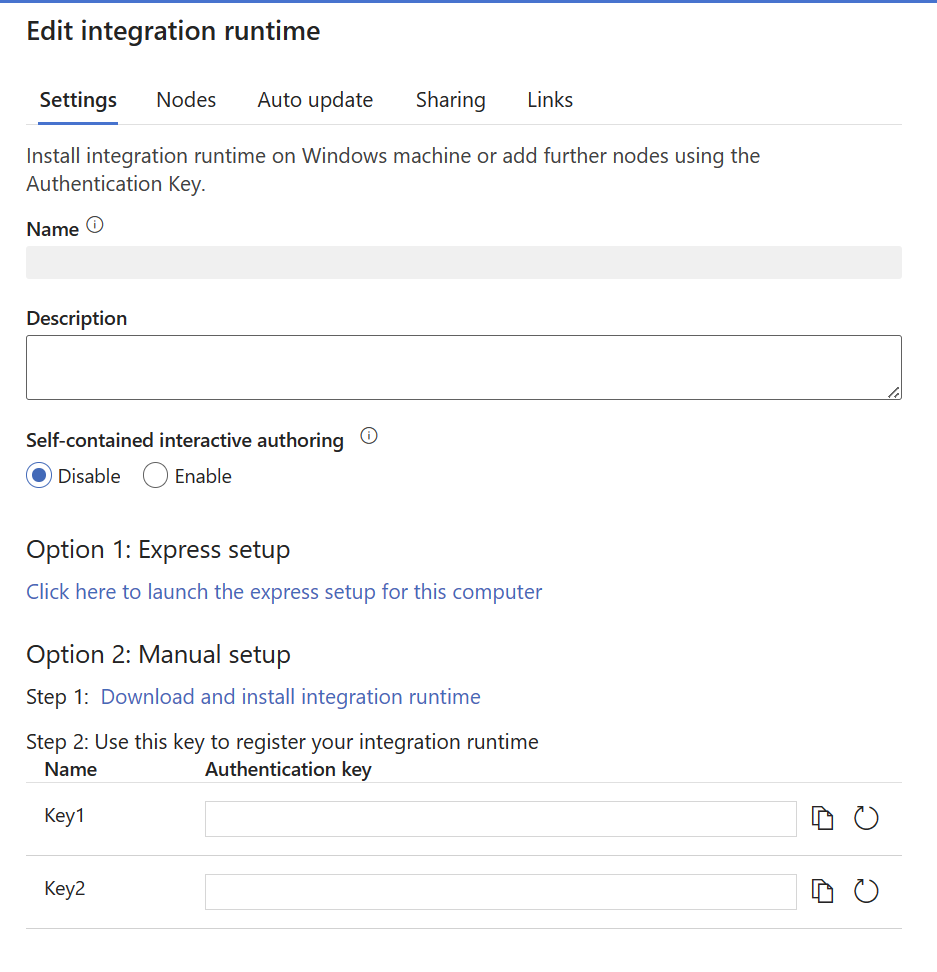

Een zelf-hostende IR configureren via de gebruikersinterface

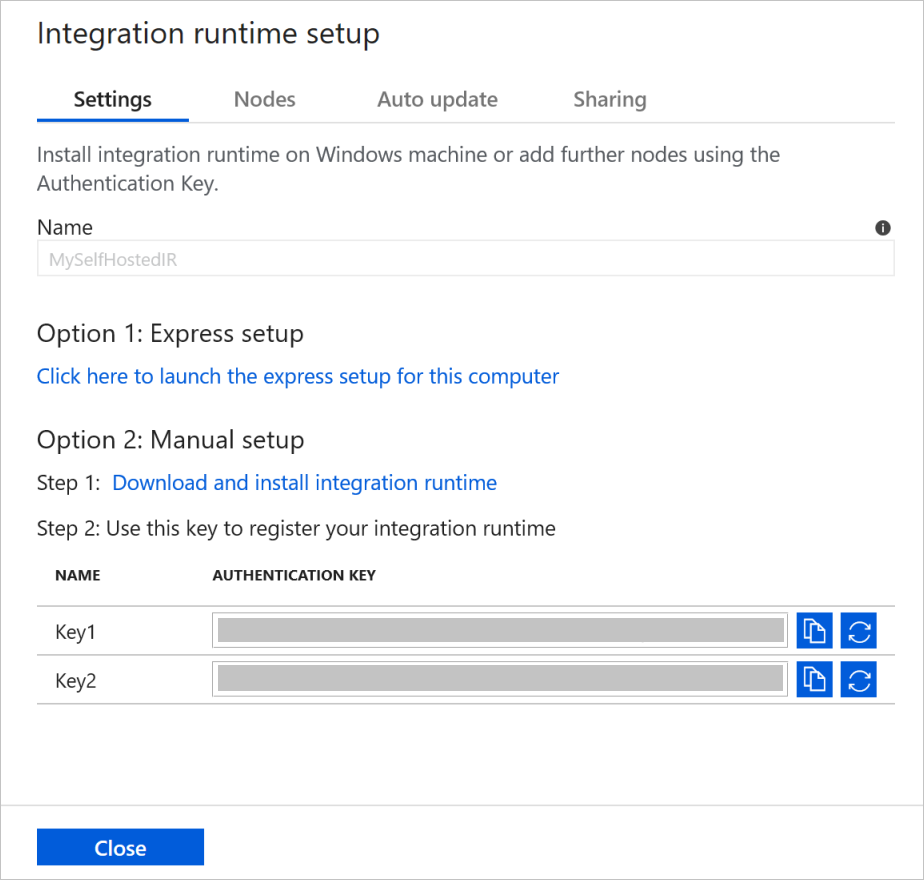

Voer een naam in voor uw IR en selecteer Maken.

Selecteer op de installatiepagina van Integration Runtime de koppeling onder Optie 1 om de snelle installatie op uw computer te openen. Of volg de stappen onder Optie 2 om handmatig in te stellen. De volgende instructies zijn gebaseerd op handmatige installatie:

Kopieer en plak de verificatiesleutel. Selecteer Integration Runtime downloaden en installeren.

Download de zelf-hostende Integration Runtime op een lokale Windows-computer. Voer het installatieprogramma uit.

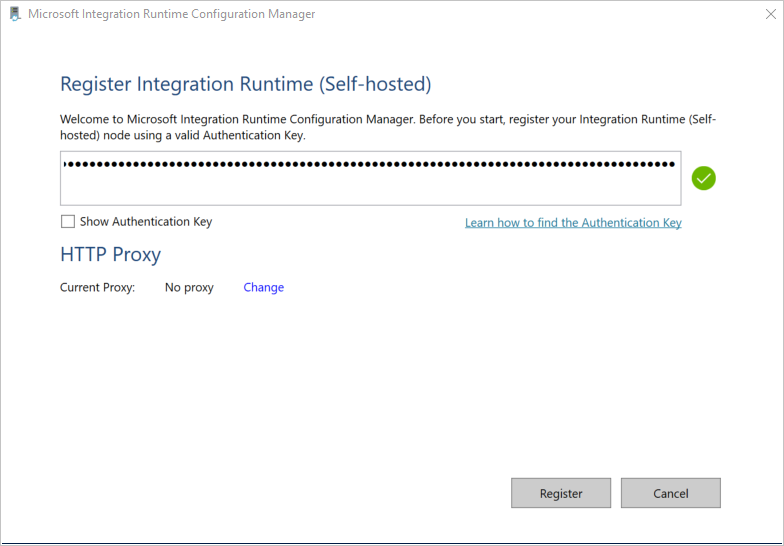

Plak op de pagina Register Integration Runtime (zelf-hostend) de sleutel die u eerder hebt opgeslagen en selecteer Registreren.

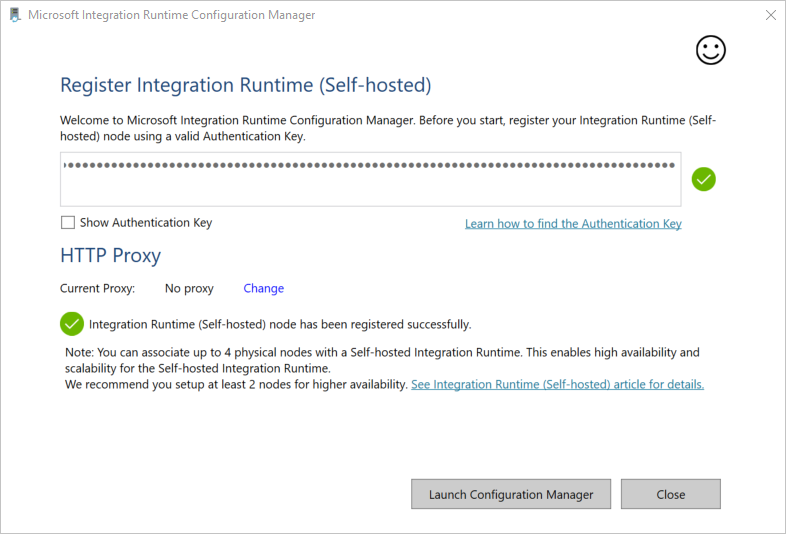

Selecteer Voltooien op de pagina Nieuw knooppunt voor Integration Runtime (zelf-hostend).

Nadat de zelf-hostende Integration Runtime is geregistreerd, ziet u het volgende venster:

Een zelf-hostende IR instellen op een Azure-VM via een Azure Resource Manager-sjabloon

U kunt de zelf-hostende IR-installatie op een virtuele Azure-machine automatiseren met behulp van de sjabloon Zelf-host-IR maken. De sjabloon biedt een eenvoudige manier om een volledig functionele zelf-hostende IR in een virtueel Azure-netwerk te hebben. De IR heeft functies voor hoge beschikbaarheid en schaalbaarheid, zolang u het aantal knooppunten instelt op 2 of hoger.

Een bestaande zelf-hostende IR instellen via lokale PowerShell

U kunt een opdrachtregel gebruiken om een bestaande zelf-hostende IR in te stellen of te beheren. Dit gebruik kan met name helpen bij het automatiseren van de installatie en registratie van zelf-hostende IR-knooppunten.

Dmgcmd.exe is opgenomen in het zelf-hostende installatieprogramma. Deze bevindt zich meestal in de map C:\Program Files\Microsoft Integration Runtime\5.0\Shared\. Deze toepassing ondersteunt verschillende parameters en kan worden aangeroepen via een opdrachtregel met behulp van batchscripts voor automatisering.

Gebruik de toepassing als volgt:

dmgcmd ACTION args...

Hier volgen details van de acties en argumenten van de toepassing:

| ACTIE | argumenten | Beschrijving |

|---|---|---|

-rn,-RegisterNewNode |

"<AuthenticationKey>" ["<NodeName>"] |

Registreer een zelf-hostend Integration Runtime-knooppunt met de opgegeven verificatiesleutel en knooppuntnaam. |

-era,-EnableRemoteAccess |

"<port>" ["<thumbprint>"] |

Externe toegang op het huidige knooppunt inschakelen om een cluster met hoge beschikbaarheid in te stellen. Of schakel referenties rechtstreeks in voor de zelf-hostende IR zonder een Azure Data Factory- of Azure Synapse-werkruimte te doorlopen. U doet dit laatste met behulp van de cmdlet New-AzDataFactoryV2LinkedServiceEncryptedCredential vanaf een externe computer in hetzelfde netwerk. |

-erac,-EnableRemoteAccessInContainer |

"<port>" ["<thumbprint>"] |

Externe toegang tot het huidige knooppunt inschakelen wanneer het knooppunt in een container wordt uitgevoerd. |

-dra,-DisableRemoteAccess |

Externe toegang tot het huidige knooppunt uitschakelen. Externe toegang is nodig voor het instellen van meerdere knooppunten. De cmdlet New-AzDataFactoryV2LinkedServiceEncryptedCredential PowerShell werkt nog steeds, zelfs wanneer externe toegang is uitgeschakeld. Dit gedrag geldt zolang de cmdlet wordt uitgevoerd op dezelfde computer als het zelf-hostende IR-knooppunt. | |

-k,-Key |

<AuthenticationKey>

|

De vorige verificatiesleutel overschrijven of bijwerken. Wees voorzichtig met deze actie. Uw vorige zelf-hostende IR-knooppunt kan offline gaan als de sleutel van een nieuwe Integration Runtime is. |

-gbf,-GenerateBackupFile |

"<filePath>" "<password>" |

Genereer een back-upbestand voor het huidige knooppunt. Het back-upbestand bevat de knooppuntsleutel en referenties voor het gegevensarchief. |

-ibf,-ImportBackupFile |

"<filePath>" "<password>" |

Herstel het knooppunt vanuit een back-upbestand. |

-r,-Restart |

Start de zelf-hostende Integration Runtime-hostservice opnieuw. | |

-s,-Start |

Start de zelf-hostende Integration Runtime-hostservice. | |

-t,-Stop |

Stop de zelf-hostende Integration Runtime-hostservice. | |

-sus,-StartUpgradeService |

Start de zelf-hostende integration runtime-upgradeservice. | |

-tus,-StopUpgradeService |

Stop de zelf-hostende integration runtime-upgradeservice. | |

-tonau,-TurnOnAutoUpdate |

Schakel automatisch bijwerken van de zelf-hostende Integration Runtime in. Deze opdracht is alleen voor Azure Data Factory V1. | |

-toffau,-TurnOffAutoUpdate |

Schakel de automatische update van de zelf-hostende Integration Runtime uit. Deze opdracht is alleen voor Azure Data Factory V1. | |

-ssa,-SwitchServiceAccount |

"<domain\user>" ["<password>"] |

Stel DIAHostService in om te worden uitgevoerd als een nieuw account. Gebruik het lege wachtwoord '' voor systeemaccounts en virtuele accounts. |

-elma,-EnableLocalMachineAccess |

Lokale computertoegang (localhost, privé-IP) inschakelen op het huidige zelf-hostende IR-knooppunt. In het scenario met hoge beschikbaarheid van zelf-hostende IR moet de actie worden aangeroepen op elk zelf-hostend IR-knooppunt. | |

-dlma,-DisableLocalMachineAccess |

Schakel toegang tot lokale machines (localhost, privé-IP) uit op het huidige zelf-hostende IR-knooppunt. In het scenario met hoge beschikbaarheid van zelf-hostende IR moet de actie worden aangeroepen op elk zelf-hostend IR-knooppunt. | |

-DisableLocalFolderPathValidation |

Schakel beveiligingsvalidatie uit om toegang tot het bestandssysteem van de lokale computer in te schakelen. | |

-EnableLocalFolderPathValidation |

Schakel beveiligingsvalidatie in om de toegang tot het bestandssysteem van de lokale computer uit te schakelen. | |

-eesp,-EnableExecuteSsisPackage |

SSIS-pakketuitvoering inschakelen op zelf-hostend IR-knooppunt. | |

-desp,-DisableExecuteSsisPackage |

SSIS-pakketuitvoering uitschakelen op zelf-hostend IR-knooppunt. | |

-gesp,-GetExecuteSsisPackage |

Haal de waarde op als de optie ExecuteSsisPackage is ingeschakeld op het zelf-hostende IR-knooppunt. Als de geretourneerde waarde waar is, is ExecuteSSISPackage ingeschakeld; Als de geretourneerde waarde onwaar of null is, is ExecuteSSISPackage uitgeschakeld. |

Een zelf-hostende IR installeren en registreren vanuit het Microsoft Downloadcentrum

Ga naar de downloadpagina van Microsoft Integration Runtime.

Selecteer Downloaden, selecteer de 64-bits versie en selecteer Volgende. De 32-bits versie wordt niet ondersteund.

Voer het MSI-bestand rechtstreeks uit of sla het op uw harde schijf op en voer het uit.

Selecteer een taal in het welkomstvenster en selecteer Volgende.

Accepteer de licentievoorwaarden voor Microsoft-software en selecteer Volgende.

Selecteer de map om de zelf-hostende Integration Runtime te installeren en selecteer Volgende.

Selecteer Installeren.op de pagina Gereed om te installeren.

Selecteer Voltooien om de installatie te voltooien.

Haal de verificatiesleutel op met behulp van PowerShell. Hier volgt een PowerShell-voorbeeld voor het ophalen van de verificatiesleutel:

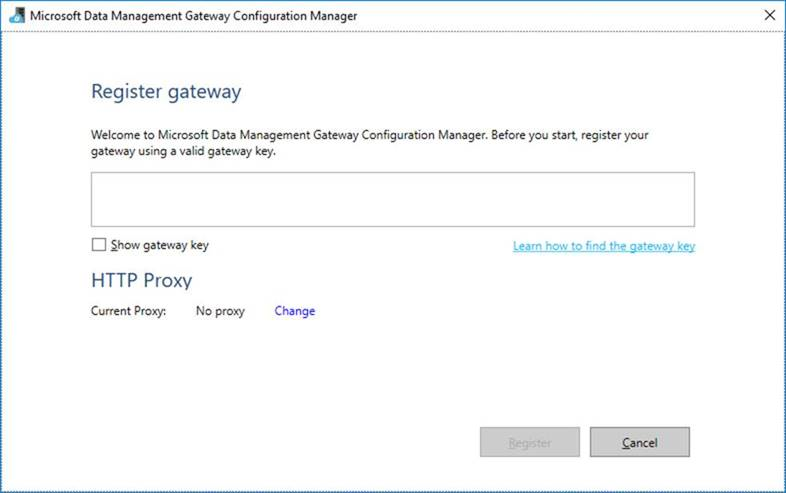

Get-AzDataFactoryV2IntegrationRuntimeKey -ResourceGroupName $resourceGroupName -DataFactoryName $dataFactoryName -Name $selfHostedIntegrationRuntimeNameVoer in het venster Register Integration Runtime (zelf-hostend) van Microsoft Integration Runtime Configuration Manager die op uw computer wordt uitgevoerd de volgende stappen uit:

Plak de verificatiesleutel in het tekstgebied.

Selecteer desgewenst Verificatiesleutel weergeven om de sleuteltekst weer te geven.

Selecteer Registreren.

Notitie

Releaseopmerkingen zijn beschikbaar op dezelfde downloadpagina van Microsoft Integration Runtime.

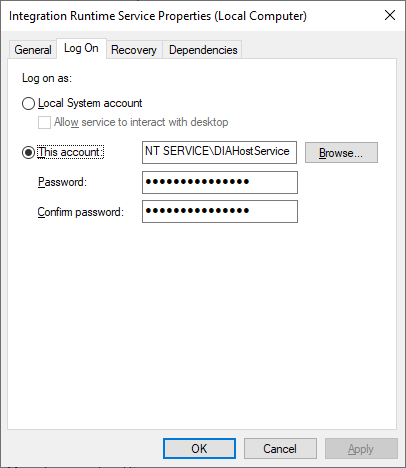

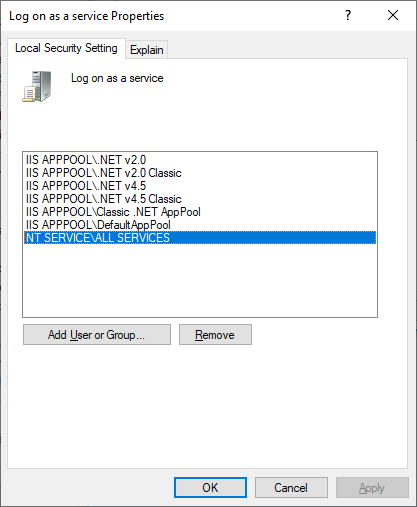

Serviceaccount voor zelf-hostende Integration Runtime

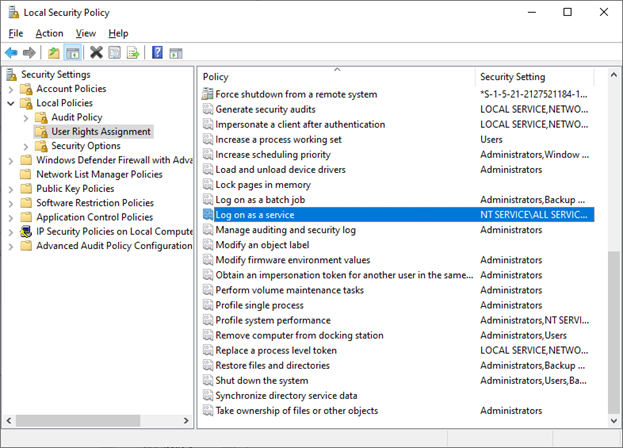

Het standaardlogboekaccount van de zelf-hostende Integration Runtime is NT SERVICE\DIAHostService. U kunt deze zien in Services -> Integration Runtime-service -> Eigenschappen -> Aanmelden.

Zorg ervoor dat het account over de machtiging Aanmelden als een service beschikt. Anders kan zelf-hostende Integration Runtime niet worden gestart. U kunt de machtiging controleren in Lokaal beveiligingsbeleid -> Beveiligingsinstellingen -> Lokaal beleid -> Toewijzing van gebruikersrechten -> Aanmelden als een service

Pictogrammen en meldingen van het systeemvak

Als u de cursor over het pictogram of bericht in het systeemvak verplaatst, ziet u details over de status van de zelf-hostende Integration Runtime.

Hoge beschikbaarheid en schaalbaarheid

U kunt een zelf-hostende Integration Runtime koppelen aan meerdere on-premises machines of virtuele machines in Azure. Deze machines worden knooppunten genoemd. U kunt maximaal vier knooppunten koppelen aan een zelf-hostende Integration Runtime. De voordelen van het hebben van meerdere knooppunten op on-premises machines waarop een gateway is geïnstalleerd voor een logische gateway zijn:

- Hogere beschikbaarheid van de zelf-hostende Integration Runtime, zodat het geen single point of failure meer is in uw big data-oplossing of cloudgegevensintegratie. Deze beschikbaarheid zorgt voor continuïteit wanneer u maximaal vier knooppunten gebruikt.

- Verbeterde prestaties en doorvoer tijdens gegevensverplaatsing tussen on-premises en cloudgegevensarchieven. Meer informatie over prestatievergelijkingen.

U kunt meerdere knooppunten koppelen door de zelf-hostende Integration Runtime-software te installeren vanuit het Downloadcentrum. Registreer deze vervolgens met behulp van een van de verificatiesleutels die zijn verkregen uit de cmdlet New-AzDataFactoryV2IntegrationRuntimeKey , zoals beschreven in de zelfstudie.

Notitie

U hoeft geen nieuwe zelf-hostende Integration Runtime te maken om elk knooppunt te koppelen. U kunt de zelf-hostende Integration Runtime installeren op een andere computer en deze registreren met behulp van dezelfde verificatiesleutel.

Notitie

Voordat u een ander knooppunt toevoegt voor hoge beschikbaarheid en schaalbaarheid, moet u ervoor zorgen dat de optie Externe toegang tot intranet is ingeschakeld op het eerste knooppunt. Hiervoor selecteert u Externe toegang tot intranet door Microsoft Integration Runtime Configuration Manager-instellingen>

Overwegingen voor schaalaanpassing

Uitschalen

Wanneer het processorgebruik hoog is en het beschikbare geheugen laag is op de zelf-hostende IR, voegt u een nieuw knooppunt toe om de belasting op verschillende computers uit te schalen. Als activiteiten mislukken omdat er een time-out optreedt of het zelf-hostende IR-knooppunt offline is, helpt dit als u een knooppunt aan de gateway toevoegt. Voer de volgende stappen uit om een knooppunt toe te voegen:

- Download de SHIR-installatie vanuit de Azure Data Factory-portal.

- Voer het installatieprogramma uit op het knooppunt dat u wilt toevoegen aan het cluster.

- Selecteer tijdens de installatie de optie om deel te nemen aan een bestaande integration runtime en geef de verificatiesleutel van de bestaande SHIR op om het nieuwe knooppunt te koppelen aan het bestaande SHIR-cluster.

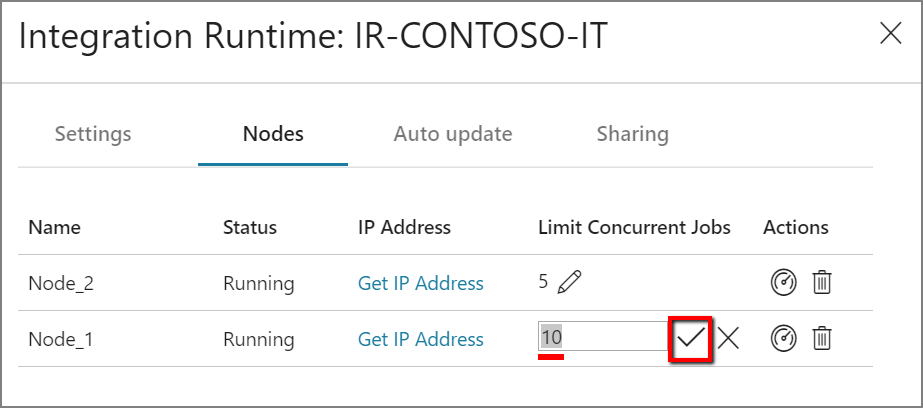

Omhoog schalen

Wanneer de processor en het beschikbare RAM-geheugen niet goed worden gebruikt, maar de uitvoering van gelijktijdige taken de limieten van een knooppunt bereikt, kunt u omhoog schalen door het aantal gelijktijdige taken te verhogen dat een knooppunt kan uitvoeren. Mogelijk wilt u ook omhoog schalen wanneer er een time-out optreedt voor activiteiten omdat de zelf-hostende IR overbelast is. Zoals wordt weergegeven in de volgende afbeelding, kunt u de maximale capaciteit voor een knooppunt verhogen:

TLS/SSL-certificaatvereisten

Als u externe toegang vanaf intranet wilt inschakelen met TLS/SSL-certificaat (Geavanceerd) om de communicatie tussen Integration Runtime-knooppunten te beveiligen, kunt u de stappen volgen in Externe toegang via intranet met TLS/SSL-certificaat inschakelen.

Notitie

Dit certificaat wordt gebruikt:

- Poorten versleutelen op een zelf-hostend IR-knooppunt.

- Voor communicatie tussen knooppunten voor statussynchronisatie, waaronder referentiessynchronisatie van gekoppelde services tussen knooppunten.

- Wanneer een PowerShell-cmdlet wordt gebruikt voor referentie-instellingen voor de gekoppelde service vanuit een lokaal netwerk.

U wordt aangeraden dit certificaat te gebruiken als uw privénetwerkomgeving niet beveiligd is of als u de communicatie tussen knooppunten binnen uw privénetwerk wilt beveiligen.

Gegevensverplaatsing tijdens overdracht van een zelf-hostende IR naar andere gegevensarchieven vindt altijd plaats in een versleuteld kanaal, ongeacht of dit certificaat al dan niet is ingesteld.

Referentiesynchronisatie

Als u geen referenties of geheime waarden opslaat in een Azure Key Vault, worden de referenties of geheime waarden opgeslagen op de computers waar uw zelf-hostende Integration Runtime zich bevindt. Elk knooppunt heeft een kopie van de inloggegevens met een bepaalde versie. Om ervoor te zorgen dat alle knooppunten samenwerken, moet het versienummer hetzelfde zijn voor alle knooppunten.

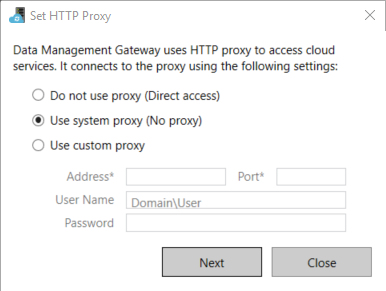

Overwegingen voor Proxyserver

Als uw bedrijfsnetwerkomgeving gebruikmaakt van een proxyserver voor toegang tot internet, configureert u de zelf-hostende Integration Runtime om de juiste proxyinstellingen te gebruiken. U kunt de proxy instellen tijdens de eerste registratiefase.

Wanneer deze is geconfigureerd, gebruikt de zelf-hostende Integration Runtime de proxyserver om verbinding te maken met de bron en het doel van de cloudservice (die gebruikmaken van het HTTP- of HTTPS-protocol). Daarom selecteert u De koppeling Wijzigen tijdens de eerste installatie.

Er zijn drie configuratieopties:

- Gebruik geen proxy: De zelf-hostende Integration Runtime gebruikt geen proxy om verbinding te maken met cloudservices.

- Systeemproxy gebruiken: de zelf-hostende Integration Runtime maakt gebruik van de proxy-instelling die is geconfigureerd in diahost.exe.config en diawp.exe.config. Als deze bestanden geen proxyconfiguratie opgeven, maakt de zelf-hostende Integration Runtime rechtstreeks verbinding met de cloudservice zonder een proxy te doorlopen.

- Aangepaste proxy gebruiken: configureer de HTTP-proxyinstelling die moet worden gebruikt voor de zelf-hostende Integration Runtime, in plaats van configuraties te gebruiken in diahost.exe.config en diawp.exe.config. Adres- en poortwaarden zijn vereist. Gebruikersnaam- en wachtwoordwaarden zijn optioneel, afhankelijk van de verificatie-instelling van uw proxy. Alle instellingen worden versleuteld met Windows DPAPI op de zelf-hostende Integration Runtime en lokaal opgeslagen op de computer.

De integration runtime-hostservice wordt automatisch opnieuw opgestart nadat u de bijgewerkte proxy-instellingen hebt opgeslagen.

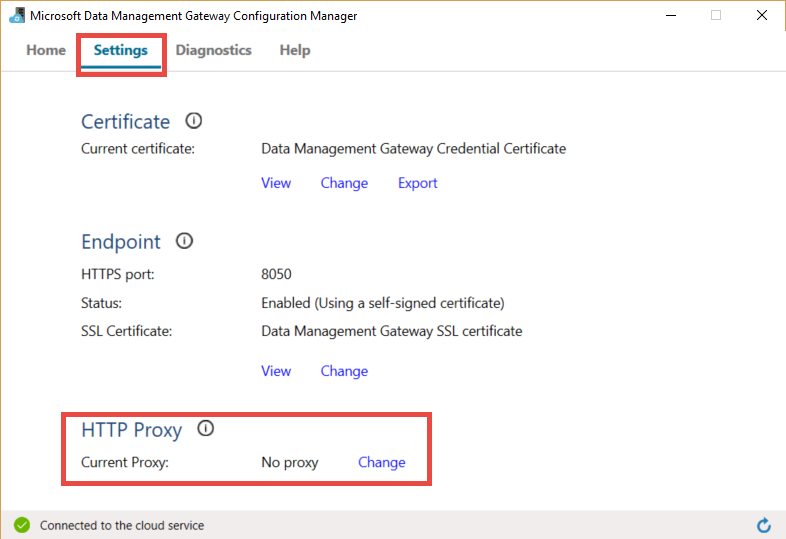

Nadat u de zelf-hostende Integration Runtime hebt geregistreerd, gebruikt u Microsoft Integration Runtime Configuration Manager als u proxy-instellingen wilt weergeven of bijwerken.

- Open Microsoft Integration Runtime Configuration Manager.

- Selecteer het tabblad Instellingen.

- Selecteer onder HTTP-proxy de koppeling Wijzigen om het dialoogvenster HTTP-proxy instellen te openen.

- Selecteer Volgende. Vervolgens ziet u een waarschuwing waarin u wordt gevraagd om uw toestemming om de proxy-instelling op te slaan en de integration runtime-hostservice opnieuw op te starten.

U kunt het hulpprogramma Configuration Manager gebruiken om de HTTP-proxy weer te geven en bij te werken.

Notitie

Als u een proxyserver met NTLM-verificatie instelt, wordt de Integration Runtime-hostservice uitgevoerd onder het domeinaccount. Als u later het wachtwoord voor het domeinaccount wijzigt, moet u de configuratie-instellingen voor de service bijwerken en de service opnieuw starten. Vanwege deze vereiste raden we u aan om toegang te krijgen tot de proxyserver met behulp van een toegewezen domeinaccount waarvoor u het wachtwoord niet regelmatig hoeft bij te werken.

Proxyserverinstellingen configureren

Als u de optie Systeemproxy voor de HTTP-proxy gebruiken selecteert, gebruikt de zelf-hostende Integration Runtime de proxy-instellingen in diahost.exe.config en diawp.exe.config. Wanneer deze bestanden geen proxy opgeven, maakt de zelf-hostende Integration Runtime rechtstreeks verbinding met de cloudservice zonder een proxy te doorlopen. De volgende procedure bevat instructies voor het bijwerken van het bestand diahost.exe.config:

Maak in Bestandenverkenner een veilige kopie van C:\Program Files\Microsoft Integration Runtime\5.0\Shared\diahost.exe.config als back-up van het oorspronkelijke bestand.

Open Kladblok als beheerder.

Open in Kladblok het tekstbestand C:\Program Files\Microsoft Integration Runtime\5.0\Shared\diahost.exe.config.

Zoek de standaardtag system.net , zoals wordt weergegeven in de volgende code:

<system.net> <defaultProxy useDefaultCredentials="true" /> </system.net>U kunt vervolgens proxyserverdetails toevoegen, zoals wordt weergegeven in het volgende voorbeeld:

<system.net> <defaultProxy enabled="true"> <proxy bypassonlocal="true" proxyaddress="http://proxy.domain.org:8888/" /> </defaultProxy> </system.net>Met de proxytag kunnen aanvullende eigenschappen vereiste instellingen opgeven, zoals

scriptLocation. Zie <proxy-element> (netwerkinstellingen) voor syntaxis.<proxy autoDetect="true|false|unspecified" bypassonlocal="true|false|unspecified" proxyaddress="uriString" scriptLocation="uriString" usesystemdefault="true|false|unspecified "/>Sla het configuratiebestand op de oorspronkelijke locatie op. Start vervolgens de zelf-hostende Integration Runtime-hostservice opnieuw op, waarmee de wijzigingen worden opgehaald.

Als u de service opnieuw wilt starten, gebruikt u de services-applet van Configuratiescherm. Of selecteer in Integration Runtime Configuration Manager de knop Service stoppen en selecteer vervolgens Service starten.

Als de service niet wordt gestart, hebt u waarschijnlijk onjuiste XML-tagsyntaxis toegevoegd in het toepassingsconfiguratiebestand dat u hebt bewerkt.

Belangrijk

Vergeet niet om zowel diahost.exe.config als diawp.exe.config bij te werken.

U moet er ook voor zorgen dat Microsoft Azure zich in de acceptatielijst van uw bedrijf bevindt. U kunt de lijst met geldige Azure IP-adressen downloaden. IP-bereiken voor elke cloud, onderverdeeld per regio en door de gelabelde services in die cloud zijn nu beschikbaar op MS Download:

- Openbaar: https://www.microsoft.com/download/details.aspx?id=56519

- VS overheid: https://www.microsoft.com/download/details.aspx?id=57063

- Duitsland: https://www.microsoft.com/download/details.aspx?id=57064

- China: https://www.microsoft.com/download/details.aspx?id=57062

Proxyserverinstellingen configureren bij gebruik van een privé-eindpunt

Als de netwerkarchitectuur van uw bedrijf het gebruik van privé-eindpunten en om veiligheidsredenen omvat, en het beleid van uw bedrijf geen directe internetverbinding toestaat van de VM die als host fungeert voor de zelf-hostende Integration Runtime naar de URL van de Azure Data Factory-service, moet u de ADF-service-URL voor volledige connectiviteit overslaan. De volgende procedure bevat instructies voor het bijwerken van het bestand diahost.exe.config. Herhaal deze stappen ook voor het bestand diawp.exe.config.

Maak in Bestandenverkenner een veilige kopie van C:\Program Files\Microsoft Integration Runtime\5.0\Shared\diahost.exe.config als back-up van het oorspronkelijke bestand.

Open Kladblok als beheerder.

Open in Kladblok C:\Program Files\Microsoft Integration Runtime\5.0\Shared\diahost.exe.config.

Zoek de standaardtag system.net zoals hier wordt weergegeven:

<system.net> <defaultProxy useDefaultCredentials="true" /> </system.net>Vervolgens kunt u details van de bypasslist toevoegen, zoals wordt weergegeven in het volgende voorbeeld:

<system.net> <defaultProxy> <bypasslist> <add address = "[adfresourcename].[adfresourcelocation].datafactory.azure.net" /> </bypasslist> <proxy usesystemdefault="True" proxyaddress="http://proxy.domain.org:8888/" bypassonlocal="True" /> </defaultProxy> </system.net>

Mogelijke symptomen voor problemen met betrekking tot de firewall en proxyserver

Als u foutberichten ziet zoals de volgende, is de waarschijnlijke reden een onjuiste configuratie van de firewall of proxyserver. Deze configuratie voorkomt dat de zelf-hostende Integration Runtime verbinding maakt met Data Factory- of Synapse-pijplijnen om zichzelf te verifiëren. Raadpleeg de vorige sectie om ervoor te zorgen dat uw firewall en proxyserver correct zijn geconfigureerd.

Wanneer u de zelf-hostende Integration Runtime probeert te registreren, wordt het volgende foutbericht weergegeven: 'Kan dit Integration Runtime-knooppunt niet registreren! Controleer of de verificatiesleutel geldig is en of de hostservice van de integratieservice wordt uitgevoerd op deze computer.

Wanneer u Integration Runtime Configuration Manager opent, ziet u de status Verbinding verbroken of Verbinding maken. Wanneer u Windows-gebeurtenislogboeken bekijkt, ziet u onder >Microsoft Integration Runtime foutberichten zoals deze:

Unable to connect to the remote server A component of Integration Runtime has become unresponsive and restarts automatically. Component name: Integration Runtime (self-hosted).

Externe toegang vanaf een intranet inschakelen

Als u PowerShell gebruikt om referenties te versleutelen vanaf een andere netwerkcomputer dan waar u de zelf-hostende Integration Runtime hebt geïnstalleerd, kunt u de optie Externe toegang via intranet inschakelen. Als u PowerShell uitvoert om referenties te versleutelen op de computer waarop u de zelf-hostende Integration Runtime hebt geïnstalleerd, kunt u externe toegang niet inschakelen vanaf intranet.

Schakel Externe toegang vanuit intranet in voordat u een ander knooppunt toevoegt voor hoge beschikbaarheid en schaalbaarheid.

Wanneer u de zelf-hostende Integration Runtime-installatieversie 3.3 of hoger uitvoert, schakelt het zelf-hostende installatieprogramma van Integration Runtime standaard Externe toegang uit vanaf intranet op de zelf-hostende Integration Runtime-machine.

Wanneer u een firewall van een partner of anderen gebruikt, kunt u poort 8060 of de door de gebruiker geconfigureerde poort handmatig openen. Als u een firewallprobleem ondervindt bij het instellen van de zelf-hostende Integration Runtime, gebruikt u de volgende opdracht om de zelf-hostende Integration Runtime te installeren zonder de firewall te configureren:

msiexec /q /i IntegrationRuntime.msi NOFIREWALL=1

Als u ervoor kiest om poort 8060 niet te openen op de zelf-hostende Integration Runtime-machine, gebruikt u andere mechanismen dan de toepassing Referenties instellen om referenties voor het gegevensarchief te configureren. U kunt bijvoorbeeld de cmdlet New-AzDataFactoryV2LinkedServiceEncryptCredential PowerShell gebruiken.

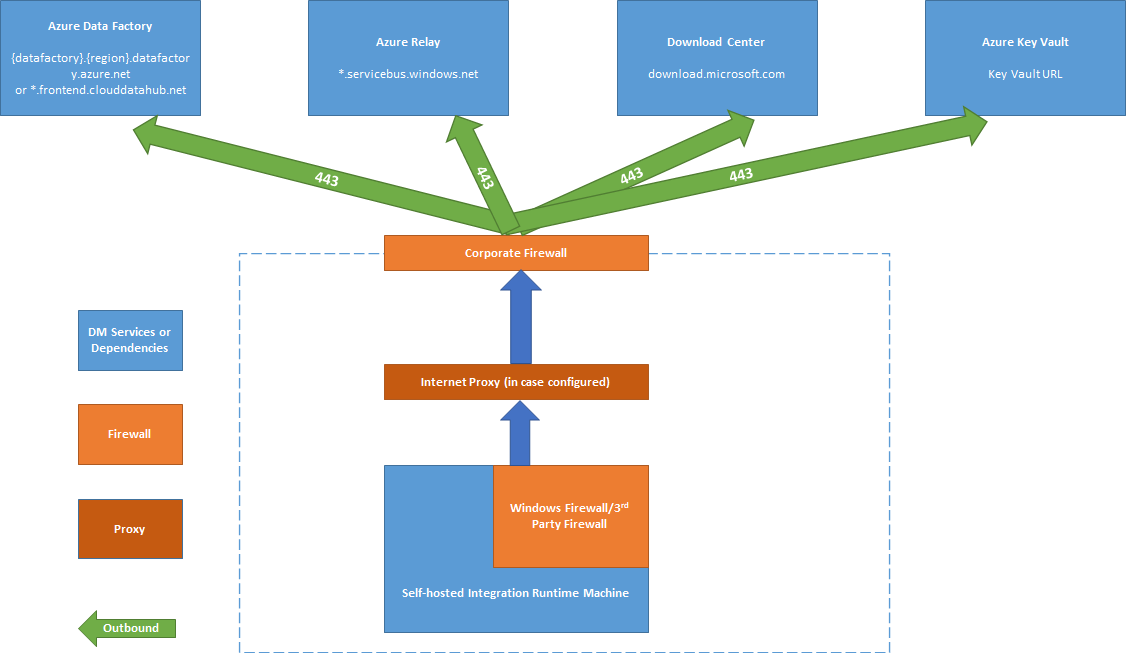

Poorten en firewalls

Er zijn twee firewalls die u moet overwegen:

- De bedrijfsfirewall die wordt uitgevoerd op de centrale router van de organisatie

- De Windows Firewall, die is geconfigureerd als een daemon op de lokale computer waarop de zelf-gehoste Integration Runtime is geïnstalleerd

Op het niveau van de bedrijfsfirewall moet u de volgende domeinen en uitgaande poorten configureren:

| Domeinnamen | Uitgaande poorten | Beschrijving |

|---|---|---|

Openbare cloud: *.servicebus.windows.net Azure Government: *.servicebus.usgovcloudapi.net China: *.servicebus.chinacloudapi.cn |

443 | Vereist door de zelf-hostende integration runtime voor interactief ontwerpen. Niet vereist als zelf-ingesloten interactieve creatie is ingeschakeld. |

Openbare cloud: {datafactory}.{region}.datafactory.azure.netof *.frontend.clouddatahub.net Azure Government: {datafactory}.{region}.datafactory.azure.us China: {datafactory}.{region}.datafactory.azure.cn |

443 | Vereist door de zelf-hostende Integration Runtime om verbinding te maken met de Data Factory-service. Voor nieuwe gemaakte Data Factory in de openbare cloud zoekt u de FQDN (Fully Qualified Domain Name) op basis van uw zelf-hostende Integration Runtime-sleutel, die de indeling {data factory} heeft. {region}.datafactory.azure.net. Als u de FQDN niet ziet in uw zelf-hostende integratiesleutel, gebruikt u *.frontend.clouddatahub.net voor oude Data Factory en een versie van Azure Synapse Analytics. |

download.microsoft.com |

443 | Vereist door de zelf-hostende Integration Runtime voor het downloaden van de updates. Als u AutoUpdate hebt uitgeschakeld, kunt u het configureren van dit domein overslaan. |

| Key Vault-URL | 443 | Vereist voor Azure Key Vault als u de referentie opslaat in Key Vault. |

Op Windows Firewall- of computerniveau zijn deze uitgaande poorten normaal gesproken ingeschakeld. Als dat niet zo is, kunt u de domeinen en poorten configureren op een zelf-hostende Integration Runtime-machine.

Notitie

Omdat Azure Relay momenteel geen ondersteuning biedt voor servicetags, moet u servicetag AzureCloud of Internet gebruiken in NSG-regels voor de communicatie met Azure Relay. Voor de communicatie met Azure Data Factory- en Synapse-werkruimten kunt u servicetag DataFactoryManagement gebruiken in de installatie van de NSG-regel.

Op basis van uw bron en sinks moet u mogelijk extra domeinen en uitgaande poorten in uw bedrijfsfirewall of Windows Firewall toestaan.

| Domeinnamen | Uitgaande poorten | Beschrijving |

|---|---|---|

*.core.windows.net |

443 | Wordt gebruikt door de zelf-hostende Integration Runtime om verbinding te maken met het Azure-opslagaccount wanneer u de functie voor gefaseerd kopiëren gebruikt. |

*.database.windows.net |

1433 | Alleen vereist bij het kopiëren van of naar Azure SQL Database of Azure Synapse Analytics, en anders optioneel. Gebruik de functie voor gefaseerd kopiëren om gegevens te kopiëren naar SQL Database of Azure Synapse Analytics zonder poort 1433 te openen. |

*.azuredatalakestore.netlogin.microsoftonline.com/<tenant>/oauth2/token |

443 | Alleen vereist als u kopieert van of naar Azure Data Lake Store, en anders optioneel. |

Voor sommige clouddatabases, zoals Azure SQL Database en Azure Data Lake, moet u mogelijk IP-adressen van zelf-hostende Integration Runtime-machines toestaan op hun firewallconfiguratie.

Notitie

Het is niet het juiste om zowel Integration Runtime als Power BI-gateway op dezelfde computer te installeren, omdat integratieruntime voornamelijk poortnummer 443 gebruikt. Dit is een van de belangrijkste poorten die ook door Power BI-gateway worden gebruikt.

Zelfstandig interactieve opmaak

Voor het uitvoeren van interactieve ontwerpacties, zoals het testen van gegevensvoorbeelden en verbindingen, is voor de zelf-hostende Integration Runtime een verbinding met Azure Relay vereist. Als de verbinding niet tot stand is gebracht, zijn er twee mogelijke oplossingen om ononderbroken functionaliteit te garanderen. De eerste optie is om de Azure Relay-eindpunten toe te voegen aan de acceptatielijst get-URL van Azure Relay van uw firewall. U kunt ook zelf-ingesloten interactieve creatie inschakelen.

Notitie

Als de zelf-hostende Integration Runtime geen verbinding kan maken met Azure Relay, wordt de status gemarkeerd als 'beperkt'.

Notitie

Hoewel zelf-ingesloten interactieve creatie is ingeschakeld, wordt al het interactieve creatieverkeer uitsluitend via deze functionaliteit gerouteerd, waardoor Azure Relay wordt overgeslagen. Het verkeer wordt alleen teruggeleid naar Azure Relay zodra u ervoor kiest deze functie uit te schakelen.

Notitie

Zowel 'IP-adres verkrijgen' als 'Logboek verzenden' worden niet ondersteund wanneer zelf-ingesloten interactief auteurschap is ingeschakeld.

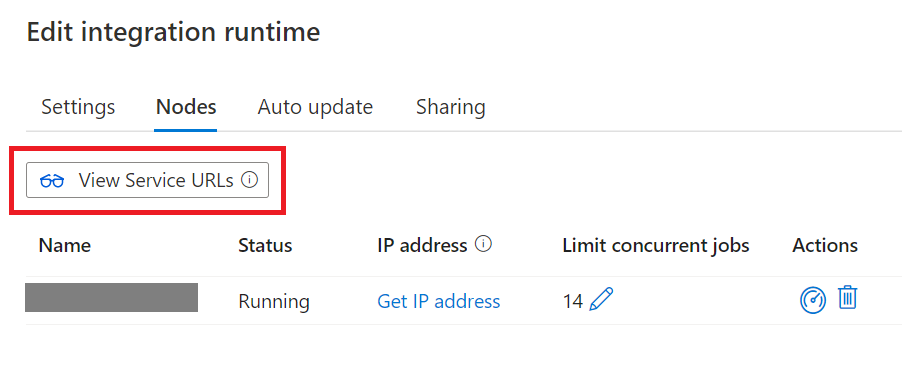

URL van Azure Relay ophalen

Een vereist domein en een vereiste poort die in de acceptatielijst van uw firewall moeten worden geplaatst, is voor de communicatie met Azure Relay. De zelf-hostende Integration Runtime gebruikt deze voor interactieve creatie, zoals testverbinding, bladeren in mappenlijst en tabellijst, schema ophalen en voorbeeldgegevens bekijken. Als u .servicebus.windows.net niet wilt toestaan en meer specifieke URL's wilt hebben, ziet u alle FQDN's die zijn vereist voor uw zelf-hostende Integration Runtime vanuit de serviceportal.

Url van Azure Relay ophalen via de gebruikersinterface:

Volg vervolgens deze stappen:

Ga naar de serviceportal en selecteer uw zelf-hostende Integration Runtime.

Selecteer Knooppunten op de pagina Bewerken.

Selecteer Service-URL's weergeven om alle FQDN's op te halen.

U kunt deze FQDN's toevoegen in de acceptatielijst met firewallregels.

Notitie

Zie het Protocol voor hybride verbindingen van Azure Relay voor meer informatie over het Protocol voor Azure Relay-verbindingen.

Haal de URL van Azure Relay op via een script:

# The documentation of Synapse self hosted integration runtime (SHIR) mentions that the SHIR requires access to the Azure Service Bus IP addresses

# https://learn.microsoft.com/en-us/azure/data-factory/create-self-hosted-integration-runtime

# It is a requirement to use a wildcard (*.servicebus.windows.net) in your firewalls.

# While this is the easiest way to clear the firewall, it also opens the firewall to all Azure Service Bus IP addresses, including malicious_actor.servicebus.windows.net.

# This might be restricted by your security policies.

# This script resolves the Azure Service Bus IP addresses used by an integration runtime and adds them to the network security group (NSG) rule for the Synapse self-hosted integration runtime (SHIR).

# As the mapping of IP addresses to Domain Names might change, we recommend to run at least once a day to keep the NSG up to date.

# An alternative to running this script is to use the "Self-contained interactive authoring" feature of the self hosted integration runtime.

# Prerequisites:

# - PowerShell installed

# - Azure CLI (az) installed and logged in (https://learn.microsoft.com/en-us/cli/azure/)

# - signed in user needs rights to modify NSG (e.g. Network contributor) and to read status of the SHIR (e.g. reader), plus reader on the subscription

param (

[string]$synapseResourceGroupName = "synapse_test",

[string]$nsgResourceGroupName = "adf_shir_rg",

[string]$synapseWorkspaceName = "synapse-test-jugi2",

[string]$integrationRuntimeName = "IntegrationRuntime2",

[string]$networkSecurityGroupName = "jugis-shir-nsg",

[string]$securityRuleName = "AllowSynapseServiceBusIPs",

[int]$priority = 100

)

# Check if the user is already logged in

$azAccount = az account show 2>$null

if (-not $azAccount) {

# Run az login with managed identity if not logged in

az login --identity

}

# Retrieve the URLs of the connections from the Synapse self-hosted integration runtime

$urls = az synapse integration-runtime get-status `

--resource-group $synapseResourceGroupName `

--workspace-name $synapseWorkspaceName `

--name $integrationRuntimeName `

--query "properties.serviceUrls" -o tsv

# Initialize an empty array to hold the IP addresses

$ipAddresses = @()

# Iterate over the URLs to resolve and collect the IP addresses

# The proper DNS resolution might only work within Azure, not locally

foreach ($url in $urls) {

Write-Output "Processing URL: $url"

$ip = [System.Net.Dns]::GetHostAddresses($url) | Where-Object { $_.AddressFamily -eq 'InterNetwork' } | Select-Object -ExpandProperty IPAddressToString

if ($ip) {

$ipAddresses += $ip

}

}

# Remove duplicate IP addresses from the array

$ipAddresses = $ipAddresses | Sort-Object -Unique

# Convert the array of IP addresses to a space-separated string

$ipAddressesString = $ipAddresses -join ' '

# Create or update the network security group rule to allow outbound traffic for the collected IP addresses

# Using Invoke-Expression to handle the command string

$az_cmd = "az network nsg rule create --resource-group $nsgResourceGroupName --nsg-name $networkSecurityGroupName --name $securityRuleName --priority $priority --destination-address-prefixes $ipAddressesString --destination-port-ranges '443' --direction Outbound --access Allow --protocol '*' --description 'Allow outbound access to Synapse servicebus IPs'"

Invoke-Expression $az_cmd

Gegevens kopiëren van een bron naar een sink

Zorg ervoor dat u de firewallregels van de bedrijfsfirewall, van de Windows Firewall van de zelfgehoste Integration Runtime-machine, en van het gegevensarchief zelf inschakelt. Als u deze regels inschakelt, kan de zelf-hostende Integration Runtime verbinding maken met zowel de bron als de sink. Schakel regels in voor elk gegevensarchief dat betrokken is bij de kopieerbewerking.

Als u bijvoorbeeld wilt kopiëren van een on-premises gegevensarchief naar een SQL Database-sink of een Azure Synapse Analytics-sink, voert u de volgende stappen uit:

- Uitgaande TCP-communicatie toestaan op poort 1433 voor zowel Windows Firewall als de bedrijfsfirewall.

- Configureer de firewallinstellingen van de SQL Database om het IP-adres van de zelf-hostende Integration Runtime-machine toe te voegen aan de lijst met toegestane IP-adressen.

Notitie

Als uw firewall uitgaande poort 1433 niet toestaat, heeft de zelf-hostende Integration Runtime geen rechtstreeks toegang tot de SQL-database. In dit geval kunt u een gefaseerde kopie gebruiken naar SQL Database en Azure Synapse Analytics. In dit scenario hebt u alleen HTTPS (poort 443) nodig voor de gegevensverplaatsing.

Als al uw gegevensbron en doel en zelfgehoste Integration Runtime zich in een on-premises omgeving bevinden, gaan de gekopieerde gegevens niet naar de cloud, maar blijven ze strikt binnen de on-premises omgeving.

Inloggegevens opslaan

Er zijn twee manieren om de referenties op te slaan bij het gebruik van zelf-hostende Integration Runtime:

Azure Key Vault gebruiken (aanbevolen): de zelf-hostende Integration Runtime kan rechtstreeks de referenties ophalen uit Azure Key Vault, waardoor bepaalde mogelijke beveiligingsproblemen of referenties in synchronisatieproblemen tussen zelf-hostende Integration Runtime-knooppunten sterk kunnen worden vermeden.

Referenties lokaal opslaan: de referenties worden gepusht naar de computer waarop uw zelf-gehoste Integration Runtime is geïnstalleerd en worden versleuteld.

Notitie

Als u de referentie liever lokaal opslaat, moet u het domein voor interactieve creatie in de acceptatielijst van uw firewall plaatsen en de poort openen. Met dit kanaal kan de zelf-gehoste Integration Runtime de referenties verkrijgen. Raadpleeg poorten en firewalls voor het domein en de poorten die vereist zijn voor interactieve creatie

Als u uw zelf-hostende Integration Runtime herstelt na een crash, kunt u de referenties herstellen van degene die u hebt opgeslagen als back-up of de gekoppelde service bewerken en de referentie opnieuw naar zelf-hostende Integration Runtime laten pushen. Anders werkt een pijplijn met behulp van de zelfgehoste Integration Runtime niet vanwege het ontbreken van inloggegevens.

Best practices voor installatie

U kunt de zelf-hostende Integration Runtime installeren door een installatiepakket voor beheerde identiteit te downloaden vanuit het Microsoft Downloadcentrum. Zie het artikel Gegevens verplaatsen tussen on-premises en cloud voor stapsgewijze instructies.

- Configureer een energiebeheerschema op de hostcomputer voor de zelf-hostende Integration Runtime, zodat de computer niet in de sluimerstand blijft. Als de hostcomputer zich in de sluimerstand bevindt, gaat de zelf-hostende Integration Runtime offline.

- Maak regelmatig een back-up van de referenties die zijn gekoppeld aan de zelf-hostende Integration Runtime.

- Als u zelf-hostende IR-installatiebewerkingen wilt automatiseren, raadpleegt u Een bestaande zelf-hostende IR instellen via PowerShell.

- Installeer de zelf-hostende Integration Runtime op toegewezen machines voor betere isolatie en prestaties van resources.

Belangrijke aandachtspunten

Wanneer u een zelf-hostende Integration Runtime installeert, kunt u overwegen de volgende stappen uit te voeren

- Houd deze dicht bij uw gegevensbron, maar niet noodzakelijkerwijs op dezelfde computer

- Installeer deze niet op dezelfde computer als Power BI-gateway

- Alleen Windows Server (FIPS-compatibele versleutelingsservers kunnen ertoe leiden dat taken mislukken)

- Delen tussen meerdere gegevensbronnen

- Delen in meerdere data factory's

Gerelateerde inhoud

Zie Zelfstudie: On-premises gegevens kopiëren naar de cloud voor stapsgewijze instructies.