Malwarescans in Defender for Storage

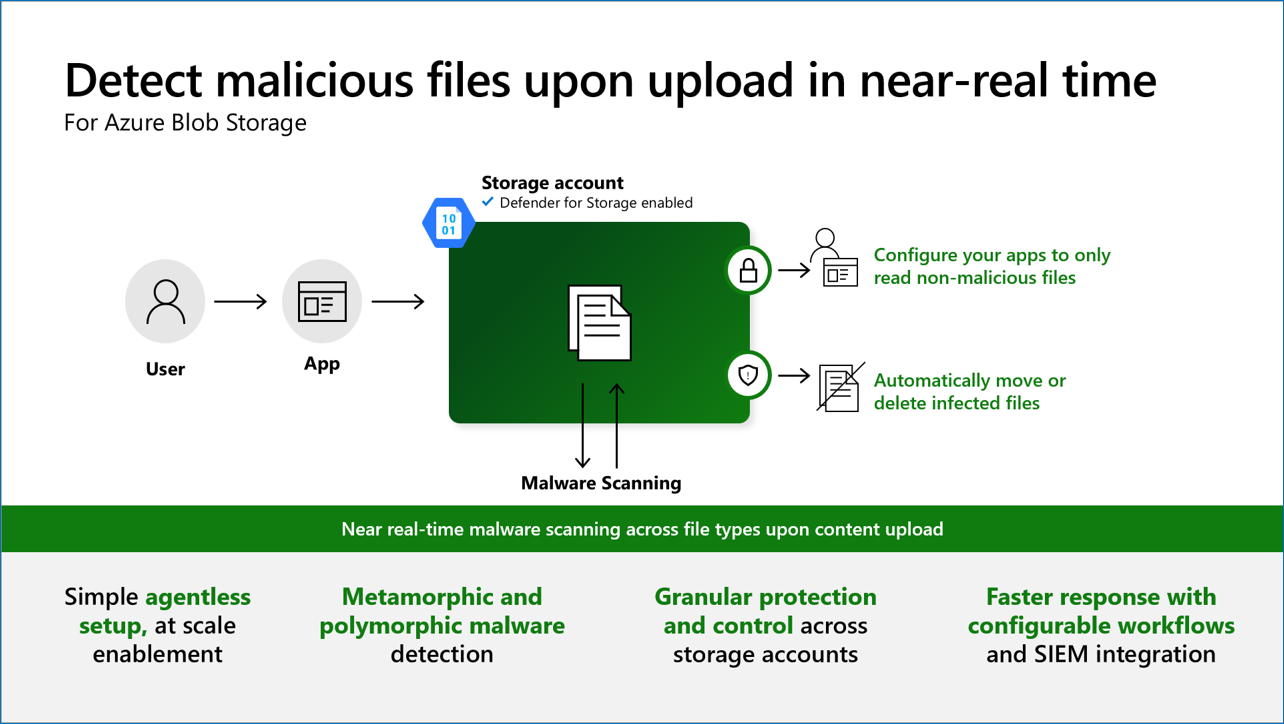

Met malwarescans in Defender for Storage kunt u uw Azure Blob Storage beschermen tegen schadelijke inhoud door in bijna realtime een volledige malwarescan uit te voeren op geüploade inhoud, met behulp van de mogelijkheden van Microsoft Defender Antivirus. Het is ontworpen om te voldoen aan de beveiligings- en nalevingsvereisten voor het verwerken van niet-vertrouwde inhoud.

De mogelijkheid om malware te scannen is een SaaS-oplossing zonder agent die eenvoudige installatie op schaal mogelijk maakt, zonder onderhoud en ondersteuning biedt voor het automatiseren van reacties op schaal.

Het uploaden van malware is een belangrijke bedreiging voor cloudopslag

Inhoud die is geüpload naar cloudopslag, kan malware zijn. Opslagaccounts kunnen een toegangspunt voor malware zijn in de organisatie en een malwaredistributiepunt. Om organisaties te beschermen tegen deze bedreiging, moet inhoud in cloudopslag worden gescand op malware voordat deze wordt geopend.

Scannen van malware in Defender for Storage helpt opslagaccounts te beschermen tegen schadelijke inhoud

- Een ingebouwde SaaS-oplossing waarmee u eenvoudig op schaal kunt inschakelen met nul onderhoud.

- Uitgebreide antimalwaremogelijkheden met Microsoft Defender Antivirus (MDAV), het vangen van polymorfe en metamorfe malware.

- Elk bestandstype wordt gescand (inclusief archieven zoals zip-bestanden) en een resultaat wordt geretourneerd voor elke scan. De bestandsgrootte is 2 GB.

- Ondersteunt respons op schaal: verdachte bestanden verwijderen of in quarantaine opnemen, op basis van de indextags van de blobs of Event Grid-gebeurtenissen.

- Wanneer de malwarescan een schadelijk bestand identificeert, worden gedetailleerde Microsoft Defender voor Cloud beveiligingswaarschuwingen gegenereerd.

- Ontworpen om te voldoen aan beveiligings- en nalevingsvereisten voor het scannen van niet-vertrouwde inhoud die naar de opslag is geüpload, inclusief een optie om elk scanresultaat te registreren.

Veelvoorkomende use cases en scenario's

Enkele veelvoorkomende use-cases en scenario's voor het scannen van malware in Defender for Storage zijn:

Webtoepassingen: met veel cloudwebtoepassingen kunnen gebruikers inhoud uploaden naar opslag. Dit maakt laag onderhoud en schaalbare opslag mogelijk voor toepassingen zoals belasting-apps, CV-upload HR-sites en ontvangstbewijzen uploaden.

Inhoudsbeveiliging: assets zoals video's en foto's worden vaak gedeeld en gedistribueerd op schaal, zowel intern als naar externe partijen. CDN's (Content Delivery Network) en inhoudshubs zijn een klassieke kans om malware te distribueren.

Nalevingsvereisten: resources die voldoen aan nalevingsstandaarden zoals NIST, SWIFT, AVG en andere, vereisen robuuste beveiligingsprocedures, waaronder malwarescans. Het is essentieel voor organisaties die in gereguleerde branches of regio's werken.

Integratie van derden: gegevens van derden kunnen afkomstig zijn van een groot aantal bronnen en niet allemaal hebben mogelijk robuuste beveiligingsprocedures, zoals zakelijke partners, ontwikkelaars en aannemers. Scannen op malware helpt ervoor te zorgen dat deze gegevens geen beveiligingsrisico's voor uw systeem veroorzaken.

Samenwerkingsplatforms: vergelijkbaar met het delen van bestanden maken teams gebruik van cloudopslag voor het continu delen van inhoud en het samenwerken tussen teams en organisaties. Scannen op malware zorgt voor veilige samenwerking.

Gegevenspijplijnen: gegevens die worden verplaatst via ETL-processen (Extract, Transfer, Load) kunnen afkomstig zijn van meerdere bronnen en kunnen malware bevatten. Scannen op malware kan helpen om de integriteit van deze pijplijnen te waarborgen.

Machine learning-trainingsgegevens: de kwaliteit en beveiliging van de trainingsgegevens zijn essentieel voor effectieve machine learning-modellen. Het is belangrijk om ervoor te zorgen dat deze gegevenssets schoon en veilig zijn, met name als ze door de gebruiker gegenereerde inhoud of gegevens uit externe bronnen bevatten.

Notitie

Malware scannen is een bijna realtime service. Scantijden kunnen variëren, afhankelijk van de gescande bestandsgrootte of het bestandstype, evenals van de belasting van de service of van het opslagaccount. Microsoft werkt voortdurend aan het verminderen van de totale scantijd, maar u moet rekening houden met deze variabiliteit in scantijden bij het ontwerpen van een gebruikerservaring op basis van de service.

Vereisten

Als u malwarescans wilt inschakelen en configureren, moet u eigenaarsrollen (zoals abonnementseigenaar of eigenaar van opslagaccount) of specifieke rollen hebben met de benodigde gegevensacties. Meer informatie over de vereiste machtigingen.

U kunt malwarescans op schaal inschakelen en configureren voor uw abonnementen, met behoud van gedetailleerde controle over het configureren van de functie voor afzonderlijke opslagaccounts. Er zijn verschillende manieren om malwarescans in te schakelen en te configureren: ingebouwd Azure-beleid (de aanbevolen methode), programmatisch met behulp van Infrastructure as Code-sjablonen, waaronder Terraform-, Bicep- en ARM-sjablonen, met behulp van Azure Portal of rechtstreeks met de REST API.

Hoe werkt het scannen van malware?

Scannen van malware bij uploaden

Triggers bij uploaden

Malwarescans worden geactiveerd in een beveiligd opslagaccount door een bewerking die resulteert in een BlobCreated gebeurtenis, zoals opgegeven in Azure Blob Storage als een Event Grid-bronpagina . Deze bewerkingen omvatten het eerste uploaden van nieuwe blobs, het overschrijven van bestaande blobs en het voltooien van wijzigingen in blobs via specifieke bewerkingen. Het voltooien van bewerkingen kan betrekking hebben op PutBlockListhet samenvoegen van blok-blobs uit meerdere blokken of FlushWithClosehet doorvoeren van gegevens die zijn toegevoegd aan een blob in Azure Data Lake Storage Gen2.

Notitie

Incrementele bewerkingen, zoals AppendFile in Azure Data Lake Storage Gen2 en PutBlock in Azure BlockBlob, waarmee gegevens kunnen worden toegevoegd zonder onmiddellijke voltooien, activeren geen malwarescan zelf. Een malwarescan wordt alleen gestart wanneer deze toevoegingen officieel worden doorgevoerd: FlushWithClose doorvoeringen en voltooien van bewerkingen AppendFile , het activeren van een scan en PutBlockList doorvoerblokken in BlockBlob, het initiëren van een scan. Inzicht in dit onderscheid is essentieel voor het effectief beheren van scankosten, omdat elke doorvoering kan leiden tot een nieuwe scan en mogelijk de uitgaven verhoogt als gevolg van meerdere scans van incrementele bijgewerkte gegevens.

Regio's en gegevensretentie scannen

De scanservice voor malware die gebruikmaakt van Microsoft Defender Antivirus-technologieën leest de blob. Malwarescan scant de inhoud 'in-memory' en verwijdert gescande bestanden direct na het scannen. De inhoud wordt niet bewaard. Het scannen vindt plaats in dezelfde regio van het opslagaccount. In sommige gevallen, wanneer een bestand verdacht is en er meer gegevens nodig zijn, kan malwarescans bestandsmetagegevens delen buiten de scanregio, inclusief metagegevens die zijn geclassificeerd als klantgegevens (bijvoorbeeld SHA-256-hash), met Microsoft Defender voor Eindpunt.

Toegang tot klantgegevens

De service Malware Scanning vereist toegang tot uw gegevens om uw gegevens te scannen op malware. Tijdens het inschakelen van de service wordt een nieuwe Data Scanner-resource met de naam StorageDataScanner gemaakt in uw Azure-abonnement. Deze resource wordt verleend met een roltoewijzing opslagblobgegevenseigenaar voor toegang tot en wijziging van uw gegevens voor malwarescans en detectie van gevoelige gegevens.

Privé-eindpunt wordt standaard ondersteund

Scannen van malware in Defender for Storage wordt ondersteund in opslagaccounts die gebruikmaken van privé-eindpunten terwijl de privacy van gegevens behouden blijft.

Privé-eindpunten bieden veilige connectiviteit met uw Azure-opslagservices, waardoor openbare internetblootstelling wordt geëlimineerd en als best practice wordt beschouwd.

Malwarescans instellen

Wanneer malwarescans zijn ingeschakeld, worden de volgende acties automatisch uitgevoerd in uw omgeving:

Voor elk opslagaccount waarop u malwarescans inschakelt, wordt er een Event Grid System Topic-resource gemaakt in dezelfde resourcegroep van het opslagaccount. Deze wordt gebruikt door de scanservice voor malware om te luisteren naar triggers voor het uploaden van blobs. Als u deze resource verwijdert, wordt de functionaliteit voor het scannen van malware verbroken.

Om uw gegevens te scannen, heeft de service Malware Scanning toegang tot uw gegevens nodig. Tijdens het inschakelen van de service wordt een nieuwe gegevensscannerresource

StorageDataScannergemaakt in uw Azure-abonnement en toegewezen met een door het systeem toegewezen beheerde identiteit. Deze resource wordt verleend met de roltoewijzing Eigenaar van opslagblobgegevens, zodat deze toegang heeft tot uw gegevens voor het scannen van malware en detectie van gevoelige gegevens.

Als de netwerkconfiguratie van uw opslagaccount is ingesteld op Openbare netwerktoegang inschakelen vanuit geselecteerde virtuele netwerken en IP-adressen, wordt de StorageDataScanner resource toegevoegd aan de sectie Resource-exemplaren onder de netwerkconfiguratie van het opslagaccount om toegang te verlenen tot het scannen van uw gegevens.

Als u malwarescans inschakelt op abonnementsniveau, wordt er een nieuwe Security Operator-resource gemaakt StorageAccounts/securityOperators/DefenderForStorageSecurityOperator in uw Azure-abonnement en toegewezen met een door het systeem beheerde identiteit. Deze resource wordt gebruikt om de configuratie van Defender voor opslag en malwarescans in te schakelen en te herstellen voor bestaande opslagaccounts en om te controleren of nieuwe opslagaccounts die zijn gemaakt in het abonnement zijn ingeschakeld. Deze resource heeft roltoewijzingen met de specifieke machtigingen die nodig zijn om malwarescans in te schakelen.

Notitie

Scannen van malware is afhankelijk van bepaalde resources, identiteiten en netwerkinstellingen om goed te functioneren. Als u een van deze wijzigingen wijzigt of verwijdert, werkt het scannen van malware niet meer. Als u de normale werking wilt herstellen, kunt u deze uitschakelen en weer inschakelen.

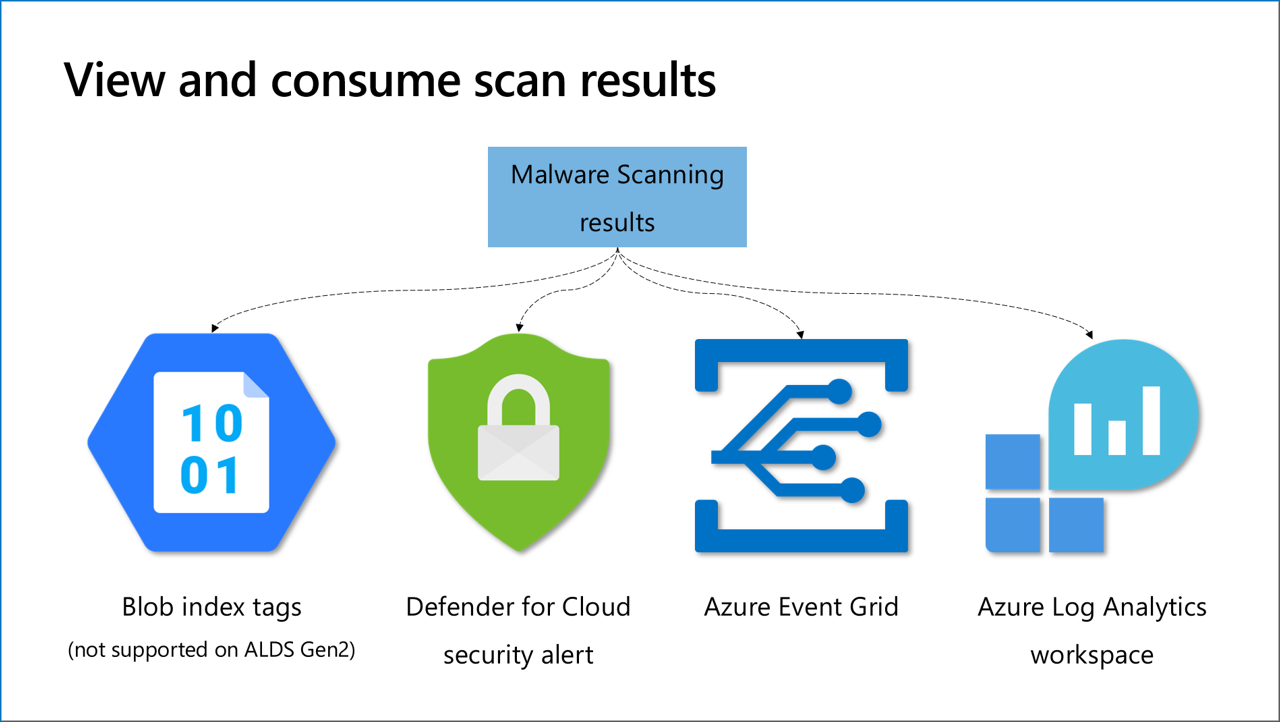

Scanresultaten verleent

Scanresultaten voor malwarescans zijn beschikbaar via vier methoden. Na de installatie ziet u scanresultaten als blobindextags voor elk geüpload en gescand bestand in het opslagaccount en als Microsoft Defender voor Cloud beveiligingswaarschuwingen wanneer een bestand als schadelijk wordt geïdentificeerd.

U kunt ervoor kiezen om extra scanresultatenmethoden te configureren, zoals Event Grid en Log Analytics. Voor deze methoden is extra configuratie vereist. In de volgende sectie leert u meer over de verschillende scanresultatenmethoden.

Scanresultaten

Blob-indextags

Blob-indextags zijn metagegevensvelden in een blob. Ze categoriseren gegevens in uw opslagaccount met behulp van tagkenmerken van sleutelwaarden. Deze tags worden automatisch geïndexeerd en weergegeven als doorzoekbare multidimensionale index om eenvoudig gegevens te vinden. De scanresultaten zijn beknopt, waarin scanresultaten voor malwarescans worden weergegeven en scantijd van malware UTC in de blobmetagegevens. Andere resultaattypen (waarschuwingen, gebeurtenissen, logboeken) bieden meer informatie over het malwaretype en de bewerking voor het uploaden van bestanden.

Blob-indextags kunnen door toepassingen worden gebruikt om werkstromen te automatiseren, maar zijn niet bestand tegen manipulatie. Lees meer over het instellen van een antwoord.

Notitie

Voor toegang tot indextags zijn machtigingen vereist. Zie Indextags ophalen, instellen en bijwerken voor meer informatie.

beveiligingswaarschuwingen Defender voor Cloud

Wanneer een schadelijk bestand wordt gedetecteerd, genereert Microsoft Defender voor Cloud een Microsoft Defender voor Cloud beveiligingswaarschuwing. Als u de waarschuwing wilt zien, gaat u naar Microsoft Defender voor Cloud beveiligingswaarschuwingen. De beveiligingswaarschuwing bevat details en context op het bestand, het malwaretype en aanbevolen stappen voor onderzoek en herstel. Als u deze waarschuwingen voor herstel wilt gebruiken, kunt u het volgende doen:

- Bekijk beveiligingswaarschuwingen in Azure Portal door te navigeren naar Microsoft Defender voor Cloud> Beveiligingswaarschuwingen.

- Automatiseringen configureren op basis van deze waarschuwingen.

- Beveiligingswaarschuwingen exporteren naar een SIEM. U kunt beveiligingswaarschuwingen van Microsoft Sentinel (Siem van Microsoft) continu exporteren met behulp van de Microsoft Sentinel-connector of een andere SIEM van uw keuze.

Meer informatie over het reageren op beveiligingswaarschuwingen.

Event Grid-gebeurtenis

Event Grid is handig voor automatisering op basis van gebeurtenissen. Het is de snelste methode om resultaten met minimale latentie te verkrijgen in een vorm van gebeurtenissen die u kunt gebruiken voor het automatiseren van reacties.

Gebeurtenissen uit aangepaste Event Grid-onderwerpen kunnen worden gebruikt door meerdere eindpunttypen. De handigste voor malwarescanscenario's zijn:

- Functie-app (voorheen Azure-functie genoemd): gebruik een serverloze functie om code uit te voeren voor geautomatiseerde reacties, zoals verplaatsen, verwijderen of in quarantaine plaatsen.

- Webhook : een toepassing verbinden.

- Event Hubs & Service Bus-wachtrij : om downstreamgebruikers op de hoogte te stellen.

Informatie over het configureren van malwarescans, zodat elk scanresultaat automatisch wordt verzonden naar een Event Grid-onderwerp voor automatiseringsdoeleinden.

Logboekanalyse

Mogelijk wilt u uw scanresultaten registreren voor nalevingsbewijs of het onderzoeken van scanresultaten. Door een Log Analytics-werkruimtebestemming in te stellen, kunt u elk scanresultaat opslaan in een gecentraliseerde logboekopslagplaats die eenvoudig te doorzoeken is. U kunt de resultaten bekijken door naar de Log Analytics-doelwerkruimte te navigeren en naar de StorageMalwareScanningResults tabel te zoeken.

Meer informatie over het instellen van logboekregistratie voor malwarescans.

Tip

We nodigen u uit om de functie malwarescans in Defender for Storage te verkennen via ons praktijklab. Volg de Ninja-trainingsinstructies voor een gedetailleerde, stapsgewijze handleiding over het instellen en testen van malwarescans, inclusief het configureren van antwoorden op scanresultaten. Dit maakt deel uit van het 'labs'-project dat klanten helpt om aan de slag te gaan met Microsoft Defender voor Cloud en praktische ervaring te bieden met de mogelijkheden ervan.

Kostenbeheer

Scannen van malware wordt gefactureerd per GB gescand. Om de voorspelbaarheid van kosten te bieden, ondersteunt Malware Scanning het instellen van een limiet voor de hoeveelheid GB die in één maand per opslagaccount is gescand.

Belangrijk

Scannen van malware in Defender for Storage is niet gratis inbegrepen in de eerste proefversie van 30 dagen en wordt vanaf de eerste dag in rekening gebracht volgens het prijsschema dat beschikbaar is op de pagina met prijzen van de Defender voor Cloud.

Het mechanisme voor 'beperken' is ontworpen om een maandelijkse scanlimiet in te stellen, gemeten in gigabytes (GB), voor elk opslagaccount, dat fungeert als een effectief kostenbeheer. Als er in één kalendermaand een vooraf gedefinieerde scanlimiet wordt ingesteld voor een opslagaccount, wordt de scanbewerking automatisch gestopt zodra deze drempelwaarde is bereikt (met een afwijking van 20 GB) en worden bestanden niet gescand op malware. De limiet wordt aan het einde van elke maand om middernacht UTC opnieuw ingesteld. Het bijwerken van de limiet duurt doorgaans een uur.

Standaard wordt een limiet van 5 TB (5.000 GB) vastgesteld als er geen specifiek beperkingsmechanisme is gedefinieerd.

Tip

U kunt het limietmechanisme instellen voor afzonderlijke opslagaccounts of voor een volledig abonnement (elk opslagaccount in het abonnement wordt de limiet toegewezen die is gedefinieerd op abonnementsniveau).

Volg deze stappen om het vergrendelingsmechanisme te configureren.

Extra kosten voor het scannen van malware

Scannen op malware maakt gebruik van andere Azure-services als basis. Dit betekent dat wanneer u malwarescans inschakelt, er ook kosten in rekening worden gebracht voor de Azure-services die hiervoor nodig zijn. Deze services omvatten leesbewerkingen van Azure Storage, indexering van Azure Storage-blob en Azure Event Grid-meldingen.

Mogelijke fout-positieven en fout-negatieven verwerken

Als u een bestand hebt waarvan u vermoedt dat het malware is, maar niet wordt gedetecteerd (fout-negatief) of onjuist wordt gedetecteerd (fout-positief), kunt u het indienen bij ons voor analyse via de voorbeeldverzendingsportal. Selecteer Microsoft Defender voor Storage als bron.

Defender voor Cloud kunt u fout-positieve waarschuwingen onderdrukken. Zorg ervoor dat u de onderdrukkingsregel beperkt met behulp van de malwarenaam of bestands-hash.

Scannen op malware blokkeert niet automatisch de toegang of wijzigt machtigingen voor de geüploade blob, zelfs niet als het schadelijk is.

Beperkingen

Niet-ondersteunde functies en services

Niet-ondersteunde opslagaccounts: verouderde v1-opslagaccounts worden niet ondersteund door malwarescans.

Niet-ondersteunde service: Azure Files wordt niet ondersteund door malwarescans.

Niet-ondersteunde client: Blobs die zijn geüpload met het NFS-protocol (Network File System) 3.0, worden niet gescand op malware bij het uploaden.

Niet-ondersteunde regio's: Jio India - west, Korea - zuid, Zuid-Afrika - west.

Regio's die worden ondersteund door Defender for Storage, maar niet door malwarescans. Meer informatie over beschikbaarheid voor Defender for Storage.

Niet-ondersteunde blobtypen: Toevoeg- en pagina-blobs worden niet ondersteund voor malwarescans.

Niet-ondersteunde versleuteling: versleutelde blobs aan de clientzijde worden niet ondersteund omdat ze niet kunnen worden ontsleuteld voordat ze door de service worden gescand. Data encrypted at rest by Customer Managed Key (CMK) wordt echter ondersteund.

Niet-ondersteunde resultaten van indextagtags: het scanresultaat voor indextags wordt niet ondersteund in opslagaccounts waarvoor hiërarchische naamruimte is ingeschakeld (Azure Data Lake Storage Gen2).

Event Grid: Event Grid-onderwerpen waarvoor geen openbare netwerktoegang is ingeschakeld (bijvoorbeeld privé-eindpuntverbindingen) worden niet ondersteund door malwarescans in Defender for Storage.

Limiet voor doorvoercapaciteit en blobgrootte

- Limiet voor scandoorvoer: malwarescans kunnen maximaal 2 GB per minuut verwerken voor elk opslagaccount. Als de snelheid van het uploaden van bestanden tijdelijk deze drempelwaarde voor een opslagaccount overschrijdt, probeert het systeem de bestanden te scannen boven de frequentielimiet. Als de snelheid van het uploaden van bestanden consistent deze drempelwaarde overschrijdt, worden sommige blobs niet gescand.

- Limiet voor blobscans: malwarescans kunnen maximaal 2000 bestanden per minuut verwerken voor elk opslagaccount. Als de snelheid van het uploaden van bestanden tijdelijk deze drempelwaarde voor een opslagaccount overschrijdt, probeert het systeem de bestanden te scannen boven de frequentielimiet. Als de snelheid van het uploaden van bestanden consistent deze drempelwaarde overschrijdt, worden sommige blobs niet gescand.

- Limiet voor blobgrootte: de maximale groottelimiet voor één blob die moet worden gescand, is 2 GB. Blobs die groter zijn dan de limiet, worden niet gescand.

Blob-uploads en indextag-updates

Bij het uploaden van een blob naar het opslagaccount start het scannen van malware een extra leesbewerking en werkt de indextag bij. In de meeste gevallen genereren deze bewerkingen geen aanzienlijke belasting.

Gevolgen voor toegangs- en opslag-IOPS

Ondanks het scanproces blijft de toegang tot geüploade gegevens ongewijzigd en is de impact op opslaginvoer-/uitvoerbewerkingen per seconde (IOPS) minimaal.

Beperkingen vergeleken met Microsoft Defender voor Eindpunt

Defender for Storage maakt gebruik van dezelfde antimalware-engine en up-to-date handtekeningen als Defender voor Eindpunt om te scannen op malware. Wanneer bestanden echter worden geüpload naar Azure Storage, ontbreken ze bepaalde metagegevens waarop de antimalware-engine afhankelijk is. Dit gebrek aan metagegevens kan leiden tot een hogere snelheid van gemiste detecties, ook wel 'fout-negatieven' genoemd, in Azure Storage vergeleken met de detecties die zijn gedetecteerd door Defender for Endpoint.

Hier volgen enkele voorbeelden van ontbrekende metagegevens:

Mark of the Web (MOTW): MOTW is een Windows-beveiligingsfunctie waarmee bestanden worden bijgehouden die zijn gedownload van internet. Wanneer bestanden echter worden geüpload naar Azure Storage, blijven deze metagegevens niet behouden.

Bestandspadcontext: op standaardbesturingssystemen kan het bestandspad aanvullende context bieden voor detectie van bedreigingen. Een bestand dat probeert systeemlocaties te wijzigen (bijvoorbeeld C:\Windows\System32) wordt bijvoorbeeld gemarkeerd als verdacht en kan verder worden geanalyseerd. In Azure Storage kan de context van specifieke bestandspaden binnen de blob niet op dezelfde manier worden gebruikt.

Gedragsgegevens: Defender for Storage analyseert de inhoud van bestanden zonder ze uit te voeren. Het inspecteert de bestanden en kan hun uitvoering emuleren om te controleren op malware. Deze aanpak detecteert echter mogelijk niet bepaalde soorten malware die hun schadelijke aard alleen tijdens de uitvoering onthullen.

Volgende stappen

Meer informatie over het instellen van reacties op malwarescanresultaten .