Gapped OT-sensorbeheer implementeren (verouderd)

Belangrijk

Defender for IoT raadt nu aan om Microsoft-cloudservices of bestaande IT-infrastructuur te gebruiken voor centraal bewakings- en sensorbeheer en is van plan om de on-premises beheerconsole op 1 januari 2025 buiten gebruik te stellen.

Zie Hybride of lucht-gapped OT-sensorbeheer implementeren voor meer informatie.

Wanneer u met meerdere, lucht-gapped OT-sensoren werkt die niet kunnen worden beheerd door Azure Portal, raden we u aan om een on-premises beheerconsole te implementeren om uw met air-gapped OT-sensoren te beheren.

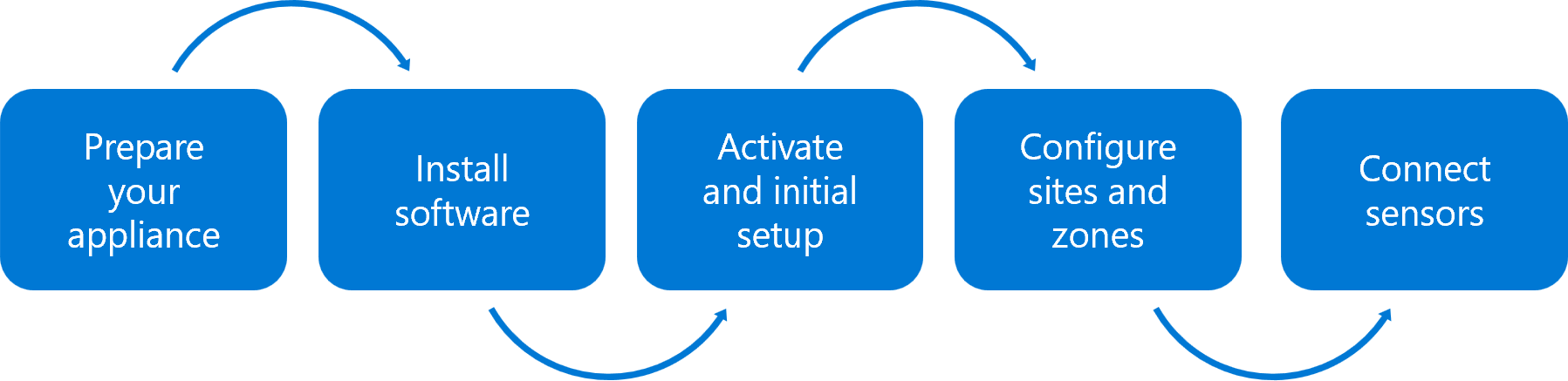

In de volgende afbeelding worden de stappen beschreven die zijn opgenomen in het implementeren van een on-premises beheerconsole. Meer informatie over elke implementatiestap in de onderstaande secties, inclusief relevante kruisverwijzingen voor meer informatie.

Het implementeren van een on-premises beheerconsole wordt uitgevoerd door uw implementatieteam. U kunt een on-premises beheerconsole implementeren voor of nadat u uw OT-sensoren of parallel hebt geïmplementeerd.

Installatiestappen

| Stap | Beschrijving |

|---|---|

| Een on-premises beheerconsoleapparaat voorbereiden | Net zoals u een on-premises apparaat hebt voorbereid voor uw OT-sensoren, bereidt u een apparaat voor op uw on-premises beheerconsole. Als u een door een CA ondertekend certificaat voor productieomgevingen wilt implementeren, moet u ook uw certificaat voorbereiden. |

| On-premises beheerconsolesoftware voor Microsoft Defender for IoT installeren | Download de installatiesoftware vanuit Azure Portal en installeer deze op uw on-premises beheerconsoleapparaat. |

| Een on-premises beheerconsole activeren en instellen | Gebruik een activeringsbestand dat u hebt gedownload uit Azure Portal om uw on-premises beheerconsole te activeren. |

| OT-sites en -zones maken op een on-premises beheerconsole | Als u werkt met een grote, lucht-gapped-implementatie, raden we u aan sites en zones te maken in uw on-premises beheerconsole, waarmee u kunt controleren op niet-geautoriseerde netwerksegmenten en deel uitmaakt van het implementeren van Defender for IoT met Zero Trust-principes . |

| Verbinding maken OT-netwerksensoren naar de on-premises beheerconsole | Verbinding maken uw ot-sensoren met air-gapped naar uw on-premises beheerconsole om geaggregeerde gegevens weer te geven en verdere instellingen te configureren voor alle verbonden systemen. |

Notitie

Sites en zones die zijn geconfigureerd in Azure Portal, worden niet gesynchroniseerd met sites en zones die zijn geconfigureerd op een on-premises beheerconsole.

Wanneer u met een grote implementatie werkt, raden we u aan Azure Portal te gebruiken voor het beheren van sensoren die zijn verbonden met de cloud en een on-premises beheerconsole voor het beheren van lokaal beheerde sensoren.

Optionele configuraties

Bij het implementeren van een on-premises beheerconsole wilt u mogelijk ook de volgende opties configureren:

Active Directory-integratie, zodat Active Directory-gebruikers zich kunnen aanmelden bij uw on-premises beheerconsole, Active Directory-groepen gebruiken en globale toegangsgroepen configureren.

Toegang tot proxytunneling vanaf OT-netwerksensoren, waardoor de systeembeveiliging in uw Defender for IoT-systeem wordt verbeterd

Hoge beschikbaarheid voor on-premises beheerconsoles, waardoor het risico op uw OT-sensorbeheerbronnen wordt verlaagd

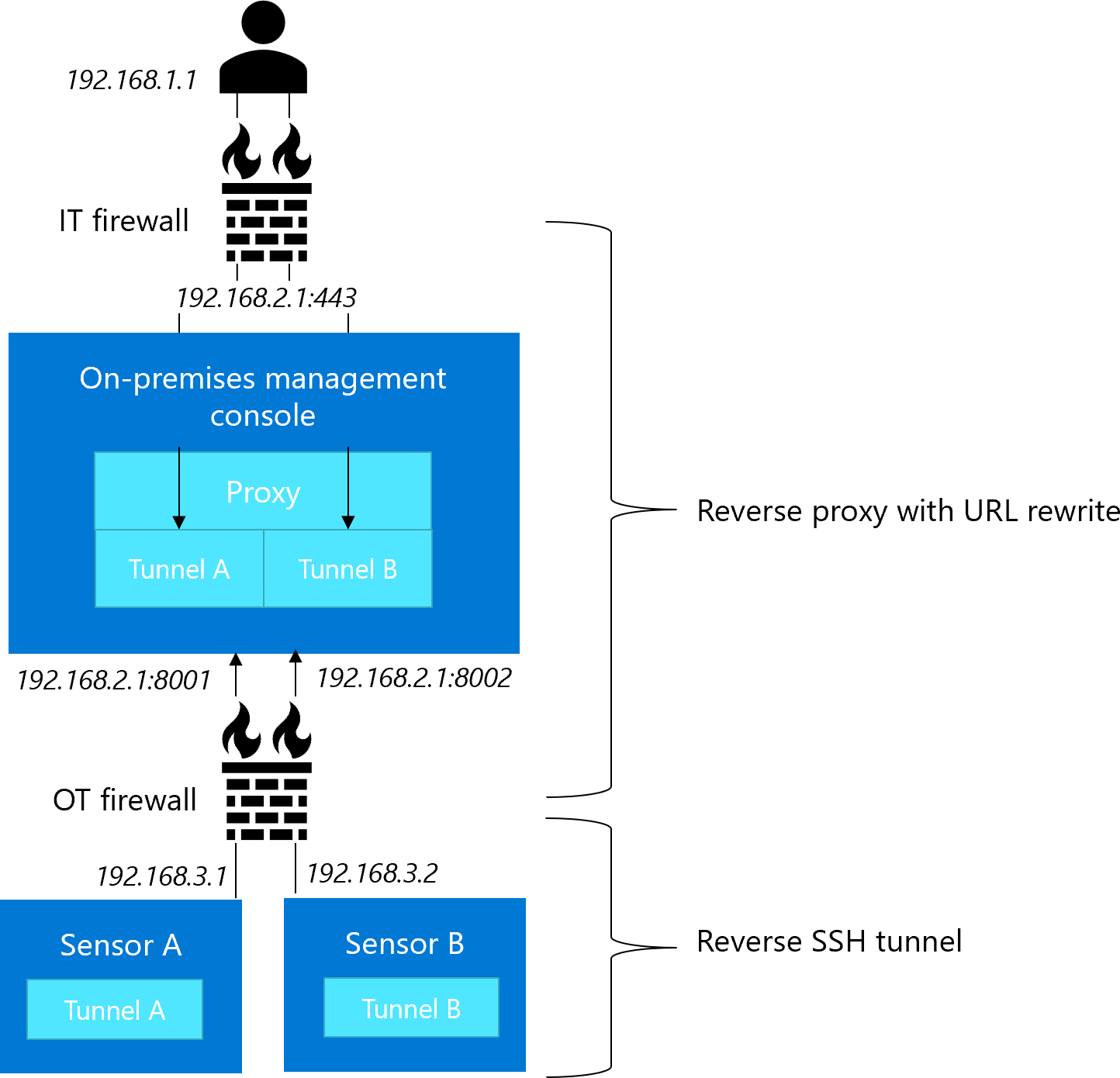

Toegang tot OT-netwerksensoren via proxytunneling

Mogelijk wilt u uw systeembeveiliging verbeteren door te voorkomen dat de on-premises beheerconsole rechtstreeks toegang heeft tot OT-sensoren.

In dergelijke gevallen configureert u proxytunneling op uw on-premises beheerconsole zodat gebruikers via de on-premises beheerconsole verbinding kunnen maken met OT-sensoren. Voorbeeld:

Zodra u zich hebt aangemeld bij de OT-sensor, blijft de gebruikerservaring hetzelfde. Zie OT-sensortoegang configureren via tunneling voor meer informatie.

Hoge beschikbaarheid voor on-premises beheerconsoles

Wanneer u een groot OT-bewakingssysteem implementeert met Defender for IoT, kunt u een paar primaire en secundaire machines gebruiken voor hoge beschikbaarheid in uw on-premises beheerconsole.

Wanneer u een architectuur voor hoge beschikbaarheid gebruikt:

| Functie | Beschrijving |

|---|---|

| Beveiligde verbindingen | Er wordt een SSL/TLS-certificaat voor de on-premises beheerconsole toegepast om een beveiligde verbinding te maken tussen de primaire en secundaire apparaten. Gebruik een door een CA ondertekend certificaat of het zelfondertekende certificaat dat tijdens de installatie is gegenereerd. Zie voor meer informatie: - SSL/TLS-certificaatvereisten voor on-premises resources - SSL/TLS-certificaten maken voor OT-apparaten - SSL/TLS-certificaten beheren |

| Back-ups van gegevens | Er wordt elke tien minuten automatisch een back-up gemaakt van de primaire on-premises beheerconsole van de primaire on-premises beheerconsole. Zie Back-up maken en herstellen van de on-premises beheerconsole voor meer informatie. |

| Systeeminstellingen | De systeeminstellingen die zijn gedefinieerd op de primaire on-premises beheerconsole, worden gedupliceerd op de secundaire console. Als de systeeminstellingen bijvoorbeeld worden bijgewerkt op de primaire versie, worden ze ook bijgewerkt op de secundaire versie. |

Zie Over hoge beschikbaarheid voor meer informatie.

Volgende stappen

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor