Wat is er nieuw in Microsoft Defender voor IoT?

In dit artikel worden functies beschreven die beschikbaar zijn in Microsoft Defender voor IoT, in zowel OT- als Enterprise IoT-netwerken, zowel on-premises als in Azure Portal, en voor versies die in de afgelopen negen maanden zijn uitgebracht.

Functies die eerder dan negen maanden geleden zijn uitgebracht, worden beschreven in het archief Wat is er nieuw voor Microsoft Defender voor IoT voor organisaties. Zie opmerkingen bij de release van ot-bewakingssoftware voor meer informatie over ot-bewakingssoftwareversies.

Notitie

Genoteerde functies die hieronder worden vermeld, zijn beschikbaar in PREVIEW. De aanvullende voorwaarden van Azure Preview bevatten andere juridische voorwaarden die van toepassing zijn op Azure-functies die in bèta, preview of anderszins nog niet beschikbaar zijn in algemene beschikbaarheid.

Notitie

In dit artikel wordt Microsoft Defender for IoT in Azure Portal besproken.

Als u een Microsoft Defender-klant bent die op zoek bent naar een uniforme IT-/OT-ervaring, raadpleegt u de documentatie voor Microsoft Defender for IoT in de microsoft Defender-portal (preview).

Meer informatie over de Defender for IoT-beheerportals.

De verouderde on-premises beheerconsole is na 1 januari 2025 niet meer beschikbaar voor downloaden. We raden u aan om vóór deze datum over te stappen naar de nieuwe architectuur met behulp van het volledige spectrum van on-premises API's en cloud-API's. Zie buitengebruikstelling van de on-premises beheerconsole voor meer informatie.

| Servicegebied | Updates |

|---|---|

| OT-netwerken | - Meerdere schendingen van waarschuwingen samenvoegen met dezelfde parameters |

Om de vermoeidheid van waarschuwingen te verminderen, worden meerdere versies van dezelfde waarschuwingsschending en met dezelfde parameters gegroepeerd en vermeld in de tabel waarschuwingen als één item. In het deelvenster met waarschuwingsgegevens worden alle identieke waarschuwingsschendingen weergegeven op het tabblad Schendingen en de juiste herstelacties worden weergegeven op het tabblad Actie ondernemen. Zie waarschuwingen samenvoegen met dezelfde parameters voor meer informatie.

| Servicegebied | Updates |

|---|---|

| OT-netwerken | - Ondersteuning voor meerdere bronapparaten in DDoS-aanvalswaarschuwingen |

Waarschuwingsdetails geven nu maximaal 10 bronapparaten weer die betrokken zijn bij DDoS-aanvallen.

| Servicegebied | Updates |

|---|---|

| OT-netwerken |

-

Jokertekens toevoegen om domeinnamen toe te staan - Protocol toegevoegd - Nieuw type sensorinstelling Openbare adressen - Verbeterde onboarding van OT-sensor |

Wanneer u domeinnamen toevoegt aan de FQDN-acceptatielijst, gebruikt u het * jokerteken om alle subdomeinen op te nemen. Zie Internetverbindingen in een OT-netwerk toestaan voor meer informatie.

We ondersteunen nu het OCPI-protocol. Zie de bijgewerkte protocollijst.

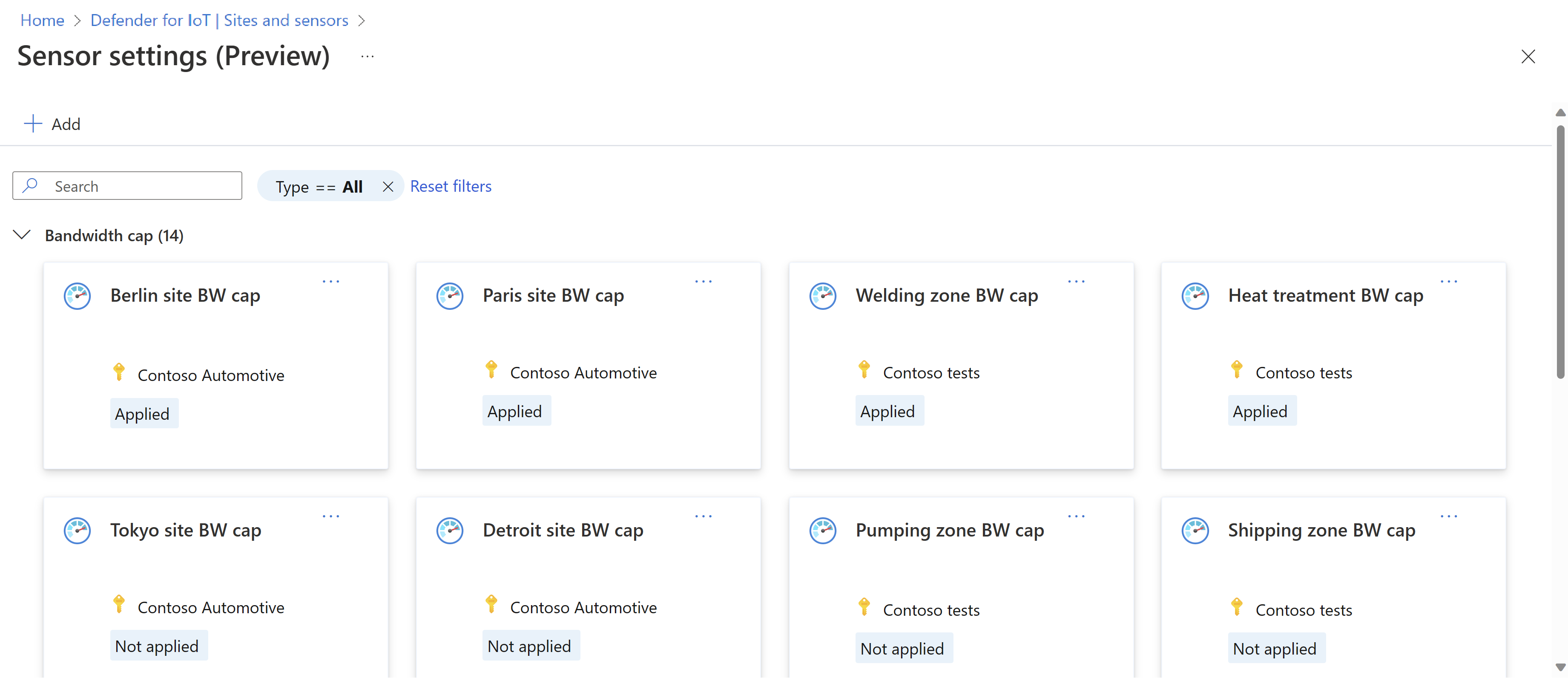

We voegen het type Openbare adressen toe aan de sensorinstellingen waarmee u de openbare adressen van interne apparaten kunt registreren en ervoor kunt zorgen dat de sensor deze niet behandelt als internetcommunicatie. Zie Sensorinstellingen toevoegen voor meer informatie.

Als er verbindingsproblemen zijn, tijdens het onboarden van de sensor, tussen de OT-sensor en de Azure-portal in de configuratiefase, kan het proces pas worden voltooid als het verbindingsprobleem is opgelost.

We bieden nu ondersteuning voor het voltooien van het configuratieproces zonder dat u het communicatieprobleem hoeft op te lossen, zodat u de onboarding van uw OT-sensor snel kunt voortzetten en het probleem op een later tijdstip kunt oplossen. Zie uw OT-sensor activeren voor meer informatie.

| Servicegebied | Updates |

|---|---|

| OT-netwerken | - Beveiligingsupdate |

Deze update lost een CVE op, die wordt vermeld in documentatie over softwareversie 24.1.4.

| Servicegebied | Updates |

|---|---|

| OT-netwerken |

-

Waarschuwing voor schadelijk URL-pad - Nieuw ondersteunde protocollen |

Met de nieuwe waarschuwing, het pad naar schadelijke URL's, kunnen gebruikers schadelijke paden in legitieme URL's identificeren. De waarschuwing voor het pad naar schadelijke URL's breidt Defender for IoT uit met algemene URL-handtekeningen, die cruciaal zijn voor het tegenwerken van een breed scala aan cyberbedreigingen.

Voor meer informatie wordt deze waarschuwing beschreven in de tabel Waarschuwingen voor malware-engine.

We ondersteunen nu het Open-protocol. Zie de bijgewerkte protocollijst.

| Servicegebied | Updates |

|---|---|

| OT-netwerken |

-

Eenmalige aanmelding voor de sensorconsole - Detectie van sensortijddrift - Beveiligingsupdate |

U kunt eenmalige aanmelding (SSO) instellen voor de Defender for IoT-sensorconsole met behulp van Microsoft Entra ID. Eenmalige aanmelding maakt eenvoudige aanmelding mogelijk voor de gebruikers van uw organisatie, stelt uw organisatie in staat om te voldoen aan regelgevingsstandaarden en verhoogt uw beveiligingspostuur. Met eenmalige aanmelding hebben uw gebruikers niet meerdere aanmeldingsreferenties nodig voor verschillende sensoren en sites.

Het gebruik van Microsoft Entra ID vereenvoudigt de onboarding- en offboardingprocessen, vermindert administratieve overhead en zorgt voor consistente toegangscontroles in de hele organisatie.

Zie Eenmalige aanmelding instellen voor de sensorconsole voor meer informatie.

Deze versie introduceert een nieuwe test voor probleemoplossing in de functie voor connectiviteitsprogramma's, speciaal ontworpen om problemen met tijdsdrift te identificeren.

Een veelvoorkomende uitdaging bij het verbinden van sensoren met Defender for IoT in De Azure-portal is het ontstaan van verschillen in de UTC-tijd van de sensor, wat kan leiden tot verbindingsproblemen. Om dit probleem op te lossen, raden we u aan een NTP-server (Network Time Protocol) te configureren in de sensorinstellingen.

Met deze update worden zes CVE's opgelost, die worden vermeld in de documentatie over softwareversie 24.1.3-functies.

U kunt nu regels voor waarschuwingsonderdrukking vanuit Azure Portal configureren om uw OT-sensoren te instrueren om verkeer op uw netwerk op te geven dat anders een waarschuwing zou activeren.

- Configureer welke waarschuwingen moeten worden onderdrukt door een waarschuwingstitel, IP/MAC-adres, hostnaam, subnet, sensor of site op te geven.

- Stel elke onderdrukkingsregel in op altijd actief of alleen tijdens een vooraf gedefinieerde periode, zoals voor een specifiek onderhoudsvenster.

Tip

Als u momenteel uitsluitingsregels gebruikt in de on-premises beheerconsole, raden we u aan deze regels te migreren naar onderdrukkingsregels in Azure Portal. Zie Irrelevante waarschuwingen onderdrukken voor meer informatie.

Organisaties waar sensoren worden geïmplementeerd tussen OT- en IT-netwerken, hebben te maken met veel waarschuwingen, met betrekking tot zowel OT- als IT-verkeer. Het aantal waarschuwingen, waarvan sommige niet relevant zijn, kan vermoeidheid van waarschuwingen veroorzaken en de algehele prestaties beïnvloeden.

Om deze uitdagingen aan te pakken, hebben we het detectiebeleid van Defender for IoT bijgewerkt om waarschuwingen automatisch te activeren op basis van bedrijfsimpact en netwerkcontext en om IT-gerelateerde waarschuwingen met een lage waarde te verminderen.

Deze update is beschikbaar in sensorversie 24.1.3 en hoger.

Zie waarschuwingen met prioriteit in OT/IT-omgevingen voor meer informatie.

De waarschuwings-id in de kolom Id op de pagina Waarschuwingen in Azure Portal geeft nu dezelfde waarschuwings-id weer als de sensorconsole. Meer informatie over waarschuwingen in Azure Portal.

Notitie

Als de waarschuwing is samengevoegd met andere waarschuwingen van sensoren die dezelfde waarschuwing hebben gedetecteerd, geeft Azure Portal de waarschuwings-id weer van de eerste sensor die de waarschuwingen heeft gegenereerd.

Deze protocollen worden nu ondersteund:

- HART-IP

- FANUC FOCAS

- Dicom

- ABB NetConfig

- Rockwell AADvance Discover

- Rockwell AADvance SNCP/IXL

- Schneider NetManage

Zie de bijgewerkte protocollijst.

Het L60-hardwareprofiel wordt niet meer ondersteund en wordt verwijderd uit de ondersteuningsdocumentatie. Voor hardwareprofielen is nu minimaal 100 GB vereist (het minimale hardwareprofiel is nu L100).

Als u wilt migreren van het L60-profiel naar een ondersteund profiel, volgt u de procedure Back-up en herstel van de OT-netwerksensor .

Wanneer de licentie voor een of meer van uw OT-sites bijna verloopt, wordt er boven aan Defender for IoT in Azure Portal een notitie weergegeven waarin u wordt herinnerd om uw licenties te verlengen. Als u de beveiligingswaarde van Defender for IoT wilt blijven ophalen, selecteert u de koppeling in de notitie om de relevante licenties in de Microsoft 365-beheercentrum te verlengen. Meer informatie over Defender for IoT-facturering.

Het DELL XE4 SFF-apparaat wordt nu ondersteund voor OT-sensoren die productielijnen bewaken. Dit maakt deel uit van het L500-hardwareprofiel, een productielijnomgeving , met zes kernen, 8 GB RAM en 512 GB schijfopslag.

Zie DELL XE4 SFF voor meer informatie.

Aanvullende standaardvelden zijn toegevoegd aan de SNMP MiB-OID's. Zie OT-sensor-OID's voor handmatige SNMP-configuraties voor de volledige lijst met velden.

| Servicegebied | Updates |

|---|---|

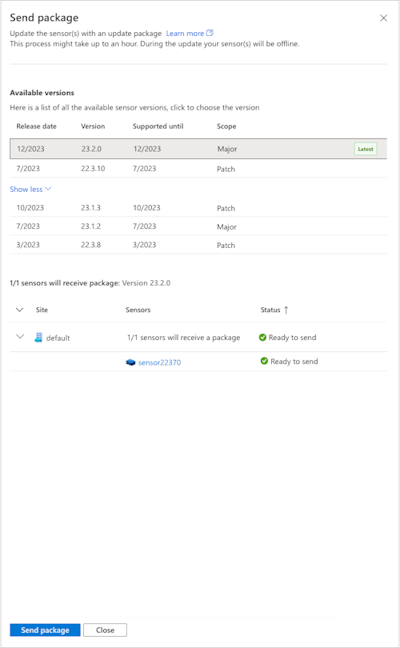

| OT-netwerken | Sensorupdate in Azure Portal biedt nu ondersteuning voor het selecteren van een specifieke versie |

Wanneer u de sensor in Azure Portal bijwerkt, kunt u er nu voor kiezen om bij te werken naar een van de ondersteunde, vorige versies (andere versies dan de nieuwste versie). Voorheen werden sensoren die werden toegevoegd aan Microsoft Defender for IoT in Azure Portal, automatisch bijgewerkt naar de nieuwste versie.

Mogelijk wilt u uw sensor om verschillende redenen bijwerken naar een specifieke versie, zoals voor testdoeleinden, of om alle sensoren uit te lijnen op dezelfde versie.

Zie Update Defender for IoT OT-bewakingssoftware voor meer informatie.

|

OT-netwerken |versie 24.1.0:

-

Regels voor waarschuwingsonderdrukking vanuit Azure Portal (openbare preview)|

| Servicegebied | Updates |

|---|---|

| OT-netwerken |

Nieuwe architectuur voor hybride en lucht-gapped-ondersteuning Versie 23.2.0: - OT-netwerksensoren worden nu uitgevoerd op Debian 11 - Standaard bevoegde gebruiker is nu beheerder in plaats van ondersteuning Cloudfuncties: - Livestatussen voor cloudgebaseerde sensorupdates - Gestroomlijnde waarschuwingsrecords in de tabel SecurityAlert |

Sensorversie 23.2.0 wordt uitgevoerd op een Debian 11-besturingssysteem in plaats van Ubuntu. Debian is een linux-besturingssysteem dat veel wordt gebruikt voor servers en ingesloten apparaten, en staat bekend om leaner dan andere besturingssystemen, en de stabiliteit, beveiliging en uitgebreide hardwareondersteuning.

Het gebruik van Debian als basis voor onze sensorsoftware helpt het aantal pakketten dat op de sensoren is geïnstalleerd, te verminderen, waardoor de efficiëntie en beveiliging van uw systemen toenemen.

Vanwege de switch van het besturingssysteem kan de software-update van uw oudere versie naar versie 23.2.0 langer en zwaarder zijn dan normaal.

Zie Back-up maken en herstellen van OT-netwerksensoren vanuit de sensorconsole en Update Defender for IoT OT-bewakingssoftware voor meer informatie.

Vanaf versie 23.2.0 is de standaardvoorrechte gebruiker die is geïnstalleerd met nieuwe OT-sensorinstallaties de beheerder in plaats van de ondersteuningsgebruiker .

Gebruik bijvoorbeeld de bevoegde beheerder in de volgende scenario's:

Aanmelden bij een nieuwe sensor voor de eerste keer na de installatie. Zie Uw OT-sensor configureren en activeren voor meer informatie.

Defender for IoT CLI gebruiken. Zie Werken met Defender for IoT CLI-opdrachten voor meer informatie.

Toegang tot de ondersteuningspagina van de sensor.

Belangrijk

Als u uw sensorsoftware bijwerkt van een eerdere versie naar versie 23.2.0, wordt de bevoegde ondersteuningsgebruiker automatisch hernoemd naar de beheerder. Als u uw ondersteuningsreferenties hebt opgeslagen, zoals in CLI-scripts, moet u uw scripts bijwerken om in plaats daarvan de nieuwe gebruiker met beheerdersrechten te gebruiken.

De verouderde ondersteuningsgebruiker is beschikbaar en wordt alleen ondersteund op versies ouder dan 23.2.0.

Zie On-premises gebruikers en rollen voor OT-bewaking met Defender for IoT voor meer informatie.

Hybride en air-gapped netwerken zijn gebruikelijk in veel branches, zoals overheid, financiële diensten of industriële productie. Air-gapped netwerken zijn fysiek gescheiden van andere, onbeveiligde externe netwerken, zoals bedrijfsnetwerken of internet, en zijn minder kwetsbaar voor cyberaanvallen. Air-gapped netwerken zijn echter nog steeds niet volledig beveiligd, kunnen nog steeds worden geschonden en moeten zorgvuldig worden beveiligd en bewaakt.

Defender for IoT biedt nu nieuwe richtlijnen voor het maken van verbinding met en het bewaken van hybride en air-gapped netwerken. De nieuwe architectuurrichtlijnen zijn ontworpen om efficiëntie, beveiliging en betrouwbaarheid toe te voegen aan uw SOC-bewerkingen, met minder onderdelen voor onderhoud en probleemoplossing. De sensortechnologie die in de nieuwe architectuur wordt gebruikt, maakt on-premises verwerking mogelijk die gegevens in uw eigen netwerk bewaart, waardoor de behoefte aan cloudresources wordt verminderd en de prestaties worden verbeterd.

In de volgende afbeelding ziet u een voorbeeldarchitectuur op hoog niveau van onze aanbevelingen voor het bewaken en onderhouden van Defender for IoT-systemen, waarbij elke OT-sensor verbinding maakt met meerdere beveiligingsbeheersystemen in de cloud of on-premises.

In deze voorbeeldafbeelding wordt communicatie voor waarschuwingen, syslog-berichten en API's weergegeven in een ononderbroken zwarte lijn. On-premises beheercommunicatie wordt weergegeven in een ononderbroken paarse lijn en cloud-/hybride beheercommunicatie wordt weergegeven in een gestippelde zwarte lijn.

We raden bestaande klanten aan die momenteel een on-premises beheerconsole gebruiken om de overgang van OT-sensoren naar de bijgewerkte architectuurrichtlijnen te beheren.

Zie Hybride of lucht-gapped OT-sensorbeheer implementeren voor meer informatie.

De verouderde on-premises beheerconsole is na 1 januari 2025 niet meer beschikbaar voor downloaden. We raden u aan om vóór deze datum over te stappen naar de nieuwe architectuur met behulp van het volledige spectrum van on-premises API's en cloud-API's.

Sensorversies die na 1 januari 2025 zijn uitgebracht, kunnen niet worden beheerd door een on-premises beheerconsole.

Sensorsoftwareversies die zijn uitgebracht tussen 1 januari 2024 – 1 januari 2025 , blijven ondersteuning bieden voor een on-premises beheerconsolerelease.

Luchtsensoren die geen verbinding kunnen maken met de cloud, kunnen rechtstreeks worden beheerd via de sensorconsole of met behulp van REST API's.

Zie voor meer informatie:

- Overstappen van een verouderde on-premises beheerconsole

- Versiebeheer en ondersteuning voor on-premises softwareversies

Wanneer u een sensorupdate uitvoert vanuit Azure Portal, wordt er tijdens het updateproces een nieuwe voortgangsbalk weergegeven in de kolom Sensorversie . Terwijl de update vordert, wordt op de balk het percentage van de voltooide update weergegeven, waarin wordt weergegeven dat het proces wordt uitgevoerd, niet vastloopt of is mislukt. Voorbeeld:

Zie Update Defender for IoT OT-bewakingssoftware voor meer informatie.

Bij de integratie met Microsoft Sentinel wordt de tabel Microsoft Sentinel SecurityAlert nu onmiddellijk bijgewerkt voor wijzigingen in de waarschuwingsstatus en ernst. Andere wijzigingen in waarschuwingen, zoals de laatste detectie van een bestaande waarschuwing, worden gedurende enkele uren samengevoegd en geven alleen de meest recente wijziging weer.

Zie Meer informatie over meerdere records per waarschuwing.

| Servicegebied | Updates |

|---|---|

| IoT-netwerken voor ondernemingen | Enterprise IoT-beveiliging nu opgenomen in Microsoft 365 E5- en E5-beveiligingslicenties |

| OT-netwerken | Bijgewerkte richtlijnen voor integratie van beveiligingsstacks |

Enterprise IoT-beveiliging (EIoT) met Defender for IoT detecteert onbeheerde IoT-apparaten en biedt ook een extra beveiligingswaarde, waaronder continue bewaking, evaluaties van beveiligingsproblemen en op maat gemaakte aanbevelingen die speciaal zijn ontworpen voor Enterprise IoT-apparaten. Naadloos geïntegreerd met Microsoft Defender XDR, Microsoft Defender Vulnerability Management en Microsoft Defender voor Eindpunt in de Microsoft Defender-portal, zorgt dit voor een holistische benadering van het beveiligen van het netwerk van een organisatie.

Defender for IoT EIoT-bewaking wordt nu automatisch ondersteund als onderdeel van de Microsoft 365 E5-abonnementen (ME5) en E5-beveiligingsabonnementen, die maximaal vijf apparaten per gebruikerslicentie omvatten. Als uw organisatie bijvoorbeeld 500 ME5-licenties heeft, kunt u Defender for IoT gebruiken om maximaal 2500 EIoT-apparaten te bewaken. Deze integratie vertegenwoordigt een aanzienlijke sprong naar het versterken van uw IoT-ecosysteem binnen de Microsoft 365-omgeving.

Klanten met ME5- of E5-beveiligingsabonnementen, maar die Defender for IoT nog niet gebruiken voor hun EIoT-apparaten , moeten in-/uitschakelen op ondersteuning in de Microsoft Defender-portal.

Nieuwe klanten zonder een ME5- of E5-beveiligingsabonnement kunnen een zelfstandige, Microsoft Defender for IoT - EIoT-apparaatlicentie - invoegtoepassingslicentie aanschaffen als een invoegtoepassing voor Microsoft Defender voor Eindpunt P2. Koop zelfstandige licenties in het Microsoft-beheercentrum.

Bestaande klanten met zowel verouderde Enterprise IoT-abonnementen als ME5/E5-beveiligingsabonnementen worden automatisch overgeschakeld naar de nieuwe licentiemethode. Enterprise IoT-bewaking wordt nu gebundeld in uw licentie, zonder extra kosten en zonder actie-item dat van u is vereist.

Klanten met verouderde Enterprise IoT-abonnementen en geen ME5/E5-beveiligingsabonnementen kunnen hun bestaande abonnementen blijven gebruiken totdat de abonnementen verlopen.

Proeflicenties zijn beschikbaar voor Klanten van Defender voor Eindpunt P2 als zelfstandige licenties. Proeflicenties ondersteunen 100 apparaten.

Zie voor meer informatie:

- IoT-apparaten in de onderneming beveiligen

- Enterprise IoT-beveiliging inschakelen met Defender voor Eindpunt

- Facturering van Defender for IoT-abonnementen

- Microsoft Defender for IoT-abonnementen en -prijzen

- Blog: Enterprise IoT-beveiliging met Defender for IoT nu opgenomen in Microsoft 365 E5- en E5-beveiligingsabonnementen

Defender for IoT vernieuwt de integraties van de beveiligingsstack om de algehele robuustheid, schaalbaarheid en het onderhoud van verschillende beveiligingsoplossingen te verbeteren.

Als u uw beveiligingsoplossing integreert met cloudsystemen, raden we u aan om gegevensconnectors te gebruiken via Microsoft Sentinel. Voor on-premises integraties raden we u aan om uw OT-sensor te configureren om syslog-gebeurtenissen door te sturen) of Defender for IoT-API's te gebruiken.

De verouderde Aruba ClearPass-, Palo Alto Panorama- en Splunk-integraties worden tot en met oktober 2024 ondersteund met sensorversie 23.1.3 en worden niet ondersteund in toekomstige belangrijke softwareversies.

Voor klanten die verouderde integratiemethoden gebruiken, raden we u aan uw integraties te verplaatsen naar nieuw aanbevolen methoden. Zie voor meer informatie:

- ClearPass integreren met Microsoft Defender for IoT

- Palo Alto integreren met Microsoft Defender for IoT

- Splunk integreren met Microsoft Defender for IoT

- Integraties met Microsoft- en partnerservices

| Servicegebied | Updates |

|---|---|

| OT-netwerken |

Versie 23.1.3: - Problemen met OT-sensorconnectiviteit oplossen - Gebeurtenistijdlijntoegang voor OT-sensor alleen-lezengebruikers |

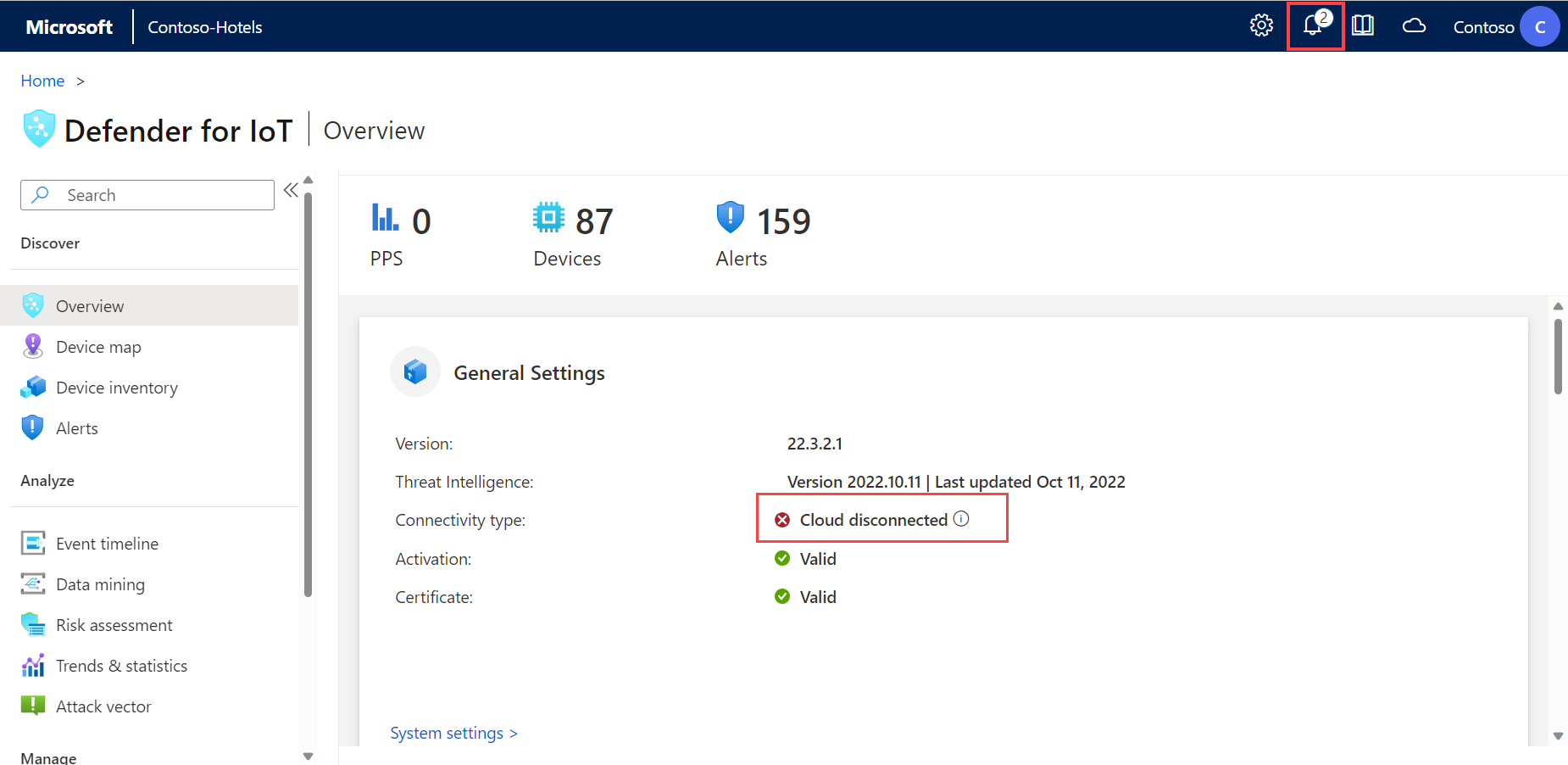

Vanaf versie 23.1.3 helpen OT-sensoren u automatisch bij het oplossen van verbindingsproblemen met Azure Portal. Als er geen in de cloud beheerde sensor is verbonden, wordt een fout aangegeven in Azure Portal op de pagina Sites en sensoren en op de pagina Overzicht van de sensor.

Voorbeeld:

Voer vanuit uw sensor een van de volgende handelingen uit om het deelvenster Problemen met cloudconnectiviteit te openen , met informatie over de connectiviteitsproblemen en oplossingsstappen:

- Selecteer op de pagina Overzicht de koppeling Problemen oplossen boven aan de pagina

- Systeeminstellingen > Sensorbeheerstatus selecteren > en problemen met cloudconnectiviteit oplossen >

Zie Sensor controleren - problemen met de cloudconnectiviteit voor meer informatie.

Vanaf versie 23.1.3 kunnen alleen-lezengebruikers op de OT-sensor de pagina Gebeurtenistijdlijn bekijken. Voorbeeld:

Zie voor meer informatie:

- Netwerk- en sensoractiviteit bijhouden met de tijdlijn van de gebeurtenis

- On-premises gebruikers en rollen voor OT-bewaking met Defender for IoT

| Servicegebied | Updates |

|---|---|

| OT-netwerken | Cv's van Defender for IoT zijn afgestemd op CVSS v3 |

CVE-scores die worden weergegeven in de OT-sensor en in Azure Portal, worden afgestemd op de National Vulnerability Database (NVD) en beginnend met de update van Defender for IoT voor bedreigingsinformatie van augustus, worden CVSS v3-scores weergegeven als ze relevant zijn. Als er geen CVSS v3-score relevant is, wordt de CVSS v2-score weergegeven.

Bekijk CVE-gegevens vanuit Azure Portal, op het tabblad Beveiligingsproblemen van defender for IoT, met resources die beschikbaar zijn met de Microsoft Sentinel-oplossing of in een query voor gegevensanalyse op uw OT-sensor. Zie voor meer informatie:

- Bedreigingsinformatiepakketten onderhouden op OT-netwerksensoren

- Volledige apparaatdetails weergeven

- Zelfstudie: Bedreigingen voor IoT-apparaten onderzoeken en detecteren met Microsoft Sentinel

- Query's voor gegevensanalyse maken

| Servicegebied | Updates |

|---|---|

| OT-netwerken |

Versie 23.1.2: - Verbeteringen van ot-sensorinstallatie en -installatie - Uw implementatie analyseren en afstemmen - Bewaakte interfaces configureren via de sensor-GUI - Vereenvoudigde bevoegde gebruikers Migreren naar licenties op basis van sites |

In versie 23.1.2 hebben we de OT-sensorinstallatie- en installatiewizards bijgewerkt om sneller en gebruiksvriendelijker te zijn. De updates omvatten:

Installatiewizard: Als u software installeert op uw eigen fysieke of virtuele machines, gaat de Installatiewizard van Linux nu rechtstreeks door het installatieproces zonder dat u invoer of details van u nodig hebt.

U kunt de installatie bekijken vanaf een implementatiewerkstation, maar u kunt er ook voor kiezen om de software te installeren zonder een toetsenbord of scherm te gebruiken en de installatie automatisch uit te voeren. Wanneer u klaar bent, opent u de sensor vanuit de browser met behulp van het standaard-IP-adres.

De installatie maakt gebruik van standaardwaarden voor uw netwerkinstellingen. U kunt deze instellingen later verfijnen in de CLI, net als voorheen, of in een nieuwe, browsergebaseerde wizard.

Alle sensoren worden geïnstalleerd met een standaardondersteuningsgebruiker en -wachtwoord. Wijzig het standaardwachtwoord onmiddellijk met de eerste aanmelding.

Configureer de eerste installatie in de browser: nadat u software hebt geïnstalleerd en de initiële netwerkinstellingen hebt geconfigureerd, gaat u verder met dezelfde wizard op basis van de browser om uw sensor te activeren en ssl/TLS-certificaatinstellingen te definiëren.

Zie Uw OT-sensor installeren en instellen en uw OT-sensor configureren en activeren voor meer informatie.

Nadat de installatie en de eerste installatie zijn voltooid, analyseert u het verkeer dat de sensor standaard detecteert vanuit de sensorinstellingen. Selecteer op de sensor Sensorinstellingen>Basisimplementatie> om de huidige detecties te analyseren.

Mogelijk zult u uw implementatie moeten aanpassen, zoals het wijzigen van de locatie van de sensor in het netwerk of controleren of uw bewakingsinterfaces correct zijn verbonden. Selecteer Analyseren opnieuw nadat u wijzigingen hebt aangebracht om de bijgewerkte bewakingsstatus weer te geven.

Zie Uw implementatie analyseren voor meer informatie.

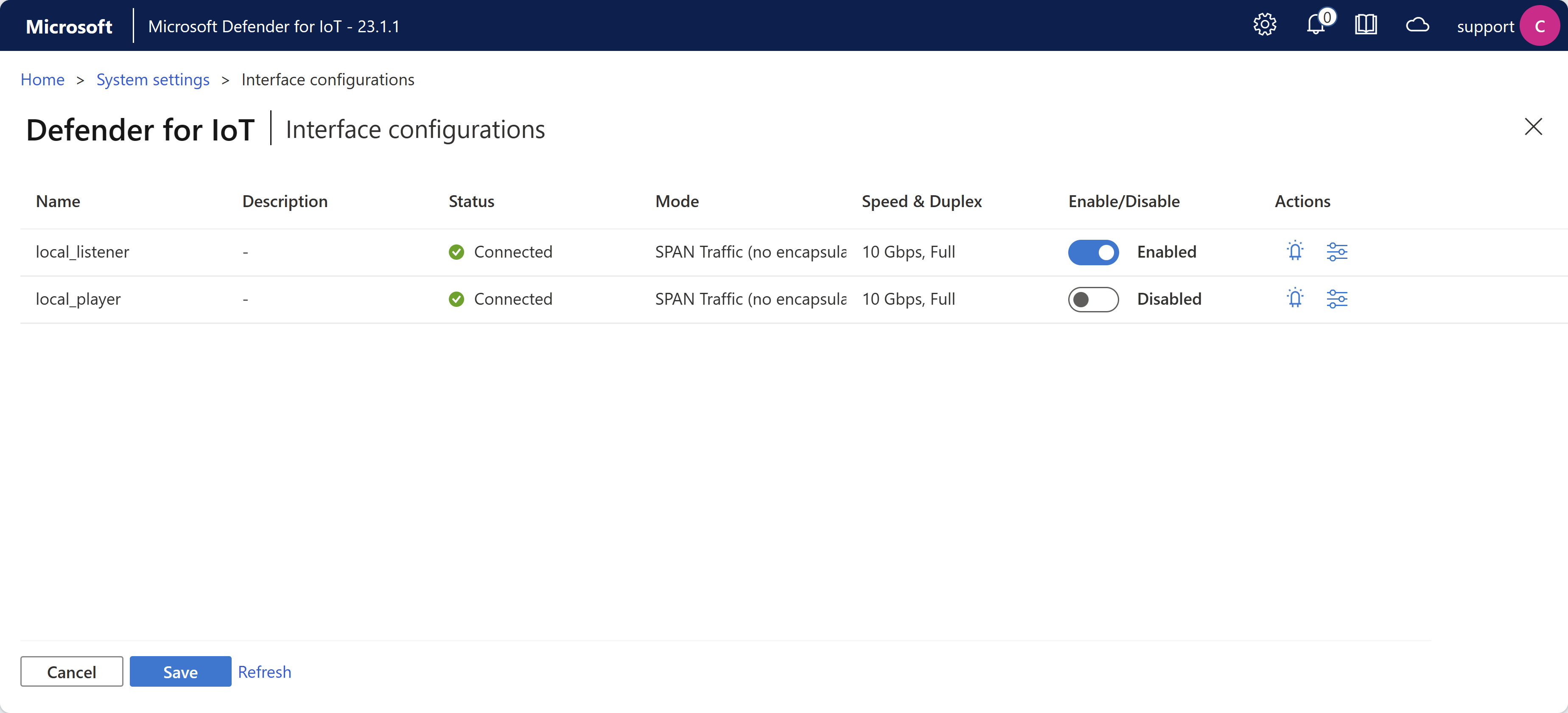

Als u de interfaces wilt wijzigen die worden gebruikt om uw verkeer te controleren na de eerste installatie van de sensor, kunt u nu de nieuwe pagina Interface voor sensorinstellingen>gebruiken om uw instellingen bij te werken in plaats van de Linux-wizard die wordt geopend door CLI. Voorbeeld:

Op de pagina Interfaceconfiguraties ziet u dezelfde opties als het tabblad Interfaceconfiguraties in de eerste installatiewizard.

Zie De bewakingsinterfaces van een sensor bijwerken (ERSPAN configureren) voor meer informatie.

In nieuwe sensorinstallaties van versie 23.1.2 is standaard alleen de bevoegde ondersteuningsgebruiker beschikbaar. De cyberx - en cyberx_host gebruikers zijn beschikbaar, maar zijn standaard uitgeschakeld. Als u deze gebruikers, zoals voor Defender for IoT CLI-toegang , moet gebruiken, wijzigt u het gebruikerswachtwoord.

In sensoren die zijn bijgewerkt van eerdere versies naar 23.1.2, blijven de cyberx en cyberx_host gebruikers ingeschakeld zoals voorheen.

Tip

Als u CLI-opdrachten wilt uitvoeren die alleen beschikbaar zijn voor de cyberx - of cyberx_host-gebruikers wanneer ze zijn aangemeld als de ondersteuningsgebruiker , moet u eerst de hoofdmap van het systeem van de hostcomputer openen. Zie Toegang tot de hoofdmap van het systeem als beheerder voor meer informatie.

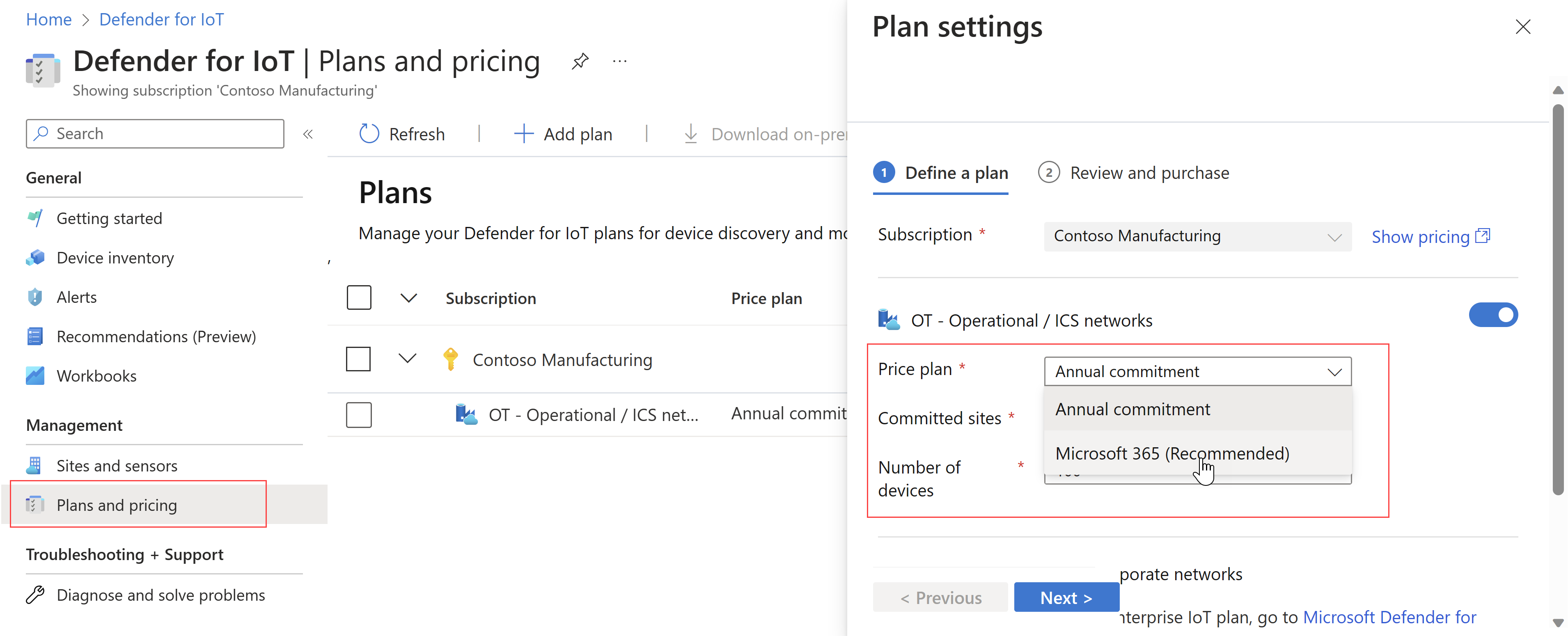

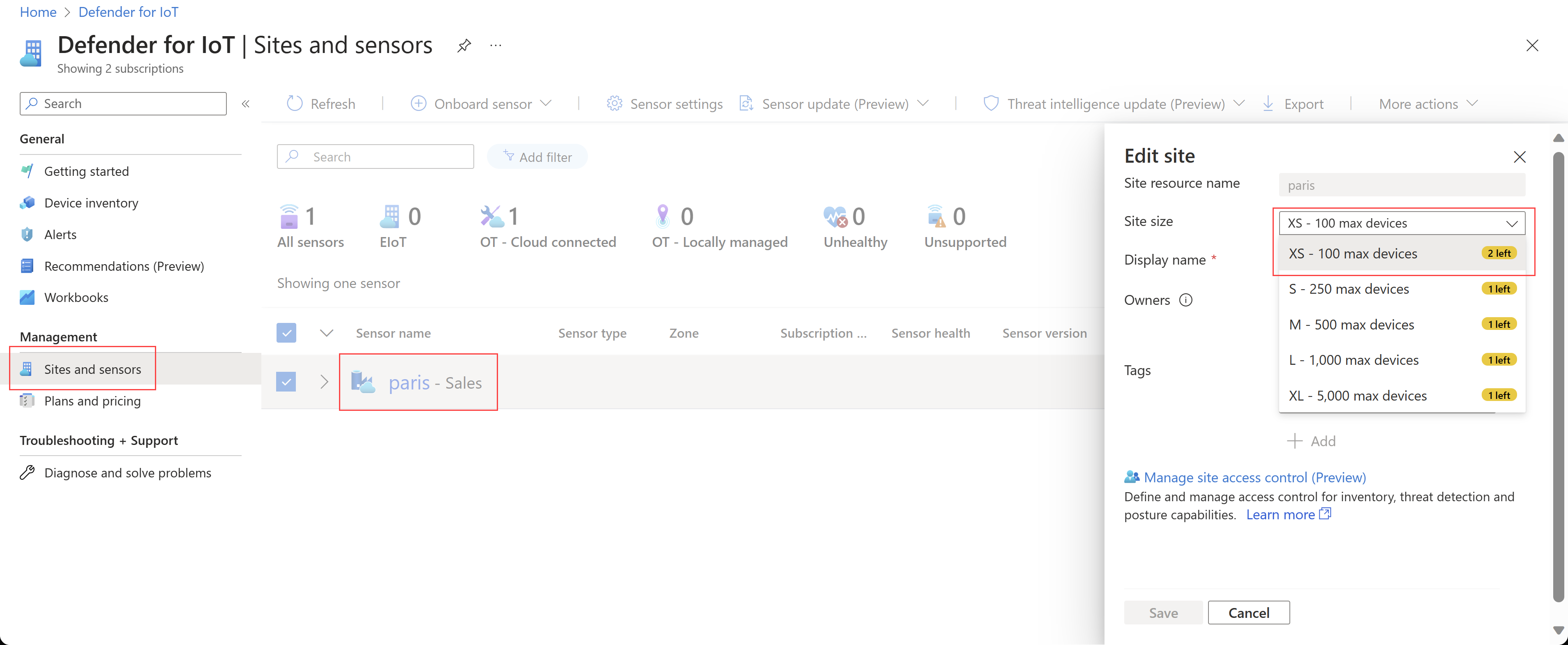

Bestaande klanten kunnen nu hun verouderde Defender for IoT-aankoopplannen migreren naar een Microsoft 365-abonnement , op basis van sitegebaseerde Microsoft 365-licenties.

Bewerk uw abonnement op de pagina Abonnementen en prijzen en selecteer het Microsoft 365-abonnement in plaats van uw huidige maandelijkse of jaarlijkse abonnement. Voorbeeld:

Zorg ervoor dat u alle relevante sites bewerkt zodat deze overeenkomen met de grootte van uw zojuist gelicentieerde site. Voorbeeld:

Zie Migreren vanuit een verouderd OT-abonnement en facturering van Defender for IoT-abonnementen voor meer informatie.

| Servicegebied | Updates |

|---|---|

| OT-netwerken |

OT-abonnementen gefactureerd op basis van sitelicenties Beveiligingsaanbevelingen voor OT-netwerken voor onveilige wachtwoorden en kritieke CV's |

Vanaf 1 juni 2023 zijn Microsoft Defender for IoT-licenties voor OT-bewaking alleen beschikbaar voor aankoop in de Microsoft 365-beheercentrum.

Licenties zijn beschikbaar voor afzonderlijke sites, op basis van de grootten van die respectieve sites. Er is ook een proeflicentie beschikbaar, met een grote sitegrootte voor 60 dagen.

Elke aankoop van extra licenties wordt automatisch bijgewerkt in uw OT-abonnement in Azure Portal.

Wanneer u een nieuwe sensor onboardt, wordt u nu gevraagd om uw sensor toe te wijzen aan een site die is gebaseerd op de grootte van uw gelicentieerde site.

Bestaande klanten kunnen elk verouderd OT-abonnement blijven gebruiken dat al is toegevoegd aan een Azure-abonnement, zonder dat er wijzigingen in functionaliteit zijn. U kunt echter geen nieuw abonnement toevoegen aan een nieuw abonnement zonder een bijbehorende licentie uit de Microsoft 365-beheercentrum.

Tip

Een Defender for IoT-site is een fysieke locatie, zoals een faciliteit, campus, kantoorgebouw, ziekenhuis, rig, enzovoort. Elke site kan een willekeurig aantal netwerksensoren bevatten, waarmee apparaten in gedetecteerd netwerkverkeer worden geïdentificeerd.

Zie voor meer informatie:

- Facturering van Defender for IoT-abonnementen

- Een proefversie van Microsoft Defender for IoT starten

- OT-abonnementen beheren in Azure-abonnementen

- OT-sensors onboarden in Defender for IoT

Defender for IoT biedt nu beveiligingsaanbevelingen voor onveilige wachtwoorden en voor kritieke CV's om klanten te helpen hun OT/IoT-netwerkbeveiligingspostuur te beheren.

U ziet de volgende nieuwe beveiligingsaanbeveling in Azure Portal voor gedetecteerde apparaten in uw netwerken:

Beveilig uw kwetsbare apparaten: apparaten met deze aanbeveling worden gevonden met een of meer beveiligingsproblemen met een kritieke ernst. We raden u aan de stappen te volgen die worden vermeld door de leverancier van het apparaat of CISA (Cybersecurity & Infrastructure Agency).

Stel een beveiligd wachtwoord in voor apparaten met ontbrekende verificatie: apparaten met deze aanbeveling worden gevonden zonder verificatie op basis van geslaagde aanmeldingen. U wordt aangeraden verificatie in te schakelen en dat u een sterker wachtwoord instelt met minimale lengte en complexiteit.

Stel een sterker wachtwoord in met minimale lengte en complexiteit: apparaten met deze aanbeveling worden gevonden met zwakke wachtwoorden op basis van geslaagde aanmeldingen. U wordt aangeraden het apparaatwachtwoord te wijzigen in een sterker wachtwoord met minimale lengte en complexiteit.

Zie Ondersteunde beveiligingsaan aanbevelingen voor meer informatie.

| Servicegebied | Updates |

|---|---|

| OT-netwerken |

Sensorversie 22.3.9: - Verbeterde bewaking en ondersteuning voor OT-sensorlogboeken Sensorversies 22.3.x en hoger: - Active Directory- en NTP-instellingen configureren in Azure Portal |

In versie 22.3.9 hebben we een nieuwe mogelijkheid toegevoegd om logboeken van de OT-sensor te verzamelen via een nieuw eindpunt. De extra gegevens helpen ons bij het oplossen van problemen met klanten, het leveren van snellere reactietijden en meer gerichte oplossingen en aanbevelingen. Het nieuwe eindpunt is toegevoegd aan onze lijst met vereiste eindpunten die uw OT-sensoren verbinden met Azure.

Nadat u uw OT-sensoren hebt bijgewerkt, downloadt u de nieuwste lijst met eindpunten en zorgt u ervoor dat uw sensoren toegang hebben tot alle vermelde eindpunten.

Zie voor meer informatie:

U kunt nu instellingen voor Active Directory en NTP configureren voor uw OT-sensoren op afstand vanaf de pagina Sites en sensoren in Azure Portal. Deze instellingen zijn beschikbaar voor OT-sensorversies 22.3.x en hoger.

Zie de naslaginformatie over sensorinstellingen voor meer informatie.

| Servicegebied | Updates |

|---|---|

| Documentatie | End-to-end implementatiehandleidingen |

| OT-netwerken |

Sensorversie 22.3.8: - Proxyondersteuning voor CLIENT SSL/TLS-certificaten - Windows-werkstation- en servergegevens verrijken met een lokaal script (openbare preview) - Meldingen van het besturingssysteem automatisch opgelost - Uitbreiding van de gebruikersinterface bij het uploaden van SSL/TLS-certificaten |

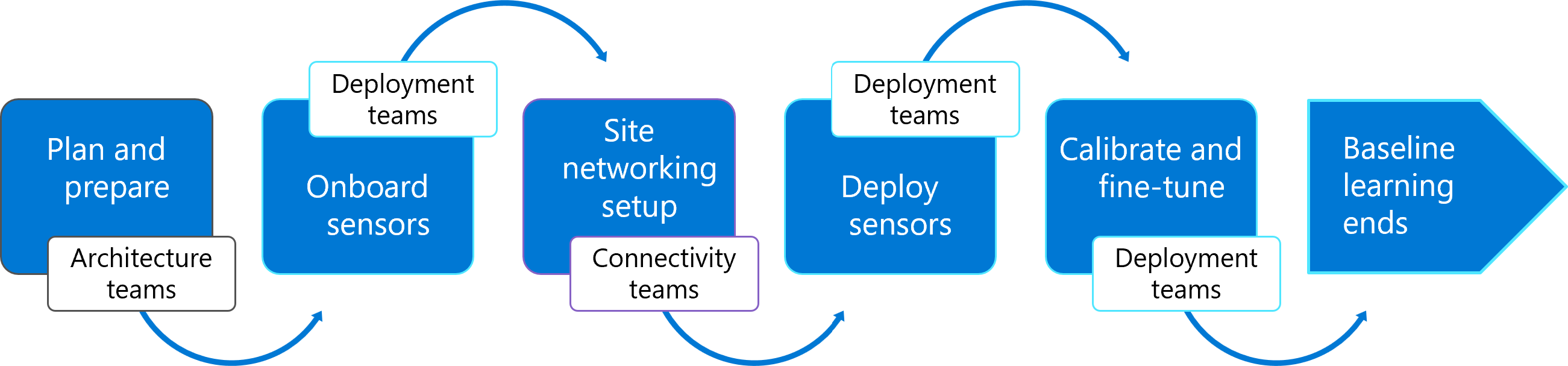

De Defender for IoT-documentatie bevat nu een nieuwe sectie Implementeren , met een volledige set implementatiehandleidingen voor de volgende scenario's:

- Standaardimplementatie voor OT-bewaking

- Air-gapped implementatie voor OT-bewaking met een on-premises sensorbeheer

- Enterprise IoT-implementatie

De aanbevolen implementatie voor OT-bewaking bevat bijvoorbeeld de volgende stappen, die allemaal worden beschreven in onze nieuwe artikelen:

De stapsgewijze instructies in elke sectie zijn bedoeld om klanten te helpen optimaliseren voor succes en implementatie voor Zero Trust. Navigatie-elementen op elke pagina, inclusief stroomdiagrammen bovenaan en koppelingen naar volgende stappen onderaan, geven aan waar u zich in het proces bevindt, wat u hebt voltooid en wat de volgende stap moet zijn. Voorbeeld:

Zie Defender for IoT implementeren voor OT-bewaking voor meer informatie.

Een client-SSL/TLS-certificaat is vereist voor proxyservers die SSL/TLS-verkeer inspecteren, zoals bij het gebruik van services zoals Zscaler en Palo Alto Prisma. Vanaf versie 22.3.8 kunt u een clientcertificaat uploaden via de OT-sensorconsole.

Zie Een proxy configureren voor meer informatie.

Gebruik een lokaal script, beschikbaar via de gebruikersinterface van de OT-sensor, om Microsoft Windows-werkstation- en servergegevens op uw OT-sensor te verrijken. Het script wordt uitgevoerd als hulpprogramma voor het detecteren van apparaten en het verrijken van gegevens, en kan handmatig worden uitgevoerd of met behulp van standaardautomatiseringsprogramma's.

Zie Windows-werkstation- en servergegevens verrijken met een lokaal script voor meer informatie.

Nadat u uw OT-sensor hebt bijgewerkt naar versie 22.3.8, worden er geen nieuwe apparaatmeldingen gegenereerd voor wijzigingen in het besturingssysteem. Meldingen over wijzigingen van bestaande besturingssystemen worden automatisch opgelost als ze niet binnen 14 dagen worden gesloten of anderszins worden verwerkt.

Zie Antwoorden op apparaatmeldingen voor meer informatie

De OT-sensorversie 22.3.8 heeft een verbeterde configuratiepagina voor SSL/TLS-certificaten voor het definiëren van uw SSL/TLS-certificaatinstellingen en het implementeren van een certificaat dat is ondertekend met een CA.

Zie SSL/TLS-certificaten beheren voor meer informatie.

| Servicegebied | Updates |

|---|---|

| OT-netwerken |

Sensorversie 22.3.6/22.3.7: - Ondersteuning voor tijdelijke apparaten - Meer informatie over DNS-verkeer door acceptatielijsten te configureren - Updates voor het bewaren van apparaatgegevens - Verbeteringen in de gebruikersinterface bij het uploaden van SSL/TLS-certificaten - Updates voor verlopen van activeringsbestanden - Ui-verbeteringen voor het beheren van de apparaatinventaris - Ernst bijgewerkt voor alle waarschuwingen voor schadelijke activiteiten - Meldingen van automatisch opgeloste apparaten Versie 22.3.7 bevat dezelfde functies als 22.3.6. Als versie 22.3.6 is geïnstalleerd, raden we u ten zeerste aan om bij te werken naar versie 22.3.7, dat ook belangrijke bugfixes bevat. Cloudfuncties: - Nieuwe Microsoft Sentinel-incidentervaring voor Defender for IoT |

Defender for IoT identificeert nu tijdelijke apparaten als een uniek apparaattype dat apparaten vertegenwoordigt die slechts een korte tijd zijn gedetecteerd. We raden u aan deze apparaten zorgvuldig te onderzoeken om de impact ervan op uw netwerk te begrijpen.

Zie Defender for IoT-apparaatinventaris en Uw apparaatinventaris beheren vanuit Azure Portal voor meer informatie.

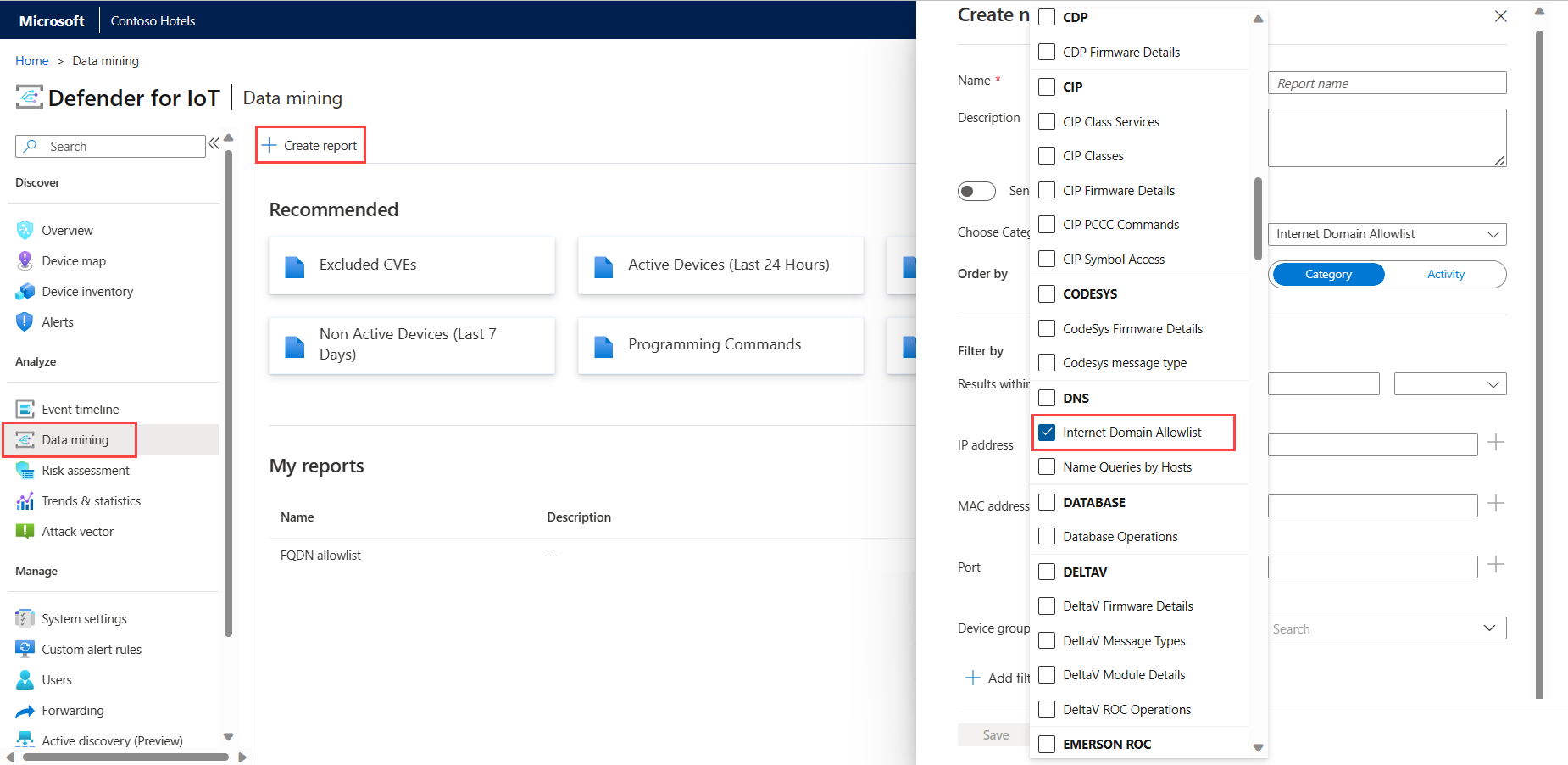

De ondersteuningsgebruiker kan nu het aantal niet-geautoriseerde internetwaarschuwingen verlagen door een acceptatielijst met domeinnamen op uw OT-sensor te maken.

Wanneer een DNS-acceptatielijst is geconfigureerd, controleert de sensor elke poging tot niet-geautoriseerde internetverbinding in de lijst voordat een waarschuwing wordt geactiveerd. Als de FQDN van het domein is opgenomen in de acceptatielijst, activeert de sensor de waarschuwing niet en staat het verkeer automatisch toe.

Alle OT-sensorgebruikers kunnen de lijst met toegestane DNS-domeinen en hun opgeloste IP-adressen bekijken in rapporten voor gegevensanalyse.

Voorbeeld:

Zie Internetverbindingen op een OT-netwerk toestaan en Query's voor gegevensanalyse maken voor meer informatie.

De bewaarperiode voor apparaatgegevens op de OT-sensor en de on-premises beheerconsole is bijgewerkt tot 90 dagen vanaf de datum van de laatste activiteitswaarde .

Zie Bewaarperioden voor apparaatgegevens voor meer informatie.

De OT-sensorversie 22.3.6 heeft een verbeterde configuratiepagina voor SSL/TLS-certificaten voor het definiëren van uw SSL/TLS-certificaatinstellingen en het implementeren van een door een CA ondertekend certificaat.

Zie SSL/TLS-certificaten beheren voor meer informatie.

Activeringsbestanden op lokaal beheerde OT-sensoren blijven nu geactiveerd zolang uw Defender for IoT-abonnement actief is in uw Azure-abonnement, net zoals activeringsbestanden op met de cloud verbonden OT-sensoren.

U hoeft uw activeringsbestand alleen bij te werken als u een OT-sensor bijwerkt vanuit een recente versie of als u de sensorbeheermodus overschakelt, bijvoorbeeld van lokaal beheerd naar met de cloud verbonden.

Zie Afzonderlijke sensoren beheren voor meer informatie.

De volgende verbeteringen zijn toegevoegd aan de apparaatinventaris van de OT-sensor in versie 22.3.6:

- Een soepeler proces voor het bewerken van apparaatdetails op de OT-sensor. Bewerk apparaatgegevens rechtstreeks vanaf de pagina apparaatinventaris op de OT-sensorconsole met behulp van de nieuwe knop Bewerken in de werkbalk boven aan de pagina.

- De OT-sensor ondersteunt nu het tegelijkertijd verwijderen van meerdere apparaten .

- De procedures voor het samenvoegen en verwijderen van apparaten bevatten nu bevestigingsberichten die worden weergegeven wanneer de actie is voltooid.

Zie Uw OT-apparaatinventaris beheren vanuit een sensorconsole voor meer informatie.

Alle waarschuwingen met de categorie Verdachte activiteiten hebben nu de ernst Kritiek.

Zie Waarschuwingen voor malware-engine voor meer informatie.

Vanaf versie 22.3.6 worden geselecteerde meldingen op de apparaatkaartpagina van de OT-sensor nu automatisch opgelost als ze niet binnen 14 dagen worden gesloten of anderszins worden verwerkt.

Nadat u de sensorversie hebt bijgewerkt, worden de meldingen voor inactieve apparaten en nieuwe OT-apparaten niet meer weergegeven. Hoewel meldingen van inactieve apparaten die van vóór de update worden overgelaten, automatisch worden gesloten, hebt u mogelijk nog steeds verouderde meldingen over nieuwe OT-apparaten die moeten worden verwerkt. U kunt deze meldingen zo nodig afhandelen om ze uit uw sensor te verwijderen.

Zie Apparaatmeldingen beheren voor meer informatie.

De nieuwe incidentervaring van Microsoft Sentinel bevat specifieke functies voor Defender for IoT-klanten. SOC-analisten die OT/IoT-gerelateerde onderzoeken, kunnen nu gebruikmaken van de volgende verbeteringen op de pagina's met incidentdetails:

Bekijk gerelateerde sites, zones, sensoren en het belang van apparaten om meer inzicht te krijgen in de bedrijfsimpact en fysieke locatie van een incident.

Bekijk een geaggregeerde tijdlijn van betrokken apparaten en gerelateerde apparaatdetails in plaats van te onderzoeken op afzonderlijke pagina's met entiteitsgegevens voor de gerelateerde apparaten

Bekijk de stappen voor herstel van OT-waarschuwingen rechtstreeks op de pagina met incidentdetails

Zie Zelfstudie: Bedreigingen voor IoT-apparaten onderzoeken en detecteren en incidenten in Microsoft Sentinel onderzoeken en onderzoeken voor meer informatie.

Versie 2.0.2 van de Microsoft Defender for IoT-oplossing is nu beschikbaar in de Microsoft Sentinel-inhoudshub, met verbeteringen in analyseregels voor het maken van incidenten, een pagina met verbeterde incidentdetails en prestatieverbeteringen voor query's met analyseregels.

Zie voor meer informatie:

- Zelfstudie: Bedreigingen voor IoT-apparaten onderzoeken en detecteren

- Microsoft Defender for IoT-oplossingsversies in Microsoft Sentinel

Als u een lokale software-update uitvoert op uw OT-sensor of on-premises beheerconsole, biedt de pagina Sites en sensoren nu een nieuwe wizard voor het downloaden van uw updatepakketten, die toegankelijk is via het menu Sensor-update (Preview).

Voorbeeld:

Updates voor bedreigingsinformatie zijn nu ook alleen beschikbaar via de optie Bedreigingsinformatie-update (preview) van de pagina >Sites en sensoren.

Updatepakketten voor de on-premises beheerconsole zijn ook beschikbaar op het tabblad Aan de slag>met de on-premises beheerconsole.

Zie voor meer informatie:

- Defender for IoT OT-bewakingssoftware bijwerken

- Bedreigingsinformatiepakketten bijwerken

- OT-bewakingssoftwareversies

De pagina Apparaatinventaris in Azure Portal is nu algemeen beschikbaar (GA), die een gecentraliseerde weergave biedt voor al uw gedetecteerde apparaten, op schaal.

De apparaatinventaris van Defender for IoT helpt u bij het identificeren van details over specifieke apparaten, zoals fabrikant, type, serienummer, firmware en meer. Door gegevens over uw apparaten te verzamelen, kunnen uw teams proactief beveiligingsproblemen onderzoeken die uw meest kritieke assets kunnen in gevaar komen.

Al uw IoT-/OT-apparaten beheren door up-to-date inventaris op te bouwen die al uw beheerde en onbeheerde apparaten bevat

Apparaten beschermen met een risicogebaseerde benadering om risico's te identificeren, zoals ontbrekende patches, beveiligingsproblemen en prioriteiten stellen op basis van risicoscores en geautomatiseerde bedreigingsmodellering

Werk uw inventaris bij door irrelevante apparaten te verwijderen en organisatiespecifieke informatie toe te voegen om de voorkeuren van uw organisatie te benadrukken

De algemene beschikbaarheid van de apparaatinventaris bevat de volgende verbeteringen in de gebruikersinterface:

| Verbetering | Beschrijving |

|---|---|

| Verbeteringen op rasterniveau |

-

De volledige apparaatinventaris exporteren om offline te controleren en notities te vergelijken met uw teams - Irrelevante apparaten verwijderen die niet meer bestaan of die niet meer functioneel zijn - Voeg apparaten samen om de apparatenlijst af te stemmen als de sensor afzonderlijke netwerkentiteiten heeft gedetecteerd die zijn gekoppeld aan één uniek apparaat. Een PLC met vier netwerkkaarten, een laptop met zowel WiFi als een fysieke netwerkkaart, of één werkstation met meerdere netwerkkaarten. - De tabelweergaven bewerken zodat alleen de gegevens worden weergegeven die u wilt weergeven |

| Verbeteringen op apparaatniveau | - Apparaatdetails bewerken door aantekeningen te maken bij organisatiespecifieke contextuele details, zoals relatieve urgentie, beschrijvende tags en bedrijfsfunctiegegevens |

| Verbeteringen in filteren en zoeken |

-

Voer uitgebreide zoekopdrachten uit op elk veld voor apparaatinventaris om snel de apparaten te vinden die het belangrijkst zijn - Filter de apparaatinventaris op elk veld. Filter bijvoorbeeld op Type om industriële apparaten of tijdvelden te identificeren om actieve en inactieve apparaten te bepalen. |

Uitgebreide beveiliging, governance en beheerbeheer bieden ook de mogelijkheid om beheerders toe te wijzen, te beperken wie apparaten namens een eigenaar kan samenvoegen, verwijderen en bewerken.

De pagina Apparaatinventaris in Azure Portal ondersteunt nieuwe groeperingscategorieën. U kunt nu uw apparaatinventaris groeperen op klasse, gegevensbron, locatie, Purdue-niveau, site, type, leverancier en zone. Zie Volledige apparaatdetails weergeven voor meer informatie.

De pagina Apparaatinventaris in Azure Portal bevat nu een netwerklocatie-indicatie voor uw apparaten om uw apparaatinventaris te richten op de apparaten binnen uw IoT/OT-bereik.

Bekijk en filter welke apparaten zijn gedefinieerd als lokaal of gerouteerd, op basis van uw geconfigureerde subnetten. Het netwerklocatiefilter is standaard ingeschakeld. Voeg de kolom Netwerklocatie toe door de kolommen in de apparaatinventaris te bewerken. Configureer uw subnetten in Azure Portal of op uw OT-sensor. Zie voor meer informatie:

- Uw apparaatinventaris beheren vanuit Azure Portal

- OT-sensorinstellingen configureren vanuit Azure Portal

- Uw subnetlijst verfijnen

Voor sensorversies 22.2.3 en hoger kunt u nu geselecteerde instellingen configureren voor met de cloud verbonden sensoren met behulp van de nieuwe pagina Sensorinstellingen (Preview), die toegankelijk is via de pagina Sites en sensoren van Azure Portal. Voorbeeld:

Zie Instellingen voor OT-sensor definiëren en weergeven in Azure Portal (openbare preview) voor meer informatie.

De pagina Waarschuwingen in Azure Portal is nu beschikbaar voor algemene beschikbaarheid. Microsoft Defender voor IoT-waarschuwingen verbeteren uw netwerkbeveiliging en -bewerkingen met realtime details over gebeurtenissen die in uw netwerk zijn gedetecteerd. Waarschuwingen worden geactiveerd wanneer OT- of Enterprise IoT-netwerksensoren, of de Defender for IoT-microagent, wijzigingen of verdachte activiteiten in netwerkverkeer detecteren die uw aandacht nodig hebben.

Specifieke waarschuwingen die worden geactiveerd door de Enterprise IoT-sensor, blijven momenteel in openbare preview.

Zie voor meer informatie:

- Waarschuwingen weergeven en beheren vanuit Azure Portal

- Een OT-netwerkwaarschuwing onderzoeken en erop reageren

- Waarschuwingstypen en beschrijvingen voor OT-bewaking

| Servicegebied | Updates |

|---|---|

| OT-netwerken |

Sensorversie 22.3.4: Azure-connectiviteitsstatus weergegeven op OT-sensoren Sensorversie 22.2.3: Sensorsoftware bijwerken vanuit Azure Portal |

Voor met de cloud verbonden sensorversies 22.2.3 en hoger kunt u uw sensorsoftware nu rechtstreeks bijwerken vanaf de nieuwe pagina Sites en sensoren in Azure Portal.

Zie Uw sensoren bijwerken vanuit Azure Portal voor meer informatie.

Details over de azure-connectiviteitsstatus worden nu weergegeven op de pagina Overzicht in OT-netwerksensoren en er worden fouten weergegeven als de verbinding van de sensor met Azure is verbroken.

Voorbeeld:

Zie Afzonderlijke sensoren beheren en OT-sensoren onboarden bij Defender for IoT voor meer informatie.

| Servicegebied | Updates |

|---|---|

| OT-netwerken | Nieuwe aankoopervaring voor OT-abonnementen |

| IoT-netwerken voor ondernemingen | Enterprise IoT-sensorwaarschuwingen en -aanbevelingen (openbare preview) |

Azure Portal biedt nu de volgende extra beveiligingsgegevens voor verkeer dat is gedetecteerd door Bedrijfs-IoT-netwerksensoren:

| Gegevenstype | Beschrijving |

|---|---|

| Waarschuwingen | De Enterprise IoT-netwerksensor activeert nu de volgende waarschuwingen: - Verbindingspoging naar bekend schadelijk IP-adres - Aanvraag voor schadelijke domeinnaam |

| Aanbevelingen | De Enterprise IoT-netwerksensor activeert nu de volgende aanbeveling voor gedetecteerde apparaten, zoals relevant: Onveilig beheerprotocol uitschakelen |

Zie voor meer informatie:

- Waarschuwingen voor malware-engine

- Waarschuwingen weergeven en beheren vanuit Azure Portal

- Beveiligingspostuur verbeteren met beveiligingsaanaanveling

- Enterprise IoT-apparaten detecteren met een Enterprise IoT-netwerksensor (openbare preview)

De pagina Abonnementen en prijzen in Azure Portal bevat nu een nieuwe verbeterde aankoopervaring voor Defender for IoT-abonnementen voor OT-netwerken. Bewerk uw OT-abonnement in Azure Portal, bijvoorbeeld om uw abonnement te wijzigen van een proefabonnement in een maand- of jaarlijkse toezegging, of het aantal apparaten of sites bij te werken.

Zie OT-abonnementen beheren voor Azure-abonnementen voor meer informatie.

| Servicegebied | Updates |

|---|---|

| OT-netwerken |

-

Sensorversie 22.x en hoger: op site gebaseerd toegangsbeheer in Azure Portal (openbare preview) - Alle OT-sensorversies: opmerkingen bij de release van nieuwe OT-bewakingssoftware |

Voor sensorsoftwareversie 22.x biedt Defender for IoT nu ondersteuning voor sitetoegangsbeheer, waarmee klanten de toegang van gebruikers tot Defender for IoT-functies op siteniveau kunnen beheren in Azure Portal.

Pas bijvoorbeeld de rollen Beveiligingslezer, Beveiligingsbeheerder, Inzender of Eigenaar toe om gebruikerstoegang tot Azure-resources te bepalen, zoals de pagina's Waarschuwingen, Apparaatinventaris of Werkmappen .

Als u sitetoegangsbeheer wilt beheren, selecteert u de site op de pagina Sites en sensoren en selecteert u vervolgens de koppeling Sitetoegangsbeheer beheren (preview). Voorbeeld:

Zie Ot-bewakingsgebruikers beheren in Azure Portal en Azure-gebruikersrollen voor OT- en Enterprise IoT-bewaking voor meer informatie.

Notitie

Sites, en daarom op sites gebaseerd toegangsbeheer, zijn alleen relevant voor OT-netwerkbewaking.

Defender for IoT-documentatie heeft nu een nieuwe releaseopmerkingspagina die is toegewezen aan OT-bewakingssoftware, met informatie over onze versieondersteuningsmodellen en aanbevelingen voor updates.

We blijven dit artikel bijwerken, onze belangrijkste pagina Wat is er nieuw , met nieuwe functies en verbeteringen voor zowel OT- als Enterprise IoT-netwerken. Nieuwe items die worden vermeld, bevatten zowel on-premises als cloudfuncties en worden per maand weergegeven.

In de nieuwe releaseopmerkingen voor OT-bewakingssoftware worden daarentegen alleen ot-netwerkbewakingsupdates vermeld waarvoor u uw on-premises software moet bijwerken. Items worden weergegeven per primaire en patchversie, met een samengevoegde tabel met versies, datums en bereik.

Zie opmerkingen bij de release van OT-bewakingssoftware voor meer informatie.

| Servicegebied | Updates |

|---|---|

| OT-netwerken | Verbeterde naslaginformatie over ot-bewakingswaarschuwingen |

Ons naslagartikel over waarschuwingen bevat nu de volgende details voor elke waarschuwing:

Waarschuwingscategorie, handig als u waarschuwingen wilt onderzoeken die zijn samengevoegd door een specifieke activiteit of SIEM-regels configureren om incidenten te genereren op basis van specifieke activiteiten

Waarschuwingsdrempel voor relevante waarschuwingen. Drempelwaarden geven het specifieke punt aan waarop een waarschuwing wordt geactiveerd. De cyberx-gebruiker kan waar nodig waarschuwingsdrempels wijzigen op de ondersteuningspagina van de sensor.

Zie OT-bewakingswaarschuwingstypen en -beschrijvingen en ondersteunde waarschuwingscategorieën voor meer informatie.

| Servicegebied | Updates |

|---|---|

| OT-netwerken |

Alle ondersteunde versies van OT-sensorsoftware: - Beveiligingsproblemen van apparaten vanuit Azure Portal - Aanbevelingen voor beveiliging voor OT-netwerken Alle OT-sensorsoftwareversies 22.x: updates voor firewallregels voor Azure-cloudverbindingen Sensorsoftware versie 22.2.7: - Opgeloste fouten en stabiliteitsverbeteringen Sensorsoftware versie 22.2.6: - Opgeloste fouten en stabiliteitsverbeteringen - Verbeteringen aan het classificatie-algoritme voor apparaattypen Microsoft Sentinel-integratie: - Onderzoekverbeteringen met IoT-apparaatentiteiten - Updates voor de Microsoft Defender for IoT-oplossing |

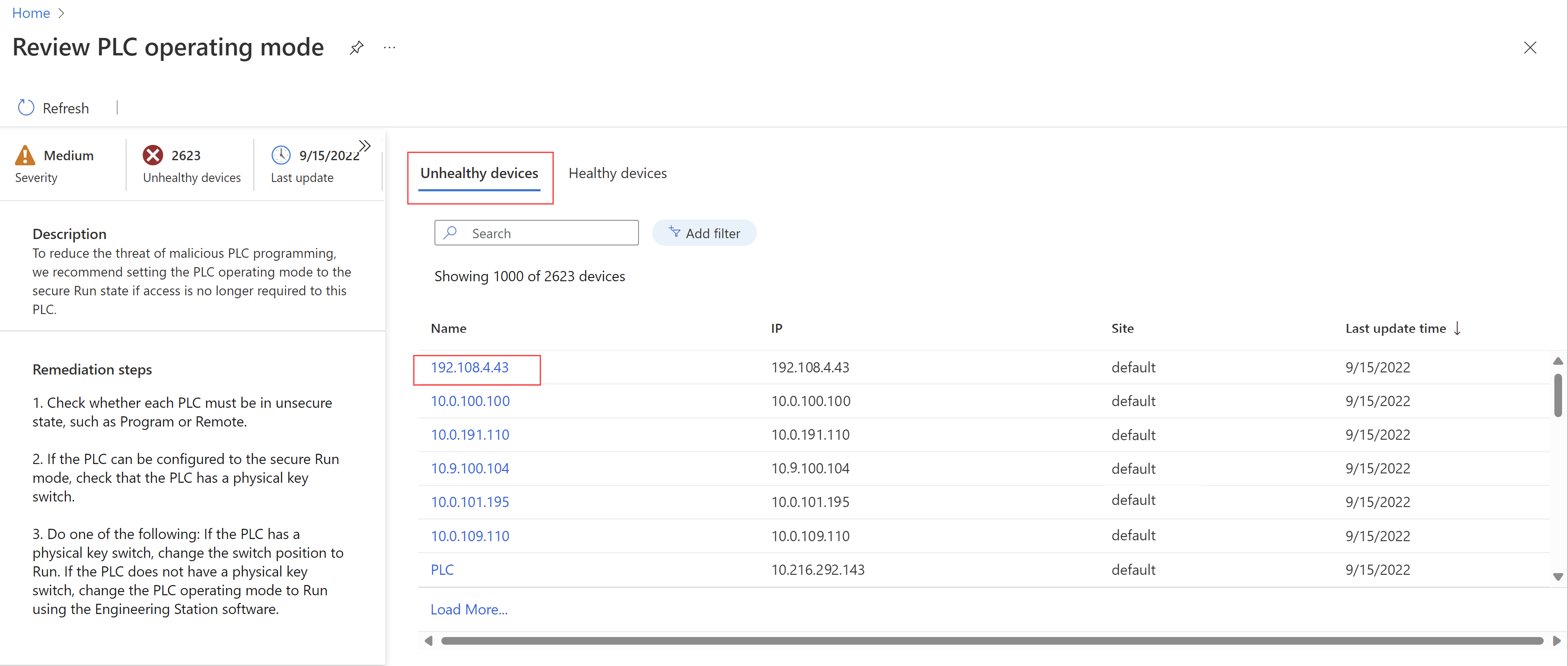

Defender for IoT biedt nu aanbevelingen voor beveiliging om klanten te helpen hun OT/IoT-netwerkbeveiligingspostuur te beheren. Defender for IoT-aanbevelingen helpen gebruikers actie te ondernemen, prioriteit geven aan risicobeperkingsplannen die de unieke uitdagingen van OT/IoT-netwerken aanpakken. Gebruik aanbevelingen om het risico en de kwetsbaarheid voor aanvallen van uw netwerk te verlagen.

U ziet de volgende beveiligingsaanbeveling in Azure Portal voor gedetecteerde apparaten in uw netwerken:

Controleer de plc-bedrijfsmodus. Apparaten met deze aanbeveling worden gevonden met PC's die zijn ingesteld op onbeveiligde bedrijfsmodusstatussen. We raden u aan PLC-bedrijfsmodi in te stellen op de status Secure Run als de toegang niet meer nodig is voor de PLC om de dreiging van schadelijke PLC-programmering te verminderen.

Controleer niet-geautoriseerde apparaten. Apparaten met deze aanbeveling moeten worden geïdentificeerd en geautoriseerd als onderdeel van de netwerkbasislijn. We raden u aan actie te ondernemen om aangegeven apparaten te identificeren. Verbreek alle apparaten van uw netwerk die onbekend blijven, zelfs na onderzoek om de dreiging van frauduleuze of mogelijk schadelijke apparaten te verminderen.

Aanbevelingen voor toegang tot beveiliging vanaf een van de volgende locaties:

De pagina Aanbevelingen , waarin alle huidige aanbevelingen worden weergegeven voor alle gedetecteerde OT-apparaten.

Het tabblad Aanbevelingen op een pagina met apparaatdetails, waarin alle huidige aanbevelingen voor het geselecteerde apparaat worden weergegeven.

Selecteer vanuit een van beide locaties een aanbeveling om verder in te zoomen en lijsten weer te geven van alle gedetecteerde OT-apparaten die momenteel in een goede of slechte staat zijn, volgens de geselecteerde aanbeveling. Selecteer op het tabblad Beschadigde apparaten of In orde een apparaatkoppeling om naar de geselecteerde pagina met apparaatdetails te gaan. Voorbeeld:

Zie De apparaatinventaris weergeven en beveiligingspostuur verbeteren met aanbevelingen voor beveiliging voor meer informatie.

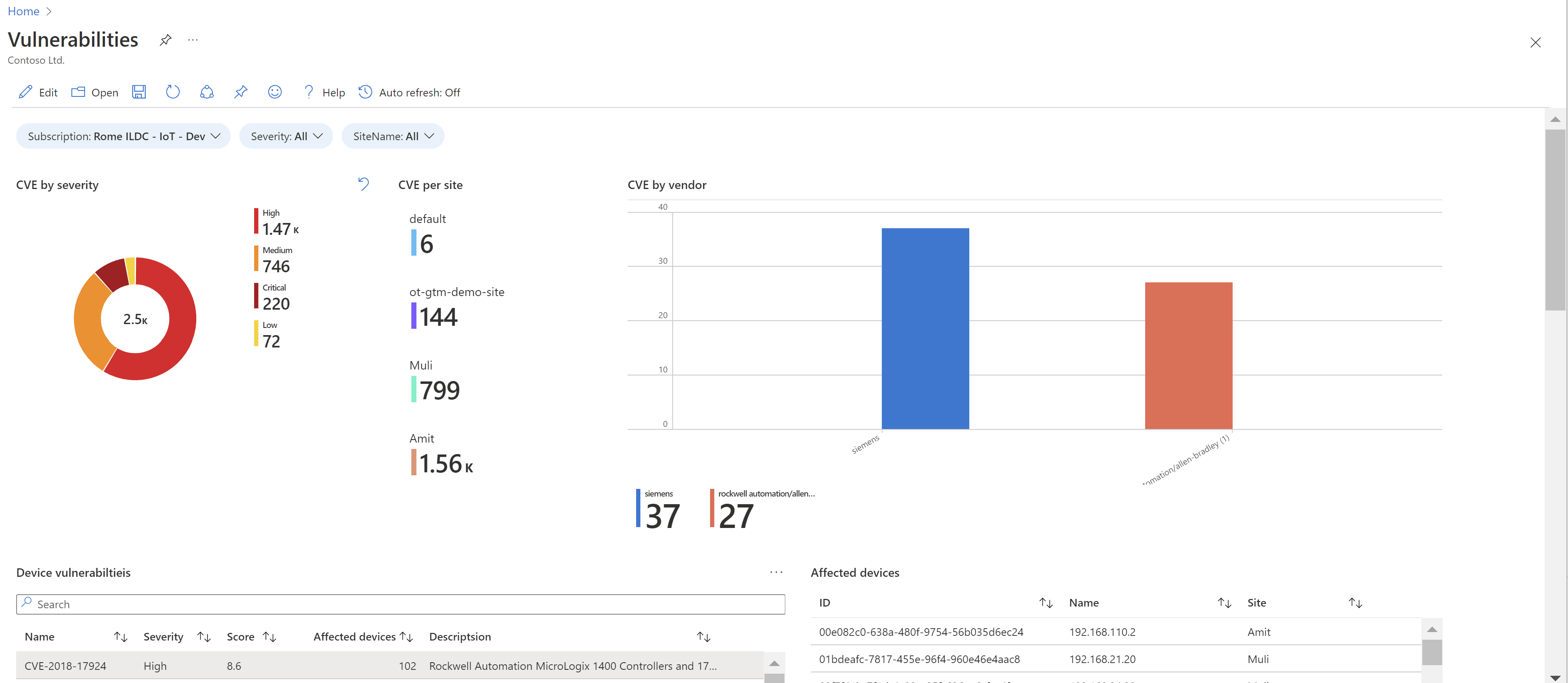

Defender for IoT biedt nu gegevens over beveiligingsproblemen in Azure Portal voor gedetecteerde OT-netwerkapparaten. Gegevens over beveiligingsproblemen zijn gebaseerd op de opslagplaats van op standaarden gebaseerde gegevens over beveiligingsproblemen die worden beschreven in de National Vulnerability Database (NVD) van de Amerikaanse overheid.

Toegang tot gegevens over beveiligingsproblemen in Azure Portal vanaf de volgende locaties:

Selecteer op een pagina met apparaatdetails het tabblad Beveiligingsproblemen om de huidige beveiligingsproblemen op het geselecteerde apparaat weer te geven. Selecteer bijvoorbeeld op de pagina Apparaatinventaris een specifiek apparaat en selecteer vervolgens Beveiligingsproblemen.

Zie De apparaatinventaris weergeven voor meer informatie.

In een nieuwe werkmap Beveiligingsproblemen worden beveiligingsgegevens weergegeven op alle bewaakte OT-apparaten. Gebruik de werkmap Beveiligingsproblemen om gegevens zoals CVE weer te geven op ernst of leverancier, en volledige lijsten met gedetecteerde beveiligingsproblemen en kwetsbare apparaten en onderdelen.

Selecteer een item in de tabellen Apparaatproblemen, Kwetsbare apparaten of Kwetsbare onderdelen om gerelateerde informatie weer te geven in de tabellen aan de rechterkant.

Voorbeeld:

Zie Azure Monitor-werkmappen gebruiken in Microsoft Defender for IoT voor meer informatie.

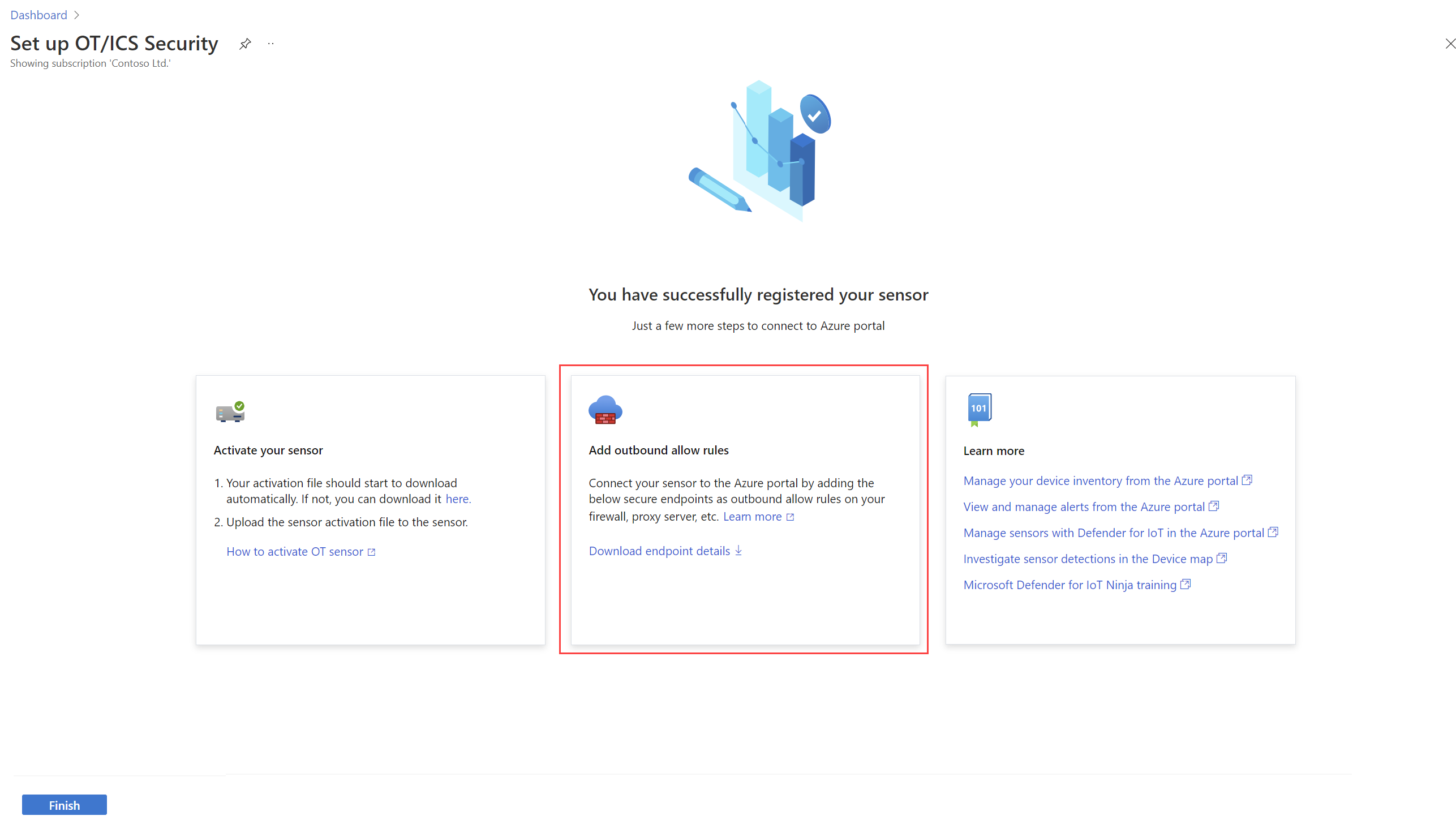

OT-netwerksensoren maken verbinding met Azure om waarschuwingen en apparaatgegevens en sensorstatusberichten te bieden, toegang te krijgen tot bedreigingsinformatiepakketten en meer. Verbonden Azure-services omvatten IoT Hub, Blob Storage, Event Hubs en het Microsoft Downloadcentrum.

Voor OT-sensoren met softwareversie 22.x en hoger biedt Defender for IoT nu ondersteuning voor verbeterde beveiliging bij het toevoegen van uitgaande regels voor verbindingen met Azure. U kunt nu de regels voor uitgaand verkeer definiëren om verbinding te maken met Azure zonder jokertekens te gebruiken.

Wanneer u uitgaande regels voor toestaan definieert om verbinding te maken met Azure, moet u HTTPS-verkeer inschakelen naar elk van de vereiste eindpunten op poort 443. Regels voor uitgaand toestaan worden eenmaal gedefinieerd voor alle OT-sensoren die zijn toegevoegd aan hetzelfde abonnement.

Voor ondersteunde sensorversies downloadt u de volledige lijst met vereiste beveiligde eindpunten vanaf de volgende locaties in Azure Portal:

Een geslaagde pagina voor sensorregistratie: Na onboarding van een nieuwe OT-sensor met versie 22.x bevat de pagina geslaagde registratie nu instructies voor de volgende stappen, inclusief een koppeling naar de eindpunten die u moet toevoegen als regels voor uitgaande uitgaande verbindingen in uw netwerk. Selecteer de koppeling Eindpuntgegevens downloaden om het JSON-bestand te downloaden.

Voorbeeld:

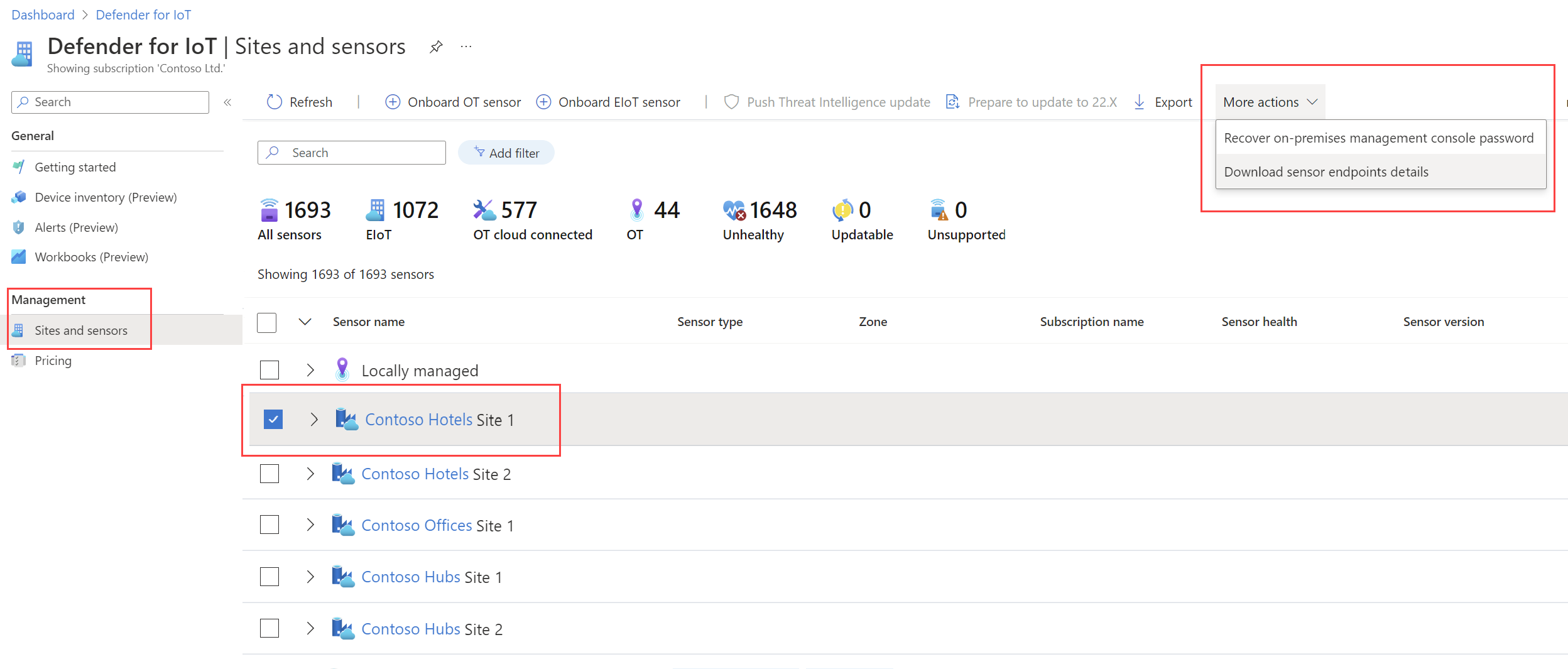

De pagina Sites en sensoren: Selecteer een OT-sensor met softwareversie 22.x of hoger, of een site met een of meer ondersteunde sensorversies. Selecteer vervolgens Meer acties>Eindpuntgegevens downloaden om het JSON-bestand te downloaden. Voorbeeld:

Zie voor meer informatie:

- Zelfstudie: Aan de slag met Microsoft Defender for IoT voor OT-beveiliging

- Sensoren beheren met Defender for IoT in Azure Portal

- Netwerkvereisten

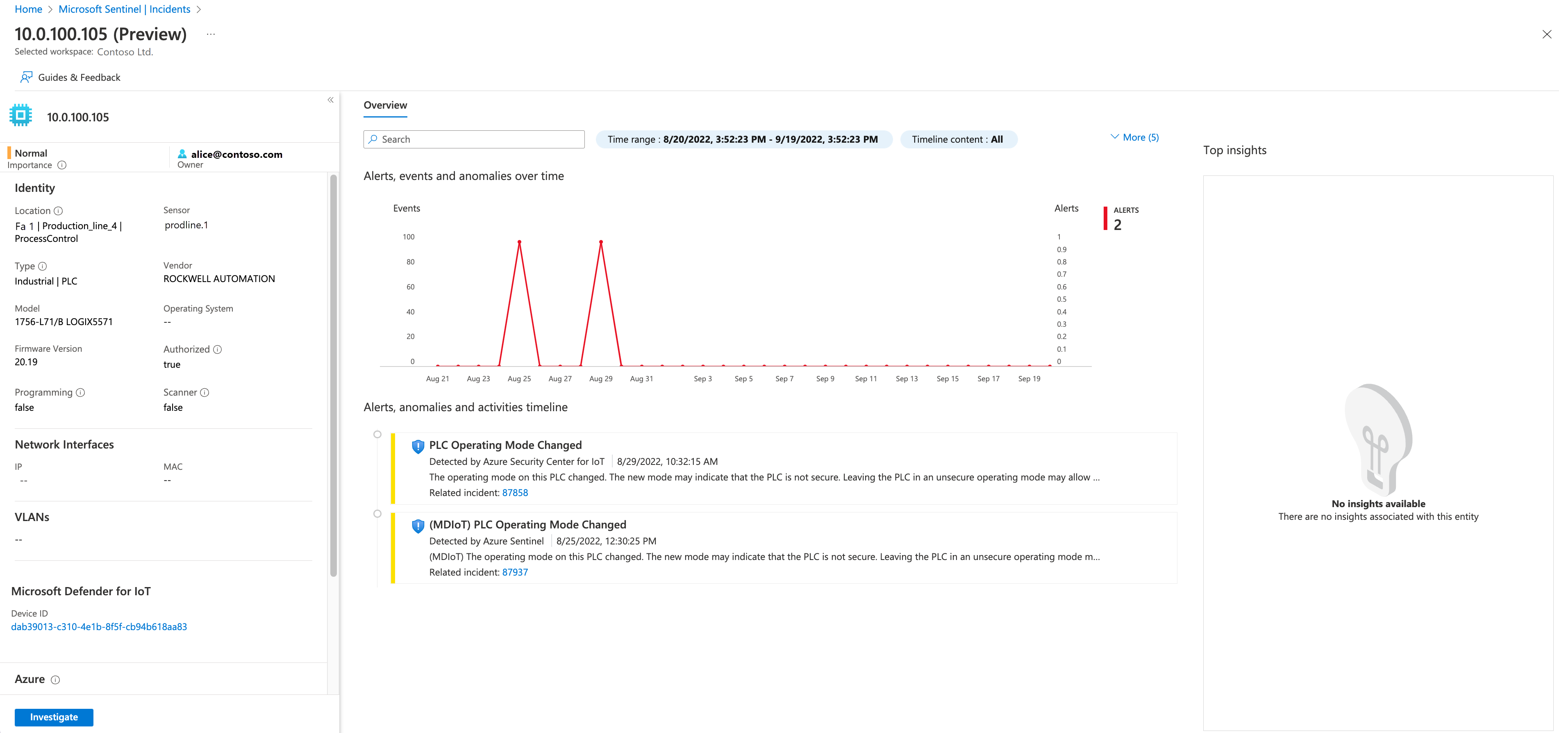

De integratie van Defender for IoT met Microsoft Sentinel ondersteunt nu een entiteitspagina voor IoT-apparaten. Wanneer u incidenten onderzoekt en IoT-beveiliging bewaakt in Microsoft Sentinel, kunt u nu uw meest gevoelige apparaten identificeren en rechtstreeks naar meer informatie gaan op elke pagina met apparaatentiteiten.

De entiteitspagina van het IoT-apparaat bevat contextuele apparaatinformatie over een IoT-apparaat, met basisgegevens van het apparaat en contactgegevens van de eigenaar van het apparaat. Apparaateigenaren worden gedefinieerd op de pagina Sites en sensoren in Defender for IoT.

De entiteitspagina van het IoT-apparaat kan helpen prioriteit te geven aan herstel op basis van het belang van het apparaat en de impact op het bedrijf, volgens de site, zone en sensor van elke waarschuwing. Voorbeeld:

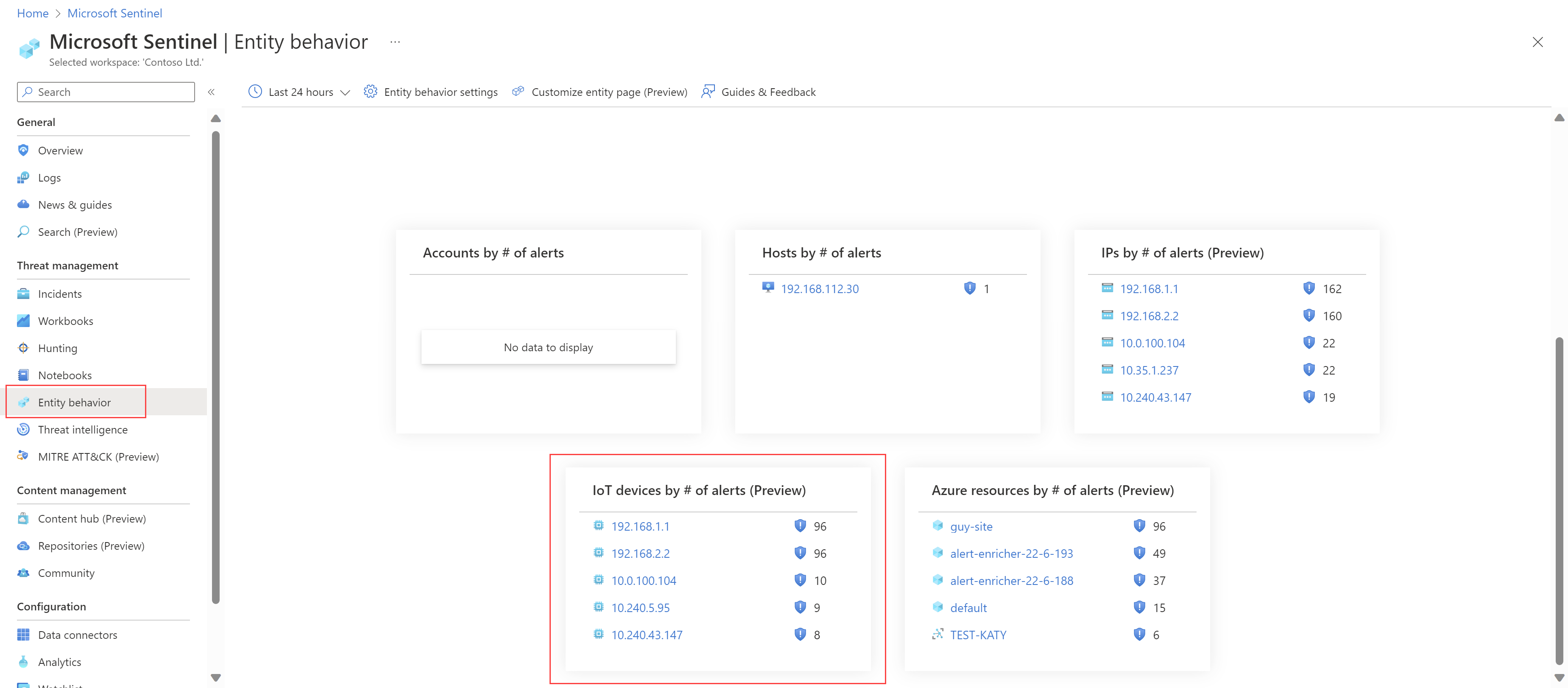

U kunt nu ook zoeken naar kwetsbare apparaten op de pagina Gedrag van Microsoft Sentinel-entiteiten. Bekijk bijvoorbeeld de vijf belangrijkste IoT-apparaten met het hoogste aantal waarschuwingen of zoek naar een apparaat op IP-adres of apparaatnaam:

Zie Onderzoek verder met IoT-apparaatentiteiten en sitebeheeropties vanuit Azure Portal voor meer informatie.

Deze maand hebben we versie 2.0 van de Microsoft Defender for IoT-oplossing uitgebracht in de inhoudshub van Microsoft Sentinel, voorheen bekend als ioT/OT Threat Monitoring met de Defender for IoT-oplossing.

Updates in deze versie van de oplossing zijn onder andere:

Een naamwijziging. Als u eerder de IoT/OT Threat Monitoring met Defender for IoT-oplossing in uw Microsoft Sentinel-werkruimte hebt geïnstalleerd, wordt de naam van de oplossing automatisch gewijzigd in Microsoft Defender for IoT, zelfs als u de oplossing niet bijwerkt.

Werkmapverbeteringen: de Defender for IoT-werkmap bevat nu:

Een nieuw overzichtsdashboard met belangrijke metrische gegevens over de apparaatinventaris, detectie van bedreigingen en beveiligingspostuur. Voorbeeld:

Een nieuw dashboard beveiligingsproblemen met details over CV's die worden weergegeven in uw netwerk en hun gerelateerde kwetsbare apparaten. Voorbeeld:

Verbeteringen in het dashboard Apparaatinventaris , waaronder toegang tot aanbevelingen voor apparaten, beveiligingsproblemen en directe koppelingen naar de detailpagina's van defender voor IoT-apparaten. Het dashboard Apparaatinventaris in de IoT-/OT-bedreigingsbewaking met Defender for IoT-werkmap is volledig afgestemd op de defender voor IoT-apparaatinventarisgegevens.

Playbook-updates: De Microsoft Defender for IoT-oplossing ondersteunt nu de volgende SOC-automatiseringsfunctionaliteit met nieuwe playbooks:

Automatisering met CVE-details: Gebruik het playbook AD4IoT-CVEAutoWorkflow om incidentopmerkingen te verrijken met CVE's van gerelateerde apparaten op basis van Defender for IoT-gegevens. De incidenten worden gesorteerd en als de CVE kritiek is, wordt de eigenaar van de asset per e-mail op de hoogte gesteld van het incident.

Automatisering voor e-mailmeldingen aan apparaateigenaren. Gebruik het playbook AD4IoT-SendEmailtoIoTOwner om een e-mailmelding automatisch te laten verzenden naar de eigenaar van een apparaat over nieuwe incidenten. Apparaateigenaren kunnen vervolgens reageren op de e-mail om het incident indien nodig bij te werken. Apparaateigenaren worden gedefinieerd op siteniveau in Defender for IoT.

Automatisering voor incidenten met gevoelige apparaten: gebruik het playbook AD4IoT-AutoTriageIncident om de ernst van een incident automatisch bij te werken op basis van de apparaten die betrokken zijn bij het incident en hun gevoeligheidsniveau of urgentie voor uw organisatie. Elk incident met een gevoelig apparaat kan bijvoorbeeld automatisch worden geëscaleerd naar een hoger ernstniveau.

Zie Microsoft Defender for IoT-incidenten onderzoeken met Microsoft Sentinel voor meer informatie.

| Servicegebied | Updates |

|---|---|

| OT-netwerken |

Sensorsoftware versie 22.2.5: Secundaire versie met stabiliteitsverbeteringen Sensorsoftware versie 22.2.4: Nieuwe waarschuwingskolommen met tijdstempelgegevens Sensorsoftware versie 22.1.3: Sensorstatus vanuit Azure Portal (openbare preview) |

Vanaf OT-sensorversie 22.2.4 geven Defender for IoT-waarschuwingen in Azure Portal en de sensorconsole nu de volgende kolommen en gegevens weer:

Laatste detectie. Definieert de laatste keer dat de waarschuwing in het netwerk is gedetecteerd en vervangt de kolom Detectietijd .

Eerste detectie. Hiermee definieert u de eerste keer dat de waarschuwing is gedetecteerd in het netwerk.

Laatste activiteit. Definieert de laatste keer dat de waarschuwing is gewijzigd, inclusief handmatige updates voor ernst of status, of geautomatiseerde wijzigingen voor apparaatupdates of apparaat-/waarschuwingsontdubbeling.

De kolommen Eerste detectie en Laatste activiteit worden niet standaard weergegeven. Voeg deze indien nodig toe aan de pagina Waarschuwingen .

Tip

Als u ook een Microsoft Sentinel-gebruiker bent, bent u bekend met vergelijkbare gegevens uit uw Log Analytics-query's. De nieuwe waarschuwingskolommen in Defender for IoT worden als volgt toegewezen:

- De laatste detectietijd van Defender for IoT is vergelijkbaar met de EndTime van Log Analytics

- De eerste detectietijd van Defender for IoT is vergelijkbaar met de Log Analytics StartTime

- De tijd van de laatste activiteit van Defender for IoT is vergelijkbaar met de Log Analytics TimeGenerated voor meer informatie:

- Waarschuwingen weergeven in de Defender for IoT-portal

- Waarschuwingen op uw sensor weergeven

- OT-bedreigingsbewaking in enterprise-SOC's

Voor OT-sensorversies 22.1.3 en hoger kunt u de nieuwe sensorstatuswidgets en tabelkolomgegevens gebruiken om de sensorstatus rechtstreeks te bewaken vanaf de pagina Sites en sensoren in Azure Portal.

We hebben ook een pagina met sensordetails toegevoegd, waarin u inzoomt op een specifieke sensor vanuit Azure Portal. Selecteer op de pagina Sites en sensoren een specifieke sensornaam. De pagina met sensordetails bevat basissensorgegevens, sensorstatus en alle toegepaste sensorinstellingen.

Zie De naslaginformatie over sensorstatus en Sensorstatus voor meer informatie.

| Servicegebied | Updates |

|---|---|

| IoT-netwerken voor ondernemingen | - Enterprise IoT- en Defender for Endpoint-integratie in algemene beschikbaarheid |

| OT-netwerken |

Sensorsoftware versie 22.2.4: - Verbeteringen in apparaatinventaris - Verbeteringen voor de ServiceNow-integratie-API Sensorsoftware versie 22.2.3: - Updates voor OT-apparaathardwareprofielen - PCAP-toegang vanuit Azure Portal - Bidirectionele waarschuwingssynchronisatie tussen sensoren en Azure Portal - Sensorverbindingen hersteld na certificaatrotatie - Verbeteringen in diagnostische logboeken ondersteunen - Sensornamen die worden weergegeven in browsertabbladen Sensorsoftware versie 22.1.7: - Dezelfde wachtwoorden voor cyberx_host- en cyberxgebruikers |

| Functies die alleen in de cloud beschikbaar zijn | - Synchronisatie van Microsoft Sentinel-incidenten met Defender for IoT-waarschuwingen |

De Enterprise IoT-integratie met Microsoft Defender voor Eindpunt is nu algemeen beschikbaar. Met deze update hebben we de volgende updates en verbeteringen aangebracht:

Onboarding van een Enterprise IoT-abonnement rechtstreeks in Defender for Endpoint. Zie Uw abonnementen en de documentatie voor Defender voor Eindpunt beheren voor meer informatie.

Naadloze integratie met Microsoft Defender voor Eindpunt om gedetecteerde Enterprise IoT-apparaten en de bijbehorende waarschuwingen, beveiligingsproblemen en aanbevelingen weer te geven in de Microsoft 365-beveiligingsportal. Zie de zelfstudie Enterprise IoT en de documentatie van Defender for Endpoint voor meer informatie. U kunt gedetecteerde Enterprise IoT-apparaten blijven weergeven op de pagina Defender for IoT-apparaatinventaris in Azure Portal.

Alle Enterprise IoT-sensoren worden nu automatisch toegevoegd aan dezelfde site in Defender for IoT, met de naam Enterprise-netwerk. Wanneer u een nieuw Enterprise IoT-apparaat onboardt, hoeft u alleen een sensornaam te definiëren en uw abonnement te selecteren, zonder een site of zone te definiëren.

Notitie

De Enterprise IoT-netwerksensor en alle detecties blijven in openbare preview.

Tijdens OT-bewaking van software-installaties en -updates krijgt de cyberx-gebruiker een willekeurig wachtwoord toegewezen. Wanneer u updatet van versie 10.x.x naar versie 22.1.7, wordt het cyberx_host wachtwoord toegewezen met een identiek wachtwoord aan de cyberx-gebruiker .

Zie Bewakingssoftware voor OT zonder agent installeren en Defender for IoT OT-bewakingssoftware installeren voor meer informatie.

Vanaf OT-sensorversie 22.2.4 kunt u nu de volgende acties uitvoeren vanaf de pagina Apparaatinventaris van de sensorconsole:

Dubbele apparaten samenvoegen. Mogelijk moet u apparaten samenvoegen als de sensor afzonderlijke netwerkentiteiten heeft gedetecteerd die zijn gekoppeld aan één uniek apparaat. Voorbeelden van dit scenario zijn bijvoorbeeld een PLC met vier netwerkkaarten, een laptop met zowel WiFi als een fysieke netwerkkaart, of één werkstation met meerdere netwerkkaarten.

Eén apparaat verwijderen. U kunt nu één apparaat verwijderen dat ten minste tien minuten niet heeft gecommuniceerd.

Verwijder inactieve apparaten door beheerdersgebruikers. Nu kunnen alle beheerdersgebruikers, naast de cyberx-gebruiker , inactieve apparaten verwijderen.

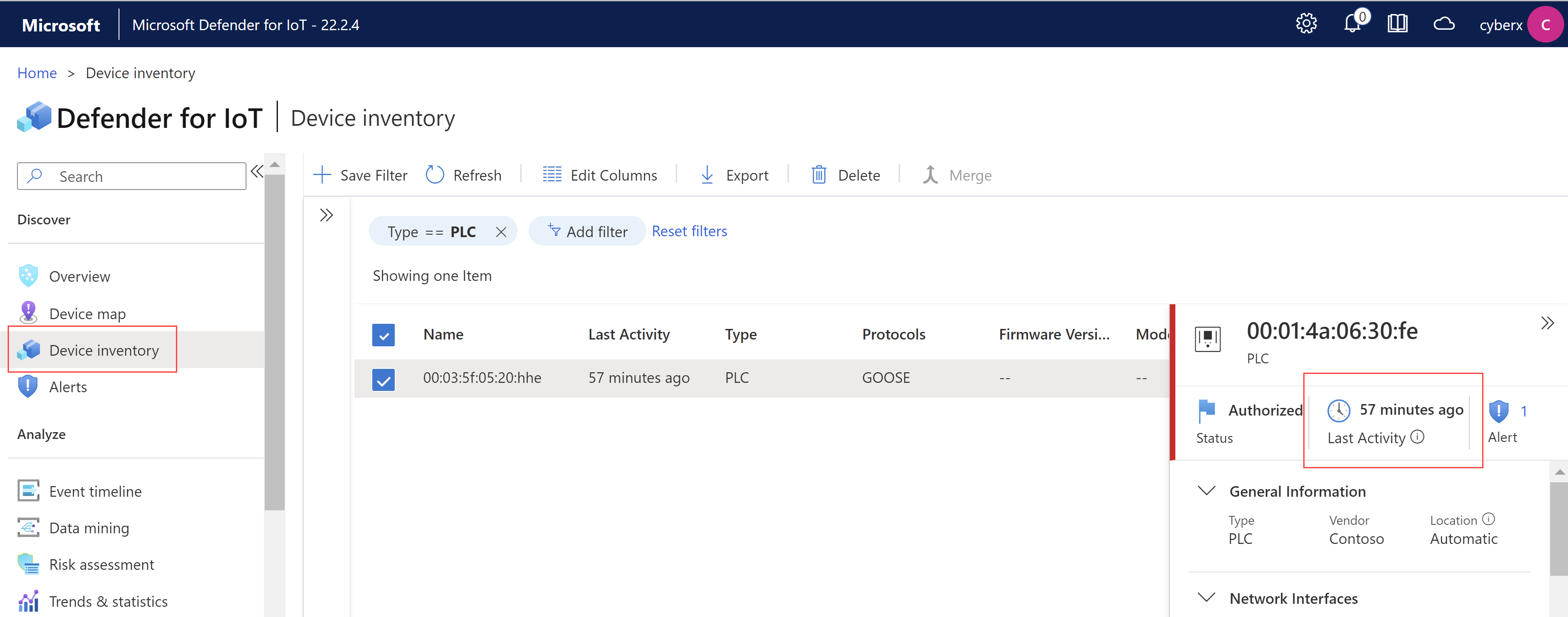

Vanaf versie 22.2.4 op de pagina Apparaatinventaris van de sensorconsole wordt de waarde Laatst gezien in het detailvenster van het apparaat vervangen door Laatste activiteit. Voorbeeld:

Zie Uw OT-apparaatinventaris beheren vanuit een sensorconsole voor meer informatie.

OT-sensorversie 22.2.4 biedt verbeteringen voor de devicecves API, waarmee details worden opgehaald over de CVE's die voor een bepaald apparaat zijn gevonden.

U kunt nu een van de volgende parameters aan uw query toevoegen om uw resultaten nauwkeurig af te stemmen:

- "sensorId": toont resultaten van een specifieke sensor, zoals gedefinieerd door de opgegeven sensor-id.

- 'score': bepaalt een minimale CVE-score die moet worden opgehaald. Alle resultaten hebben een CVE-score die gelijk is aan of hoger is dan de opgegeven waarde. Standaard = 0.

- 'deviceIds': een door komma's gescheiden lijst met apparaat-id's waaruit u resultaten wilt weergeven. Bijvoorbeeld: 1232,34,2,456

Zie integratie-API-naslaginformatie voor on-premises beheerconsoles (openbare preview) voor meer informatie.

We hebben de naamconventies voor onze OT-apparaathardwareprofielen vernieuwd voor meer transparantie en duidelijkheid.

De nieuwe namen weerspiegelen zowel het type profiel, zoals Bedrijfs-, Enterprise- en Productielijn, en ook de gerelateerde schijfopslaggrootte.

Gebruik de volgende tabel om inzicht te hebben in de toewijzing tussen verouderde hardwareprofielnamen en de huidige namen die worden gebruikt in de bijgewerkte software-installatie:

| Verouderde naam | Nieuwe naam | Beschrijving |

|---|---|---|

| Bedrijfs | C5600 | Een bedrijfsomgeving met: 16 kernen 32 GB RAM Schijfopslag van 5,6 TB |

| Enterprise | E1800 | Een enterprise-omgeving met: Acht kernen 32 GB RAM Schijfopslag van 1,8 TB |

| SMB | L500 | Een productielijnomgeving met: Vier kernen 8 GB RAM Schijfopslag van 500 GB |

| Office | L100 | Een productielijnomgeving met: Vier kernen 8 GB RAM Schijfopslag van 100 GB |

| Ruig | L64 | Een productielijnomgeving met: Vier kernen 8 GB RAM Schijfopslag van 64 GB |

We ondersteunen nu ook nieuwe bedrijfshardwareprofielen voor sensoren die zowel 500 GB als 1 TB-schijfgrootten ondersteunen.

Zie welke apparaten heb ik nodig voor meer informatie?

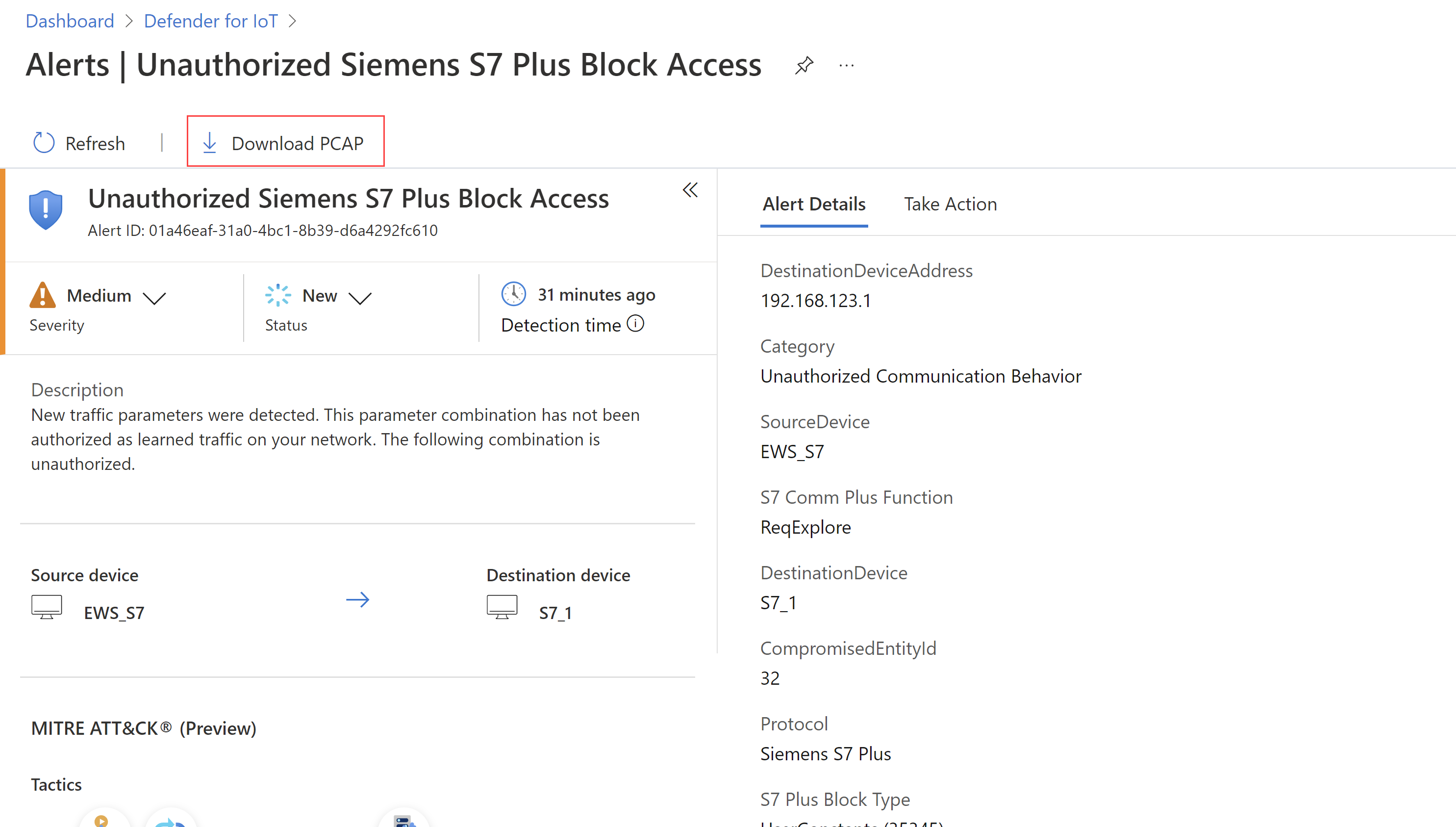

U hebt nu rechtstreeks vanuit Azure Portal toegang tot de onbewerkte verkeersbestanden, ook wel pakketopnamebestanden of PCAP-bestanden genoemd. Deze functie ondersteunt SOC- of OT-beveiligingstechnici die waarschuwingen van Defender for IoT of Microsoft Sentinel willen onderzoeken, zonder dat u elke sensor afzonderlijk hoeft te openen.

PCAP-bestanden worden gedownload naar uw Azure-opslag.

Zie Waarschuwingen van Azure Portal weergeven en beheren voor meer informatie.

Voor sensoren die zijn bijgewerkt naar versie 22.2.1, worden waarschuwingsstatussen en leerstatussen nu volledig gesynchroniseerd tussen de sensorconsole en Azure Portal. Dit betekent bijvoorbeeld dat u een waarschuwing in Azure Portal of de sensorconsole kunt sluiten en dat de waarschuwingsstatus op beide locaties wordt bijgewerkt.

Leer een waarschuwing van Azure Portal of de sensorconsole om ervoor te zorgen dat deze niet opnieuw wordt geactiveerd wanneer hetzelfde netwerkverkeer de volgende keer wordt gedetecteerd.

De sensorconsole wordt ook gesynchroniseerd met een on-premises beheerconsole, zodat waarschuwingsstatussen en leerstatussen up-to-date blijven in uw beheerinterfaces.

Zie voor meer informatie:

- Waarschuwingen weergeven en beheren vanuit Azure Portal

- Waarschuwingen op uw sensor weergeven en beheren

- Werken met waarschuwingen in de on-premises beheerconsole

Vanaf versie 22.2.3 worden uw sensorverbindingen na het roteren van uw certificaten automatisch hersteld naar uw on-premises beheerconsole en hoeft u ze niet handmatig opnieuw te verbinden.

Zie SSL/TLS-certificaten maken voor OT-apparaten en SSL/TLS-certificaten beheren voor meer informatie.

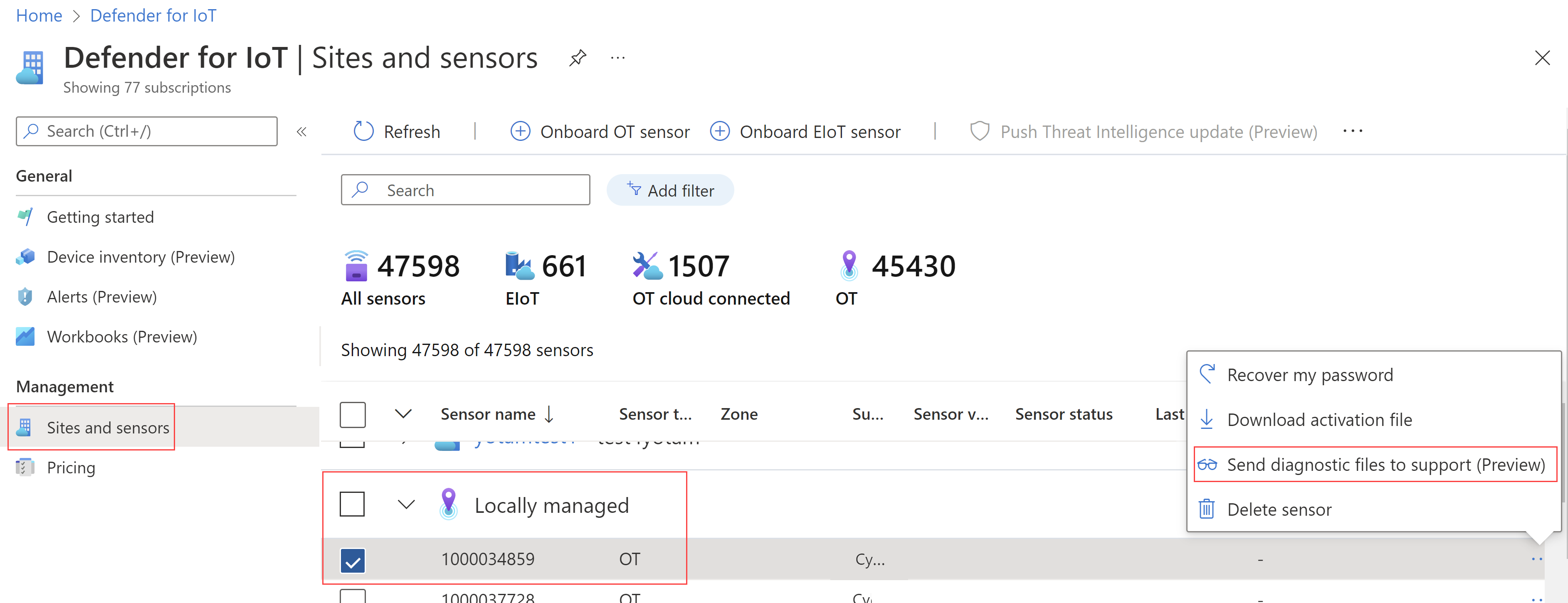

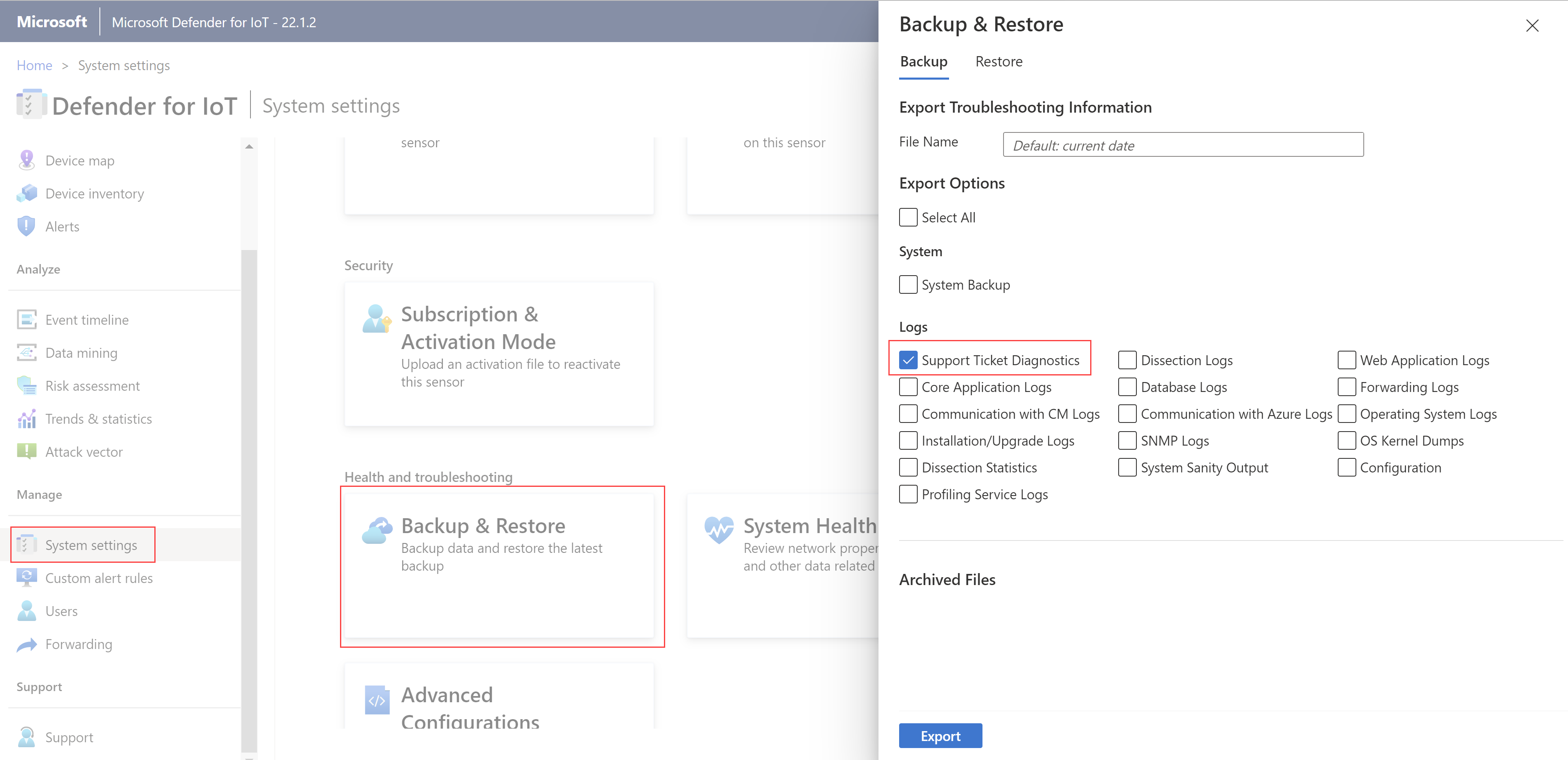

Vanaf sensorversie 22.1.1 kunt u een diagnostisch logboek downloaden via de sensorconsole om te verzenden naar ondersteuning wanneer u een ticket opent.

Voor lokaal beheerde sensoren kunt u dat diagnostische logboek nu rechtstreeks uploaden in Azure Portal.

Tip

Voor met de cloud verbonden sensoren vanaf sensorversie 22.1.3 is het diagnostische logboek automatisch beschikbaar voor ondersteuning wanneer u het ticket opent.

Zie voor meer informatie:

- Een diagnostisch logboek voor ondersteuning downloaden

- Een diagnostisch logboek uploaden voor ondersteuning

Vanaf sensorversie 22.2.3 wordt de naam van uw sensor weergegeven op het browsertabblad, zodat u gemakkelijker de sensoren kunt identificeren waarmee u werkt.

Voorbeeld:

Zie Afzonderlijke sensoren beheren voor meer informatie.

De IoT OT Threat Monitoring met Defender for IoT-oplossing zorgt er nu voor dat waarschuwingen in Defender for IoT worden bijgewerkt met eventuele gerelateerde wijzigingen in de incidentstatus van Microsoft Sentinel.

Deze synchronisatie overschrijft alle statussen die zijn gedefinieerd in Defender for IoT, in Azure Portal of de sensorconsole, zodat de waarschuwingsstatussen overeenkomen met die van het gerelateerde incident.

Werk uw IoT OT Threat Monitoring bij met Defender for IoT-oplossing om de meest recente synchronisatieondersteuning te gebruiken, inclusief het nieuwe AD4IoT-AutoAlertStatusSync-playbook . Nadat u de oplossing hebt bijgewerkt, moet u ook de vereiste stappen uitvoeren om ervoor te zorgen dat het nieuwe playbook werkt zoals verwacht.

Zie voor meer informatie:

- Zelfstudie: Defender for IoT en Sentinel integreren

- Waarschuwingen weergeven en beheren in de Defender for IoT-portal (preview)

- Waarschuwingen op uw sensor weergeven

Sensorsoftware versie 22.1.6: Secundaire versie met onderhoudsupdates voor interne sensoronderdelen

Sensorsoftware versie 22.1.5: Secundaire versie om TI-installatiepakketten en software-updates te verbeteren

We hebben onze documentatie ook onlangs geoptimaliseerd en uitgebreid:

- Bijgewerkte apparaatcatalogus voor OT-omgevingen

- Documentatiereorganisatie voor organisaties van eindgebruikers

We hebben de catalogus met ondersteunde apparaten vernieuwd en vernieuwd voor het bewaken van OT-omgevingen. Deze apparaten ondersteunen flexibele implementatieopties voor omgevingen van alle grootten en kunnen worden gebruikt om zowel de OT-bewakingssensor als on-premises beheerconsoles te hosten.

Gebruik de nieuwe pagina's als volgt:

Inzicht in welk hardwaremodel het beste past bij de behoeften van uw organisatie. Zie welke apparaten heb ik nodig voor meer informatie?

Meer informatie over de vooraf geconfigureerde hardwareapparaten die beschikbaar zijn voor aankoop of systeemvereisten voor virtuele machines. Zie Vooraf geconfigureerde fysieke apparaten voor OT-bewaking en OT-bewaking met virtuele apparaten voor meer informatie.

Gebruik de gekoppelde referentiepagina voor meer informatie over elk apparaattype of blader door de nieuwe sectie Reference > OT monitoring appliances .

Naslagartikelen voor elk apparaattype, inclusief virtuele apparaten, bevatten specifieke stappen voor het configureren van het apparaat voor OT-bewaking met Defender for IoT. Algemene procedures voor software-installatie en probleemoplossing worden nog steeds beschreven in de installatie van Defender for IoT-software.

We hebben onlangs onze Defender for IoT-documentatie voor eindgebruikersorganisaties opnieuw georganiseerd, waarbij we een duidelijker pad markeren voor onboarding en aan de slag gaan.

Bekijk onze nieuwe structuur om apparaten en assets te bekijken, waarschuwingen, beveiligingsproblemen en bedreigingen te beheren, te integreren met andere services en uw Defender for IoT-systeem te implementeren en te onderhouden.

Nieuwe en bijgewerkte artikelen zijn onder andere:

- Welkom bij Microsoft Defender voor IoT voor organisaties

- Microsoft Defender for IoT-architectuur

- Quickstart: Aan de slag met Defender for IoT

- Zelfstudie: Installatie van proefversie van Microsoft Defender for IoT

- Zelfstudie: Aan de slag met Enterprise IoT

Notitie

Als u feedback wilt verzenden over documenten via GitHub, schuift u naar de onderkant van de pagina en selecteert u de optie Feedback voor deze pagina. We horen graag van u!

Sensorsoftwareversie: 22.1.4

Vanaf het starten voor sensoren die zijn bijgewerkt naar versie 22.1.4, toont de pagina Apparaatinventaris in Azure Portal uitgebreide gegevens voor de volgende velden:

- Beschrijving

- Tags

- Protocollen

- Scanner

- Laatste activiteit

Zie Uw apparaatinventaris beheren vanuit Azure Portal voor meer informatie.

Sensorversie: 22.1.3

- Azure Monitor-werkmappen gebruiken met Microsoft Defender for IoT

- Algemene beschikbaarheid van IoT OT Threat Monitoring met Defender for IoT-oplossing

- Apparaten bewerken en verwijderen uit Azure Portal

- Updates voor belangrijke statuswaarschuwingen

- Afmelden bij een CLI-sessie

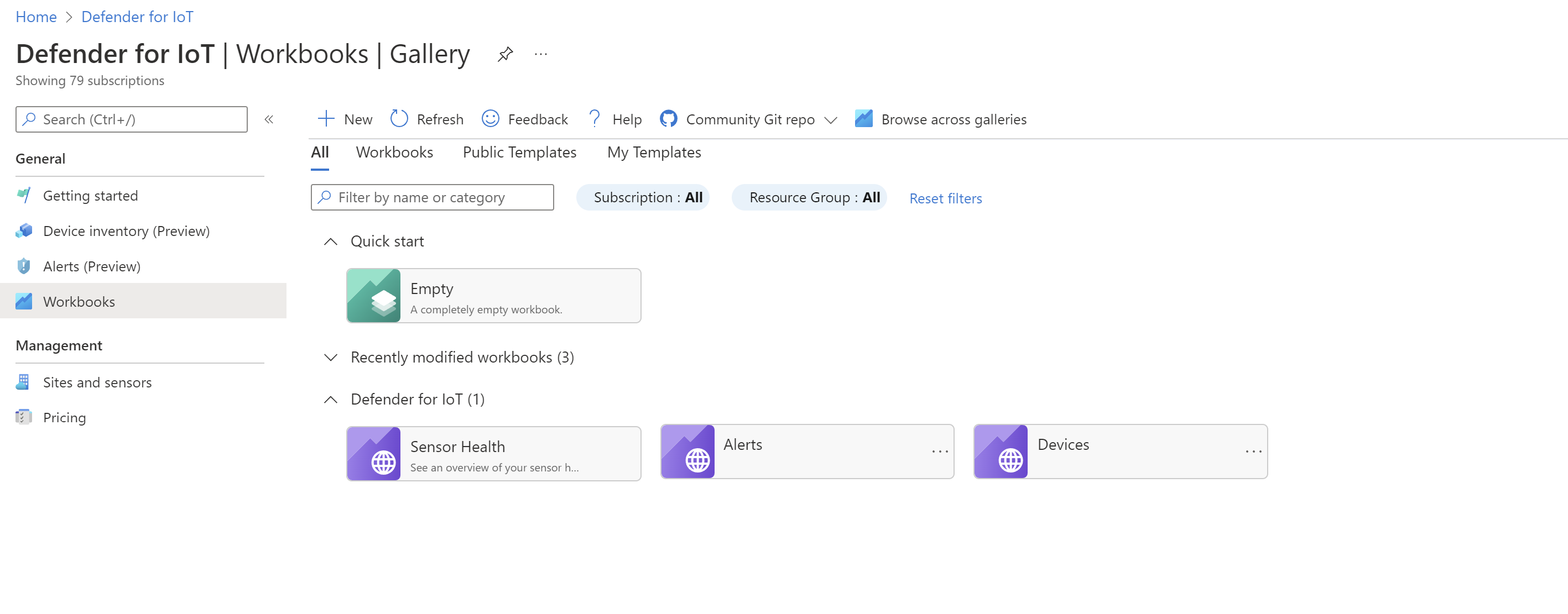

Azure Monitor-werkmappen bieden grafieken en dashboards die uw gegevens visueel weerspiegelen en zijn nu rechtstreeks beschikbaar in Microsoft Defender for IoT met gegevens uit Azure Resource Graph.

Gebruik in Azure Portal de nieuwe pagina Defender for IoT-werkmappen om werkmappen weer te geven die door Microsoft zijn gemaakt en die standaard zijn opgegeven of om aangepaste werkmappen van uw eigen werkmappen te maken.

Zie Azure Monitor-werkmappen gebruiken in Microsoft Defender for IoT voor meer informatie.

De IoT OT Threat Monitoring met Defender for IoT-oplossing in Microsoft Sentinel is nu algemeen beschikbaar. Gebruik deze oplossing in Azure Portal om uw hele OT-omgeving te beveiligen, ongeacht of u bestaande OT-apparaten moet beveiligen of beveiliging moet inbouwen in nieuwe OT-innovaties.

Zie OT-bedreigingsbewaking in enterprise-SOC's en zelfstudie: Defender for IoT en Sentinel integreren voor meer informatie.

De pagina Apparaatinventaris in Azure Portal ondersteunt nu de mogelijkheid om apparaatdetails te bewerken, zoals beveiliging, classificatie, locatie en meer:

Zie Apparaatdetails bewerken voor meer informatie.

U kunt apparaten alleen verwijderen uit Defender for IoT als ze langer dan 14 dagen inactief zijn geweest. Zie Een apparaat verwijderen voor meer informatie.

Defender for IoT ondersteunt nu het Rockwell-protocol voor detecties van plc-bedrijfsmodus.

Voor het Rockwell-protocol geven de pagina's apparaatinventaris in zowel De Azure-portal als de sensorconsole nu de plc-bedrijfsmodussleutel en de uitvoeringsstatus aan, en of het apparaat zich momenteel in een veilige modus bevindt.

Als de PLC-bedrijfsmodus van het apparaat ooit wordt overgeschakeld naar een onbeveiligde modus, zoals Programma of Extern, wordt er een waarschuwing over gewijzigde PLC-bedrijfsmodus gegenereerd.

Zie Uw IoT-apparaten beheren met de apparaatinventaris voor organisaties voor meer informatie.

Vanaf deze versie worden CLI-gebruikers automatisch afgemeld bij hun sessie na 300 inactieve seconden. Als u zich handmatig wilt afmelden, gebruikt u de nieuwe logout CLI-opdracht.

Zie Werken met Defender for IoT CLI-opdrachten voor meer informatie.

Sensorsoftwareversie: 22.1.1

- Wizard Nieuwe sensorinstallatie

- Sensor herontwerp en uniforme Microsoft-productervaring

- Pagina Uitgebreid sensoroverzicht

- Nieuw diagnostisch logboek voor ondersteuning

- Waarschuwingsupdates

- Aangepaste waarschuwingsupdates

- CLI-opdrachtupdates

- Bijwerken naar versie 22.1.x

- Nieuwe connectiviteitsmodel- en firewallvereisten

- Protocolverbeteringen

- Opties en configuraties gewijzigd, vervangen of verwijderd

Voorheen moest u afzonderlijke dialoogvensters gebruiken om een sensoractiveringsbestand te uploaden, de configuratie van uw sensornetwerk te controleren en uw SSL/TLS-certificaten te configureren.

Wanneer u nu een nieuwe sensor of een nieuwe sensorversie installeert, biedt onze installatiewizard een gestroomlijnde interface om al deze taken vanaf één locatie uit te voeren.

Zie Defender for IoT-installatie voor meer informatie.

De Defender for IoT-sensorconsole is opnieuw ontworpen om een uniforme Microsoft Azure-ervaring te creëren en werkstromen te verbeteren en te vereenvoudigen.

Deze functies zijn nu algemeen beschikbaar (GA). Updates zijn onder andere het algemene uiterlijk, inzoomvensters, zoek- en actieopties en meer. Voorbeeld:

Vereenvoudigde werkstromen zijn onder andere:

De pagina Apparaatinventaris bevat nu gedetailleerde apparaatpagina's. Selecteer een apparaat in de tabel en selecteer vervolgens Volledige details aan de rechterkant weergeven.

Eigenschappen die zijn bijgewerkt vanuit de inventaris van de sensor, worden nu automatisch bijgewerkt in de inventaris van het cloudapparaat.