Netwerkprestatiemeter configureren voor ExpressRoute (afgeschaft)

Dit artikel helpt u bij het configureren van een Network Performance Monitor-extensie voor het bewaken van ExpressRoute. Netwerkprestatiemeter (NPM) is een cloudoplossing voor netwerkcontrole die de connectiviteit controleert tussen implementaties in de Azure-cloud en on-premises locaties (filialen, enzovoort). NPM is een onderdeel van Azure Monitor-logboeken. NPM biedt een uitbreiding voor ExpressRoute waarmee u netwerkprestaties kunt controleren via ExpressRoute-circuits die zijn geconfigureerd voor het gebruik van persoonlijke peering of Microsoft-peering. Wanneer u NPM configureert voor ExpressRoute, kunt u netwerkproblemen detecteren om te identificeren en op te lossen. Deze service is ook beschikbaar voor Azure Government-Cloud.

Belangrijk

Vanaf 1 juli 2021 kunt u geen nieuwe tests toevoegen in een bestaande werkruimte of een nieuwe werkruimte inschakelen in Netwerkprestatiemeter. U kunt ook geen nieuwe verbindingsmonitors toevoegen in Verbindingsmonitor (klassiek). U kunt de tests en verbindingsmonitors die vóór 1 juli 2021 zijn gemaakt, blijven gebruiken. Als u serviceonderbrekingen voor uw huidige workloads wilt minimaliseren, migreert u uw tests van Netwerkprestatiemeter of migreert u vóór 29 februari 2024 van Verbindingsmonitor (klassiek) naar de nieuwe Verbindingsmonitor in Azure Network Watcher.

Notitie

Dit artikel is onlangs bijgewerkt waarbij Log Analytics is vervangen door de term Azure Monitor-logboeken. Logboekgegevens worden nog steeds opgeslagen in een Log Analytics-werkruimte, en worden nog steeds verzameld en geanalyseerd met dezelfde Log Analytics-service. De terminologie wordt bijgewerkt om de rol van logboeken in Azure Monitor beter te weerspiegelen. Zie Wijzigingen in Azure Monitor-terminologie voor meer informatie.

U kunt:

Verlies en latentie in verschillende VNets bewaken en waarschuwingen instellen

Alle paden (inclusief redundante paden) in het netwerk bewaken

Tijdelijke en tijdgebonden netwerkproblemen oplossen die moeilijk te repliceren zijn

Helpen bepalen van een specifiek segment in het netwerk dat verantwoordelijk is voor verminderde prestaties

Doorvoer per virtueel netwerk ophalen (als er agents in elk VNet zijn geïnstalleerd)

Bekijk de ExpressRoute-systeemstatus van een eerder tijdstip

Werkstroom

Bewakingsagents worden geïnstalleerd op meerdere servers, zowel on-premises als in Azure. De agents communiceren met elkaar, maar verzenden geen gegevens, ze verzenden TCP-handshakepakketten. Dankzij de communicatie tussen de agents kan Azure de netwerktopologie en het pad dat het verkeer kan nemen, toewijzen.

- Maak een NPM-werkruimte. Deze werkruimte is hetzelfde als een Log Analytics-werkruimte.

- Softwareagents installeren en configureren. (Als u alleen wilt controleren via Microsoft-peering, hoeft u geen software-agents te installeren en configureren.):

- Installeer bewakingsagents op de on-premises servers en de Azure-VM's (voor persoonlijke peering).

- Configureer instellingen op de servers van de bewakingsagent zodat de bewakingsagents kunnen communiceren. (Open firewallpoorten, enzovoort)

- Configureer NSG-regels (netwerkbeveiligingsgroep) zodat de bewakingsagent die op Azure-VM's is geïnstalleerd, kan communiceren met on-premises bewakingsagents.

- Bewaking instellen: automatisch detecteren en beheren welke netwerken zichtbaar zijn in NPM.

Als u netwerkprestatiemeter al gebruikt om andere objecten of services te bewaken en u al een werkruimte in een van de ondersteunde regio's hebt, kunt u stap 1 en stap 2 overslaan en de configuratie beginnen met stap 3.

Stap 1: Een werkruimte maken

Maak een werkruimte in het abonnement met de VNets-koppeling naar de ExpressRoute-circuit(s).

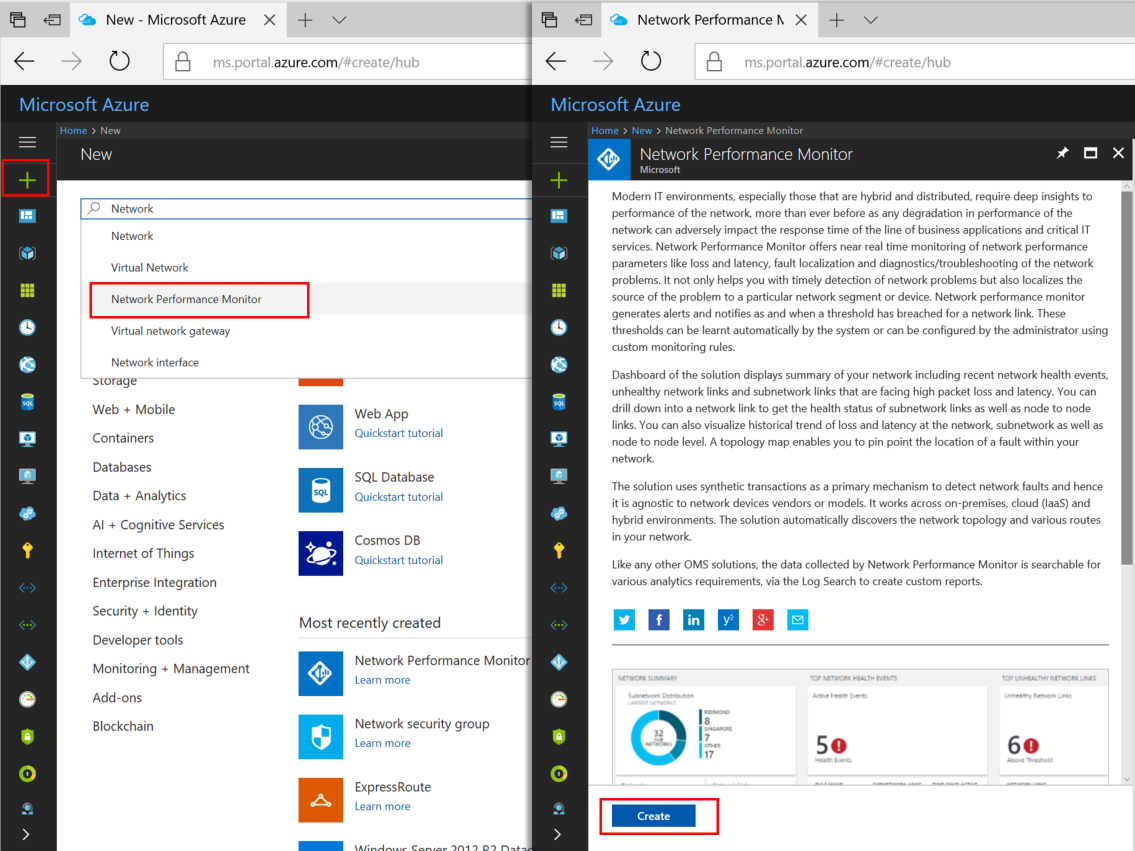

Selecteer in de Azure Portal het abonnement met de VNET's die zijn gekoppeld aan uw ExpressRoute-circuit. Zoek vervolgens in de lijst met services in de Marketplace naar Netwerkprestatiemeter. Selecteer in de retournering om de pagina Netwerkprestatiemeter te openen .

Notitie

U kunt een nieuwe werkruimte maken of een bestaande werkruimte gebruiken. Als u een bestaande werkruimte wilt gebruiken, moet u ervoor zorgen dat de werkruimte is gemigreerd naar de nieuwe querytaal. Meer informatie...

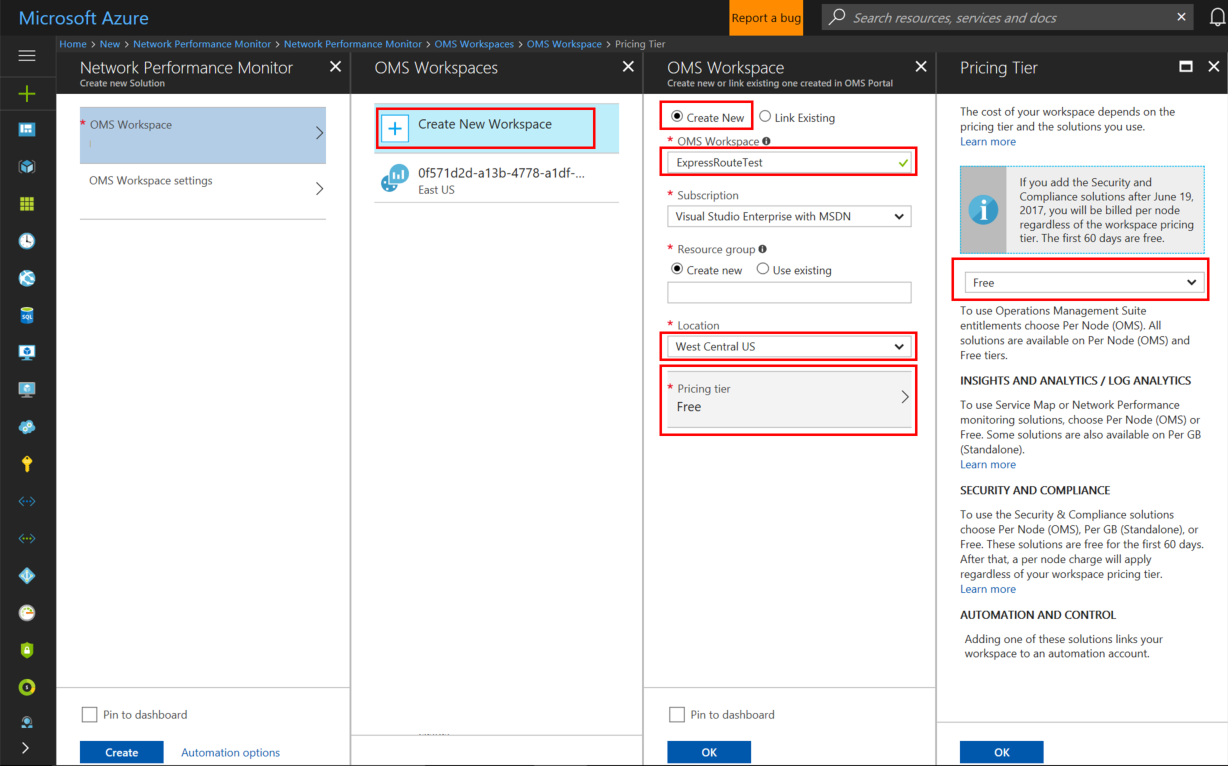

Selecteer onder aan de hoofdpagina Netwerkprestatiemetermaken om de pagina Netwerkprestatiemeter - Nieuwe oplossing maken te openen. Selecteer Log Analytics-werkruimte : selecteer een werkruimte om de pagina Werkruimten te openen. Selecteer + Nieuwe werkruimte maken om de pagina Werkruimte te openen.

Selecteer op de pagina Log Analytics-werkruimtede optie Nieuwe maken en configureer vervolgens de volgende instellingen:

Log Analytics-werkruimte: typ een naam voor uw werkruimte.

Abonnement: als u meerdere abonnementen hebt, kiest u het abonnement dat u wilt koppelen aan de nieuwe werkruimte.

Resourcegroep: maak een resourcegroep of gebruik een bestaande resourcegroep.

Locatie: deze locatie wordt gebruikt om de locatie op te geven van het opslagaccount dat wordt gebruikt voor de verbindingslogboeken van de agent.

Prijscategorie: selecteer de prijscategorie.

Notitie

Het ExpressRoute-circuit kan zich overal ter wereld bevinden. Deze hoeft zich niet in dezelfde regio als de werkruimte te bevinden.

Selecteer OK om de sjabloon instellingen op te slaan en te implementeren. Zodra de sjabloon is gevalideerd, selecteert u Maken om de werkruimte te implementeren.

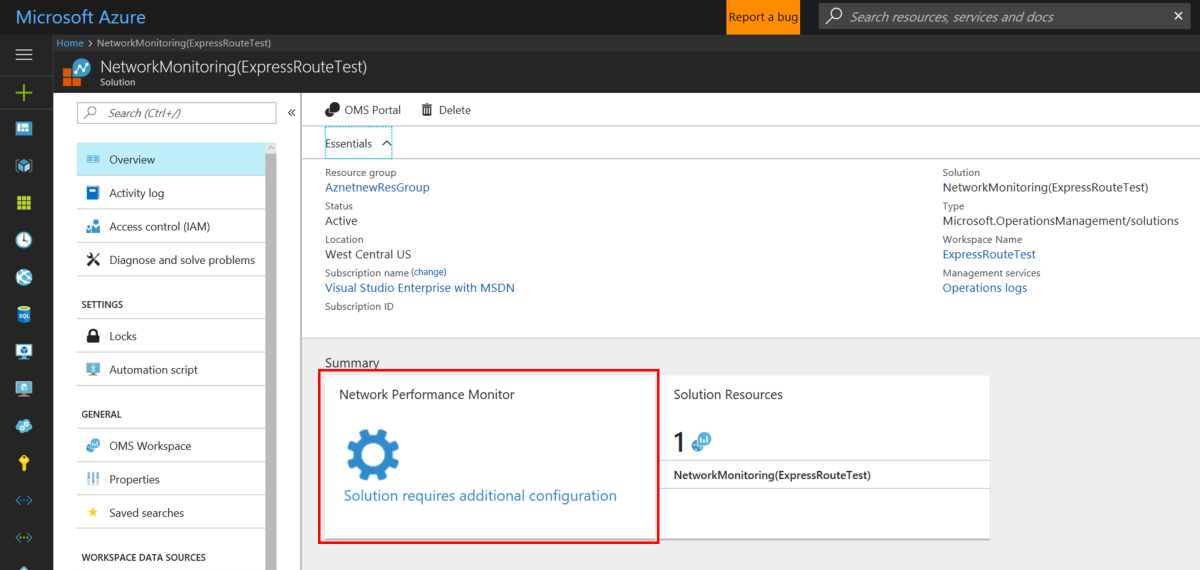

Nadat de werkruimte is geïmplementeerd, gaat u naar de Resource NetworkMonitoring(name) die u hebt gemaakt. Valideer de instellingen en selecteer vervolgens Oplossing vereist aanvullende configuratie.

Stap 2: Agents installeren en configureren

2.1: Het installatiebestand van de agent downloaden

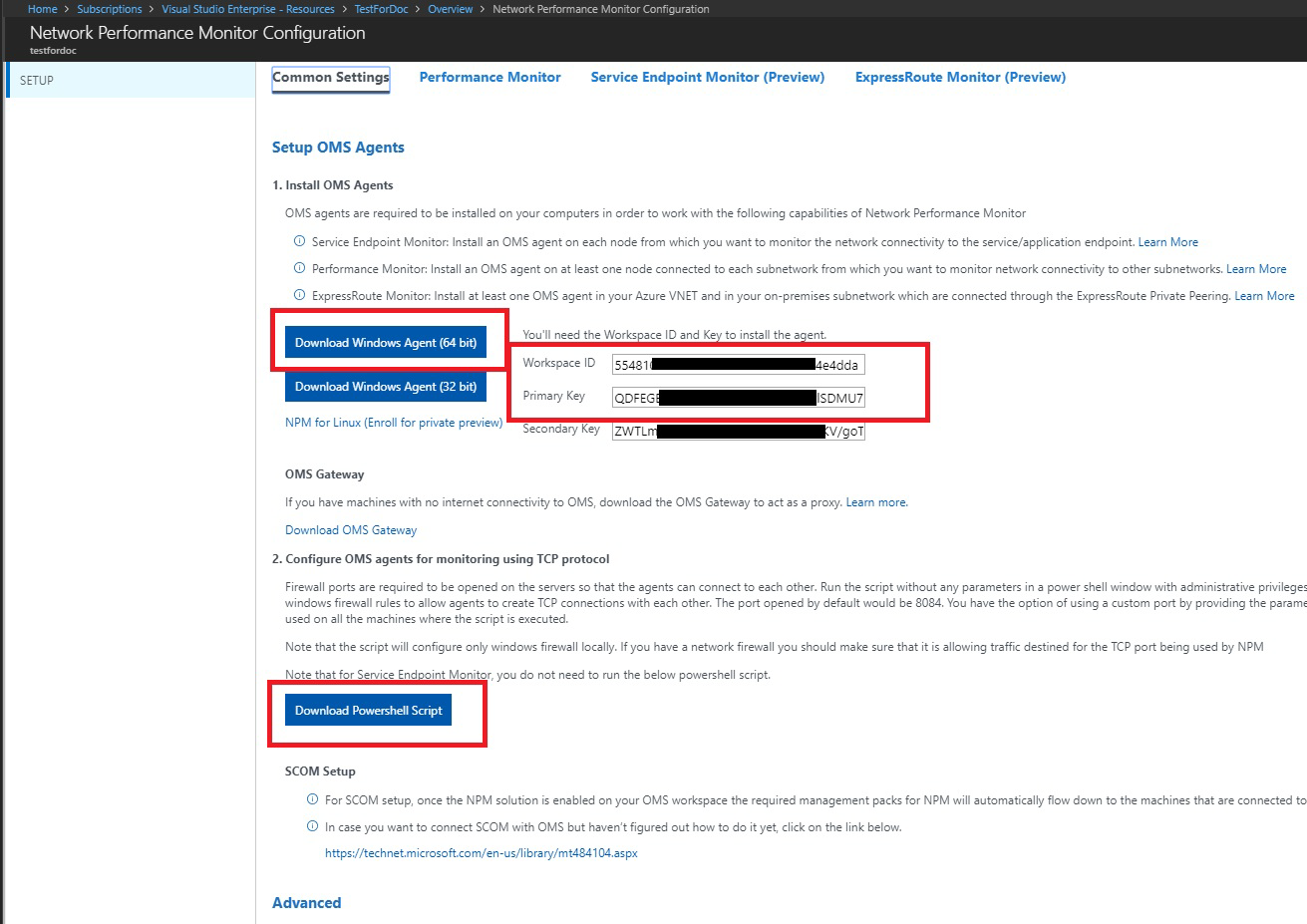

Ga naar het tabblad Algemene instellingen van de pagina Configuratie van netwerkprestatiemeter voor uw resource. Selecteer de agent die overeenkomt met de processor van uw server in de sectie Log Analytics-agents installeren en download het installatiebestand.

Kopieer vervolgens de werkruimte-id en primaire sleutel naar Kladblok.

Download het PowerShell-script in de sectie Log Analytics-agents configureren voor bewaking met behulp van het TCP-protocol . Het PowerShell-script helpt u bij het openen van de relevante firewallpoort voor de TCP-transacties.

2.2: Een bewakingsagent installeren op elke bewakingsserver (op elk VNET dat u wilt bewaken)

We raden u aan ten minste twee agents aan beide zijden van de ExpressRoute-verbinding te installeren voor redundantie (bijvoorbeeld on-premises, Azure VNET's). De agent moet zijn geïnstalleerd op een Windows Server (2008 SP1 of hoger). Het bewaken van ExpressRoute-circuits met het Windows Desktop-besturingssysteem en Linux-besturingssysteem wordt niet ondersteund. Gebruik de volgende stappen om agents te installeren:

Notitie

Agents die door SCOM (inclusief MMA) worden gepusht, kunnen hun locatie mogelijk niet consistent detecteren als ze worden gehost in Azure. U wordt aangeraden deze agents niet te gebruiken in Azure VNET's om ExpressRoute te bewaken.

Voer Setup uit om de agent te installeren op elke server die u wilt gebruiken voor het bewaken van ExpressRoute. De server die u voor bewaking gebruikt, kan een virtuele machine of on-premises zijn en moet internettoegang hebben. U moet ten minste één on-premises agent en één agent installeren op elk netwerksegment dat u wilt bewaken in Azure.

Op de pagina Welkom selecteert u Volgende.

Lees de licentie op de pagina Licentievoorwaarden en selecteer vervolgens Ik ga akkoord.

Wijzig of behoud de standaardinstallatiemap op de pagina Doelmap en selecteer Volgende.

Op de pagina Configuratieopties voor agent kunt u ervoor kiezen om de agent te verbinden met Azure Monitor-logboeken of Operations Manager. U kunt de opties ook leeg laten als u de agent later wilt configureren. Nadat u uw selectie(s) hebt gemaakt, selecteert u Volgende.

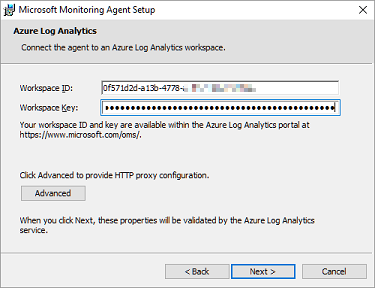

Als u ervoor kiest om verbinding te maken met Azure Log Analytics, plakt u de werkruimte-id en werkruimtesleutel (primaire sleutel) die u in de vorige sectie naar Kladblok hebt gekopieerd. Selecteer vervolgens Volgende.

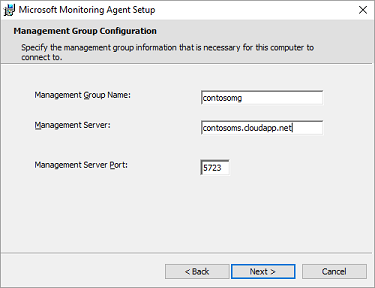

Als u ervoor kiest om verbinding te maken met Operations Manager, typt u op de pagina Beheergroepconfiguratie de naam van de beheergroep, de beheerserver en de beheerserverpoort. Selecteer vervolgens Volgende.

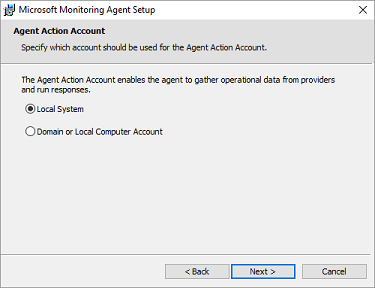

Kies op de pagina Actieaccount van agent de optie Lokaal systeemaccount of Domein- of Lokale computeraccount. Selecteer vervolgens Volgende.

Controleer uw keuzes op de pagina Gereed om te installeren en selecteer vervolgens Installeren.

Selecteer op de pagina Configuratie voltooid de optie Voltooien.

Wanneer u klaar bent, wordt de Microsoft Monitoring Agent weergegeven in de Configuratiescherm. U kunt daar uw configuratie controleren en controleren of de agent is verbonden met Azure Monitor-logboeken. Wanneer de agent is verbonden, wordt een bericht weergegeven met de mededeling: De Microsoft Monitoring Agent heeft verbinding gemaakt met de Microsoft Operations Management Suite-service.

Herhaal deze procedure voor elk VNET dat u moet controleren.

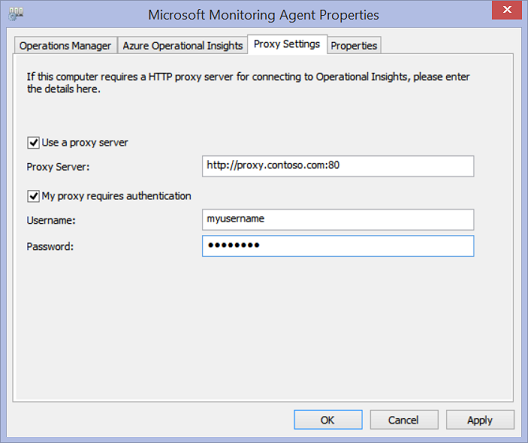

2.3: Proxy-instellingen configureren (optioneel)

Als u een webproxy gebruikt om toegang te krijgen tot internet, gebruikt u de volgende stappen om proxy-instellingen voor de Microsoft Monitoring Agent te configureren. Voer deze stappen uit voor elke server. Als er veel servers zijn die u moet configureren, is het wellicht eenvoudiger om een script te gebruiken om dit proces te automatiseren. Als dat het zo is, raadpleegt u Proxy-instellingen configureren voor de Microsoft Monitoring Agent met behulp van een script.

Proxy-instellingen configureren voor de Microsoft Monitoring Agent met behulp van de Configuratiescherm:

Open de Configuratiescherm.

Open Microsoft Monitoring Agent.

Selecteer het tabblad Proxyinstellingen .

Selecteer Een proxyserver gebruiken en typ de URL en het poortnummer, indien nodig. Als er voor uw proxyserver verificatie is vereist, voert u de gebruikersnaam en het wachtwoord in om de proxyserver te openen.

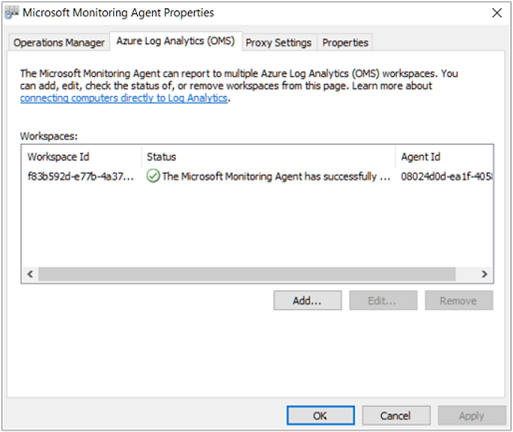

2.4: Agentconnectiviteit controleren

U kunt eenvoudig controleren of uw agents communiceren.

Open de Configuratiescherm op een server met de bewakingsagent.

Open de Microsoft Monitoring Agent.

Selecteer het tabblad Azure Log Analytics .

In de kolom Status ziet u dat de agent verbinding heeft gemaakt met Azure Monitor-logboeken.

2.5: Open de firewallpoorten op de servers van de bewakingsagent

Als u het TCP-protocol wilt gebruiken, moet u firewallpoorten openen om ervoor te zorgen dat de bewakingsagents kunnen communiceren.

U kunt een PowerShell-script uitvoeren om de registersleutels te maken die vereist zijn voor de netwerkprestatiemeter. Met dit script worden ook de Windows Firewall-regels gemaakt, zodat bewakingsagents TCP-verbindingen met elkaar kunnen maken. De registersleutels die door het script worden gemaakt, geven aan of de foutopsporingslogboeken en het pad voor het logboekbestand moeten worden geregistreerd. Het definieert ook de TCP-poort van de agent die wordt gebruikt voor communicatie. De waarden voor deze sleutels worden automatisch ingesteld door het script. U moet deze sleutels niet handmatig wijzigen.

Poort 8084 wordt standaard geopend. U kunt een aangepaste poort gebruiken door de parameter 'portNumber' op te geven aan het script. Als u dit doet, moet u echter dezelfde poort opgeven voor alle servers waarop u het script uitvoert.

Notitie

Het PowerShell-script EnableRules configureert Windows Firewall-regels alleen op de server waarop het script wordt uitgevoerd. Als u een netwerkfirewall hebt, moet u ervoor zorgen dat deze verkeer toestaat dat is bestemd voor de TCP-poort die wordt gebruikt door Network Performance Monitor.

Open op de agentservers een PowerShell-venster met beheerdersbevoegdheden. Voer het PowerShell-script EnableRules uit (dat u eerder hebt gedownload). Gebruik geen parameters.

Stap 3: regels voor netwerkbeveiligingsgroepen configureren

Als u agentservers in Azure wilt bewaken, moet u NSG-regels (netwerkbeveiligingsgroep) configureren om TCP-verkeer toe te staan op een poort die door NPM wordt gebruikt voor synthetische transacties. De standaardpoort is 8084, zodat een bewakingsagent die op een Azure-VM is geïnstalleerd, kan communiceren met een on-premises bewakingsagent.

Zie Netwerkbeveiligingsgroepen voor meer informatie over NSG.

Notitie

Zorg ervoor dat u de agents (zowel de on-premises serveragent als de Azure-serveragent) hebt geïnstalleerd en het PowerShell-script hebt uitgevoerd voordat u doorgaat met deze stap.

Stap 4: peeringverbindingen detecteren

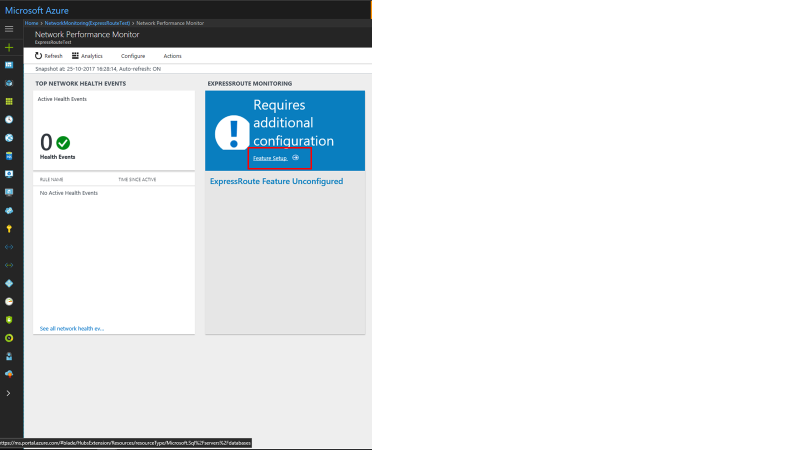

Navigeer naar de overzichtstegel Netwerkprestatiemeter door naar de pagina Alle resources te gaan en vervolgens de toegestane NPM-werkruimte te selecteren.

Selecteer de overzichtstegel Netwerkprestatiemeter om het dashboard weer te geven. Het dashboard bevat een ExpressRoute-pagina, die laat zien dat ExpressRoute zich in een niet-geconfigureerde status bevindt. Selecteer Functie-instelling om de configuratiepagina Netwerkprestatiemeter te openen.

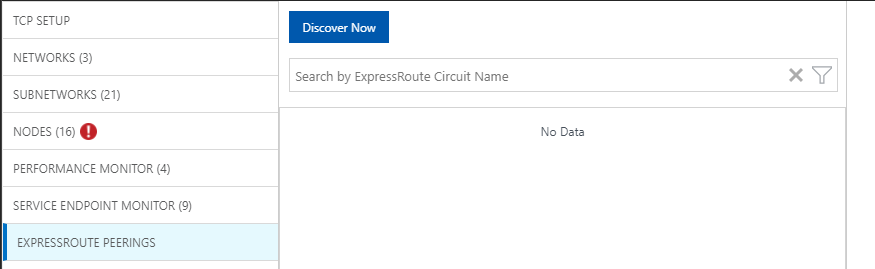

Ga op de configuratiepagina naar het tabblad ExpressRoute-peerings in het linkerdeelvenster. Selecteer vervolgens Nu ontdekken.

Wanneer de detectie is voltooid, ziet u een lijst met de volgende items:

- Alle Microsoft-peeringverbindingen in de ExpressRoute-circuit(s) die aan dit abonnement zijn gekoppeld.

- Alle privé-peeringverbindingen die verbinding maken met de VNets die aan dit abonnement zijn gekoppeld.

Stap 5: Monitors configureren

In deze sectie configureert u de monitors. Volg de stappen voor het type peering dat u wilt bewaken: privépeering of Microsoft-peering.

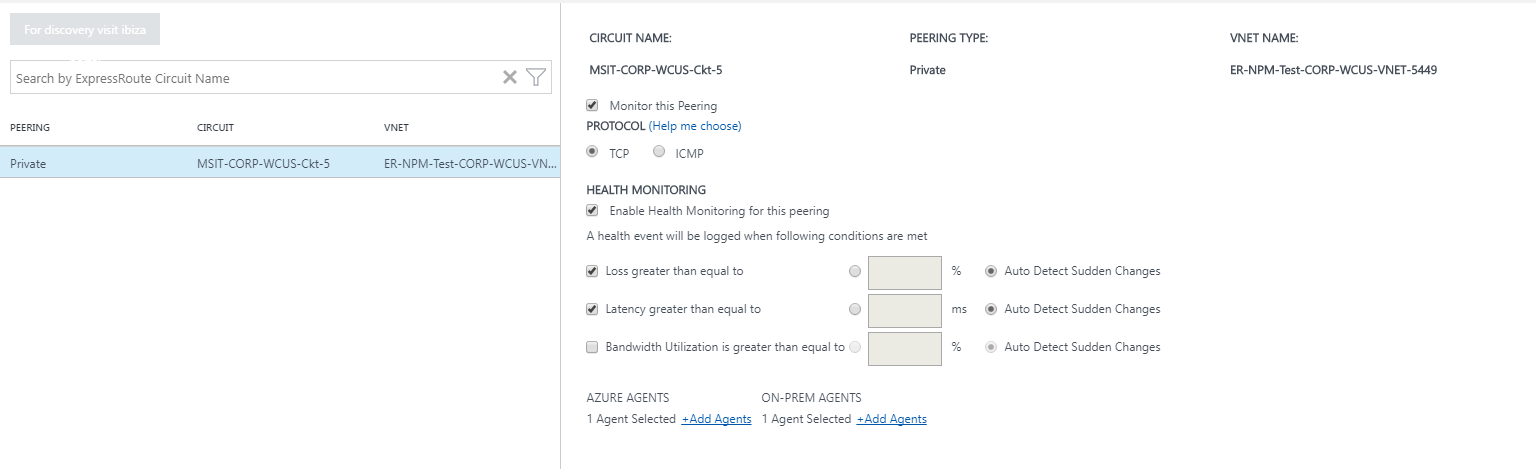

Persoonlijke peering

Wanneer de detectie is voltooid, ziet u voor persoonlijke peering regels voor de unieke circuitnaam en VNet-naam. In eerste instantie worden deze regels uitgeschakeld.

- Schakel het selectievakje Deze peering bewaken in .

- Schakel het selectievakje Statuscontrole inschakelen in voor deze peering.

- Kies de bewakingsvoorwaarden. U kunt aangepaste drempelwaarden instellen om statusgebeurtenissen te genereren door drempelwaarden te typen. Wanneer de waarde van de voorwaarde de geselecteerde drempelwaarde voor het geselecteerde netwerk-/subnetwerkpaar overschrijdt, wordt er een statusgebeurtenis gegenereerd.

- Selecteer de knop ON-PREM AGENTS Toevoegen agents om de on-premises servers toe te voegen van waaruit u de privé-peeringverbinding wilt bewaken. Zorg ervoor dat u alleen agents kiest die verbinding hebben met het Microsoft-service-eindpunt dat u hebt opgegeven in de sectie voor stap 2. De on-premises agents moeten het eindpunt kunnen bereiken met behulp van de ExpressRoute-verbinding.

- Sla de instellingen op.

- Nadat u de regels hebt ingeschakeld en de waarden en agents hebt geselecteerd die u wilt bewaken, duurt het ongeveer 30-60 minuten voordat de waarden worden gevuld en de Tegels voor ExpressRoute-bewaking beschikbaar zijn.

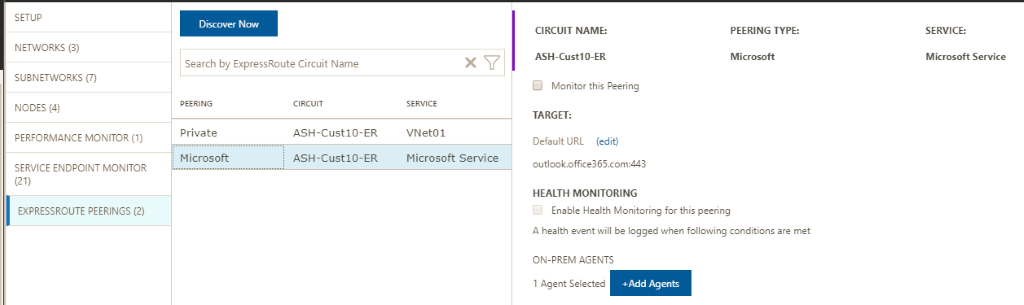

Microsoft-peering

Voor Microsoft-peering selecteert u de Microsoft-peeringverbinding(en) die u wilt bewaken en configureert u de instellingen.

- Schakel het selectievakje Deze peering bewaken in .

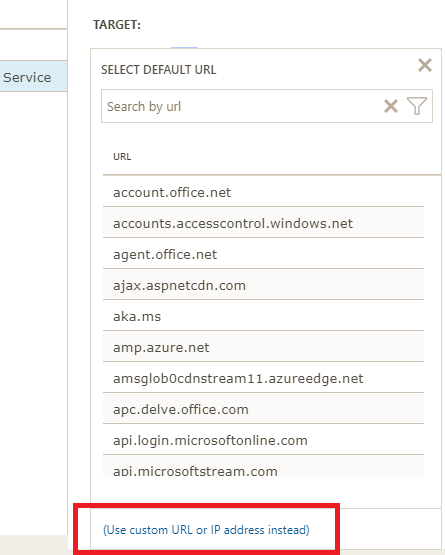

- (Optioneel) U kunt het microsoft-doelservice-eindpunt wijzigen. NPM kiest standaard een Microsoft-service-eindpunt als doel. NPM bewaakt de connectiviteit van uw on-premises servers naar dit doeleindpunt via ExpressRoute.

Als u dit doeleindpunt wilt wijzigen, selecteert u de koppeling (bewerken) onder Target: en selecteert u een ander Microsoft-servicedoeleindpunt in de lijst met URL's.

U kunt een aangepaste URL of ip-adres gebruiken. Deze optie is relevant als u Microsoft-peering gebruikt om een verbinding tot stand te brengen met Azure PaaS-services, zoals Azure Storage, SQL-databases en websites die worden aangeboden op openbare IP-adressen. Selecteer de koppeling (gebruik in plaats daarvan aangepaste URL of IP-adres) onderaan de URL-lijst en voer vervolgens het openbare eindpunt van uw Azure PaaS-service in dat is verbonden via de ExpressRoute Microsoft-peering.

Als u deze optionele instellingen gebruikt, moet u ervoor zorgen dat hier alleen het Microsoft-service-eindpunt is geselecteerd. Het eindpunt moet zijn verbonden met ExpressRoute en bereikbaar zijn voor de on-premises agents.

- Schakel het selectievakje Statuscontrole inschakelen in voor deze peering.

- Kies de bewakingsvoorwaarden. U kunt aangepaste drempelwaarden instellen om statusgebeurtenissen te genereren door drempelwaarden te typen. Wanneer de waarde van de voorwaarde de geselecteerde drempelwaarde voor het geselecteerde netwerk-/subnetwerkpaar overschrijdt, wordt er een statusgebeurtenis gegenereerd.

- Selecteer de knop ON-PREM AGENTS toevoegen om de on-premises servers toe te voegen van waaruit u de Microsoft-peeringverbinding wilt bewaken. Zorg ervoor dat u alleen agents kiest die verbinding hebben met de Microsoft-service-eindpunten die u hebt opgegeven in de sectie voor stap 2. De on-premises agents moeten het eindpunt kunnen bereiken via de ExpressRoute-verbinding.

- Sla de instellingen op.

- Nadat u de regels hebt ingeschakeld en de waarden en agents hebt geselecteerd die u wilt bewaken, duurt het ongeveer 30-60 minuten voordat de waarden worden gevuld en de ExpressRoute-bewakingstegels beschikbaar zijn.

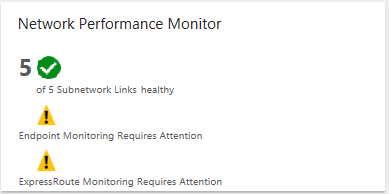

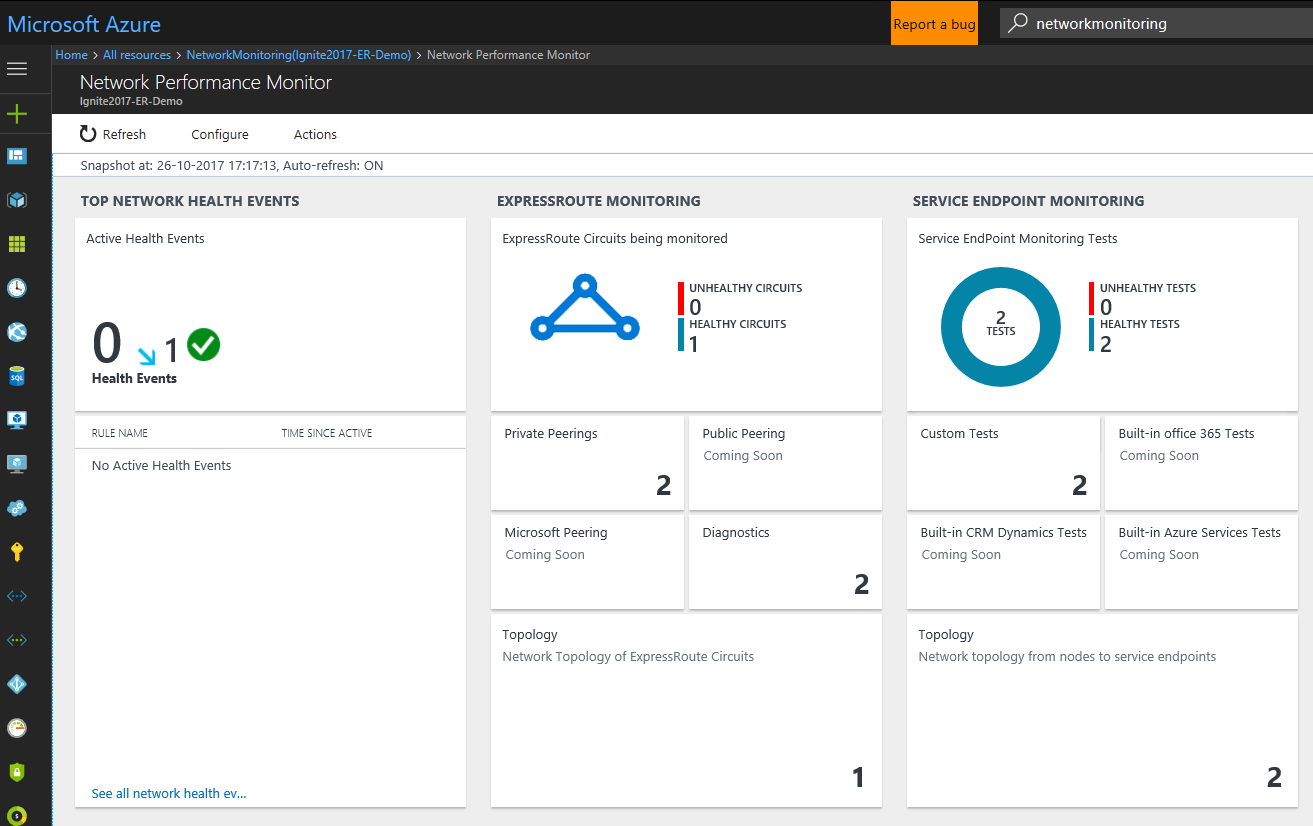

Stap 6: Bewakingstegels weergeven

Zodra u de bewakingstegels ziet, worden uw ExpressRoute-circuits en verbindingsresources bewaakt door NPM. U kunt op de tegel Microsoft Peering selecteren om in te zoomen op de status van Microsoft Peering-verbindingen.

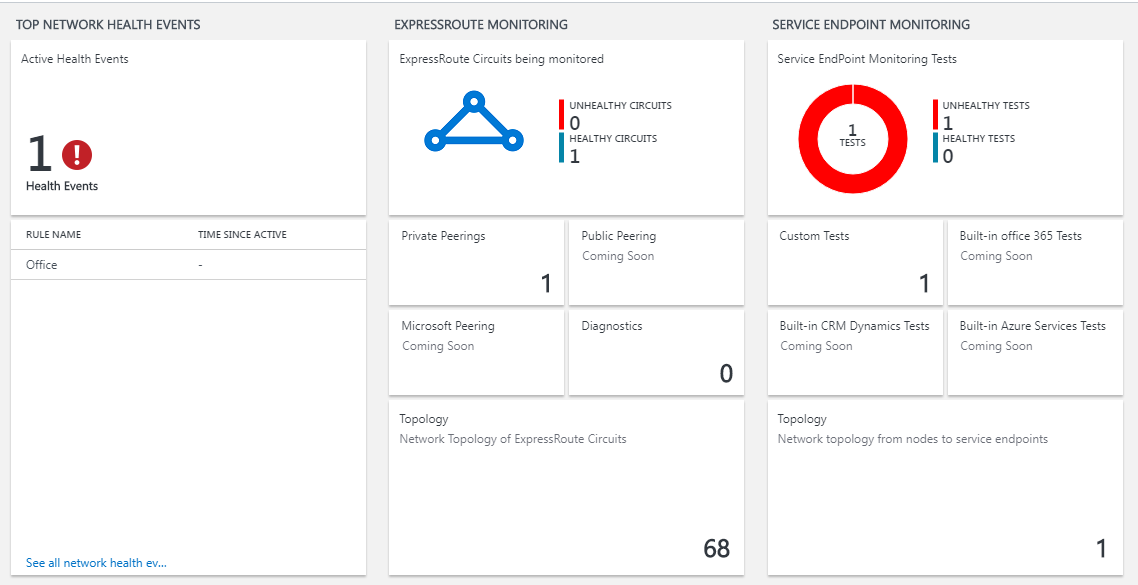

Pagina Netwerkprestatiemeter

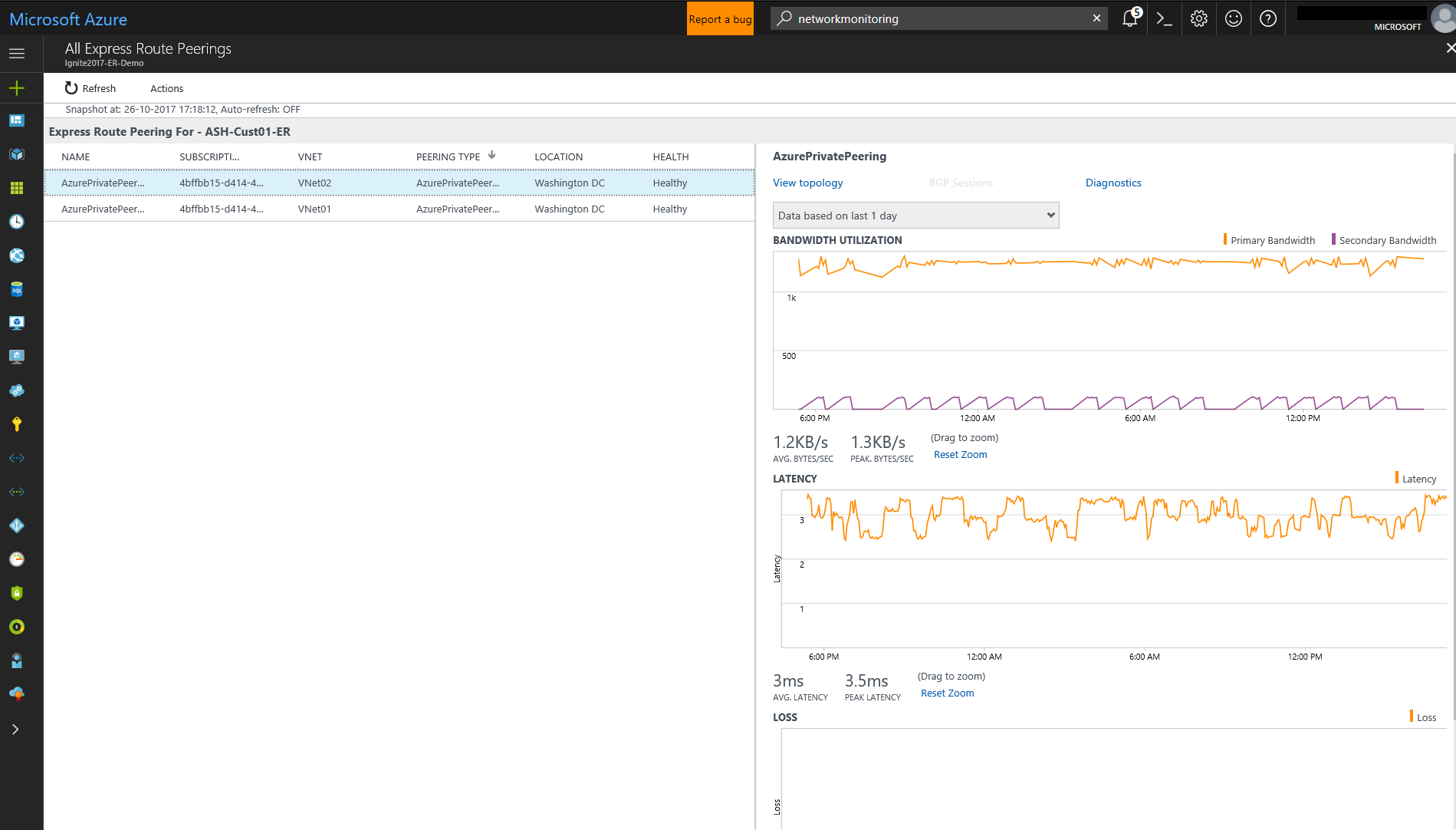

De NPM-pagina bevat een pagina voor ExpressRoute met een overzicht van de status van ExpressRoute-circuits en peerings.

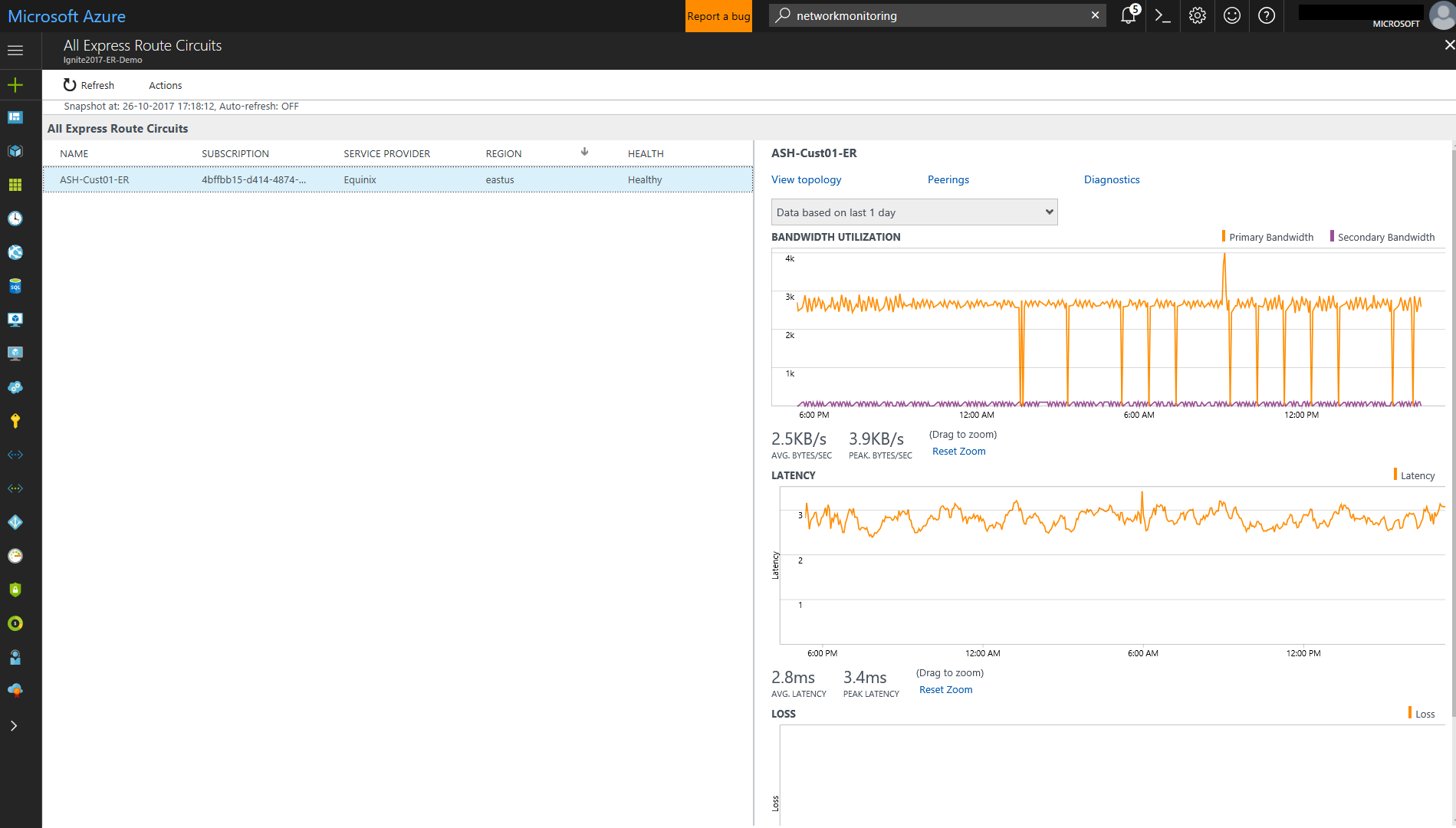

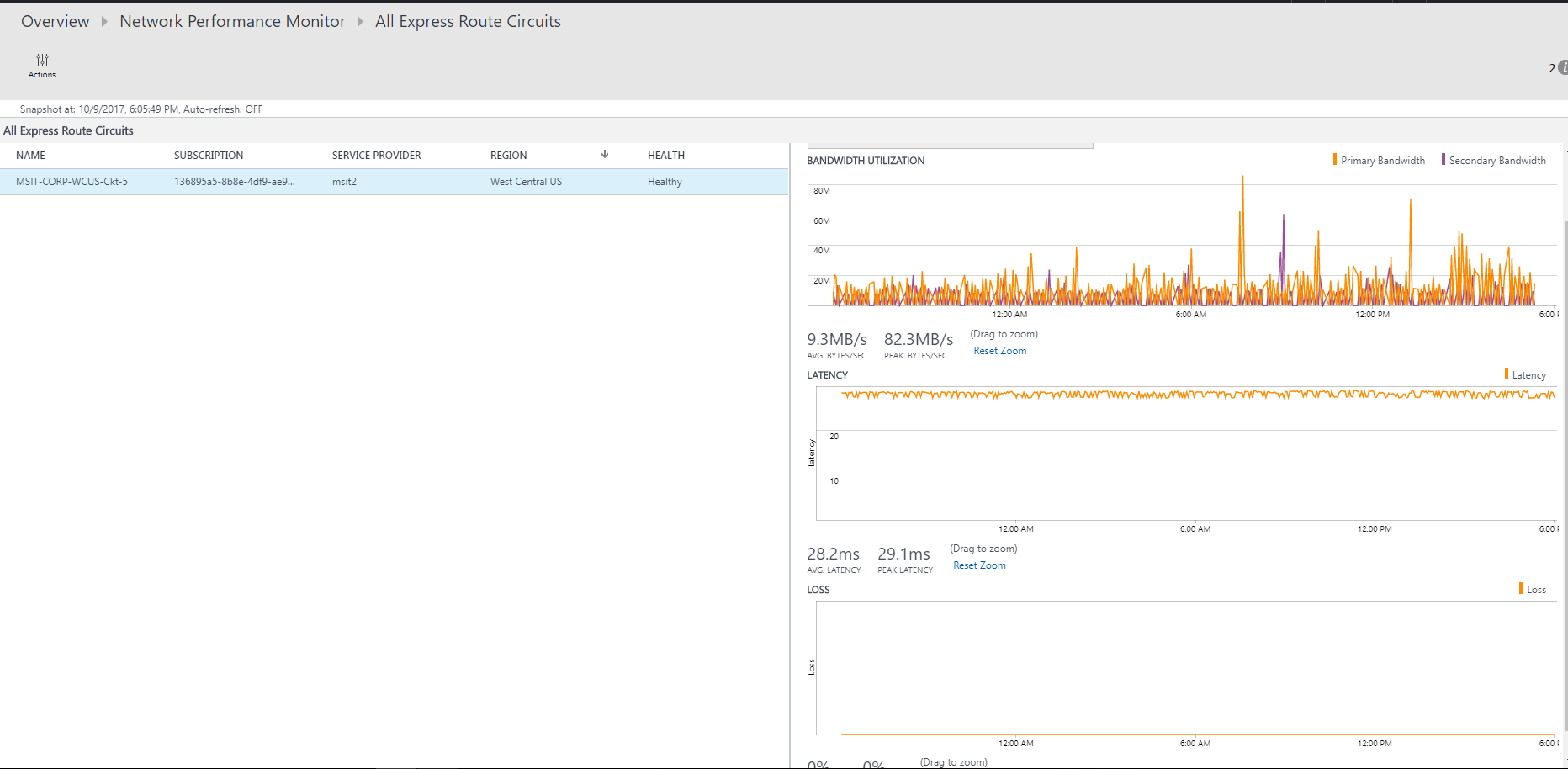

Lijst met circuits

Als u een lijst met alle bewaakte ExpressRoute-circuits wilt weergeven, selecteert u de tegel ExpressRoute-circuits . U kunt een circuit selecteren en de status, trendgrafieken voor pakketverlies, bandbreedtegebruik en latentie bekijken. De grafieken zijn interactief. U kunt een aangepast tijdvenster selecteren voor het uitzetten van de grafieken. U kunt de muisaanwijzer over een gebied in de grafiek slepen om in te zoomen en gedetailleerde gegevenspunten te bekijken.

Trend van verlies, latentie en doorvoer

De bandbreedte-, latentie- en verliesgrafieken zijn interactief. U kunt inzoomen op elk gedeelte van deze grafieken met behulp van muisbesturingselementen. U kunt ook de bandbreedte, latentie en verliesgegevens voor andere intervallen bekijken door op Datum/tijd te klikken, onder de knop Acties in de linkerbovenhoek.

Lijst met peerings

Als u een lijst met alle verbindingen met virtuele netwerken via persoonlijke peering wilt weergeven, selecteert u de tegel Persoonlijke peerings op het dashboard. Hier kunt u een virtuele netwerkverbinding selecteren en de status, trendgrafieken voor pakketverlies, bandbreedtegebruik en latentie bekijken.

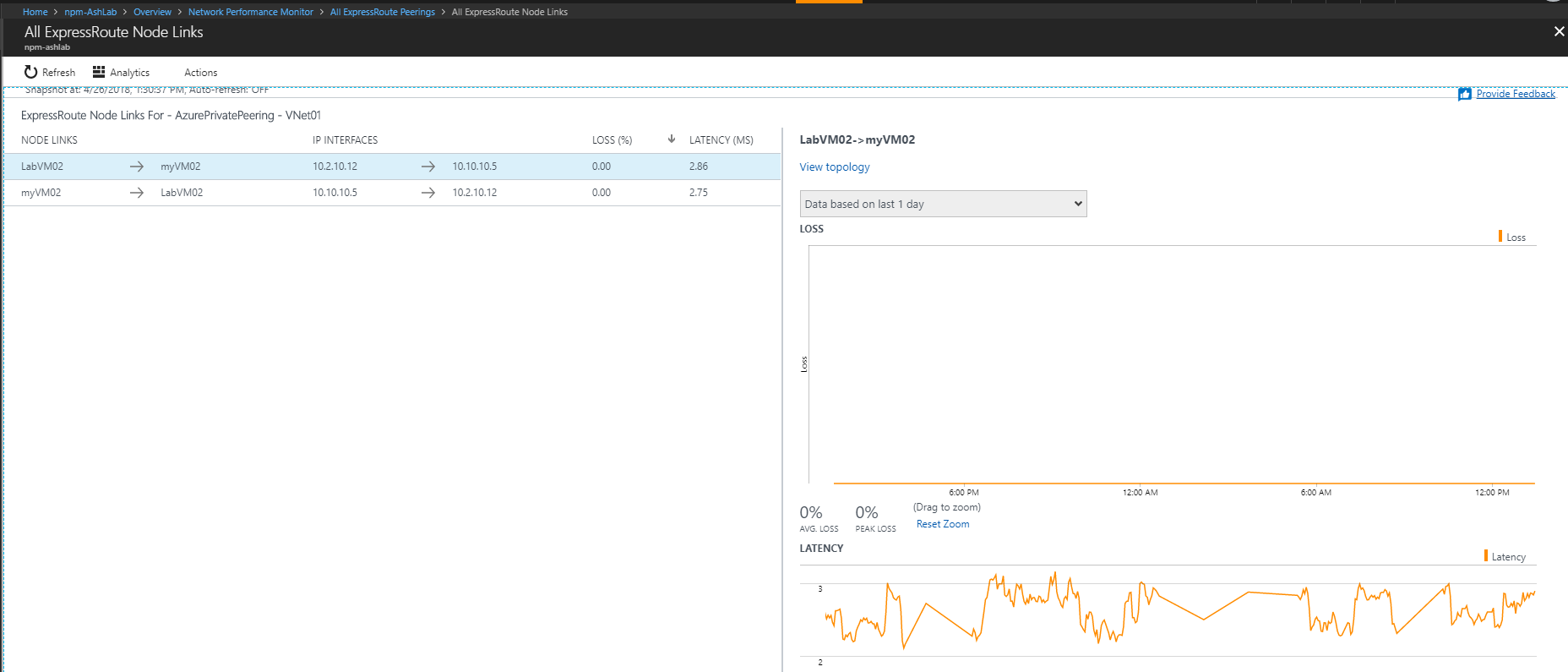

Weergave Knooppunten

Als u een lijst met alle koppelingen tussen de on-premises knooppunten en azure-VM's/Microsoft-service-eindpunten voor de gekozen ExpressRoute-peeringverbinding wilt weergeven, selecteert u knooppuntkoppelingen weergeven. U kunt de status van elke koppeling en de trend van het verlies en de latentie ervan bekijken.

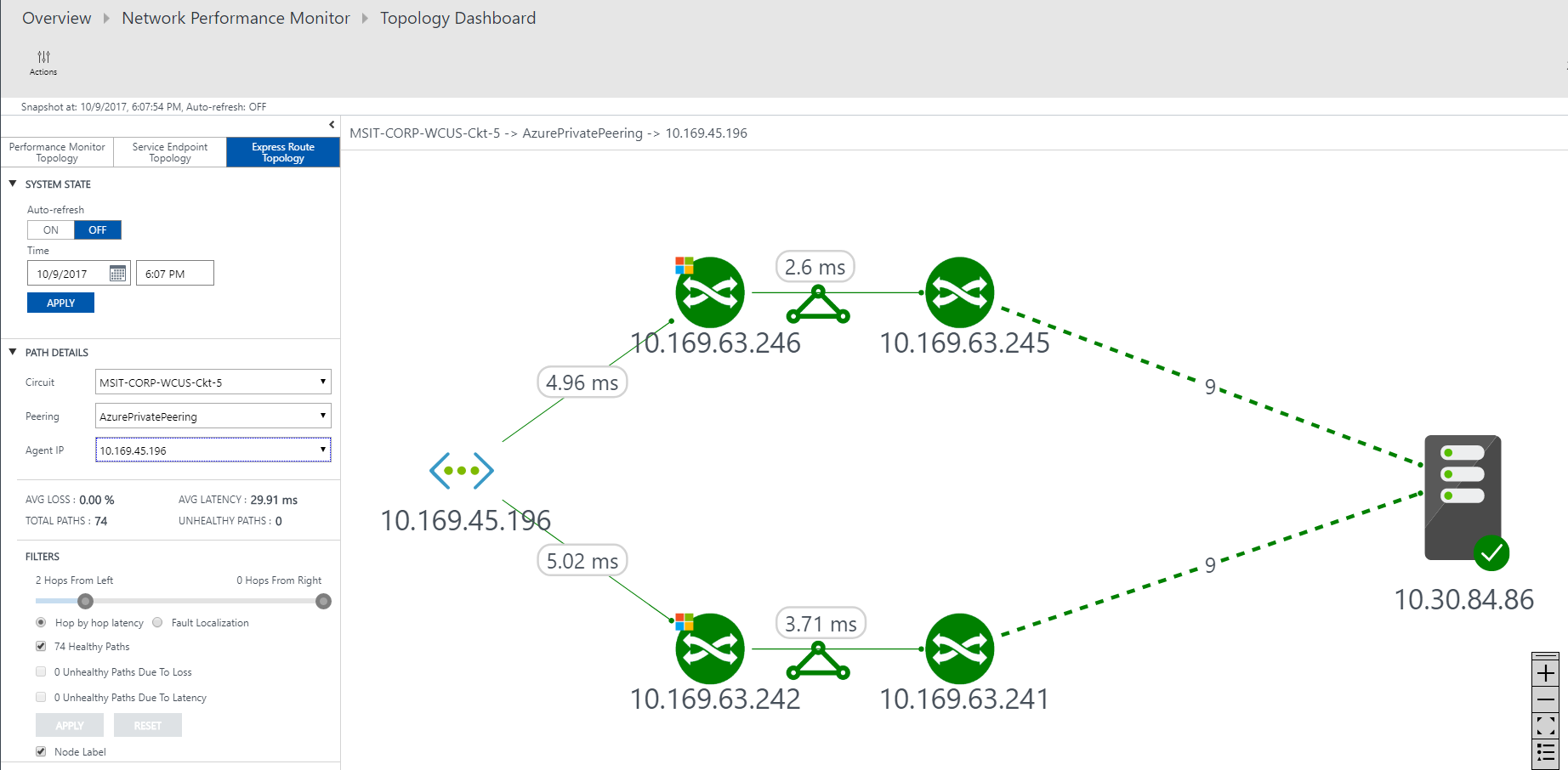

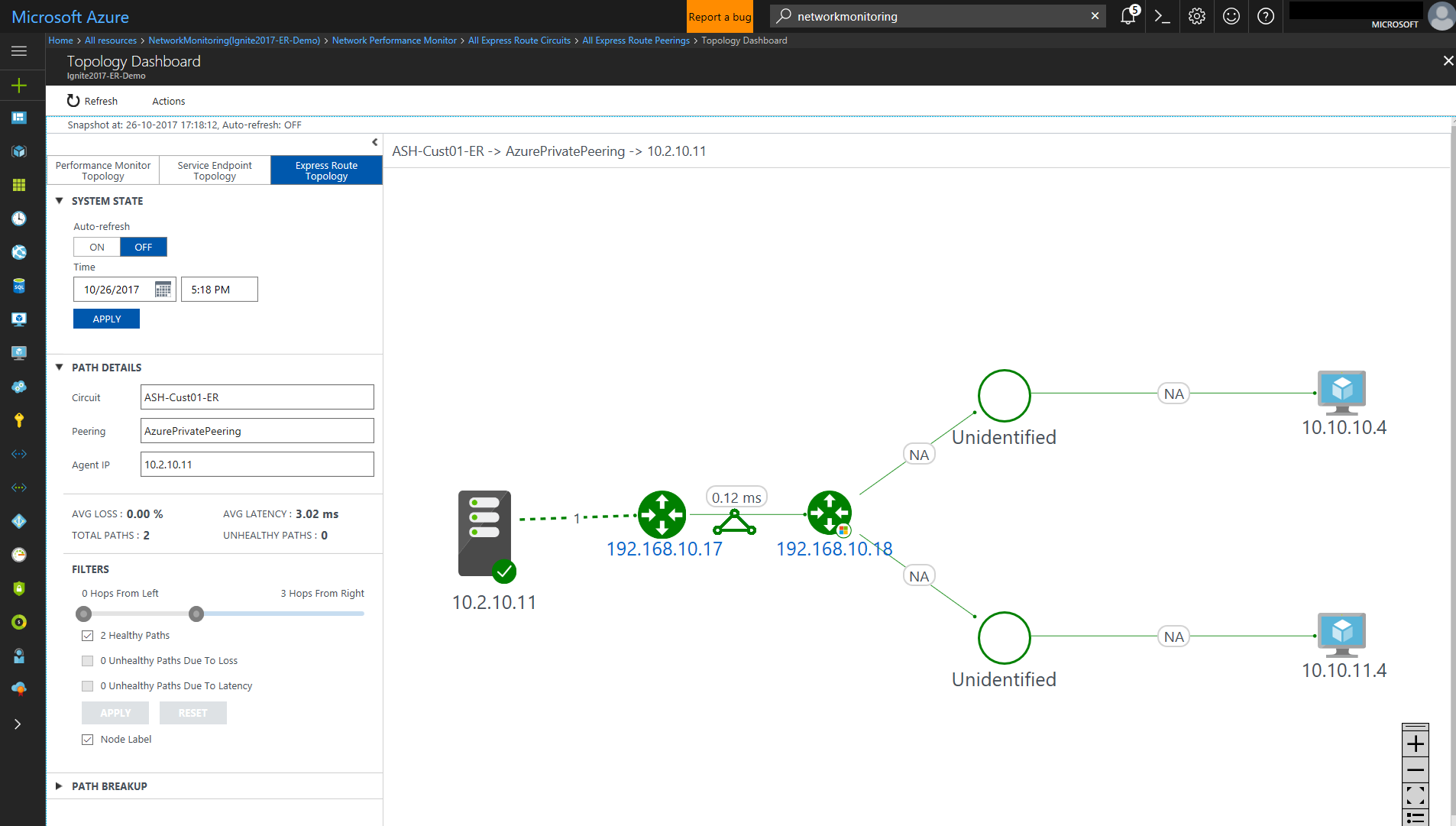

Circuittopologie

Als u de circuittopologie wilt weergeven, selecteert u de tegel Topologie . Het topologiediagram biedt de latentie voor elk segment in het netwerk. Elke hop van laag 3 wordt vertegenwoordigd door een knooppunt van het diagram. Als u op een hop klikt, ziet u meer informatie over de hop.

U kunt het zichtbaarheidsniveau verhogen door on-premises hops op te nemen door de schuifregelaar onder Filters te verplaatsen. Als u de schuifregelaar naar links of rechts verplaatst, wordt het aantal hops in de topologiegrafiek verhoogd of verkleind. De latentie in elk segment is zichtbaar, waardoor segmenten met hoge latentie in uw netwerk sneller kunnen worden geïsoleerd.

Gedetailleerde topologieweergave van een circuit

In deze weergave worden VNet-verbindingen weergegeven.