Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Een regelset is een aangepaste regelengine die een combinatie van regels in één set groepeert. U kunt een regelset koppelen aan meerdere routes. Met een regelset kunt u aanpassen hoe aanvragen worden verwerkt en afgehandeld bij de Azure Front Door edge.

Veelvoorkomende ondersteunde scenario's

Beveiligingsheaders implementeren om beveiligingsproblemen op basis van browsers te voorkomen, zoals HTTP Strict-Transport-Security (HSTS), X-XSS-Protection, Content-Security-Policy, X-Frame-Options en Access-Control-Allow-Origin-headers voor CORS-scenario's (Cross-Origin Resource Sharing). Kenmerken op basis van beveiliging kunnen ook worden gedefinieerd met cookies.

Routeer aanvragen naar mobiele of desktopversies van uw toepassing op basis van het type clientapparaat.

Het gebruik van doorstuurmogelijkheden stuurt 301-, 302-, 307- en 308-omleidingen naar de cliënt om ze naar nieuwe hostnamen, paden, queryreeksen of protocollen te leiden.

De cacheconfiguratie van uw route dynamisch aanpassen op basis van de binnenkomende aanvragen.

Herschrijf het aanvraag-URL-pad en stuurt de aanvraag door naar de juiste oorsprong in de geconfigureerde oorsprongsgroep.

Voeg aanvraag-/antwoordheader toe, wijzig of verwijder deze om gevoelige informatie te verbergen of belangrijke informatie vast te leggen via headers.

Ondersteuning voor servervariabelen om de aanvraagheader, antwoordheaders of URL-herschrijfpaden/queryreeksen dynamisch te wijzigen. Bijvoorbeeld wanneer een nieuwe pagina wordt geladen of wanneer een formulier wordt geplaatst. Servervariabelen worden op dit moment alleen ondersteund in regelsetacties.

Vul of wijzig een antwoordheader op basis van een aanvraagheaderwaarde (bijvoorbeeld door dezelfde FQDN toe te voegen in Access-Control-Allow-Origin als de aanvraag-origin-header).

Wijzig de naam van een door een cloudprovider gegenereerde antwoordheader naar een merkspecifieke door een nieuwe antwoordheader toe te voegen en de originele te verwijderen.

Omleiden naar een doelhost met behulp van een waarde die is vastgelegd vanuit een sleutel-/waardepaar voor binnenkomende queryreeksen in de notatie van {http_req_arg_key1}.

Maak gebruik van URL-padsegmentcaptatie in URL-doorverwijzing en herschrijven, bijvoorbeeld tenantID extraheren uit uw binnenkomende URL-pad

/abc/<tenantID>/<otherID>/index.htmlen ergens anders in het URL-pad invoegen met behulp van "{url_path:seg1}" in de bestemming.

Architectuur

Regelsets verwerken aanvragen aan de rand van Front Door. Wanneer een aanvraag binnenkomt bij uw Front Door-eindpunt, wordt WAF (Web Application Firewall) eerst verwerkt, gevolgd door de instellingen die in de route zijn geconfigureerd. Deze instellingen omvatten de regelset die aan de route is gekoppeld. Regelsets worden verwerkt in de volgorde waarin ze worden weergegeven onder de routeringsconfiguratie. Regels in een regelset worden ook verwerkt in de volgorde waarin ze worden weergegeven. Om alle acties in elke regel uit te voeren, moeten aan alle overeenstemmingsvoorwaarden binnen een regel voldaan zijn. Als een aanvraag niet overeenkomt met een van de voorwaarden in de configuratie van uw regelset, worden alleen de standaardroute-instellingen toegepast.

Als de evaluatie van resterende regels stoppen is geselecteerd, worden alle resterende regelsets die aan de route zijn gekoppeld, niet uitgevoerd.

Voorbeeld

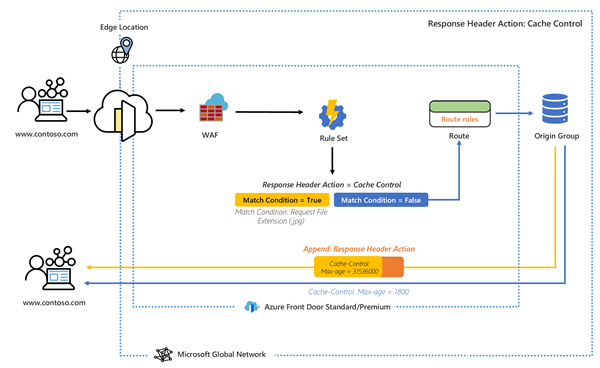

In het volgende diagram worden WAF-beleidsregels eerst verwerkt. Vervolgens voegt de configuratie van de regelset een antwoordheader toe. De header wijzigt de maximale leeftijd van het cachebeheer als de matchvoorwaarde waar is.

Terminologie

Met een Front Door-regelset kunt u elke combinatie van configuraties maken, die elk bestaan uit een set regels. Hieronder vindt u enkele nuttige terminologieën die u tegenkomt bij het configureren van uw regelset.

Regelset: Een set regels die aan een of meer routes worden gekoppeld.

Regelsetregel: een regel die bestaat uit maximaal 10 matchvoorwaarden en 5 acties. Regels zijn lokaal voor een regelset en kunnen niet worden geëxporteerd voor gebruik in andere regelsets. U kunt dezelfde regel maken in verschillende regelsets.

Matchvoorwaarde: Er zijn veel matchvoorwaarden die u kunt configureren om een binnenkomend verzoek te parseren. Een regel kan uit maximaal 10 matchingsvoorwaarden bestaan. De overeenkomstvoorwaarden worden geëvalueerd met de operator en. Reguliere expressie wordt ondersteund in voorwaarden. Een volledige lijst met matchvoorwaarden vindt u in regelset matchvoorwaarden.

Actie: Een actie bepaalt hoe Front Door de binnenkomende aanvragen verwerkt op basis van de overeenkomende voorwaarden. U kunt cachinggedrag wijzigen, aanvraagheaders, antwoordheaders wijzigen, URL-herschrijven en URL-omleiding instellen. Servervariabelen worden ondersteund met Actie. Een regel kan maximaal vijf acties bevatten. Een volledige lijst met acties vindt u in regelsetacties.

Ondersteuning voor ARM-sjablonen

Regelsets kunnen worden geconfigureerd met behulp van Azure Resource Manager-sjablonen. Zie Front Door Standard/Premium met regelset voor een voorbeeld. U kunt het gedrag aanpassen met behulp van de JSON- of Bicep-fragmenten die zijn opgenomen in de documentatievoorbeelden voor overeenkomstvoorwaarden en acties.

Beperkingen

Raadpleeg Front Door-limieten, quota en beperkingen voor meer informatie over quotumlimieten.

Volgende stappen

- Meer informatie over het maken van een Azure Front Door-profiel.

- Meer informatie over het configureren van uw eerste regelset.

Belangrijk

Azure Front Door (klassiek) wordt op 31 maart 2027 buiten gebruik gesteld. Om serviceonderbrekingen te voorkomen, is het belangrijk dat u in maart 2027 uw Azure Front Door-profielen (klassiek) migreert naar de Azure Front Door Standard- of Premium-laag. Voor meer informatie, zie de buitengebruikstelling van Azure Front Door (klassiek).

Met een regelengineconfiguratie kunt u aanpassen hoe HTTP-aanvragen worden verwerkt aan de rand van Front Door en zorgt voor beheerd gedrag voor uw webtoepassing. Regelengine voor Azure Front Door (klassiek) heeft verschillende belangrijke functies, waaronder:

- HTTPS afdwingen, om te zorgen dat al uw eindgebruikers uw inhoud gebruiken via een beveiligde verbinding.

- Implementeert beveiligingsheaders om beveiligingsproblemen in browsers te voorkomen, zoals HTTP Strict-Transport-Security (HSTS), X-XSS-Protection, Content-Security-Policy, X-Frame-Options en Access-Control-Allow-Origin headers voor cross-origin resource sharing (CORS)-scenario’s. Kenmerken op basis van beveiliging kunnen ook worden gedefinieerd met cookies.

- Verzoekaansturing naar mobiele of desktopversies van uw toepassing op basis van patronen in de inhoud van aanvraagheaders, cookies of queryreeksen.

- Omleidingsmogelijkheden gebruiken om 301, 302, 307 en 308 te retourneren naar de client om deze om te leiden naar nieuwe hostnamen, paden of protocollen.

- De cacheconfiguratie van uw route dynamisch aanpassen op basis van de binnenkomende aanvragen.

- Herschrijf het pad naar de aanvraag-URL en stuur de aanvraag door naar de juiste back-end in de geconfigureerde back-end-pool.

Architectuur

Regelengine verwerkt aanvragen aan de rand van het netwerk. Wanneer een aanvraag uw Azure Front Door-eindpunt (klassiek) binnenkomt, wordt WAF eerst verwerkt, gevolgd door de configuratie van de regels engine die aan uw front-enddomein is gekoppeld. Als een configuratie van het regelsysteem wordt verwerkt, betekent dit dat er een overeenstemmingsvoorwaarde is gevonden. Om alle acties in elke regel te kunnen verwerken, moet aan alle voorwaarden binnen een regel worden voldaan. Als een aanvraag niet overeenkomt met een van de voorwaarden in de configuratie van de regelengine, wordt de standaardrouteringsconfiguratie verwerkt.

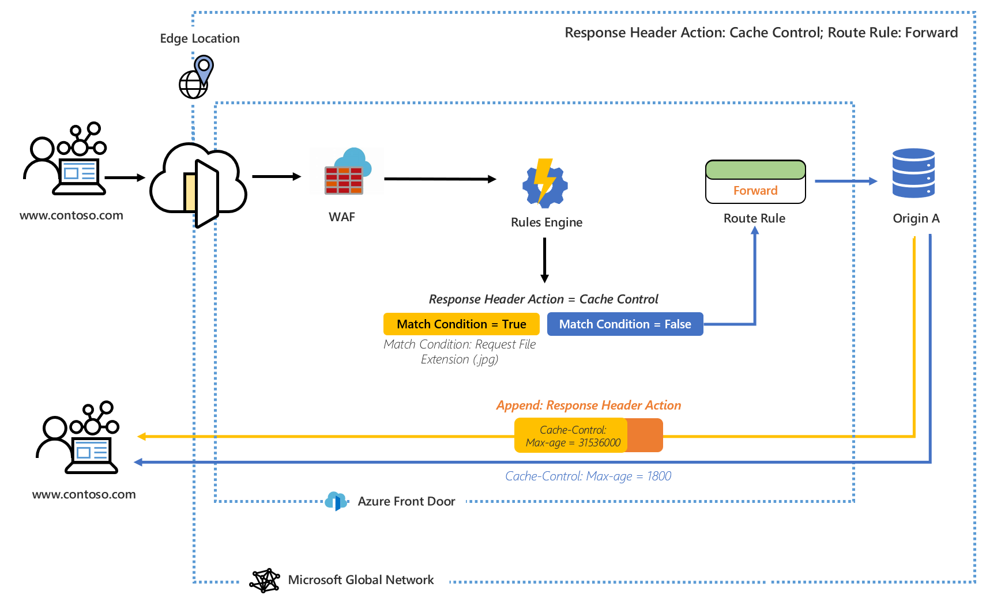

In het volgende diagram is bijvoorbeeld een regelengine geconfigureerd om een antwoordheader toe te voegen. De header wijzigt de maximale leeftijd van het cachebesturingselement als het aanvraagbestand een extensie van .jpg heeft.

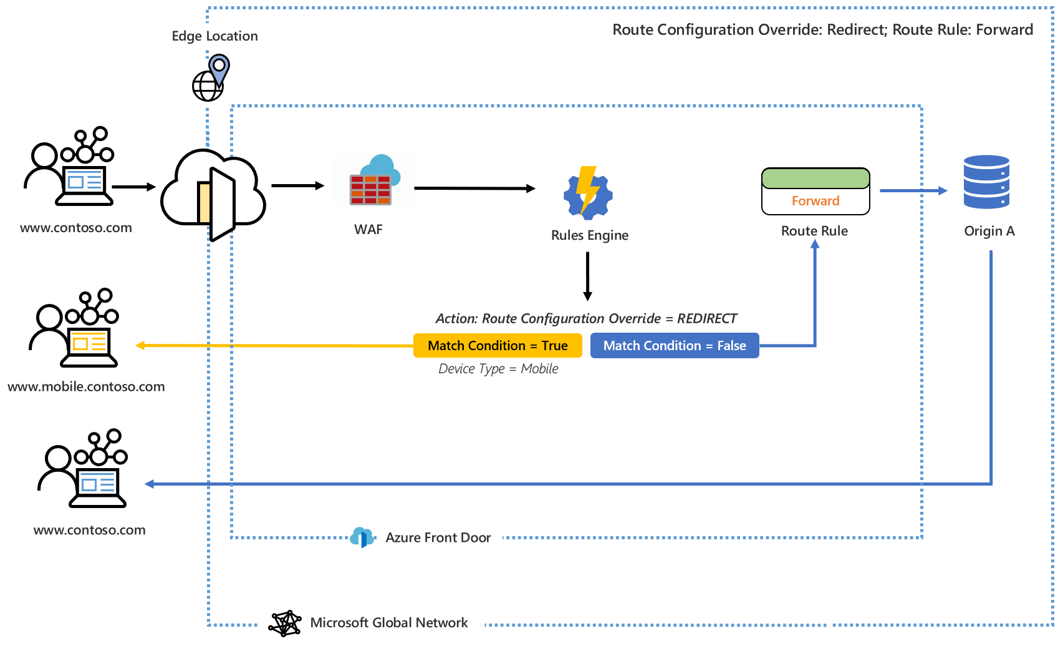

In dit tweede voorbeeld ziet u dat de regelengine is geconfigureerd om gebruikers om te leiden naar een mobiele versie van de website als het aanvragende apparaat van het type Mobile is.

In beide voorbeelden wordt, wanneer geen van de matchvoorwaarden wordt vervuld, de opgegeven routeringsregel verwerkt.

Terminologie

In Azure Front Door (klassiek) kunt u configuraties van regelengines van veel combinaties maken, die elk bestaan uit een set regels. Hieronder vindt u een overzicht van enkele nuttige terminologie die u tegenkomt bij het configureren van uw regelengine.

- Configuratie van regelengine: Een set regels die worden toegepast op één route. Elke configuratie is beperkt tot 25 regels. U kunt maximaal 10 configuraties maken.

- Regel van de regels-engine: een regel die bestaat uit maximaal 10 matchvoorwaarden en 5 acties.

- Afstemmingsvoorwaarde: Er zijn veel voorwaarden beschikbaar waarmee u uw binnenkomende aanvragen kunt verwerken. Een regel kan uit maximaal 10 matchingsvoorwaarden bestaan. De overeenkomstvoorwaarden worden geëvalueerd met de operator en. Zie Voorwaarden voor overeenkomstregels voor een volledige lijst van overeenkomstcriteria.

- Actie: Acties bepalen wat er gebeurt met uw binnenkomende aanvragen- aanvraag-/antwoordheaderacties, doorsturen, omleidingen en herschrijven zijn momenteel allemaal beschikbaar. Een regel kan maximaal vijf acties bevatten; een regel kan echter slechts één routeconfiguratie-overschrijving bevatten. Zie Regels voor een volledige lijst met acties.

Volgende stappen

- Leer hoe u uw eerste Rules-engineconfiguratie kunt configureren.

- Meer informatie over het maken van een Azure Front Door-profiel (klassiek).

- Meer informatie over de routeringsarchitectuur van Azure Front Door (klassiek).