Toegang tot een werkruimte beheren in Microsoft Playwright Testing Preview

In dit artikel leert u hoe u de toegang tot een werkruimte beheert in Microsoft Playwright Testing Preview. De service maakt gebruik van op rollen gebaseerd toegangsbeheer van Azure (Azure RBAC) om toegangsrechten voor uw werkruimte te autoriseren. Roltoewijzingen zijn de manier waarop u de toegang tot resources beheert met behulp van Azure RBAC.

Belangrijk

Microsoft Playwright Testing is momenteel beschikbaar als preview-versie. Zie de aanvullende gebruiksvoorwaarden voor Microsoft Azure Previews voor juridische voorwaarden die van toepassing zijn op Azure-functies die in de bètaversie, in preview of anderszins nog niet zijn uitgebracht in algemene beschikbaarheid.

Vereisten

Als u rollen wilt toewijzen in Azure, heeft uw account de gebruikerstoegang nodig Beheer istrator, eigenaar of een van de klassieke beheerdersrollen.

Uw machtigingen controleren in Azure Portal:

- Ga in Azure Portal naar uw Microsoft Playwright Testing-werkruimte.

- Selecteer in het linkerdeelvenster Toegangsbeheer (IAM) en selecteer vervolgens Mijn toegang weergeven.

Standaardrollen

Microsoft Playwright Testing-werkruimten maakt gebruik van drie ingebouwde Azure-rollen. Als u gebruikers toegang wilt verlenen tot een werkruimte, wijst u hen een van de volgende ingebouwde Azure-rollen toe:

| - Rol | Toegangsniveau |

|---|---|

| Lezer | - Alleen-lezentoegang tot de werkruimte in de Playwright-portal. - Testresultaten voor de werkruimte weergeven. - Kan geen toegangstokens voor werkruimten maken of verwijderen. Kan Playwright-tests niet uitvoeren op de service. |

| Inzender | - Volledige toegang voor het beheren van de werkruimte in Azure Portal, maar kan geen rollen toewijzen in Azure RBAC. - Volledige toegang tot de werkruimte in de Playwright-portal. - Hun toegangstokens maken en verwijderen. - Playwright-tests uitvoeren op de service. |

| Eigenaar | - Volledige toegang voor het beheren van de werkruimte in Azure Portal, inclusief het toewijzen van rollen in Azure RBAC. - Volledige toegang tot de werkruimte in de Playwright-portal. - Hun toegangstokens maken en verwijderen. - Playwright-tests uitvoeren op de service. |

Belangrijk

Voordat u een Azure RBAC-rol toewijst, bepaalt u het toegangsbereik dat nodig is. Uit best practices blijkt dat het het beste is om het nauwst mogelijke bereik toe te wijzen. Azure RBAC-rollen die zijn gedefinieerd in een breder bereik, worden overgenomen door de onderliggende resources. Zie Bereik voor Azure RBAC-roltoewijzingen begrijpen voor meer informatie over het bereik voor Azure RBAC.

Toegang verlenen aan een gebruiker

U kunt een gebruiker toegang verlenen tot een Microsoft Playwright Testing-werkruimte met behulp van Azure Portal:

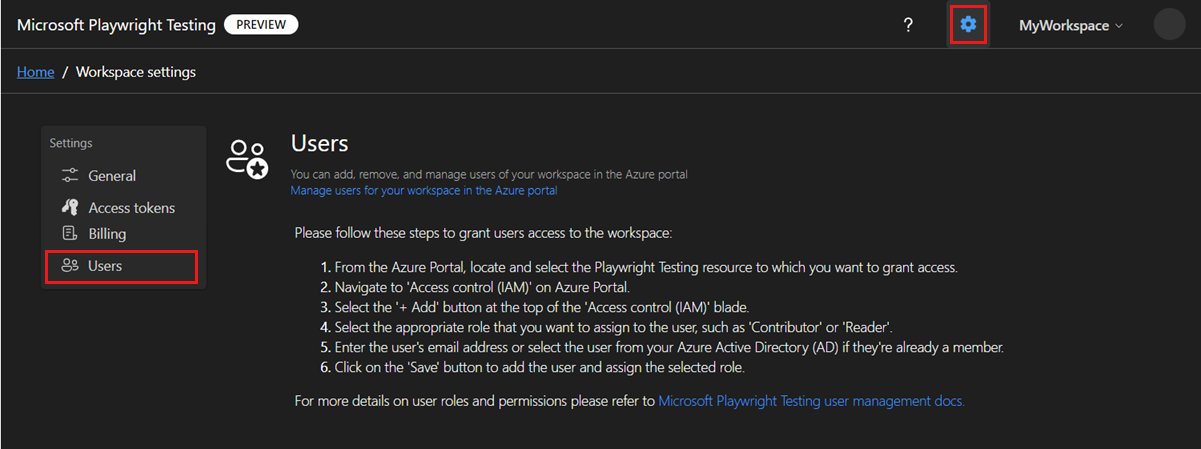

Meld u aan bij de Playwright-portal met uw Azure-account.

Selecteer het pictogram werkruimte-instellingen en ga vervolgens naar de pagina Gebruikers .

Selecteer Gebruikers beheren voor uw werkruimte in Azure Portal om naar uw werkruimte in Azure Portal te gaan.

U kunt ook rechtstreeks naar Azure Portal gaan en uw werkruimte selecteren:

- Meld u aan bij de Azure-portal.

- Voer Playwright Testing in het zoekvak in en selecteer Playwright Testing in de categorie Services .

- Selecteer uw Microsoft Playwright Testing-werkruimte in de lijst.

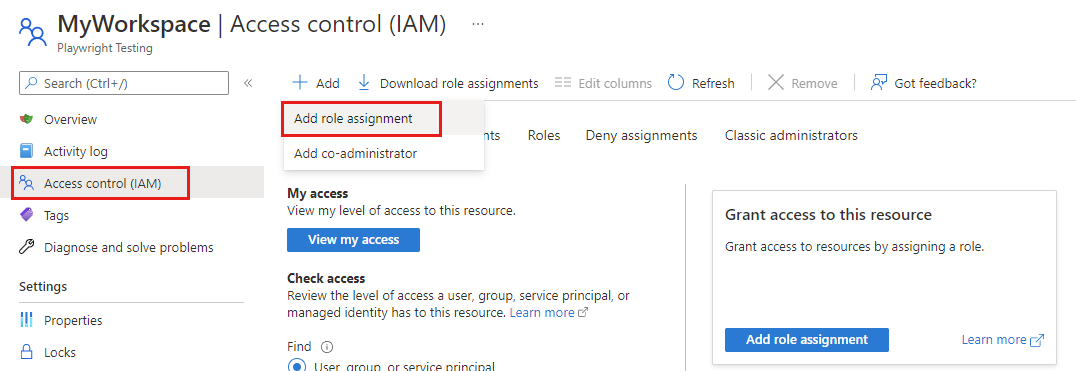

- Selecteer in het linkerdeelvenster de optie Toegangscontrole (IAM).

Selecteer Op de pagina Toegangsbeheer (IAM) de optie Roltoewijzing toevoegen toevoegen>.

Als u geen machtigingen hebt om rollen toe te wijzen, is de optie Roltoewijzing toevoegen uitgeschakeld.

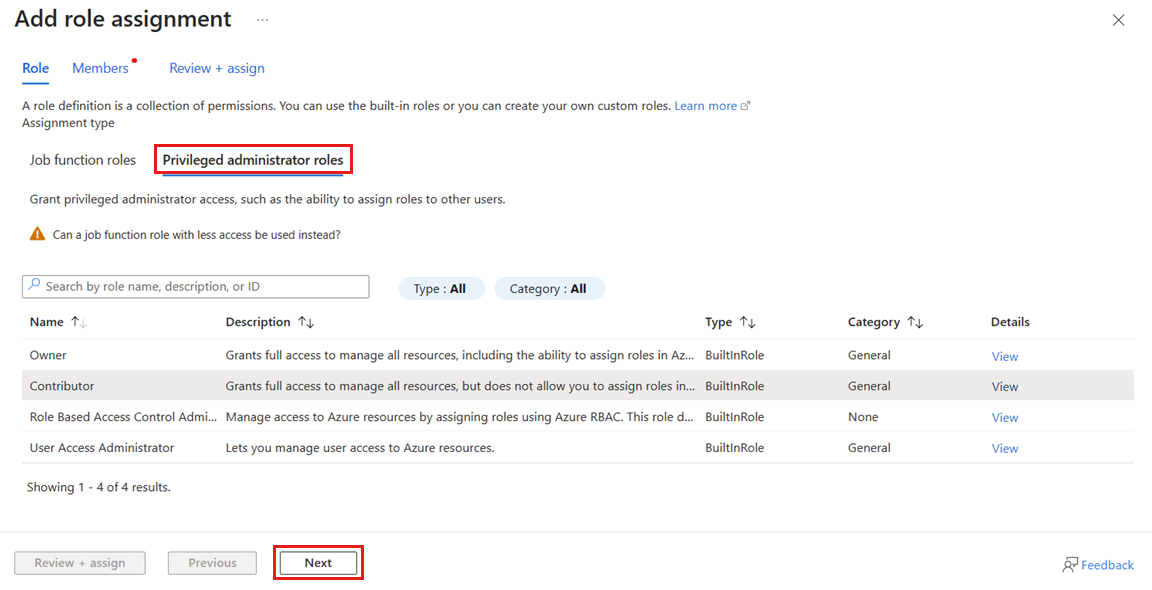

Selecteer bevoorrechte beheerdersrollen op het tabblad Rol.

Selecteer een van de standaardrollen microsoft Playwright Testing en selecteer vervolgens Volgende.

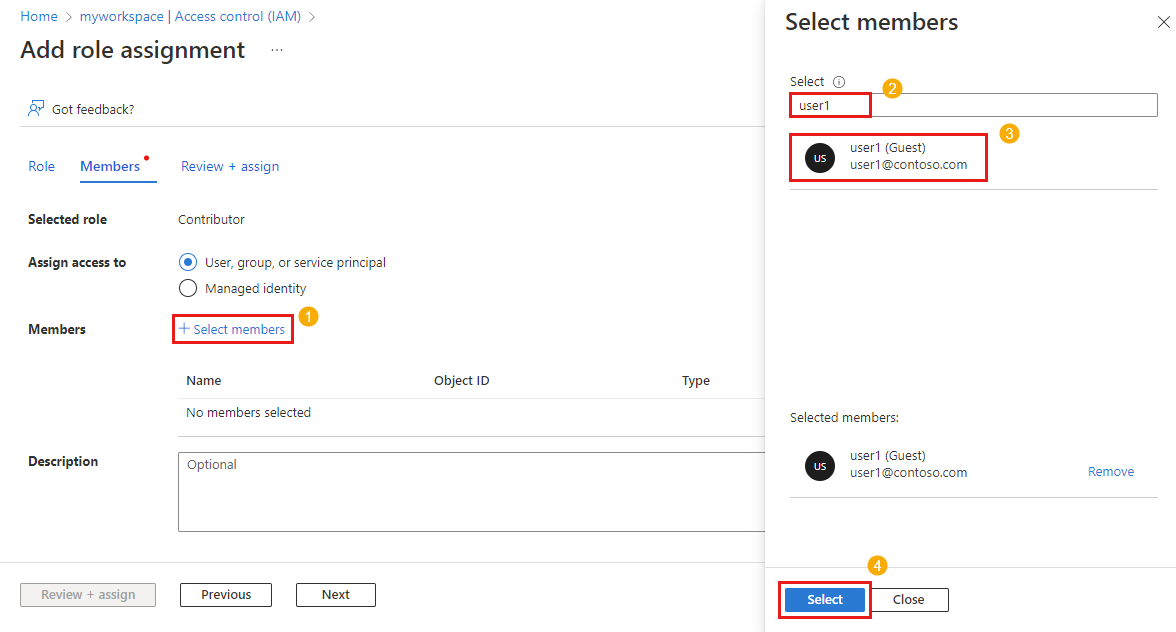

Controleer op het tabblad Leden of Gebruiker, groep of service-principal is geselecteerd.

Selecteer Leden selecteren, de gebruikers, groepen of service-principals zoeken en selecteren.

Selecteer Beoordelen en toewijzen om de rol toe te wijzen.

Zie Azure-rollen toewijzen met behulp van Azure Portal voor meer informatie over het toewijzen van rollen.

Toegang voor een gebruiker intrekken

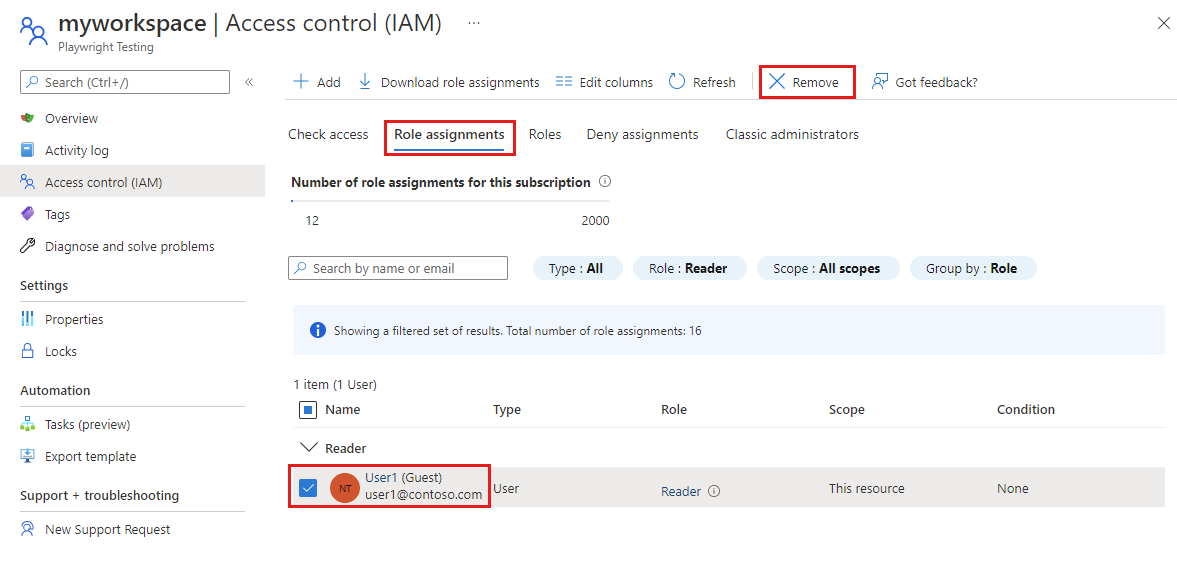

U kunt de toegang van een gebruiker tot een Microsoft Playwright Testing-werkruimte intrekken met behulp van Azure Portal:

Ga in Azure Portal naar uw Microsoft Playwright Testing-werkruimte.

Selecteer in het linkerdeelvenster Toegangsbeheer (IAM) en selecteer vervolgens Roltoewijzingen.

Voeg in de lijst met roltoewijzingen een vinkje toe naast de gebruiker en rol die u wilt verwijderen en selecteer vervolgens Verwijderen.

Selecteer Ja in het bevestigingsvenster om de roltoewijzing te verwijderen.

Zie Azure-roltoewijzingen verwijderen voor meer informatie over het verwijderen van roltoewijzingen.

(Optioneel) Microsoft Entra-beveiligingsgroepen gebruiken om toegang tot werkruimten te beheren

In plaats van toegang te verlenen of af te roepen voor afzonderlijke gebruikers, kunt u de toegang voor groepen gebruikers beheren met behulp van Microsoft Entra-beveiligingsgroepen. Deze benadering heeft de volgende voordelen:

- Vermijd de noodzaak om team- of projectmanagers de rol Eigenaar in de werkruimte te verlenen. U kunt ze alleen toegang verlenen tot de beveiligingsgroep, zodat ze de toegang tot de werkruimte kunnen beheren.

- U kunt machtigingen van gebruikers indelen, beheren en intrekken voor een werkruimte en andere resources als groep, zonder dat u machtigingen per gebruiker hoeft te beheren.

- Als u Microsoft Entra-groepen gebruikt, kunt u voorkomen dat de abonnementslimiet voor roltoewijzingen wordt bereikt.

Microsoft Entra-beveiligingsgroepen gebruiken:

Voeg een groepseigenaar toe. Deze gebruiker heeft machtigingen om groepsleden toe te voegen of te verwijderen. De groepseigenaar hoeft geen groepslid te zijn of directe RBAC-rol in de werkruimte te hebben.

Wijs de groep een RBAC-rol toe aan de werkruimte, zoals Lezer of Inzender.

Groepsleden toevoegen. De toegevoegde leden hebben nu toegang tot de werkruimte.

Een aangepaste rol maken voor beperkte tenants

Als u tenantbeperkingen van Microsoft Entra gebruikt en gebruikers met tijdelijke toegang, kunt u een aangepaste rol maken in Azure RBAC om machtigingen te beheren en toegang te verlenen tot het uitvoeren van tests.

Voer de volgende stappen uit om machtigingen te beheren met een aangepaste rol:

Volg deze stappen om een aangepaste Azure-rol te maken.

Selecteer Machtigingen toevoegen en voer Playwright in het zoekvak in en selecteer vervolgens Microsoft.AzurePlaywrightService.

Selecteer de

microsoft.playwrightservice/accounts/writemachtiging en selecteer vervolgens Toevoegen.Volg deze stappen om een roltoewijzing voor de aangepaste rol toe te voegen aan het gebruikersaccount.

De gebruiker kan nu doorgaan met het uitvoeren van tests in de werkruimte.

Problemen oplossen

Hier volgen enkele dingen waar u rekening mee moet houden terwijl u op rollen gebaseerd toegangsbeheer van Azure (Azure RBAC) gebruikt:

Wanneer u een resource maakt in Azure, zoals een werkruimte, bent u niet automatisch de eigenaar van de resource. Uw rol wordt overgenomen van de rol van het hoogste bereik waarvoor u bent gemachtigd in dat abonnement. Als u bijvoorbeeld inzender bent voor het abonnement, hebt u de machtigingen om een Microsoft Playwright Testing-werkruimte te maken. U krijgt echter de rol Inzender toegewezen aan die werkruimte en niet aan de rol Eigenaar.

Wanneer er twee roltoewijzingen zijn voor dezelfde Microsoft Entra-gebruiker met conflicterende secties van Actions/NotActions, worden uw bewerkingen die worden vermeld in NotActions van de ene rol mogelijk niet van kracht als ze ook worden vermeld als Acties in een andere rol. Lees Hoe met op rollen gebaseerd toegangsbeheer van Azure wordt bepaald of een gebruiker toegang heeft tot een resource voor meer informatie over hoe roltoewijzingen worden geparseerd in Azure.

Het kan soms maximaal 1 uur duren voordat uw nieuwe roltoewijzingen van kracht worden dan machtigingen in de cache.