Uw bedreigingsinformatieplatform verbinden met Microsoft Sentinel met de API Voor uploadindicatoren

Veel organisaties gebruiken TIP-oplossingen (Threat Intelligence Platform) om feeds van bedreigingsindicatoren uit verschillende bronnen samen te voegen. Vanuit de geaggregeerde feed worden de gegevens gecureerd om toe te passen op beveiligingsoplossingen zoals netwerkapparaten, EDR-/XDR-oplossingen of SIEM-oplossingen (Security Information and Event Management), zoals Microsoft Sentinel. Met behulp van de API Voor het uploaden van bedreigingsinformatie kunt u deze oplossingen gebruiken om bedreigingsindicatoren te importeren in Microsoft Sentinel.

Met de API Voor indicatoren uploaden worden bedreigingsinformatie-indicatoren opgenomen in Microsoft Sentinel zonder dat de gegevensconnector nodig is. De gegevensconnector weerspiegelt alleen de instructies voor het maken van verbinding met het API-eindpunt dat in dit artikel wordt beschreven en het API-referentiedocument Microsoft Sentinel Upload Indicators API.

Zie Bedreigingsinformatie voor meer informatie over bedreigingsinformatie.

Belangrijk

De API voor uploadindicatoren voor Bedreigingsinformatie van Microsoft Sentinel is in preview. Zie de aanvullende gebruiksvoorwaarden voor Microsoft Azure Previews voor meer juridische voorwaarden die van toepassing zijn op Azure-functies die bèta, preview of anderszins nog niet beschikbaar zijn in algemene beschikbaarheid.

Microsoft Sentinel is nu algemeen beschikbaar in het geïntegreerde Microsoft Security Operations-platform in de Microsoft Defender-portal. Zie Microsoft Sentinel in de Microsoft Defender-portal voor meer informatie.

Zie Microsoft Sentinel verbinden met STIX/TAXII-feeds voor bedreigingsinformatie voor meer informatie.

Notitie

Zie de tabellen Microsoft Sentinel in de beschikbaarheid van functies voor amerikaanse overheidsklanten voor informatie over de beschikbaarheid van functies in cloudclouds.

Vereisten

- Als u zelfstandige inhoud of oplossingen in de Inhoudshub wilt installeren, bijwerken en verwijderen, hebt u de rol Microsoft Sentinel-inzender nodig op het niveau van de resourcegroep. U hoeft de gegevensconnector niet te installeren om het API-eindpunt te gebruiken.

- U moet lees- en schrijfmachtigingen hebben voor de Microsoft Sentinel-werkruimte om uw bedreigingsindicatoren op te slaan.

- U moet een Microsoft Entra-toepassing kunnen registreren.

- Uw Microsoft Entra-toepassing moet de rol Microsoft Sentinel-inzender krijgen op werkruimteniveau.

Instructies

Volg deze stappen om bedreigingsindicatoren te importeren in Microsoft Sentinel vanuit uw geïntegreerde TIP of aangepaste oplossing voor bedreigingsinformatie:

- Registreer een Microsoft Entra-toepassing en noteer vervolgens de toepassings-id.

- Genereer en noteer een clientgeheim voor uw Microsoft Entra-toepassing.

- Wijs uw Microsoft Entra-toepassing de rol Microsoft Sentinel-inzender of het equivalent toe.

- Configureer uw TIP-oplossing of aangepaste toepassing.

Een Microsoft Entra-toepassing registreren

Met de standaardmachtigingen voor gebruikersrollen kunnen gebruikers toepassingsregistraties maken. Als deze instelling is overgeschakeld naar Nee, hebt u toestemming nodig om toepassingen in Microsoft Entra te beheren. Een van de volgende Microsoft Entra-rollen omvat de vereiste machtigingen:

- Toepassingsbeheerder

- Toepassingsontwikkelaar

- Cloudtoepassingsbeheerder

Zie Een toepassing registreren voor meer informatie over het registreren van uw Microsoft Entra-toepassing.

Nadat u de toepassing hebt geregistreerd, registreert u de toepassings-id (client) van het tabblad Overzicht van de toepassing.

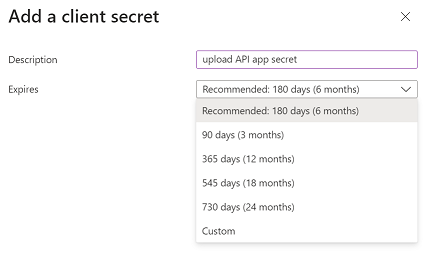

Een clientgeheim genereren en opnemen

Nu uw toepassing is geregistreerd, genereert en registreert u een clientgeheim.

Zie Een clientgeheim toevoegen voor meer informatie over het genereren van een clientgeheim.

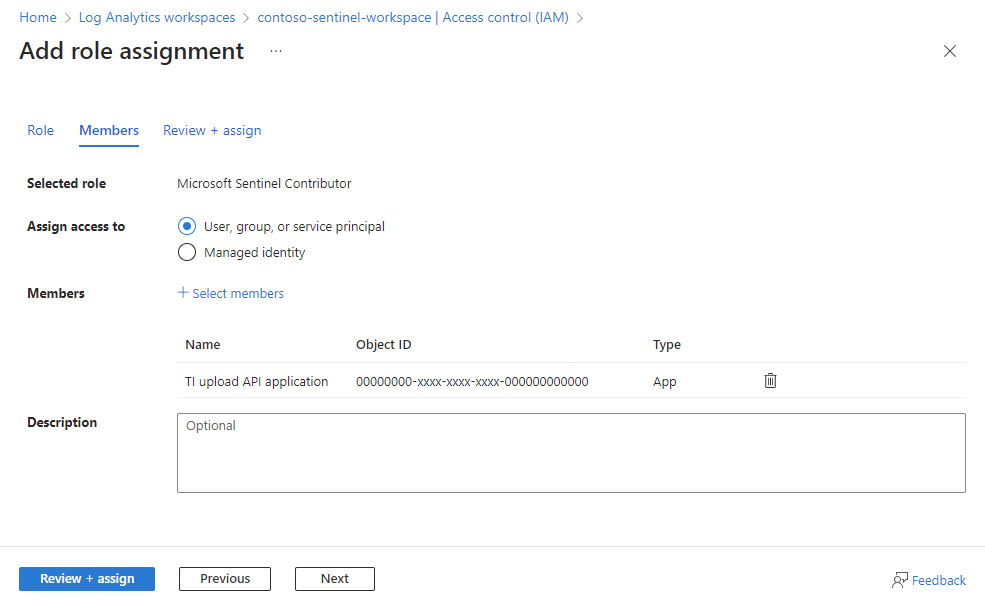

Een rol toewijzen aan de toepassing

De API voor uploadindicatoren neemt bedreigingsindicatoren op werkruimteniveau op en maakt een rol met minimale bevoegdheden van Microsoft Sentinel-inzender mogelijk.

Ga vanuit Azure Portal naar Log Analytics-werkruimten.

Klik op Toegangsbeheer (IAM) .

Selecteer Toevoegen>Roltoewijzing toevoegen.

Selecteer op het tabblad Rol de rol Microsoft Sentinel-inzender en selecteer vervolgens Volgende.

Selecteer op het tabblad Leden de optie Toegang toewijzen aan>gebruiker, groep of service-principal.

Selecteer leden. Microsoft Entra-toepassingen worden standaard niet weergegeven in de beschikbare opties. Als u uw toepassing wilt zoeken, zoekt u deze op naam.

Selecteer Controleren + toewijzen.

Zie Een rol toewijzen aan de toepassing voor meer informatie over het toewijzen van rollen aan toepassingen.

De API-gegevensconnector Threat Intelligence Upload Indicators installeren in Microsoft Sentinel (optioneel)

Installeer de API-gegevensconnector Threat Intelligence Upload Indicators om de API-verbindingsinstructies van uw Microsoft Sentinel-werkruimte te bekijken.

Voor Microsoft Sentinel in Azure Portal selecteert u onder Inhoudsbeheer de optie Inhoudshub.

Voor Microsoft Sentinel in de Defender-portal selecteert u Microsoft Sentinel>Content Management>Content Hub.Zoek en selecteer de oplossing Bedreigingsinformatie .

Selecteer de

knop Installeren/bijwerken .

knop Installeren/bijwerken .Zie Out-of-The-Box-inhoud ontdekken en implementeren voor meer informatie over het beheren van de oplossingsonderdelen.

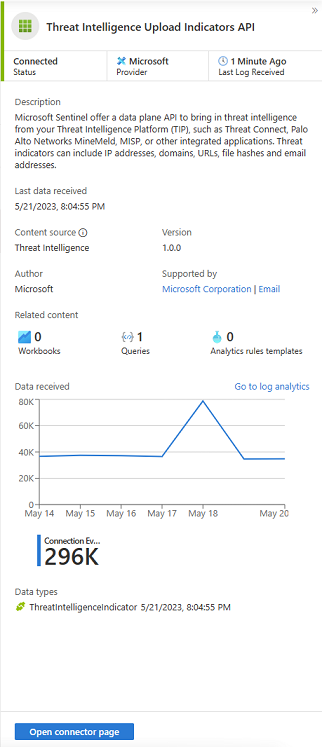

De gegevensconnector is nu zichtbaar in connectors voor configuratiegegevens>. Open de pagina Gegevensconnectors voor meer informatie over het configureren van uw toepassing met deze API.

Uw bedreigingsinformatieplatformoplossing of aangepaste toepassing configureren

De volgende configuratiegegevens zijn vereist voor de API uploadindicatoren:

- Client-id van toepassing

- Clientgeheim

- Microsoft Sentinel-werkruimte-id

Voer indien nodig deze waarden in in de configuratie van uw geïntegreerde TIP of aangepaste oplossing.

Verzend de indicatoren naar de API voor uploadindicatoren van Microsoft Sentinel. Zie de API voor uploadindicatoren van Microsoft Sentinel voor meer informatie over de API voor uploadindicatoren.

Binnen een paar minuten moeten bedreigingsindicatoren beginnen te stromen naar uw Microsoft Sentinel-werkruimte. Zoek de nieuwe indicatoren in het deelvenster Bedreigingsinformatie , die toegankelijk is via het microsoft Sentinel-menu.

De status van de gegevensconnector weerspiegelt de verbonden status. De grafiek Ontvangen gegevens wordt bijgewerkt nadat indicatoren zijn verzonden.

Gerelateerde inhoud

In dit artikel hebt u geleerd hoe u uw TIP kunt verbinden met Microsoft Sentinel. Zie de volgende artikelen voor meer informatie over het gebruik van bedreigingsindicatoren in Microsoft Sentinel:

- Informatie over bedreigingsinformatie.

- Werk met bedreigingsindicatoren in de Microsoft Sentinel-ervaring.

- Ga aan de slag met het detecteren van bedreigingen met ingebouwde of aangepaste analyseregels in Microsoft Sentinel.