De Microsoft Sentinel-oplossing voor SAP BTP implementeren

In dit artikel wordt beschreven hoe u de Microsoft Sentinel-oplossing voor het BTP-systeem (SAP Business Technology Platform) implementeert. De Microsoft Sentinel-oplossing voor SAP BTP bewaakt en beveiligt uw SAP BTP-systeem. Het verzamelt auditlogboeken en activiteitenlogboeken van de BTP-infrastructuur en BTP-apps en detecteert vervolgens bedreigingen, verdachte activiteiten, onwettige activiteiten en meer. Lees meer over de oplossing.

Controleer voordat u begint of:

- De Microsoft Sentinel-oplossing is ingeschakeld.

- U hebt een gedefinieerde Microsoft Sentinel-werkruimte en u hebt lees- en schrijfmachtigingen voor de werkruimte.

- Uw organisatie gebruikt SAP BTP (in een Cloud Foundry-omgeving) om interacties met SAP-toepassingen en andere bedrijfstoepassingen te stroomlijnen.

- U hebt een SAP BTP-account (dat BTP-accounts ondersteunt in de Cloud Foundry-omgeving). U kunt ook een SAP BTP-proefaccount gebruiken.

- U hebt de SAP BTP auditlog-management-service en servicesleutel (zie Het BTP-account en de oplossing instellen).

- U hebt de rol Microsoft Sentinel-inzender in de microsoft Sentinel-doelwerkruimte.

Het BTP-account en de oplossing instellen:

Nadat u zich kunt aanmelden bij uw BTP-account (zie de vereisten), volgt u de stappen voor het ophalen van auditlogboeken op het SAP BTP-systeem.

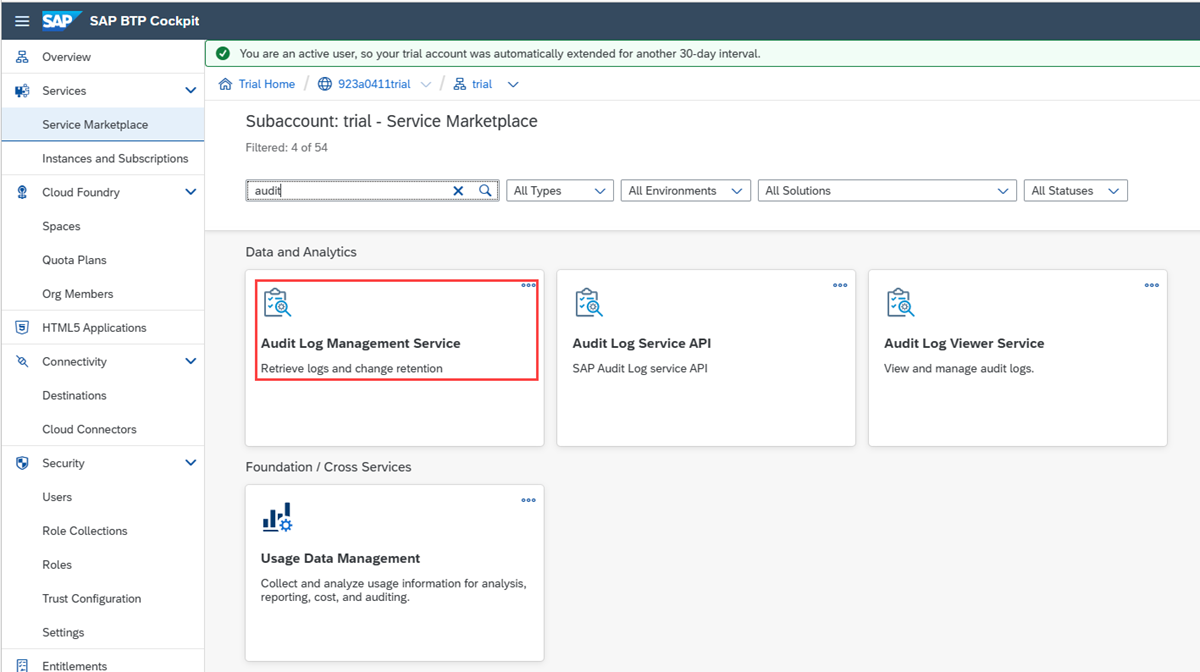

Selecteer in de SAP BTP-cockpit de auditlogboekbeheerservice.

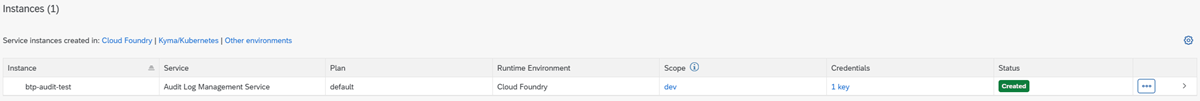

Maak een exemplaar van de auditlogboekbeheerservice in het BTP-subaccount.

Maak een servicesleutel en noteer de waarden voor

url,uaa.clientidenuaa.clientecretuaa.url. Deze waarden zijn vereist om de gegevensconnector te implementeren.Hier volgen voorbeelden van deze veldwaarden:

-

URL:

https://auditlog-management.cfapps.us10.hana.ondemand.com -

uaa.clientid:

00001111-aaaa-2222-bbbb-3333cccc4444|auditlog-management!b1237 -

uaa.clientsecret:

aaaaaaaa-0b0b-1c1c-2d2d-333333333333 -

uaa.url:

https://trial.authentication.us10.hana.ondemand.com

-

URL:

Meld u aan bij het Azure-portaal.

Ga naar de Microsoft Sentinel-service.

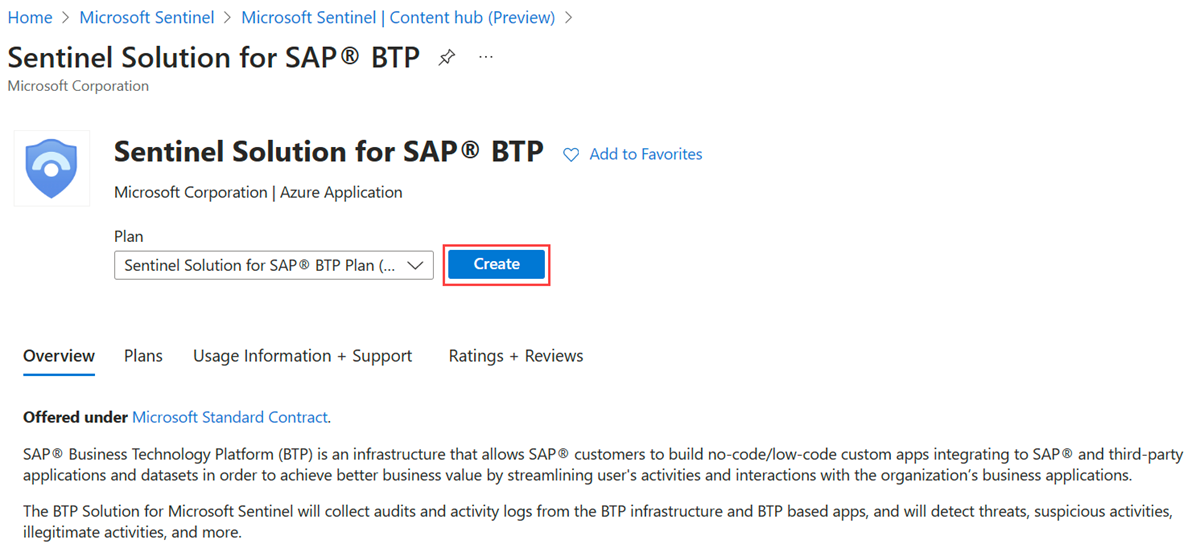

Selecteer Content Hub en zoek in de zoekbalk naar BTP.

Selecteer SAP BTP.

Selecteer Installeren.

Zie Out-of-The-Box-inhoud ontdekken en implementeren voor meer informatie over het beheren van de oplossingsonderdelen.

Selecteer Maken.

Selecteer de resourcegroep en de Microsoft Sentinel-werkruimte waarin u de oplossing wilt implementeren.

Selecteer Volgende totdat u de validatie hebt doorstaan en selecteer vervolgens Maken.

Wanneer de implementatie van de oplossing is voltooid, gaat u terug naar uw Microsoft Sentinel-werkruimte en selecteert u Gegevensconnectors.

Voer in de zoekbalk BTP in en selecteer VERVOLGENS SAP BTP.

Selecteer de pagina Verbindingslijn openen.

Controleer op de connectorpagina of u voldoet aan de vereiste vereisten die worden vermeld en voltooi de configuratiestappen. Wanneer u klaar bent, selecteert u Account toevoegen.

Geef de parameters op die u eerder hebt gedefinieerd tijdens de configuratie. De opgegeven subaccountnaam wordt geprojecteerd als een kolom in de

SAPBTPAuditLog_CLtabel en kan worden gebruikt om de logboeken te filteren wanneer u meerdere subaccounts hebt.Notitie

Door controles voor het globale account op te halen, worden controles voor het subaccount niet automatisch opgehaald. Volg de configuratiestappen voor de connector voor elk van de subaccounts die u wilt bewaken en volg deze stappen ook voor het globale account. Bekijk deze configuratieoverwegingen voor accountcontrole.

Zorg ervoor dat BTP-logboeken naar de Microsoft Sentinel-werkruimte stromen:

- Meld u aan bij uw BTP-subaccount en voer enkele activiteiten uit die logboeken genereren, zoals aanmeldingen, gebruikers toevoegen, machtigingen wijzigen en instellingen wijzigen.

- Wacht 20 tot 30 minuten voordat de logboeken stromen.

- Controleer op de sap BTP-connectorpagina of Microsoft Sentinel de BTP-gegevens ontvangt of voer rechtstreeks een query uit op de SAPBTPAuditLog_CL tabel.

Schakel de werkmap en de analyseregels in die als onderdeel van de oplossing worden geleverd door deze richtlijnen te volgen.

De laatste stap in het implementatieproces is het overwegen van uw globale account- en subaccountcontroleconfiguraties.

Wanneer u het ophalen van auditlogboeken inschakelt in de BTP-cockpit voor het globale account: Als het subaccount waarvoor u de auditlogboekbeheerservice wilt toewijzen, zich onder een directory bevindt, moet u eerst de service op directoryniveau recht geven. Alleen dan kunt u de service op subaccountniveau recht geven.

Als u controle wilt inschakelen voor een subaccount, voert u de stappen in de API-documentatie voor het ophalen van SAP-subaccounts uit.

In de API-documentatie wordt beschreven hoe u het ophalen van het auditlogboek kunt inschakelen met behulp van de Cloud Foundry CLI.

U kunt de logboeken ook ophalen via de gebruikersinterface:

- Maak in uw subaccount in SAP Service Marketplace een exemplaar van auditlogboekbeheerservice.

- Maak in het nieuwe exemplaar een servicesleutel.

- Bekijk de servicesleutel en haal de vereiste parameters op uit stap 4 van de configuratie-instructies in de gebruikersinterface van de gegevensconnector (url, uaa.url, uaa.clientid en uaa.clientsecret).

U wordt aangeraden de clientgeheimen van het BTP-subaccount periodiek te roteren. Voor een geautomatiseerde, platformgebaseerde benadering raadpleegt u de automatische verlenging van certificaten voor SAP BTP-vertrouwensarchief met Azure Key Vault, of hoe u niet meer nadenkt over vervaldatums en voor iedereen (SAP-blog).

Het volgende voorbeeldscript laat zien hoe u een bestaande gegevensconnector bijwerkt met een nieuw geheim dat is opgehaald uit Azure Key Vault.

Voordat u begint, verzamelt u de waarden die u nodig hebt voor de scriptsparameters, waaronder:

- De abonnements-id, resourcegroep en werkruimtenaam voor uw Microsoft Sentinel-werkruimte.

- De sleutelkluis en de naam van het sleutelkluisgeheim.

- De naam van de gegevensconnector die u wilt bijwerken met een nieuw geheim. Als u de naam van de gegevensconnector wilt identificeren, opent u de SAP BPT-gegevensconnector op de pagina Microsoft Sentinel-gegevensconnectors. De naam van de gegevensconnector heeft de volgende syntaxis: BTP_{connectornaam}

param(

[Parameter(Mandatory = $true)] [string]$subscriptionId,

[Parameter(Mandatory = $true)] [string]$workspaceName,

[Parameter(Mandatory = $true)] [string]$resourceGroupName,

[Parameter(Mandatory = $true)] [string]$connectorName,

[Parameter(Mandatory = $true)] [string]$clientId,

[Parameter(Mandatory = $true)] [string]$keyVaultName,

[Parameter(Mandatory = $true)] [string]$secretName

)

# Import the required modules

Import-Module Az.Accounts

Import-Module Az.KeyVault

try {

# Login to Azure

Login-AzAccount

# Retrieve BTP client secret from Key Vault

$clientSecret = (Get-AzKeyVaultSecret -VaultName $keyVaultName -Name $secretName).SecretValue

if (!($clientSecret)) {

throw "Failed to retrieve the client secret from Azure Key Vault"

}

# Get the connector from data connectors API

$path = "/subscriptions/{0}/resourceGroups/{1}/providers/Microsoft.OperationalInsights/workspaces/{2}/providers/Microsoft.SecurityInsights/dataConnectors/{3}?api-version=2024-01-01-preview" -f $subscriptionId, $resourceGroupName, $workspaceName, $connectorName

$connector = (Invoke-AzRestMethod -Path $path -Method GET).Content | ConvertFrom-Json

if (!($connector)) {

throw "Failed to retrieve the connector"

}

# Add the updated client ID and client secret to the connector

$connector.properties.auth | Add-Member -Type NoteProperty -Name "clientId" -Value $clientId

$connector.properties.auth | Add-Member -Type NoteProperty -Name "clientSecret" -Value ($clientSecret | ConvertFrom-SecureString -AsPlainText)

# Update the connector with the new auth object

Invoke-AzRestMethod -Path $path -Method PUT -Payload ($connector | ConvertTo-Json -Depth 10)

}

catch {

Write-Error "An error occurred: $_"

}