Autorisatie via gedeelde sleutel voorkomen voor een Azure Storage-account

Elke beveiligde aanvraag voor een Azure Storage-account moet worden geautoriseerd. Aanvragen kunnen standaard worden geautoriseerd met Microsoft Entra-referenties of met behulp van de accounttoegangssleutel voor autorisatie van gedeelde sleutels. Van deze twee typen autorisatie biedt Microsoft Entra ID superieure beveiliging en gebruiksgemak ten opzichte van gedeelde sleutels en wordt aanbevolen door Microsoft. Als u wilt dat clients Microsoft Entra-id gebruiken om aanvragen te autoriseren, kunt u aanvragen niet toestaan voor het opslagaccount dat is geautoriseerd met een gedeelde sleutel.

Wanneer u autorisatie van gedeelde sleutels voor een opslagaccount niet toekent, worden alle volgende aanvragen voor dat account geweigerd die zijn geautoriseerd met de toegangssleutels van het account. Alleen beveiligde aanvragen die zijn geautoriseerd met Microsoft Entra-id, slagen. Zie Toegang tot gegevens in Azure Storage autoriseren voor meer informatie over het gebruik van Microsoft Entra-id.

De eigenschap AllowSharedKeyAccess van een opslagaccount is niet standaard ingesteld en retourneert geen waarde totdat u deze expliciet hebt ingesteld. Het opslagaccount staat aanvragen toe die zijn geautoriseerd met gedeelde sleutel wanneer de eigenschapswaarde null is of wanneer deze waar is.

In dit artikel wordt beschreven hoe u een DRAG-framework (Detection-Remediation-Audit-Governance) gebruikt voor het continu beheren van autorisatie van gedeelde sleutels voor uw opslagaccount.

Vereisten

Voordat u toegang tot gedeelde sleutels voor een van uw opslagaccounts ongedaan kunt maken:

- Begrijpen hoe het ongedaan maken van de toewijzing van gedeelde sleutels van invloed is op SAS-tokens

- Overweeg compatibiliteit met andere Azure-hulpprogramma's en -services

- Houd rekening met de noodzaak om autorisatie van gedeelde sleutels niet toe te staan voor gebruik van voorwaardelijke toegang van Microsoft Entra

- Toegang tot bestandsgegevens autoriseren of Azure Files-workloads migreren

Begrijpen hoe het ongedaan maken van de toewijzing van gedeelde sleutels van invloed is op SAS-tokens

Wanneer toegang tot gedeelde sleutels niet is toegestaan voor het opslagaccount, verwerkt Azure Storage SAS-tokens op basis van het type SAS en de service waarop de aanvraag betrekking heeft. In de volgende tabel ziet u hoe elk type SAS is geautoriseerd en hoe Azure Storage deze SAS verwerkt wanneer de eigenschap AllowSharedKeyAccess voor het opslagaccount onwaar is.

| Type of SAS | Type autorisatie | Gedrag wanneer AllowSharedKeyAccess onwaar is |

|---|---|---|

| SAS voor gebruikersdelegatie (alleen Blob Storage) | Microsoft Entra ID | Aanvraag is toegestaan. Microsoft raadt het gebruik van een SAS voor gebruikersdelegering aan, indien mogelijk voor superieure beveiliging. |

| Service-SAS | Gedeelde sleutel | Aanvraag wordt geweigerd voor alle Azure Storage-services. |

| Account-SAS | Gedeelde sleutel | Aanvraag wordt geweigerd voor alle Azure Storage-services. |

Metrische gegevens en logboekregistratie in Azure Monitor maken geen onderscheid tussen verschillende typen handtekeningen voor gedeelde toegang. Het SAS-filter in Azure Metrics Explorer en het SAS-veld in Azure Storage-logboekregistratie in Azure Monitor zijn beide rapportaanvragen die zijn geautoriseerd met elk type SAS. Verschillende typen handtekeningen voor gedeelde toegang zijn echter verschillend geautoriseerd en gedragen zich anders wanneer gedeelde sleuteltoegang niet is toegestaan:

- Een SAS-token van de service of een SAS-accounttoken is geautoriseerd met gedeelde sleutel en is niet toegestaan bij een aanvraag naar Blob-opslag wanneer de eigenschap AllowSharedKeyAccess is ingesteld op false.

- Een SAS voor gebruikersdelegering is geautoriseerd met Microsoft Entra-id en wordt toegestaan bij een aanvraag bij Blob-opslag wanneer de eigenschap AllowSharedKeyAccess is ingesteld op false.

Wanneer u verkeer naar uw opslagaccount evalueert, moet u er rekening mee houden dat metrische gegevens en logboeken, zoals beschreven in Detecteren van het type autorisatie dat door clienttoepassingen wordt gebruikt, aanvragen kunnen bevatten die zijn gedaan met een SAS voor gebruikersdelegering.

Zie Beperkte toegang verlenen tot Azure Storage-resources met behulp van Sas (Shared Access Signatures ) voor meer informatie over handtekeningen voor gedeelde toegang.

Overweeg compatibiliteit met andere Azure-hulpprogramma's en -services

Een aantal Azure-services gebruiken autorisatie met gedeelde sleutel om te communiceren met Azure Storage. Als u autorisatie met gedeelde sleutel voor een opslagaccount niet to staan, niet toestaat, hebben deze services geen toegang tot gegevens in dat account en kunnen uw toepassingen nadelig worden beïnvloed.

Sommige Azure-hulpprogramma's bieden de mogelijkheid om Microsoft Entra-autorisatie te gebruiken voor toegang tot Azure Storage. De volgende tabel bevat enkele populaire Azure-hulpprogramma's en notities of ze Microsoft Entra ID kunnen gebruiken om aanvragen voor Azure Storage te autoriseren.

| Azure-hulpprogramma | Microsoft Entra-autorisatie voor Azure Storage |

|---|---|

| Azure Portal | Ondersteund. Zie Kiezen hoe u toegang tot blobgegevens in De Azure-portal kunt autoriseren in Azure Portal voor meer informatie over het autoriseren van uw Microsoft Entra-account. |

| AzCopy | Ondersteund voor Blob Storage. Zie Kiezen hoe u autorisatiereferenties opgeeft in de AzCopy-documentatie voor meer informatie over het autoriseren van AzCopy-bewerkingen. |

| Azure Storage Explorer | Ondersteund voor Blob Storage, Queue Storage, Table Storage en Azure Data Lake Storage Gen2. Microsoft Entra ID-toegang tot File Storage wordt niet ondersteund. Zorg ervoor dat u de juiste Microsoft Entra-tenant selecteert. Zie Aan de slag met Storage Explorer voor meer informatie |

| Azure PowerShell | Ondersteund. Voor informatie over het autoriseren van PowerShell-opdrachten voor blob- of wachtrijbewerkingen met Microsoft Entra-id, raadpleegt u PowerShell-opdrachten uitvoeren met Microsoft Entra-referenties voor toegang tot blobgegevens of PowerShell-opdrachten uitvoeren met Microsoft Entra-referenties voor toegang tot wachtrijgegevens. |

| Azure-CLI | Ondersteund. Zie Azure CLI-opdrachten uitvoeren met Microsoft Entra-referenties voor toegang tot blob- en wachtrijgegevens voor informatie over het autoriseren van Azure CLI-opdrachten met Microsoft Entra-referenties voor toegang tot blob- of wachtrijgegevens. |

| Azure IoT Hub | Ondersteund. Zie IoT Hub-ondersteuning voor virtuele netwerken voor meer informatie. |

| Azure Cloud Shell | Azure Cloud Shell is een geïntegreerde shell in Azure Portal. Azure Cloud Shell host bestanden voor persistentie in een Azure-bestandsshare in een opslagaccount. Deze bestanden worden niet toegankelijk als gedeelde sleutelautorisatie niet is toegestaan voor dat opslagaccount. Zie Persistent-bestanden in Azure Cloud Shell voor meer informatie. Als u opdrachten wilt uitvoeren in Azure Cloud Shell om opslagaccounts te beheren waarvoor toegang tot gedeelde sleutels niet is toegestaan, moet u eerst controleren of u de benodigde machtigingen voor deze accounts hebt gekregen via Azure RBAC. Zie Wat is op rollen gebaseerd toegangsbeheer in Azure (Azure RBAC)? voor meer informatie. |

Autorisatie van gedeelde sleutels niet toe te staan voor het gebruik van voorwaardelijke toegang van Microsoft Entra

Als u een Azure Storage-account wilt beveiligen met beleid voor voorwaardelijke toegang van Microsoft Entra, moet u autorisatie van gedeelde sleutels voor het opslagaccount niet weigeren.

Toegang tot bestandsgegevens autoriseren of Azure Files-workloads migreren

Azure Storage biedt ondersteuning voor Microsoft Entra-autorisatie voor aanvragen naar Azure Files, Blob Storage, Queue Storage en Table Storage. Azure Portal maakt echter standaard gebruik van autorisatie voor gedeelde sleutels voor toegang tot Azure-bestandsshares. Als u autorisatie van gedeelde sleutels niet toekent voor een opslagaccount dat niet is geconfigureerd met de juiste RBAC-toewijzingen, mislukken aanvragen voor Azure Files en hebt u geen toegang tot Azure-bestandsshares in Azure Portal.

U kunt dit verhelpen door een van de volgende drie benaderingen te gebruiken:

- Volg deze stappen om toegang tot bestandsgegevens te autoriseren met uw Microsoft Entra-account of

- Migreer eventuele Azure Files-gegevens naar een afzonderlijk opslagaccount voordat u de toegang tot een account via een gedeelde sleutel weigert of

- Pas deze instelling niet toe op opslagaccounts die Ondersteuning bieden voor Azure Files-workloads.

Opslagaccounts identificeren die toegang tot gedeelde sleutels toestaan

Er zijn twee manieren om opslagaccounts te identificeren die toegang tot gedeelde sleutels toestaan:

- Controleer de instelling voor toegang tot gedeelde sleutels voor meerdere accounts

- Azure Policy configureren voor toegang tot gedeelde sleutels in de controlemodus

Controleer de instelling voor toegang tot gedeelde sleutels voor meerdere accounts

Als u de toegangsinstelling voor gedeelde sleutels wilt controleren voor een set opslagaccounts met optimale prestaties, kunt u Azure Resource Graph Explorer gebruiken in Azure Portal. Zie de quickstart: Uw eerste Resource Graph-query uitvoeren met behulp van Azure Resource Graph Explorer voor meer informatie over het gebruik van Resource Graph Explorer.

Als u de volgende query uitvoert in Resource Graph Explorer, wordt een lijst met opslagaccounts geretourneerd en wordt de instelling voor toegang tot gedeelde sleutels voor elk account weergegeven:

resources

| where type =~ 'Microsoft.Storage/storageAccounts'

| extend allowSharedKeyAccess = parse_json(properties).allowSharedKeyAccess

| project subscriptionId, resourceGroup, name, allowSharedKeyAccess

Azure Policy configureren voor toegang tot gedeelde sleutels in de controlemodus

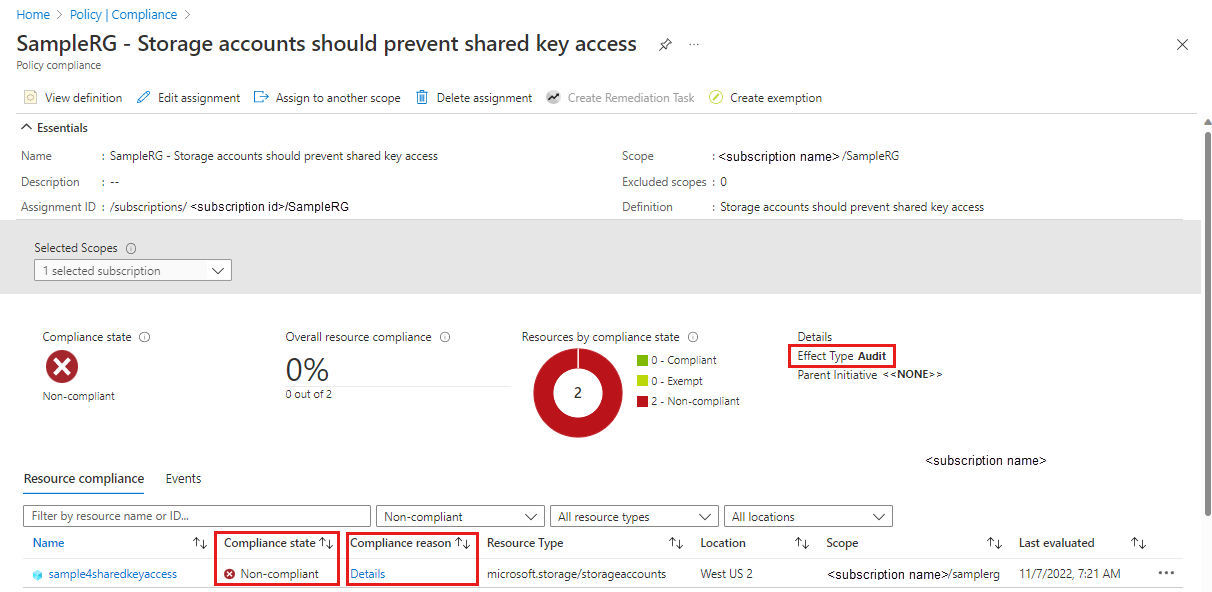

Azure Policy Storage-accounts moeten toegang tot gedeelde sleutels verhinderen dat gebruikers met de juiste machtigingen nieuwe of bestaande opslagaccounts configureren om autorisatie van gedeelde sleutels toe te passen. Configureer dit beleid in de controlemodus om opslagaccounts te identificeren waarvoor autorisatie voor gedeelde sleutels is toegestaan. Nadat u toepassingen hebt gewijzigd om Microsoft Entra te gebruiken in plaats van gedeelde sleutel voor autorisatie, kunt u het beleid bijwerken om toegang tot gedeelde sleutels te voorkomen.

Zie Opslagaccounts moeten toegang tot gedeelde sleutels voorkomen in de lijst met ingebouwde beleidsdefinities voor meer informatie over het ingebouwde beleid.

Het ingebouwde beleid toewijzen voor een resourcebereik

Volg deze stappen om het ingebouwde beleid toe te wijzen voor het juiste bereik in Azure Portal:

Zoek in Azure Portal naar Beleid om het Azure Policy-dashboard weer te geven.

Selecteer Opdrachten in de sectie Ontwerpen.

Kies Beleid toewijzen.

Geef op het tabblad Basisbeginselen van de pagina Beleid toewijzen in de sectie Bereik het bereik voor de beleidstoewijzing op. Selecteer de knop Meer (...) om het abonnement en de optionele resourcegroep te kiezen.

Selecteer voor het veld Beleidsdefinitie de knop Meer (...) en voer toegang tot gedeelde sleutels in het zoekveld in. Selecteer de beleidsdefinitie met de naam Opslagaccounts om toegang tot gedeelde sleutels te voorkomen.

Selecteer Controleren + maken.

Controleer op het tabblad Beoordelen en maken de beleidstoewijzing en selecteer Vervolgens Maken om de beleidsdefinitie toe te wijzen aan het opgegeven bereik.

Naleving van het beleid controleren

Volg deze stappen om uw opslagaccounts te controleren op naleving van het toegangsbeleid voor gedeelde sleutels:

Selecteer Toewijzingen op het Azure Policy-dashboard onder Ontwerpen.

Zoek en selecteer de beleidstoewijzing die u in de vorige sectie hebt gemaakt.

Selecteer het tabblad Naleving weergeven .

Opslagaccounts binnen het bereik van de beleidstoewijzing die niet voldoen aan de beleidsvereisten, worden weergegeven in het nalevingsrapport.

Als u meer informatie wilt over waarom een opslagaccount niet-compatibel is, selecteert u Details onder Reden van naleving.

Het type autorisatie detecteren dat wordt gebruikt door clienttoepassingen

Als u wilt weten hoe het niet toewijzen van gedeelde sleutelautorisatie van invloed kan zijn op clienttoepassingen voordat u deze wijziging aanbrengt, schakelt u logboekregistratie en metrische gegevens in voor het opslagaccount. Vervolgens kunt u patronen van aanvragen voor uw account gedurende een bepaalde periode analyseren om te bepalen hoe aanvragen worden geautoriseerd.

Gebruik metrische gegevens om te bepalen hoeveel aanvragen het opslagaccount ontvangt die zijn geautoriseerd met een gedeelde sleutel of een SAS (Shared Access Signature). Gebruik logboeken om te bepalen welke clients deze aanvragen verzenden.

Een SAS kan worden geautoriseerd met gedeelde sleutel of Microsoft Entra-id. Zie Voor meer informatie over het interpreteren van aanvragen die zijn gedaan met een handtekening voor gedeelde toegang , begrijpt u hoe de toewijzing van gedeelde sleutels van invloed is op SAS-tokens.

Het aantal en de frequentie bepalen van aanvragen die zijn geautoriseerd met een gedeelde sleutel

Als u wilt bijhouden hoe aanvragen voor een opslagaccount worden geautoriseerd, gebruikt u Azure Metrics Explorer in Azure Portal. Zie Metrische gegevens analyseren met Azure Monitor Metrics Explorer voor meer informatie over Metrics Explorer.

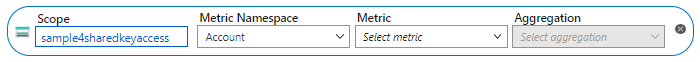

Volg deze stappen om een metrische waarde te maken waarmee aanvragen worden bijgehouden die zijn gedaan met een gedeelde sleutel of SAS:

Ga in het Navigeer naar uw opslagaccount in de Azure-portal. Selecteer de optie Metrische gegevens in de sectie Monitoring.

Het nieuwe vak metrische gegevens moet worden weergegeven:

Als dit niet het probleem is, selecteert u Metrische waarde toevoegen.

Geef in het dialoogvenster Metrische gegevens de volgende waarden op:

- Laat het veld Bereik ingesteld op de naam van het opslagaccount.

- Stel de metrische naamruimte in op Account. Deze metrische gegevens rapporteren over alle aanvragen voor het opslagaccount.

- Stel het veld Metrische waarde in op Transacties.

- Stel het veld Aggregatie in op Som.

De nieuwe metrische waarde geeft de som weer van het aantal transacties voor het opslagaccount gedurende een bepaald tijdsinterval. De resulterende metrische waarde wordt weergegeven zoals wordt weergegeven in de volgende afbeelding:

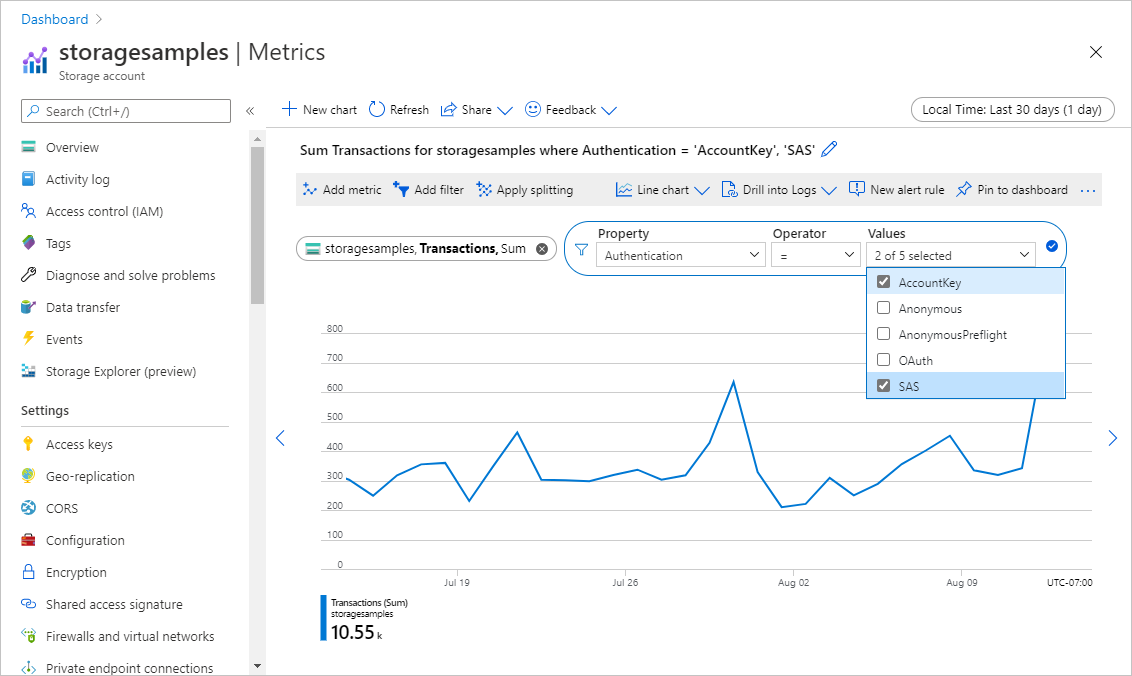

Selecteer vervolgens de knop Filter toevoegen om een filter te maken op de metrische waarde voor het type autorisatie.

Geef in het dialoogvenster Filter de volgende waarden op:

- Stel de eigenschapswaarde in op Verificatie.

- Stel het veld Operator in op het gelijkteken (=).

- Selecteer in het veld Waarden de optie Accountsleutel en SAS.

Selecteer in de rechterbovenhoek het tijdsbereik waarvoor u de metrische waarde wilt weergeven. U kunt ook aangeven hoe gedetailleerd de aggregatie van aanvragen moet zijn door intervallen op te geven tussen 1 minuut en 1 maand. Stel bijvoorbeeld het tijdsbereik in op 30 dagen en de tijdgranulariteit op 1 dag om aanvragen te zien die zijn geaggregeerd per dag in de afgelopen 30 dagen.

Nadat u de metrische gegevens hebt geconfigureerd, worden aanvragen voor uw opslagaccount weergegeven in de grafiek. In de volgende afbeelding ziet u aanvragen die zijn geautoriseerd met een gedeelde sleutel of zijn gemaakt met een SAS-token. Aanvragen worden geaggregeerd per dag in de afgelopen dertig dagen.

U kunt ook een waarschuwingsregel configureren om u op de hoogte te stellen wanneer een bepaald aantal aanvragen die zijn geautoriseerd met een gedeelde sleutel worden uitgevoerd voor uw opslagaccount. Zie Waarschuwingen voor metrische gegevens maken, weergeven en beheren met behulp van Azure Monitor voor meer informatie.

Logboeken analyseren om clients te identificeren die aanvragen autoriseren met een gedeelde sleutel of SAS

Azure Storage-logboeken leggen details vast over aanvragen die zijn gedaan voor het opslagaccount, inclusief hoe een aanvraag is geautoriseerd. U kunt de logboeken analyseren om te bepalen welke clients aanvragen autoriseren met een gedeelde sleutel of een SAS-token.

Als u aanvragen wilt registreren bij uw Azure Storage-account om te evalueren hoe ze zijn geautoriseerd, kunt u Azure Storage-logboekregistratie gebruiken in Azure Monitor. Zie Azure Storage bewaken voor meer informatie.

Logboekregistratie van Azure Storage in Azure Monitor ondersteunt het gebruik van logboekquery's om logboekgegevens te analyseren. Als u logboeken wilt opvragen, kunt u een Azure Log Analytics-werkruimte gebruiken. Zie Zelfstudie: Aan de slag met Log Analytics-query's voor meer informatie over logboekquery's.

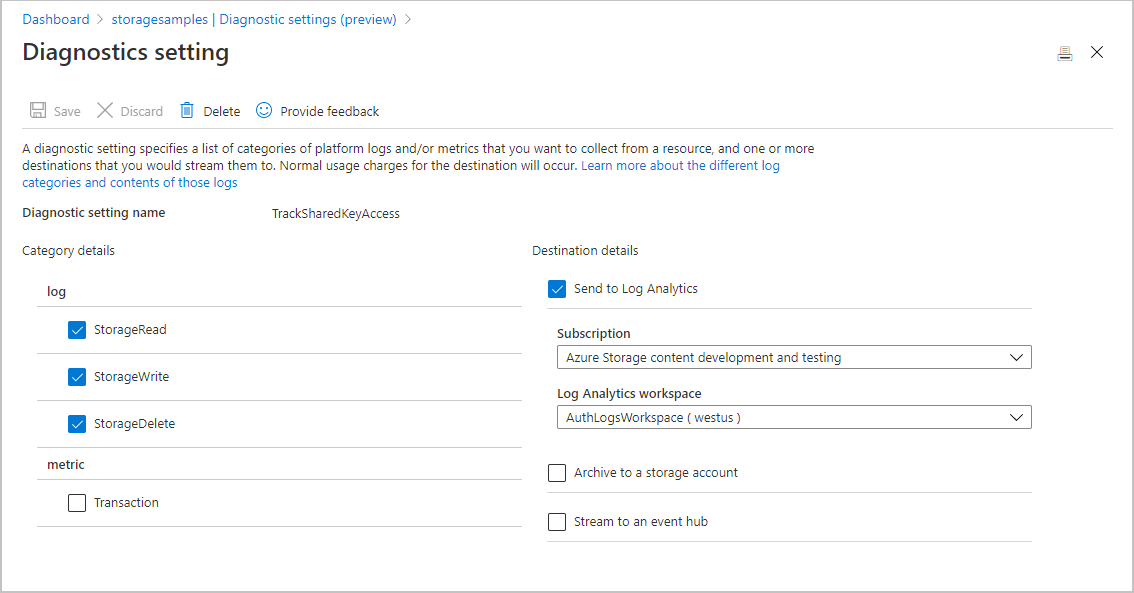

Een diagnostische instelling maken in Azure Portal

Als u Azure Storage-gegevens wilt registreren met Azure Monitor en deze wilt analyseren met Azure Log Analytics, moet u eerst een diagnostische instelling maken die aangeeft welke typen aanvragen en voor welke opslagservices u gegevens wilt vastleggen. Ga als volgt te werk om een diagnostische instelling te maken in de Azure Portal:

Maak een nieuwe Log Analytics-werkruimte in het abonnement dat uw Azure Storage-account bevat of gebruik een bestaande Log Analytics-werkruimte. Nadat u logboekregistratie voor uw opslagaccount hebt geconfigureerd, zijn de logboeken beschikbaar in de Log Analytics-werkruimte. Raadpleeg Een Log Analytics-werkruimte maken in Azure Portal voor meer informatie.

Ga in het Navigeer naar uw opslagaccount in de Azure-portal.

Selecteer in de sectie Bewaking Diagnostische instellingen.

Selecteer de Azure Storage-service waarvoor u aanvragen wilt registreren. Kies bijvoorbeeld Blob om aanvragen in Blob-opslag te registreren.

Selecteer Diagnostische instellingen toevoegen.

Voer een naam in voor de diagnostische instelling.

Kies onder Categoriedetails in de sectie Logboek storageRead, StorageWrite en StorageDelete om alle gegevensaanvragen te registreren bij de geselecteerde service.

Selecteer onder Bestemmingsdetails Verzenden naar Log Analytics. Selecteer uw abonnement en de Log Analytics-werkruimte die u eerder hebt gemaakt, zoals wordt weergegeven in de volgende afbeelding.

U kunt een diagnostische instelling maken voor elk type Azure Storage-resource in uw opslagaccount.

Nadat u de diagnostische instelling hebt gemaakt, worden aanvragen voor het opslagaccount vervolgens vastgelegd volgens die instelling. Zie Diagnostische instelling maken voor het verzamelen van resourcelogboeken en metrische gegevens in Azure voor meer informatie.

Zie Resourcelogboeken voor een verwijzing naar velden die beschikbaar zijn in Azure Storage-logboeken in Azure Monitor.

Querylogboeken uitvoeren op aanvragen die zijn gedaan met een gedeelde sleutel of SAS

Azure Storage-logboeken in Azure Monitor bevatten het type autorisatie dat is gebruikt voor het indienen van een aanvraag bij een opslagaccount. Als u logboeken wilt ophalen voor aanvragen die in de afgelopen zeven dagen zijn geautoriseerd met een gedeelde sleutel of SAS, opent u uw Log Analytics-werkruimte. Plak vervolgens de volgende query in een nieuwe logboekquery en voer deze uit. Deze query geeft de tien IP-adressen weer die vaak verzonden aanvragen hebben die zijn geautoriseerd met een gedeelde sleutel of SAS:

StorageBlobLogs

| where AuthenticationType in ("AccountKey", "SAS") and TimeGenerated > ago(7d)

| summarize count() by CallerIpAddress, UserAgentHeader, AccountName

| top 10 by count_ desc

U kunt ook een waarschuwingsregel configureren op basis van deze query om u op de hoogte te stellen van aanvragen die zijn geautoriseerd met een gedeelde sleutel of SAS. Zie Logboekwaarschuwingen maken, weergeven en beheren met Behulp van Azure Monitor voor meer informatie.

Autorisatie herstellen via gedeelde sleutel

Nadat u hebt geanalyseerd hoe aanvragen voor uw opslagaccount worden geautoriseerd, kunt u actie ondernemen om toegang via gedeelde sleutel te voorkomen. Maar eerst moet u alle toepassingen bijwerken die gebruikmaken van autorisatie voor gedeelde sleutels om in plaats daarvan Microsoft Entra-id te gebruiken. U kunt logboeken en metrische gegevens bewaken zoals beschreven in Detecteren van het type autorisatie dat door clienttoepassingen wordt gebruikt om de overgang bij te houden. Zie Toegang tot gegevens in Azure Storage autoriseren voor meer informatie over het gebruik van Microsoft Entra-id voor toegang tot gegevens in een opslagaccount.

Wanneer u zeker weet dat u aanvragen die zijn geautoriseerd met een gedeelde sleutel veilig kunt weigeren, kunt u de eigenschap AllowSharedKeyAccess instellen op false voor het opslagaccount.

Waarschuwing

Als clients momenteel toegang hebben tot gegevens in uw opslagaccount met gedeelde sleutel, raadt Microsoft u aan deze clients te migreren naar Microsoft Entra-id voordat u de toewijzing van gedeelde sleuteltoegang tot het opslagaccount ongedaan maakt.

Machtigingen voor het toestaan of ongedaan maken van toegang tot gedeelde sleutels

Als u de eigenschap AllowSharedKeyAccess voor het opslagaccount wilt instellen, moet een gebruiker machtigingen hebben voor het maken en beheren van opslagaccounts. Azure RBAC-rollen (op rollen gebaseerd toegangsbeheer) van Azure die deze machtigingen bieden, omvatten de actie Microsoft.Storage/storageAccounts/write of Microsoft.Storage/storageAccounts/* . Ingebouwde rollen met deze actie zijn onder andere:

- De rol Eigenaar voor Azure Resource Managers

- De rol Inzender voor Azure Resource Managers

- De rol Eigenaar in het opslagaccount

Deze rollen bieden geen toegang tot gegevens in een opslagaccount via Microsoft Entra-id. Ze bevatten echter de Microsoft.Storage/storageAccounts/listkeys/action, die toegang verleent tot de accounttoegangssleutels. Met deze machtiging kan een gebruiker de toegangssleutels voor het account gebruiken om toegang te krijgen tot alle gegevens in een opslagaccount.

Roltoewijzingen moeten worden toegewezen aan het niveau van het opslagaccount of hoger, zodat een gebruiker toegang tot gedeelde sleutels voor het opslagaccount toestaat of niet toestaat. Zie Bereik begrijpen voor Azure RBAC voor meer informatie over rolbereik.

Wees voorzichtig met het beperken van de toewijzing van deze rollen aan degenen die de mogelijkheid nodig hebben om een opslagaccount te maken of de eigenschappen ervan bij te werken. Gebruik het principe van minimale bevoegdheden om ervoor te zorgen dat gebruikers de minste machtigingen hebben die ze nodig hebben om hun taken uit te voeren. Zie Best practices voor Azure RBAC voor meer informatie over het beheren van toegang met Azure RBAC.

Notitie

De klassieke abonnementsbeheerdersrollen Service Beheer istrator en Co-Beheer istrator bevatten het equivalent van de azure Resource Manager-eigenaarrol. De rol Eigenaar bevat alle acties, zodat een gebruiker met een van deze beheerdersrollen ook opslagaccounts kan maken en beheren. Zie Azure-rollen, Microsoft Entra-rollen en klassieke abonnementsbeheerdersrollen voor meer informatie.

Autorisatie van gedeelde sleutels uitschakelen

Schakel met behulp van een account met de benodigde machtigingen gedeelde sleutelautorisatie uit in Azure Portal, met PowerShell of met behulp van de Azure CLI.

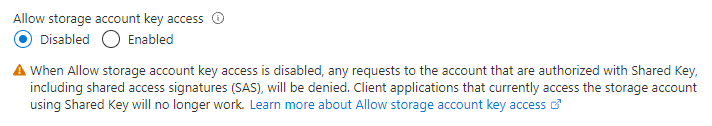

Voer de volgende stappen uit om autorisatie van gedeelde sleutels voor een opslagaccount in Azure Portal niet toe te laten:

Nadat u autorisatie van gedeelde sleutels niet hebt toegestaan, mislukt het indienen van een aanvraag bij het opslagaccount met autorisatie voor gedeelde sleutels met foutcode 403 (verboden). Azure Storage retourneert een fout die aangeeft dat op sleutels gebaseerde autorisatie niet is toegestaan voor het opslagaccount.

De eigenschap AllowSharedKeyAccess wordt ondersteund voor opslagaccounts die alleen gebruikmaken van het Azure Resource Manager-implementatiemodel. Zie Typen opslagaccounts voor informatie over welke opslagaccounts gebruikmaken van het Azure Resource Manager-implementatiemodel.

Controleer of toegang tot gedeelde sleutels niet is toegestaan

Als u wilt controleren of autorisatie van gedeelde sleutels niet meer is toegestaan, kunt u de instellingen van het Azure Storage-account opvragen met de volgende opdracht. Vervang de tijdelijke aanduidingen tussen vierkante haken door uw eigen waarden.

az storage account show \

--name <storage-account-name> \

--resource-group <resource-group-name> \

--query "allowSharedKeyAccess"

De opdracht retourneert onwaar als autorisatie van gedeelde sleutels niet is toegestaan voor het opslagaccount.

Notitie

Anonieme aanvragen zijn niet geautoriseerd en gaan verder als u het opslagaccount en de container hebt geconfigureerd voor anonieme leestoegang. Zie Anonieme leestoegang configureren voor containers en blobs voor meer informatie.

Het Azure Policy controleren op naleving

Nadat gedeelde sleuteltoegang voor de gewenste opslagaccounts is opgeheven, blijft u het beleid bewaken dat u eerder hebt gemaakt voor doorlopende naleving. Voer op basis van de bewakingsresultaten de juiste actie uit, waaronder het wijzigen van het bereik van het beleid, het ongedaan maken van de toewijzing van gedeelde sleutels voor meer accounts of het toestaan van accounts waar meer tijd nodig is voor herstel.

Azure Policy bijwerken om toegang tot gedeelde sleutels te voorkomen

Als u wilt beginnen met het afdwingen van de Azure Policy-toewijzing die u eerder hebt gemaakt voor beleidsopslagaccounts , moet u de toegang tot gedeelde sleutels voorkomen door het effect van de beleidstoewijzing te wijzigen in Weigeren om te voorkomen dat geautoriseerde gebruikers toegang tot gedeelde sleutels toestaan voor opslagaccounts. Voer de volgende stappen uit om het effect van het beleid te wijzigen:

Zoek en selecteer op het Azure Policy-dashboard de beleidstoewijzing die u eerder hebt gemaakt.

Selecteer Opdracht bewerken.

Ga naar het tabblad Parameters .

Schakel het selectievakje Alleen parameters weergeven die invoer nodig hebben of controleren uit.

Selecteer controleren en opslaan in de vervolgkeuzelijst Effectwijziging in Weigeren.

Controleer uw wijzigingen op het tabblad Controleren en opslaan en selecteer Opslaan.

Notitie

Het kan tot 30 minuten duren voordat uw beleidswijziging van kracht wordt.