Technisch document over azure Synapse Analytics-beveiliging: Netwerkbeveiliging

Notitie

Dit artikel maakt deel uit van de white paper-reeks artikelen over beveiliging van Azure Synapse Analytics. Zie het technische document over beveiliging van Azure Synapse Analytics voor een overzicht van de reeks.

Voor het beveiligen van Azure Synapse zijn er diverse netwerkbeveiligingsopties die u kunt overwegen.

Netwerkbeveiligingsterminologie

Deze openingssectie biedt een overzicht en definities van enkele belangrijke Azure Synapse-termen met betrekking tot netwerkbeveiliging. Houd rekening met deze definities tijdens het lezen van dit artikel.

Synapse-werkruimte

Een Synapse-werkruimte is een beveiligbare logische verzameling van alle services die worden aangeboden door Azure Synapse. Het omvat toegewezen SQL-pools (voorheen SQL DW), serverloze SQL-pools, Apache Spark-pools, pijplijnen en andere services. Bepaalde netwerkconfiguratie-instellingen, zoals IP-firewallregels, beheerd virtueel netwerk en goedgekeurde tenants voor exfiltratiebeveiliging, worden geconfigureerd en beveiligd op werkruimteniveau.

Synapse-werkruimte-eindpunten

Een eindpunt is een punt van een binnenkomende verbinding voor toegang tot een service. Elke Synapse-werkruimte heeft drie afzonderlijke eindpunten:

- Toegewezen SQL-eindpunt voor toegang tot toegewezen SQL-pools.

- Serverloos SQL-eindpunt voor toegang tot serverloze SQL-pools.

- Ontwikkelingseindpunt voor toegang tot Apache Spark-pools en pijplijnbronnen in de werkruimte.

Deze eindpunten worden automatisch gemaakt wanneer de Synapse-werkruimte wordt gemaakt.

Synapse Studio

Synapse Studio is een veilige web-front-end ontwikkelomgeving voor Azure Synapse. Het ondersteunt verschillende rollen, waaronder de data engineer, data scientist, gegevensontwikkelaar, gegevensanalist en Synapse-beheerder.

Gebruik Synapse Studio om verschillende gegevens- en beheerbewerkingen uit te voeren in Azure Synapse, zoals:

- Verbinding maken toegewezen SQL-pools, serverloze SQL-pools en het uitvoeren van SQL-scripts.

- Notebooks ontwikkelen en uitvoeren in Apache Spark-pools.

- Pijplijnen ontwikkelen en uitvoeren.

- Toegewezen SQL-pools, serverloze SQL-pools, Apache Spark-pools en pijplijntaken bewaken.

- Synapse RBAC-machtigingen voor werkruimte-items beheren.

- Beheerde privé-eindpuntverbindingen met gegevensbronnen en sinks maken.

Verbinding maken van werkruimte-eindpunten kunnen worden gemaakt met behulp van Synapse Studio. Het is ook mogelijk om privé-eindpunten te maken om ervoor te zorgen dat de communicatie met de werkruimte-eindpunten privé is.

Openbare netwerktoegang en firewallregels

De werkruimte-eindpunten zijn standaard openbare eindpunten wanneer ze worden ingericht. Toegang tot deze werkruimte-eindpunten vanuit een openbaar netwerk is ingeschakeld, inclusief netwerken buiten de organisatie van de klant, zonder dat hiervoor een VPN-verbinding of een ExpressRoute-verbinding met Azure is vereist.

Alle Azure-services, waaronder PaaS-services zoals Azure Synapse, worden beveiligd door DDoS-basisbeveiliging om schadelijke aanvallen te beperken (actieve verkeersbewaking, altijd op detectie en automatische aanvalsbeperking).

Al het verkeer naar werkruimte-eindpunten, zelfs via openbare netwerken, wordt versleuteld en beveiligd tijdens overdracht via TLS-protocol (Transport Level Security).

Als u gevoelige gegevens wilt beveiligen, is het raadzaam om openbare toegang tot de werkruimte-eindpunten volledig uit te schakelen. Dit zorgt ervoor dat alle werkruimte-eindpunten alleen kunnen worden geopend met behulp van privé-eindpunten.

Openbare toegang uitschakelen voor alle Synapse-werkruimten in een abonnement of een resourcegroep wordt afgedwongen door een Azure Policy toe te wijzen. Het is ook mogelijk om openbare netwerktoegang per werkruimte uit te schakelen op basis van de gevoeligheid van gegevens die door de werkruimte worden verwerkt.

Als openbare toegang echter moet worden ingeschakeld, wordt het ten zeerste aanbevolen om de IP-firewallregels te configureren om binnenkomende verbindingen alleen toe te staan vanuit de opgegeven lijst met openbare IP-adressen.

Overweeg om openbare toegang in te schakelen wanneer de on-premises omgeving geen VPN-toegang of ExpressRoute naar Azure heeft en toegang tot de eindpunten van de werkruimte vereist. Geef in dit geval een lijst op met openbare IP-adressen van de on-premises datacenters en gateways in de IP-firewallregels.

Privé-eindpunten

Een privé-eindpunt van Azure is een virtuele netwerkinterface met een privé-IP-adres dat is gemaakt in het eigen VNet-subnet (Azure Virtual Network ) van de klant. Er kan een privé-eindpunt worden gemaakt voor elke Azure-service die ondersteuning biedt voor privé-eindpunten, zoals Azure Synapse, toegewezen SQL-pools (voorheen SQL DW), Azure SQL Databases, Azure Storage of een service in Azure, mogelijk gemaakt door de Azure Private Link-service.

Het is mogelijk om privé-eindpunten in het VNet te maken voor alle drie de Synapse-werkruimte-eindpunten, afzonderlijk. Op deze manier kunnen er drie privé-eindpunten zijn gemaakt voor drie eindpunten van een Synapse-werkruimte: één voor toegewezen SQL-pool, één voor serverloze SQL-pool en één voor het ontwikkelingseindpunt.

Privé-eindpunten hebben veel beveiligingsvoordelen vergeleken met de openbare eindpunten. Privé-eindpunten in een Azure-VNet kunnen alleen worden geopend vanuit:

- Hetzelfde VNet dat dit privé-eindpunt bevat.

- Regionale of wereldwijd gekoppelde Azure-VNets.

- On-premises netwerken die zijn verbonden met Azure via VPN Gateway of ExpressRoute.

Het belangrijkste voordeel van privé-eindpunten is dat het niet meer nodig is om werkruimte-eindpunten beschikbaar te maken voor het openbare internet. Hoe minder blootstelling, hoe beter.

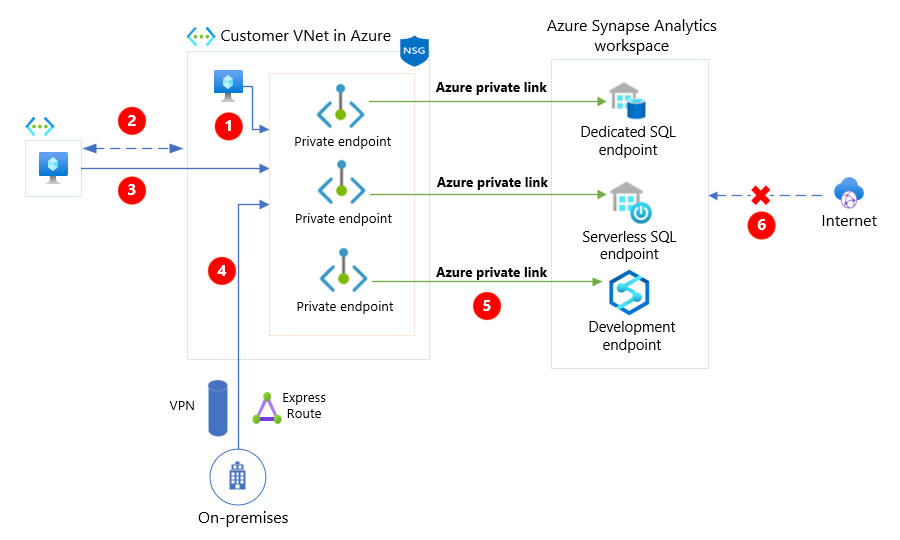

In het volgende diagram ziet u privé-eindpunten.

In het bovenstaande diagram ziet u de volgende belangrijke punten:

| Artikel | Beschrijving |

|---|---|

| Werkstations vanuit het VNet van de klant hebben toegang tot de privé-eindpunten van Azure Synapse. | |

| Peering tussen het VNet van de klant en een ander VNet. | |

| Werkstation van peered VNet heeft toegang tot de privé-eindpunten van Azure Synapse. | |

| On-premises netwerk heeft toegang tot de privé-eindpunten van Azure Synapse via VPN of ExpressRoute. | |

| Werkruimte-eindpunten worden toegewezen aan het VNet van de klant via privé-eindpunten met behulp van de Azure Private Link-service. | |

| Openbare toegang is uitgeschakeld in de Synapse-werkruimte. |

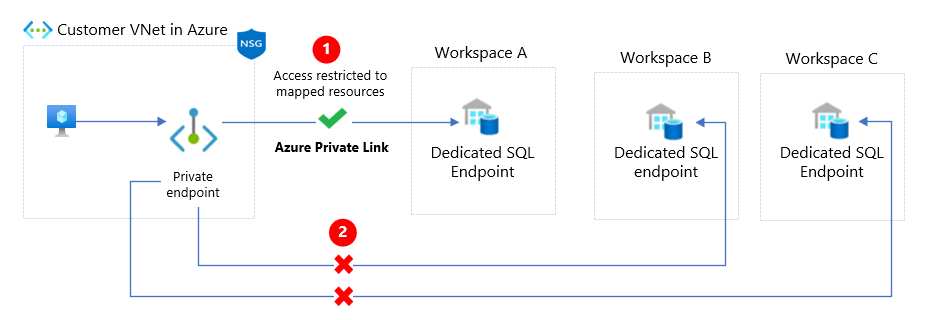

In het volgende diagram wordt een privé-eindpunt toegewezen aan een exemplaar van een PaaS-resource in plaats van de hele service. In het geval van een beveiligingsincident binnen het netwerk wordt alleen het toegewezen resource-exemplaar weergegeven, waardoor de blootstelling en bedreiging van gegevenslekken en exfiltratie worden geminimaliseerd.

In het bovenstaande diagram ziet u de volgende belangrijke punten:

| Artikel | Beschrijving |

|---|---|

| Het privé-eindpunt in het VNet van de klant wordt toegewezen aan één toegewezen SQL-pool (voorheen SQL DW)-eindpunt in werkruimte A. | |

| Andere EINDPUNTen voor SQL-pools in de andere werkruimten (B en C) zijn niet toegankelijk via dit privé-eindpunt, waardoor blootstelling wordt geminimaliseerd. |

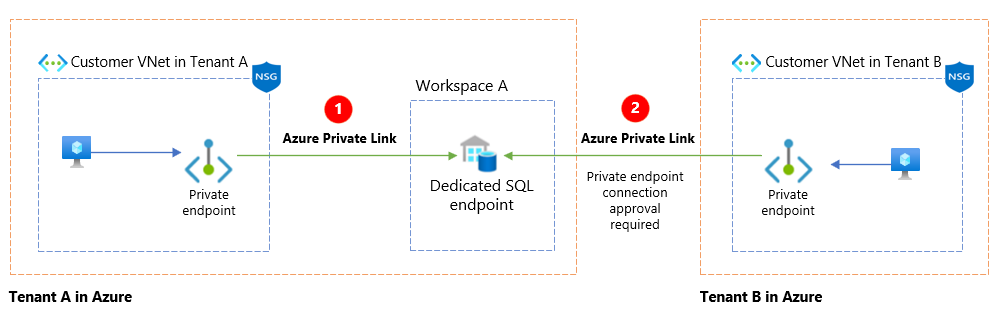

Privé-eindpunt werkt in Microsoft Entra-tenants en -regio's, zodat het mogelijk is om privé-eindpuntverbindingen te maken met Synapse-werkruimten in tenants en regio's. In dit geval wordt de goedkeuringswerkstroom voor de privé-eindpuntverbinding doorlopen. De resource-eigenaar bepaalt welke privé-eindpuntverbindingen worden goedgekeurd of geweigerd. De eigenaar van de resource heeft volledige controle over wie verbinding kan maken met hun werkruimten.

In het volgende diagram ziet u een goedkeuringswerkstroom voor een privé-eindpuntverbinding.

In het bovenstaande diagram ziet u de volgende belangrijke punten:

| Artikel | Beschrijving |

|---|---|

| Toegewezen SQL-pool (voorheen SQL DW) in werkruimte A in tenant A wordt geopend door een privé-eindpunt in het klant-VNet in Tenant A. | |

| Dezelfde toegewezen SQL-pool (voorheen SQL DW) in werkruimte A in tenant A wordt geopend door een privé-eindpunt in het klant-VNet in Tenant B via een goedkeuringswerkstroom voor verbindingen. |

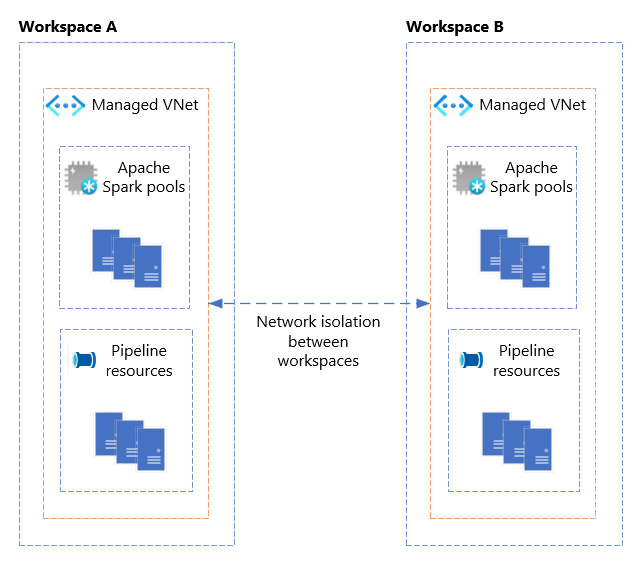

Beheerd VNet

De functie Beheerde VNet van Synapse biedt een volledig beheerd netwerkisolatie voor de Apache Spark-pool en pijplijn-rekenresources tussen Synapse-werkruimten. Deze kan worden geconfigureerd tijdens het maken van de werkruimte. Daarnaast biedt het ook netwerkisolatie voor Spark-clusters binnen dezelfde werkruimte. Elke werkruimte heeft een eigen virtueel netwerk, dat volledig wordt beheerd door Synapse. Het beheerde VNet is niet zichtbaar voor de gebruikers om wijzigingen aan te brengen. Alle rekenresources voor pijplijnen of Apache Spark-pools die door Azure Synapse in een beheerd VNet worden geïmplementeerd, worden ingericht in een eigen VNet. Op deze manier is er volledige netwerkisolatie van andere werkruimten.

Deze configuratie elimineert de noodzaak om VNets en netwerkbeveiligingsgroepen te maken en te beheren voor de Apache Spark-pool en -pijplijnbronnen, zoals doorgaans wordt gedaan door VNet-injectie.

Als zodanig worden services met meerdere tenants in een Synapse-werkruimte, zoals toegewezen SQL-pools en serverloze SQL-pools, niet ingericht in het beheerde VNet.

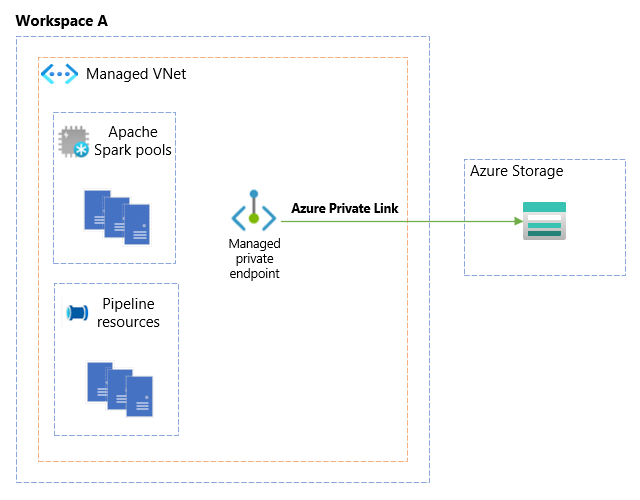

In het volgende diagram ziet u netwerkisolatie tussen twee beheerde VNets van werkruimten A en B met hun Apache Spark-pools en pijplijnbronnen in de beheerde VNets.

Beheerde privé-eindpuntverbinding

Een beheerde privé-eindpuntverbinding maakt verbindingen mogelijk met elke Azure PaaS-service (die Private Link ondersteunt), veilig en naadloos, zonder dat u een privé-eindpunt hoeft te maken voor die service vanuit het VNet van de klant. Synapse maakt en beheert automatisch het privé-eindpunt. Deze verbindingen worden gebruikt door de rekenresources die zijn ingericht in het door Synapse beheerde VNet, zoals Apache Spark-pools en pijplijnresources, om privé verbinding te maken met de Azure PaaS-services.

Als u bijvoorbeeld privé verbinding wilt maken met uw Azure-opslagaccount vanuit uw pijplijn, is het gebruikelijk om een privé-eindpunt voor het opslagaccount te maken en een zelf-hostende Integration Runtime te gebruiken om verbinding te maken met uw privé-eindpunt voor opslag. Met Door Synapse beheerde VNets kunt u privé verbinding maken met uw opslagaccount met behulp van Azure Integration Runtime door een beheerde privé-eindpuntverbinding rechtstreeks met dat opslagaccount te maken. Deze aanpak elimineert de noodzaak om een zelf-hostende Integration Runtime te hebben om privé verbinding te maken met uw Azure PaaS-services.

Als zodanig worden services met meerdere tenants in een Synapse-werkruimte, zoals toegewezen SQL-pools en serverloze SQL-pools, niet ingericht in het beheerde VNet. Ze maken dus geen gebruik van de beheerde privé-eindpuntverbindingen die in de werkruimte zijn gemaakt voor hun uitgaande connectiviteit.

In het volgende diagram ziet u een beheerd privé-eindpunt dat verbinding maakt met een Azure-opslagaccount vanuit een beheerd VNet in werkruimte A.

Geavanceerde Spark-beveiliging

Een beheerd VNet biedt ook enkele extra voordelen voor Apache Spark-poolgebruikers. U hoeft zich geen zorgen te maken over het configureren van een vaste subnetadresruimte zoals in VNet-injectie. Azure Synapse zorgt automatisch voor het dynamisch toewijzen van deze adresruimten voor workloads.

Daarnaast werken Spark-pools als een taakcluster. Dit betekent dat elke gebruiker een eigen Spark-cluster krijgt bij interactie met de werkruimte. Het maken van een Spark-pool in de werkruimte is metagegevensgegevens voor wat aan de gebruiker wordt toegewezen bij het uitvoeren van Spark-workloads. Dit betekent dat elke gebruiker een eigen Spark-cluster krijgt in een toegewezen subnet in het beheerde VNet om workloads uit te voeren. Spark-poolsessies van dezelfde gebruiker worden uitgevoerd op dezelfde rekenresources. Door deze functionaliteit te bieden, zijn er drie belangrijke voordelen:

- Betere beveiliging vanwege isolatie van werkbelastingen op basis van de gebruiker.

- Vermindering van lawaaierige buren.

- Betere prestaties.

Bescherming tegen gegevensexfiltratie

Synapse-werkruimten met beheerd VNet hebben een extra beveiligingsfunctie, gegevensexfiltratiebeveiliging genoemd. Hiermee wordt al het uitgaand verkeer van Azure Synapse beschermd tegen alle services, waaronder toegewezen SQL-pools, serverloze SQL-pools, Apache Spark-pools en pijplijnen. Deze wordt geconfigureerd door gegevensexfiltratiebeveiliging in te schakelen op werkruimteniveau (tijdens het maken van de werkruimte) om de uitgaande verbindingen te beperken tot een lijst met Toegestane Microsoft Entra-tenants. Standaard wordt alleen de basistenant van de werkruimte toegevoegd aan de lijst, maar het is mogelijk om de lijst met Microsoft Entra-tenants toe te voegen of te wijzigen wanneer de werkruimte is gemaakt. Het toevoegen van extra tenants is een bewerking met hoge bevoegdheden waarvoor de verhoogde rol van Synapse Beheer istrator is vereist. Het beheert effectief exfiltratie van gegevens van Azure Synapse naar andere organisaties en tenants, zonder dat er ingewikkeld netwerkbeveiligingsbeleid hoeft te worden geïmplementeerd.

Voor werkruimten waarvoor beveiliging tegen gegevensexfiltratie is ingeschakeld, moeten Synapse-pijplijnen en Apache Spark-pools beheerde privé-eindpuntverbindingen gebruiken voor al hun uitgaande verbindingen.

Toegewezen SQL-pool en serverloze SQL-pool gebruiken geen beheerde privé-eindpunten voor hun uitgaande connectiviteit; Uitgaande connectiviteit van SQL-pools kan echter alleen worden uitgevoerd op de goedgekeurde doelen. Dit zijn de doelen van beheerde privé-eindpuntverbindingen.

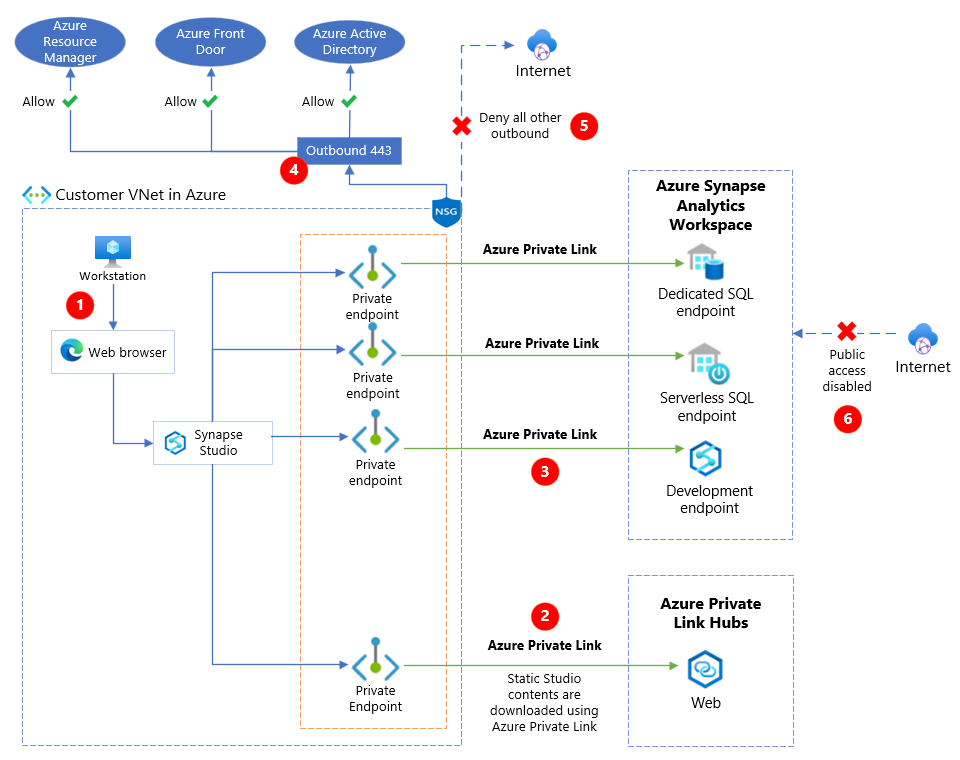

Private Link-hubs voor Synapse Studio

Met Synapse Private Link Hubs kunt u veilig verbinding maken met Synapse Studio vanuit het VNet van de klant met behulp van Azure Private Link. Deze functie is handig voor klanten die toegang willen tot de Synapse-werkruimte met behulp van Synapse Studio vanuit een gecontroleerde en beperkte omgeving, waarbij het uitgaande internetverkeer wordt beperkt tot een beperkte set Azure-services.

Dit wordt bereikt door een private link-hubresource en een privé-eindpunt naar deze hub te maken vanuit het VNet. Dit privé-eindpunt wordt vervolgens gebruikt voor toegang tot de studio met behulp van de FQDN (Fully Qualified Domain Name), web.azuresynapse.net, met een privé-IP-adres van het VNet. De private link-hubresource downloadt de statische inhoud van Synapse Studio via Azure Private Link naar het werkstation van de gebruiker. Daarnaast moeten afzonderlijke privé-eindpunten worden gemaakt voor de afzonderlijke werkruimte-eindpunten om ervoor te zorgen dat de communicatie met de werkruimte-eindpunten privé is.

In het volgende diagram ziet u private link-hubs voor Synapse Studio.

In het bovenstaande diagram ziet u de volgende belangrijke punten:

| Artikel | Beschrijving |

|---|---|

| Het werkstation in een beperkt klant-VNet heeft toegang tot Synapse Studio met behulp van een webbrowser. | |

| Een privé-eindpunt dat is gemaakt voor private link-hubs wordt gebruikt om de inhoud van de statische studio te downloaden met behulp van Azure Private Link. | |

| Privé-eindpunten die zijn gemaakt voor Synapse-werkruimte-eindpunten, hebben veilig toegang tot de werkruimtebronnen met behulp van Azure Private Links. | |

| Regels voor netwerkbeveiligingsgroepen in het beperkte VNet van de klant staan uitgaand verkeer via poort 443 toe tot een beperkte set Azure-services, zoals Azure Resource Manager, Azure Front Door en Microsoft Entra-id. | |

| Regels voor netwerkbeveiligingsgroepen in het beperkte VNet van de klant weigeren al het uitgaande verkeer van het VNet. | |

| Openbare toegang is uitgeschakeld in de Synapse-werkruimte. |

Toegewezen SQL-pool (voorheen SQL DW)

Vóór de Azure Synapse-aanbieding werd een Azure SQL-datawarehouse-product met de naam SQL DW aangeboden. De naam is nu gewijzigd als toegewezen SQL-pool (voorheen SQL DW).

Toegewezen SQL-pool (voorheen SQL DW) wordt gemaakt in een logische Azure SQL-server. Het is een beveiligbare logische constructie die fungeert als een centraal beheerpunt voor een verzameling databases, waaronder SQL DW en andere Azure SQL-databases.

De meeste kernfuncties voor netwerkbeveiliging die in de vorige secties van dit artikel voor Azure Synapse worden besproken, zijn ook van toepassing op een toegewezen SQL-pool (voorheen SQL DW). Deze omvatten:

- IP-firewallregels

- Openbare netwerktoegang uitschakelen

- Privé-eindpunten

- Beveiliging tegen gegevensexfiltratie via uitgaande firewallregels

Omdat een toegewezen SQL-pool (voorheen SQL DW) een service met meerdere tenants is, wordt deze niet ingericht in een beheerd VNet. Dit betekent dat sommige functies, zoals beheerde VNet- en beheerde privé-eindpuntverbindingen, niet van toepassing zijn.

Matrix met netwerkbeveiligingsfuncties

De volgende vergelijkingstabel biedt een algemeen overzicht van netwerkbeveiligingsfuncties die worden ondersteund in de Azure Synapse-aanbiedingen:

| Functie | Azure Synapse: Apache Spark-pool | Azure Synapse: Toegewezen SQL-pool | Azure Synapse: Serverloze SQL-pool | Toegewezen SQL-pool (voorheen SQL DW) |

|---|---|---|---|---|

| IP-firewallregels | Ja | Ja | Ja | Ja |

| Openbare toegang uitschakelen | Ja | Ja | Ja | Ja |

| Privé-eindpunten | Ja | Ja | Ja | Ja |

| Bescherming tegen gegevensexfiltratie | Ja | Ja | Ja | Ja |

| Beveiligde toegang met Synapse Studio | Ja | Ja | Ja | Nee |

| Toegang vanaf een beperkt netwerk met synapse private link-hub | Ja | Ja | Ja | Nee |

| Beheerde VNet- en netwerkisolatie op werkruimteniveau | Ja | N.v.t. | N.v.t. | N.v.t. |

| Beheerde privé-eindpuntverbindingen voor uitgaande connectiviteit | Ja | N.v.t. | N.v.t. | N.v.t. |

| Netwerkisolatie op gebruikersniveau | Ja | N.v.t. | N.v.t. | N.v.t. |

Volgende stappen

In het volgende artikel in deze white paper-reeks leert u meer over bedreigingsbeveiliging.