Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

In dit artikel worden de netwerkfuncties beschreven die beschikbaar zijn in de hostingopties voor Azure Functions. De volgende netwerkopties kunnen worden gecategoriseerd als binnenkomende en uitgaande netwerkfuncties. Met binnenkomende functies kunt u de toegang tot uw app beperken, terwijl u met uitgaande functies uw app kunt verbinden met resources die worden beveiligd door een virtueel netwerk en hoe uitgaand verkeer wordt gerouteerd.

De hostingmodellen hebben verschillende niveaus van netwerkisolatie beschikbaar. Als u de juiste optie kiest, kunt u voldoen aan de vereisten voor netwerkisolatie.

| Functie | Flex Consumption-abonnement | Verbruiksabonnement | Premium-abonnement | As-omgeving van toegewezen abonnement/ | Container Apps1 |

|---|---|---|---|---|---|

| Binnenkomende IP-beperkingen | ✔ | ✔ | ✔ | ✔ | ✔ |

| Binnenkomende privé-eindpunten | ✔ | ✔ | ✔ | ||

| Integratie van virtueel netwerk | ✔ | ✔Arabisch cijfer | ✔3 | ✔ | |

| Uitgaande IP-beperkingen | ✔ | ✔ | ✔ | ✔ |

- Zie Netwerken in de Azure Container Apps-omgeving voor meer informatie.

- Er zijn speciale overwegingen bij het werken met triggers voor virtuele netwerken.

- Alleen het Toegewezen/ASE-plan biedt ondersteuning voor gateway-vereiste integratie van virtuele netwerken.

Quickstartbronnen

Gebruik de volgende resources om snel aan de slag te gaan met Azure Functions-netwerkscenario's. In het artikel wordt verwezen naar deze resources.

- ARM-sjablonen, Bicep-bestanden en Terraform-sjablonen:

- Alleen ARM-sjablonen:

- Functie-app met privé-eindpunten van Azure Storage.

- Azure-functie-app met Virtual Network-integratie.

- Handleidingen:

Functies voor inkomend netwerk

Met de volgende functies kunt u binnenkomende aanvragen filteren op uw functie-app.

Beperkingen voor binnenkomende toegang

U kunt toegangsbeperkingen gebruiken om een op prioriteit geordende lijst met IP-adressen te definiëren die toegang tot uw app hebben toegestaan of geweigerd. De lijst kan IPv4- en IPv6-adressen of specifieke subnetten voor virtuele netwerken bevatten met behulp van service-eindpunten. Wanneer er een of meer vermeldingen zijn, bestaat er een impliciete 'alles weigeren' aan het einde van de lijst. IP-beperkingen werken met alle opties voor functiehosting.

Toegangsbeperkingen zijn beschikbaar in het Flex Consumption-abonnement, Elastic Premium, Consumption en App Service.

Notitie

Als er netwerkbeperkingen zijn ingesteld, kunt u alleen implementeren vanuit uw virtuele netwerk of wanneer u het IP-adres van de computer die u gebruikt om toegang te krijgen tot de Azure portal plaatst op de Veilige Ontvangers lijst. U kunt de functie echter wel beheren met behulp van de portal.

Zie Azure-app Statische toegangsbeperkingen voor services voor meer informatie.

Privé-eindpunten

Azure Private Endpoint is een netwerkinterface die u privé en veilig verbindt met een service die wordt ondersteund door Azure Private Link. Private Endpoint maakt gebruik van een privé-IP-adres van uw virtuele netwerk, waarbij de service effectief in uw virtuele netwerk wordt geplaatst.

U kunt een privé-eindpunt gebruiken voor uw functies die worden gehost in de abonnementen Flex Consumption, Elastic Premium en Dedicated (App Service ).

Als u privé-eindpunten wilt aanroepen, moet u ervoor zorgen dat uw DNS-zoekopdrachten worden omgezet in het privé-eindpunt. U kunt dit gedrag op een van de volgende manieren afdwingen:

- Integreren met privézones van Azure DNS. Wanneer uw virtuele netwerk geen aangepaste DNS-server heeft, wordt dit automatisch gedaan.

- Beheer het privé-eindpunt in de DNS-server die door uw app wordt gebruikt. Als u een privé-eindpunt wilt beheren, moet u het eindpuntadres kennen en een A-record gebruiken om te verwijzen naar het eindpunt dat u probeert te bereiken.

- Configureer uw eigen DNS-server om door te sturen naar privézones van Azure DNS.

Zie voor meer informatie het gebruik van privé-eindpunten voor web-apps.

Als u andere services wilt aanroepen die een privé-eindpuntverbinding hebben, zoals opslag of servicebus, moet u uw app configureren om uitgaande aanroepen naar privé-eindpunten te maken. Ga naar Uw opslagaccount beperken tot een virtueel netwerk voor meer informatie over het gebruik van privé-eindpunten met het opslagaccount voor uw functie-app.

Service-eindpunten

Met behulp van service-eindpunten kunt u veel Azure-services beperken tot geselecteerde subnetten voor virtuele netwerken om een hoger beveiligingsniveau te bieden. Dankzij regionale integratie van virtuele netwerken kan uw functie-app Azure-services bereiken die zijn beveiligd met service-eindpunten. Deze configuratie wordt ondersteund voor alle plannen die ondersteuning bieden voor integratie van virtuele netwerken. Volg deze stappen om toegang te krijgen tot een beveiligd service-eindpunt:

- Configureer regionale integratie van virtueel netwerk met uw functie-app om verbinding te maken met een specifiek subnet.

- Ga naar de doelservice en configureer service-eindpunten op basis van het integratiesubnet.

Zie Service-eindpunten voor virtuele netwerken voor meer informatie.

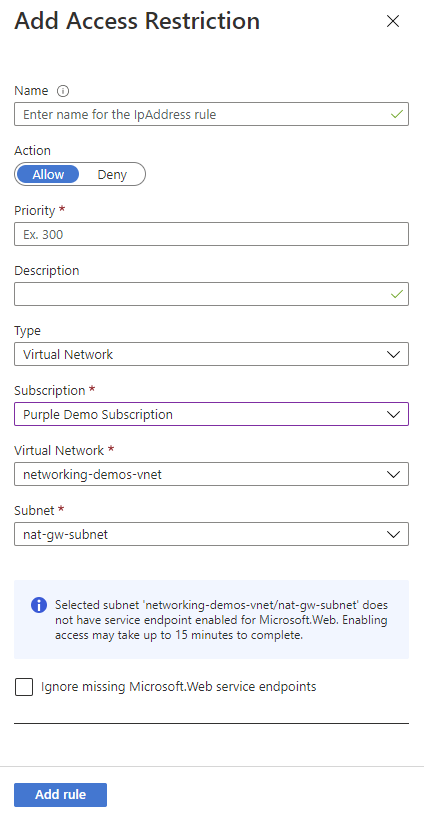

Service-eindpunten gebruiken

Als u de toegang tot een specifiek subnet wilt beperken, maakt u een beperkingsregel met een type virtueel netwerk . Vervolgens kunt u het abonnement, het virtuele netwerk en het subnet selecteren waartoe u toegang wilt toestaan of weigeren.

Als service-eindpunten nog niet zijn ingeschakeld Microsoft.Web voor het geselecteerde subnet, worden deze automatisch ingeschakeld, tenzij u het selectievakje Ontbrekende Microsoft.Web-service-eindpunten negeren inschakelt. Het scenario waarin u service-eindpunten voor de app wilt inschakelen, maar niet het subnet, is voornamelijk afhankelijk van of u over de machtigingen beschikt om deze in te schakelen voor het subnet.

Als u iemand anders nodig hebt om service-eindpunten in te schakelen in het subnet, schakelt u het selectievakje Ontbrekende Microsoft.Web-service-eindpunten negeren in. Uw app is geconfigureerd voor service-eindpunten, die u later op het subnet inschakelt.

U kunt service-eindpunten niet gebruiken om de toegang te beperken tot apps die worden uitgevoerd in een App Service-omgeving. Wanneer uw app zich in een App Service-omgeving bevindt, kunt u de toegang tot de app beheren door IP-toegangsregels toe te passen.

Zie Toegang tot privésites van Azure Functions tot stand brengen voor meer informatie over het instellen van service-eindpunten.

Uitgaande netwerkfuncties

U kunt de functies in deze sectie gebruiken om uitgaande verbindingen te beheren die door uw app zijn gemaakt.

Integratie van virtueel netwerk

In deze sectie worden de functies beschreven die door Functions worden ondersteund voor het beheren van gegevens die uitgaand zijn vanuit uw app.

Integratie van virtuele netwerken biedt uw functie-app toegang tot resources in uw virtuele netwerk. Zodra de app is geïntegreerd, routeert uw app uitgaand verkeer via het virtuele netwerk. Hierdoor heeft uw app toegang tot privé-eindpunten of -resources met regels die verkeer toestaan van alleen bepaalde subnetten. Wanneer het doel een IP-adres buiten het virtuele netwerk is, wordt het bron-IP-adres nog steeds verzonden vanaf een van de adressen die worden vermeld in de eigenschappen van uw app, tenzij u een NAT-gateway hebt geconfigureerd.

Azure Functions ondersteunt twee soorten integratie van virtuele netwerken:

- Regionale integratie van virtuele netwerken voor apps die worden uitgevoerd in flexverbruik, Elastic Premium, Dedicated (App Service) en Container Apps-hostingplannen (aanbevolen)

- Gateway-vereiste integratie van virtuele netwerken voor apps die worden uitgevoerd op het dedicated (App Service) -hostingabonnement

Integratie van regionaal virtueel netwerk

Door regionale integratie van virtuele netwerken te gebruiken, heeft uw app toegang tot:

- Resources in hetzelfde virtuele netwerk als uw app.

- Resources in virtuele netwerken die zijn gekoppeld aan het virtuele netwerk waarmee uw app is geïntegreerd.

- Beveiligde services voor service-eindpunten.

- Resources tussen Azure ExpressRoute-verbindingen.

- Resources tussen gekoppelde verbindingen, waaronder Azure ExpressRoute-verbindingen.

- Privé-eindpunten

Wanneer u regionale integratie van virtuele netwerken gebruikt, kunt u de volgende Azure-netwerkfuncties gebruiken:

- Netwerkbeveiligingsgroepen (NSG's): u kunt uitgaand verkeer blokkeren met een NSG die in uw integratiesubnet wordt geplaatst. De regels voor inkomend verkeer zijn niet van toepassing omdat u geen integratie van virtuele netwerken kunt gebruiken om binnenkomende toegang tot uw app te bieden.

- Routetabellen (UDR's): u kunt een routetabel in het integratiesubnet plaatsen om uitgaand verkeer naar wens te verzenden.

Notitie

Wanneer u al uw uitgaande verkeer naar uw virtuele netwerk routeert, is dit onderhevig aan de NSG's en UDR's die worden toegepast op uw integratiesubnet. Wanneer een virtueel netwerk is geïntegreerd, wordt het uitgaande verkeer van uw functie-app naar openbare IP-adressen nog steeds verzonden vanaf de adressen die worden vermeld in uw app-eigenschappen, tenzij u routes opgeeft die het verkeer ergens anders omleiden.

Integratie van regionaal virtueel netwerk kan poort 25 niet gebruiken.

Overwegingen voor het Flex Consumption-abonnement :

- De app en het virtuele netwerk moeten zich in dezelfde regio bevinden.

- Zorg ervoor dat de

Microsoft.AppAzure-resourceprovider is ingeschakeld voor uw abonnement door deze instructies te volgen. Dit is nodig voor subnetdelegering. - De subnetdelegering die is vereist bij uitvoering in een Flex Consumption-abonnement is

Microsoft.App/environments. Dit verschilt van de Elastic Premium- en Dedicated-abonnementen (App Service), die een andere overdrachtsvereiste hebben. - U kunt plannen dat er maximaal 40 IP-adressen worden gebruikt voor één functie-app, zelfs als de app groter is dan 40. Als u bijvoorbeeld 15 Flex Consumption-functie-apps hebt die zijn geïntegreerd in hetzelfde subnet, moet u maximaal 15x40 = 600 IP-adressen plannen. Deze limiet is onderhevig aan wijzigingen en wordt niet afgedwongen.

- Het subnet kan nog niet worden gebruikt voor andere doeleinden (zoals privé- of service-eindpunten, of gedelegeerd aan een ander hostingabonnement of andere service). Hoewel u hetzelfde subnet kunt delen met meerdere Flex Consumption-apps, worden de netwerkresources gedeeld in deze functie-apps, wat kan leiden tot één app die de prestaties van anderen op hetzelfde subnet beïnvloedt.

- U kunt hetzelfde subnet niet delen tussen een Container Apps-omgeving en een Flex Consumption-app.

- Het Flex Consumption-abonnement biedt momenteel geen ondersteuning voor subnetten met namen die onderstrepingstekens (

_) bevatten.

Overwegingen voor de abonnementen Elastic Premium, Dedicated (App Service) en Container Apps :

- De functie is beschikbaar voor Elastic Premium en App Service Premium V2 en Premium V3. Het is ook beschikbaar in Standard, maar alleen van nieuwere App Service-implementaties. Als u een oudere implementatie gebruikt, kunt u de functie alleen gebruiken vanuit een Premium V2 App Service-plan. Als u zeker wilt weten dat u de functie in een Standard App Service-plan kunt gebruiken, maakt u uw app in een Premium V3 App Service-plan. Deze abonnementen worden alleen ondersteund voor onze nieuwste implementaties. U kunt desgewenst omlaag schalen.

- De functie kan niet worden gebruikt door geïsoleerde plan-apps die zich in een App Service-omgeving bevinden.

- De app en het virtuele netwerk moeten zich in dezelfde regio bevinden.

- Voor de functie is een ongebruikt subnet vereist dat een /28 of groter is in een virtueel Azure Resource Manager-netwerk.

- Het integratiesubnet kan slechts door één App Service-plan worden gebruikt.

- U kunt maximaal twee regionale virtuele netwerkintegraties per App Service-plan hebben. Meerdere apps in hetzelfde App Service-plan kunnen gebruikmaken van hetzelfde integratiesubnet.

- Het subnet kan nog niet worden gebruikt voor andere doeleinden (zoals privé- of service-eindpunten, of gedelegeerd aan het Flex Consumption-abonnement of een andere service). Hoewel u hetzelfde subnet kunt delen met meerdere apps in hetzelfde App Service-plan, worden de netwerkresources gedeeld in deze functie-apps, wat kan leiden tot één app die de prestaties van anderen op hetzelfde subnet beïnvloedt.

- U kunt een virtueel netwerk met een geïntegreerde app niet verwijderen. Verwijder de integratie voordat u het virtuele netwerk verwijdert.

- U kunt het abonnement van een app of een plan niet wijzigen terwijl er een app is die gebruikmaakt van regionale integratie van virtuele netwerken.

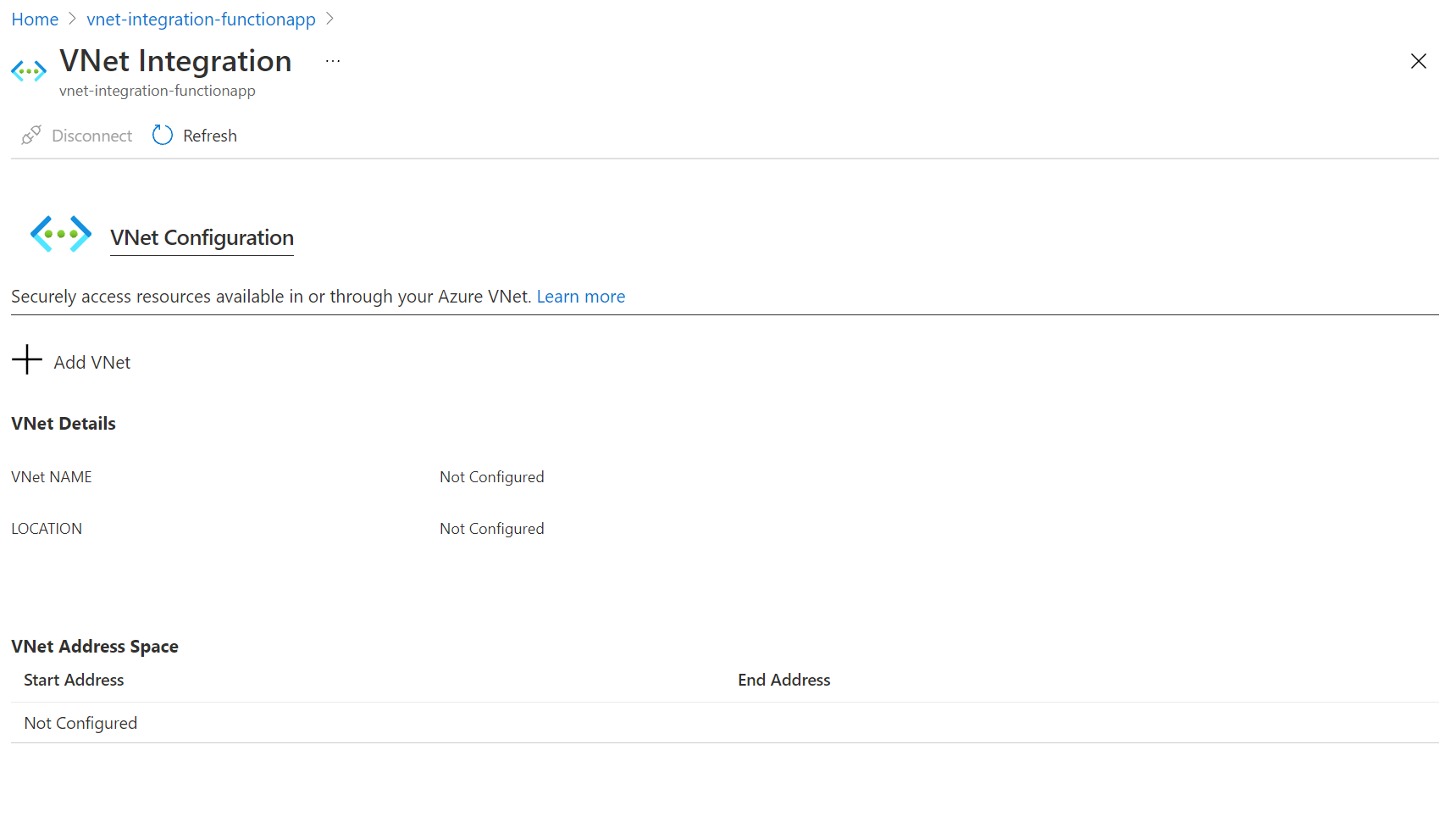

Integratie van virtuele netwerken inschakelen

Selecteer Netwerken in uw functie-app in Azure Portal en selecteer vervolgens onder VNet-integratie klik hier om te configureren.

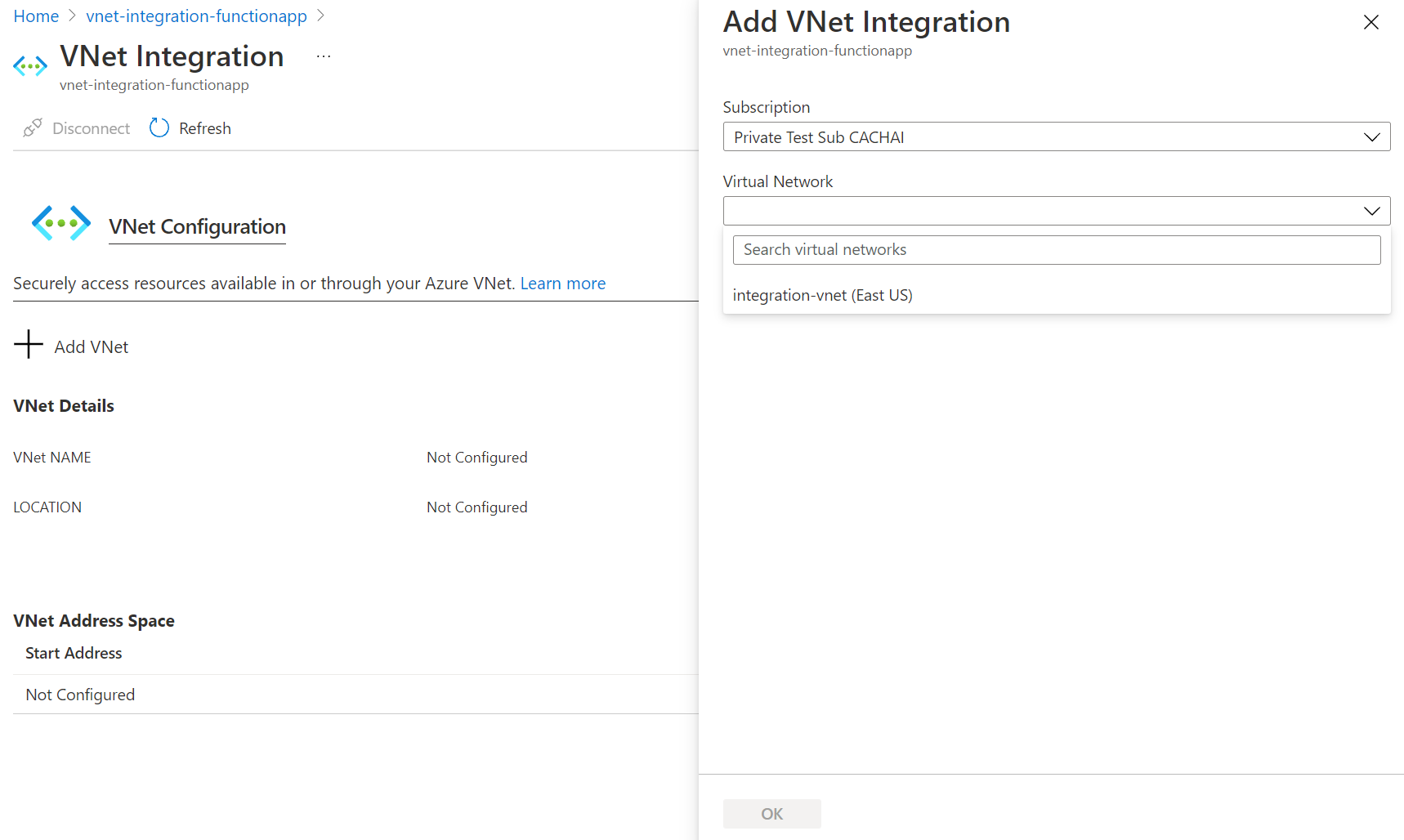

Selecteer VNet toevoegen.

De vervolgkeuzelijst bevat alle virtuele Netwerken van Azure Resource Manager in uw abonnement in dezelfde regio. Selecteer het virtuele netwerk waarmee u wilt integreren.

De Flex Consumption- en Elastic Premium-hostingabonnementen bieden alleen ondersteuning voor regionale integratie van virtuele netwerken. Als het virtuele netwerk zich in dezelfde regio bevindt, maakt u een nieuw subnet of selecteert u een leeg, bestaand subnet.

Als u een virtueel netwerk in een andere regio wilt selecteren, moet een gateway voor een virtueel netwerk zijn ingericht met punt-naar-site ingeschakeld. Integratie van virtuele netwerken tussen regio's wordt alleen ondersteund voor Toegewezen plannen, maar globale peerings werken met regionale virtuele netwerkintegratie.

Tijdens de integratie wordt uw app opnieuw opgestart. Wanneer de integratie is voltooid, ziet u details over het virtuele netwerk waarmee u bent geïntegreerd. Route All is standaard ingeschakeld en al het verkeer wordt doorgestuurd naar uw virtuele netwerk.

Als u uw privéverkeer (RFC1918 verkeer) liever alleen wilt laten routeren, volgt u de stappen in dit App Service-artikel.

Subnetten

Integratie van virtuele netwerken is afhankelijk van een toegewezen subnet. Wanneer u een subnet inricht, reserveert Azure de eerste vijf IP-adressen voor intern gebruik. De manier waarop de resterende IP-adressen worden gebruikt, is afhankelijk van uw hostingabonnement. Omdat de grootte van het subnet niet kan worden gewijzigd na de toewijzing, gebruikt u een subnet dat groot genoeg is om te voldoen aan de schaal die uw app kan bereiken.

Elastic Premium- en Dedicated-abonnementen

In Elastic Premium- en Dedicated-abonnementen (App Service) verbruikt elk actief exemplaar van uw functie-app één IP-adres uit het subnet. Wanneer u omhoog of omlaag schaalt, kan de vereiste adresruimte tijdelijk verdubbelen om de overgang mogelijk te maken. Als meerdere apps hetzelfde subnet delen, is het totale IP-adresgebruik de som van alle exemplaren in deze apps, plus de tijdelijke verdubbeling tijdens het schalen van gebeurtenissen.

Scenario's voor IP-verbruik

| Scenario | IP-adresverbruik |

|---|---|

| 1 app, 1 exemplaar | 1 IP-adres |

| 1 app, 5 exemplaren | 5 IP-adressen |

| 1 app, schalend van 5 tot 10 instanties | Maximaal 20 IP-adressen (tijdelijk, tijdens de schaalbewerking) |

| 3 apps, 5 exemplaren elk | 15 IP-adressen |

Aanbevelingen voor CIDR-bereik

| CIDR-blokgrootte | Maximaal beschikbare adressen | Maximale horizontale schaal (instanties)1 |

|---|---|---|

| /28 | 11 | 5 |

| /27 | 27 | 13 |

| /26 | 59 | 29 |

| /25 | 123 | 612 |

| /24 | 251 | 1253 |

1Hierbij wordt ervan uitgegaan dat u op een bepaald moment omhoog of omlaag moet schalen in grootte of SKU.

2 Hoewel het aantal IP-adressen 61 exemplaren ondersteunt, hebben afzonderlijke apps in het Dedicated-abonnement een maximum van 30 exemplaren.

2 Hoewel het aantal IP-adressen 125 exemplaren ondersteunt, hebben afzonderlijke apps in het Elastic Premium-abonnement een maximum van 100 exemplaren.

Aanvullende overwegingen

Voor functie-apps in de Elastic Premium- of Dedicated-abonnementen:

- Als u problemen met subnetcapaciteit voor Functions Elastic Premium-abonnementen wilt voorkomen, moet u een /24 gebruiken met 256 adressen voor Windows en een /26 met 64 adressen voor Linux. Wanneer u subnetten maakt in Azure Portal als onderdeel van de integratie met het virtuele netwerk, is een minimale grootte van respectievelijk /24 en /26 vereist voor Windows en Linux.

- Elk App Service-plan kan maximaal twee subnetten ondersteunen die kunnen worden gebruikt voor VNet-integratie. Meerdere apps van één App Service-plan kunnen lid worden van hetzelfde subnet, maar apps uit een ander abonnement kunnen hetzelfde subnet niet gebruiken.

Flex Verbruiksplan

In het Flex Consumption-plan wordt uitgaand netwerkverkeer van functie-app-exemplaren gerouteerd via gedeelde gateways die toegewijd zijn aan het subnet. Elke gedeelde gateway verbruikt 1 IP-adres van het subnet. Ongeacht hoeveel apps zijn geïntegreerd met één subnet, worden maximaal 27 gedeelde gateways (27 IP-adressen) gebruikt ter ondersteuning van alle exemplaren. Wanneer u een subnetgrootte selecteert, is het totale aantal instances van alle apps die geïntegreerd zijn met het subnet. Wanneer een subnet wordt gebruikt voor te veel exemplaren of voor apps die I/O-intensieve workloads uitvoeren, kunnen netwerkcapaciteitsproblemen optreden, zoals een verhoogde gemiddelde latentie en time-outs. Het uitschalen van apps wordt niet beïnvloed.

Een /27-subnetgrootte (27 bruikbare IP-adressen) wordt aanbevolen om één functie-app te ondersteunen, die kan worden uitgeschaald tot maximaal 1000 exemplaren.

Als u verwacht dat uw app met één functie groter is dan 1.000 exemplaren of als u verwacht dat het totale aantal exemplaren van meerdere functie-apps groter is dan 1000 exemplaren, gebruikt u een /26-subnet en neemt u contact op met de productgroep om een verhoging aan te vragen voor het maximumaantal exemplaren.

Belangrijk

Als u functie-apps van Flex Consumption integreert met een subnetgrootte kleiner dan /27 of meerdere apps integreert met een subnet met een /27-grootte, vermindert u de beschikbare uitgaande netwerkcapaciteit voor deze apps. Als u van plan bent om dit te doen, test dan uw apps door ze met workloads van productieomvang te belasten, zodat er geen netwerkcapaciteitsbeperkingen optreden.

Scenario's voor IP-verbruik

| Scenario | Maximaal IP-adresverbruik |

|---|---|

| 1 app | Maximaal 27 IP-adressen (/27 subnetgrootte) |

| 2 apps | Maximaal 27 IP-adressen (/27 subnetgrootte) |

| 10 apps | Maximaal 27 IP-adressen (/27 subnetgrootte) |

Netwerkbeveiligingsgroepen

U kunt netwerkbeveiligingsgroepen gebruiken om verkeer tussen resources in uw virtuele netwerk te beheren. U kunt bijvoorbeeld een beveiligingsregel maken die het uitgaande verkeer van uw app blokkeert om een resource in uw virtuele netwerk te bereiken of het netwerk te verlaten. Deze beveiligingsregels zijn van toepassing op apps die virtuele netwerkintegratie hebben geconfigureerd. Als u verkeer naar openbare adressen wilt blokkeren, moet integratie van virtuele netwerken en Route All zijn ingeschakeld. De regels voor inkomend verkeer in een NSG zijn niet van toepassing op uw app, omdat de integratie van virtuele netwerken alleen van invloed is op uitgaand verkeer van uw app.

Gebruik de functie Toegangsbeperkingen om inkomend verkeer naar uw app te beheren. Een NSG die wordt toegepast op uw integratiesubnet is van kracht, ongeacht de routes die worden toegepast op uw integratiesubnet. Als uw functie-app is geïntegreerd met Route All ingeschakeld en u geen routes hebt die van invloed zijn op openbaar adresverkeer in uw integratiesubnet, is al uw uitgaande verkeer nog steeds onderworpen aan NSG's die zijn toegewezen aan uw integratiesubnet. Als Route All niet is ingeschakeld, worden NSG's alleen toegepast op RFC1918 verkeer.

Routen

U kunt routetabellen gebruiken om uitgaand verkeer van uw app naar de gewenste locatie te routeren. Routetabellen zijn standaard alleen van invloed op uw RFC1918 doelverkeer. Wanneer Route All is ingeschakeld, worden al uw uitgaande oproepen beïnvloed. Wanneer Route All is uitgeschakeld, wordt alleen privéverkeer (RFC1918) beïnvloed door uw routetabellen. Routes die zijn ingesteld op uw integratiesubnet, hebben geen invloed op antwoorden op binnenkomende app-aanvragen. Algemene bestemmingen kunnen firewallapparaten of gateways bevatten.

Als u al het uitgaande verkeer on-premises wilt routeren, kunt u een routetabel gebruiken om al het uitgaande verkeer naar uw ExpressRoute-gateway te verzenden. Als u verkeer naar een gateway routeert, moet u routes instellen in het externe netwerk om antwoorden terug te sturen.

BGP-routes (Border Gateway Protocol) zijn ook van invloed op uw app-verkeer. Als u BGP-routes hebt van een ExpressRoute-gateway, wordt het uitgaande verkeer van uw app beïnvloed. BGP-routes zijn standaard alleen van invloed op uw RFC1918 doelverkeer. Wanneer uw functie-app is geïntegreerd in een virtueel netwerk met Route All ingeschakeld, kan al het uitgaande verkeer worden beïnvloed door uw BGP-routes.

Uitgaande IP-beperkingen

Uitgaande IP-beperkingen zijn beschikbaar in een Flex Consumption-abonnement, Elastic Premium-abonnement, App Service-plan of App Service Environment. U kunt uitgaande beperkingen configureren voor het virtuele netwerk waar uw App Service-omgeving wordt geïmplementeerd.

Wanneer u een functie-app integreert in een Elastic Premium-abonnement of een App Service-plan met een virtueel netwerk, kan de app standaard uitgaande aanroepen naar internet maken. Door uw functie-app te integreren met een virtueel netwerk met Route All ingeschakeld, dwingt u af dat al het uitgaande verkeer wordt verzonden naar uw virtuele netwerk, waarbij regels voor netwerkbeveiligingsgroepen kunnen worden gebruikt om verkeer te beperken. Voor Flex Consumption wordt al het verkeer via het virtuele netwerk gerouteerd en is Route All niet nodig.

Voor meer informatie over het beheren van het uitgaande IP-adres met behulp van een virtueel netwerk, raadpleegt u de zelfstudie: Uitgaande IP-adressen van Azure Functions beheren met een NAT-gateway van een virtueel Azure-netwerk.

Azure DNS Private Zones

Nadat uw app is geïntegreerd met uw virtuele netwerk, wordt dezelfde DNS-server gebruikt waarmee uw virtuele netwerk is geconfigureerd en werkt deze met de privézones van Azure DNS die zijn gekoppeld aan het virtuele netwerk.

Automatisering

Met de volgende API's kunt u programmatisch regionale virtuele netwerkintegraties beheren:

-

Azure CLI: gebruik de

az functionapp vnet-integrationopdrachten om een regionale virtuele netwerkintegratie toe te voegen, weer te geven of te verwijderen. - ARM-sjablonen: Regionale integratie van virtueel netwerk kan worden ingeschakeld met behulp van een Azure Resource Manager-sjabloon. Zie deze QuickStart-sjabloon voor Functions voor een volledig voorbeeld.

Hybride verbindingen

Hybride verbindingen is een functie van Azure Relay die u kunt gebruiken voor toegang tot toepassingsbronnen in andere netwerken. Het biedt toegang vanuit uw app tot een toepassingseindpunt. U kunt deze niet gebruiken om toegang te krijgen tot uw toepassing. Hybride verbindingen zijn beschikbaar voor functies die worden uitgevoerd in Windows in alle behalve het verbruiksabonnement.

Zoals in Azure Functions wordt gebruikt, correleert elke hybride verbinding met één TCP-host en -poortcombinatie. Dit betekent dat het eindpunt van de hybride verbinding zich op elk besturingssysteem en elke toepassing kan bevinden zolang u toegang hebt tot een TCP-luisterpoort. De functie Hybride verbindingen weet of geeft niet aan wat het toepassingsprotocol is of waartoe u toegang hebt. Het biedt alleen netwerktoegang.

Zie de App Service-documentatie voor hybride verbindingen voor meer informatie. Dezelfde configuratiestappen ondersteunen Azure Functions.

Belangrijk

Hybride verbindingen worden alleen ondersteund wanneer uw functie-app wordt uitgevoerd in Windows. Linux-apps worden niet ondersteund.

Verbinding maken met Azure-services via een virtueel netwerk

Dankzij de integratie van een virtueel netwerk heeft uw functie-app toegang tot resources in een virtueel netwerk. In deze sectie vindt u een overzicht van de zaken die u moet overwegen bij het verbinden van uw app met bepaalde services.

Uw opslagaccount beperken tot een virtueel netwerk

Notitie

Als u snel een functie-app wilt implementeren met privé-eindpunten die zijn ingeschakeld voor het opslagaccount, raadpleegt u de volgende sjabloon: Functie-app met privé-eindpunten van Azure Storage.

Wanneer u een functie-app maakt, moet u een Azure Storage-account voor algemeen gebruik maken of koppelen dat ondersteuning biedt voor Blob-, Queue- en Table-opslag. U kunt dit opslagaccount vervangen door een account dat is beveiligd met service-eindpunten of privé-eindpunten.

U kunt een netwerkbeperkingsaccount gebruiken met functie-apps in de abonnementen Flex Consumption, Elastic Premium en Dedicated (App Service). het verbruiksabonnement wordt niet ondersteund. Voor Elastic Premium- en Dedicated-abonnementen moet u ervoor zorgen dat routering van privé-inhoudsshares is geconfigureerd. Zie Uw opslagaccount beperken tot een virtueel netwerk voor meer informatie over het configureren van uw functie-app met een opslagaccount dat is beveiligd met een virtueel netwerk.

Key Vault-referenties gebruiken

U kunt Azure Key Vault-verwijzingen gebruiken om geheimen uit Azure Key Vault te gebruiken in uw Azure Functions-toepassing zonder dat er codewijzigingen nodig zijn. Azure Key Vault is een service die gecentraliseerd geheimenbeheer biedt, met volledige controle over het toegangsbeleid en de auditgeschiedenis.

Als de integratie van virtuele netwerken is geconfigureerd voor de app, kunnen Key Vault-verwijzingen worden gebruikt om geheimen op te halen uit een kluis met netwerkbeperking.

Triggers voor virtuele netwerken (niet-HTTP)

Uw workload vereist mogelijk dat uw app wordt geactiveerd vanuit een gebeurtenisbron die wordt beveiligd door een virtueel netwerk. Er zijn twee opties als u wilt dat uw app dynamisch wordt geschaald op basis van het aantal gebeurtenissen dat is ontvangen van niet-HTTP-triggerbronnen:

- Voer uw functie-app uit in flexverbruik.

- Voer uw functie-app uit in een Elastic Premium-abonnement en schakel ondersteuning voor virtuele netwerktriggers in.

Functie-apps die worden uitgevoerd op de Toegewezen (App Service) -abonnementen, worden niet dynamisch geschaald op basis van gebeurtenissen. In plaats daarvan wordt uitschalen bepaald door regels voor automatisch schalen die u definieert.

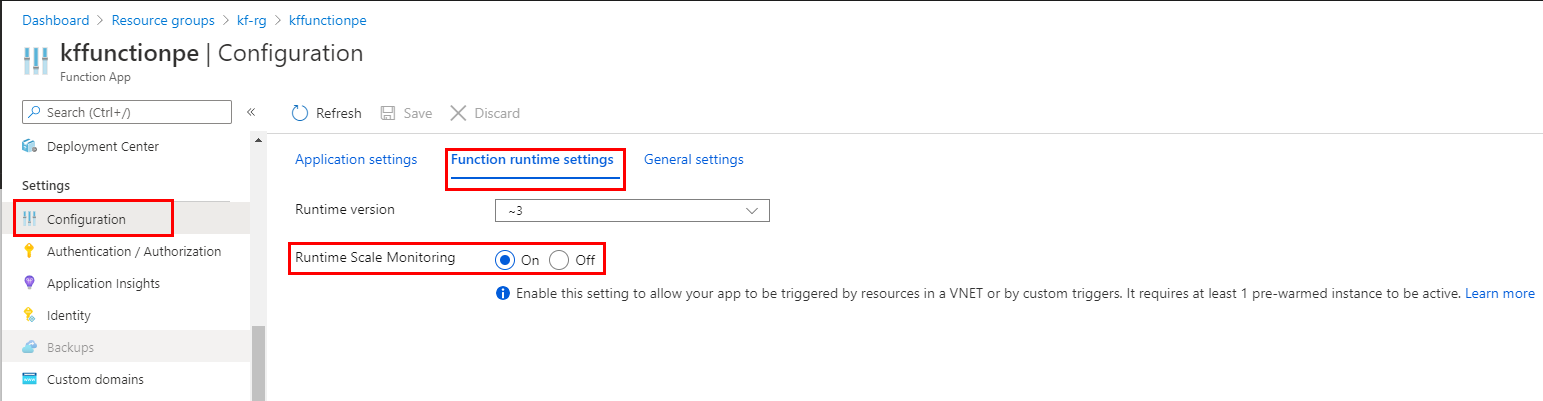

Elastic Premium-abonnement met triggers voor virtuele netwerken

Met het Elastic Premium-abonnement kunt u functies maken die worden geactiveerd door services die worden beveiligd door een virtueel netwerk. Deze niet-HTTP-triggers worden virtuele netwerktriggers genoemd.

Standaard zorgen virtuele netwerktriggers er niet voor dat uw functie-app wordt geschaald buiten het vooraf opgewarmde aantal exemplaren. Bepaalde extensies ondersteunen echter virtuele netwerktriggers die ervoor zorgen dat uw functie-app dynamisch wordt geschaald. U kunt deze dynamische schaalbewaking inschakelen in uw functie-app voor ondersteunde extensies op een van de volgende manieren:

Navigeer in Azure Portal naar uw functie-app.

Selecteer Onder Instellingen selecteert u Configuratie en stelt u vervolgens op het tabblad Runtime-runtime-instellingen Runtimeschaalbewaking in op Aan.

Selecteer Opslaan om de configuratie van de functie-app bij te werken en start de app opnieuw op.

Aanbeveling

Het inschakelen van de bewaking van triggers voor virtuele netwerken kan van invloed zijn op de prestaties van uw toepassing, hoewel de impact waarschijnlijk klein is.

Ondersteuning voor dynamische schaalbewaking van triggers voor virtuele netwerken is niet beschikbaar in versie 1.x van de Functions-runtime.

De extensies in deze tabel bieden ondersteuning voor dynamische schaalbewaking van triggers voor virtuele netwerken. Als u de beste schaalprestaties wilt verkrijgen, moet u upgraden naar versies die ook ondersteuning bieden voor schaalaanpassing op basis van doelen.

| Extensie (minimale versie) | Alleen bewaking van runtimeschaal | Met schalen op basis van doel |

|---|---|---|

| Microsoft.Azure.WebJobs.Extensions.CosmosDB | > 3.0.5 | > 4.1.0 |

| Microsoft.Azure.WebJobs.Extensions.DurableTask | > 2.0.0 | n.v.t. |

| Microsoft.Azure.WebJobs.Extensions.EventHubs | > 4.1.0 | > 5.2.0 |

| Microsoft.Azure.WebJobs.Extensions.ServiceBus | > 3.2.0 | > 5.9.0 |

| Microsoft.Azure.WebJobs.Extensions.Storage | > 3.0.10 | > 5.1.0* |

* Alleen wachtrijopslag.

Belangrijk

Wanneer u bewaking van virtuele netwerktriggers inschakelt, kunnen alleen triggers voor deze extensies ertoe leiden dat uw app dynamisch wordt geschaald. U kunt nog steeds triggers gebruiken van extensies die niet in deze tabel staan, maar ze zullen geen schaalvergroting veroorzaken buiten het aantal vooraf opgewarmde instanties. Zie Triggers en bindingen voor een volledige lijst met alle trigger- en bindingsextensies.

App Service-plan en App Service Environment met triggers voor virtuele netwerken

Wanneer uw functie-app wordt uitgevoerd in een App Service-plan of een App Service-omgeving, kunt u functies schrijven die worden geactiveerd door resources die worden beveiligd door een virtueel netwerk. Om ervoor te zorgen dat uw functies correct worden geactiveerd, moet uw app zijn verbonden met een virtueel netwerk met toegang tot de resource die is gedefinieerd in de triggerverbinding.

Stel dat u Azure Cosmos DB wilt configureren om alleen verkeer van een virtueel netwerk te accepteren. In dit geval moet u uw functie-app implementeren in een App Service-plan dat integratie van virtuele netwerken met dat virtuele netwerk biedt. Dankzij integratie kan een functie worden geactiveerd door die Azure Cosmos DB-resource.

Overwegingen voor testen

Wanneer u functies in een functie-app met privé-eindpunten test, moet u uw tests uitvoeren vanuit hetzelfde virtuele netwerk, zoals op een virtuele machine (VM) in dat netwerk. Als u de optie Code + Test in de portal van die VM wilt gebruiken, moet u de volgende CORS-origins toevoegen aan uw functie-app:

https://functions-next.azure.comhttps://functions-staging.azure.comhttps://functions.azure.comhttps://portal.azure.com

Wanneer u de toegang tot uw functie-app beperkt met privé-eindpunten of andere toegangsbeperkingen, moet u ook de servicetag AzureCloud toevoegen aan de lijst met toegestane services. De lijst met toegestane bestanden bijwerken:

Navigeer naar uw functie-app en selecteer Instellingen>netwerken en selecteer >

Zorg ervoor dat openbare netwerktoegang is ingesteld op Ingeschakeld van geselecteerde virtuele netwerken en IP-adressen.

Voeg een regel toe onder Sitetoegang en -regels:

Selecteer

Service Tagals het type broninstellingen enAzureCloudals de servicetag.Zorg ervoor dat de actie Toestaan is en stel de gewenste naam en prioriteit in.

Probleemoplossing

De functie is eenvoudig in te stellen, maar dat betekent niet dat uw ervaring probleemloos is. Als u problemen ondervindt bij het openen van het gewenste eindpunt, zijn er enkele hulpprogramma's die u kunt gebruiken om de connectiviteit vanuit de app-console te testen. Er zijn twee consoles die u kunt gebruiken. De ene is de Kudu-console en de andere is de console in Azure Portal. Als u de Kudu-console vanuit uw app wilt bereiken, gaat u naar Tools>Kudu. U kunt ook de Kudo-console bereiken op [sitename].scm.azurewebsites.net. Nadat de website is geladen, gaat u naar het tabblad Foutopsporingsconsole. Als u vanuit uw app toegang wilt krijgen tot de door de Azure-portal gehoste console, gaat u naar Tools>Console.

Hulpprogramma's

In systeemeigen Windows-apps werken de hulpprogramma's ping, nslookup en tracert niet via de console vanwege beveiligingsbeperkingen (ze werken in aangepaste Windows-containers). Om de leegte te vullen, worden er twee afzonderlijke hulpmiddelen toegevoegd. Om de DNS-functionaliteit te testen, hebben we een hulpprogramma met de naam nameresolver.exe toegevoegd. De syntaxis is:

nameresolver.exe hostname [optional: DNS Server]

U kunt nameresolver gebruiken om de hostnamen te controleren waarop uw app afhankelijk is. Op deze manier kunt u testen of u iets verkeerd hebt geconfigureerd met uw DNS of mogelijk geen toegang hebt tot uw DNS-server. U kunt de DNS-server zien die uw app in de console gebruikt door de omgevingsvariabelen te bekijken WEBSITE_DNS_SERVER en WEBSITE_DNS_ALT_SERVER.

Notitie

Het hulpprogramma nameresolver.exe werkt momenteel niet in aangepaste Windows-containers.

U kunt het volgende hulpprogramma gebruiken om te testen op TCP-connectiviteit met een combinatie van host en poort. Dit hulpprogramma heet tcpping en de syntaxis is:

tcpping.exe hostname [optional: port]

Het tcpping-hulpprogramma geeft aan of u een specifieke host en poort kunt bereiken. Het kan alleen slagen als er een toepassing luistert op de combinatie van de host en poort en er is netwerktoegang van uw app naar de opgegeven host en poort.

Fouten opsporen in toegang tot door een virtueel netwerk gehoste resources

Een aantal dingen kan voorkomen dat uw app een specifieke host en poort bereikt. Meestal is het een van deze dingen:

- Een firewall is in de weg. Als u een firewall hebt, raakt u de TCP-time-out. De TCP-time-out is in dit geval 21 seconden. Gebruik het tcpping-hulpprogramma om de connectiviteit te testen. TCP-time-outs kunnen worden veroorzaakt door veel dingen buiten firewalls, maar begin daar.

- DNS is niet toegankelijk. De DNS-time-out is 3 seconden per DNS-server. Als u twee DNS-servers hebt, is de time-out 6 seconden. Gebruik nameresolver om te zien of DNS werkt. U kunt nslookup niet gebruiken, omdat hiermee niet de DNS wordt gebruikt waarmee uw virtuele netwerk is geconfigureerd. Als u niet toegankelijk bent, kunt u een firewall of NSG hebben die de toegang tot DNS blokkeert of de toegang tot DNS kan worden geblokkeerd.

Als deze items uw problemen niet beantwoorden, zoekt u eerst naar zaken zoals:

Integratie van regionaal virtueel netwerk

- Is uw bestemming een niet-RFC1918 adres en hebt u Route All niet ingeschakeld?

- Is er een NSG die uitgaand verkeer van uw integratiesubnet blokkeert?

- Als u azure ExpressRoute of een VPN gebruikt, is uw on-premises gateway geconfigureerd voor het routeren van verkeer naar Azure? Als u eindpunten in uw virtuele netwerk kunt bereiken, maar niet on-premises, controleert u uw routes.

- Hebt u voldoende machtigingen om delegatie in te stellen voor het integratiesubnet? Tijdens de configuratie van regionale virtuele netwerkintegratie wordt uw integratiesubnet gedelegeerd aan Microsoft.Web/serverFarms. De gebruikersinterface voor VNet-integratie delegeert het subnet automatisch naar Microsoft.Web/serverFarms. Als uw account niet over voldoende netwerkmachtigingen beschikt om delegatie in te stellen, hebt u iemand nodig die kenmerken in uw integratiesubnet kan instellen om het subnet te delegeren. Als u het integratiesubnet handmatig wilt delegeren, gaat u naar de gebruikersinterface van het azure Virtual Network-subnet en stelt u de delegatie in voor Microsoft.Web/serverFarms.

Gateway-vereiste integratie van virtueel netwerk

- Is het punt-naar-site-adresbereik in de RFC 1918-bereiken (10.0.0.0-10.255.255.255 / 172.16.16.10.0-172.31.255.255 / 192.168.0.0-192.168.255.255)?

- Wordt de gateway weergegeven als in de portal? Als uw gateway niet beschikbaar is, brengt u deze weer omhoog.

- Worden certificaten gesynchroniseerd of vermoedt u dat de netwerkconfiguratie is gewijzigd? Als uw certificaten niet zijn gesynchroniseerd of als u vermoedt dat er een wijziging is aangebracht in de configuratie van uw virtuele netwerk die niet is gesynchroniseerd met uw ASP's, selecteert u Netwerk synchroniseren.

- Als u een VPN gebruikt, is de on-premises gateway geconfigureerd voor het routeren van verkeer naar Azure? Als u eindpunten in uw virtuele netwerk kunt bereiken, maar niet on-premises, controleert u uw routes.

- Wilt u een co-existentiegateway gebruiken die zowel punt-naar-site als ExpressRoute ondersteunt? Co-existentiegateways worden niet ondersteund met integratie van virtuele netwerken.

Netwerkproblemen opsporen is een uitdaging omdat u niet kunt zien wat de toegang tot een specifieke combinatie van host:poort blokkeert. Enkele oorzaken zijn:

- U hebt een firewall op uw host die de toegang tot de toepassingspoort van uw punt-naar-site-IP-bereik voorkomt. Voor het kruisen van subnetten is vaak openbare toegang vereist.

- Uw doelhost is offline.

- Uw toepassing is niet beschikbaar.

- U had het verkeerde IP- of hostnaam.

- Uw toepassing luistert op een andere poort dan u had verwacht. U kunt uw proces-id vergelijken met de luisterpoort met behulp van 'netstat -aon' op de eindpunthost.

- Uw netwerkbeveiligingsgroepen worden zodanig geconfigureerd dat ze de toegang tot uw toepassingshost en -poort van uw punt-naar-site-IP-bereik voorkomen.

U weet niet welk adres uw app daadwerkelijk gebruikt. Dit kan elk adres in het integratiesubnet of punt-naar-site-adresbereik zijn, dus u moet toegang vanuit het hele adresbereik toestaan.

Meer stappen voor foutopsporing zijn:

- Maak verbinding met een virtuele machine in uw virtuele netwerk en probeer uw resourcehost te bereiken: poort vanaf daar. Gebruik de PowerShell-opdracht Test-NetConnection om te testen op TCP-toegang. De syntaxis is:

Test-NetConnection hostname [optional: -Port]

- Open een toepassing op een VIRTUELE machine en test de toegang tot die host en poort vanuit de console vanuit uw app met behulp van tcpping.

Lokale middelen

Als uw app geen on-premises resource kan bereiken, controleert u of u de resource vanuit uw virtuele netwerk kunt bereiken. Gebruik de PowerShell-opdracht Test-NetConnection om te controleren op TCP-toegang. Als uw VM uw on-premises resource niet kan bereiken, is uw VPN- of ExpressRoute-verbinding mogelijk niet juist geconfigureerd.

Als uw virtuele netwerk-gehoste VM uw on-premises systeem kan bereiken, maar uw app dat niet kan, is de oorzaak waarschijnlijk een van de volgende redenen:

- Uw routes zijn niet geconfigureerd met uw subnet of punt-naar-site-adresbereiken in uw on-premises gateway.

- Uw netwerkbeveiligingsgroepen blokkeren de toegang voor uw punt-naar-site IP-bereik.

- Uw on-premises firewalls blokkeren verkeer van uw punt-naar-site-IP-bereik.

- U probeert een niet-RFC 1918-adres te bereiken met behulp van de functie voor regionale integratie van virtuele netwerken.

Het App Service-plan of de web-app verwijderen voordat de verbinding met de VNet-integratie wordt verbroken

Als u de web-app of het App Service-plan hebt verwijderd zonder eerst de VNet-integratie te verbreken, kunt u geen update-/verwijderbewerkingen uitvoeren op het virtuele netwerk of subnet dat is gebruikt voor de integratie met de verwijderde resource. Een subnetdelegering 'Microsoft.Web/serverFarms' blijft toegewezen aan uw subnet en voorkomt de update-/verwijderbewerkingen.

Als u het subnet of het virtuele netwerk opnieuw wilt bijwerken/verwijderen, moet u de VNet-integratie opnieuw maken en vervolgens de verbinding verbreken:

- Maak het App Service-plan en de web-app opnieuw (het is verplicht om exact dezelfde web-app-naam te gebruiken als voorheen).

- Navigeer naar de blade Netwerken in de web-app en configureer de VNet-integratie.

- Nadat de VNet-integratie is geconfigureerd, selecteert u de knop Verbinding verbreken.

- Verwijder het App Service-plan of de web-app.

- Het subnet of het virtuele netwerk bijwerken/verwijderen.

Als u nog steeds problemen ondervindt met de VNet-integratie nadat u de bovenstaande stappen hebt uitgevoerd, neemt u contact op met Microsoft Ondersteuning.

Probleemoplossing voor netwerken

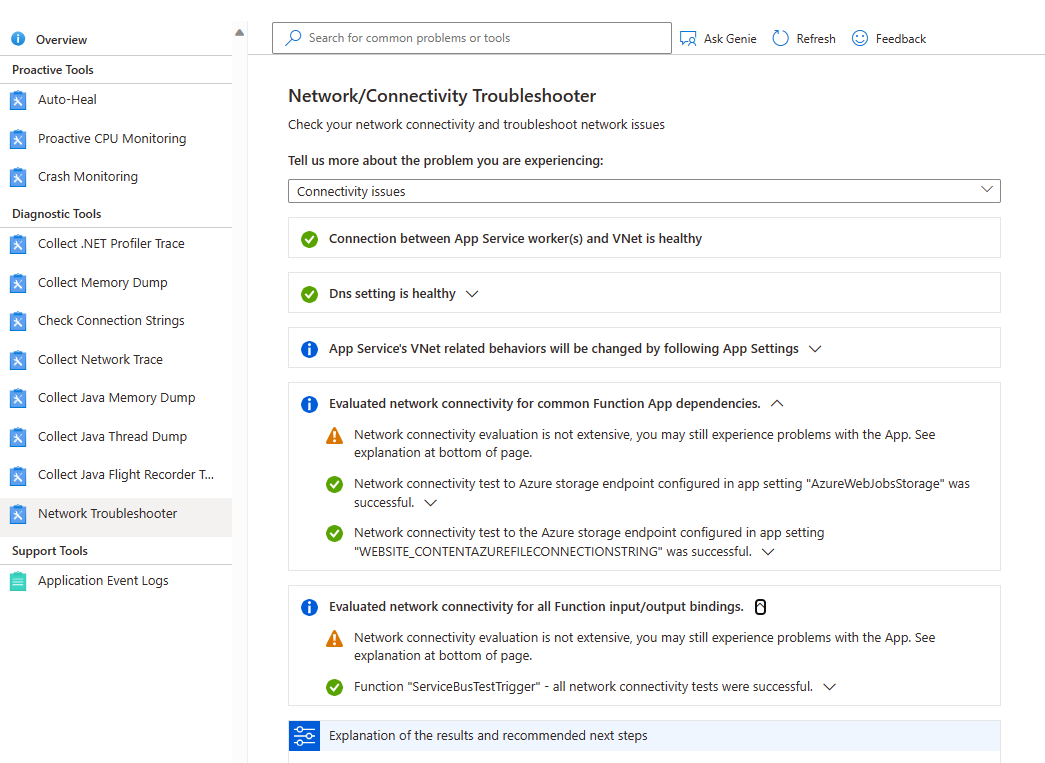

U kunt ook de probleemoplosser voor netwerken gebruiken om verbindingsproblemen op te lossen. Als u de probleemoplosser voor netwerken wilt openen, gaat u naar de app in Azure Portal. Selecteer Diagnostische gegevens en los het probleem op en zoek vervolgens naar de probleemoplosser voor netwerken.

Verbindingsproblemen : hiermee wordt de status van de integratie van het virtuele netwerk gecontroleerd, inclusief het controleren of het privé-IP-adres is toegewezen aan alle exemplaren van het plan en de DNS-instellingen. Als een aangepaste DNS niet is geconfigureerd, wordt standaard Azure DNS toegepast. De probleemoplosser controleert ook op algemene functie-app-afhankelijkheden, waaronder connectiviteit voor Azure Storage en andere bindingsafhankelijkheden.

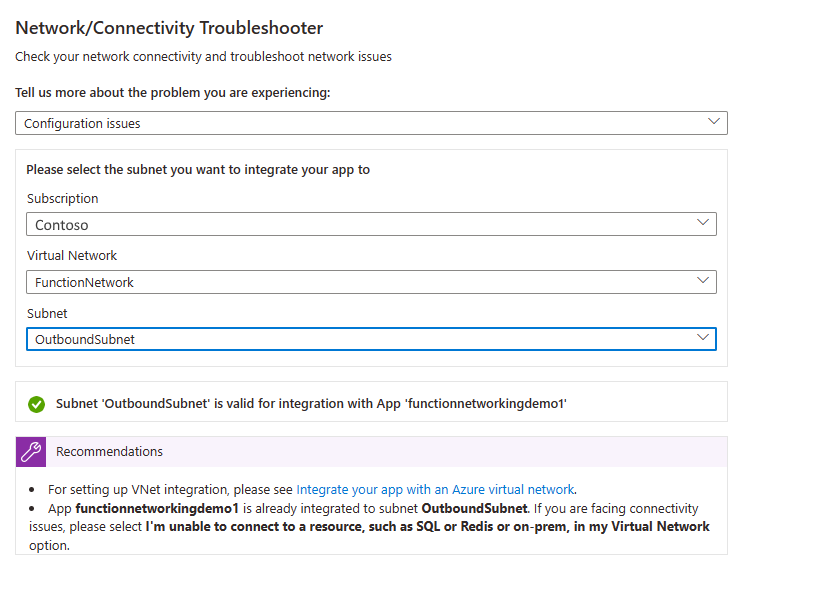

Configuratieproblemen : deze probleemoplosser controleert of uw subnet geldig is voor integratie van virtuele netwerken.

Probleem met verwijderen van subnet/VNet: deze probleemoplosser controleert of uw subnet vergrendelingen heeft en of er ongebruikte servicekoppelingen zijn die het verwijderen van het VNet/subnet mogelijk blokkeren.

Volgende stappen

Voor meer informatie over netwerken en Azure Functions:

- Volg de zelfstudie over aan de slag met integratie van virtuele netwerken

- Lees de veelgestelde vragen over Functions-netwerken

- Meer informatie over integratie van virtuele netwerken met App Service/Functions

- Meer informatie over virtuele netwerken in Azure

- Meer netwerkfuncties en -beheer inschakelen met App Service-omgevingen

- Verbinding maken met afzonderlijke on-premises resources zonder firewallwijzigingen met behulp van hybride verbindingen