Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

In dit artikel worden de opties beschreven die beschikbaar zijn voor organisaties voor het instellen van externe toegang voor hun gebruikers of om hun bestaande oplossingen aan te vullen met extra capaciteit. De punt-naar-site-VPN-oplossing van Azure VPN Gateway is gebaseerd op de cloud en kan snel worden ingericht om tegemoet te komen aan de toegenomen vraag van gebruikers om thuis te werken. Het kan gemakkelijk omhoog worden geschaald en uitgeschakeld, net zo eenvoudig en snel wanneer de verhoogde capaciteit niet meer nodig is.

Over punt-naar-site-VPN

Met een punt-naar-site (P2S) VPN-gatewayverbinding kunt u vanaf een individuele clientcomputer een veilige verbinding maken met uw virtuele netwerk. Een P2S-verbinding wordt tot stand gebracht door deze te starten vanaf de clientcomputer. Deze oplossing is handig voor telecommuters die verbinding willen maken met Azure VNets of on-premises datacenters vanaf een externe locatie, zoals thuis of een conferentie. Voor meer informatie over Azure punt-naar-site-VPN, zie Over VPN Gateway punt-naar-site-VPN en de veelgestelde vragen over VPN Gateway.

In de volgende tabel ziet u de clientbesturingssystemen en de verificatieopties die voor hen beschikbaar zijn. Het is handig om de verificatiemethode te selecteren op basis van het client-besturingssysteem dat al wordt gebruikt. Selecteer bijvoorbeeld OpenVPN met verificatie op basis van certificaten als u een combinatie van clientbesturingssystemen hebt die verbinding moeten maken. Houd er ook rekening mee dat punt-naar-site-VPN alleen wordt ondersteund op op route gebaseerde VPN-gateways.

| Verificatiemethode | Tunneltype | Client-OS | VPN-client |

|---|---|---|---|

| Certificaat | |||

| IKEv2, SSTP | Windows | Systeemeigen VPN-client | |

| IKEv2 | macOS | Systeemeigen VPN-client | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows |

Azure VPN-client OpenVPN-clientversie 2.x OpenVPN-clientversie 3.x |

|

| OpenVPN | macOS | OpenVPN-client | |

| OpenVPN | iOS | OpenVPN-client | |

| OpenVPN | Linux |

Azure VPN-client OpenVPN-client |

|

| Microsoft Entra ID | |||

| OpenVPN | Windows | Azure VPN-client | |

| OpenVPN | macOS | Azure VPN-client | |

| OpenVPN | Linux | Azure VPN-client |

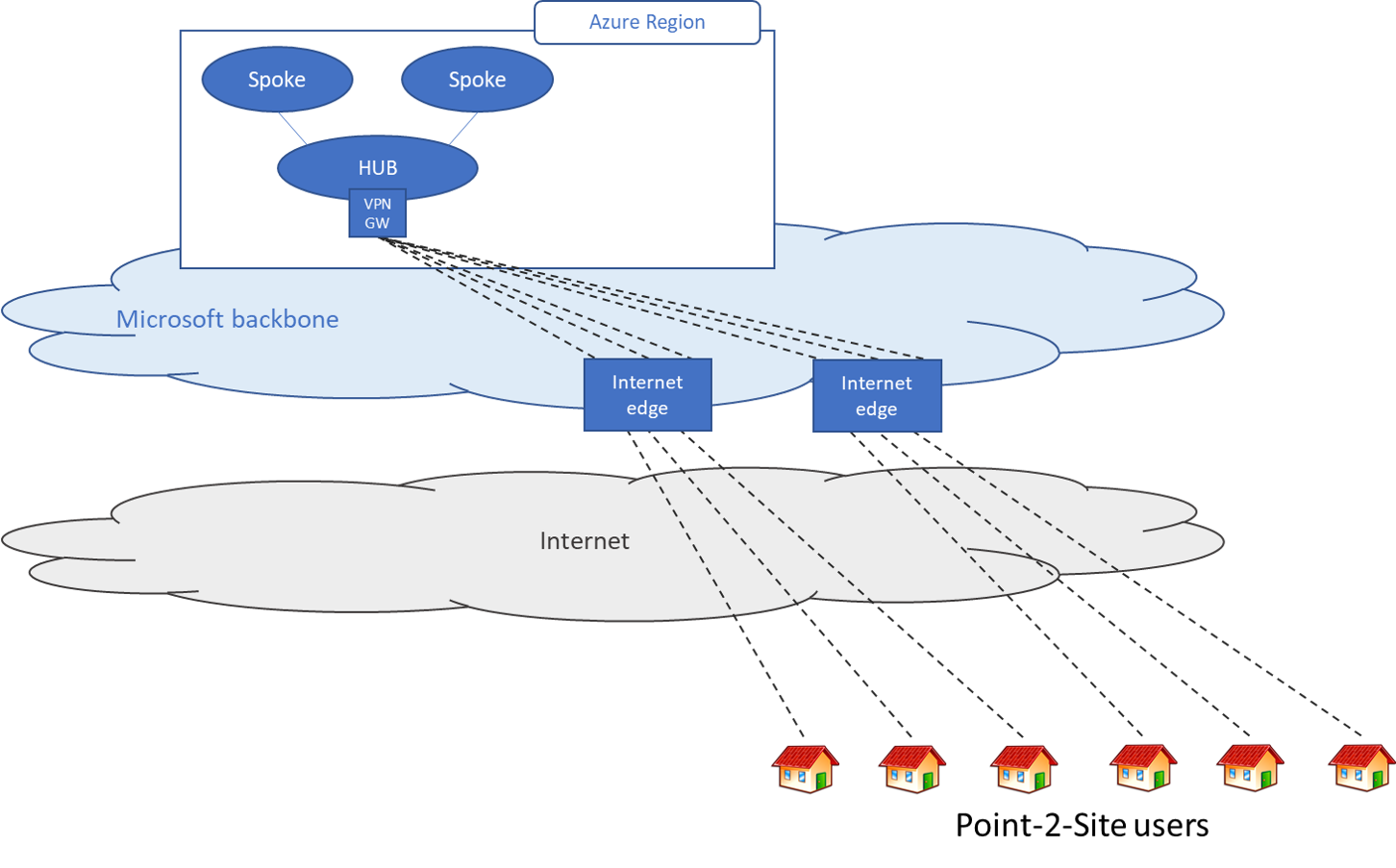

Scenario 1: gebruikers hebben alleen toegang nodig tot resources in Azure

In dit scenario hoeven de externe gebruikers alleen toegang te krijgen tot resources die zich in Azure bevinden.

Op hoog niveau zijn de volgende stappen nodig om gebruikers in staat te stellen veilig verbinding te maken met Azure-resources:

Maak een virtuele netwerkgateway (als deze niet bestaat).

Configureer punt-naar-site-VPN op de gateway.

- Zie Point-to-site-certificaatverificatie configureren voor certificaatverificatie.

- Zie voor Microsoft Entra ID-verificatie Punt-naar-site Microsoft Entra ID-verificatie configureren.

- Zie Troubleshoot: Azure punt-naar-site verbinding problemen oplossen voor het oplossen van problemen met punt-naar-site-verbindingen.

Download en distribueer de CONFIGURATIE van de VPN-client.

Distribueer de certificaten (als certificaatverificatie is geselecteerd) naar de clients.

Verbinding maken met Azure VPN.

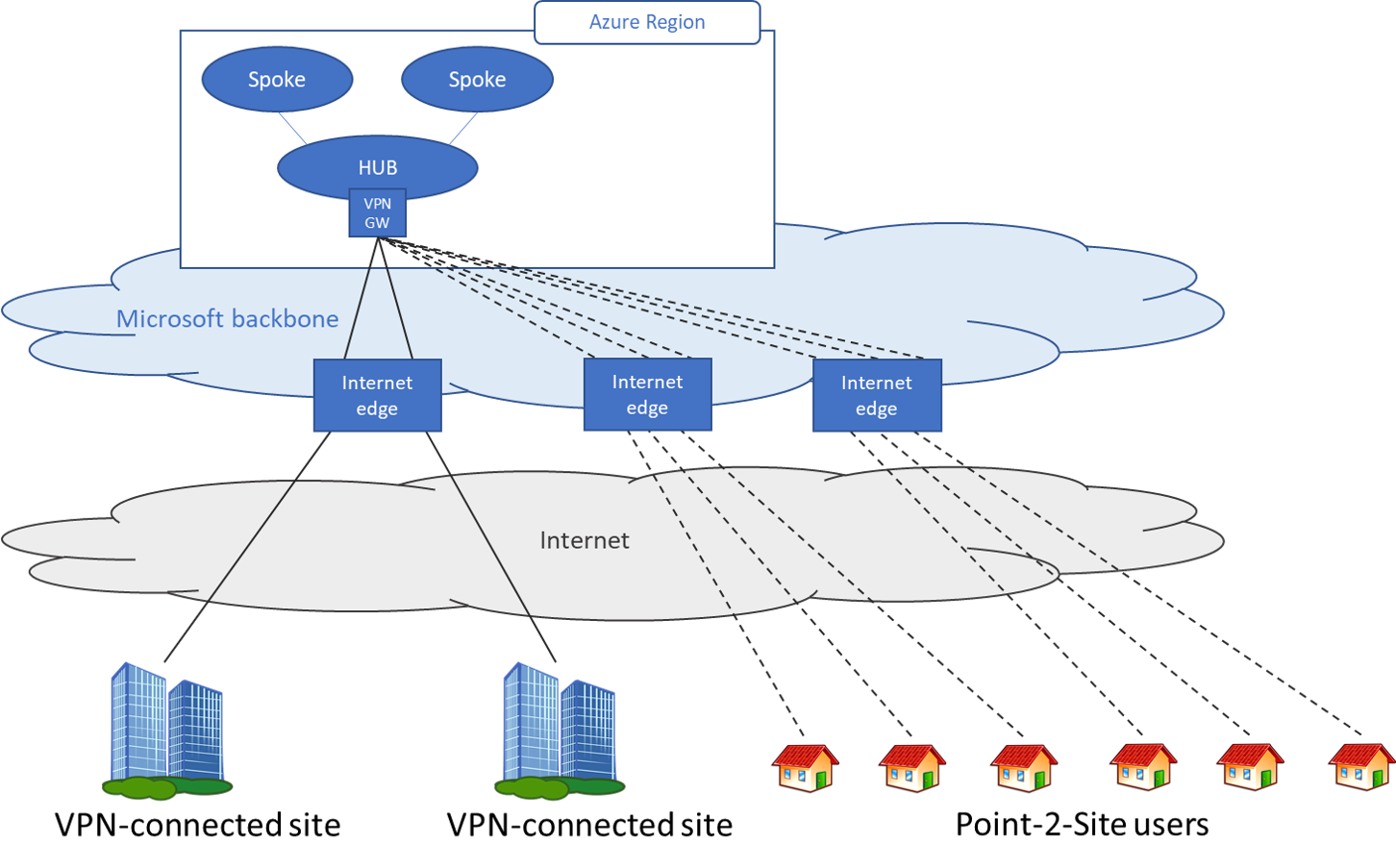

Scenario 2: gebruikers hebben toegang nodig tot resources in Azure en/of on-premises resources

In dit scenario moeten de externe gebruikers toegang hebben tot resources die zich in Azure en in het on-premises datacenter(en) bevinden.

Op hoog niveau zijn de volgende stappen nodig om gebruikers in staat te stellen veilig verbinding te maken met Azure-resources:

- Maak een virtuele netwerkgateway (als deze niet bestaat).

- Punt-naar-site-VPN configureren op de gateway (zie Scenario 1).

- Configureer een site-naar-site-tunnel op de gateway van het virtuele Azure-netwerk waarvoor BGP is ingeschakeld.

- Configureer het on-premises apparaat om verbinding te maken met de gateway van het virtuele Azure-netwerk.

- Het punt-naar-site-profiel downloaden vanuit Azure Portal en distribueren naar clients

Zie Een site-naar-site-VPN-verbinding maken voor meer informatie over het instellen van een site-naar-site-VPN-tunnel.

Volgende stappen

- Een P2S-verbinding configureren - Microsoft Entra ID-verificatie

- Een P2S-verbinding configureren - Certificaatverificatie

- Een P2S-verbinding configureren - RADIUS-verificatie

- Over punt-naar-site-VPN voor VPN-gateway

- Over punt-naar-site-VPN-routering

"OpenVPN" is een handelsmerk van OpenVPN Inc.