Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Amazon Web Services is een IaaS-provider waarmee uw organisatie hun volledige workloads in de cloud kan hosten en beheren. Naast de voordelen van het gebruik van infrastructuur in de cloud, kunnen de meest kritieke assets van uw organisatie worden blootgesteld aan bedreigingen. Beschikbare assets zijn onder andere opslagexemplaren met mogelijk gevoelige informatie, rekenresources die enkele van uw meest kritieke toepassingen, poorten en virtuele particuliere netwerken beheren die toegang tot uw organisatie mogelijk maken.

Als u AWS verbindt met Defender for Cloud Apps, kunt u uw assets beveiligen en mogelijke bedreigingen detecteren door beheer- en aanmeldingsactiviteiten te bewaken, te informeren over mogelijke brute force-aanvallen, kwaadwillig gebruik van een bevoegde gebruikersaccount, ongebruikelijke verwijderingen van virtuele machines (VM's) en openbaar beschikbare opslagbuckets.

Belangrijkste bedreigingen

- Misbruik van cloudresources

- Gecompromitteerde accounts en interne bedreigingen

- Gegevenslekken

- Onjuiste configuratie van resources en onvoldoende toegangsbeheer

Hoe Defender for Cloud Apps uw omgeving helpt beschermen

- Cloudbedreigingen, gecompromitteerde accounts en kwaadwillende insiders detecteren

- Blootstelling van gedeelde gegevens beperken en samenwerkingsbeleid afdwingen

- De audittrail van activiteiten gebruiken voor forensisch onderzoek

AWS beheren met ingebouwde beleidsregels en beleidssjablonen

U kunt de volgende ingebouwde beleidssjablonen gebruiken om potentiële bedreigingen te detecteren en u hiervan op de hoogte te stellen:

| Type | Naam |

|---|---|

| Sjabloon voor activiteitenbeleid | aanmeldingsfouten Beheer console CloudTrail-configuratiewijzigingen Configuratiewijzigingen voor EC2-exemplaren Wijzigingen in IAM-beleid Aanmelden vanaf een riskant IP-adres Wijzigingen in de netwerktoegangsbeheerlijst (ACL) Wijzigingen in netwerkgateway Activiteit van S3-bucket Configuratiewijzigingen voor beveiligingsgroepen Wijzigingen in virtueel particulier netwerk |

| Ingebouwd beleid voor anomaliedetectie |

Activiteit van anonieme IP-adressen Activiteit uit onregelmatig land Activiteit van verdachte IP-adressen Onmogelijk reizen Activiteit uitgevoerd door beëindigde gebruiker (vereist Microsoft Entra ID als IdP) Meerdere mislukte aanmeldingspogingen Ongebruikelijke beheeractiviteiten Ongebruikelijke activiteiten voor het verwijderen van meerdere opslag (preview) Meerdere VM-activiteiten verwijderen Ongebruikelijke activiteiten voor het maken van meerdere VM's (preview) Ongebruikelijke regio voor cloudresources (preview) |

| Sjabloon voor bestandsbeleid | S3-bucket is openbaar toegankelijk |

Zie Een beleid maken voor meer informatie over het maken van beleid.

Beheerbesturingselementen automatiseren

Naast het bewaken van potentiële bedreigingen kunt u de volgende AWS-governanceacties toepassen en automatiseren om gedetecteerde bedreigingen te herstellen:

| Type | Actie |

|---|---|

| Gebruikersbeheer | - Gebruiker waarschuwen bij waarschuwing (via Microsoft Entra ID) - Vereisen dat de gebruiker zich opnieuw aanmeldt (via Microsoft Entra ID) - Gebruiker onderbreken (via Microsoft Entra ID) |

| Gegevensbeheer | - Een S3-bucket privé maken - Een samenwerker verwijderen voor een S3-bucket |

Zie Verbonden apps beheren voor meer informatie over het oplossen van bedreigingen van apps.

AWS in realtime beveiligen

Bekijk onze best practices voor het blokkeren en beveiligen van het downloaden van gevoelige gegevens naar onbeheerde of riskante apparaten.

Amazon Web Services verbinden met Microsoft Defender for Cloud Apps

In deze sectie vindt u instructies voor het verbinden van uw bestaande AWS-account (Amazon Web Services) met Microsoft Defender for Cloud Apps met behulp van de connector-API's. Zie AWS beveiligen voor meer informatie over hoe Defender for Cloud Apps AWS beschermt.

U kunt AWS Security Auditing verbinden met Defender for Cloud Apps verbindingen om inzicht te krijgen in en controle te krijgen over het gebruik van AWS-apps.

Stap 1: Amazon Web Services-controle configureren

Aanmelden bij de Amazon Web Services-console

Voeg een nieuwe gebruiker toe voor Defender for Cloud Apps en geef de gebruiker programmatische toegang.

Selecteer Beleid maken en voer een naam in voor het nieuwe beleid.

Selecteer het tabblad JSON en plak het volgende script:

{ "Version" : "2012-10-17", "Statement" : [{ "Action" : [ "cloudtrail:DescribeTrails", "cloudtrail:LookupEvents", "cloudtrail:GetTrailStatus", "cloudwatch:Describe*", "cloudwatch:Get*", "cloudwatch:List*", "iam:List*", "iam:Get*", "s3:ListAllMyBuckets", "s3:PutBucketAcl", "s3:GetBucketAcl", "s3:GetBucketLocation" ], "Effect" : "Allow", "Resource" : "*" } ] }Selecteer Download .csv om een kopie van de referenties van de nieuwe gebruiker op te slaan. U hebt ze later nodig.

Opmerking

Nadat u verbinding hebt gemaakt met AWS, ontvangt u gebeurtenissen gedurende zeven dagen voorafgaand aan de verbinding. Als u CloudTrail zojuist hebt ingeschakeld, ontvangt u gebeurtenissen vanaf het moment dat u CloudTrail hebt ingeschakeld.

Amazon Web Services-controle verbinden met Defender for Cloud Apps

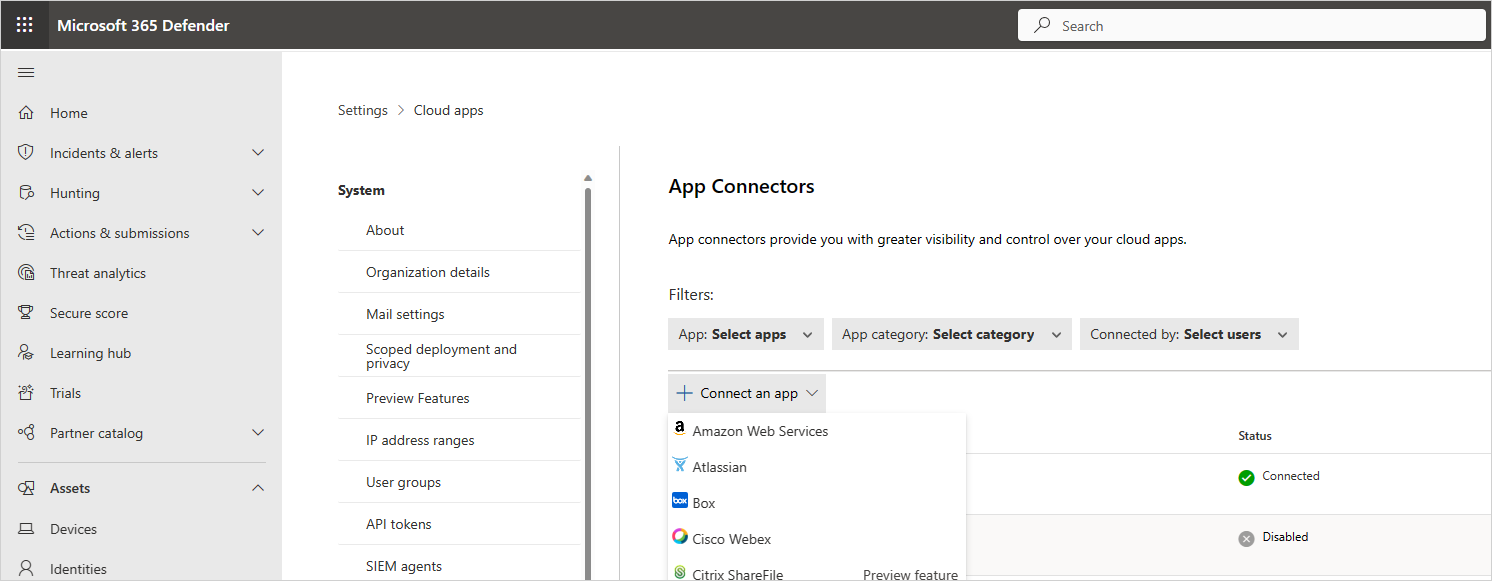

Selecteer instellingen in de Microsoft Defender Portal. Kies vervolgens Cloud-apps. Selecteer onder Verbonden appsde optie App-connectors.

Voer op de pagina App-connectors een van de volgende handelingen uit om de referenties van de AWS-connector op te geven:

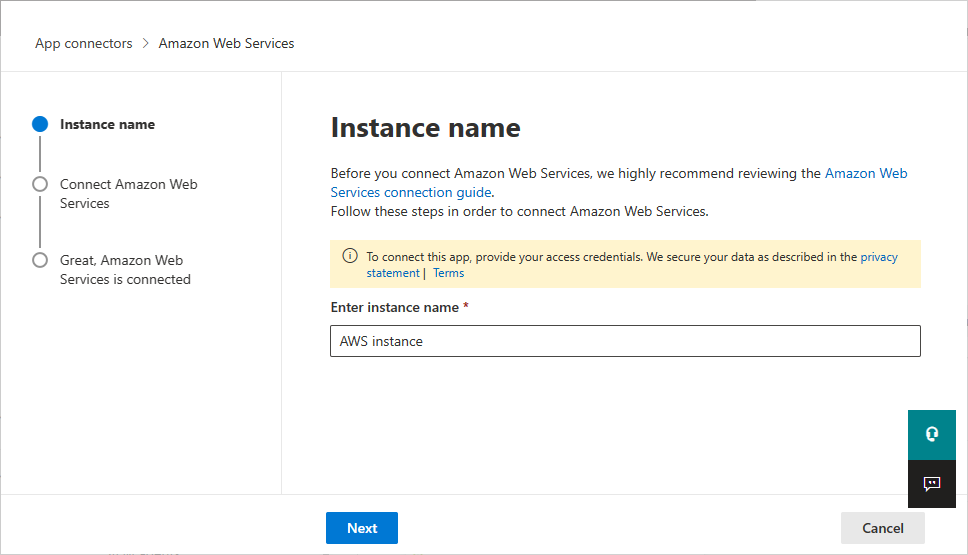

Voor een nieuwe connector

Selecteer +Verbinding maken met een app, gevolgd door Amazon Web Services.

Geef in het volgende venster een naam op voor de connector en selecteer volgende.

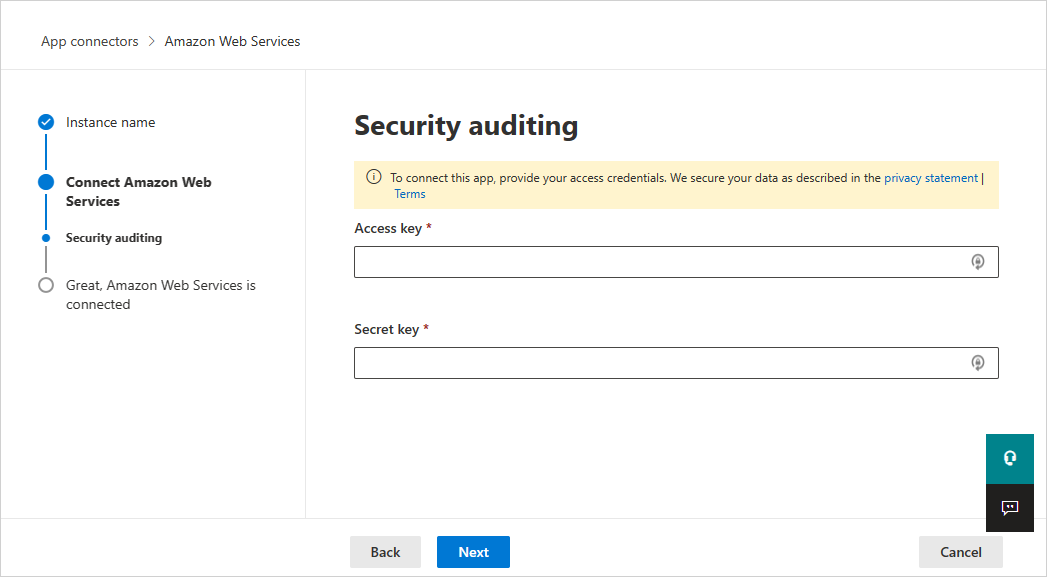

Selecteer op de pagina Verbinding maken met Amazon Web Servicesde optie Beveiligingscontrole en selecteer vervolgens Volgende.

Plak op de pagina Beveiligingscontrole de toegangssleutel en geheime sleutel uit het .csv-bestand in de relevante velden en selecteer Volgende.

Voor een bestaande connector

Selecteer instellingen bewerken in de lijst met connectors in de rij waarin de AWS-connector wordt weergegeven.

Selecteer op de pagina's Instantienaam en Amazon Web Services verbindende optie Volgende. Plak op de pagina Beveiligingscontrole de toegangssleutel en geheime sleutel uit het .csv-bestand in de relevante velden en selecteer Volgende.

Selecteer instellingen in de Microsoft Defender Portal. Kies vervolgens Cloud-apps. Selecteer onder Verbonden appsde optie App-connectors. Zorg ervoor dat de status van de verbonden App Connector Verbonden is.