Hoe Defender for Cloud Apps uw Workday-omgeving beschermt

Workday is een belangrijke HCM-oplossing en bevat enkele van de meest gevoelige informatie in uw organisatie, zoals de persoonlijke gegevens, contracten, leveranciersgegevens van werknemers en meer. Voor het voorkomen van blootstelling van deze gegevens is continue bewaking vereist om te voorkomen dat kwaadwillende actoren of beveiliging die zich niet bewust zijn van insiders de gevoelige informatie exfiltreren.

Door Workday te verbinden met Defender for Cloud Apps krijgt u meer inzicht in de activiteiten van uw gebruikers en biedt u detectie van bedreigingen voor afwijkend gedrag.

Belangrijkste bedreigingen

- Gecompromitteerde accounts en interne bedreigingen

- Gegevenslekken

- Onvoldoende beveiligingsbewustzijn

- Onbeheerd Bring Your Own Device (BYOD)

Hoe Defender for Cloud Apps uw omgeving helpt beschermen

- Cloudbedreigingen, gecompromitteerde accounts en kwaadwillende insiders detecteren

- De audittrail van activiteiten gebruiken voor forensisch onderzoek

Workday beheren met ingebouwde beleidsregels en beleidssjablonen

U kunt de volgende ingebouwde beleidssjablonen gebruiken om potentiële bedreigingen te detecteren en u hiervan op de hoogte te stellen:

| Type | Naam |

|---|---|

| Ingebouwd beleid voor anomaliedetectie |

Activiteit van anonieme IP-adressen Activiteit uit onregelmatig land Activiteit van verdachte IP-adressen Onmogelijk reizen |

| Sjabloon voor activiteitenbeleid | Aanmelden vanaf een riskant IP-adres |

Zie Een beleid maken voor meer informatie over het maken van beleid.

Beheerbesturingselementen automatiseren

Momenteel zijn er geen besturingselementen voor governance beschikbaar voor Workday. Als u geïnteresseerd bent in governanceacties voor deze connector, kunt u een ondersteuningsticket openen met details van de gewenste acties.

Zie Verbonden apps beheren voor meer informatie over het oplossen van bedreigingen van apps.

Workday in realtime beveiligen

Bekijk onze best practices voor het beveiligen en samenwerken met externe gebruikers en het blokkeren en beveiligen van het downloaden van gevoelige gegevens naar onbeheerde of riskante apparaten.

Workday verbinden met Microsoft Defender for Cloud Apps

In deze sectie vindt u instructies voor het verbinden van Microsoft Defender for Cloud Apps met uw bestaande Workday-account met behulp van de app-connector-API. Deze verbinding geeft u inzicht in en controle over het gebruik van Workday. Zie Workday beveiligen voor meer informatie over hoe Defender for Cloud Apps Workday beschermt.

Snel aan de slag

Bekijk onze snelstartvideo over het configureren van de vereisten en het uitvoeren van de stappen in Workday. Nadat u de stappen in de video hebt voltooid, kunt u doorgaan met het toevoegen van de Workday-connector.

Opmerking

In de video wordt niet de vereiste stap weergegeven voor het configureren van de beveiligingsgroep Instellen: Tenantinstallatie - Systeemmachtiging . Zorg ervoor dat u deze ook configureert.

Vereisten

Het Workday-account dat wordt gebruikt om verbinding te maken met Defender for Cloud Apps moet lid zijn van een beveiligingsgroep (nieuw of bestaand). We raden u aan een Workday Integration System-gebruiker te gebruiken. De beveiligingsgroep moet de volgende machtigingen hebben geselecteerd voor het volgende domeinbeveiligingsbeleid:

| Functioneel gebied | Domeinbeveiligingsbeleid | SubdomeinBeveiligingsbeleid | Rapport-/taakmachtigingen | Integratiemachtigingen |

|---|---|---|---|---|

| Systeem | Instellen: Tenant instellen – Algemeen | Instellen: Tenant instellen – beveiliging | Weergeven, wijzigen | Get, Put |

| Systeem | Instellen: Tenant instellen – Algemeen | Instellen: Tenant instellen – systeem | Wijzigen | Geen |

| Systeem | Beveiligingsbeheer | Weergeven, wijzigen | Get, Put | |

| Systeem | Systeemcontrole | Weergeven | Toevoegen | |

| Personeel | Werkrolgegevens: personeel | Werkrolgegevens: openbare werkrolrapporten | Weergeven | Toevoegen |

Opmerking

- Het account dat wordt gebruikt voor het instellen van machtigingen voor de beveiligingsgroep, moet een Workday-beheerder zijn.

- Als u machtigingen wilt instellen, zoekt u naar 'Domeinbeveiligingsbeleid voor functioneel gebied', zoekt u vervolgens naar elk functioneel gebied ('Systeem'/'Staffing') en verleent u de machtigingen die in de tabel worden vermeld.

- Zodra alle machtigingen zijn ingesteld, zoekt u naar 'Wijzigingen in behandeling beveiligingsbeleid activeren' en keurt u de wijzigingen goed.

Zie stap 1 tot en met 4 van de handleiding Integratie of externe eindpunten toegang verlenen tot Workday (toegankelijk met workday-documentatie/communityreferenties) voor meer informatie over het instellen van gebruikers, beveiligingsgroepen en machtigingen voor Workday-integratie.

Workday verbinden met Defender for Cloud Apps met behulp van OAuth

Meld u aan bij Workday met een account dat lid is van de beveiligingsgroep die wordt vermeld in de vereisten.

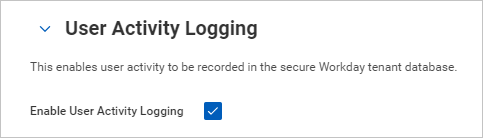

Zoek naar 'Tenantinstallatie bewerken – systeem' en selecteer onder Logboekregistratie van gebruikersactiviteitde optie Logboekregistratie van gebruikersactiviteit inschakelen.

Zoek naar 'Tenantinstellingen bewerken – beveiliging' en selecteer onder OAuth 2.0-instellingende optie OAuth 2.0-clients ingeschakeld.

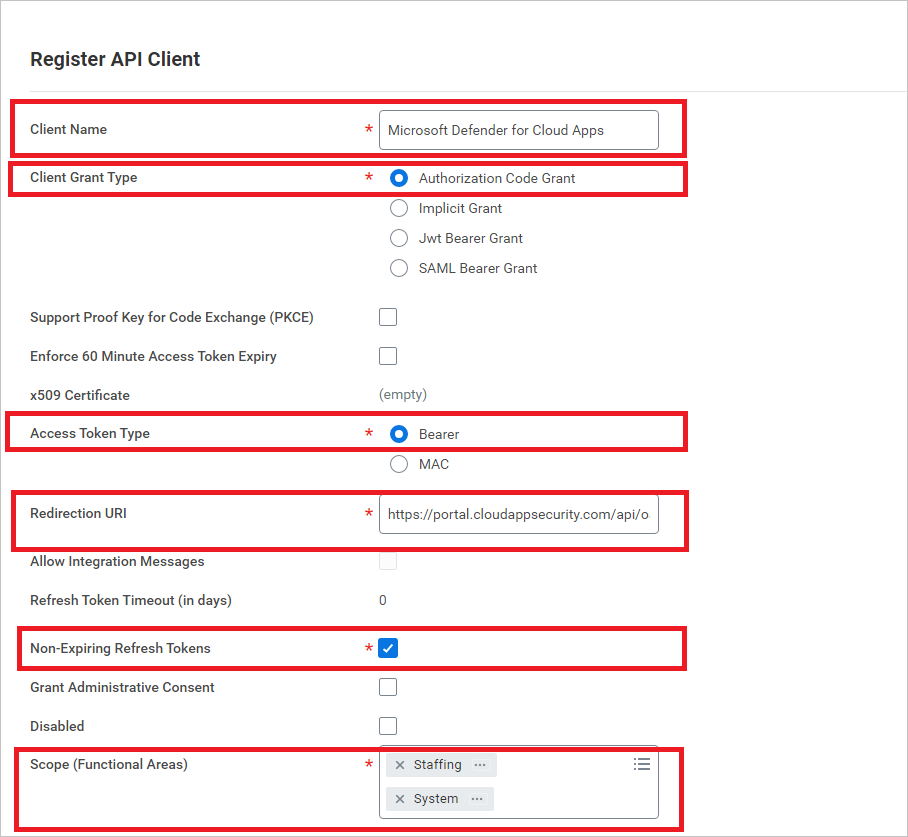

Zoek naar API-client registreren en selecteer API-client registreren – taak.

Vul op de pagina API-client registreren de volgende informatie in en selecteer vervolgens OK.

Veldnaam Waarde Clientnaam Microsoft Defender for Cloud Apps Type clienttoestemming Autorisatiecode verlenen Toegangstokentype Drager Omleidings-URI https://portal.cloudappsecurity.com/api/oauth/connect

Opmerking: voer voor GCC High-klanten van de Amerikaanse overheid de volgende waarde in:https://portal.cloudappsecurity.us/api/oauth/connectNiet-verlopende vernieuwingstokens Ja Bereik (functionele gebieden) Personeel en systeem

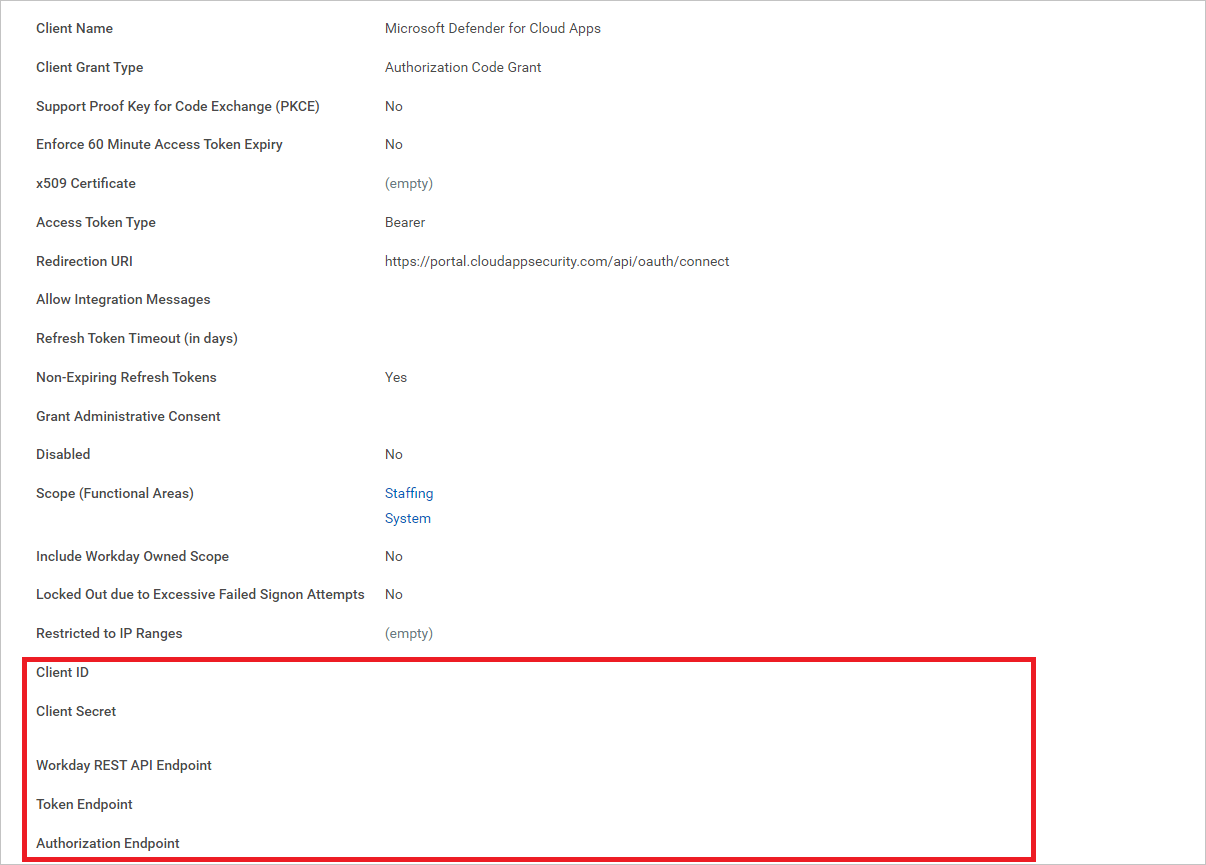

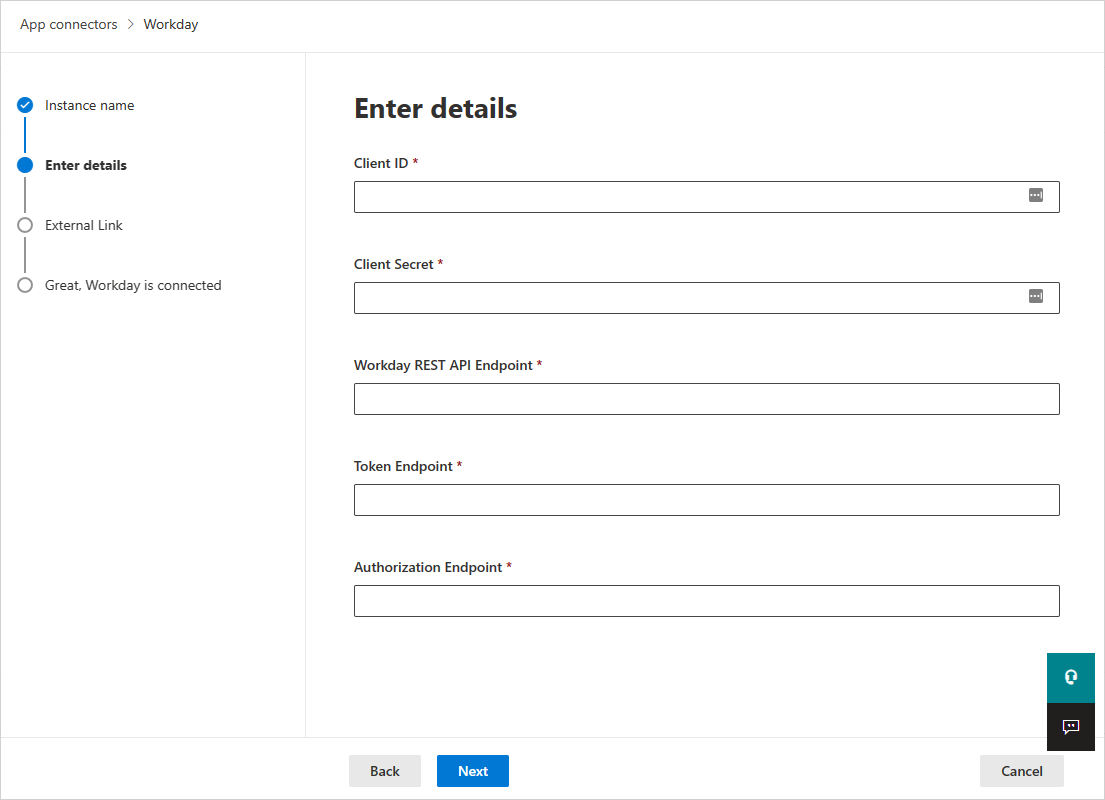

Nadat de registratie is geregistreerd, maakt u een notitie voor de volgende parameters en selecteert u gereed.

- Client-id

- Clientgeheim

- Workday REST API-eindpunt

- Tokeneindpunt

- Autorisatie-eindpunt

Opmerking

Als het Workday-account is ingeschakeld met SAML SSO, voegt u de querytekenreeksparameter 'redirect=n' toe aan het autorisatie-eindpunt.

Als het autorisatie-eindpunt al andere querytekenreeksparameters heeft, voegt u toe '&redirect=n' aan het einde van het autorisatie-eindpunt. Als het autorisatie-eindpunt geen querytekenreeksparameters heeft, voegt u toe '?redirect=n' aan het einde van het autorisatie-eindpunt.

Verbinding maken tussen Defender for Cloud Apps en Workday

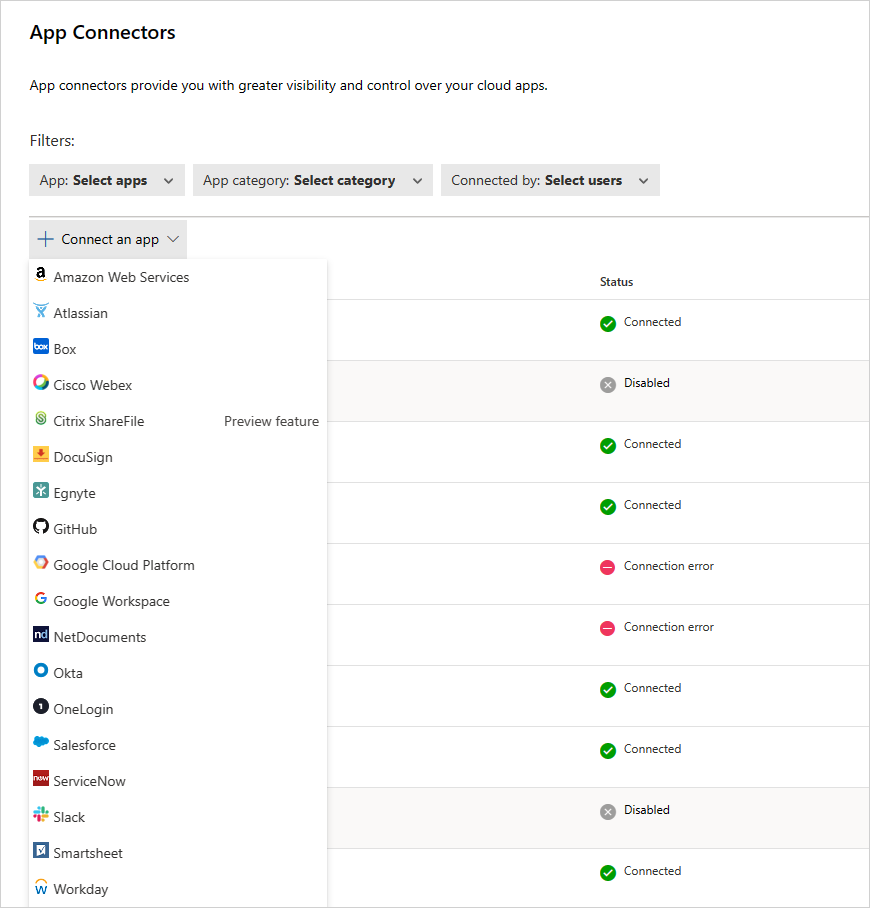

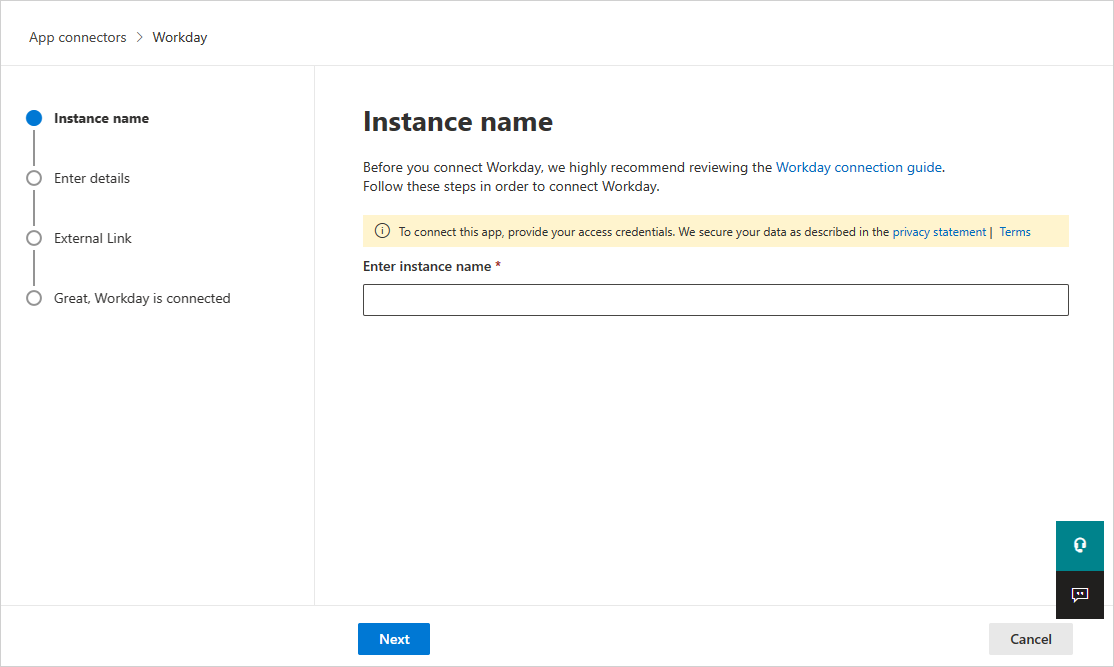

Selecteer instellingen in de Microsoft Defender Portal. Kies vervolgens Cloud-apps. Selecteer onder Verbonden appsde optie App-connectors.

Selecteer op de pagina App-connectorsde optie +Verbinding maken met een app en vervolgens Workday.

Geef in het volgende scherm een naam op voor de connector en selecteer volgende.

Vul op de pagina Details invoeren de details in met de informatie die u eerder hebt genoteerd en selecteer volgende.

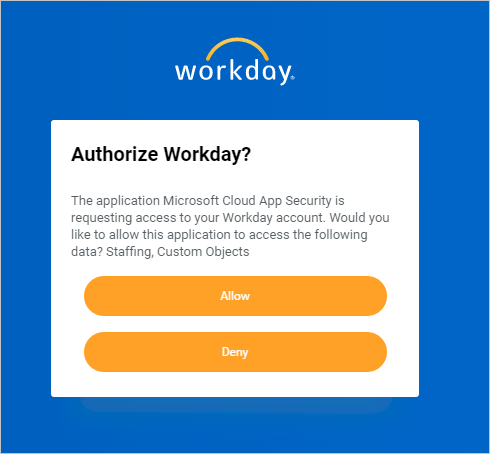

Selecteer op de pagina Externe koppelingde optie Workday verbinden.

In Workday wordt een pop-upvenster weergegeven waarin u wordt gevraagd of u Defender for Cloud Apps toegang tot uw Workday-account wilt toestaan. Selecteer Toestaan om door te gaan.

In Defender for Cloud Apps ziet u een bericht dat Workday is verbonden.

Selecteer instellingen in de Microsoft Defender Portal. Kies vervolgens Cloud-apps. Selecteer onder Verbonden appsde optie App-connectors. Zorg ervoor dat de status van de verbonden App Connector Verbonden is.

Opmerking

Nadat u verbinding hebt gemaakt met Workday, ontvangt u gebeurtenissen gedurende zeven dagen voorafgaand aan de verbinding.

Opmerking

Als u Defender for Cloud Apps verbinding maakt met een Workday-sandbox-account om te testen, moet u er rekening mee houden dat Workday het sandbox-account elke week vernieuwt, waardoor de Defender for Cloud Apps verbinding mislukt. U moet de sandbox-omgeving elke week opnieuw verbinden met Defender for Cloud Apps om door te gaan met testen.

Als u problemen ondervindt bij het verbinden van de app, raadpleegt u Problemen met app-connectors oplossen.

Volgende stappen

Als u problemen ondervindt, zijn wij er om u te helpen. Open een ondersteuningsticket om hulp of ondersteuning te krijgen voor uw productprobleem.