Tolerante eindgebruikerservaring met azure AD B2C

De ervaring voor registratie en aanmelding voor eindgebruikers bestaat uit de volgende elementen:

- Interfaces waarmee de gebruiker communiceert, zoals CSS, HTML en JavaScript

- Gebruikersstromen en aangepaste beleidsregels die u maakt, bijvoorbeeld registreren, aanmelden en profiel bewerken

- Id-providers (IDP's) voor uw toepassing, zoals de gebruikersnaam of het wachtwoord van het lokale account, Microsoft Outlook, Facebook en Google

Gebruikersstroom en aangepast beleid

Om u te helpen de meest voorkomende identiteitstaken in te stellen, biedt Azure AD B2C ingebouwde, configureerbare gebruikersstromen. U kunt ook uw eigen aangepaste beleidsregels bouwen die u maximale flexibiliteit bieden. We raden echter aan aangepaste beleidsregels te gebruiken om complexe scenario's aan te pakken.

Gebruikersstroom of aangepast beleid selecteren

Kies ingebouwde gebruikersstromen die voldoen aan uw bedrijfsvereisten. Microsoft test ingebouwde stromen, dus u kunt het testen voor het valideren van functionaliteit, prestaties of schaal op beleidsniveau minimaliseren. Test toepassingen echter voor functionaliteit, prestaties en schaal.

Met aangepast beleid zorgt u voor testen op beleidsniveau voor functionaliteit, prestaties of schaal. Voer tests op toepassingsniveau uit.

Voor meer informatie kunt u gebruikersstromen en aangepast beleid vergelijken.

Meerdere id's kiezen

Wanneer u een externe IdP zoals Facebook gebruikt, maakt u een terugvalplan als de externe IdP niet beschikbaar is.

Meerdere IDP's instellen

Neem in het externe IdP-registratieproces een geverifieerde identiteitsclaim op, zoals een mobiel nummer of e-mailadres van de gebruiker. Leg de geverifieerde claims vast in het onderliggende Azure AD B2C-directory-exemplaar. Als een externe IdP niet beschikbaar is, gaat u terug naar de geverifieerde identiteitsclaim en gaat u terug naar het telefoonnummer als verificatiemethode. Een andere optie is om de gebruiker een eenmalige wachtwoordcode (OTP) te verzenden voor aanmelding.

U kunt alternatieve verificatiepaden maken:

- Configureer registratiebeleid om registratie toe te staan per lokaal account en externe ID's.

- Configureer een profielbeleid zodat gebruikers de andere identiteit kunnen koppelen aan hun account nadat ze zich hebben aangemeld.

- Informeer gebruikers en sta ze toe om over te schakelen naar een alternatieve IDP tijdens een storing.

Beschikbaarheid van meervoudige verificatie

Als u een telefoonservice gebruikt voor meervoudige verificatie, kunt u een alternatieve serviceprovider overwegen. De lokale telefoonserviceprovider kan te maken hebben met serviceonderbrekingen.

Alternatieve meervoudige verificatie selecteren

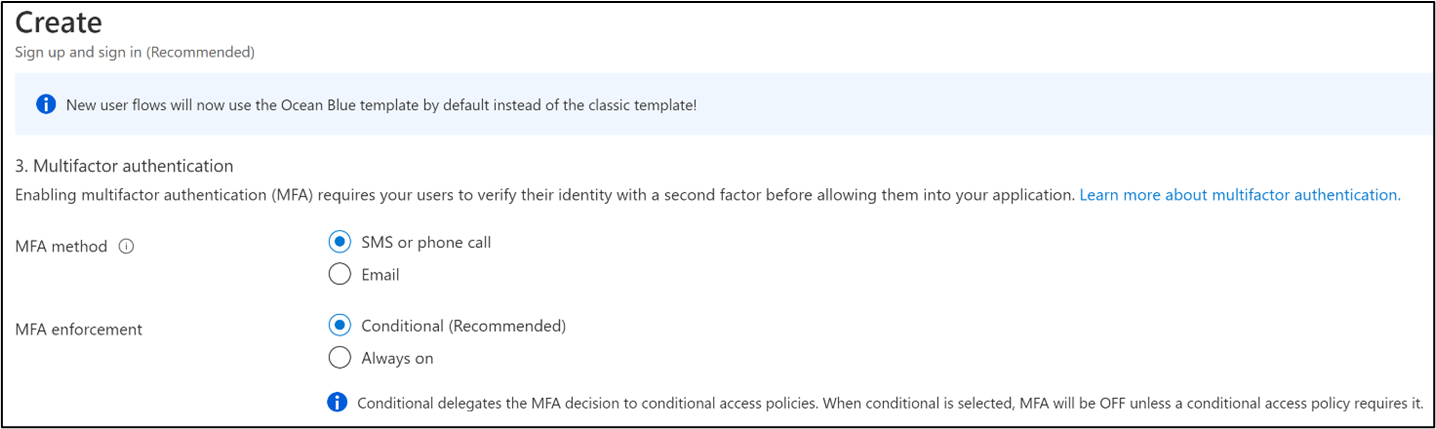

De Azure AD B2C-service heeft een telefoongebaseerde MFA-provider om eenmalige wachtwoordcodes (OTP's) op basis van tijd te leveren. Het is een spraakoproep en sms-bericht voor vooraf geregistreerde telefoonnummers van de gebruiker.

Met gebruikersstromen zijn er twee methoden om tolerantie te bouwen:

Configuratie van gebruikersstroom wijzigen: wijzig de OTP-bezorgingsmethode op basis van telefoon in e-mail tijdens onderbrekingen. Implementeer de gebruikersstroom opnieuw.

Toepassingen wijzigen: Voor identiteitstaken, zoals registreren en aanmelden, definieert u twee sets gebruikersstromen. Configureer de eerste set voor het gebruik van op telefoons gebaseerde OTP en de tweede voor het e-mailen van OTP. Tijdens een onderbreking van de op telefoon gebaseerde OTP-levering schakelt u over van de eerste set gebruikersstromen naar de tweede, waardoor de gebruikersstromen ongewijzigd blijven.

Als u aangepast beleid gebruikt, zijn er vier methoden om tolerantie te bouwen. De lijst staat op volgorde van complexiteit. Bijgewerkte beleidsregels opnieuw implementeren.

Schakel gebruikersselectie van telefoon OTP of e-mail OTP in: stel beide opties beschikbaar om gebruikers in staat te stellen zelf te selecteren. Wijzig geen beleidsregels of toepassingen.

Dynamisch schakelen tussen telefoon OTP en e-mail OTP: verzamel telefoon- en e-mailgegevens bij registratie. Definieer aangepast beleid om tijdens telefoononderbreking voorwaardelijk over te schakelen naar OTP via e-mail. Wijzig geen beleidsregels of toepassingen.

Een verificatie-app gebruiken: aangepast beleid bijwerken om een verificatie-app te gebruiken. Als uw MFA telefoon of e-mail OTP is, implementeert u aangepaste beleidsregels opnieuw en gebruikt u een verificatie-app.

Notitie

Gebruikers configureren Authenticator-integratie tijdens de registratie.

Beveiligingsvragen: Als geen van de vorige methoden van toepassing is, gebruikt u beveiligingsvragen. Deze vragen zijn bedoeld voor gebruikers tijdens het onboarden of het bewerken van profielen. Antwoorden worden opgeslagen in een afzonderlijke database. Deze methode voldoet niet aan de MFA-vereiste van iets dat u hebt, bijvoorbeeld een telefoon, maar is iets wat u weet.

Content Delivery Network

CDN's (Content Delivery Networks) presteren beter en zijn goedkoper dan blobarchieven voor het opslaan van aangepaste gebruikersstroomgebruikersinterface. De webpagina-inhoud gaat van een geografisch gedistribueerd netwerk van maximaal beschikbare servers.

Test regelmatig de beschikbaarheid van CDN en de prestaties van inhoudsdistributie via end-to-endscenario's en belastingstests. Voor pieken vanwege promoties of vakantieverkeer wijzigt u schattingen voor belastingstests.