Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Microsoft Entra ID-governance is een identiteitsbeheeroplossing waarmee organisaties de productiviteit kunnen verbeteren, de beveiliging kunnen verbeteren en gemakkelijker kunnen voldoen aan nalevings- en regelgevingsvereisten. U kunt Microsoft Entra ID Governance gebruiken om ervoor te zorgen dat de juiste personen de juiste toegang hebben tot de juiste resources. Dit wordt bereikt door middel van automatisering van identiteits- en toegangsprocess, delegatie naar bedrijfsgroepen en verbeterde zichtbaarheid. Met functies in Microsoft Entra ID Governance en gerelateerde Microsoft-producten kunt u identiteits- en toegangsrisico's beperken door de toegang tot kritieke assets te beveiligen, bewaken en controleren.

Met name Microsoft Entra ID-governance helpt organisaties bij het oplossen van deze vier belangrijke vragen voor toegang tot services en toepassingen zowel on-premises als in clouds:

- Welke gebruikers moeten toegang hebben tot welke resources?

- Wat doen gebruikers met die toegang?

- Zijn er organisatiebesturingselementen aanwezig voor het beheren van toegang?

- Kunnen auditors controleren of de controles effectief werken?

Met Microsoft Entra ID-governance kunt u de volgende scenario's implementeren voor werknemers, zakenpartners en leveranciers:

- De identiteitslevenscyclus beheren

- De levenscyclus van toegang beheren

- Bevoegde toegang voor beheer beveiligen

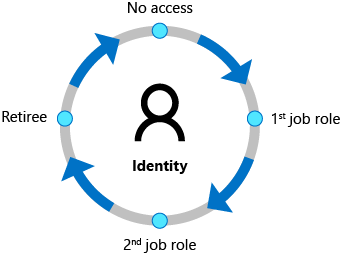

Identiteitslevenscyclus

Met Identity Governance kunnen organisaties een balans vinden tussen productiviteit: hoe snel kunnen personen toegang krijgen tot de resources die ze nodig hebben, bijvoorbeeld wanneer ze deel uit gaan maken van mijn organisatie? En veiligheid: hoe moet de toegang in de loop van de tijd worden aangepast, bijvoorbeeld als gevolg van wijzigingen in de werknemersstatus van die persoon? Beheer van identiteitslevenscycli vormt de basis voor Identity Governance en voor een effectief beheer op schaal moet de infrastructuur voor het identiteitslevenscyclusbeheer voor toepassingen worden gemoderniseerd.

Voor veel organisaties is de identiteitslevenscyclus voor werknemers en andere werknemers gekoppeld aan de vertegenwoordiging van die persoon in een HCM (human capital management) of HR-systeem. Organisaties moeten het proces voor het maken van een identiteit automatiseren voor een nieuwe werknemer die is gebaseerd op een signaal van dat systeem, zodat de werknemer productief kan zijn op dag 1. Organisaties moeten ervoor zorgen dat deze identiteiten en toegang worden verwijderd wanneer de werknemer de organisatie verlaat.

In Microsoft Entra ID-governance kunt u de identiteitslevenscyclus voor deze personen automatiseren met behulp van:

- binnenkomende inrichting vanuit de HR-bronnen van uw organisatie, waaronder ophalen uit Workday en SuccessFactors, om automatisch gebruikersidentiteiten te onderhouden in zowel Active Directory als Microsoft Entra-id.

- levenscycluswerkstromen voor het automatiseren van werkstroomtaken die worden uitgevoerd op bepaalde belangrijke gebeurtenissen, zoals voordat een nieuwe werknemer is gepland om aan de slag te gaan bij de organisatie, wanneer ze de status wijzigen tijdens hun tijd in de organisatie en wanneer ze de organisatie verlaten. Een werkstroom kan bijvoorbeeld worden geconfigureerd voor het verzenden van een e-mail met een tijdelijke toegangspas aan de manager van een nieuwe gebruiker, of een welkomstbericht aan de gebruiker op de eerste dag.

- beleid voor automatische toewijzing in rechtenbeheer om groepslidmaatschappen van een gebruiker, toepassingsrollen en SharePoint-siterollen toe te voegen en te verwijderen op basis van wijzigingen in de kenmerken van de gebruiker.

- gebruikersinrichting voor het maken, bijwerken en verwijderen van gebruikersaccounts in andere toepassingen, met connectors naar honderden cloud- en on-premises toepassingen via SCIM, LDAP en SQL.

Organisaties hebben ook extra identiteiten nodig, voor partners, leveranciers en andere gasten, zodat ze kunnen samenwerken of toegang hebben tot resources.

In Microsoft Entra ID-governance kunt u bedrijfsgroepen inschakelen om te bepalen welke van deze gasten toegang moeten hebben en voor hoe lang, met behulp van:

- rechtenbeheer waarin u de andere organisaties kunt opgeven waarvan gebruikers toegang mogen aanvragen tot de resources van uw organisatie. Wanneer een van de gebruikersaanvragen wordt goedgekeurd, worden ze automatisch door rechtenbeheer toegevoegd als een B2B- gast aan de adreslijst van uw organisatie. Vervolgens krijgen ze de juiste toegang toegewezen. Met rechtenbeheer wordt de B2B-gastgebruiker automatisch verwijderd uit de adreslijst van uw organisatie wanneer hun toegangsrechten verlopen of worden ingetrokken.

- toegangsbeoordelingen waarmee terugkerende beoordelingen van bestaande gasten die zich al in de adreslijst van uw organisatie bevinden, worden geautomatiseerd en worden deze gebruikers verwijderd uit de adreslijst van uw organisatie wanneer ze geen toegang meer nodig hebben.

Zie De levenscyclus van werknemers en gasten beheren voor meer informatie.

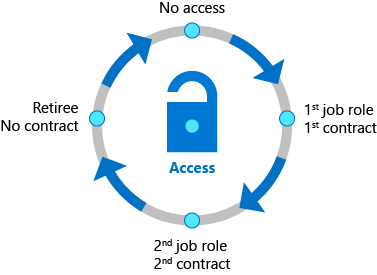

De toegangslevenscyclus

Organisaties hebben een proces nodig waarmee de toegang wordt beheerd nadat deze oorspronkelijk is ingericht voor een gebruiker toen de identiteit van die gebruiker werd gemaakt. Daarnaast moeten bedrijfsorganisaties efficiënt kunnen schalen om het toegangsbeleid en de beheeropties doorlopend te kunnen ontwikkelen en afdwingen.

Met Microsoft Entra ID Governance kunnen IT-afdelingen bepalen welke toegangsrechten gebruikers moeten hebben over verschillende resources. Ze kunnen ook bepalen welke afdwingingscontroles nodig zijn, zoals scheiding van taken of het verwijderen van toegang bij taakwijziging. Microsoft Entra ID heeft connectors voor honderden cloud- en on-premises toepassingen. U kunt de andere apps van uw organisatie integreren die afhankelijk zijn van AD-groepen, andere on-premises mappen of databases, die een SOAP- of REST API- hebben, waaronder SAP, of die standaarden implementeren, zoals SCIM-, SAML of OpenID Connect. Wanneer een gebruiker zich probeert aan te melden bij een van deze toepassingen, dwingt Microsoft Entra-id beleid voor voorwaardelijke toegang af. Het beleid voor voorwaardelijke toegang kan bijvoorbeeld bestaan uit het weergeven van gebruiksvoorwaarden en het afdwingen dat de gebruiker akkoord gaat met deze voorwaarden voordat ze toegang kunnen krijgen tot een toepassing. Zie de toegang tot toepassingen in uw omgeving beheren, waaronder het definiëren van organisatiebeleid voor het beheren van toegang tot toepassingen, toepassingenintegreren en beleidsregels implementerenvoor meer informatie.

Toegangswijzigingen tussen apps en groepen kunnen worden geautomatiseerd op basis van kenmerkwijzigingen. Microsoft Entra-levenscycluswerkstromen en Microsoft Entra-rechtenbeheer voegen gebruikers automatisch toe aan en verwijderen gebruikers automatisch uit groepen of toegangspakketten, zodat de toegang tot toepassingen en resources wordt bijgewerkt. Gebruikers kunnen ook worden verplaatst naar andere groepen wanneer hun status binnen de organisatie verandert en kunnen zelfs volledig uit alle groepen of toegangspakketten worden verwijderd.

Organisaties die eerder een on-premises identiteitsgovernanceproduct hadden gebruikt, kunnen hun organisatierolmodel migreren naar Microsoft Entra ID-governance.

Daarnaast kan IT beslissingen over toegangsbeheer delegeren aan besluitvormers van bedrijven. Werknemers die bijvoorbeeld toegang willen hebben tot vertrouwelijke klantgegevens in de marketingtoepassing van een bedrijf in Europa, kunnen goedkeuring nodig hebben van hun manager, een afdelingsmanager of resource-eigenaar en een beveiligingsrisico officer. Met rechtenbeheer kunt u definiëren hoe gebruikers toegang aanvragen in pakketten van groep- en teamlidmaatschappen, app-rollen en SharePoint Online-rollen, en scheiding van takencontroles op toegangsaanvragen afdwingen.

Organisaties kunnen ook bepalen welke gastgebruikers toegang hebben, met inbegrip van on-premises toepassingen. Deze toegangsrechten kunnen vervolgens regelmatig worden gecontroleerd met behulp van terugkerende Microsoft Entra-toegangsbeoordelingen voor opnieuw certificeren van toegang.

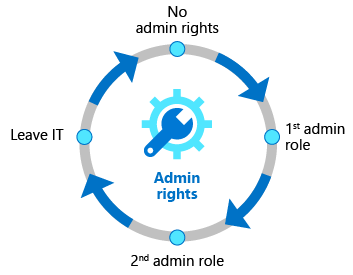

Levenscyclus van geprivilegieerde toegang

Het beheren van geprivilegieerde toegang is een belangrijk onderdeel van het moderne identiteitsbeheer, vooral gezien het potentieel voor misbruik dat is gekoppeld aan beheerdersrechten en kan leiden tot schade voor een organisatie. De werknemers, leveranciers en contractanten die administratieve rechten hebben, moeten hun accounts en speciale toegangsrechten beheerd worden.

Microsoft Entra Privileged Identity Management (PIM) biedt aanvullende besturingselementen die zijn afgestemd op het beveiligen van toegangsrechten voor resources, in Microsoft Entra, Azure, andere Microsoft Online Services en andere toepassingen. De Just-In-Time-toegang en de rolwijzigingswaarschuwingen die worden geboden door Microsoft Entra PIM, bieden naast meervoudige verificatie en voorwaardelijke toegang een uitgebreide set governancecontrols om de resources van uw organisatie te beveiligen (directoryrollen, Microsoft 365-rollen, Azure-resourcerollen en groepslidmaatschappen). Net als bij andere vormen van toegang kunnen organisaties toegangsbeoordelingen gebruiken om terugkerende toegangscertificering te configureren voor alle gebruikers met bevoorrechte beheerdersrollen.

Licentievereisten

Voor het gebruik van deze functie zijn Microsoft Entra ID-governance- of Microsoft Entra Suite-licenties vereist. Zie Microsoft Entra ID-governance basisprincipes van licenties om de juiste licentie voor uw vereisten te vinden.

Aan de slag

Bekijk de vereisten voordat u Microsoft Entra-id configureert voor identiteitsbeheer. Ga vervolgens naar het governancedashboard in het Microsoft Entra-beheercentrum om rechtenbeheer, toegangsbeoordelingen, levenscycluswerkstromen en Privileged Identity Management te gebruiken.

Er zijn ook zelfstudies voor het beheren van toegang tot resources in rechtenbeheer, het onboarden van externe gebruikers naar Microsoft Entra ID via een goedkeuringsproces, het beheren van toegang tot uw toepassingen en de bestaande gebruikers van de toepassing.

Hoewel elke organisatie mogelijk zijn eigen unieke vereisten heeft, bieden de volgende configuratiehandleidingen ook het basislijnbeleid dat Microsoft aanbeveelt om een veiliger en productiever personeel te garanderen.

- Een uitrol van toegangsbeoordelingen plannen voor het beheren van de levenscyclus van toegang tot middelen

- Zero Trust-identiteits- en apparaattoegangsconfiguraties

- Uitgebreide toegang beveiligen

U kunt ook contact opnemen met een van de services en integratiepartners van Microsoft om uw implementatie te plannen of te integreren met de toepassingen en andere systemen in uw omgeving.

Als u feedback hebt over identiteitsbeheerfuncties, selecteert u Feedback ontvangen in het Microsoft Entra-beheercentrum om uw feedback te verzenden. Het team beoordeelt regelmatig uw feedback.

Identiteitsbeheertaken vereenvoudigen met automatisering

Wanneer u bent begonnen met het gebruik van deze functies voor identiteitsbeheer, kunt u eenvoudig veelvoorkomende scenario's voor identiteitsbeheer automatiseren. In de volgende tabel ziet u hoe u aan de slag gaat met automatisering voor elk scenario:

| Scenario voor automatisering | Automatiseringsgids |

|---|---|

| Ad- en Microsoft Entra-gebruikersaccounts automatisch maken, bijwerken en verwijderen voor werknemers | Plan cloud HR voor Microsoft Entra-gebruikersinrichting |

| Het lidmaatschap van een groep bijwerken op basis van wijzigingen in de kenmerken van de lidgebruiker | Een dynamische groep maken |

| Licenties toewijzen | groepslicenties |

| Groepslidmaatschappen, toepassingsrollen en SharePoint-siterollen van een gebruiker toevoegen en verwijderen op basis van wijzigingen in de kenmerken van de gebruiker | Een beleid voor automatische toewijzing configureren voor een toegangspakket in rechtenbeheer |

| Groepslidmaatschappen, toepassingsrollen en SharePoint-siterollen van een gebruiker toevoegen en verwijderen op een specifieke datum | Levenscyclusinstellingen voor een toegangspakket configureren in rechtenbeheer |

| Aangepaste werkstromen uitvoeren wanneer een gebruiker toegang aanvraagt of ontvangt, of toegang wordt verwijderd | Logic Apps activeren in rechtenbeheer |

| Regelmatig lidmaatschappen van gasten in Microsoft-groepen en Teams laten beoordelen en gastlidmaatschappen verwijderen die worden geweigerd | Create an access review (Een toegangscontrole maken) |

| Gastaccounts verwijderen die zijn geweigerd door een revisor | Externe gebruikers beoordelen en verwijderen die geen resourcetoegang meer hebben |

| Gastaccounts verwijderen die geen toegangspakkettoewijzingen hebben | De levenscyclus van externe gebruikers beheren |

| Gebruikers inrichten in on-premise en cloudtoepassingen die hun eigen directories of databases hebben | Automatische inrichting van gebruikers configureren met gebruikerstoewijzingen of bereikfilters |

| Andere geplande werkzaamheden | Identiteitsbeheertaken automatiseren met Azure Automation en Microsoft Graph via de PowerShell-module Microsoft.Graph.Identity.Governance |