Microsoft Intune planningshandleiding

Een geslaagde Microsoft Intune implementatie of migratie begint met het plannen. Deze handleiding helpt u bij het plannen van uw verplaatsing of acceptatie van Intune als uw geïntegreerde oplossing voor eindpuntbeheer.

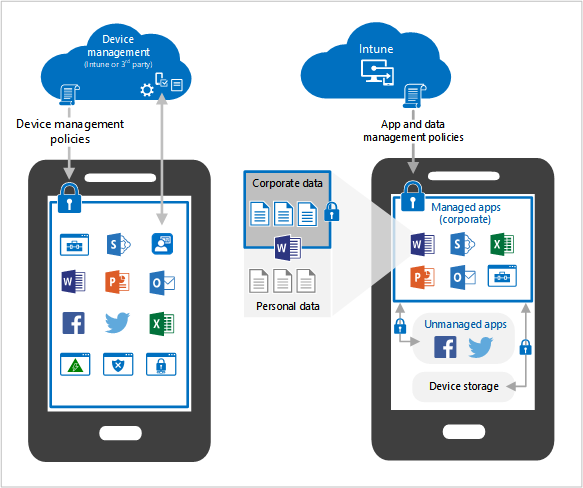

Intune biedt organisaties opties om te doen wat het beste is voor hen en de vele verschillende gebruikersapparaten. U kunt apparaten inschrijven in Intune voor Mobile Device Management (MDM). U kunt ook beleidsregels voor app-beveiliging gebruiken voor Mobile Application Management (MAM) die zich richten op het beveiligen van app-gegevens.

Deze handleiding:

- Lijsten en beschrijft enkele algemene doelstellingen voor apparaatbeheer

- Lijsten mogelijke licentiebehoeften

- Biedt richtlijnen voor het verwerken van apparaten in persoonlijk eigendom

- Aanbevelingen voor het controleren van het huidige beleid en de huidige infrastructuur

- Geeft voorbeelden van het maken van een implementatieplan

- En meer

Gebruik deze handleiding om uw verplaatsing of migratie naar Intune te plannen.

Tip

- Wilt u deze handleiding afdrukken of opslaan als pdf-bestand? Gebruik in uw webbrowser de optie Afdrukken , Opslaan als PDF.

- Deze gids is een levend ding. Zorg er dus voor dat u bestaande tips en richtlijnen toevoegt of bijwerkt die u nuttig vindt.

Stap 1: uw doelstellingen bepalen

Organisaties gebruiken Mobile Device Management (MDM) en Mobile Application Management (MAM) om organisatiegegevens veilig te beheren, met minimale onderbrekingen voor gebruikers. Kijk bij het evalueren van een MDM/MAM-oplossing, zoals Microsoft Intune, naar wat het doel is en wat u wilt bereiken.

In deze sectie bespreken we algemene doelstellingen of scenario's bij het gebruik van Intune.

Doelstelling: Toegang tot organisatie-apps en e-mail

Gebruikers verwachten te werken op apparaten met behulp van organisatie-apps, waaronder het lezen en beantwoorden van e-mail, het bijwerken en delen van gegevens, en meer. In Intune kunt u verschillende soorten apps implementeren, waaronder:

- Microsoft 365-apps

- Win32-apps

- Lob-apps (Line-Of-Business)

- Aangepaste apps

- Ingebouwde apps

- Store-apps

✅ Taak: Maak een lijst met de apps die uw gebruikers regelmatig gebruiken

Deze apps zijn de apps die u op hun apparaten wilt gebruiken. Enkele overwegingen:

Veel organisaties implementeren alle Microsoft 365-apps, zoals Word, Excel, OneNote, PowerPoint en Teams. Op kleinere apparaten, zoals mobiele telefoons, kunt u afzonderlijke apps installeren, afhankelijk van de gebruikersvereisten.

Het verkoopteam kan bijvoorbeeld Teams, Excel en SharePoint vereisen. Op mobiele apparaten kunt u alleen deze apps implementeren, in plaats van de hele Microsoft 365-productfamilie te implementeren.

Gebruikers lezen liever & e-mail beantwoorden en deelnemen aan vergaderingen op alle apparaten, inclusief persoonlijke apparaten. Op apparaten die eigendom zijn van de organisatie kunt u Outlook en Teams implementeren en deze apps vooraf configureren met de instellingen van uw organisatie.

Op persoonlijke apparaten beschikt u mogelijk niet over dit besturingselement. Bepaal dus of u gebruikers toegang wilt geven tot organisatie-apps, zoals e-mail en vergaderingen.

Ga voor meer informatie en overwegingen naar Persoonlijke apparaten versus apparaten die eigendom zijn van de organisatie (in dit artikel).

Als u Microsoft Outlook wilt gebruiken op uw Android- en iOS-/iPadOS-apparaten, kunt u Outlook vooraf configureren met behulp van Intune app-configuratiebeleid.

Bekijk de beveiligde apps die zijn ontworpen voor gebruik met Intune. Deze apps zijn ondersteunde partner-apps en Microsoft-apps die vaak worden gebruikt met Microsoft Intune.

Doelstelling: Beveiligde toegang op alle apparaten

Wanneer gegevens worden opgeslagen op mobiele apparaten, moeten deze worden beschermd tegen schadelijke activiteiten.

✅ Taak: Bepalen hoe u uw apparaten wilt beveiligen

Antivirus, malwarescans, reageren op bedreigingen en het up-to-date houden van apparaten zijn allemaal belangrijke overwegingen. U wilt ook de impact van schadelijke activiteiten minimaliseren.

Enkele overwegingen:

Antivirus- (AV) en malwarebeveiliging zijn een must. Intune integreert met Microsoft Defender voor Eindpunt en verschillende MTD-partners (Mobile Threat Defense) om uw beheerde apparaten, persoonlijke apparaten en apps te beschermen.

Microsoft Defender voor Eindpunt bevat beveiligingsfuncties en een portal om bedreigingen te bewaken en erop te reageren.

Als een apparaat is gecompromitteerd, wilt u de schadelijke gevolgen beperken met behulp van voorwaardelijke toegang.

Microsoft Defender voor Eindpunt scant bijvoorbeeld een apparaat en kan bepalen of het apparaat is gecompromitteerd. Met voorwaardelijke toegang kan de toegang van de organisatie op dit apparaat automatisch worden geblokkeerd, inclusief e-mail.

Voorwaardelijke toegang helpt uw netwerk en resources te beschermen tegen apparaten, zelfs apparaten die niet zijn ingeschreven bij Intune.

Werk het apparaat, het besturingssysteem en de apps bij om uw gegevens veilig te houden. Maak een plan over hoe en wanneer updates worden geïnstalleerd. Er zijn beleidsregels in Intune waarmee u updates kunt beheren, waaronder updates voor Store-apps.

De volgende planningshandleidingen voor software-updates kunnen u helpen bij het bepalen van uw updatestrategie:

Bepaal hoe gebruikers zich vanaf hun vele apparaten verifiëren bij organisatieresources . U kunt bijvoorbeeld:

Gebruik certificaten op apparaten om functies en apps te verifiëren, zoals verbinding maken met een virtueel particulier netwerk (VPN), het openen van Outlook en meer. Deze certificaten maken een gebruikerservaring zonder wachtwoord mogelijk. Wachtwoordloos wordt als veiliger beschouwd dan dat gebruikers de gebruikersnaam en het wachtwoord van hun organisatie moeten invoeren.

Als u certificaten wilt gebruiken, gebruikt u een ondersteunde PKI-infrastructuur (Public Key Infrastructure) om certificaatprofielen te maken en te implementeren.

Gebruik meervoudige verificatie (MFA) voor een extra verificatielaag op apparaten die eigendom zijn van de organisatie. Of gebruik MFA om apps op persoonlijke apparaten te verifiëren. Biometrische gegevens, zoals gezichtsherkenning en vingerafdrukken, kunnen ook worden gebruikt.

Als u biometrische gegevens wilt gebruiken voor verificatie, moet u ervoor zorgen dat uw apparaten biometrie ondersteunen. De meeste moderne apparaten wel.

Implementeer een Zero Trust-implementatie. Met Zero Trust gebruikt u de functies in Microsoft Entra ID en Microsoft Intune om alle eindpunten te beveiligen, maakt u gebruik van verificatie zonder wachtwoord en meer.

Configureer het beleid voor gegevensinsluiting dat bij de Microsoft 365-apps wordt geleverd. Deze beleidsregels helpen voorkomen dat organisatiegegevens worden gedeeld met andere apps en opslaglocaties die niet door uw IT worden beheerd.

Als sommige gebruikers alleen toegang nodig hebben tot zakelijke e-mail en documenten, wat gebruikelijk is voor apparaten in persoonlijk eigendom, kunt u vereisen dat gebruikers Microsoft 365-apps gebruiken met app-beveiligingsbeleid. De apparaten hoeven niet te worden ingeschreven bij Intune.

Ga voor meer informatie en overwegingen naar Persoonlijke apparaten versus apparaten die eigendom zijn van de organisatie (in dit artikel).

Doel: IT distribueren

Veel organisaties willen verschillende beheerders controle geven over locaties, afdelingen, enzovoort. De groep It-beheerders van Charlotte beheert en bewaakt bijvoorbeeld het beleid op de Charlotte-campus. Deze IT-beheerders van Charlotte kunnen alleen beleidsregels voor de Charlotte-locatie zien en beheren. Ze kunnen het beleid voor de Redmond-locatie niet zien en beheren. Deze benadering wordt gedistribueerde IT genoemd.

In Intune profiteert gedistribueerde IT van de volgende functies:

Bereiktags maken gebruik van op rollen gebaseerd toegangsbeheer (RBAC). Alleen gebruikers in een specifieke groep zijn dus gemachtigd om beleidsregels en profielen te beheren voor gebruikers en apparaten binnen hun bereik.

Wanneer u apparaatinschrijvingscategorieën gebruikt, worden apparaten automatisch toegevoegd aan groepen op basis van categorieën die u maakt. Deze functie die wordt gebruikt Microsoft Entra dynamische groepen en maakt het beheer van apparaten eenvoudiger.

Wanneer gebruikers hun apparaat inschrijven, kiezen ze een categorie, zoals Verkoop, IT-beheerder, verkooppunten, enzovoort. Wanneer de apparaten worden toegevoegd aan een categorie, zijn deze apparaatgroepen klaar om uw beleid te ontvangen.

Wanneer beheerders beleidsregels maken, kunt u meerdere beheerdersgoedkeuring vereisen voor specifieke beleidsregels, waaronder beleidsregels waarmee scripts worden uitgevoerd of apps worden geïmplementeerd.

Met Endpoint Privilege Management kunnen standaardgebruikers zonder beheerdersrechten taken uitvoeren waarvoor verhoogde bevoegdheden zijn vereist, zoals het installeren van apps en het bijwerken van apparaatstuurprogramma's. Endpoint Privilege Management maakt deel uit van de Intune Suite.

✅ Taak: Bepalen hoe u uw regels en instellingen wilt distribueren

Regels en instellingen worden geïmplementeerd met behulp van verschillende beleidsregels. Enkele overwegingen:

Bepaal uw beheerdersstructuur. U kunt bijvoorbeeld scheiden op locatie, zoals Charlotte IT-beheerders of Cambridge IT-beheerders. Mogelijk wilt u de functie scheiden op basis van een rol, zoals netwerkbeheerders die alle netwerktoegang beheren, inclusief VPN.

Deze categorieën worden uw bereiktags.

Ga voor meer informatie over het maken van beheerdersgroepen naar:

Soms moeten organisaties gedistribueerde IT gebruiken in systemen waar een groot aantal lokale beheerders verbinding maakt met één Intune tenant. Een grote organisatie heeft bijvoorbeeld één Intune tenant. De organisatie heeft een groot aantal lokale beheerders en elke beheerder beheert een specifiek systeem, regio of locatie. Elke beheerder hoeft alleen zijn locatie te beheren, en niet de hele organisatie.

Ga voor meer informatie naar Gedistribueerde IT-omgeving met veel beheerders in dezelfde Intune tenant.

Veel organisaties scheiden groepen op apparaattype, zoals iOS-/iPadOS-, Android- of Windows-apparaten. Enkele voorbeelden:

- Specifieke apps distribueren naar specifieke apparaten. Implementeer bijvoorbeeld de Microsoft-shuttle-app op mobiele apparaten in het Redmond-netwerk.

- Beleid implementeren op specifieke locaties. Implementeer bijvoorbeeld een Wi-Fi-profiel op apparaten in het Charlotte-netwerk, zodat ze automatisch verbinding maken wanneer ze binnen bereik zijn.

- Instellingen op specifieke apparaten beheren. Schakel bijvoorbeeld de camera uit op Android Enterprise-apparaten die worden gebruikt op een productievloer, maak een Windows Defender-antivirusprofiel voor alle Windows-apparaten of voeg e-mailinstellingen toe aan alle iOS-/iPadOS-apparaten.

Deze categorieën worden uw apparaatinschrijvingscategorieën.

Doel: Organisatiegegevens binnen de organisatie houden

Wanneer gegevens worden opgeslagen op mobiele apparaten, moeten de gegevens worden beschermd tegen onbedoeld verlies of delen. Deze doelstelling omvat ook het wissen van organisatiegegevens van persoonlijke apparaten en apparaten die eigendom zijn van de organisatie.

✅ Taak: Maak een plan voor verschillende scenario's die van invloed zijn op uw organisatie

Enkele voorbeeldscenario's:

Een apparaat is verloren, gestolen of wordt niet meer gebruikt. Een gebruiker verlaat de organisatie.

- In Intune kunt u apparaten verwijderen door ze te wissen, buiten gebruik te stellen of handmatig uit te schrijven. U kunt ook automatisch apparaten verwijderen die x aantal dagen niet zijn ingecheckt met Intune.

- Op app-niveau kunt u organisatiegegevens verwijderen uit door Intune beheerde apps. Selectief wissen is ideaal voor persoonlijke apparaten, omdat persoonlijke gegevens op het apparaat worden behouden en alleen organisatiegegevens worden verwijderd.

Op persoonlijke apparaten wilt u mogelijk voorkomen dat gebruikers kopiëren/plakken, schermopnamen maken of e-mailberichten doorsturen. App-beveiliging beleid kan deze functies blokkeren op apparaten die u niet beheert.

Op beheerde apparaten (apparaten die zijn ingeschreven bij Intune) kunt u deze functies ook beheren met behulp van apparaatconfiguratieprofielen. Apparaatconfiguratieprofielen beheren instellingen op het apparaat, niet de app. Op apparaten die toegang hebben tot zeer gevoelige of vertrouwelijke gegevens, kunnen apparaatconfiguratieprofielen kopiëren/plakken, het maken van schermopnamen en meer voorkomen.

Ga voor meer informatie en overwegingen naar Persoonlijke apparaten versus apparaten die eigendom zijn van de organisatie (in dit artikel).

Stap 2: uw apparaten inventariseren

Organisaties hebben een scala aan apparaten, waaronder desktopcomputers, laptops, tablets, handscanners en mobiele telefoons. Deze apparaten zijn eigendom van de organisatie of eigendom van uw gebruikers. Houd bij het plannen van uw apparaatbeheerstrategie rekening met alles wat toegang heeft tot uw organisatieresources, inclusief persoonlijke apparaten.

Deze sectie bevat apparaatgegevens die u moet overwegen.

Ondersteunde platformen

Intune ondersteunt de algemene en populaire apparaatplatforms. Ga voor de specifieke versies naar ondersteunde platforms.

✅ Taak: Oudere apparaten upgraden of vervangen

Als uw apparaten niet-ondersteunde versies gebruiken, die voornamelijk oudere besturingssystemen zijn, is het tijd om het besturingssysteem te upgraden of de apparaten te vervangen. Deze oudere besturingssystemen en apparaten hebben mogelijk beperkte ondersteuning en vormen een potentieel beveiligingsrisico. Deze taak omvat desktopcomputers met Windows 7, iPhone 7-apparaten met het oorspronkelijke besturingssysteem v10.0, enzovoort.

Persoonlijke apparaten versus apparaten die eigendom zijn van de organisatie

Op persoonlijke apparaten is het normaal en verwacht dat gebruikers e-mail controleren, deelnemen aan vergaderingen, bestanden bijwerken en meer. Veel organisaties staan persoonlijke apparaten toegang toe tot organisatieresources.

BYOD/persoonlijke apparaten maken deel uit van een MAM-strategie (Mobile Application Management) die:

- Blijft groeien in populariteit bij veel organisaties

- Is een goede optie voor organisaties die organisatiegegevens willen beveiligen, maar niet het hele apparaat willen beheren

- Verlaagt de hardwarekosten.

- Kan mobiele productiviteitskeuzes voor werknemers verhogen, inclusief externe & hybride werknemers

- Verwijdert alleen organisatiegegevens uit apps, in plaats van alle gegevens van het apparaat te verwijderen

Apparaten die eigendom zijn van de organisatie maken deel uit van een MDM-strategie (Mobile Device Management) die:

- Geeft volledige controle aan IT-beheerders in uw organisatie

- Heeft een uitgebreide set functies waarmee apps, apparaten en gebruikers worden beheerd

- Is een goede optie voor organisaties die het hele apparaat willen beheren, inclusief hardware en software

- Kan de hardwarekosten verhogen, vooral als bestaande apparaten verouderd zijn of niet meer worden ondersteund

- Kan alle gegevens van het apparaat verwijderen, inclusief persoonlijke gegevens

Als organisatie en als beheerder bepaalt u of persoonlijke apparaten zijn toegestaan. Als u persoonlijke apparaten toestaat, moet u belangrijke beslissingen nemen, waaronder het beveiligen van uw organisatiegegevens.

✅ Taak: Bepalen hoe u wilt omgaan met persoonlijke apparaten

Als mobiel zijn of het ondersteunen van externe werknemers belangrijk is voor uw organisatie, kunt u de volgende methoden overwegen:

Optie 1: Persoonlijke apparaten toegang geven tot organisatieresources. Gebruikers kunnen kiezen of ze zich al dan niet willen inschrijven.

Voor gebruikers die hun persoonlijke apparaten inschrijven, beheren beheerders deze apparaten volledig, inclusief pushbeleid, het beheren van apparaatfuncties & instellingen en zelfs het wissen van apparaten. Als beheerder wilt u misschien dit besturingselement of denkt u dat u dit besturingselement wilt.

Wanneer gebruikers hun persoonlijke apparaten inschrijven, realiseren of begrijpen ze mogelijk niet dat beheerders iets op het apparaat kunnen doen, inclusief het per ongeluk wissen of opnieuw instellen van het apparaat. Als beheerder wilt u deze aansprakelijkheid of mogelijke impact mogelijk niet op apparaten die uw organisatie niet bezit.

Veel gebruikers weigeren zich in te schrijven en kunnen andere manieren vinden om toegang te krijgen tot organisatieresources. U wilt bijvoorbeeld dat apparaten zijn ingeschreven om de Outlook-app te gebruiken om de e-mail van de organisatie te controleren. Om deze vereiste over te slaan, openen gebruikers een webbrowser op het apparaat en melden zich aan bij Outlook Web Access, wat mogelijk niet is wat u wilt. Of ze maken schermopnamen en slaan de afbeeldingen op het apparaat op, wat ook niet is wat u wilt.

Als u deze optie kiest, moet u gebruikers informeren over de risico's en voordelen van het inschrijven van hun persoonlijke apparaten.

Voor gebruikers die hun persoonlijke apparaten niet inschrijven, beheert u de toegang tot apps en beveiligt u app-gegevens met behulp van app-beveiligingsbeleid.

Gebruik een algemene voorwaarden-instructie met een beleid voor voorwaardelijke toegang. Als gebruikers niet akkoord gaan, krijgen ze geen toegang tot apps. Als gebruikers akkoord gaan met de -instructie, wordt er een apparaatrecord toegevoegd aan Microsoft Entra ID en wordt het apparaat een bekende entiteit. Wanneer het apparaat bekend is, kunt u bijhouden wat er wordt geopend vanaf het apparaat.

Beheer altijd toegang en beveiliging met app-beleid.

Bekijk de taken die uw organisatie het meest gebruikt, zoals e-mail en deelnemen aan vergaderingen. Gebruik app-configuratiebeleid om app-specifieke instellingen te configureren, zoals Outlook. Gebruik app-beveiligingsbeleid om de beveiliging en toegang tot deze apps te beheren.

Gebruikers kunnen bijvoorbeeld de Outlook-app op hun persoonlijke apparaat gebruiken om zakelijke e-mail te controleren. In Intune maken beheerders een outlook-app-beveiligingsbeleid. Dit beleid maakt gebruik van meervoudige verificatie (MFA) telkens wanneer de Outlook-app wordt geopend, voorkomt kopiëren en plakken en beperkt andere functies.

Optie 2: U wilt dat elk apparaat volledig wordt beheerd. In dit scenario worden alle apparaten ingeschreven bij Intune en beheerd door de organisatie, inclusief persoonlijke apparaten.

Als u de inschrijving wilt afdwingen, kunt u een beleid voor voorwaardelijke toegang (CA) implementeren waarvoor apparaten moeten worden ingeschreven bij Intune. Op deze apparaten kunt u ook het volgende doen:

- Configureer een Wi-Fi-/VPN-verbinding voor de connectiviteit van de organisatie en implementeer dit verbindingsbeleid op apparaten. Gebruikers hoeven geen instellingen in te voeren.

- Als gebruikers specifieke apps op hun apparaat nodig hebben , implementeert u de apps. U kunt ook apps implementeren die uw organisatie nodig heeft voor beveiligingsdoeleinden, zoals een mobile threat defense-app.

- Gebruik nalevingsbeleid om regels in te stellen die uw organisatie moet volgen, zoals regelgeving of beleidsregels die specifieke MDM-besturingselementen aanroepen. U hebt bijvoorbeeld Intune nodig om het hele apparaat te versleutelen of om een rapport te maken van alle apps op het apparaat.

Als u ook de hardware wilt beheren, geeft u gebruikers alle apparaten die ze nodig hebben, inclusief mobiele telefoons. Investeer in een hardwarevernieuwingsplan, zodat gebruikers productief blijven en de nieuwste ingebouwde beveiligingsfuncties krijgen. Registreer deze apparaten die eigendom zijn van de organisatie in Intune en beheer ze met behulp van beleid.

Als best practice wordt ervan uitgegaan dat gegevens het apparaat verlaten. Zorg ervoor dat uw tracerings- en controlemethoden aanwezig zijn. Zie Zero Trust met Microsoft Intune voor meer informatie.

Desktopcomputers beheren

Intune kunt desktopcomputers met Windows 10 en nieuwer beheren. Het Windows-clientbesturingssysteem bevat ingebouwde moderne functies voor apparaatbeheer en verwijdert afhankelijkheden van het lokale ACTIVE Directory-groepsbeleid (AD). U profiteert van de voordelen van de cloud bij het maken van regels en instellingen in Intune en het implementeren van dit beleid op al uw Windows-clientapparaten, inclusief desktopcomputers en pc's.

Ga voor meer informatie naar Begeleid scenario - In de cloud beheerd modern bureaublad.

Als uw Windows-apparaten momenteel worden beheerd met behulp van Configuration Manager, kunt u deze apparaten nog steeds inschrijven bij Intune. Deze benadering wordt co-beheer genoemd. Co-beheer biedt veel voordelen, waaronder het uitvoeren van externe acties op het apparaat (opnieuw opstarten, beheer op afstand, fabrieksinstellingen opnieuw instellen), voorwaardelijke toegang met apparaatcompatibiliteit en meer. U kunt uw apparaten ook in de cloud koppelen aan Intune.

Ga voor meer informatie naar:

✅ Taak: Bekijk wat u momenteel gebruikt voor het beheer van mobiele apparaten

Uw acceptatie van beheer van mobiele apparaten kan afhankelijk zijn van wat uw organisatie momenteel gebruikt, inclusief of die oplossing gebruikmaakt van on-premises functies of programma's.

De installatie-implementatiehandleiding bevat enkele goede informatie.

Enkele overwegingen:

Als u momenteel geen MDM-service of -oplossing gebruikt, kunt u het beste rechtstreeks naar Intune gaan.

Als u momenteel on-premises groepsbeleid Objects (GPO) gebruikt, is het gaan Intune en het gebruik van de catalogus met Intune instellingen vergelijkbaar en kan dit een eenvoudigere overgang naar apparaatbeleid in de cloud zijn. De instellingencatalogus bevat ook instellingen voor Apple-apparaten en Google Chrome.

Voor nieuwe apparaten die niet zijn ingeschreven bij Configuration Manager of een MDM-oplossing, kunt u het beste rechtstreeks naar Intune gaan.

Als u momenteel Configuration Manager gebruikt, zijn de volgende opties beschikbaar:

- Als u uw bestaande infrastructuur wilt behouden en enkele workloads naar de cloud wilt verplaatsen, gebruikt u co-beheer. U profiteert van beide services. Bestaande apparaten kunnen bepaalde beleidsregels ontvangen van Configuration Manager (on-premises) en andere beleidsregels van Intune (cloud).

- Als u uw bestaande infrastructuur wilt behouden en Intune wilt gebruiken om uw on-premises apparaten te bewaken, gebruikt u tenant-koppelen. U profiteert van het gebruik van het Intune-beheercentrum, terwijl u nog steeds Configuration Manager gebruikt om apparaten te beheren.

- Als u een pure cloudoplossing wilt voor het beheren van apparaten, gaat u naar Intune. Sommige Configuration Manager gebruikers geven er de voorkeur aan om Configuration Manager te blijven gebruiken met tenantkoppeling of co-beheer.

Ga naar workloads voor co-beheer voor meer informatie.

Flw-apparaten (Frontline Worker)

Gedeelde tablets en apparaten zijn gebruikelijk voor frontlijnmedewerkers (FLW). Ze worden gebruikt in veel branches, waaronder detailhandel, gezondheidszorg, productie en meer.

Er zijn opties beschikbaar voor de verschillende platforms, waaronder Android(AOSP) virtual reality-apparaten, iPad-apparaten en Windows 365 Cloud-pc's.

✅ Taak: Uw FLW-scenario's bepalen

FLW-apparaten zijn eigendom van de organisatie, ingeschreven bij apparaatbeheer en worden gebruikt door één gebruiker (door de gebruiker toegewezen) of veel gebruikers (gedeelde apparaten). Deze apparaten zijn essentieel voor frontlijnmedewerkers om hun werk te doen en worden vaak gebruikt in een modus voor beperkt gebruik. Het kan bijvoorbeeld een apparaat zijn waarmee items worden gescand, een kiosk waarop informatie wordt weergegeven of een tablet die patiënten in een ziekenhuis of medische faciliteit controleert.

Ga voor meer informatie naar Frontline worker-apparaatbeheer in Microsoft Intune.

Stap 3: kosten en licenties bepalen

Het beheren van apparaten is een relatie met verschillende services. Intune bevat de instellingen en functies die u op verschillende apparaten kunt beheren. Er zijn ook andere services die een belangrijke rol spelen:

Microsoft Entra ID P1 of P2 (opgenomen in de Microsoft 365 E5-licentie) bevat verschillende functies die essentieel zijn voor het beheren van apparaten, waaronder:

- Windows Autopilot: Windows-clientapparaten kunnen automatisch worden ingeschreven bij Intune en automatisch uw beleid ontvangen.

- Meervoudige verificatie (MFA): gebruikers moeten twee of meer verificatiemethoden invoeren, zoals een pincode, een verificator-app, een vingerafdruk en meer. MFA is een uitstekende optie bij het gebruik van app-beveiligingsbeleid voor persoonlijke apparaten en apparaten die eigendom zijn van de organisatie die extra beveiliging vereisen.

- Voorwaardelijke toegang: als gebruikers en apparaten uw regels volgen, zoals een 6-cijferige wachtwoordcode, krijgen ze toegang tot organisatieresources. Als gebruikers of apparaten niet voldoen aan uw regels, krijgen ze geen toegang.

- Dynamische gebruikersgroepen en dynamische apparaatgroepen: gebruikers of apparaten automatisch toevoegen aan groepen wanneer ze voldoen aan criteria, zoals een plaats, functie, type besturingssysteem, versie van het besturingssysteem en meer.

Microsoft 365-apps (opgenomen in de Microsoft 365 E5-licentie) bevatten de apps waarvan gebruikers afhankelijk zijn, waaronder Outlook, Word, SharePoint, Teams, OneDrive en meer. U kunt deze apps implementeren op apparaten met behulp van Intune.

Microsoft Defender voor Eindpunt (opgenomen in de Microsoft 365 E5-licentie) helpt uw Windows-clientapparaten te controleren en te scannen op schadelijke activiteiten. U kunt ook een acceptabel bedreigingsniveau instellen. In combinatie met voorwaardelijke toegang kunt u de toegang tot organisatieresources blokkeren als het bedreigingsniveau wordt overschreden.

Microsoft Purview (opgenomen in de Microsoft 365 E5-licentie) classificeert en beveiligt documenten en e-mailberichten door labels toe te passen. In Microsoft 365-apps kunt u deze service gebruiken om onbevoegde toegang tot organisatiegegevens, waaronder apps op persoonlijke apparaten, te voorkomen.

Microsoft Copilot in Intune is een hulpprogramma voor beveiligingsanalyse met generatieve AI. Het biedt toegang tot uw Intune gegevens en kan u helpen uw beleid en instellingen te beheren, inzicht te krijgen in uw beveiligingspostuur en apparaatproblemen op te lossen.

Copilot in Intune heeft een licentie via Microsoft Security Copilot. Ga naar Aan de slag met Microsoft Security Copilot voor meer informatie.

Intune Suite biedt geavanceerde eindpuntbeheer- en beveiligingsfuncties, zoals help op afstand, Microsoft Cloud PKI, Endpoint Privilege Management en meer. De Intune Suite is beschikbaar als een afzonderlijke licentie.

Ga voor meer informatie naar:

- Microsoft Intune-licenties

- Microsoft 365 voor Bedrijven

- Microsoft 365 Enterprise-licenties

- Microsoft Intune Suite

✅ Taak: Bepaal welke gelicentieerde services uw organisatie nodig heeft

Enkele overwegingen:

Als het uw doel is om beleidsregels (regels) en profielen (instellingen) te implementeren, zonder afdwinging, hebt u ten minste het volgende nodig:

- Intune

Intune is beschikbaar met verschillende abonnementen, waaronder als zelfstandige service. Ga naar Microsoft Intune licenties voor meer informatie.

U gebruikt momenteel Configuration Manager en wilt co-beheer instellen voor uw apparaten. Intune is al opgenomen in uw Configuration Manager-licentie. Als u wilt dat Intune nieuwe apparaten of bestaande co-beheerde apparaten volledig beheert, hebt u een afzonderlijke Intune-licentie nodig.

U wilt de nalevings- of wachtwoordregels afdwingen die u in Intune maakt. U hebt minimaal het volgende nodig:

- Intune

- Microsoft Entra ID P1 of P2

Intune en Microsoft Entra ID P1 of P2 zijn beschikbaar met Enterprise Mobility + Security. Ga naar Enterprise Mobility + Security prijsopties voor meer informatie.

U wilt alleen Microsoft 365-apps op apparaten beheren. U hebt minimaal het volgende nodig:

- Microsoft 365 Basic Mobiliteit en beveiliging

Ga voor meer informatie naar:

U wilt Microsoft 365-apps implementeren op uw apparaten en beleidsregels maken om apparaten met deze apps te beveiligen. U hebt minimaal het volgende nodig:

- Intune

- Microsoft 365-apps

U wilt beleidsregels maken in Intune, Microsoft 365-apps implementeren en uw regels en instellingen afdwingen. U hebt minimaal het volgende nodig:

- Intune

- Microsoft 365-apps

- Microsoft Entra ID P1 of P2

Omdat al deze services zijn opgenomen in sommige Microsoft 365-abonnementen, kan het rendabel zijn om de Microsoft 365-licentie te gebruiken. Ga naar Microsoft 365-licentieabonnementen voor meer informatie.

Stap 4: bestaande beleidsregels en infrastructuur controleren

Veel organisaties hebben bestaande beleidsregels en infrastructuur voor apparaatbeheer die alleen wordt 'onderhouden'. Mogelijk hebt u bijvoorbeeld 20 jaar oud groepsbeleid en weet u niet wat ze doen. Wanneer u een overstap naar de cloud overweegt, in plaats van te kijken naar wat u altijd hebt gedaan, bepaalt u het doel.

Maak met deze doelen in het achterhoofd een basislijn van uw beleid. Als u meerdere oplossingen voor apparaatbeheer hebt, is dit misschien het moment om één beheerservice voor mobiele apparaten te gebruiken.

✅ Taak: Bekijk taken die u on-premises uitvoert

Deze taak omvat het bekijken van services die naar de cloud kunnen worden verplaatst. Denk eraan, in plaats van te kijken naar wat je altijd hebt gedaan, bepaal je het doel.

Tip

Meer informatie over cloudeigen eindpunten is een goede resource.

Enkele overwegingen:

Bekijk het bestaande beleid en de structuur ervan. Sommige beleidsregels kunnen globaal van toepassing zijn, sommige zijn van toepassing op siteniveau en andere zijn specifiek voor een apparaat. Het doel is om de intentie van globaal beleid, de intentie van lokaal beleid, enzovoort, te kennen en te begrijpen.

On-premises Active Directory-groepsbeleid wordt toegepast in de LSDOU-volgorde - lokaal, site, domein en organisatie-eenheid (OE). In deze hiërarchie overschrijft OE-beleid domeinbeleid, domeinbeleid overschrijft sitebeleid, enzovoort.

In Intune wordt beleid toegepast op gebruikers en groepen die u maakt. Er is geen hiërarchie. Als twee beleidsregels dezelfde instelling bijwerken, wordt de instelling weergegeven als een conflict. Ga voor meer informatie over conflictgedrag naar Veelvoorkomende vragen, problemen en oplossingen met apparaatbeleid en -profielen.

Nadat u uw beleid hebt bekeken, worden uw globale AD-beleidsregels logischerwijs toegepast op groepen die u hebt of groepen die u nodig hebt. Deze groepen omvatten gebruikers en apparaten waarop u zich wilt richten op globaal niveau, siteniveau, enzovoort. Deze taak geeft u een idee van de groepsstructuur die u nodig hebt in Intune. Prestatieaanbevelingen voor het groeperen, targeten en filteren in grote Microsoft Intune omgevingen kunnen een goede resource zijn.

Wees voorbereid op het maken van nieuwe beleidsregels in Intune. Intune bevat verschillende functies die betrekking hebben op scenario's die u mogelijk interesseren. Enkele voorbeelden:

Beveiligingsbasislijnen: Op Windows-clientapparaten zijn beveiligingsbasislijnen beveiligingsinstellingen die vooraf zijn geconfigureerd voor aanbevolen waarden. Als u nog geen gebruik hebt van het beveiligen van apparaten of als u een uitgebreide basislijn wilt, bekijkt u beveiligingsbasislijnen.

Inzicht in instellingen biedt vertrouwen in configuraties door inzichten toe te voegen die vergelijkbare organisaties hebben overgenomen. Inzichten zijn beschikbaar voor sommige instellingen en niet voor alle instellingen. Zie Inzicht in instellingen voor meer informatie.

Instellingencatalogus: Op Apple- en Windows-clientapparaten worden in de instellingencatalogus alle instellingen vermeld die u kunt configureren. Deze lijst ziet er ongeveer uit als on-premises GPO's. Wanneer u het beleid maakt, begint u helemaal opnieuw en configureert u instellingen op gedetailleerd niveau.

Beheersjablonen (ADMX): gebruik op Windows-clientapparaten ADMX-sjablonen om groepsbeleidsinstellingen te configureren voor Windows, Internet Explorer, Office en Microsoft Edge versie 77 en hoger. Deze ADMX-sjablonen zijn dezelfde ADMX-sjablonen die worden gebruikt in on-premises AD-groepsbeleid, maar zijn 100% cloudgebasteerd in Intune.

Groepsbeleid: gebruik groepsbeleidsanalyses om uw GPO's te importeren en te analyseren. Met deze functie kunt u bepalen hoe uw GPO's worden omgezet in de cloud. In de uitvoer ziet u welke instellingen worden ondersteund in MDM-providers, inclusief Microsoft Intune. Ook worden alle afgeschafte instellingen of instellingen weergegeven die niet beschikbaar zijn voor MDM-providers.

U kunt ook een Intune-beleid maken op basis van uw geïmporteerde instellingen. Ga voor meer informatie naar Een catalogusbeleid voor instellingen maken met behulp van uw geïmporteerde groepsbeleidsobjecten.

Begeleide scenario's: Begeleide scenario's zijn een aangepaste reeks stappen die gericht zijn op end-to-end use cases. Deze scenario's omvatten automatisch beleidsregels, apps, toewijzingen en andere beheerconfiguraties.

Maak een beleidsbasislijn die het minimum van uw doelen bevat. Bijvoorbeeld:

Beveiligde e-mail: u kunt het volgende doen:

- Beveiligingsbeleid voor Outlook-apps maken.

- Schakel voorwaardelijke toegang in voor Exchange Online of maak verbinding met een andere on-premises e-mailoplossing.

Apparaatinstellingen: u kunt het volgende doen:

- Een pincode van zes tekens vereisen om het apparaat te ontgrendelen.

- Voorkom back-ups naar persoonlijke cloudservices, zoals iCloud of OneDrive.

Apparaatprofielen: u kunt het volgende doen:

- Maak een Wi-Fi-profiel met de vooraf geconfigureerde instellingen die verbinding maken met het draadloze netwerk van Contoso Wi-Fi.

- Maak een VPN-profiel met een certificaat om automatisch te verifiëren en verbinding te maken met een ORGANISATIE-VPN.

- Maak een e-mailprofiel met de vooraf geconfigureerde instellingen die verbinding maken met Outlook.

Apps: u kunt het volgende doen:

- Microsoft 365-apps implementeren met app-beveiligingsbeleid.

- Lob (Line-Of-Business) implementeren met app-beveiligingsbeleid.

Ga naar voor meer informatie over minimaal aanbevolen instellingen:

Controleer de huidige structuur van uw groepen. In Intune kunt u beleidsregels maken en toewijzen aan gebruikersgroepen, apparaatgroepen en dynamische gebruikers- en apparaatgroepen (hiervoor is Microsoft Entra ID P1 of P2 vereist).

Wanneer u groepen maakt in de cloud, zoals Intune of Microsoft 365, worden de groepen gemaakt in Microsoft Entra ID. Mogelijk ziet u de Microsoft Entra ID huisstijl niet, maar dat is wat u gebruikt.

Het maken van nieuwe groepen kan een eenvoudige taak zijn. Ze kunnen worden gemaakt in het Microsoft Intune-beheercentrum. Ga naar Groepen toevoegen om gebruikers en apparaten te organiseren voor meer informatie.

Het verplaatsen van bestaande distributielijsten (DL) naar Microsoft Entra ID kan lastiger zijn. Zodra ze zich in Microsoft Entra ID bevinden, zijn deze groepen beschikbaar voor Intune en Microsoft 365. Ga voor meer informatie naar:

Als u bestaande Office 365 groepen hebt, kunt u overstappen op Microsoft 365. Uw bestaande groepen blijven behouden en u krijgt alle functies en services van Microsoft 365. Ga voor meer informatie naar:

Als u meerdere oplossingen voor apparaatbeheer hebt, gaat u naar één beheeroplossing voor mobiele apparaten. U wordt aangeraden Intune te gebruiken om organisatiegegevens in apps en op apparaten te beveiligen.

Ga voor meer informatie naar Microsoft Intune veilig identiteiten beheert, apps beheert en apparaten beheert.

Stap 5: een implementatieplan maken

De volgende taak is om te plannen hoe en wanneer uw gebruikers en apparaten uw beleid ontvangen. In deze taak kunt u ook het volgende overwegen:

- Definieer uw doelen en metrische succesgegevens. Gebruik deze gegevenspunten om andere implementatiefasen te maken. Zorg ervoor dat de doelen SMART zijn (Specifiek, Meetbaar, Haalbaar, Realistisch en Tijdig). Plan om in elke fase te meten aan uw doelstellingen, zodat uw implementatieproject op schema blijft.

- Duidelijk gedefinieerde doelen en doelstellingen hebben. Neem deze doelstellingen op in alle bewustwordings- en trainingsactiviteiten, zodat gebruikers begrijpen waarom uw organisatie voor Intune heeft gekozen.

✅ Taak: Een plan maken om uw beleid uit te rollen

En kies hoe gebruikers hun apparaten inschrijven bij Intune. Enkele overwegingen:

Uw beleid in fasen implementeren. Bijvoorbeeld:

Begin met een testgroep of testgroep. Deze groepen moeten weten dat ze de eerste gebruikers zijn en bereid zijn om feedback te geven. Gebruik deze feedback om de configuratie, documentatie en meldingen te verbeteren en het gemakkelijker te maken voor gebruikers in een toekomstige implementatie. Deze gebruikers mogen geen leidinggevenden of VIP's zijn.

Voeg na de eerste test meer gebruikers toe aan de testgroep. Of maak meer testgroepen die zich richten op een andere implementatie, zoals:

Afdelingen: Elke afdeling kan een implementatiefase zijn. Je richt je op een hele afdeling tegelijk. In deze implementatie kunnen gebruikers in elke afdeling hun apparaat op dezelfde manier gebruiken en toegang krijgen tot dezelfde toepassingen. Gebruikers hebben waarschijnlijk dezelfde typen beleidsregels.

Geografie: implementeer uw beleid voor alle gebruikers in een specifieke geografie, ongeacht of het gaat om hetzelfde continent, land/regio of hetzelfde organisatiegebouw. Met deze implementatie kunt u zich richten op de specifieke locatie van gebruikers. U kunt een Windows Autopilot opgeven voor een vooraf ingerichte implementatiebenadering, omdat het aantal locaties dat tegelijkertijd Intune implementeert, kleiner is. Er zijn kansen op verschillende afdelingen of verschillende use cases op dezelfde locatie. U kunt dus verschillende use cases tegelijk testen.

Platform: met deze implementatie worden vergelijkbare platforms tegelijkertijd geïmplementeerd. Implementeer bijvoorbeeld beleid op alle iOS-/iPadOS-apparaten in februari, alle Android-apparaten in maart en alle Windows-apparaten in april. Deze aanpak kan de ondersteuning van de helpdesk vereenvoudigen, omdat ze slechts één platform tegelijk ondersteunen.

Met behulp van een gefaseerde benadering kunt u feedback krijgen van een breed scala aan gebruikerstypen.

Na een geslaagde testfase kunt u beginnen met een volledige productie-implementatie. Het volgende voorbeeld is een Intune-implementatieplan met doelgroepen en tijdlijnen:

Implementatiefase Juli Augustus September Oktober Beperkte pilot IT (50 gebruikers) Uitgebreide testfase IT (200 gebruikers), IT-managers (10 gebruikers) Productie-implementatiefase 1 Verkoop en marketing (2000 gebruikers) Productie-implementatiefase 2 Detailhandel (1000 gebruikers) Productie-implementatiefase 3 HR (50 gebruikers), Financiën (40 gebruikers), Leidinggevenden (30 gebruikers) Deze sjabloon is ook beschikbaar om te downloaden op Intune implementatieplanning, -ontwerp en -implementatie - Tabelsjablonen.

Kies hoe gebruikers hun persoonlijke apparaten en apparaten in bedrijfseigendom inschrijven. Er zijn verschillende inschrijvingsmethoden die u kunt gebruiken, waaronder:

- Selfservice voor gebruikers: gebruikers registreren hun eigen apparaten volgens de stappen die zijn verstrekt door hun IT-organisatie. Deze aanpak komt het meest voor en is schaalbaarder dan inschrijving met behulp van gebruikers.

- Inschrijving met behulp van de gebruiker: In deze vooraf ingerichte implementatiebenadering helpt een IT-lid gebruikers bij het inschrijvingsproces, persoonlijk of met behulp van Teams. Deze aanpak is gebruikelijk bij leidinggevenden en andere groepen die mogelijk meer hulp nodig hebben.

- IT-technologiebeurs: Tijdens dit evenement stelt de IT-groep een Intune ondersteuningsstand voor inschrijvingen in. Gebruikers ontvangen informatie over Intune inschrijving, stellen vragen en krijgen hulp bij het inschrijven van hun apparaten. Deze optie is nuttig voor IT en gebruikers, met name tijdens de vroege fasen van een Intune implementatie.

Het volgende voorbeeld bevat de inschrijvingsmethoden:

Implementatiefase Juli Augustus September Oktober Beperkte pilot Zelfbediening IT Uitgebreide testfase Zelfbediening IT Vooraf ingericht IT-managers Productie-implementatiefase 1 Verkoop, Marketing Zelfbediening Verkoop en marketing Productie-implementatiefase 2 Detailhandel Zelfbediening Detailhandel Productie-implementatiefase 3 Leidinggevenden, HR, Financiën Zelfbediening HR, Financiën Vooraf ingericht Executives Ga naar Implementatierichtlijnen: Apparaten inschrijven in Microsoft Intune voor meer informatie over de verschillende inschrijvingsmethoden voor elk platform.

Stap 6: wijzigingen doorgeven

Wijzigingsbeheer is afhankelijk van duidelijke en nuttige communicatie over toekomstige wijzigingen. Het idee is om een soepele Intune implementatie te hebben en gebruikers bewust te maken van wijzigingen & eventuele onderbrekingen.

✅ Taak: Uw communicatieplan voor de implementatie moet belangrijke informatie bevatten

Deze informatie moet omvatten hoe gebruikers op de hoogte moeten worden gesteld en wanneer ze moeten communiceren. Enkele overwegingen:

Bepaal welke informatie u wilt communiceren. Communiceer in fasen met uw groepen en gebruikers, te beginnen met een Intune implementatie, pre-inschrijving en vervolgens na de inschrijving:

Kickoff-fase: Brede communicatie die het Intune project introduceert. Het moet antwoord bieden op belangrijke vragen, zoals:

- Wat is Intune?

- Waarom de organisatie Intune gebruikt, inclusief voordelen voor de organisatie en voor gebruikers

- Geef een plan op hoog niveau op van de implementatie en implementatie.

- Als persoonlijke apparaten niet zijn toegestaan , tenzij de apparaten zijn ingeschreven, legt u uit waarom u de beslissing hebt genomen.

Fase vóór inschrijving: brede communicatie met informatie over Intune en andere services (zoals Office, Outlook en OneDrive), gebruikersresources en specifieke tijdlijnen wanneer gebruikers en groepen zich inschrijven voor Intune.

Inschrijvingsfase: communicatie is gericht op organisatiegebruikers en -groepen die zijn gepland om in te schrijven in Intune. Gebruikers moeten worden geïnformeerd dat ze klaar zijn om zich in te schrijven, inclusief inschrijvingsstappen en met wie ze contact moeten opnemen voor hulp en vragen.

Fase na inschrijving: communicatie is gericht op organisatiegebruikers en groepen die zijn ingeschreven bij Intune. Het moet meer resources bieden die nuttig kunnen zijn voor gebruikers en feedback verzamelen over hun ervaring tijdens en na de inschrijving.

Kies hoe u informatie over Intune implementatie wilt communiceren met uw doelgroepen en gebruikers. Bijvoorbeeld:

Maak een persoonlijke vergadering voor de hele organisatie of gebruik Microsoft Teams.

Maak een e-mail voor pre-inschrijving, e-mail voor inschrijving en e-mail voor post-inschrijving. Bijvoorbeeld:

- Email 1: de voordelen, verwachtingen en planning uitleggen. Maak van deze gelegenheid gebruik om andere services te laten zien waarvan toegang wordt verleend op apparaten die worden beheerd door Intune.

- Email 2: Kondig aan dat services nu klaar zijn voor toegang via Intune. Laat gebruikers weten dat ze zich nu moeten inschrijven. Geef gebruikers een tijdlijn voordat hun toegang wordt beïnvloed. Herinner gebruikers aan voordelen en strategische redenen voor migratie.

Gebruik een organisatiewebsite met uitleg over de implementatiefasen, wat gebruikers kunnen verwachten en met wie ze contact kunnen opnemen voor hulp.

Maak posters, gebruik sociale mediaplatforms van organisaties (zoals Microsoft Viva Engage) of distribueer flyers om de pre-inschrijvingsfase aan te kondigen.

Maak een tijdlijn met wanneer en wie. De eerste Intune introductiecommunicatie kan gericht zijn op de hele organisatie, of alleen op een subset. Deze kunnen enkele weken duren voordat de Intune implementatie begint. Daarna kan informatie in fasen worden gecommuniceerd naar gebruikers en groepen, afgestemd op hun Intune implementatieplanning.

Het volgende voorbeeld is een communicatieplan voor Intune op hoog niveau:

Communicatieplan Juli Augustus September Oktober Fase 1 Alles Kickoff-vergadering Eerste week Fase 2 IT Verkoop en marketing Detailhandel HR, Financiën en Leidinggevenden Pre-implementatie Email 1 Eerste week Eerste week Eerste week Eerste week Fase 3 IT Verkoop en marketing Detailhandel HR, Financiën en Leidinggevenden Pre-implementatie Email 2 Tweede week Tweede week Tweede week Tweede week Fase 4 IT Verkoop en marketing Detailhandel HR, Financiën en Leidinggevenden Inschrijvings-e-mail Derde week Derde week Derde week Derde week Fase 5 IT Verkoop en marketing Detailhandel HR, Financiën en Leidinggevenden E-mail na inschrijving Vierde week Vierde week Vierde week Vierde week

Stap 7: helpdesk en eindgebruikers ondersteunen

Neem uw IT-ondersteuning en helpdesk op in de vroege stadia van Intune implementatieplanning en testinspanningen. Vroege betrokkenheid stelt uw ondersteuningsmedewerkers bloot aan Intune en ze doen kennis en ervaring op bij het identificeren en oplossen van problemen effectiever. Ze worden ook voorbereid op de ondersteuning van de volledige productie-implementatie van de organisatie. Deskundige helpdesk- en ondersteuningsteams helpen gebruikers ook bij het doorvoeren van deze wijzigingen.

✅ Taak: Uw ondersteuningsteams trainen

Valideer de eindgebruikerservaring met metrische gegevens over succes in uw implementatieplan. Enkele overwegingen:

Bepaal wie eindgebruikers ondersteunt. Organisaties kunnen verschillende lagen of niveaus hebben (1-3). Laag 1 en 2 kunnen bijvoorbeeld deel uitmaken van het ondersteuningsteam. Laag 3 bevat leden van het MDM-team dat verantwoordelijk is voor de Intune implementatie.

Laag 1 is doorgaans het eerste ondersteuningsniveau en de eerste laag om contact op te maken. Als laag 1 het probleem niet kan oplossen, escaleren ze naar laag 2. Laag 2 escaleert deze naar laag 3. Microsoft-ondersteuning kan worden beschouwd als laag 4.

- Zorg ervoor dat in de eerste implementatiefasen alle lagen in uw ondersteuningsteam problemen en oplossingen documenteert. Zoek naar patronen en pas uw communicatie aan voor de volgende implementatiefase. Bijvoorbeeld:

- Als verschillende gebruikers of groepen aarzelen om hun persoonlijke apparaten in te schrijven, kunt u een Teams-aanroep overwegen om veelgestelde vragen te beantwoorden.

- Als gebruikers dezelfde problemen ondervinden bij het inschrijven van apparaten in bedrijfseigendom, host u een persoonlijke gebeurtenis om gebruikers te helpen de apparaten in te schrijven.

- Zorg ervoor dat in de eerste implementatiefasen alle lagen in uw ondersteuningsteam problemen en oplossingen documenteert. Zoek naar patronen en pas uw communicatie aan voor de volgende implementatiefase. Bijvoorbeeld:

Maak een helpdeskwerkstroom en communiceer voortdurend over ondersteuningsproblemen, trends en andere belangrijke informatie naar alle lagen in uw ondersteuningsteam. Houd bijvoorbeeld dagelijkse of wekelijkse Teams-vergaderingen, zodat alle lagen op de hoogte zijn van trends en patronen en hulp kunnen krijgen.

In het volgende voorbeeld ziet u hoe Contoso de werkstromen voor IT-ondersteuning of helpdesk implementeert:

- De eindgebruiker neemt contact op met DE IT-ondersteuning of helpdesklaag 1 met een inschrijvingsprobleem.

- IT-ondersteuning of helpdesklaag 1 kan de hoofdoorzaak niet vaststellen en escaleert naar laag 2.

- It-ondersteuning of helpdesk laag 2 onderzoekt. Laag 2 kan het probleem niet oplossen en escaleert naar laag 3 en biedt aanvullende informatie om het probleem te verhelpen.

- IT-ondersteuning of helpdesklaag 3 onderzoekt, bepaalt de hoofdoorzaak en communiceert de oplossing naar laag 2 en 1.

- IT-ondersteuning/helpdesklaag 1 neemt vervolgens contact op met de gebruikers en lost het probleem op.

Deze aanpak, met name in de beginfasen van de Intune implementatie, voegt veel voordelen toe, waaronder:

- Hulp bij het leren van de technologie

- Snel problemen identificeren en oplossen

- De algehele gebruikerservaring verbeteren

Train uw helpdesk en ondersteuningsteams. Laat ze apparaten inschrijven waarop de verschillende platforms worden gebruikt in uw organisatie, zodat ze bekend zijn met het proces. Overweeg helpdesk- en ondersteuningsteams te gebruiken als testgroep voor uw scenario's.

Er zijn trainingsbronnen beschikbaar, waaronder YouTube-video's, Microsoft-zelfstudies over Windows Autopilot-scenario's, naleving, configuratie en cursussen via trainingspartners.

Het volgende voorbeeld is een Intune ondersteuningstrainingsagenda:

- beoordeling van Intune ondersteuningsplan

- overzicht van Intune

- Veelvoorkomende problemen oplossen

- Hulpprogramma's en resources

- Q & A

Het communitygebaseerde Intune forum en documentatie voor eindgebruikers zijn ook uitstekende bronnen.