Geïmporteerde PKCS-certificaten configureren en gebruiken met Intune

Microsoft Intune ondersteunt het gebruik van geïmporteerde PKCS-certificaten (Public Key Pair), die vaak worden gebruikt voor S/MIME-versleuteling met e-mailprofielen. Bepaalde e-mailprofielen in Intune ondersteunen een optie voor het inschakelen van S/MIME, waarbij u een S/MIME-handtekeningcertificaat en S/MIME-versleutelingscertificaat kunt definiëren.

Belangrijk

Zoals aangekondigd in deze Microsoft Tech Community-blog, eindigt de ondersteuning voor Azure Active Directory Authentication Library (ADAL) in december 2022. Als u wilt dat uw PowerShell-scripts of aangepaste code blijven werken om PFX-certificaten van gebruikers te importeren in Intune, moeten ze worden bijgewerkt om gebruik te maken van Microsoft Authentication Library (MSAL). Bovendien moet de algemene Intune-toepassings-id worden bijgewerkt met de unieke toepassings-id (client)-id die is toegewezen aan uw app nadat deze is geregistreerd in Microsoft Entra ID om toekomstige verificatieproblemen te voorkomen.

Op GitHub is het PowerShell-voorbeeldscript voor het vereenvoudigen van het importeren van PFX-certificaten bijgewerkt om te verwijzen naar MSAL en de Microsoft Entra-toepassings-id (client). Scriptvoorbeelden in dit artikel worden indien van toepassing ook bijgewerkt.

Bekijk het leesmij-bestand PFXImport PowerShell Project op GitHub en download het bijgewerkte voorbeeldscript voor meer informatie.

S/MIME-versleuteling is lastig omdat e-mail is versleuteld met een specifiek certificaat:

- U moet de persoonlijke sleutel hebben van het certificaat waarmee de e-mail is versleuteld op het apparaat waarop u de e-mail leest, zodat deze kan worden ontsleuteld.

- Voordat een certificaat op een apparaat verloopt, moet u een nieuw certificaat importeren, zodat apparaten nieuwe e-mail kunnen blijven ontsleutelen. Verlenging van deze certificaten wordt niet ondersteund.

- Versleutelingscertificaten worden regelmatig vernieuwd, wat betekent dat u mogelijk het eerdere certificaat op uw apparaten wilt behouden om ervoor te zorgen dat oudere e-mail nog steeds kan worden ontsleuteld.

Omdat hetzelfde certificaat op verschillende apparaten moet worden gebruikt, is het niet mogelijk om SCEP - of PKCS-certificaatprofielen voor dit doel te gebruiken, omdat deze mechanismen voor certificaatlevering unieke certificaten per apparaat leveren.

Gebruik S/MIME om e-mail te versleutelen voor meer informatie over het gebruik van S/MIME met Intune.

Ondersteunde platformen

Intune ondersteunt het importeren van PFX-certificaten voor de volgende platforms:

- Android apparaatbeheerder

- Android Enterprise:

- Volledig beheerd

- Corporate-Owned werkprofiel

- Personally-Owned werkprofiel

- iOS/iPadOS

- macOS

- Windows 10/11

Belangrijk

Microsoft Intune beëindigt de ondersteuning voor Beheer van Android-apparaten op apparaten met toegang tot Google Mobile Services (GMS) op 31 december 2024. Na die datum zijn apparaatinschrijving, technische ondersteuning, bugfixes en beveiligingspatches niet meer beschikbaar. Als u momenteel apparaatbeheerdersbeheer gebruikt, raden we u aan over te schakelen naar een andere Android-beheeroptie in Intune voordat de ondersteuning afloopt. Zie Ondersteuning voor Android-apparaatbeheerder op GMS-apparaten beëindigen voor meer informatie.

Vereisten

Als u geïmporteerde PKCS-certificaten wilt gebruiken met Intune, hebt u de volgende infrastructuur nodig:

Certificaatconnector voor Microsoft Intune:

De certificaatconnector verwerkt aanvragen voor PFX-bestanden die zijn geïmporteerd in Intune voor S/MIME-e-mailversleuteling voor een specifieke gebruiker. Zorg ervoor dat elke connector die u installeert toegang heeft tot de persoonlijke sleutel die wordt gebruikt om de wachtwoorden van de geüploade PFX-bestanden te versleutelen.

Zie voor informatie over de certificaatconnector:

- Overzicht van de certificaatconnector voor Microsoft Intune.

- Vereisten.

- Installatie en configuratie.

Windows Server:

De certificaatconnector wordt geïnstalleerd op een Windows-server die voldoet aan de vereisten voor connectors.

Visual Studio 2015 of hoger (optioneel):

U gebruikt Visual Studio om de Helper PowerShell-module te bouwen met cmdlets voor het importeren van PFX-certificaten in Microsoft Intune. Zie PFXImport PowerShell-project in GitHub om de Helper PowerShell-cmdlets op te halen.

Hoe het werkt

Wanneer u Intune gebruikt om een geïmporteerd PFX-certificaat voor een gebruiker te implementeren, zijn er naast het apparaat twee onderdelen:

Intune-service: slaat de PFX-certificaten in een versleutelde status op en verwerkt de implementatie van het certificaat op het gebruikersapparaat. De wachtwoorden die de persoonlijke sleutels van de certificaten beveiligen, worden versleuteld voordat ze worden geüpload met behulp van een hardwarebeveiligingsmodule (HSM) of Windows Cryptography, zodat Intune op geen enkel moment toegang heeft tot de persoonlijke sleutel.

Certificaatconnector voor Microsoft Intune: wanneer een apparaat een PFX-certificaat aanvraagt dat is geïmporteerd in Intune, worden het versleutelde wachtwoord, het certificaat en de openbare sleutel van het apparaat naar de connector verzonden. De connector ontsleutelt het wachtwoord met behulp van de on-premises persoonlijke sleutel en versleutelt vervolgens het wachtwoord (en eventuele plist-profielen als iOS wordt gebruikt) opnieuw met de apparaatsleutel voordat het certificaat naar Intune wordt verzonden. Intune levert vervolgens het certificaat aan het apparaat en het apparaat ontsleutelt het met de persoonlijke sleutel van het apparaat en installeert het certificaat.

PFX-certificaten importeren in Intune

U gebruikt Microsoft Graph om PFX-certificaten van uw gebruikers te importeren in Intune. De helper PFXImport PowerShell Project op GitHub biedt u cmdlets om de bewerkingen eenvoudig uit te voeren.

Als u liever uw eigen aangepaste oplossing gebruikt met Graph, gebruikt u het resourcetype userPFXCertificate.

Cmdlets voor 'PFXImport PowerShell Project' bouwen

Als u de PowerShell-cmdlets wilt gebruiken, bouwt u het project zelf met behulp van Visual Studio. Het proces is eenvoudig en hoewel het kan worden uitgevoerd op de server, raden we u aan het uit te voeren op uw werkstation.

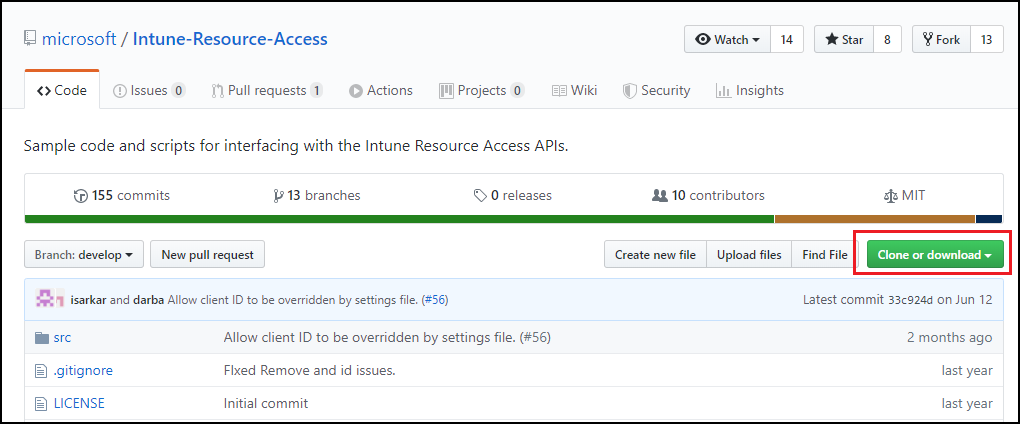

Ga naar de hoofdmap van de opslagplaats Intune-Resource-Access op GitHub en download of kloon de opslagplaats met Git naar uw computer.

Ga naar

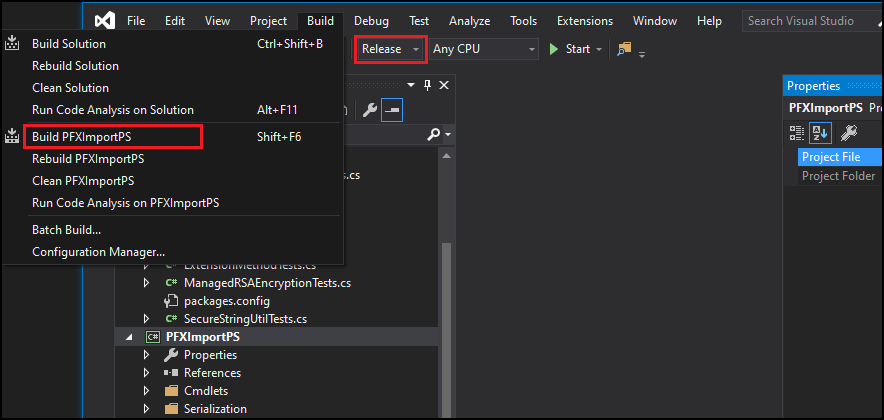

.\Intune-Resource-Access-develop\src\PFXImportPowershell\en open het project met Visual Studio met behulp van het bestand PFXImportPS.sln.Wijzig bovenaan van Foutopsporing in Release.

Ga naar Build en selecteer PFXImportPS bouwen. Over een paar ogenblikten ziet u de bevestiging Build geslaagd linksonder in Visual Studio.

Tijdens het buildproces wordt een nieuwe map gemaakt met de PowerShell-module op

.\Intune-Resource-Access-develop\src\PFXImportPowershell\PFXImportPS\bin\Release.U gebruikt deze releasemap voor de volgende stappen.

De openbare sleutel voor versleuteling maken

U importeert PFX-certificaten en hun persoonlijke sleutels in Intune. Het wachtwoord dat de persoonlijke sleutel beveiligt, wordt versleuteld met een openbare sleutel die on-premises is opgeslagen. U kunt Windows-cryptografie, een hardwarebeveiligingsmodule of een ander type cryptografie gebruiken om de openbare/persoonlijke sleutelparen te genereren en op te slaan. Afhankelijk van het type cryptografie dat wordt gebruikt, kan het openbare/persoonlijke sleutelpaar in een bestandsindeling worden geëxporteerd voor back-updoeleinden.

De PowerShell-module biedt methoden voor het maken van een sleutel met behulp van Windows-cryptografie. U kunt ook andere hulpprogramma's gebruiken om een sleutel te maken.

De versleutelingssleutel maken met behulp van Windows-cryptografie

Kopieer de map Release die door Visual Studio is gemaakt naar de server waarop u de certificaatconnector voor Microsoft Intune hebt geïnstalleerd. Deze map bevat de PowerShell-module.

Open PowerShell op de server als beheerder en navigeer vervolgens naar de map Release die de PowerShell-module bevat.

Als u de module wilt importeren, voert u uit

Import-Module .\IntunePfxImport.psd1om de module te importeren.Voer vervolgens uit

Add-IntuneKspKey -ProviderName "Microsoft Software Key Storage Provider" -KeyName "PFXEncryptionKey"Tip

De provider die u gebruikt, moet opnieuw worden geselecteerd wanneer u PFX-certificaten importeert. U kunt de Microsoft Software Key Storage-provider gebruiken, hoewel deze wordt ondersteund voor het gebruik van een andere provider. De sleutelnaam wordt ook opgegeven als voorbeeld en u kunt een andere sleutelnaam van uw keuze gebruiken.

Als u het certificaat van uw werkstation wilt importeren, kunt u deze sleutel exporteren naar een bestand met de volgende opdracht:

Export-IntunePublicKey -ProviderName "<ProviderName>" -KeyName "<KeyName>" -FilePath "<File path\Filename.PFX>"De persoonlijke sleutel moet worden geïmporteerd op elke server die als host fungeert voor de certificaatconnector voor Microsoft Intune, zodat geïmporteerde PFX-certificaten kunnen worden verwerkt.

Een hardwarebeveiligingsmodule (HSM) gebruiken

U kunt een HSM (Hardware Security Module) gebruiken om het openbare/persoonlijke sleutelpaar te genereren en op te slaan. Zie de documentatie van de HSM-provider voor meer informatie.

PFX-certificaten importeren

In het volgende proces worden de PowerShell-cmdlets gebruikt als voorbeeld van het importeren van de PFX-certificaten. U kunt verschillende opties kiezen, afhankelijk van uw vereisten.

Opties zijn onder andere:

Beoogd doel (certificaten groeperen op basis van een tag):

- Toegewezen

- smimeEncryption

- smimeSigning

Opvullingschema:

- oaepSha256

- oaepSha384

- oaepSha512

Selecteer de sleutelopslagprovider die overeenkomt met de provider die u hebt gebruikt om de sleutel te maken.

Het PFX-certificaat importeren

Exporteer de certificaten van een certificeringsinstantie (CA) door de documentatie van de provider te volgen. Voor Microsoft Active Directory Certificate Services kunt u dit voorbeeldscript gebruiken.

Open PowerShell op de server als beheerder en navigeer vervolgens naar de map Release met de PowerShell-module IntunePfxImport.psd1.

Opmerking

De volgende wijzigingen moeten worden aangebracht voor GCC High- en DoD-tenants voordat IntunePfxImport.psd1 wordt uitgevoerd.

Gebruik een teksteditor of PowerShell ISE om het bestand te bewerken, waarmee de service-eindpunten voor de GCC High-omgeving worden bijgewerkt. U ziet dat deze updates de URI's wijzigen van .com in .us-achtervoegsels . Er zijn in totaal twee updates in IntunePfxImport.psd1. Een voor AuthURI en de tweede voor GraphURI:

PrivateData = @{ AuthURI = "login.microsoftonline.us" GraphURI = "https://graph.microsoft.us" SchemaVersion = "beta" ClientId = "00000000-0000-0000-0000-000000000000" # Client Id from Azure app registration ClientSecret = "" # client secret from app registration when using application permissions to authenticate TenantId = "00000000-0000-0000-0000-000000000000" # TenantId is required when using client secret }Nadat u de wijzigingen hebt opgeslagen, start u PowerShell opnieuw op.

Voer uit om de module te importeren

Import-Module .\IntunePfxImport.psd1Voer uit om te verifiëren bij Intune Graph

Set-IntuneAuthenticationToken -AdminUserName "<Admin-UPN>"Opmerking

Omdat de verificatie wordt uitgevoerd op Graph, moet u machtigingen opgeven voor de AppID. Als dit de eerste keer is dat u dit hulpprogramma gebruikt, is een globale beheerder vereist. De PowerShell-cmdlets gebruiken dezelfde AppID als de AppID die wordt gebruikt met PowerShell Intune-voorbeelden.

Converteer het wachtwoord voor elk PFX-bestand dat u importeert naar een beveiligde tekenreeks door uit te voeren

$SecureFilePassword = ConvertTo-SecureString -String "<PFXPassword>" -AsPlainText -Force.Voer uit om een UserPFXCertificate-object te maken

$userPFXObject = New-IntuneUserPfxCertificate -PathToPfxFile "<FullPathPFXToCert>" $SecureFilePassword "<UserUPN>" "<ProviderName>" "<KeyName>" "<IntendedPurpose>"Bijvoorbeeld:

$userPFXObject = New-IntuneUserPfxCertificate -PathToPfxFile "C:\temp\userA.pfx" $SecureFilePassword "userA@contoso.com" "Microsoft Software Key Storage Provider" "PFXEncryptionKey" "smimeEncryption"Opmerking

Wanneer u het certificaat importeert van een ander systeem dan de server waarop de connector is geïnstalleerd, moet u de volgende opdracht gebruiken die het pad naar het sleutelbestand bevat:

$userPFXObject = New-IntuneUserPfxCertificate -PathToPfxFile "<FullPathToPFX>" $SecureFilePassword "<UserUPN>" "<ProviderName>" "<KeyName>" "<IntendedPurpose>" "<PaddingScheme>" "<File path to public key file>"VPN wordt niet ondersteund als een IntendedPurpose.

Importeer het userPFXCertificate-object in Intune door uit te voeren

Import-IntuneUserPfxCertificate -CertificateList $userPFXObjectVoer uit om te controleren of het certificaat is geïmporteerd

Get-IntuneUserPfxCertificate -UserList "<UserUPN>"Als best practice om de Microsoft Entra-tokencache op te schonen zonder te wachten tot deze zelf verloopt, voert u

Remove-IntuneAuthenticationToken

Zie het leesmij-bestand op PFXImport PowerShell Project op GitHub voor meer informatie over andere beschikbare opdrachten.

Een geïmporteerd PKCS-certificaatprofiel maken

Nadat u de certificaten hebt geïmporteerd in Intune, maakt u een geïmporteerd PKCS-certificaatprofiel en wijst u dit toe aan Microsoft Entra-groepen.

Opmerking

Nadat u een geïmporteerd PKCS-certificaatprofiel hebt gemaakt, zijn de waarden Intended Purpose en Key Storage Provider (KSP) in het profiel alleen-lezen en kunnen ze niet worden bewerkt. Als u een andere waarde nodig hebt voor een van deze instellingen, maakt en implementeert u een nieuw profiel.

Meld je aan bij het Microsoft Intune-beheercentrum.

Selecteer en ga naar Apparaten>Apparaten beheren>Configuratie>maken.

Geef de volgende eigenschappen op:

- Platform: kies het platform van uw apparaten.

- Profiel: selecteer geïmporteerd PKCS-certificaat. Of selecteer Sjablonen>geïmporteerd PKCS-certificaat.

Selecteer Maken.

Voer in Basis de volgende eigenschappen in:

- Naam: voer een beschrijvende naam in voor het profiel. Geef uw profielen een naam zodat u ze later eenvoudig kunt herkennen. Een goede profielnaam is bijvoorbeeld het geïmporteerde PKCS-certificaatprofiel voor het hele bedrijf.

- Beschrijving: voer een beschrijving in voor het profiel. Deze instelling is optioneel, maar wordt aanbevolen.

Selecteer Volgende.

Voer in Configuratie-instellingen de volgende eigenschappen in:

Beoogd doel: geef het beoogde doel op van de certificaten die voor dit profiel worden geïmporteerd. Beheerders kunnen certificaten importeren met verschillende beoogde doeleinden (zoals S/MIME-ondertekening of S/MIME-versleuteling). Het beoogde doel dat in het certificaatprofiel is geselecteerd, komt overeen met het certificaatprofiel met de juiste geïmporteerde certificaten. Het beoogde doel is een tag om geïmporteerde certificaten te groeperen en garandeert niet dat certificaten die met die tag zijn geïmporteerd, voldoen aan het beoogde doel.

Sleutelopslagprovider (KSP): voor Windows selecteert u waar u de sleutels op het apparaat wilt opslaan.

Deze stap is alleen van toepassing op Android Enterprise-apparaatprofielen voor volledig beheerd, toegewezen en Corporate-Owned werkprofiel.

Configureer in Appscertificaattoegang om te beheren hoe certificaattoegang wordt verleend aan toepassingen. Kies uit:

- Goedkeuring van de gebruiker vereisen voor apps(standaard): gebruikers moeten het gebruik van een certificaat door alle toepassingen goedkeuren.

- Op de achtergrond verlenen voor specifieke apps (goedkeuring van de gebruiker vereisen voor andere apps): selecteer met deze optie Apps toevoegen en selecteer vervolgens een of meer apps die het certificaat op de achtergrond gebruiken zonder tussenkomst van de gebruiker.

Selecteer Volgende.

Selecteer in Toewijzingen de gebruiker of groepen die uw profiel ontvangen. Raadpleeg Gebruikers- en apparaatprofielen toewijzen voor meer informatie over het toewijzen van profielen.

Selecteer Volgende.

(Alleen van toepassing op Windows 10/11) Geef in Toepasbaarheidsregels toepasselijkheidsregels op om de toewijzing van dit profiel te verfijnen. U kunt ervoor kiezen om het profiel al dan niet toe te wijzen op basis van de editie of versie van het besturingssysteem van een apparaat.

Zie Toepasselijkheidsregels in Een apparaatprofiel maken in Microsoft Intune voor meer informatie.

Selecteer Volgende.

Controleer uw instellingen in Beoordelen en maken. Wanneer u Maken selecteert, worden uw wijzigingen opgeslagen en wordt het profiel toegewezen. Het beleid wordt ook weergegeven in de lijst met profielen.

Ondersteuning voor externe partners

De volgende partners bieden ondersteunde methoden of hulpprogramma's die u kunt gebruiken om PFX-certificaten te importeren in Intune.

DigiCert

Als u de DigiCert PKI Platform-service gebruikt, kunt u het DigiCert Import Tool voor Intune S/MIME-certificaten gebruiken om PFX-certificaten te importeren in Intune. Het gebruik van dit hulpprogramma vervangt de noodzaak om de instructies te volgen in de sectie PFX-certificaten importeren in Intune die eerder in dit artikel is beschreven.

Zie in de DigiCert Knowledge Base voor meer informatie over het hulpprogramma DigiCert Import, inclusief het verkrijgen van het hulpprogramma https://knowledge.digicert.com/tutorials/microsoft-intune.html .

EverTrust

Als u EverTrust gebruikt als uw PKI-oplossing, zelfstandig of gecombineerd met een bestaande PKI, kunt u EverTrust Horizon configureren om PFX-certificaten te importeren in Intune. Nadat u de integratie hebt voltooid, hoeft u de instructies in de sectie PFX-certificaten importeren in Intune niet meer te volgen, zoals eerder in dit artikel is beschreven.

Zie voor meer informatie over de integratie van EverTrust met Intune https://evertrust.fr/horizon-and-intune-integration/.

KeyTalk

Als u de KeyTalk-service gebruikt, kunt u de bijbehorende service configureren om PFX-certificaten te importeren in Intune. Nadat u de integratie hebt voltooid, hoeft u de instructies in de sectie PFX-certificaten importeren in Intune in Intune niet meer te volgen, zoals eerder in dit artikel is beschreven.

Zie in de KeyTalk Knowledge Base voor meer informatie over de integratie van KeyTalk met Intune https://keytalk.com/support .

Volgende stappen

SCEP gebruiken voor certificaten

In de Intune-gebruikersinterface worden Windows Server-apparaten weergegeven die verschillen van Windows-clients voor het scenario Beveiligingsbeheer voor Microsoft Defender voor Eindpunt

Ter ondersteuning van het scenario Beveiligingsbeheer voor Microsoft Defender for Endpoint (MDE-beveiligingsconfiguratie), worden Windows-apparaten in Microsoft Entra ID binnenkort door Intune onderscheiden als Windows Server voor apparaten waarop Windows Server wordt uitgevoerd of als Windows voor apparaten met Windows 10 of Windows 11.

Met deze wijziging kunt u beleidstargeting verbeteren voor de beveiligingsconfiguratie van Microsoft Defender voor Eindpunt. U kunt bijvoorbeeld dynamische groepen gebruiken die bestaan uit alleen Windows Server-apparaten of alleen Windows-clientapparaten (Windows 10/11).

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor