Gids voor het oplossen van problemen met verdiend tegoed van partner

Juiste rollen: globale beheerder | Beheerder van gebruikersbeheer | Beheer agent | Factureringsbeheerder | Verkoopagent

Oplossingen voor veelvoorkomende problemen

Met de nieuwe commerce-ervaring van Azure kunnen partners kortingen ontvangen via partnertegoed (PEC) voor services die worden beheerd. PEC wordt alleen verleend aan partners met in aanmerking komende machtigingen. Ontdek wie in aanmerking komt voor PEC, hoe het wordt berekend en hoe het wordt uitbetaald.

Dit artikel bevat basisrichtlijnen voor probleemoplossing als PEC niet is verleend.

Vereisten

Als u problemen ondervindt met PEC, zoals toegang of ontbrekende informatie, controleert u eerst de volgende items.

Notitie

Alleen indirecte providers en partners met directe facturering komen in aanmerking om PEC te verdienen.

Zorg ervoor dat u de factuur en het reconbestand van de G (nieuwe commerce-ervaring) bekijkt. Azure-plan en PEC worden niet weergegeven op de D-factuur of het reconbestand.

Controleer of uw Microsoft AI Cloud Partner Program-overeenkomst actief is.

Controleer of uw aanbieding in aanmerking komt. (Verouderde Azure-aanbiedingen, gereserveerde Instanties van Azure, Azure Savings Plans, Azure SPOT-VM's en producten van derden komen niet in aanmerking.)

Controleer of u (of de indirecte reseller die is ingesteld als reseller of record op het Azure-plan) een geldige Beheer ister namens (AOBO) of Azure RBAC-rol (op rollen gebaseerd toegangsbeheer) voor het abonnement/de resourcegroep/resource. U kunt ook het volgende doen:

- Als u Azure Lighthouse gebruikt, moet u ervoor zorgen dat uw PartnerID is gekoppeld aan ten minste één gebruikersaccount. Controleer ook of deze toegang heeft tot het abonnement/de resourcegroep van die klant.

- Als u een Azure RBAC-koppeling gebruikt, moet u ervoor zorgen dat de gebruiker een in aanmerking komende rol heeft voor PEC en Azure RBAC die is ingesteld in elke tenantcontext van de klant.

Controleer of de klant uw AOBO-machtigingen heeft verwijderd. De machtigingen zijn standaard ingesteld toen het Azure-plan werd ingericht. Als ze zijn verwijderd, raadpleegt u Beheerdersbevoegdheden opnieuw instellen voor de CSP-abonnementen (Azure Cloud Solution Provider) van een klant.

Controleer of u de hele dag beheerderstoegang hebt.

Controleer of u de juiste kolommen in uw afstemmingsbestanden bekijkt. Zie facturering voor Azure-abonnementen voor meer informatie : Over uw factuurafstemmingsbestand.

Scenario's met meerdere partner

Voor PEC is het alleen belangrijk dat de transacterende partner een van de beschikbare machtigingsopties heeft ingesteld. Voor het indirecte model kan dit de provider of de reseller zijn, of beide.

Een andere partnerinstelling aanvullende AOBO of andere machtigingen en het instellen van extra Azure RBAC voor gebruikers met Azure RBAC-machtigingen heeft geen invloed op PEC voor de transacterende partner.

Zie de onderstaande tabel. MPN1 is een indirecte provider, MPN2 is de indirecte reseller die is gekoppeld aan de transactie als reseller van record en MPN3 is een andere CSP-partner (direct of een andere indirecte reseller):

| Transacting partner (BillTo) | Azure RBAC (voor gebruiker of Lighthouse met pec-in aanmerking komende rol) | AOBO (PEC-in aanmerking komende rol) | PEC |

|---|---|---|---|

| MPN1 | MPN1 | N.v.t. | Ja |

| MPN1 | N.v.t. | MPN1 | Ja |

| MPN1 | MPN2 | N.v.t. | Ja |

| MPN1 | N.v.t. | MPN2 | Ja |

| MPN1 | MPN3 | MPN1 | Ja |

| MPN1 | MPN1 | MPN3 | Ja |

| MPN1 | MPN1 | MPN2 | Ja |

| MPN1 | MPN2 | MPN1 | Ja |

| MPN1 | MPN2 | MPN3 | Ja |

| MPN1 | MPN3 | MPN2 | Ja |

| MPN1 | MPN3 | N.v.t. | Nee |

| MPN1 | N.v.t. | MPN3 | Nee |

| MPN1 | N.v.t. | N.v.t. | Nee |

| MPN1 | MPN3 | MPN3 | Nee |

Transfers voor Azure-abonnementen

Wanneer een partner een Azure-abonnement overdraagt van of naar een andere partner, worden er geen machtigingen gewijzigd voor deze overdracht.

Als AOBO of een ander machtigingsmodel werd gebruikt vóór de overdracht, met machtigingen die zijn ingesteld voor de oude 'transacting partner', verwijzen de machtigingen nog steeds naar de oude partner na de overdracht. Maar nu wordt een andere partner de 'transacting partner'.

Voor overdrachten van Azure-abonnementen is het raadzaam dat de nieuwe doelpartner machtigingen toevoegt, zoals Azure RBAC, vóór de overdracht. Ze kunnen dat veilig doen zonder dat dit van invloed is op de PEC van de oude partner tot de overdracht.

PartnerID-updates

Met partnercentrum kunt u de PartnerID wijzigen die is gekoppeld aan uw CSP-inschrijving. Het bijwerken van de PartnerID naar een andere microsoft AI Cloud Partner Program-locatie-id binnen dezelfde globale organisatie van het Microsoft AI Cloud Partner Program (een andere microsoft AI Cloud Partner Program-locatie-id onder dezelfde globale id van het Microsoft AI Cloud Partner Program) heeft geen invloed op PEC.

Wanneer de PartnerID wordt gewijzigd in een locatie-id in een andere Microsoft AI Cloud Partner Program-organisatie, kan PEC echter worden beïnvloed. In dit geval en wanneer PEC ontbreekt, raden we u aan contact op te leggen met ondersteuning (vermeld dat u onlangs uw CSP-inschrijving hebt toegewezen aan een andere Organisatie van Microsoft AI Cloud Partner Program).

AOBO-machtigingen controleren

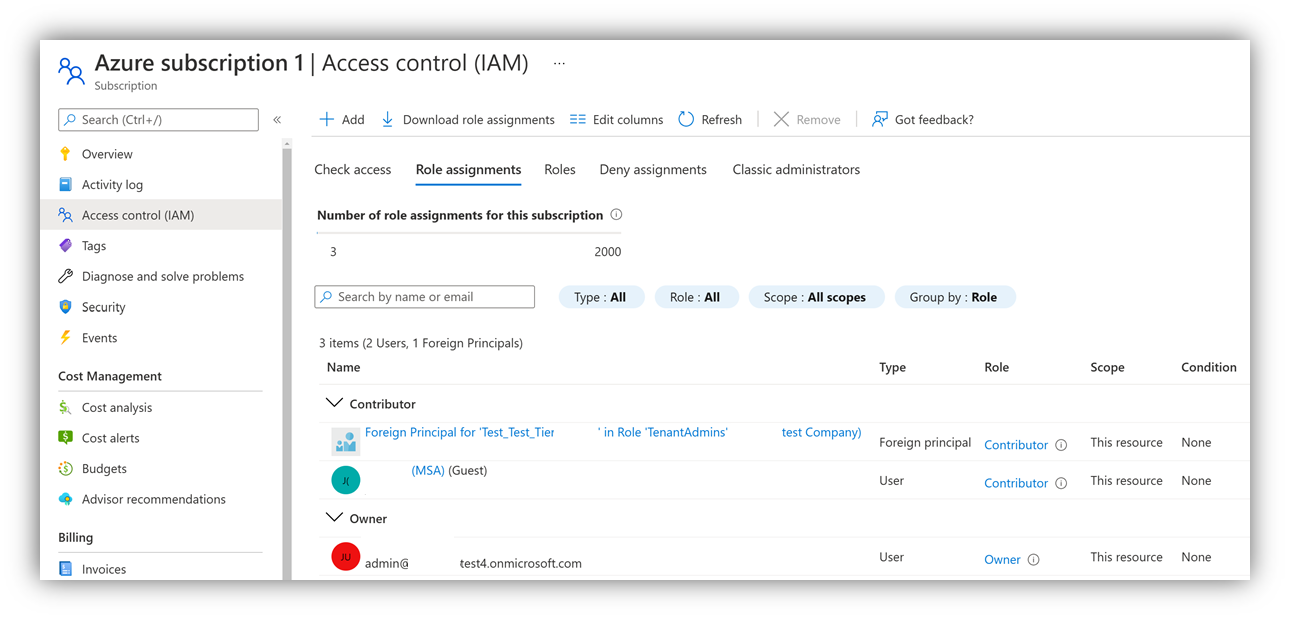

Wanneer een partner een Azure Plan-abonnement voor een klant maakt, wordt AOBO ingesteld in de vorm van een 'refererende principal'. De refererende principal neemt eigenaarsmachtigingen over voor het Azure-abonnement. De AOBO-machtigingen betekenen dat een bepaalde groep in de CSP Partner Center-tenant (Beheer Agents) deze machtigingen overneemt.

De refererende principal, zoals te zien is in Azure Portal, bevat geen details over de groep waarnaar deze is toegewezen in de specifieke partnertenant.

Wanneer u de refererende principal in Azure Portal bekijkt, wordt er een partnernaam weergegeven, zoals 'Refererende principal voor 'Contoso' ..., maar 'Contoso' is alleen de weergavenaam van de Microsoft Entra-tenant van de partner en is deze niet uniek.

Het gebruik van AZ PowerShell of Azure CLI is vereist om met 100% zekerheid te controleren of de AOBO juist is ingesteld, wat verwijst naar de juiste groep in de juiste CSP-tenant.

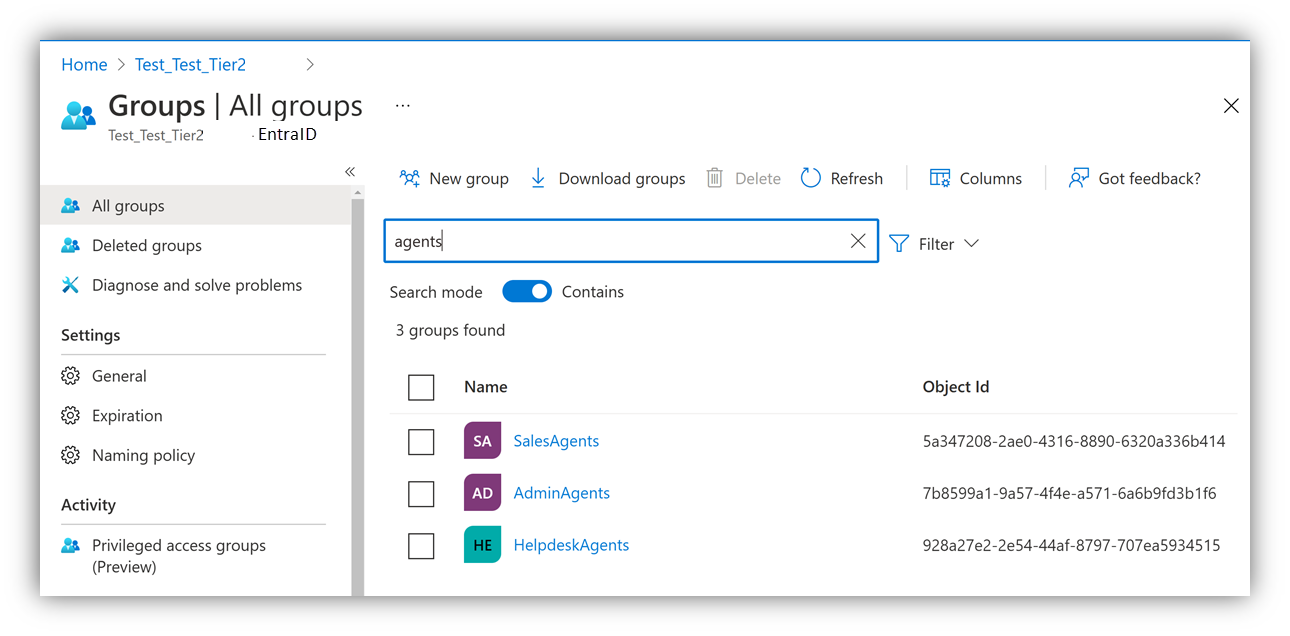

Stap 1: de object-id's van de agentgroepen van de transacterende partner identificeren

- Via Azure Portal: Partners kunnen zich aanmelden bij Azure Portal in hun eigen tenant en zoeken naar de respectieve groepen in Microsoft Entra-id-groepen>. De ObjectID wordt rechts van de groepsnaam weergegeven.

- Via PowerShell: Start PowerShell ( lokaal PowerShell of Azure Cloud Shell).

Voordat u Azure Cloud Shell gebruikt, moet u een opslagaccount instellen. Voor dit account worden kleine maandelijkse kosten in rekening gebracht in het Azure-abonnement dat beschikbaar is in de tenantcontext. U kunt de share verwijderen na de stappen die volgen.

Notitie

Azure AD- en MSOnline PowerShell-modules zijn vanaf 30 maart 2024 afgeschaft. Lees de afschaffingsupdate voor meer informatie. Na deze datum is ondersteuning voor deze modules beperkt tot migratieondersteuning voor Microsoft Graph PowerShell SDK en beveiligingsoplossingen. De afgeschafte modules blijven functioneren tot en met 30 maart 2025.

Het is raadzaam om te migreren naar Microsoft Graph PowerShell om te communiceren met Microsoft Entra ID (voorheen Azure AD). Raadpleeg de veelgestelde vragen over migratie voor veelgestelde vragen over migratie. Opmerking: versies 1.0.x van MSOnline kunnen na 30 juni 2024 onderbrekingen ondervinden.

Zorg ervoor dat de volgende modules zijn geïnstalleerd en bijgewerkt naar de nieuwste versie:

- AzureAD-module

- AZ PowerShell-module (niet vereist voor Cloud Shell)

Gebruik indien nodig het volgende cmdlets vanuit PowerShell-vensters om deze modules te installeren:

Install-Module -Name AzureAD -Force

Install-Module -Name Az -AllowClobber -Force

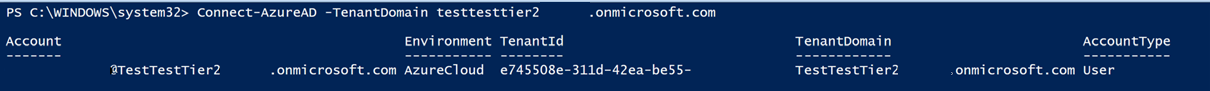

Maak eerst verbinding met de Partnercentrum-tenant met uw Partnercentrum-gebruikersaccount en haal de object-id's op van de groep Beheer Agents en HelpdeskAgents:

Connect-AzureAD -TenantDomain CSPtenantname.onmicrosoft.com

Meld u aan met uw partnercentrum-referenties:

Voer een query uit op de informatie over de agentgroepen:

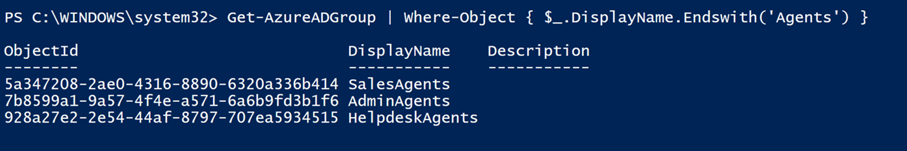

Get-AzureADGroup | Where-Object { $_.DisplayName.Endswith('Agents') }

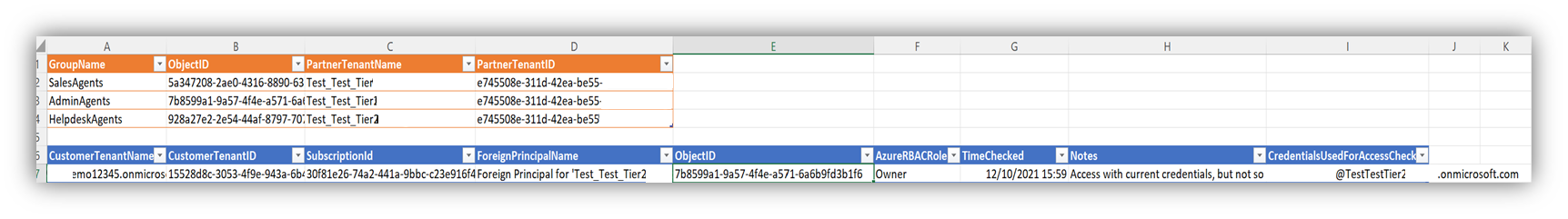

De ObjectID groepen worden samen met hun namen weergegeven:

Notitie

Als u geen resultaat krijgt, controleert u of u verbinding hebt gemaakt met uw Partnercentrum-account.

Notitie

Indirecte resellers zien geen SalesAgents-groep. Deze stap hoeft slechts één keer te worden uitgevoerd, omdat AOBO in elke tenant van de klant dezelfde id's gebruikt.

Stap 2: Object-id's vergelijken met de id's die worden gebruikt door de refererende principal

Het is belangrijk om de TenantID te gebruiken als de waarde voor de tenantparameter (in plaats van de tenantdomeinnaam) met een gebruikersaccount dat: - toegang heeft tot meerdere mappen/tenants, zoals uw Partnercentrum-gebruikersaccount, of - is toegevoegd als gasten aan meerdere tenants.

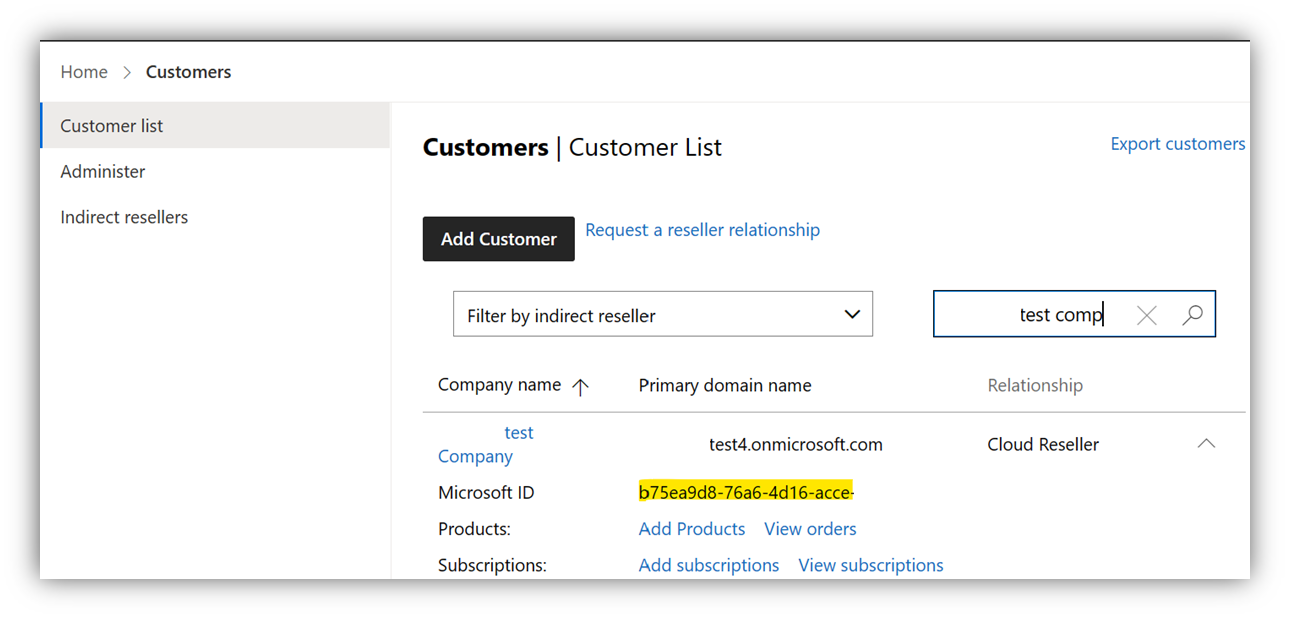

Daarom hebt u de TenantID voor de opgegeven klant nodig.

Via Azure Portal: U kunt de tenant-id eenvoudig ophalen uit de lijst met klanten in partnercentrum. De tenant-id heeft het label 'Microsoft ID':

Via PowerShell: Verbinding maken met geldige referenties voor het Azure-abonnement van de klant. De referenties moeten gemachtigd zijn om het Azure-abonnement en AzureAD van de tenant van de klant te lezen:

Connect-AzAccount -Tenant $CustomerTenantID- Roltoewijzingen lezen voor de refererende principal van de Azure-abonnementen van de klant:

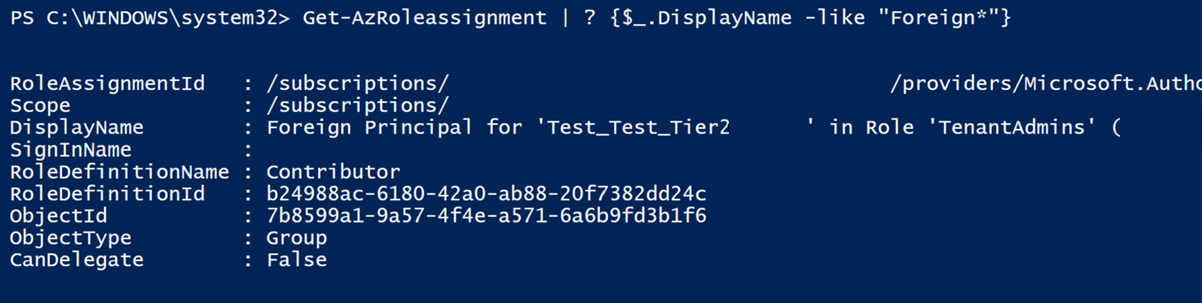

Get-AzRoleassignment | ? {$_.DisplayName -like "Foreign*"}

- De resulterende ObjectID moet overeenkomen met de ObjectID van de groep Beheer Agent of HelpDeskAgent die is geïdentificeerd in stap 1.

Samenvatting

Elk aspect moet overeenkomen om PEC te ontvangen via AOBO:

- Het Azure-abonnement van de klant heeft een refererende principal met in aanmerking komende Azure RBAC-roltoewijzing.

- De ObjectID van de groep die door de refererende principal wordt gebruikt, verwijst naar de ObjectID van de groep Beheer Agent of HelpdeskAgent in de partnertenant.

- 'Partnertenant' betekent de tenant van de directe factuurpartner. In het indirecte model betekent dit de tenant van de indirecte provider of indirecte resellerpartner.

Voorbeeldscripts

Deze sectie bevat voorbeeldscripts waarmee u de informatie over meerdere abonnementen kunt verzamelen en opslaan in een . CSV-bestand. Deze scripts zijn bedoeld als voorbeelden en worden geleverd zonder ondersteuning. Hoewel de scripts geen wijzigingen aanbrengen in de installatie, moeten ze grondig worden getest en kunnen aanpassingen vereist zijn voor het concrete partner-/klantscenario.

- Vermelding van AOBO-details voor één klant: in dit voorbeeld worden Microsoft Entra ID- en Azure PowerShell-modules gebruikt.

### Install-Module -Name AzureAD -Force ###

### Install-Module -Name Az -AllowClobber -Force ###

### Variables ####

$CSVname = "c:tempAOBOchecker.csv"

$CustomertenantId = ""

### Get Agent-Groups Object IDs and write to CSV - This step needs to be done with a Partner Center User ###

Connect-AzureAD -TenantDomain $PartnerTenantDomain

$Headers = "GroupName`tObjectID`tPartnerTenantName`tPartnerTenantID" >>$CSVname

$PartnerTenant = Get-AzureADTenantDetail

$groups = Get-AzureADGroup | Where-Object { $_.DisplayName.Endswith('Agents') }

ForEach ($Group in $Groups)

{

$NewLine = $Group.DisplayName + "`t" + $Group.ObjectID + "`t" + $PartnerTenant.DisplayName + "`t" + $PartnerTenant.ObjectID

$NewLine >>$CSVname

}

### Get list of Azure Subscriptions for a customer, get list of Foreign Principals and add them to the same CSV ###

Clear-AzContext -Scope CurrentUser -Force

Connect-AzAccount -Tenant $CustomertenantId

$CustomerTenant = Get-AzureADTenantDetail

$CustomerTenantSubscriptions = Get-AzSubscription -TenantId $CustomertenantId

ForEach ($Subscription in $CustomerTenantSubscriptions)

{

$Roles = Get-AzRoleassignment -Scope /subscriptions/$Subscription | ? {$_.DisplayName -like "Foreign*"}

ForEach ($Role in $Roles)

{

$NewLine = $CustomerTenant.Domain + "`t" + $CustomerTenant.CustomerId + "`t" + $Subscription.Id + "`t" + $Role.DisplayName + "`t" + $Role.ObjectID + "`t" + $Role.RoleDefinitionName

$NewLine >>$CSVname

}

}

- AOBO-details voor meerdere klanten vermelden: deze code is alleen bedoeld voor illustratiedoeleinden.

- Haal een lijst op met alle abonnementen van CSP-klanten en alle refererende principals en identificeer of er sprake is van een onjuiste overeenkomst. Deze code kan ook worden gebruikt om informatie te verzamelen voor ondersteuning.

- Controleer welke Azure-abonnementen (Azure-abonnementsrechten) zijn verkocht en welke toegankelijk zijn met de huidige referenties.

- Voor indirecte resellers werkt dit script ook. Maar alle abonnementen zouden de notitie 'niet verkocht' hebben, zelfs als ze de partner van record voor deze verkoop zijn.

### Note - below examples use interactive login experience and aren't suitable for production use ###

### See https://learn.microsoft.com/partner-center/develop/enable-secure-app-model#powershell for info on how to authenticate to each customer tenant silently using secure app model ###

### Below examples use AzureAD, AZ and Partner Center PowerShell modules ###

### Install-Module -Name AzureAD -Force ###

### Install-Module -Name Az -AllowClobber -Force ###

### Install-Module -Name PartnerCenter -Force ###

### Variables ####

$PartnertenantDomain = "xyz.onmicrosoft.com"

$PartnerTenantID = ""

$CSVname = "c:tempAOBOchecker.csv"

### Get Agent-Groups Object IDs and write to CSV ###

Connect-AzureAD -TenantDomain $PartnerTenantDomain

$Headers = "GroupName`tObjectID`tPartnerTenantName`tPartnerTenantID" >>$CSVname

$PartnerTenant = Get-AzureADTenantDetail

$groups = Get-AzureADGroup | Where-Object { $_.DisplayName.Endswith('Agents') }

ForEach ($Group in $Groups)

{

$NewLine = $Group.DisplayName + "`t" + $Group.ObjectID + "`t" + $PartnerTenant.DisplayName + "`t" + $PartnerTenant.ObjectID

$NewLine >>$CSVname

}

### Get list of CSP Customers, get List of Azure Subscriptions, get list of Foreign Principals and add them to the same CSV ###

Connect-PartnerCenter -TenantID $PartnertenantID

$Customers = Get-PartnerCustomer

$Headers = "`r`nCustomerTenantName`tCustomerTenantID`tSubscriptionId`tForeignPrincipalName`tObjectID`tAzureRBACRole`tTimeChecked`tNotes`tCredentialsUsedForAccessCheck" >>$CSVname

Foreach ($customer in $Customers)

{

$AzurePlanId = Get-PartnerCustomerSubscription -CustomerId $Customer.CustomerId | ? {$_.OfferName -eq "Azure Plan"}

if ($AzurePlanID -eq $null)

{

Write-Host "Customer $($Customer.Name) does not have Azure Plan"

}

else

{

$AzurePlanSubscriptionsSold = Get-PartnerCustomerAzurePlanEntitlement -CustomerId $Customer.CustomerId -SubscriptionId $AzurePlanId.SubscriptionId

}

Clear-AzContext -Scope CurrentUser -Force

Connect-AzAccount -Tenant $Customer.CustomerId

$CurrentUser = Get-azcontext

$CustomerTenantSubscriptionsAccessible = Get-AzSubscription -TenantId $Customer.CustomerId

$SoldAndAccessibleSubscriptions = $AzurePlanSubscriptionsSold | Where {$CustomerTenantSubscriptionsAccessible -Contains $_}

$SoldButNotAccessibleSubscriptions = $AzurePlanSubscriptionsSold | Where {$CustomerTenantSubscriptionsAccessible -notcontains $_}

$NotSoldButAccessibleSubscriptions = $CustomerTenantSubscriptionsAccessible | Where {$AzurePlanSubscriptionsSold -notcontains $_}

ForEach ($Subscription in $SoldAndAccessibleSubscriptions)

{

$Roles = Get-AzRoleassignment -Scope /subscriptions/$Subscription | ? {$_.DisplayName -like "Foreign*"}

ForEach ($Role in $Roles)

{

$CurrentTime = Get-Date -format "dd-MMM-yyyy HH:mm:ss"

$NewLine = $Customer.Domain + "`t" + $Customer.CustomerId + "`t" + $Subscription.Id + "`t" + $Role.DisplayName + "`t" + $Role.ObjectID + "`t" + $Role.RoleDefinitionName + "`t" + $CurrentTime + "`t" + "Access with current credentials and sold as CSP Partner" + "`t" + $CurrentUser.Account.Id

$NewLine >>$CSVname

}

}

ForEach ($Subscription in $SoldButNotAccessibleSubscriptions)

{

$CurrentTime = Get-Date -format "dd-MMM-yyyy HH:mm:ss"

$NewLine = $Customer.Domain + "`t" + $Customer.CustomerId + "`t" + "N/A" + "`t" + "N/A" + "`t" + "N/A" + "`t" + "N/A" + "`t" + $CurrentTime + "`t" + "Sold via CSP, but no access with current credentials" + "`t" + $CurrentUser.Account.Id

$NewLine >>$CSVname

}

ForEach ($Subscription in $NotSoldButAccessibleSubscriptions)

{

$Roles = Get-AzRoleassignment -Scope /subscriptions/$Subscription | ? {$_.DisplayName -like "Foreign*"}

ForEach ($Role in $Roles)

{

$CurrentTime = Get-Date -format "dd-MMM-yyyy HH:mm:ss"

$NewLine = $Customer.Domain + "`t" + $Customer.CustomerId + "`t" + $Subscription.Id + "`t" + $Role.DisplayName + "`t" + $Role.ObjectID + "`t" + $Role.RoleDefinitionName + "`t" + $CurrentTime + "`t" + "Access with current credentials, but not sold as CSP Partner" + "`t" + $CurrentUser.Account.Id

$NewLine >>$CSVname

}

}

}

Azure Lighthouse-machtigingen en Azure PAL controleren

Net als AOBO kan Azure Lighthouse groepen gebruikers in de (partner)-beheertenant gedelegeerde machtigingen overnemen in het Azure-abonnement van de klant. Het verschil is dat het een gedetailleerdere definitie van groepen en machtigingsniveaus mogelijk maakt dan AOBO.

Voor dit machtigingsmodel is het eenvoudiger om te controleren of het correct is ingesteld met behulp van de gebruikersinterface van Azure Portal. Alleen de partner kan volledige verificatie bieden dat de Azure Lighthouse-installatie juist is.

In de volgende stappen wordt beschreven hoe u kunt bepalen voor welke klanten de Azure RBAC-rolmachtigingen permanent zijn gedelegeerd en aan welke groepen. Vervolgens kunt u controleren of de gebruiker met de Azure RBAC-koppeling lid is van deze groepen.

Stap 1: De delegaties van Lighthouse controleren op klanten

Controleer of de toepasselijke delegaties gebruikmaken van pec-in aanmerking komende Azure RBAC-rollen.

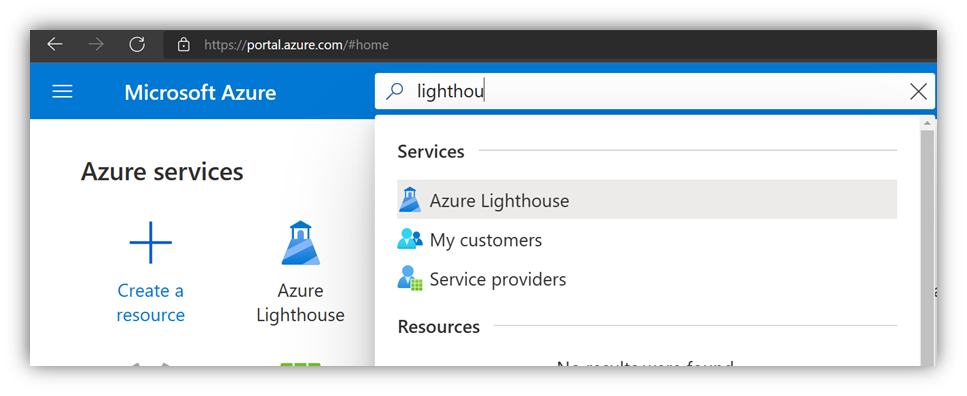

Open Azure Portal (met een gebruiker van de beheertenant van de partner). Zoek vervolgens naar Lighthouse en selecteer Mijn klanten.

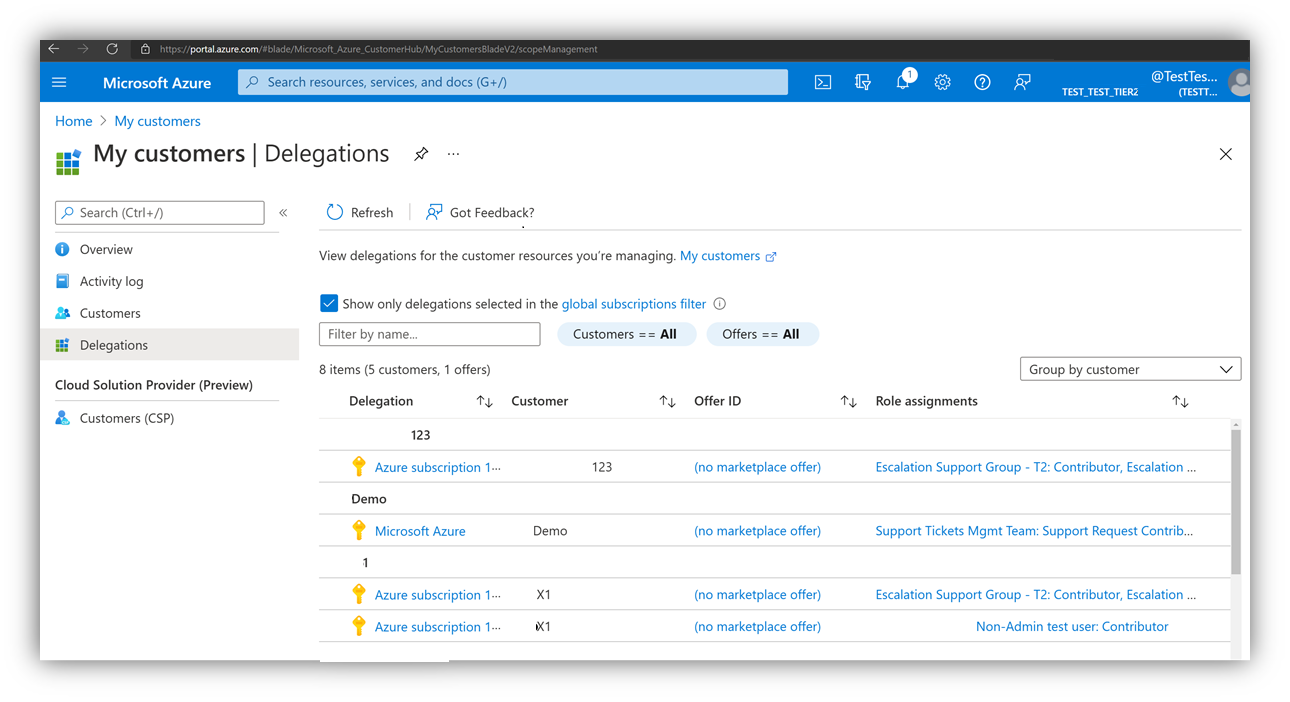

Kies delegaties aan de linkerkant in het klantoverzicht. Hiermee opent u de lijst met resources (abonnementen of resourcegroepen) waar gedelegeerde toegang is opgegeven:

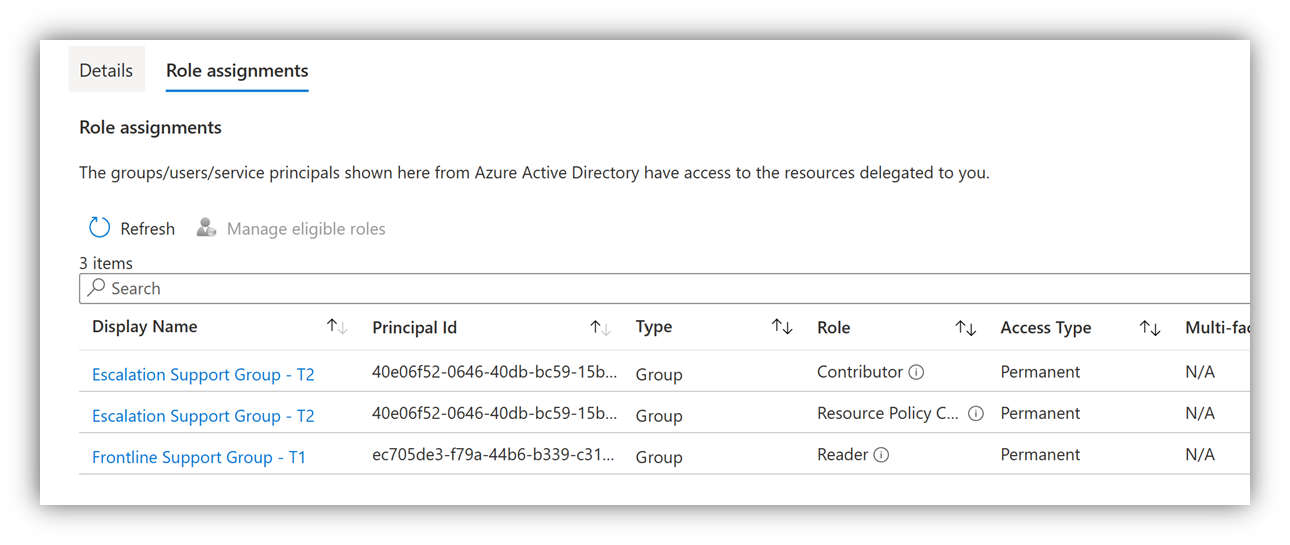

Open de delegaties in de rechterkolom onder Roltoewijzingen om te zien welke gebruikersgroep in de partner-/beheertenant elk soort machtigingen over neemt (zie de kolom Rol). U kunt ook zien of deze machtigingen permanent zijn (zie de kolom Toegangstype):

Stap 2: groepslidmaatschap controleren

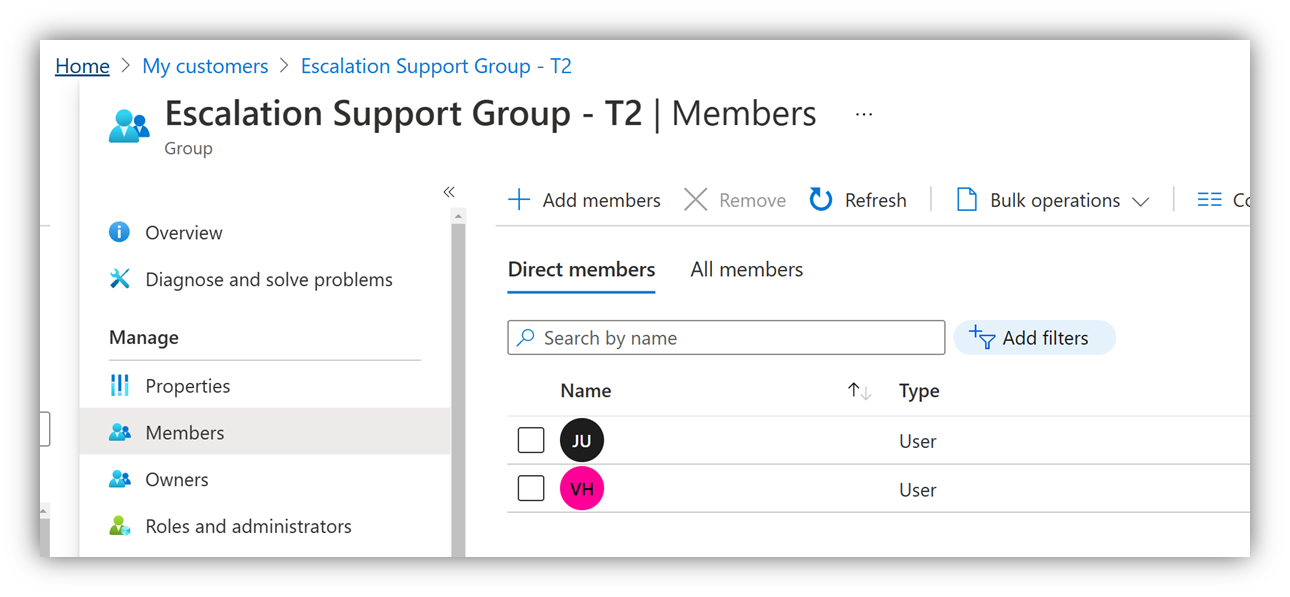

Selecteer de weergavenaam van de groep. Hiermee opent u de groepsdetails. Selecteer Leden om te bepalen welke gebruiker Azure RBAC heeft ingesteld en lid is van de respectieve groep:

Stap 3: controleren of de gebruiker Azure PAL heeft ingesteld

Alleen de gebruiker die Azure PAL heeft ingesteld, kan de Azure PAL-toewijzing controleren; geen andere gebruiker met beheerdersrechten kan dit doen. Zie Hoe kan ik Partner Beheer Link (PAL) aan mijn klant uitleggen? In Koppel een Azure-account aan een PartnerID voor meer informatie over hoe de gebruiker kan controleren of Azure PAL is ingesteld via de gebruikersinterface of PowerShell.

Notitie

Azure PAL moet een PartnerID gebruiken die deel uitmaakt van dezelfde Microsoft AI Cloud Partner Program-organisatie die de transacterende partner is voor dit Azure-abonnement. In het indirecte model kan dit de PartnerID van de provider zijn of de specifieke reseller die aan deze verkoop is gekoppeld.

Stap 4: controleren op tijdgebonden groepstoewijzingen

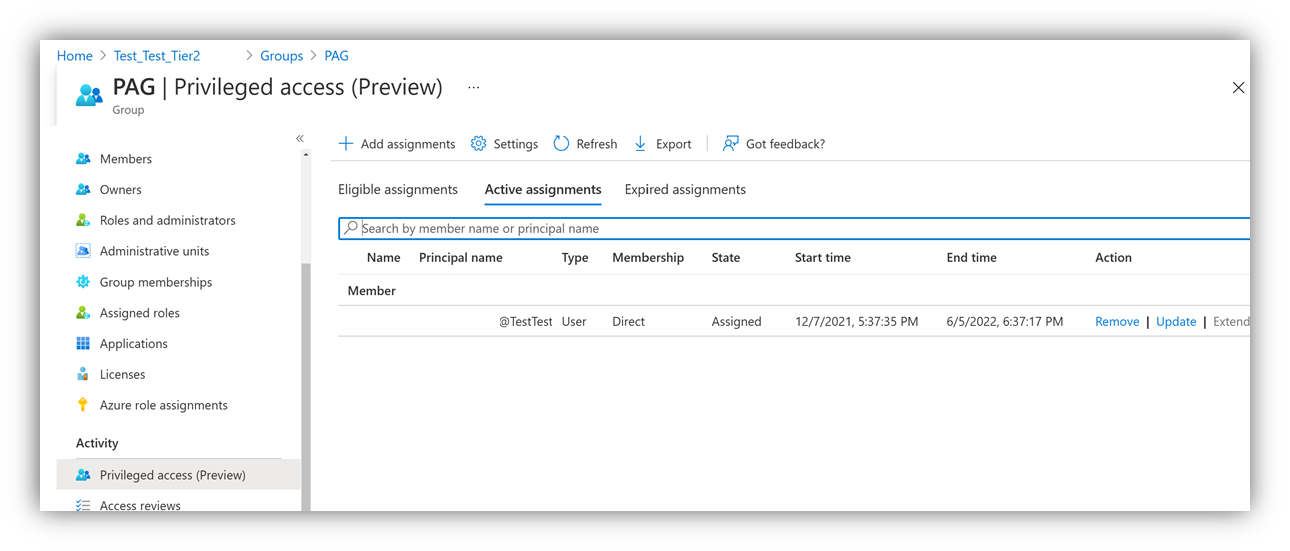

Omdat groepslidmaatschap mogelijk niet permanent is, controleert u of de groep is ingeschakeld voor privileged access management. Kijk waar bevoegde toegang aan de linkerkant onder Activiteit in de groepsinstellingen wordt weergegeven. Als waar is, controleert u of de gebruiker een actieve toewijzing en het tijdsbestek voor deze toewijzing heeft.

Notitie

Omdat de toewijzing 'eindtijd' is wanneer een gebruiker automatisch uit de groep wordt verwijderd, gaat PEC verloren voor gebruikers met Azure RBAC-set. Op dezelfde manier zou PEC alleen worden verleend na de opdracht 'begintijd'.

Afzonderlijke gebruikerstoewijzing en Azure PAL verifiëren

In sommige gevallen is het mogelijk beter geschikt om te werken met afzonderlijke gebruikersaccounts met machtigingen voor Azure-abonnementen. Deze accounts kunnen gastgebruikersaccounts zijn (van elke tenant) of gebruikersaccounts die zijn gemaakt in de klanttenant of service-principals.

Wanneer u afzonderlijke gebruikersaccounts als een voertuig gebruikt om PEC te verdienen, moet u de toegewezen machtigingen voor het beheer van Azure-abonnementen voor de gebruiker controleren en controleren of de gebruiker Azure RBAC correct heeft ingesteld. Wanneer een service-principal wordt gebruikt, moet de controle van Azure RBAC plaatsvinden via PowerShell.

Stap 1: machtigingen controleren in Azure-abonnementsbeheer

Open de Azure Portal. Zorg ervoor dat u bent aangemeld als een gebruiker met een Azure RBAC-rol met ten minste leestoegang tot het betreffende abonnement.

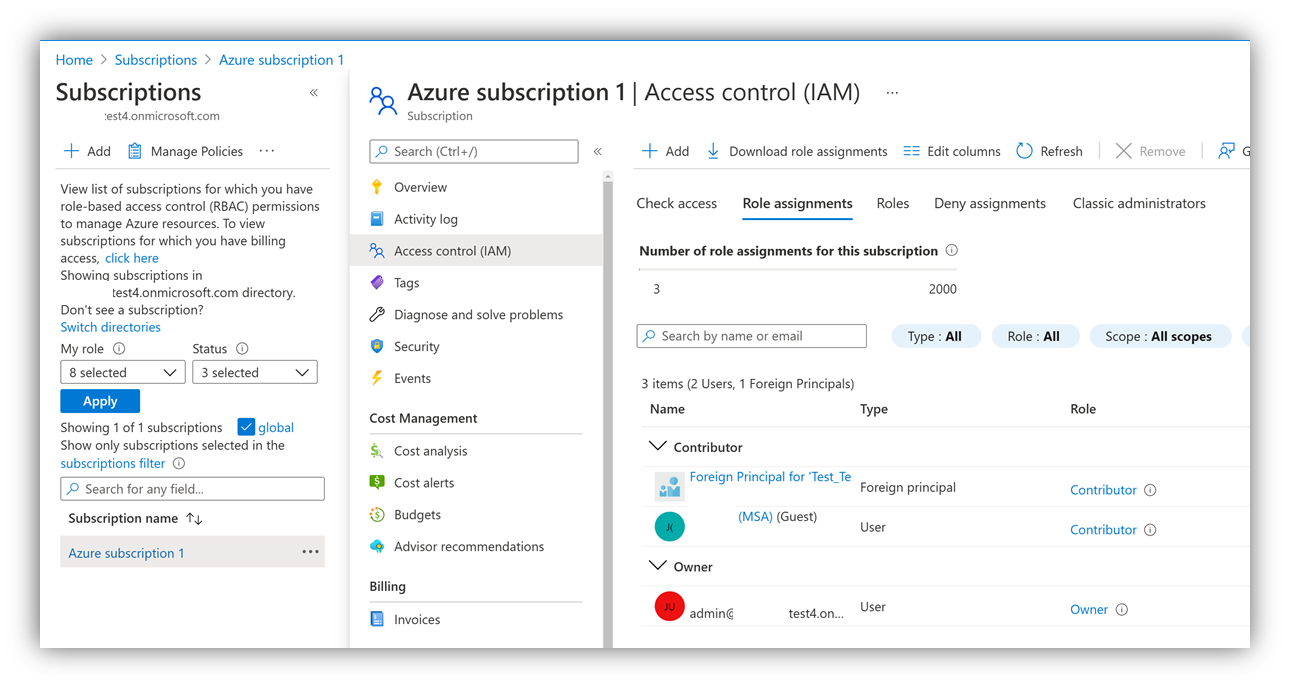

Zoek in de zoekbalk naar Abonnementen om abonnementsgegevens te openen:

Ga naar Toegangsbeheer (IAM) in de abonnementsgegevens. Selecteer vervolgens Roltoewijzingen om gebruikers te controleren die toegang hebben op abonnementsniveau en als in de kolom 'Rol' pec-in aanmerking komende Azure RBAC-rollen worden weergegeven. Als machtigingen zijn ingesteld op het niveau van een resourcegroep, is dezelfde weergave 'Toegangsbeheer (IAM)' ook beschikbaar in een resourcegroep.

Notitie

Machtigingen kunnen ook worden verleend aan een groep gebruikers waarvoor ook het groepslidmaatschap van de gebruiker met Azure RBAC-set moet worden geverifieerd.

Stap 2: zorg ervoor dat machtigingen permanent zijn en dat er geen weigeringstoewijzingen van toepassing zijn

Hoewel het lijkt alsof gebruikers toegang hebben, zijn hun machtigingen mogelijk nog steeds tijdelijk of geblokkeerd via weigeringstoewijzingen.

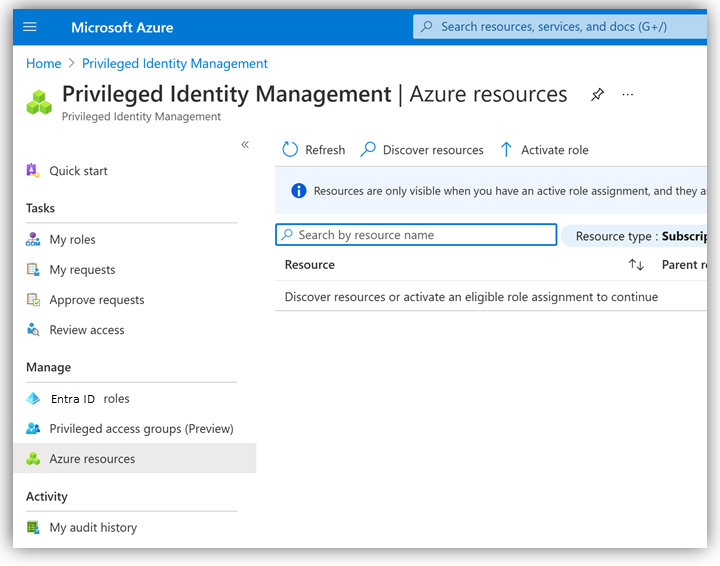

Het gebruik van de Roltoewijzing Privileged Identity Management (PIM) van Azure RBAC kan tijdsgebonden zijn. Hoewel u mogelijk gebruikers met machtigingen ziet, bestaan ze mogelijk slechts voor een korte tijd. Als u wilt controleren of de azure RBAC-roltoewijzing permanent is, controleert u het PIM-beheer in Azure Portal. Controleer met name waar Azure-resources in het abonnement worden beheerd door PIM-beleid en of de gebruiker onderhevig is aan beleidsregels.

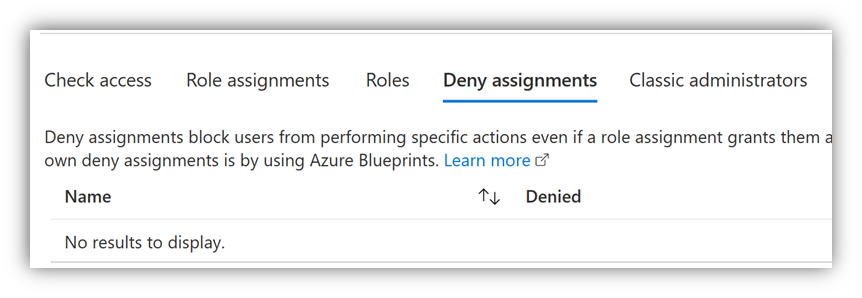

In de lijst met machtigingen kan ook worden weergegeven dat de gebruiker machtigingen heeft voor het abonnement, maar er zijn mogelijk weigeringstoewijzingen waarmee de gebruiker nog steeds geen toegang krijgt tot iets. Selecteer in 'Toegangsbeheer (IAM)' het tabblad Toewijzing weigeren om te zien of weigeringstoewijzingen van toepassing zijn:

Notitie

Voor volledigheid moeten partners ook controleren of er in resourcegroepen geen weigeringstoewijzingen bestaan binnen het abonnement.

Stap 3: controleren of de gebruiker Azure PAL heeft ingesteld

Alleen de gebruiker die Azure PAL heeft ingesteld, kan de Azure PAL-toewijzingen controleren; geen andere gebruiker met beheerdersrechten kan dit doen. Zie Een Azure-account koppelen aan een PartnerID voor meer informatie over hoe de gebruiker kan controleren of Azure PAL is ingesteld.

Notitie

Azure PAL moet een PartnerID gebruiken die deel uitmaakt van dezelfde Microsoft AI Cloud Partner Program-organisatie die de transacterende partner is voor dit Azure-abonnement. In het indirecte model kan dit de PartnerID van de provider of de PartnerID van de reseller zijn die aan deze verkoop is gekoppeld.

Volgende stappen

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor