Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

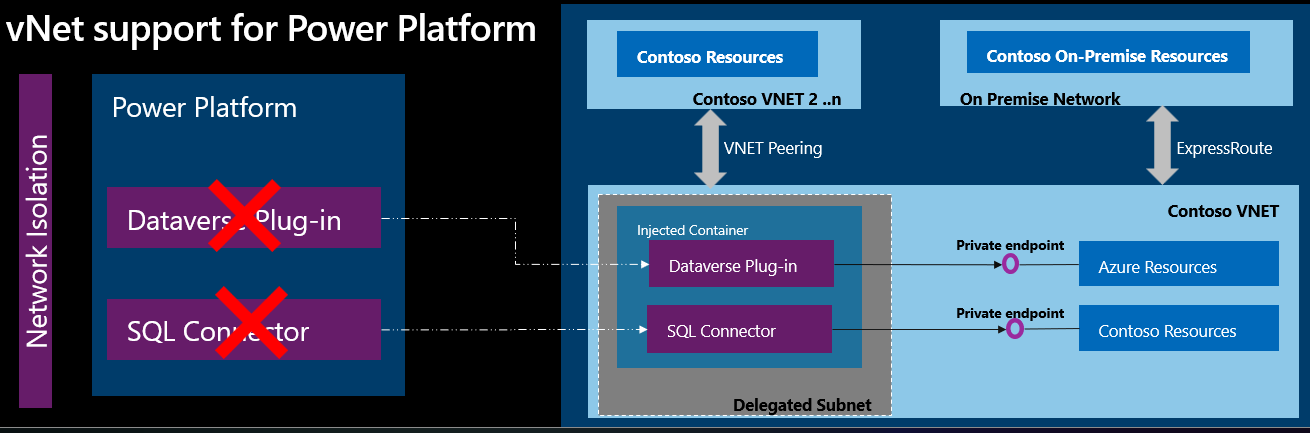

Met behulp van azure Virtual Network-ondersteuning voor Power Platform kunt u Power Platform integreren met resources in uw virtuele netwerk zonder ze beschikbaar te maken via het openbare internet. Virtual Network-ondersteuning maakt gebruik van Azure-subnetdelegering om tijdens runtime uitgaand verkeer van Power Platform te regelen. Door azure-subnetdelegering te gebruiken, hoeven beveiligde resources niet beschikbaar te zijn via internet om te integreren met Power Platform. Met behulp van ondersteuning voor virtuele netwerken kunnen Power Platform-onderdelen resources aanroepen die eigendom zijn van uw bedrijf in uw netwerk, ongeacht of ze worden gehost in Azure of on-premises, en invoegtoepassingen en connectors gebruiken om uitgaande oproepen te voeren.

Doorgaans integreert Power Platform met bedrijfsresources via openbare netwerken. Bij openbare netwerken moeten bedrijfsresources toegankelijk zijn via een lijst met Azure IP-bereiken of servicetags, die openbare IP-adressen beschrijven. Dankzij de Azure Virtual Network-ondersteuning voor Power Platform kunt u echter een particulier netwerk gebruiken en toch integreren met cloudservices of services die binnen het netwerk van uw onderneming worden gehost.

Azure-services worden binnen een virtueel netwerk beveiligd door privé-eindpunten. U kunt ExpressRoute gebruiken om uw on-premises resources binnen het virtueel netwerk te brengen.

Power Platform gebruikt het virtuele netwerk en door u gedelegeerde subnetten om uitgaande aanroepen naar bedrijfsresources uit te voeren via het particuliere netwerk van de onderneming. Als u een particulier netwerk gebruikt, hoeft u het verkeer niet via het openbare internet te routeren, waardoor ondernemingsresources kunnen worden weergegeven.

In een virtueel netwerk hebt u volledige controle over het uitgaande verkeer van Power Platform. Het verkeer is onderworpen aan het netwerkbeleid dat wordt toegepast door uw netwerkbeheerder. In het volgende diagram ziet u hoe resources binnen uw netwerk communiceren met een virtueel netwerk.

Voordelen van Virtual Network-ondersteuning

Door ondersteuning voor virtuele netwerken te gebruiken, krijgen uw Power Platform- en Dataverse-onderdelen alle voordelen die Azure-subnetdelegering biedt, zoals:

Gegevensbescherming: Virtual Network staat Power Platform-services toe om verbinding te maken met uw privé- en beschermde bronnen zonder ze bloot te stellen aan internet.

Geen toegang voor onbevoegden: Virtual Network maakt verbinding met uw bronnen zonder dat u Power Platform IP-bereiken of servicetags in de verbinding nodig hebt.

Subnetgrootte schatten voor Power Platform omgevingen

Telemetriegegevens en waarnemingen uit het afgelopen jaar geven aan dat productieomgevingen doorgaans 25 tot 30 IP-adressen vereisen, waarbij de meeste gebruiksscenario's binnen dit bereik vallen. Wijs op basis van deze informatie 25 tot 30 IP-adressen toe voor productieomgevingen en 6 tot 10 IP-adressen voor niet-productieomgevingen, zoals sandbox- of ontwikkelaarsomgevingen. Containers die zijn verbonden met het virtuele netwerk maken voornamelijk gebruik van IP-adressen binnen het subnet. Wanneer de omgeving wordt gebruikt, worden er minimaal vier containers gecreëerd, die dynamisch worden geschaald op basis van het aanroepvolume, hoewel ze meestal tussen de 10 en 30 containers blijven. Deze containers voeren alle aanvragen voor hun respectieve omgevingen uit en verwerken efficiënt parallelle verbindingsaanvragen.

Planning voor meerdere omgevingen

Als u hetzelfde gedelegeerde subnet gebruikt voor meerdere Power Platform-omgevingen, hebt u mogelijk een groter blok met CIDR-IP-adressen (Classless Inter-Domain Routing) nodig. Houd rekening met het aanbevolen aantal IP-adressen voor productie- en niet-productieomgevingen wanneer u omgevingen koppelt aan één beleid. Elk subnet reserveert vijf IP-adressen, dus neem deze gereserveerde adressen op in uw schatting.

Opmerking

Om de zichtbaarheid van het resourcegebruik te verbeteren, werkt het productteam aan het blootstellen van gedelegeerd IP-verbruik van subnetten voor bedrijfsbeleid en subnetten.

Voorbeeld van IP-toewijzing

Denk aan een tenant met twee bedrijfsbeleidsregels. Het eerste beleid is voor productieomgevingen en het tweede beleid is voor niet-productieomgevingen.

Productiebedrijfsbeleid

Als er vier productieomgevingen zijn gekoppeld aan uw bedrijfsbeleid en elke omgeving 30 IP-adressen vereist, is de totale IP-toewijzing:

(Vier omgevingen x 30 IP's) + 5 gereserveerde IP-adressen = 125 IP-adressen

Voor dit scenario is een CIDR-blok van /25 nodig, met een capaciteit van 128 IP-adressen.

Niet-productieve bedrijfsbeleid

Voor een niet-productie ondernemingsbeleid met 20 ontwikkelaars- en sandboxomgevingen en elke omgeving vereist 10 IP-adressen, is de totale IP-toewijzing:

(Twintig omgevingen x 10 IP's) + 5 gereserveerde IP-adressen = 205 IP-adressen

Voor dit scenario is een CIDR-blok van /24 vereist, dat capaciteit heeft voor 256 IP-adressen en voldoende ruimte heeft om meer omgevingen toe te voegen aan het bedrijfsbeleid.

Ondersteunde scenario's

Power Platform ondersteunt Virtual Network voor zowel Dataverse-invoegtoepassingen als connectors. Met behulp van deze ondersteuning kunt u beveiligde, privé- en uitgaande connectiviteit maken van Power Platform naar resources binnen uw virtuele netwerk. Dataverse-invoegtoepassingen en -connectors verbeteren de beveiliging van gegevensintegratie door verbinding te maken met externe gegevensbronnen vanuit Power Apps-, Power Automate- en Dynamics 365-apps. U kunt bijvoorbeeld:

- Gebruik Dataverse-invoegtoepassingen om verbinding te maken met uw cloudgegevensbronnen, zoals Azure SQL, Azure Storage, blobopslag of Azure Key Vault. U kunt uw gegevens beschermen tegen gegevensexfiltratie en andere incidenten.

- Gebruik Dataverse-invoegtoepassingen om veilig verbinding te maken met privé, door eindpunten beveiligde bronnen in Azure, zoals Web-API of andere bronnen binnen uw privénetwerk, zoals SQL en Web-API. U kunt uw gegevens beschermen tegen datalekken en andere bedreigingen.

- Gebruik door Virtual Network ondersteunde connectors zoals SQL Server om veilig verbinding te maken met uw in de cloud gehoste gegevensbronnen, zoals Azure SQL of SQL Server, zonder ze weer te geven op internet. Op dezelfde manier kunt u de connector Azure-wachtrij gebruiken om veilige verbindingen tot stand te brengen met privé, voor eindpunten geschikte Azure-wachtrijen.

- Gebruik de connector Azure Key Vault om veilig verbinding te maken met privé, door eindpunten beveiligde Azure Key Vault.

- Gebruik aangepaste connectoren om veilig verbinding te maken met uw services die worden beschermd door privé-eindpunten in Azure of services die worden gehost binnen uw privénetwerk.

- Gebruik Azure File Storage om veilig verbinding te maken met privé, voor eindpunten geschikte bestandsopslag in Azure.

- Gebruik HTTP met Microsoft Entra ID (vooraf geautoriseerd) om veilig bronnen op te halen via virtuele netwerken van verschillende webservices, geverifieerd door Microsoft Entra ID of van een on-premises webservice.

Beperkingen

- Dataverse-invoegtoepassingen met weinig code die connectors gebruiken, worden pas ondersteund als die connectortypen zijn bijgewerkt om met subnetdelegering te werken.

- U maakt gebruik van kopieer-, back-up- en herstelbewerkingen voor de omgevingslevenscyclus in door virtuele netwerken ondersteunde Power Platform-omgevingen. U kunt de herstelbewerking uitvoeren binnen hetzelfde virtuele netwerk en in verschillende omgevingen, mits ze zijn verbonden met hetzelfde virtuele netwerk. Bovendien is de herstelbewerking vanuit omgevingen toegestaan die geen virtuele netwerken ondersteunen, naar omgevingen die dat wel doen.

Ondersteunde regio's

Voordat u uw beleid voor virtueel netwerk en onderneming maakt, valideert u de regio van uw Power Platform-omgeving om ervoor te zorgen dat deze zich in een ondersteunde regio bevindt. U kunt de Get-EnvironmentRegion cmdlet uit de PowerShell-module voor subnetdiagnose gebruiken om de regiogegevens van uw omgeving op te halen.

Nadat u de regio van uw omgeving hebt bevestigd, moet u ervoor zorgen dat uw bedrijfsbeleid en Azure-resources zijn geconfigureerd in de bijbehorende ondersteunde Azure-regio's. Als uw Power Platform-omgeving zich bijvoorbeeld in het Verenigd Koninkrijk bevindt, moeten uw virtuele netwerken en subnetten zich in de azure-regio's uksouth en ukwest bevinden. Als een Power Platform-regio meer dan twee beschikbare regioparen heeft, moet u het specifieke regiopaar gebruiken dat overeenkomt met de regio van uw omgeving. Als Get-EnvironmentRegion bijvoorbeeld westus voor uw omgeving wordt geretourneerd, moeten uw virtuele netwerken en subnetten zich in eastus en westus bevinden. Als het eastus2 retourneert, moeten uw virtuele netwerken en subnetten zich in centralus en eastus2 bevinden.

Opmerking

De beschikbaarheid van omgevingen in eastUS2 en centralUS staat gepland. Als u Azure-resources in deze regio's hebt, kunt u ook peering van virtuele netwerken overwegen.

| Power Platform-regio | Azure-regio |

|---|---|

| Verenigde Staten |

|

| Zuid-Afrika | zuidafrika-noord, zuidafrika-west |

| VK | uksouth, ukwest |

| Japan | Japan Oost, Japan West |

| India | Centraal-India, Zuid-India |

| Frankrijk | francecentral, francesouth |

| Europa | West-Europa, Noord-Europa |

| Duitsland | Duitslandnoord, Duitslandwestcentraal |

| Zwitserland | zwitserlandnoord, zwitserlandwest |

| Canada | Centraal Canada, Oost Canada |

| Brazilië | brazilsouth |

| Australië | Australië Zuidoost, Australië Oost |

| Azië | eastasia, southeastasia |

| UAE | uaenorth |

| Zuid-Korea | koreasouth, koreacentral |

| Noorwegen | noorwegen-west, noorwegen-east |

| Singapore | southeastasia |

| Zweden | swedencentral |

| Italië | italynorth |

| Amerikaanse regering | usgovtexas, usgovvirginia |

Opmerking

Ondersteuning in de Us Government Community Cloud (GCC) is momenteel alleen beschikbaar voor omgevingen die zijn geïmplementeerd in GCC High. Ondersteuning voor DoD-omgevingen (Department of Defense) en GCC-omgevingen is niet beschikbaar.

Ondersteunde services

In de volgende tabel worden de services vermeld die ondersteuning bieden voor Azure-subnetdelegering voor Virtual Network-ondersteuning voor Power Platform.

| Oppervlak | Power Platform-services | Beschikbaarheid van Virtual Network-ondersteuning |

|---|---|---|

| Dataverse | Dataverse-invoegtoepassingen | Algemeen beschikbaar |

| Connectors | Algemeen beschikbaar | |

| Connectors | Algemeen beschikbaar |

Ondersteunde omgevingen

Ondersteuning voor virtueel netwerk voor Power Platform is niet beschikbaar voor alle Power Platform-omgevingen. In de volgende tabel ziet u welke omgevingstypen ondersteuning bieden voor Virtual Network.

| Type omgeving | Ondersteund |

|---|---|

| Productie | Yes |

| Verstek | Yes |

| Zandbak | Yes |

| Developer | Yes |

| Proefversie | Nee. |

| Microsoft Dataverse voor Teams | Nee. |

Overwegingen voor inschakelen van Virtual Network-ondersteuning voor Power Platform-omgeving

Wanneer u Virtual Network-ondersteuning in een Power Platform-omgeving gebruikt, voeren alle ondersteunde services, zoals Dataverse-invoegtoepassingen en -connectors, aanvragen uit tijdens runtime in uw gedelegeerde subnet en zijn deze onderworpen aan uw netwerkbeleid. De aanroepen naar openbaar beschikbare resources beginnen te falen.

Belangrijk

Voordat u de ondersteuning voor de virtuele omgeving voor een Power Platform-omgeving inschakelt, moet u de code van de invoegtoepassingen en de connectors controleren. U moet de URL's en verbindingen bijwerken om te kunnen werken met privéconnectiviteit.

Een invoegtoepassing kan bijvoorbeeld proberen verbinding te maken met een openbaar beschikbare service, maar uw netwerkbeleid staat geen openbare internettoegang binnen uw virtueel netwerk toe. Het netwerkbeleid blokkeert de aanroep van de invoegtoepassing. Om te voorkomen dat de aanroep wordt geblokkeerd, kunt u de openbaar beschikbare service hosten in uw virtueel netwerk. Als uw service wordt gehost in Azure, kunt u ook een privé-eindpunt in de service inschakelen voordat u uw Virtual Network-ondersteuning inschakelt in de Power Platform-omgeving.

Veelgestelde vragen

Wat is het verschil tussen een Virtueel Netwerk-gegevensgateway en Azure Virtual Network-ondersteuning voor Power Platform?

Een gegevensgateway van een virtueel netwerk is een beheerde gateway die u gebruikt voor toegang tot Azure- en Power Platform-services vanuit uw virtuele netwerk zonder dat u een on-premises gegevensgateway hoeft in te stellen. De gateway is bijvoorbeeld geoptimaliseerd voor ETL-workloads (extraheren, transformeren, laden) in Power BI- en Power Platform-gegevensstromen.

Azure Virtual Network-ondersteuning voor Power Platform maakt gebruik van een Azure-subnetdelegering voor uw Power Platform-omgeving. Subnetten worden gebruikt door werklasten in de Power Platform-omgeving. Power Platform API-werklasten gebruiken Virtual Network-ondersteuning, omdat de aanvragen van korte duur zijn en zijn geoptimaliseerd voor een groot aantal aanvragen.

Wat zijn de scenario's waarin ik Virtual Network-ondersteuning moet gebruiken voor Power Platform en de gegevensgateway voor virtuele netwerken?

Virtual Network-ondersteuning voor Power Platform is de enige ondersteunde optie voor alle scenario's voor uitgaande connectiviteit van Power Platform, met uitzondering van Power BI- en Power Platform-gegevensstromen.

Power BI- en Power Platform-gegevensstromen blijven gegevensgateway voor virtueel netwerk (vNet) gebruiken.

Hoe zorgt u ervoor dat een virtueel netwerksubnet of gegevensgateway van de ene klant in Power Platform niet door een andere klant wordt gebruikt?

Virtual Network-ondersteuning voor Power Platform gebruikt Azure-subnetdelegering.

Elke Power Platform-omgeving is aan één virtueel netwerksubnet gekoppeld. Alleen aanroepen uit die omgeving hebben toegang tot dat virtuele netwerk.

Met subnetdelegering kunt u een specifiek subnet aanwijzen voor een Azure PaaS-service van uw keuze die in uw virtuele netwerk moet worden geïnjecteerd.

Wordt Power Platform-failover ondersteund door Virtual Network?

Ja, u moet de virtuele netwerken delegeren voor beide Azure-regio's die aan uw Power Platform-regio zijn gekoppeld. Als uw Power Platform-omgeving zich bijvoorbeeld in Canada bevindt, moet u virtuele netwerken maken, delegeren en configureren in CanadaCentral en CanadaEast.

Hoe kan een Power Platform-omgeving in de ene regio verbinding maken met resources die in een andere regio worden gehost?

Een virtueel netwerk dat aan een Power Platform-omgeving is gekoppeld, moet zich in de regio van de Power Platform-omgeving bevinden. Als het virtuele netwerk zich in een andere regio bevindt, maakt u een virtuele netwerk in de regio van de Power Platform-omgeving en gebruikt u peering van virtuele netwerken op beide gedelegeerde virtuele netwerken van het subnet van de Azure-regio om het gat met het virtuele netwerk in de afzonderlijke regio te overbruggen.

Kan ik uitgaand verkeer van gedelegeerde subnetten controleren?

Ja. U kunt Network Security Group en/of firewalls gebruiken om uitgaand verkeer van gedelegeerde subnetten te controleren. Zie Azure Virtual Network bewaken voor meer informatie.

Kan ik via plug-ins of connectoren internetgesprekken voeren nadat mijn omgeving aan een subnet is gedelegeerd?

Ja. U kunt internetgebonden oproepen doen via invoegtoepassingen of connectors, maar het gedelegeerde subnet moet worden geconfigureerd met een Azure NAT-gateway.

Kan ik het IP-adresbereik van het subnet bijwerken nadat dit is gedelegeerd aan 'Microsoft.PowerPlatform/enterprisePolicies'?

Nee, niet zolang de functie in uw omgeving wordt gebruikt. U kunt het IP-adresbereik van het subnet niet meer wijzigen nadat het is gedelegeerd aan 'Microsoft.PowerPlatform/enterprisePolicies'. Als u dit doet, wordt de delegatieconfiguratie verbroken en werkt de omgeving niet meer. Als u het IP-adresbereik wilt wijzigen, verwijdert u de delegeringsfunctie uit uw omgeving, voert u de benodigde wijzigingen aan en schakelt u de functie voor uw omgeving in.

Kan ik het DNS-adres van mijn virtuele netwerk bijwerken nadat het is gedelegeerd aan 'Microsoft.PowerPlatform/enterprisePolicies'?

Nee, niet zolang de functie in uw omgeving wordt gebruikt. U kunt het DNS-adres van het virtuele netwerk niet wijzigen nadat het is gedelegeerd aan Microsoft.PowerPlatform/enterprisePolicies. Als u dit doet, wordt de wijziging niet opgehaald in de configuratie en werkt uw omgeving mogelijk niet meer. Als u het DNS-adres wilt wijzigen, verwijdert u de delegeringsfunctie uit uw omgeving, voert u de benodigde wijzigingen aan en schakelt u de functie voor uw omgeving in.

Kan ik hetzelfde ondernemingsbeleid gebruiken voor meerdere Power Platform-omgevingen?

Ja. U kunt hetzelfde ondernemingsbeleid gebruiken voor meerdere Power Platform-omgevingen. Er geldt echter een beperking: omgevingen met een vroege releasecyclus kunnen niet worden gebruikt met hetzelfde bedrijfsbeleid als andere omgevingen.

Voor mijn virtuele netwerk is een aangepaste DNS geconfigureerd. Gebruikt Power Platform mijn aangepaste DNS?

Ja. Power Platform gebruikt de aangepaste DNS die is geconfigureerd in het virtueel netwerk dat het gedelegeerde subnet bevat om alle eindpunten om te zetten. Nadat u de omgeving hebt gedelegeerd, kunt u invoegtoepassingen bijwerken om het juiste eindpunt te gebruiken, zodat uw aangepaste DNS deze kan oplossen.

Mijn omgeving beschikt over door ISV geleverde invoegtoepassingen. Zouden deze in het gedelegeerde subnet kunnen worden uitgevoerd?

Ja. Alle invoegtoepassingen van klanten en ISV-invoegtoepassingen kunnen worden uitgevoerd met behulp van uw subnet. Als de ISV-invoegtoepassingen uitgaande connectiviteit hebben, moeten deze URL's mogelijk in uw firewall worden vermeld.

Mijn on-premises TLS-certificaat-eindpunten zijn niet ondertekend door bekende basiscertificeringsinstanties (CA). Ondersteunt u onbekende certificaten?

Nee We moeten ervoor zorgen dat de eindpunt een TLS-certificaat presenteert met de volledige keten. Het is niet mogelijk om uw aangepaste root-CA toe te voegen aan onze lijst met bekende CA's.

Wat is de aanbevolen configuratie van een virtueel netwerk binnen een klanttenant?

We raden geen specifieke topologie aan. Onze klanten maken echter veelvuldig gebruik van de Sternetwerktopologie in Azure.

Is het koppelen van een Azure-abonnement aan mijn Power Platform-tenant nodig om Virtual Network te activeren?

Ja, om Virtual Network-ondersteuning voor Power Platform-omgevingen mogelijk te maken, is het essentieel dat er een Azure-abonnement aan de Power Platform-tenant is gekoppeld.

Hoe wordt in Power Platform gebruikgemaakt van Azure-subnetdelegatie?

Wanneer aan een Power Platform-omgeving een gedelegeerd Azure-subnet is toegewezen, wordt gebruikgemaakt van Azure Virtual Network-injectie om de container tijdens runtime in een gedelegeerd subnet te injecteren. Tijdens dit proces wordt aan een netwerkinterfacekaart (NIC) of container een IP-adres toegewezen vanuit het gedelegeerde subnet. De communicatie tussen de host (Power Platform) en de container vindt plaats via een lokale poort op de container, en het verkeer stroomt via Azure Fabric.

Kan ik een bestaand virtueel netwerk gebruiken voor Power Platform?

Ja, u kunt een bestaand virtueel netwerk gebruiken voor Power Platform, als een enkel, nieuw subnet binnen het virtuele netwerk specifiek aan Power Platform is gedelegeerd. U moet het gedelegeerde subnet voor subnetdelegering wijden en mag het niet gebruiken voor andere doeleinden.

Kan ik hetzelfde gedelegeerde subnet in meerdere bedrijfsbeleidsregels gebruiken?

Nee U kunt hetzelfde subnet niet opnieuw gebruiken in meerdere bedrijfsbeleidsregels. Elk Power Platform-bedrijfsbeleidsregel moet een eigen uniek subnet voor delegatie hebben.

Wat is een Dataverse-invoegtoepassing?

Een Dataverse-invoegtoepassing is een stukje aangepaste code dat u in een Power Platform-omgeving kunt implementeren. U kunt deze invoegtoepassing zo configureren dat deze wordt uitgevoerd tijdens gebeurtenissen (zoals een wijziging in gegevens) of als een aangepaste API activeren. Zie Dataverse-invoegtoepassingen voor meer informatie.

Hoe wordt een Dataverse-invoegtoepassing uitgevoerd?

Een Dataverse-invoegtoepassing wordt uitgevoerd binnen een container. Wanneer u een gedelegeerd subnet toewijst aan een Power Platform-omgeving, haalt de netwerkinterfacekaart (NIC) van de container een IP-adres op uit de adresruimte van dat subnet. De host (Power Platform) en de container communiceren via een lokale poort in de container en het verkeer stroomt via Azure Fabric.

Kunnen meerdere invoegtoepassingen binnen dezelfde container worden uitgevoerd?

Ja. In een bepaalde Power Platform- of Dataverse-omgeving kunnen meerdere invoegtoepassingen binnen dezelfde container worden uitgevoerd. Elke container gebruikt één IP-adres uit de subnetadresruimte en elke container kan meerdere aanvragen uitvoeren.

Hoe gaat de infrastructuur om met een toename van het aantal gelijktijdige uitvoeringen van invoegtoepassingen?

Naarmate het aantal gelijktijdige uitvoeringenen van de invoegtoepassing toeneemt, wordt de infrastructuur automatisch geschaald (uit of in) om de belasting op te vangen. Het subnet dat aan een Power Platform-omgeving wordt gedelegeerd, moet voldoende adresruimten hebben om het piekvolume van uitvoeringen voor de werklasten in die Power Platform-omgeving te kunnen verwerken.

Wie beheert het virtuele netwerk en het bijbehorende netwerkbeleid?

U hebt eigendom en controle over het virtuele netwerk en het bijbehorende netwerkbeleid. Power Platform daarentegen gebruikt de toegewezen IP-adressen van het gedelegeerde subnet binnen dat virtueel netwerk.

Wordt virtueel netwerk ondersteund door Azure-bewuste invoegtoepassingen?

Nee, Azure-bewuste invoegtoepassingen bieden geen ondersteuning voor virtueel netwerk.

Volgende stappen

Virtual Network-ondersteuning instellen