Herstelplan voor ransomware-aanvallen

Bereid altijd een herstelplan voor ransomware-aanvallen voor, te beginnen met een alternatief voor losgeldbetaling om te voorkomen dat u toegang tot uw gegevens verliest.

Belangrijk

Lees de hele reeks ransomwarepreventie en maak uw organisatie moeilijk om ransomware aan te vallen.

Ransomware-actoren die de controle over uw organisatie hebben, hebben veel manieren om u te dwingen om te betalen. De eisen richten zich voornamelijk op twee categorieën:

Betaal een losgeld om weer toegang te krijgen

Bedreigingsactoren eisen betaling onder de bedreiging dat ze u geen toegang geven tot uw systemen en gegevens. Dit wordt meestal gedaan door uw systemen en gegevens te versleutelen en veeleisende betaling voor de ontsleutelingssleutel.

Belangrijk

Betalen van het losgeld garandeert geen herstelde toegang tot uw gegevens.

Financieel gemotiveerd cybercriminelen (en vaak relatief amateuroperators die een toolkit van iemand anders gebruiken), kunnen zowel de betaling vergrendelde bestanden behouden. Er is geen wettelijke garantie dat ze een sleutel bieden die 100% van uw systemen en gegevens ontsleutelt, of zelfs een sleutel verstrekken. Het proces voor het ontsleutelen van deze systemen maakt gebruik van hulpprogramma's voor homegrown-aanvallen, een vaak onhandig en handmatig proces.

Betalen om openbaarmaking te voorkomen

Bedreigingsactoren eisen betaling in ruil voor het niet vrijgeven van gevoelige of gênante gegevens aan het dark web (andere criminelen) of het algemene publiek.

Om te voorkomen dat u wordt gedwongen te betalen (de winstgevende situatie voor bedreigingsactoren), is de meest onmiddellijke en effectieve actie die u kunt ondernemen om ervoor te zorgen dat uw organisatie uw hele onderneming kan herstellen van onveranderbare opslag, die noch de cybercriminelen noch u kunt wijzigen.

Het identificeren van de meest gevoelige assets en het beschermen ervan op een hoger niveau van zekerheid is ook van cruciaal belang, maar is een langer en moeilijker proces om uit te voeren. We willen niet dat u andere gebieden in fase 1 of 2 opneemt, maar we raden u aan om het proces te starten door belanghebbenden van bedrijven, IT en beveiliging samen te brengen om vragen te stellen en te beantwoorden, zoals:

- Welke bedrijfsactiva zouden het schadelijkst zijn als er inbreuk wordt gedaan? Bijvoorbeeld, voor welke activa zouden onze leidinggevenden bereid zijn om een afpersingsvraag te betalen als cybercriminelen hen gecontroleerd hebben?

- Hoe vertalen deze zakelijke assets zich naar IT-assets (zoals bestanden, toepassingen, databases, servers en controlesystemen)?

- Hoe kunnen we deze assets beveiligen of isoleren zodat bedreigingsactoren met toegang tot de algemene IT-omgeving er geen toegang toe hebben?

Beveiligde back-ups

U moet ervoor zorgen dat er een back-up wordt gemaakt van kritieke systemen en hun gegevens en dat back-ups worden beschermd tegen opzettelijke verwijdering of versleuteling door een bedreigingsacteur.

Aanvallen op uw back-ups richten zich op het verlammen van de mogelijkheid van uw organisatie om te reageren zonder te betalen, vaak gericht op back-ups en belangrijke documentatie die nodig is voor herstel om u te dwingen afpersingsvereisten te betalen.

De meeste organisaties beschermen geen back-up- en herstelprocedures tegen dit doelniveau.

Back-up en herstelplan om te beschermen tegen ransomware adressen wat te doen voordat een aanval om uw kritieke bedrijfssystemen en tijdens een aanval te beschermen om een snel herstel van uw zakelijke activiteiten te garanderen.

Meer informatie over het herstellen van uw OneDrive-bestanden in het geval van een ransomware-aanval.

Accountabiliteiten voor programma- en projectlid

In deze tabel wordt de algehele beveiliging van uw gegevens tegen ransomware beschreven in termen van een sponsorship-/programmabeheer-/projectbeheerhiërarchie om resultaten te bepalen en te stimuleren.

| Lead | Implementor | Verantwoordelijkheid |

|---|---|---|

| Centrale IT-activiteiten of CIO | Ondersteuning door uitvoerende sponsor | |

| Programmaleider van centrale IT-infrastructuur | Resultaten en samenwerking tussen teams stimuleren | |

| Centrale IT-infrastructuur /back-up | Back-up van infrastructuur inschakelen | |

| Centrale IT-productiviteit / eindgebruiker | OneDrive-back-up inschakelen | |

| Beveiligingsarchitectuur | Adviseren over configuratie en standaarden | |

| Beveiligingsbeleid en -standaarden | Standaarden en beleidsdocumenten bijwerken | |

| Beveiligingsnalevingsbeheer | Controleren om naleving te garanderen | |

Controlelijst voor implementatie

Pas deze aanbevolen procedures toe om uw back-upinfrastructuur te beveiligen.

| Gereed | Opdracht | Beschrijving |

|---|---|---|

| Maak automatisch een back-up van alle kritieke gegevens volgens een normaal schema. | Hiermee kunt u gegevens tot de laatste back-up herstellen. | |

| Oefen regelmatig uw plan voor bedrijfscontinuïteit/herstel na noodgevallen (BC/DR). | Zorgt voor snel herstel van bedrijfsactiviteiten door een ransomware- of afpersingsaanval te behandelen met hetzelfde belang als een natuurramp. | |

| Bescherm back-ups tegen opzettelijke verwijdering en versleuteling: - Sterke beveiliging: buiten-bandstappen (MFA of pincode) vereisen voordat u onlineback-ups (zoals Azure Backup) wijzigt. - Sterkste beveiliging: sla back-ups op in online onveranderbare opslag (zoals Azure Blob) en/of volledig offline of off-site. |

Back-ups die toegankelijk zijn voor cybercriminelen, kunnen onbruikbaar worden gemaakt voor bedrijfsherstel. Implementeer sterkere beveiliging voor toegang tot back-ups en het niet kunnen wijzigen van de gegevens die zijn opgeslagen in back-ups. | |

| Beveilig ondersteunende documenten die nodig zijn voor herstel, zoals documenten voor herstelprocedure, uw CONFIGURATIEbeheerdatabase (CMDB) en netwerkdiagrammen. | Bedreigingsactoren richten zich bewust op deze resources omdat dit van invloed is op uw vermogen om te herstellen. Zorg ervoor dat ze een ransomware-aanval overleven. |

Implementatieresultaten en tijdlijnen

Zorg er binnen 30 dagen voor dat Mean Time to Recover (MTTR) voldoet aan uw BC/DR-doel, zoals gemeten tijdens simulaties en praktijkbewerkingen.

Gegevensbescherming

U moet gegevensbescherming implementeren om snelle en betrouwbare herstel na een ransomware-aanval te garanderen en om bepaalde aanvalstechnieken te blokkeren.

Ransomware afpersing en destructieve aanvallen werken alleen wanneer alle legitieme toegang tot gegevens en systemen verloren gaat. Als u ervoor zorgt dat bedreigingsactoren uw mogelijkheid om bewerkingen te hervatten niet kunnen hervatten zonder betaling, wordt uw bedrijf beschermd en wordt de financiële stimulans voor het aanvallen van uw organisatie ondermijnd.

Accountabiliteiten voor programma- en projectlid

In deze tabel wordt de algehele beveiliging van uw organisatiegegevens tegen ransomware beschreven in termen van een hiërarchie voor sponsorship-/programmabeheer/projectbeheer om resultaten te bepalen en te stimuleren.

| Lead | Implementor | Verantwoordelijkheid |

|---|---|---|

| Centrale IT-activiteiten of CIO | Ondersteuning door uitvoerende sponsor | |

| Programmaleider van Gegevensbeveiliging | Resultaten en samenwerking tussen teams stimuleren | |

| Centrale IT-productiviteit / eindgebruiker | Wijzigingen implementeren in De Microsoft 365-tenant voor OneDrive en beveiligde mappen | |

| Centrale IT-infrastructuur /back-up | Back-up van infrastructuur inschakelen | |

| Bedrijf/toepassing | Kritieke bedrijfsassets identificeren | |

| Beveiligingsarchitectuur | Adviseren over configuratie en standaarden | |

| Beveiligingsbeleid en -standaarden | Standaarden en beleidsdocumenten bijwerken | |

| Beveiligingsnalevingsbeheer | Controleren om naleving te garanderen | |

| Team voor gebruikersonderwijs | Zorg ervoor dat richtlijnen voor gebruikers beleidsupdates weerspiegelen | |

Controlelijst voor implementatie

Pas deze aanbevolen procedures toe om uw organisatiegegevens te beveiligen.

| Gereed | Opdracht | Beschrijving |

|---|---|---|

| Uw organisatie migreren naar de cloud: - Verplaats gebruikersgegevens naar cloudoplossingen zoals OneDrive/SharePoint om te profiteren van de mogelijkheden voor versiebeheer en prullenbakken. - Informeer gebruikers over het zelf herstellen van hun bestanden om vertragingen en kosten voor herstel te verminderen. |

Gebruikersgegevens in de Microsoft-cloud kunnen worden beveiligd door ingebouwde beveiligings- en gegevensbeheerfuncties. | |

| Beveiligde mappen aanwijzen. | Maakt het moeilijker voor niet-geautoriseerde toepassingen om de gegevens in deze mappen te wijzigen. | |

| Controleer uw machtigingen: - Ontdek uitgebreide schrijf-/verwijdermachtigingen voor bestandsshares, SharePoint en andere oplossingen. Breed wordt gedefinieerd als veel gebruikers met schrijf-/verwijdermachtigingen voor bedrijfskritieke gegevens. - Verminder brede machtigingen voor kritieke gegevenslocaties terwijl u voldoet aan de vereisten voor zakelijke samenwerking. - Controleer en controleer kritieke gegevenslocaties om ervoor te zorgen dat brede machtigingen niet opnieuw worden weergegeven. |

Vermindert het risico van ransomware-activiteiten die afhankelijk zijn van brede toegang. | |

Volgende stap

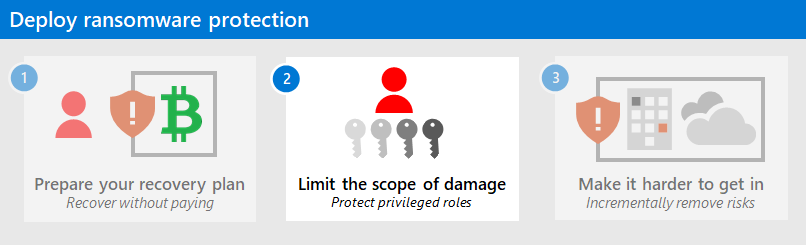

Ga verder met fase 2 om het bereik van schade van een aanval te beperken door bevoorrechte rollen te beschermen.

Aanvullende ransomware-bronnen

Belangrijke informatie van Microsoft:

- [2023 Microsoft Digital Defense Report] (https://www.microsoft.com/en-us/security/security-insider/microsoft-digital-defense-report- 2023) (zie pagina's 17-26)

- Microsoft Blog - Ransomware, nieuwste bedreigingen - Ransomware

- Door mensen bediende ransomware

- Snel beschermen tegen ransomware en afpersing

- Ransomware: Een overzichts- en doorlopend bedreigingsanalyserapport in de Microsoft Defender-portal

- Microsoft Incident Response Team (voorheen DART/CRSP) ransomware aanpak en casestudy

Microsoft 365:

- Ransomware-beveiliging implementeren voor uw Microsoft 365-tenant

- Ransomware-tolerantie maximaliseren met Azure en Microsoft 365

- Herstellen van een ransomware-aanval

- Bescherming tegen malware en ransomware

- Uw Windows 10-pc beschermen tegen ransomware

- Ransomware verwerken in SharePoint Online

- Bedreigingsanalyserapporten voor ransomware in de Microsoft Defender-portal

Microsoft Defender XDR:

Microsoft Azure:

- Azure Defenses for Ransomware Attack

- Ransomware-tolerantie maximaliseren met Azure en Microsoft 365

- Back-up- en herstelplan ter bescherming tegen ransomware

- Beschermen tegen ransomware met Microsoft Azure Backup (video van 26 minuten)

- Herstellen van systeemidentiteitscompromittatie

- Geavanceerde detectie van aanvallen in meerdere fasen in Microsoft Sentinel

- FusionDetectie voor ransomware in Microsoft Sentinel

Microsoft Defender voor Cloud Apps:

Blogberichten van het Microsoft Security-team:

Een gids voor het bestrijden van door mensen bediende ransomware: Deel 1 (september 2021)

Een gids voor het bestrijden van door mensen bediende ransomware: Deel 2 (september 2021)

Aanbevelingen en best practices.

3 stappen om ransomware te voorkomen en te herstellen (september 2021)

-

Zie de sectie Ransomware .

Door mensen geëxploiteerde ransomware-aanvallen: Een voorkombare ramp (maart 2020)

Bevat analyse van aanvalsketenanalyses van daadwerkelijke aanvallen.

Ransomware-reactie: betalen of niet betalen? (December 2019)

Norsk Hydro reageert op ransomware-aanval met transparantie (december 2019)