Voldoen aan wettelijke en nalevingsvereisten

Als onderdeel van zero Trust-acceptatierichtlijnen beschrijft dit artikel het bedrijfsscenario van het voldoen aan wettelijke en nalevingsvereisten die mogelijk van toepassing zijn op uw organisatie.

Ongeacht de complexiteit van de IT-omgeving van uw organisatie of de grootte van uw organisatie, worden nieuwe wettelijke vereisten die van invloed kunnen zijn op uw bedrijf voortdurend opgeteld. Deze voorschriften omvatten de Algemene Verordening Gegevensbescherming (AVG) van de Europese Unie, de California Consumer Privacy Act (CCPA), een groot aantal regelgeving voor gezondheidszorg en financiële informatie en vereisten voor gegevenslocatie.

Het proces van het voldoen aan wettelijke en nalevingsvereisten kan lang, complex en tijdrovend zijn wanneer het niet goed wordt beheerd. Deze uitdaging heeft de workload van beveiligings-, nalevings- en regelgevingsteams aanzienlijk vergroot om naleving te bereiken en te bewijzen, een controle voor te bereiden en doorlopende aanbevolen procedures in te stellen.

Een Zero Trust-benadering overschrijdt vaak bepaalde typen vereisten die worden opgelegd door nalevingsregels, bijvoorbeeld die die de toegang tot persoonsgegevens beheren. Organisaties die een Zero Trust-benadering hebben geïmplementeerd, kunnen merken dat ze al aan een aantal nieuwe voorwaarden voldoen of eenvoudig kunnen voortbouwen op hun Zero Trust-architectuur om compatibel te zijn.

| Traditionele benaderingen om te voldoen aan wettelijke en nalevingsvereisten | Moderne benadering voor het voldoen aan wettelijke en nalevingsvereisten met Zero Trust |

|---|---|

| Veel organisaties gebruiken verschillende verouderde oplossingen die samen zijn gestikt. Deze oplossingen werken vaak niet naadloos samen, waardoor er hiaten in de infrastructuur ontstaan en de operationele kosten toenemen. Sommige onafhankelijke "beste rasoplossingen" kunnen zelfs voorkomen dat bepaalde voorschriften worden nageleefd terwijl ze worden gebruikt om aan een andere te voldoen. Een wijdverspreid voorbeeld is het gebruik van versleuteling om ervoor te zorgen dat geautoriseerde personen gegevens veilig verwerken. Maar de meeste versleutelingsoplossingen maken gegevens ondoorzichtig voor services zoals Preventie van gegevensverlies (DLP), eDiscovery of archivering. Versleuteling voorkomt dat de organisatie due diligence uitvoert op acties die worden uitgevoerd door gebruikers die gebruikmaken van versleutelde gegevens. Dit zorgt ervoor dat organisaties harde en riskante beslissingen nemen, zoals het verbieden van alle gebruik van versleuteling op bestandsniveau voor overdracht van gevoelige gegevens of het oninspecteerd laten verlopen van versleutelde gegevens buiten de organisatie. |

Door uw beveiligingsstrategie en -beleid samen te voegen met een Zero Trust-benadering, worden silo's tussen IT-teams en systemen opgesplitst, waardoor de IT-stack beter zicht en bescherming biedt. Systeemeigen geïntegreerde nalevingsoplossingen, zoals die in Microsoft Purview, werken niet alleen samen om uw nalevingsvereisten en die van een Zero Trust-benadering te ondersteunen, maar doen dit met volledige transparantie, waardoor elke oplossing de voordelen van anderen kan benutten, zoals naleving van communicatie die gebruikmaakt van vertrouwelijkheidslabels in inhoud. Geïntegreerde nalevingsoplossingen kunnen de vereiste dekking bieden met minimale compromissen, zoals versleutelde inhoud die transparant wordt verwerkt door eDiscovery- of DLP-oplossingen. Dankzij realtime zichtbaarheid kunt u assets automatisch detecteren, waaronder kritieke assets en workloads, terwijl nalevingsmandaten op deze assets kunnen worden toegepast via classificatie- en gevoeligheidslabels. Door een Zero Trust-architectuur te implementeren, kunt u voldoen aan wettelijke en nalevingsvereisten met een uitgebreide strategie. Het gebruik van Microsoft Purview-oplossingen in een Zero Trust-architectuur helpt u bij het ontdekken, beheren, beveiligen en beheren van de gehele gegevensomgeving van uw organisatie volgens de voorschriften die van invloed zijn op uw organisatie. Zero Trust-strategieën omvatten vaak het implementeren van controles die voldoen aan bepaalde wettelijke vereisten of overschrijden, waardoor het uitvoeren van wijzigingen in het hele systeem wordt verminderd om aan nieuwe wettelijke vereisten te voldoen. |

In de richtlijnen in dit artikel wordt uitgelegd hoe u aan de slag kunt met Zero Trust als framework voor het voldoen aan uw wettelijke en nalevingsvereisten, met nadruk op het communiceren en werken met leidinggevenden en teams in uw organisatie.

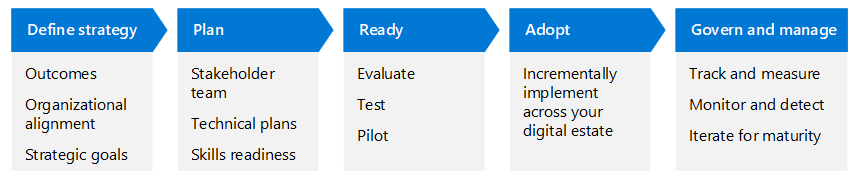

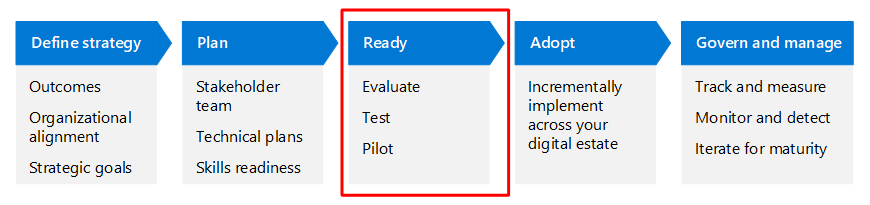

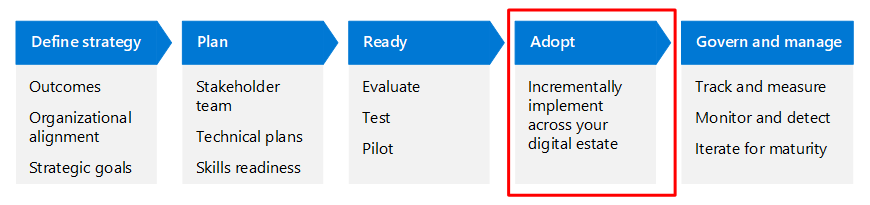

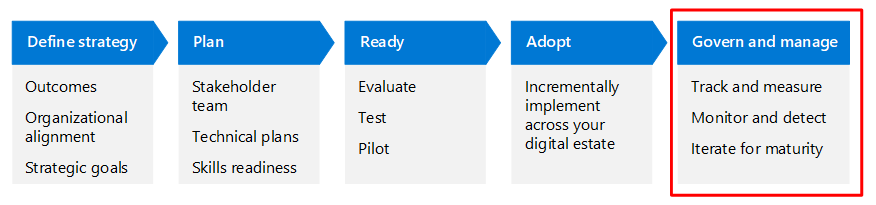

In dit artikel worden dezelfde levenscyclusfasen gebruikt als het Cloud Adoption Framework voor Azure: strategie definiëren, plannen, voorbereiden, implementeren en beheren, maar aangepast voor Zero Trust.

De volgende tabel is een toegankelijke versie van de afbeelding.

| Strategie definiëren | Plannen | Gereed | Adopteren | Beheren en beheren |

|---|---|---|---|---|

| Organisatie-uitlijning Strategische doelstellingen Resultaten |

Belanghebbendenteam Technische plannen Gereedheid op het gebied van vaardigheden |

Evalueren Test Pilot |

Incrementeel implementeren in uw digitale activa | Bijhouden en meten Bewaken en detecteren Herhalen voor vervaldatum |

Strategiefase definiëren

De fase Strategie definiëren is van cruciaal belang voor het definiëren en formaliseren van inspanningen om de "Waarom?" van dit scenario aan te pakken. In deze fase begrijpt u het scenario via regelgeving, business, IT, operationeel en strategisch perspectief.

Vervolgens definieert u de resultaten waarmee u succes in dit scenario kunt meten, waarbij u begrijpt dat naleving een incrementeel en iteratief traject is.

In dit artikel worden motivaties en resultaten voorgesteld die relevant zijn voor veel organisaties. Gebruik deze suggesties om de strategie voor uw organisatie te verfijnen op basis van uw unieke behoeften.

Inzicht in de motivaties van uw leidinggevenden

Hoewel Zero Trust kan helpen bij het stroomlijnen van het proces van het voldoen aan wettelijke vereisten, is het misschien wel de grootste uitdaging om ondersteuning en bijdrage te krijgen van leiders binnen uw organisatie. Deze acceptatierichtlijnen zijn ontworpen om u te helpen met hen te communiceren, zodat u organisatie-afstemming kunt krijgen, uw strategische doelen kunt definiëren en resultaten kunt identificeren.

Het verkrijgen van uitlijning begint met het begrijpen van wat uw leiders motiveren en waarom ze zich zorgen moeten maken over het voldoen aan wettelijke vereisten. De volgende tabel bevat voorbeelden van perspectieven, maar het is belangrijk dat u met elk van deze leiders en teams vergadert en een gedeeld begrip krijgt van elkaars motivaties.

| Role | Waarom voldoen aan wettelijke vereisten is belangrijk |

|---|---|

| Chief Executive Officer (CEO) | Verantwoordelijk voor het beveiligen van de organisatiestrategie die wordt gevalideerd door externe controle-instanties. De CEO rapporteert meestal aan een raad van bestuur die ook het nalevingsniveau van wettelijke vereisten in de organisatie en jaarlijkse auditresultaten kan evalueren. |

| Chief Marketing Officer (CMO) | Verantwoordelijk voor het waarborgen dat vertrouwelijke bedrijfsgegevens niet extern worden gedeeld voor marketingdoeleinden. |

| Chief Information Officer (CIO) | Is doorgaans de informatiefunctionaris in de organisatie en wordt aansprakelijk gesteld voor informatieregelgevers. |

| Chief Technology Officer (CTO) | Verantwoordelijk voor het handhaven van naleving van regelgeving binnen de digitale activa. |

| Chief Information Security Officer (CISO) | Verantwoordelijk voor de acceptatie en naleving van industriestandaarden die rechtstreeks betrekking hebben op naleving van informatiebeveiliging. |

| Chief Operations Officer (COO) | Zorgt ervoor dat bedrijfsbeleid en -procedures met betrekking tot informatiebeveiliging, gegevensprivacy en andere regelgevingsprocedures op operationeel niveau worden gehandhaafd. |

| Chief Financial Officer (CFO) | Beoordeelt financiële nadelen en voordelen van naleving, zoals cyberverzekering en belastingnaleving. |

| Chief Risk Officer (CRO) | Is eigenaar van het risico-onderdeel van het GRC-framework (Governance Risk and Compliance) binnen de organisatie. Vermindert bedreigingen voor niet-naleving en naleving. |

Verschillende onderdelen van uw organisatie kunnen verschillende motivaties en stimulansen hebben voor het uitvoeren van wettelijke en nalevingsvereisten. De volgende tabel bevat een overzicht van enkele van deze motivaties. Zorg ervoor dat u contact maakt met uw belanghebbenden om inzicht te hebben in hun motivaties.

| Gebied | Redenen |

|---|---|

| Bedrijfsbehoeften | Om te voldoen aan wettelijke en wettelijke vereisten die van toepassing zijn. |

| IT-behoeften | Om technologieën te implementeren die de naleving van wettelijke en nalevingsvereisten automatiseren, zoals uiteengezet door uw organisatie binnen het bereik van identiteiten, gegevens, apparaten (eindpunten), toepassingen en infrastructuur. |

| Operationele behoeften | Implementeer beleidsregels, procedures en werkinstructies waarnaar wordt verwezen en afgestemd op relevante industriestandaarden en relevante nalevingsvereisten. |

| Strategische behoeften | Verminder het risico op inbreuk op nationale, regionale en lokale wetten en de potentiële financiële en openbare reputatieschade die kan voortvloeien uit inbreuken. |

De governance-piramide gebruiken om strategie te informeren

Het belangrijkste om te onthouden met dit bedrijfsscenario is dat het Zero Trust-framework fungeert als onderdeel van een groter governancemodel dat de hiërarchie van verschillende wettelijke, wettelijke, regelgeving, beleid en procedurele vereisten binnen een organisatie vastlegt. In de nalevings- en regelgevingsruimte zijn er veel manieren om dezelfde vereiste of controle te bereiken. Het is belangrijk te vermelden dat dit artikel naleving van regelgeving navolgt met behulp van een Zero Trust-benadering.

Een strategiemodel dat vaak wordt gebruikt binnen naleving van regelgeving, is de governance-piramide die hier wordt weergegeven.

Deze piramide illustreert de verschillende niveaus waarop de meeste organisaties it-governance (information technology) beheren. Vanaf de top van de piramide tot de bodem zijn dit wetgeving, standaarden, beleidsregels en procedures en werkinstructies.

De top van de piramide vertegenwoordigt het belangrijkste niveau: wetgeving. Op dit niveau is de variatie tussen organisaties minder omdat wetten breed van toepassing zijn op veel organisaties, hoewel nationale en bedrijfsspecifieke voorschriften alleen van toepassing kunnen zijn op sommige bedrijven en niet op andere. De basis van de piramide, werkinstructies, vertegenwoordigt het gebied met de grootste variatie en oppervlakte van implementatie in organisaties. Dit is het niveau waarmee een organisatie gebruik kan maken van technologie om te voldoen aan de belangrijkere vereisten voor de hogere niveaus.

De rechterkant van de piramide biedt voorbeelden van scenario's waarbij naleving van de organisatie kan leiden tot positieve bedrijfsresultaten en voordelen. Zakelijke relevantie creëert meer incentives voor organisaties om een governancestrategie te hebben.

In de volgende tabel wordt beschreven hoe de verschillende governanceniveaus aan de linkerkant van de piramide de strategische zakelijke voordelen aan de rechterkant kunnen bieden.

| Governanceniveau | Strategische zakelijke relevantie en resultaten |

|---|---|

| Wetgeving en wetten, als collectief beschouwd | Het doorgeven van juridische audits kan boetes en boetes voorkomen en consumentenvertrouwen en merkloyaliteit opbouwen. |

| Standaarden bieden een betrouwbare basis voor mensen om dezelfde verwachtingen te delen over een product of service | Standaarden bieden kwaliteitscontrole door middel van diverse controles voor de kwaliteit van de industrie. Sommige certificeringen hebben ook voordelen voor cyberverzekeringen. |

| Beleidsregels en procedures documenteren de dagelijkse functies en bewerkingen van een organisatie | Veel handmatige processen met betrekking tot governance kunnen worden gestroomlijnd en geautomatiseerd. |

| Werkinstructies beschrijven hoe u een proces uitvoert op basis van het gedefinieerde beleid en de procedures in gedetailleerde stappen | De ingewikkelde details van handleidingen en instructiedocumenten kunnen worden gestroomlijnd door technologie. Dit kan de menselijke fout aanzienlijk verminderen en tijd besparen. Een voorbeeld is het gebruik van beleid voor voorwaardelijke toegang van Microsoft Entra als onderdeel van het onboardingproces van werknemers. |

Het governance piramidemodel helpt prioriteiten te concentreren:

Wettelijke en wettelijke vereisten

Organisaties kunnen ernstige gevolgen ondervinden als deze niet worden gevolgd.

Branchespecifieke en beveiligingsstandaarden

Organisaties hebben mogelijk een branchevereiste om te voldoen aan of gecertificeerd te zijn met een of meer van deze standaarden. Het Zero Trust-framework kan worden toegewezen aan verschillende standaarden voor beveiliging, informatiebeveiliging en infrastructuurbeheer.

Beleid en procedures

Organisatiespecifieke en beheer de meer intrinsieke processen binnen het bedrijf.

Werkinstructies

Gedetailleerde controles die zeer technisch en aangepast zijn voor organisaties om te voldoen aan het beleid en de procedures.

Er zijn verschillende standaarden die de meeste waarde toevoegen aan gebieden van de Zero Trust-architectuur. De aandacht vestigen op de volgende standaarden die op u van toepassing zijn, zullen meer impact opleveren:

The Center for Internet Security (CIS) Benchmarks bieden waardevolle richtlijnen voor apparaatbeheer en eindpuntbeheerbeleid. CIS-benchmarks bevatten implementatiehandleidingen voor Microsoft 365 en Microsoft Azure. Organisaties in alle branches en verticalen gebruiken CIS-benchmarks om hen te helpen bij het bereiken van beveiligings- en nalevingsdoelen. met name degenen die in sterk gereglementeerde omgevingen werken.

National Institute of Standards and Technology (NIST) biedt de NIST Special Publication (NIST SP 800-63-4 ipd) Digital Identity Guidelines. Deze richtlijnen bieden technische vereisten voor federale instanties die digitale identiteitsservices implementeren en zijn niet bedoeld om de ontwikkeling of het gebruik van standaarden buiten dit doel te beperken. Het is belangrijk om te weten dat deze vereisten worden gemaakt om de bestaande protocollen te verbeteren die deel uitmaken van de Zero Trust-strategie. Zowel overheids- als overheidsorganisaties in het bijzonder in de Verenigde Staten zich abonneren op NIST, maar ook openbaar vermelde bedrijven kunnen ook gebruikmaken van de leidende principes binnen het kader. NIST biedt ook hulp bij het implementeren van een Zero Trust-architectuur in de publicaties die zijn opgenomen in NIST SP 1800-35.

De onlangs herziene ISO 27002:2022-standaard wordt aanbevolen voor algemene gegevensbeheer en informatiebeveiliging. De bijlage A-controles vormen echter een goede basis voor het maken van een controlelijst voor beveiligingscontroles, die later kunnen worden omgezet in bruikbare doelstellingen.

ISO 27001:2022 biedt ook uitgebreide richtlijnen over hoe risicobeheer kan worden geïmplementeerd in de context van informatiebeveiliging. Dit kan met name nuttig zijn met het aantal metrische gegevens dat beschikbaar is voor gebruikers in de meeste portals en dashboards.

Standaarden zoals deze kunnen prioriteit krijgen om uw organisatie een basislijn van beleidsregels en controles te bieden om te voldoen aan algemene vereisten.

Microsoft biedt Microsoft Purview Compliance Manager om u te helpen bij het plannen en bijhouden van de voortgang van vergaderingen die van toepassing zijn op uw organisatie. Compliancebeheer kan u helpen tijdens uw nalevingstraject, van het inventariseren van uw risico's voor gegevensbescherming tot het beheren van de complexiteit van het implementeren van controles, het op de hoogte blijven van regelgeving en certificeringen en het rapporteren aan auditors.

Uw strategie bepalen

Vanuit het oogpunt van naleving moet uw organisatie de strategie definiëren op basis van de intrinsieke GRC-methodologie. Als de organisatie zich niet abonneert op een specifieke standaard, beleid of framework, moet er een evaluatiesjabloon worden verkregen bij Compliancebeheer. Aan elk actief Microsoft 365-abonnement wordt een basislijn voor gegevensbeveiliging toegewezen die kan worden toegewezen aan de richtlijnen voor zero trust-implementatie. Deze basislijn geeft uw implementeerfuncties een goed uitgangspunt om te bepalen hoe de praktische implementatie van Zero Trust eruit moet zien vanuit het perspectief van naleving. Deze gedocumenteerde controles kunnen later worden geconverteerd naar meetbare doelstellingen. Deze doelstellingen moeten specifiek, meetbaar, haalbaar, realistisch en tijdgebonden (SMART) zijn.

De sjabloon Data Protection Baseline in Compliance Manager integreert 36 acties voor Zero Trust, uitgelijnd op de volgende controlefamilies:

- Zero Trust-toepassing

- Richtlijnen voor het ontwikkelen van Zero Trust-apps

- Zero Trust-eindpunt

- Zero Trust-gegevens

- Zero Trust Identity

- Zero Trust Infrastructure

- Zero Trust Network

- Zichtbaarheid, automatisering en indeling van Zero Trust

Deze zijn sterk afgestemd op de zero Trust-referentiearchitectuur, die hier wordt weergegeven.

Planfase

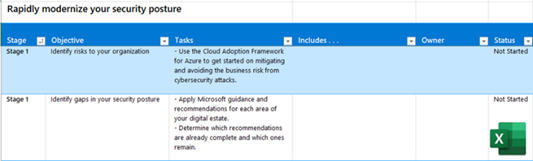

Veel organisaties kunnen een vier gefaseerde benadering van deze technische activiteiten uitvoeren, samengevat in de volgende tabel.

| Fase 1 | Fase 2 | Fase 3 | Fase 4 |

|---|---|---|---|

| Identificeer wettelijke vereisten die van toepassing zijn op uw organisatie. Gebruik Compliancebeheer om regelgeving te identificeren die van invloed kunnen zijn op uw bedrijf, om de naleving te beoordelen van de vereisten op hoog niveau die door deze voorschriften worden opgelegd en plan herstel voor geïdentificeerde hiaten. Bekijk de huidige richtlijnen voor regelgeving die van toepassing zijn op uw organisatie. |

Gebruik Content Explorer in Microsoft Purview om gegevens te identificeren die onderhevig zijn aan regelgevingsvereisten en om de risico's en blootstelling ervan te beoordelen. Definieer aangepaste classificaties om deze mogelijkheid aan te passen aan uw bedrijfsbehoeften. Evalueer vereisten voor gegevensbescherming, zoals beleidsregels voor gegevensretentie en recordbeheer, en implementeer vervolgens basisbeleidsregels voor gegevensbescherming en gegevensbeheer met behulp van retentie- en vertrouwelijkheidslabels. Implementeer basis-DLP-beleid om de stroom van gereglementeerde informatie te beheren. Implementeer nalevingsbeleid voor communicatie indien vereist door regelgeving. |

Breid beleid voor levenscyclusbeheer van gegevens uit met automatisering. Stel partitionerings- en isolatiecontroles in met behulp van vertrouwelijkheidslabels, DLP of informatiebarrières , indien vereist door regelgeving. Breid informatiebeveiligingsbeleid uit door containerlabels, automatisch en verplicht labelen en strenger DLP-beleid te implementeren. Vouw dit beleid vervolgens uit naar on-premises gegevens, apparaten (eindpunten) en cloudservices van derden met behulp van andere mogelijkheden in Microsoft Purview. De naleving opnieuw beoordelen met Compliancebeheer en resterende hiaten identificeren en verhelpen. |

Gebruik Microsoft Sentinel om rapporten te maken op basis van het geïntegreerde auditlogboek om continu de nalevingsstatus van uw gegevens te beoordelen en inventariseren. Blijf compliancebeheer continu gebruiken om resterende hiaten te identificeren en op te heffen en te voldoen aan de vereisten van nieuwe of bijgewerkte regelgeving. |

Als deze gefaseerde benadering werkt voor uw organisatie, kunt u het volgende gebruiken:

Deze downloadbare PowerPoint-diaserie om uw voortgang door deze fasen en doelstellingen voor leidinggevenden en andere belanghebbenden te presenteren en bij te houden. Dit is de dia voor dit bedrijfsscenario.

Deze Excel-werkmap om eigenaren toe te wijzen en uw voortgang voor deze fasen, doelstellingen en hun taken bij te houden. Dit is het werkblad voor dit bedrijfsscenario.

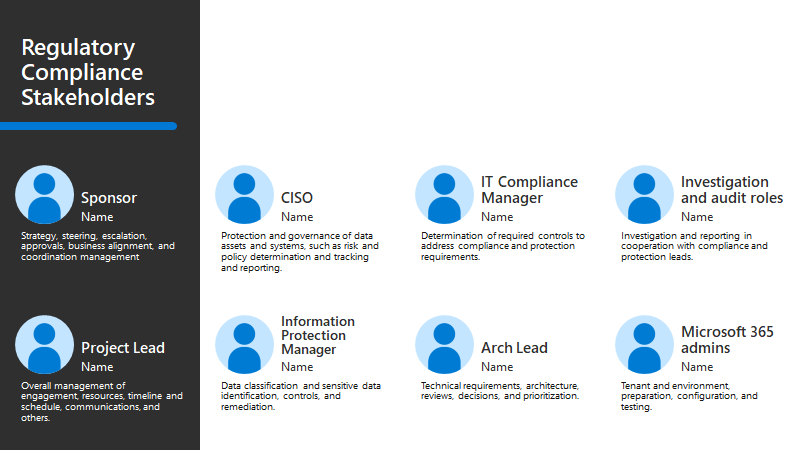

Belanghebbendenteam

Uw belanghebbendenteam voor dit bedrijfsscenario omvat leiders in uw organisatie die zijn geïnvesteerd in uw beveiligingspostuur en die waarschijnlijk de volgende rollen bevatten:

| Programmaleiders en technische eigenaren | Verantwoordelijkheid |

|---|---|

| Sponsor | Strategie, stuur, escalatie, aanpak, bedrijfsuitlijning en coördinatiebeheer. |

| Projectleider | Algemeen beheer van betrokkenheid, resources, tijdlijn en planning, communicatie en andere. |

| CISO | Bescherming en governance van gegevensassets en -systemen, zoals risico- en beleidsbepaling en -tracering en rapportage. |

| IT-compliancebeheer | Bepaling van vereiste controles om te voldoen aan nalevings- en beveiligingsvereisten. |

| Euc-lead (beveiliging en bruikbaarheid van eindgebruikers) | Vertegenwoordiging van uw werknemers. |

| Onderzoeks- en controlerollen | Onderzoek en rapportage in samenwerking met leads voor naleving en bescherming. |

| Information Protection Manager | Gegevensclassificatie en gevoelige gegevensidentificatie, besturingselementen en herstel. |

| Architectuurleider | Technische vereisten, architectuur, beoordelingen, beslissingen en prioriteitstelling. |

| Microsoft 365-beheerders | Tenant en omgeving, voorbereiding, configuratie, testen. |

De PowerPoint-diaserie met resources voor deze acceptatie-inhoud bevat de volgende dia met een belanghebbendeweergave die u kunt aanpassen voor uw eigen organisatie.

Technische plannen en gereedheid voor vaardigheden

Microsoft biedt bronnen om u te helpen voldoen aan wettelijke en nalevingsvereisten. In de volgende secties worden de resources voor specifieke doelstellingen in de vier eerder gedefinieerde fasen gemarkeerd.

Fase 1

In fase 1 identificeert u de voorschriften die van toepassing zijn op uw organisatie en gaat u compliancebeheer gebruiken. U bekijkt ook de regelgeving die van toepassing is op uw organisatie.

| Doelstellingen voor fase 1 | Resources |

|---|---|

| Nalevingsvereisten identificeren met behulp van governance-piramide. | Evaluaties van Compliancebeheer |

| Gebruik Compliancebeheer om naleving te beoordelen en herstel voor geïdentificeerde hiaten te plannen. | Ga naar de Microsoft Purview-nalevingsportal en bekijk alle door de klant beheerde verbeteringsacties die relevant zijn voor uw organisatie. |

| Bekijk de huidige richtlijnen voor regelgeving die van toepassing zijn op uw organisatie. | Zie de onderstaande tabel. |

Deze tabel bevat algemene voorschriften of standaarden.

| Regelgeving of standaard | Resources |

|---|---|

| National Institute of Standards and Technology (NIST) | Microsoft Entra-id configureren om te voldoen aan de controleniveaus van NIST Authenticator |

| Federal Risk and Authorization Management Program (FedRAMP) | Microsoft Entra-id configureren om te voldoen aan fedRAMP High Impact-niveau |

| Certificering van cyberbeveiligingsrijpmodel (CMMC) | Microsoft Entra-id configureren voor CMMC-naleving |

| Executive Order on Improving the Nation's Cybersecurity (EO 14028) | Voldoen aan identiteitsvereisten van memorandum 22-09 met Microsoft Entra ID |

| Health Insurance Portability and Accountability Act of 1966 (HIPAA) | Microsoft Entra-id configureren voor HIPAA-naleving |

| Payment Card Industry Security Standards Council (PCI SSC) | Richtlijnen voor Microsoft Entra PCI-DSS |

| Regelgeving voor financiële dienstverlening | Belangrijke nalevings- en beveiligingsoverwegingen voor Amerikaanse banken en kapitaalmarkten

|

| Noord-Amerika Electric Reliability Corporation (NERC) | Belangrijke nalevings- en beveiligingsoverwegingen voor de energiesector |

Fase 2

In fase 2 begint u met het implementeren van besturingselementen voor gegevens die nog niet zijn geïmplementeerd. Meer richtlijnen voor het plannen en implementeren van besturingselementen voor informatiebeveiliging staan in de handleiding Voor het identificeren en beveiligen van gevoelige bedrijfsgegevens .

| Doelstellingen voor fase 2 | Resources |

|---|---|

| Gebruik Content Explorer om gereglementeerde gegevens te identificeren. | Aan de slag met Inhoudsverkenner Content Explorer kan u helpen bij het controleren van de huidige blootstelling van gereglementeerde gegevens en het beoordelen van de naleving van regelgeving die dicteert waar deze moet worden opgeslagen en hoe deze moet worden beveiligd. Aangepaste typen gevoelige informatie maken |

| Implementeer basisbeleid voor gegevensbeheer en informatiebeveiliging met behulp van retentie- en vertrouwelijkheidslabels. | Meer informatie over bewaarbeleid en labels om te behouden of te verwijderen Meer informatie over vertrouwelijkheidslabels |

| Controleer uw DLP- en versleutelingsbeleid. | Preventie van gegevensverlies in Purview Versleuteling met vertrouwelijkheidslabels Versleuteling voor Office 365 |

| Communicatiebeleid implementeren (indien van toepassing). | Nalevingsbeleid voor communicatie maken en beheren |

Fase 3

In fase 3 begint u met het automatiseren van uw beleid voor gegevensbeheer voor retentie en verwijdering, inclusief het gebruik van adaptieve bereiken.

Deze fase omvat het implementeren van besturingselementen voor scheiding en isolatie. NIST schrijft bijvoorbeeld hostingprojecten voor in een geïsoleerde omgeving als deze projecten betrekking hebben op specifieke soorten geclassificeerd werk voor en met de Verenigde Staten overheid. In sommige scenario's vereisen regels voor financiële dienstverlening partitioneringsomgevingen om te voorkomen dat werknemers van verschillende onderdelen van het bedrijf met elkaar communiceren.

| Doelstellingen voor fase 3 | Resources |

|---|---|

| Breid beleid voor levenscyclusbeheer van gegevens uit met automatisering. | Beheer van gegevenslevenscyclus |

| Partitionerings- en isolatiebesturingselementen instellen (indien van toepassing). | Informatiebarrières Preventie van gegevensverlies Toegang tussen tenants |

| Breid beleidsregels voor gegevensbeveiliging uit naar andere workloads. | Meer informatie over de scanner voor gegevensbeveiliging Beleid voor preventie van gegevensverlies gebruiken voor niet-Microsoft-cloud-apps Preventie van gegevensverlies en Microsoft Teams Preventie van gegevensverlies van eindpunten gebruiken Vertrouwelijkheidslabels gebruiken om inhoud in Microsoft Teams, Microsoft 365-groepen en SharePoint-sites te beveiligen |

| De naleving wordt opnieuw beoordeeld met Compliancebeheer. | Compliance Manager |

Fase 4

De doelstellingen in fase 4 gaan over het operationeel maken van dit scenario door over te stappen op een doorlopende beweging van het evalueren van de naleving van uw assets op uw toepasselijke regelgeving en standaarden.

| Doelstellingen voor fase 4 | Resources |

|---|---|

| Evalueer en inventariseer continu de nalevingsstatus van resources. | Dit artikel heeft elk vereist hulpprogramma geïdentificeerd en voor dit doel vormt u een herhaalbaar, iteratief proces dat continue bewaking van resources en assets binnen de digitale activa mogelijk maakt. Zoeken in het auditlogboek in de complianceportal |

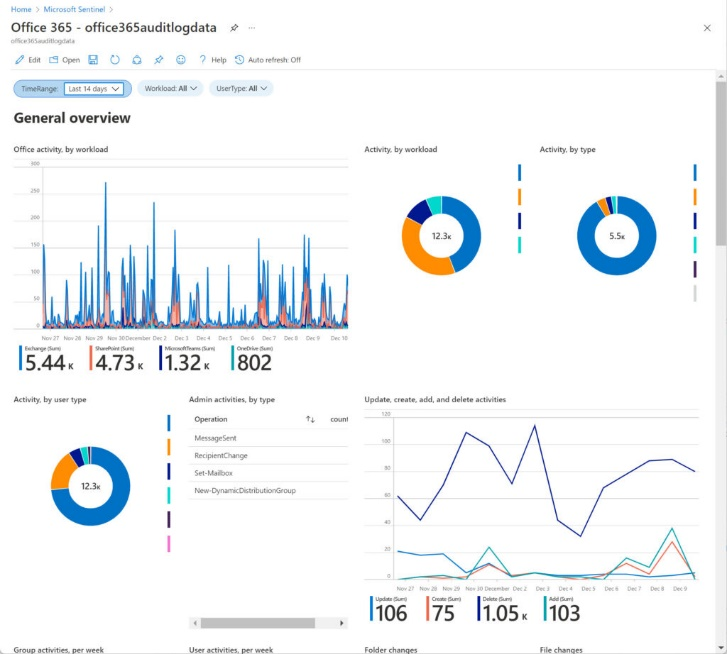

| Gebruik Microsoft Sentinel om rapporten te maken om naleving te meten. | Gebruik Microsoft Sentinel om rapporten te maken op basis van het geïntegreerde auditlogboek om naleving te beoordelen en te meten en de effectiviteit van controles te demonstreren. Log analytics in Azure |

| Gebruik Compliancebeheer om nieuwe hiaten te identificeren en op te heffen. | Compliance Manager |

Fase Gereed

De meeste nalevingswerkzaamheden worden uitgevoerd via het afdwingen van beleid. U bepaalt aan welke voorwaarden moet worden voldaan om naleving te bereiken en vervolgens een beleid of set beleidsregels te maken om een set besturingselementen te automatiseren. Het afdwingen van beleid met Zero Trust maakt herhaalbare verificatie voor specifieke nalevingscontroles die worden geïmplementeerd. Door controles in te bouwen op de operationele technologie waarmee de organisatie elke dag communiceert, wordt het een eenvoudigere taak om controlegereedheid te bereiken.

Tijdens de fase Gereed evalueert, test en test u het beleid dat u wilt uitvoeren om ervoor te zorgen dat deze activiteiten de beoogde resultaten behalen. Zorg ervoor dat deze geen nieuwe risico's veroorzaken. Voor dit Zero Trust-bedrijfsscenario is het belangrijk om samen te werken met uw belanghebbenden die toegangsbeheer, gegevensbescherming en andere infrastructuurbeveiligingen implementeren. De aanbevelingen voor het evalueren, testen en testen van beleid om extern en hybride werk mogelijk te maken, zijn bijvoorbeeld anders dan de aanbevelingen voor het identificeren en beveiligen van gevoelige gegevens in uw digitale activa.

Voorbeeldbesturingselementen

Elke pijler van Zero Trust kan worden toegewezen aan specifieke controles binnen een regelgevings- of standaardenframework.

Voorbeeld 1

Zero Trust for Identity is toegewezen aan Access Control Management binnen de Benchmark voor Internet Security (CIS) en aan Bijlageure A.9.2.2 User Access Provisioning in ISO 27001:2022.

In dit diagram wordt toegangsbeheer gedefinieerd in bijlageure 9.2.2 van de ISO 27001-vereistenstandaard, Inrichting van gebruikerstoegang. Aan de vereisten voor deze sectie wordt voldaan door meervoudige verificatie te vereisen.

De uitvoering van elk besturingselement, zoals het afdwingen van beleid voor voorwaardelijke toegang, is uniek voor elke organisatie. Het risicoprofiel van uw organisatie, samen met een inventaris van assets, moet een nauwkeurig oppervlak en een bereik van implementatie creëren.

Voorbeeld 2

Een van de meer voor de hand liggende correlaties tussen Zero Trust-architectuur en industriestandaarden omvat informatieclassificatie. Bijlageure 8.2.1 van ISO 27001 bepaalt dat:

- Informatie moet worden geclassificeerd in termen van wettelijke vereisten, waarde, kritiek en gevoeligheid voor onbevoegde openbaarmaking of wijziging, in het ideale geval geclassificeerd om bedrijfsactiviteiten weer te geven in plaats van deze te remmen of te bemoeilijken.

In dit diagram wordt de Microsoft Purview-gegevensclassificatieservice gebruikt om vertrouwelijkheidslabels te definiëren en toe te passen op e-mailberichten, documenten en gestructureerde gegevens.

Voorbeeld 3

Bijlageure 8.1.1 In ISO 27001:2022 (Inventaris van activa) is vereist dat "alle activa die zijn gekoppeld aan informatie- en informatieverwerkingsfaciliteiten moeten worden geïdentificeerd en beheerd gedurende de levenscyclus, en altijd up-to-date zijn."

De uitvoering van deze controlevereiste kan worden bereikt via de implementatie van Intune-apparaatbeheer. Deze vereiste biedt een duidelijk overzicht van de inventarisatie en rapporteert de status van naleving voor elk apparaat op basis van gedefinieerd bedrijfsbeleid of branchebeleid.

Voor deze controlevereiste gebruikt u Microsoft Intune om apparaten te beheren, waaronder het instellen van nalevingsbeleid om te rapporteren over de naleving van apparaten op basis van het beleid dat u hebt ingesteld. U kunt ook beleid voor voorwaardelijke toegang gebruiken om apparaatcompatibiliteit te vereisen tijdens het verificatie- en autorisatieproces.

Voorbeeld 4

Het meest uitgebreide voorbeeld van een pijler van Zero Trust die is toegewezen aan industriestandaarden, is bedreigingsinformatie en incidentrespons. De volledige omvang van producten van Microsoft Defender en Microsoft Sentinel wordt in dit scenario van toepassing om diepgaande analyse en uitvoering van bedreigingsinformatie en realtime incidentrespons te bieden.

In dit diagram biedt Microsoft Sentinel samen met Microsoft Defender-hulpprogramma's bedreigingsinformatie.

Fase adopteren

In de acceptatiefase implementeert u stapsgewijs uw technische plannen in uw digitale activa. U moet de technische plannen categoriseren op gebied en samenwerken met de bijbehorende teams om deze fase te voltooien.

Neem voor identiteits- en apparaattoegang een gefaseerde benadering waarbij u begint met een klein aantal gebruikers en apparaten en vervolgens geleidelijk de implementatie verhoogt om uw volledige omgeving op te nemen. Dit wordt beschreven in het scenario veilige externe en hybride werkimplementatie . Dit is een voorbeeld.

Ingebruikname voor het beveiligen van gegevens omvat het trapsgewijs uitvoeren van het werk en het herhalen van de beleidsregels die u maakt, op de juiste wijze zijn afgestemd op uw omgeving. Dit wordt beschreven in het scenario voor het identificeren en beveiligen van gevoelige bedrijfsgegevens . Dit is een voorbeeld.

Beheren en beheren

Voldoen aan wettelijke en nalevingsvereisten is een doorlopend proces. Naarmate u naar deze fase overschakelt, schakelt u over naar het bijhouden en bewaken. Microsoft biedt een aantal hulpprogramma's om u te helpen.

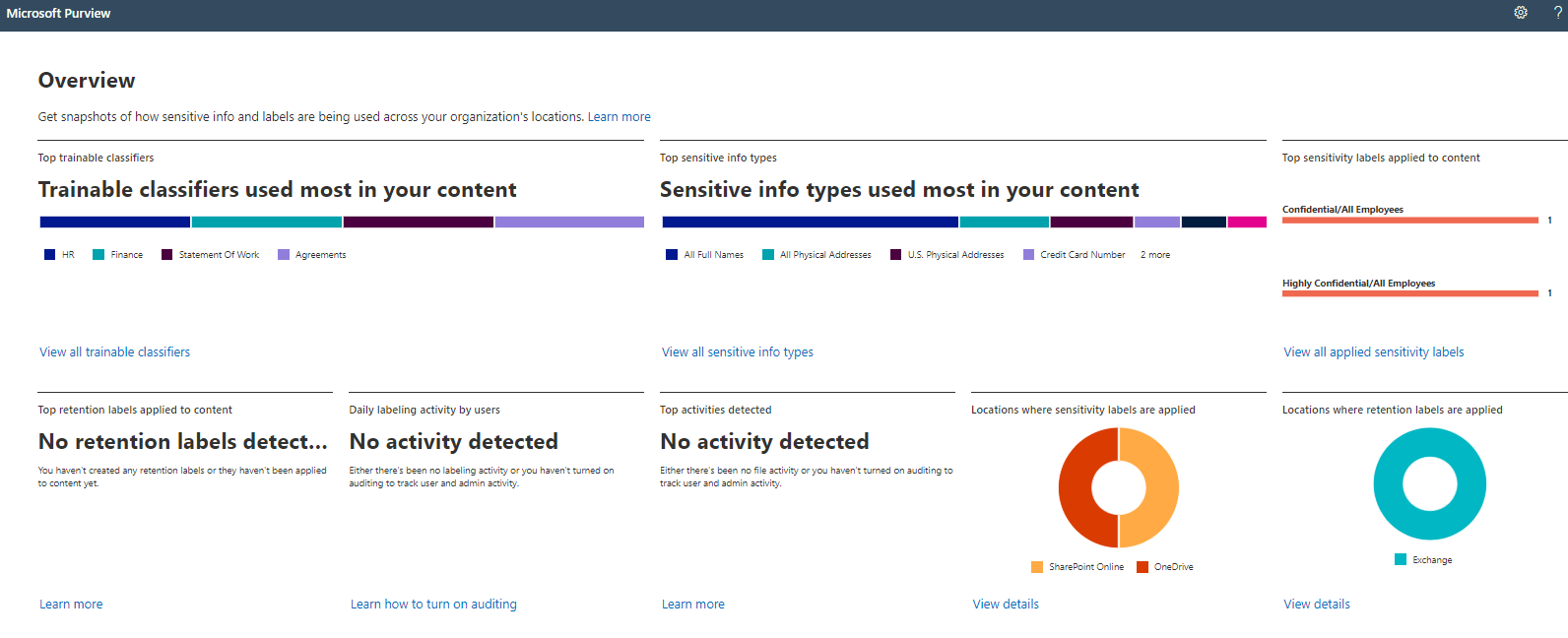

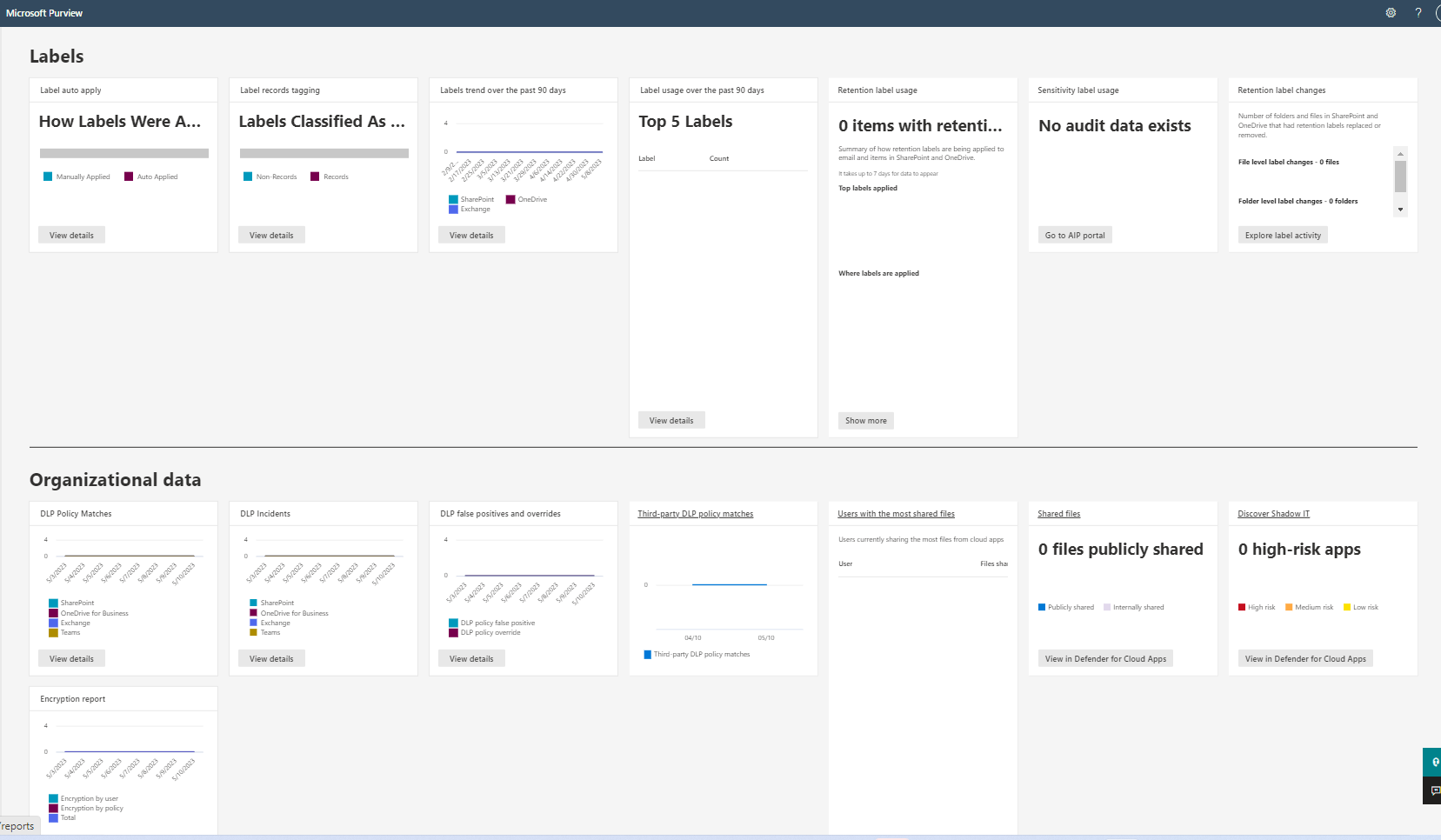

U kunt Inhoudsverkenner gebruiken om de status van de naleving van de organisatie te controleren. Voor gegevensclassificatie biedt Inhoudsverkenner een overzicht van het landschap en de verspreiding van gevoelige informatie binnen uw organisatie. Van trainbare classificaties tot verschillende typen gevoelige gegevens, via adaptieve bereiken of handmatig gemaakte vertrouwelijkheidslabels, kunnen uw beheerders zien of het voorgeschreven gevoeligheidsschema correct wordt toegepast in de hele organisatie. Dit is ook de mogelijkheid om specifieke risicogebieden te identificeren waarbij gevoelige informatie consistent wordt gedeeld in Exchange, SharePoint en OneDrive. Dit is een voorbeeld.

Door de grotere rapportagefunctionaliteit in de Microsoft Purview-nalevingsportal te gebruiken, kunt u een macroweergave van naleving maken en kwantificeren. Dit is een voorbeeld.

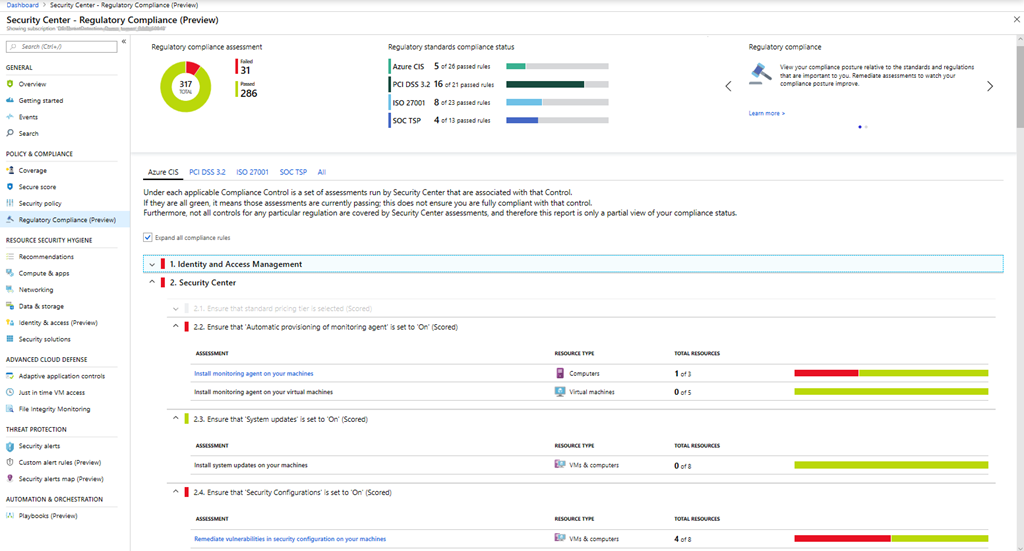

Hetzelfde denken en proces kan worden toegepast op Azure. Gebruik Defender voor Cloud-Naleving van regelgeving om een nalevingsscore te bepalen die vergelijkbaar is met dezelfde score die is opgegeven in Purview Compliance Manager. De score is afgestemd op meerdere regelgevingsstandaarden en -frameworks in verschillende brancheverticalen. Het is aan uw organisatie om te begrijpen welke van deze regelgevingsstandaarden en frameworks van toepassing zijn op de score. De status van dit dashboard geeft een constante realtime evaluatie weer van het doorgeven versus mislukken van evaluaties met elke standaard. Dit is een voorbeeld.

De Purview-dashboards bieden een brede evaluatie die u kan helpen uw leidinggevenden te informeren en te gebruiken in afdelingsrapportage, zoals een kwartaalbeoordeling. Op een meer operationele opmerking kunt u Gebruikmaken van Microsoft Sentinel door een Log Analytics-werkruimte te maken voor geïntegreerde auditlogboekgegevens. Deze werkruimte kan worden verbonden met uw Microsoft 365-gegevens en biedt inzicht in gebruikersactiviteiten. Dit is een voorbeeld.

Deze gegevens kunnen worden aangepast en kunnen worden gebruikt in combinatie met de andere dashboards om de wettelijke vereiste te contextualiseren die specifiek is afgestemd op de strategie, het risicoprofiel, de doelstellingen en doelstellingen van uw organisatie.

Volgende stappen

- Overzicht van zero Trust Adoption Framework

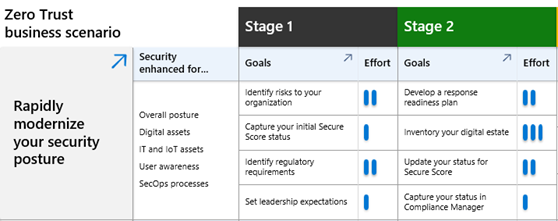

- Uw beveiligingspostuur snel moderniseren

- Extern en hybride werk beveiligen

- Gevoelige bedrijfsgegevens identificeren en beveiligen

- Bedrijfsschade voorkomen of verminderen door een inbreuk

Resources voor het bijhouden van voortgang

Voor een van de Zero Trust-bedrijfsscenario's kunt u de volgende resources voor het bijhouden van voortgang gebruiken.

| Resource voor voortgangstracering | Dat helpt je... | Ontworpen voor |

|---|---|---|

Implementatiescenarioplan Phase Grid downloadbaar Visio-bestand of PDF

|

Eenvoudig inzicht in de beveiligingsverbeteringen voor elk bedrijfsscenario en het inspanningsniveau voor de fasen en doelstellingen van de fase Plan. | Zakelijke scenarioprojectleiders, leidinggevenden en andere belanghebbenden. |

| Zero Trust Adoption Tracker downloadbare PowerPoint-diaserie |

Volg uw voortgang door de fasen en doelstellingen van de fase Plan. | Zakelijke scenarioprojectleiders, leidinggevenden en andere belanghebbenden. |

Bedrijfsscenariodoelstellingen en -taken die kunnen worden gedownload voor Excel-werkmappen

|

Wijs het eigendom toe en houd uw voortgang bij via de fasen, doelstellingen en taken van de fase Plan. | Zakelijke scenarioprojectleiders, IT-leads en IT-implementers. |

Zie Zero Trust-evaluatie en resources voor het bijhouden van voortgang voor aanvullende resources.