Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Digitale transformatie vormt een nieuw normaal. Organisaties omarmen digitale transformatie om doorlopende wijzigingen in de bedrijfsomgeving te beheren door bij te houden:

- Veranderende bedrijfsmodellen en partnerschappen.

- Technologietrends.

- Regelgevende, geopolitieke en culturele krachten.

Daarnaast versnelde het werken op afstand door COVID-19 deze transformatie en verschuift de beveiliging van een kostenpost naar een strategische factor voor groei.

Zero Trust is beveiliging voor digitale bedrijven. Voor digitale transformatie moeten traditionele beveiligingsmodellen worden bijgewerkt, omdat traditionele beveiligingsmethoden niet voldoen aan de huidige vereisten voor bedrijfsflexibiliteit, gebruikerservaringen en voortdurend veranderende bedreigingen. Organisaties implementeren Zero Trust om deze uitdagingen aan te pakken en maken het nieuwe normaal werken overal mogelijk, met iedereen, op elk gewenst moment.

Het overstappen van een traditioneel beveiligingsmodel naar Zero Trust is echter een belangrijke transformatie waarvoor buy-in, acceptatie en wijzigingsbeheer in een hele organisatie vereist is. Zakelijke leiders, technologieleiders, beveiligingsleiders en beveiligingsbeoefenaars spelen allemaal essentiële onderdelen bij het creëren van een flexibele Zero Trust-beveiligingsbenadering.

Veel beveiligingsarchitecten en IT-teams vragen om hulp bij het communiceren met leidinggevenden, het bijhouden van de voortgang en het stimuleren van acceptatie. Deze richtlijnen helpen beveiligings- en technologieteams samen te werken met zakelijke leiders op Zero Trust door het volgende te bieden:

- Aanbevolen Zero Trust-doelstellingen voor leidinggevenden in organisaties.

- Een methodische en gefaseerde benadering voor het implementeren van een Zero Trust-architectuur.

- Een systematische manier om de voortgang bij te houden, afgestemd op leidinggevenden.

- Curatie van de meest relevante bronnen voor de implementatie van Zero Trust, van dia's die klaar zijn om aan zakelijke leiders te presenteren tot aan technische implementatierichtlijnen en gebruikersinfographics.

"Ons doel is om elke organisatie te helpen de beveiligingsmogelijkheden te versterken door middel van een Zero Trust-architectuur die is gebaseerd op onze uitgebreide oplossingen die betrekking hebben op identiteit, beveiliging, naleving en apparaatbeheer in alle clouds en platforms." –Satya Nadella, executive voorzitter en CEO van Microsoft

NBConsult heeft als Microsoft-partner bijgedragen aan en gaf feedback op materiaal aan deze richtlijnen voor adoptie.

Zero Trust vereist inzet op het hoogste niveau

Zero Trust beschermt bedrijfsactiva waar ze zich ook bevinden en waar ze ook heengaan. Zero Trust is een proactieve, geïntegreerde benadering van beveiliging die vereist dat u weet welke bedrijfsmiddelen en processen het belangrijkst zijn om te beveiligen en deze te beveiligen, terwijl de bedrijfsflexibiliteit behouden blijft.

Voor het aannemen van een Zero Trust-benadering is een buy-in vereist in de C-suite. Naarmate het bedreigingslandschap zich uitbreidt en kritieke aanvallen vaker voorkomen, maken zakelijke leiders in functionele gebieden zich steeds meer zorgen over de cyberbeveiligingsbenadering van hun organisatie.

Zero Trust stelt de hele C-suite en het bedrijf in staat om een meetbaar bedrijfsresultaat te omarmen dat is afgestemd op het verminderen van bedreigingen en het verhogen van de productiviteit.

Zero Trust voegt waarde toe aan twee overheersende scenario's die in de marketplace worden gezien:

- Een formele beveiligingsstrategie die is afgestemd op bedrijfsresultaten. Deze Zero Trust-benadering biedt een holistische weergave van beveiliging voor het hele bedrijf, via waarden die in het hele bedrijf worden gedeeld en op elk niveau van boven naar beneden worden aangenomen. Dit is vaak CISO-geleid en bedrijfsresultaten worden regelmatig bijgehouden als onderdeel van de rapportagefunctie van Zero Trust.

- Gedelegeerde beveiliging voor IT-functies waarbij beveiliging wordt behandeld als een andere technologie verticaal met minimale invoer en integratie van C-suite. Dit richt zich vaak op optimalisatie van kosten op korte termijn voor beveiliging in plaats van het te beheren als bedrijfsrisico, waardoor beveiliging vaak verder wordt gescheiden in niet-geïntegreerde onafhankelijke oplossingen voor 'best of breed'.

Zero Trust biedt een manier om de verticale oplossingen te integreren in één visie. Deze visie ondersteunt consistente bedrijfsmogelijkheden en resultaten en biedt doorlopend meetbare metrische gegevens over de status van beveiliging.

Normaal gesproken stelt de CISO- of IT-/Beveiligingsmanager strategie in, of ten minste keuzes voor beveiligingstechnologie. Buy-in van de andere C-level leiders is echter vereist om extra 'beveiliging' uitgaven te rechtvaardigen. Onder de Zero Trust-beveiligingsstrategie moeten andere C-suite-leden deelnemen aan het Zero Trust-traject, waarbij wordt begrepen dat beveiliging een gedeelde bedrijfsverantwoordelijkheid is die is afgestemd op bedrijfsresultaten.

Hier volgt een gegeneraliseerde weergave van de mogelijke functies die door verschillende C-niveaufuncties worden genomen en hoe ze zijn afgestemd op een geïntegreerde visie op beveiliging met zero Trust.

| Rol | Verantwoordelijkheid | Zero Trust-interesse |

|---|---|---|

| Algemeen Directeur (CEO) | Verantwoordelijk voor het bedrijf | Zero Trust biedt een geïntegreerde benadering van beveiliging in alle digitale lagen. |

| Marketing Directeur (Chief Marketing Officer - CMO) | Verantwoordelijk voor de marketingvisie en uitvoering | Zero Trust maakt snelle herstel na inbreuk mogelijk en stelt de verantwoordelijke rapportagefunctie in staat voor een openbare organisatie, waardoor schendingen kunnen worden opgenomen zonder reputatieverlies. |

| Chief Information Officer (CIO) | Verantwoordelijk voor IT als geheel | Zero Trust-principes elimineren verticale beveiligingsoplossingen die niet zijn afgestemd op bedrijfsresultaten en maken beveiliging als platform mogelijk, wat wel overeenkomt met bedrijfsresultaten. |

| Chief Information Security Officer (CISO) | Verantwoordelijk voor de implementatie van het beveiligingsprogramma | Zero Trust-principes bieden een voldoende basis voor de organisatie om te voldoen aan verschillende beveiligingsstandaarden en stelt de organisatie in staat om gegevens, assets en infrastructuur te beveiligen. |

| Chief Technology Officer (CTO) | Hoofdarchitect in het bedrijf | Zero Trust helpt bij het uitlijnen van de verdedigbare technologie die is afgestemd op bedrijfsresultaten. Met Zero Trust wordt beveiliging in elke architectuur geïntegreerd. |

| Directeur Operationele Zaken (COO) | Verantwoordelijk voor operationele uitvoering | Zero Trust helpt bij operationeel beheer; de handleiding van de veiligheidsvisie en het zichtbaar maken van wie wat heeft gedaan en wanneer. Beide zijn afgestemd op bedrijfsresultaten. |

| Financieel Directeur (CFO) | Verantwoordelijk voor governance en uitgaven | Zero Trust helpt met de verantwoordelijkheid van uitgaven en de weerbaarheid van uitgaven; een meetbare manier om een op risico's gebaseerde meting te verkrijgen tegen beveiliging en Zero Trust-uitgaven die zijn afgestemd op bedrijfsresultaten. |

Zero Trust-principes voor de C-suite

Zero Trust is een strategie en architectuur op basis van drie principes.

| Principe | Technische beschrijving | Zakelijke beschrijving |

|---|---|---|

| Uitdrukkelijk verifiëren | Verifieer en autoriseren altijd op basis van alle beschikbare gegevenspunten, waaronder gebruikersidentiteit, locatie, apparaatstatus, service of workload, gegevensclassificatie en afwijkingen. | Dit principe vereist dat gebruikers controleren wie ze zijn, met behulp van meer dan één methode, zodat gecompromitteerde accounts die zijn verkregen door hackers geen toegang hebben tot uw gegevens en apps. Deze aanpak vereist ook dat apparaten worden herkend als goedgekeurd voor toegang tot de omgeving en, idealiter, beheerd en gezond zijn (niet aangetast door malware). |

| Toegang met minimale bevoegdheden gebruiken | Beperk gebruikerstoegang met Just-In-Time en Just-Enough-Access (JIT/JEA), op risico's gebaseerd adaptief beleid en gegevensbeveiliging om zowel gegevens als productiviteit te beveiligen. | Dit principe beperkt de straal van een potentiële inbreuk, zodat de potentiële schade beperkt is als een account wordt aangetast. Voor accounts met meer bevoegdheden, zoals beheerdersaccounts, omvat dit het gebruik van mogelijkheden die beperken hoeveel toegang deze accounts hebben en wanneer ze toegang hebben. Het omvat ook het gebruik van hogere niveaus van op risico's gebaseerd verificatiebeleid voor deze accounts. Dit principe omvat ook het identificeren en beveiligen van gevoelige gegevens. Een documentmap die is gekoppeld aan een gevoelig project, mag bijvoorbeeld alleen toegangsmachtigingen bevatten voor de teamleden die deze nodig hebben. Deze beveiligingen beperken samen hoeveel schade kan worden veroorzaakt door een gecompromitteerd gebruikersaccount. |

| Stel dat er sprake is van een schending | Minimaliseer de impactradius en segmenteer de toegang. Controleer end-to-end-versleuteling en gebruik analyse om zichtbaarheid te krijgen, detectie van bedreigingen te stimuleren en verdediging te verbeteren. | In dit principe wordt ervan uitgegaan dat een aanvaller toegang krijgt tot een account, identiteit, eindpunt, toepassing, API of andere asset. Om te reageren, beveiligt Microsoft alle assets dienovereenkomstig om de schade te beperken. Dit principe omvat ook het implementeren van hulpprogramma's voor continue detectie van bedreigingen en snelle reactie. Idealiter hebben deze hulpprogramma's toegang tot signalen die zijn geïntegreerd in uw omgeving en kunnen geautomatiseerde acties ondernemen, zoals het uitschakelen van een account, om de schade zo snel mogelijk te verminderen. |

Functionele gebieden en technische architectuur van Zero Trust

De drie principes van Zero Trust worden toegepast op defensiegebieden. Dit worden soms functionele gebieden of disciplines van IT-beheer genoemd. Veel organisaties zijn op deze gebieden gestructureerd met teams van gespecialiseerde personen.

Zero Trust vereist een geïntegreerde aanpak voor deze gebieden en teams. Daarom is het zo belangrijk om een buy-in te hebben in de C-suite en een goed ingedeelde strategie en plan in uw organisatie.

| Functioneel gebied | Technische definitie | Zakelijke vertaling |

|---|---|---|

| Identiteiten | Menselijke en niet-menselijke identiteiten, waaronder gebruikers, computers en service-principals. Alles wat kan worden geverifieerd. | Alles op basis van een mens of machine dat zich kan aanmelden of uw services kan gebruiken. |

| Eindpunten | Computerapparaten voor eindgebruikers, waaronder computers, laptops, mobiele telefoons en tablets. | De apparaten die onze gebruikers gebruiken om verbinding te maken met uw services en om uw gegevens te gebruiken. |

| Toepassingen | Cloud- of datacentertoepassingen waarvoor gebruikers zich moeten aanmelden en deze services of toepassingen moeten gebruiken. | Alle apps die door uw organisatie worden gebruikt, inclusief SaaS-apps waarop u zich abonneert en andere toepassingen, ongeacht of u zich in de cloud of on-premises bevindt. |

| Infrastructuur | Infrastructuur als een dienst (IaaS) of infrastructuur op basis van een datacenter, waaronder netwerkonderdelen, servers en gegevensopslag. | Dit zijn de technische fundamenten en onderdelen die uw organisatie ondersteunen, waaronder fysieke en virtuele servers die worden gehost in uw datacenter of een cloudservice. |

| Gegevens | Gestructureerde, ongestructureerde en toepassingsgegevens. | Uw bedrijfsgegevens zijn opgenomen in bestanden, databases of andere toepassingen (zoals CRM). |

| Netwerk | LAN, WAN, draadloos of internetverbinding, inclusief mobiel (zoals 3G en 5G) of zelfs het draadloze netwerk van de koffiebar. | Het netwerk dat wordt gebruikt om uw gebruikers te verbinden met de services die ze nodig hebben. Dit kan een door het bedrijf uitgevoerd local area network (LAN) zijn, het bredere netwerk dat toegang tot uw digitale activa omvat, of de internetverbinding die door uw werknemers wordt gebruikt om verbinding te maken. |

Wanneer u Zero Trust-strategie toepast op een digitaal domein, is het minder handig om elk van deze domeingebieden onafhankelijk aan te pakken. Het is niet alsof het identiteitsteam alle aanbevelingen kan uitvoeren en de focus op Zero Trust kan worden verplaatst naar het team dat eindpunten beheert. Zero Trust-strategie past deze functionele gebieden samen toe om een gebied binnen een digitaal onroerend goed te beveiligen en vervolgens het bereik van de bescherming te vergroten.

Het identiteitsteam kan bijvoorbeeld slechts beperkte vooruitgang boeken bij het gebruik van Microsoft Entra-beleid voor voorwaardelijke toegang, totdat ze samenwerken met het eindpuntteam om beveiliging te integreren.

In het volgende diagram worden deze functionele gebieden geïntegreerd in een geïntegreerde Zero Trust-architectuur.

In het diagram:

- Elk van de functionele gebieden wordt weergegeven: Identiteiten, Eindpunten, Netwerk, Gegevens, Apps, Infrastructuur

- Zero Trust integreert beveiliging in alle functionele gebieden via beleid en Beleidsoptimalisatie.

- Bedreigingsbeveiliging brengt in realtime signalen in de hele organisatie samen om inzicht te krijgen in aanvallen en om herstel te stroomlijnen via geautomatiseerde acties en het bijhouden van incidenten.

In de volgende sectie wordt besproken hoe u aan de slag gaat met het Zero Trust-traject. We gebruiken het functionele gebied Identiteiten als voorbeeld.

De motie voor acceptatie van Zero Trust

Klanten die bekend zijn met het Cloud Adoption Framework voor Azure, hebben gevraagd: 'Waar is het Zero Trust Adoption Framework?'

Het Cloud Adoption Framework voor Azure is een methodisch proces voor het introduceren van nieuwe apps en services in een organisatie. De focus ligt voornamelijk op een bewezen proces dat een organisatie kan volgen om een app of service in de omgeving te introduceren. De schaalbeweging herhaalt het proces voor elke app die wordt toegevoegd aan een digitaal domein.

Voor de acceptatie van een Zero Trust-strategie en -architectuur is een ander bereik vereist. Het gaat om het introduceren van nieuwe veiligheidsconfiguraties over een gehele digitale omgeving. De schaalbeweging is tweedimensionaal:

- Een deel van de Zero Trust-architectuur gebruiken, zoals gegevensbescherming, en deze beveiliging uitbreiden over de gehele digitale omgeving.

- Herhaal het proces met elk extra deel van de Zero Trust-architectuur, beginnend met strategische snelle overwinningen en fundamentele onderdelen en vervolgens naar complexere stukken.

Net als bij het Cloud Adoption Framework voor Azure worden met deze Zero Trust-acceptatierichtlijnen de implementatiescenario's besproken, zoals beschreven in de volgende sectie.

In het volgende diagram ziet u een overzicht van de verschillen tussen deze twee soorten acceptatiebewegingen.

Deze zero Trust-acceptatierichtlijnen maken gebruik van dezelfde levenscyclusfasen als het Cloud Adoption Framework voor Azure, maar aangepast voor Zero Trust.

In de volgende tabel worden de levenscyclusfasen beschreven.

| Levenscyclusfase | Beschrijving |

|---|---|

| Strategie definiëren | Bouw een bedrijfscase die is gericht op de resultaten die het meest zijn afgestemd op de risico's en strategische doelstellingen van uw organisatie. |

| Plannen |

|

| Klaar |

|

| Aannemen | Implementeer de strategie incrementeel in functionele gebieden. |

| Governance | Het succes van uw implementatie bijhouden en meten. |

| Beheren |

|

Bedrijfsscenario's

Deze richtlijnen voor zero Trust-acceptatie raden u aan een Zero Trust-strategie en -architectuur te bouwen via deze bedrijfsscenario's:

- Uw beveiligingspostuur snel moderniseren

- Extern en hybride werk beveiligen

- Gevoelige bedrijfsgegevens identificeren en beveiligen

- Bedrijfsschade voorkomen of verminderen door een inbreuk

- Voldoen aan wettelijke en nalevingsvereisten

Elk bedrijfsscenario wordt beschreven in een artikel waarin wordt beschreven hoe u het technische werk door elk van de levenscyclusfasen kunt uitvoeren, te beginnen met het bouwen van de business case. De meest geschikte middelen worden onderweg aangeboden.

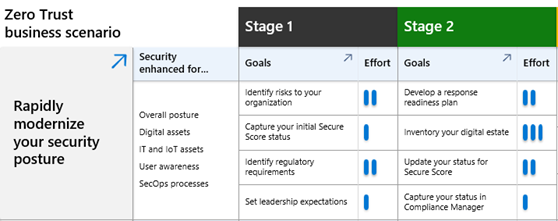

Elk van deze bedrijfsscenario's bevat het werk van Zero Trust in beheerbare onderdelen die kunnen worden geïmplementeerd in vier implementatiefasen. Dit helpt u bij het prioriteren, vooruitgaan en bijhouden van werk tijdens het doorlopen van de verschillende lagen van het implementeren van een Zero Trust-architectuur.

Deze richtlijnen omvatten een PowerPoint-diaserie met voortgangsdia's die u kunt gebruiken om het werk te presenteren en uw voortgang bij te houden op een hoog niveau voor leidinggevenden en andere belanghebbenden. De dia's bevatten functies waarmee u de voortgang kunt bijhouden en presenteren aan belanghebbenden. Hier volgt een voorbeeld.

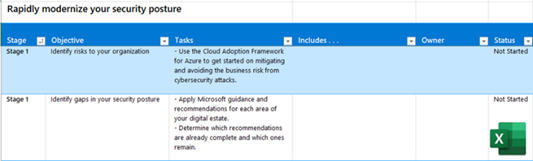

Deze richtlijnen bevatten ook een Excel-werkmap met werkbladen voor elk bedrijfsscenario dat u kunt gebruiken om eigenaren toe te wijzen en de voortgang bij te houden voor elke fase, doelstelling en taak. Hier volgt een voorbeeld.

In de verschillende bedrijfsscenario's worden de implementatiefasen ruwweg uitgelijnd, zodat de doelstellingen van fase 1 in de scenario's worden bereikt, zodat uw organisatie op alle fronten vooruitgang boekt.

Een Zero Trust-reis starten

Als u aan een Zero Trust-reis begint die is afgestemd op een bedrijfsscenario of zero Trust wilt omarmen als strategische verdedigingsleer, kan succes moeilijk te meten zijn. Dit komt omdat beveiliging niet kan worden geëvalueerd met een eenvoudig geslaagd/mislukt type evaluatie. In plaats daarvan is beveiliging een toezegging en een reis, waarmee Zero Trust leidende principes levert.

Gebruik deze acceptatierichtlijnen als een procesframework, stel eerst onze beveiligingsstrategie vast en documenteer deze, vergelijkbaar met een Project Initiation Document (PID). Als u de principes gebruikt die minimaal van toepassing zijn op strategie, moet u het volgende documenteren:

- Wat doe je?

- Waarom doe je het?

- Hoe ga je akkoord en meet je succes?

Elk bedrijfsscenario omvat een andere set assets met verschillende hulpprogramma's om inventaris te maken. Methodisch begint u met een inventarisatie en classificatie van de assets voor elk bedrijfsscenario:

- Assetidentificatie: Welke assets wilt u beveiligen, zoals identiteiten, gegevens, apps, services en infrastructuur? U kunt de hierboven genoemde functionele gebieden gebruiken als gids voor waar u moet beginnen. Identificatie van activa maakt deel uit van uw definieer strategie en levenscyclusfasen plannen. De fase Strategie definiëren kan een specifiek scenario formuleren, terwijl de fase Plan de digitale activa documenteert.

- Assetclassificatie: Hoe belangrijk is elk van de geïdentificeerde assets, zoals identiteiten, bedrijfskritieke gegevens en hr-gegevens? Assetclassificatie maakt deel uit van de fase Gereed waar u begint met het identificeren van de beveiligingsstrategie voor elke asset.

- Vermogensbeheer: Hoe kiest u ervoor om deze assets te beveiligen (beheren) en te beheren?

- ** Herstel van activa: Hoe kunt u herstellen van een compromis of verlies van controle over een activum (beheer)?

In elk bedrijfsscenario wordt aanbevolen hoe u inventariseert en hoe u de assets beveiligt en rapporteert over de voortgang. Hoewel er onvermijdelijk sprake is van overlapping in de bedrijfsscenario's, probeert deze acceptatierichtlijnen zoveel mogelijk te vereenvoudigen door assettypen in voornamelijk één bedrijfsscenario aan te pakken.

Voortgang bijhouden

Het bijhouden van uw voortgang tijdens het Zero Trust-acceptatieproces is van cruciaal belang omdat uw organisatie strategische doelen en doelstellingen kan bewaken en meten.

Wat u kunt bijhouden en meten

Microsoft raadt u aan om twee benaderingen te volgen voor het bijhouden van uw voortgang:

- Meet uw voortgang tegen het beperken van risico's voor uw bedrijf.

- Meet uw voortgang naar het bereiken van strategische doelstellingen in de Zero Trust-architectuur.

Veel organisaties gebruiken bronnen en hulpprogramma's van ISO-standaarden (International Organization for Standardization) om het risico van een organisatie te meten. Specifiek:

ISO/IEC 27001:2022

- Informatiebeveiliging, cyberbeveiliging en privacybescherming

- Systemen voor informatiebeveiligingsbeheer

- Behoeften

ISO 31000

- Risicobeheer

De vereisten en richtlijnen in deze standaarden zijn algemeen en kunnen van toepassing zijn op elke organisatie. Ze bieden een gestructureerde en uitgebreide manier om de risico's die van toepassing zijn op uw organisatie, evenals risicobeperking, te beoordelen en te meten.

Het identificeren en begrijpen van de specifieke risico's die van toepassing zijn op uw organisatie, helpt u bij het prioriteren van uw meest strategische doelstellingen in de Zero Trust-architectuur.

Hoe bijhouden en meten.

Zodra uw organisatie uw meest strategische technische doelstellingen heeft geïdentificeerd en prioriteit heeft gegeven, kunt u een gefaseerd roadmap voor implementatie toewijzen. Vervolgens kunt u uw voortgang bijhouden met behulp van verschillende hulpprogramma's.

Aanpasbare traceringsrapporten

Microsoft biedt aanpasbare hulpprogramma's voor Het bijhouden van PowerPoint en Excel. Deze zijn vooraf ingevuld met doelstellingen en taken, georganiseerd door Zero Trust-bedrijfsscenario's. U kunt deze aanpassen met uw eigen prioriteiten, doelstellingen en teamleden. Zie Evaluatie- en voortgangstrackingresource voor meer informatie. U kunt samen merkbare en aanpasbare trackers downloaden uit de Zero Trust-partner-kit.

Dashboards in product

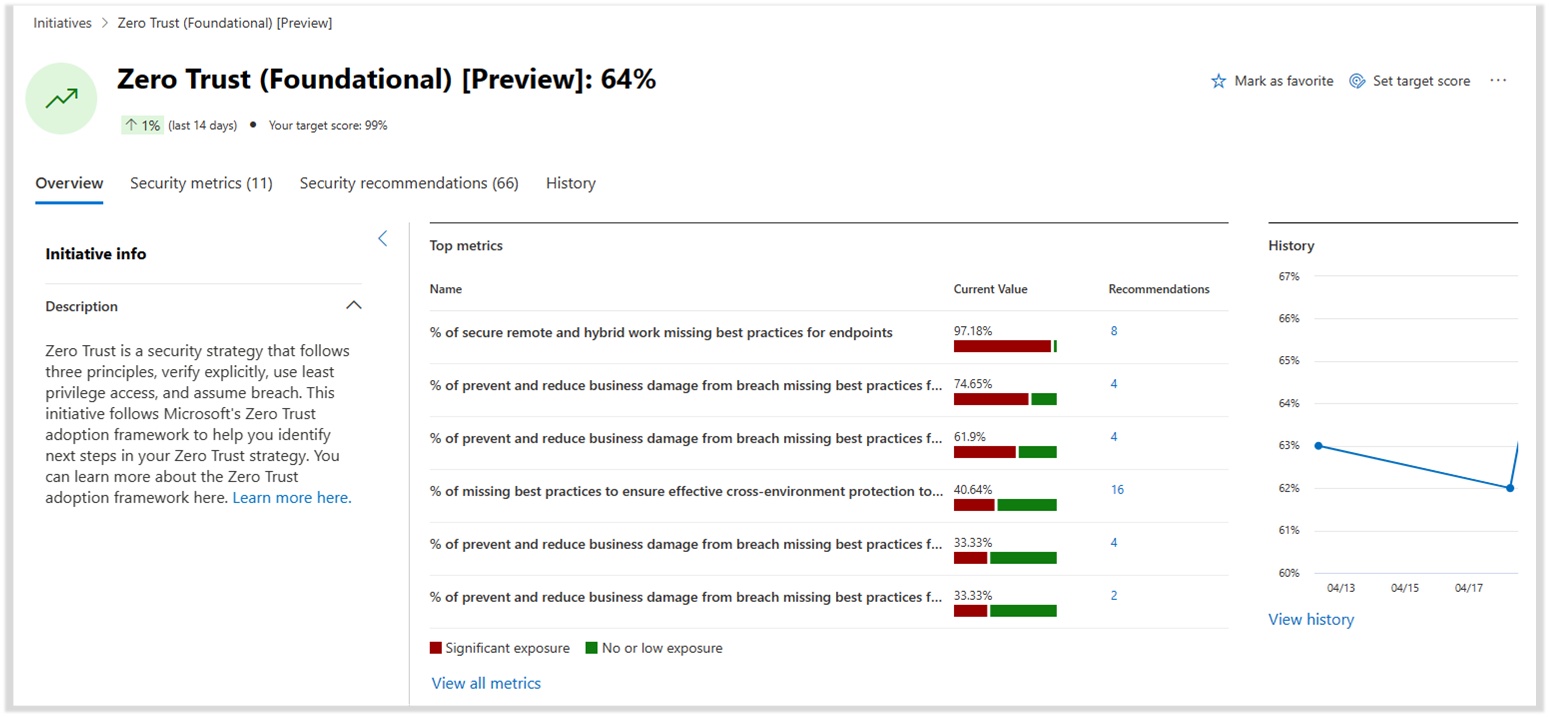

Microsoft Security Exposure Management is een beveiligingsoplossing die een uniforme weergave biedt van de beveiligingspostuur voor bedrijfsactiva en -workloads. Binnen dit hulpprogramma helpen beveiligingsinitiatieven u bij het beoordelen van gereedheid en volwassenheid op specifieke gebieden van beveiligingsrisico's. Beveiligingsinitiatieven nemen een proactieve benadering voor het beheren van beveiligingsprogramma's voor specifieke risico's of domeingerelateerde doelstellingen.

Gebruik het Zero Trust-initiatief om de voortgang van uw organisatie bij te houden voor het implementeren van Zero Trust-beveiliging. Dit initiatief is afgestemd op dit Microsoft Zero Trust-acceptatieframework, zodat u uw voortgang kunt bijhouden met metrische gegevens die zijn afgestemd op bedrijfsscenario's. Deze metrische gegevens leggen uw resourcedekking vast voor aanbevolen aanbevelingen die kunnen worden uitgevoerd om beveiligingsteams te helpen hun organisatie te beschermen. Het initiatief biedt ook realtime gegevens over uw Zero Trust-voortgang die kan worden gedeeld met belanghebbenden.

Zie Snel uw beveiligingspostuur moderniseren en meten voor meer informatie over het gebruik van het Zero Trust-initiatief in het hulpprogramma Exposure Management.

Daarnaast kunnen verschillende andere portals en rapporten u helpen bij het maken van een overzicht van risico's binnen uw bedrijf, waaronder:

- Het initiatief Critical Asset Protection in Microsoft Security Exposure Management brengt kritieke activarisico's samen voor Defender-producten en -gebieden.

- Rapporten in Microsoft Defender XDR bieden informatie over beveiligingstrends en houden de beveiligingsstatus van uw identiteiten, gegevens, apparaten, toepassingen en infrastructuur bij.

- Met Cloud Security Explorer kunt u proactief zoeken naar beveiligingsrisico's.

Zo biedt de apparaatinventaris in Microsoft Defender XDR een duidelijk overzicht van nieuw gedetecteerde apparaten in uw netwerk die nog niet zijn beveiligd. Bovenaan elk tabblad Apparaatinventaris ziet u het totale aantal apparaten dat niet is ingevoerd. Hier volgt een voorbeeld.

Zie Uw beveiligingspostuur versterken met Microsoft Defender XDR voor meer informatie over het gebruik van Microsoft Defender XDR om uw voortgang bij te houden.

Houd er rekening mee dat de voortgangspercentages van hulpprogramma's in het product mogelijk niet nauwkeurig zijn voor organisaties die niet bereid zijn om alle controles te implementeren vanwege redenen zoals:

- Bereik van het bedrijf

- Licenties

- Capaciteit

Aanvullende artikelen voor adoptie

- Uw beveiligingspostuur snel moderniseren

- Extern en hybride werken beveiligen met Zero Trust

- Gevoelige bedrijfsgegevens identificeren en beveiligen

- Bedrijfsschade voorkomen of verminderen door een inbreuk

- Voldoen aan wettelijke en nalevingsvereisten

Resources voor het bijhouden van voortgang

Voor elk bedrijfsscenario kunt u de volgende resources voor het bijhouden van voortgang gebruiken.

| Resource voor voortgangstracering | Dat helpt je... | Ontworpen voor... |

|---|---|---|

Implementatiescenarioplan Phase Grid downloadbaar Visio-bestand of PDF

|

Eenvoudig inzicht in de beveiligingsverbeteringen voor elk bedrijfsscenario en het inspanningsniveau voor de fasen en doelstellingen van de fase Plan. | Zakelijke scenarioprojectleiders, leidinggevenden en andere belanghebbenden. |

| Zero Trust-adoptievolger downloadbare PowerPoint-presentatie |

Volg uw voortgang door de fasen en doelstellingen van de fase Plan. | Zakelijke scenarioprojectleiders, leidinggevenden en andere belanghebbenden. |

Bedrijfsscenario-objectieven en taken downloadbare Excel-werkmap

|

Wijs het eigendom toe en houd uw voortgang bij via de fasen, doelstellingen en taken van de Plan-fase. | Zakelijke scenarioprojectleiders, IT-leads en IT-implementers. |

Voor aanvullende hulpmiddelen, zie bronnen voor Zero Trust-beoordeling en voortgangsrapportage.

Aanvullende Documentatie voor Zero Trust

Bekijk aanvullende Zero Trust-inhoud op basis van een documentatieset of uw rol in uw organisatie.

Documentatieset

Volg deze tabel voor de beste Zero Trust-documentatiesets voor uw behoeften.

| Documentatieset | Helpt u... | Rollen |

|---|---|---|

| Adoptiekader voor fase- en staprichtlijnen voor belangrijke bedrijfsoplossingen en -resultaten | Zero Trust-beveiliging van de C-suite toepassen op de IT-implementatie. | Beveiligingsarchitecten, IT-teams en projectmanagers |

| Resource voor evaluatie en voortgangstracering | Beoordeel de gereedheid van uw infrastructuur en volg uw voortgang. | Beveiligingsarchitecten, IT-teams en projectmanagers |

| Zero Trust-partnerpakket | Co-branded tracking resources, workshop en architectuur illustraties | Partners en beveiligingsarchitecten |

| Implementatie voor technologiepijlers voor conceptuele informatie en implementatiedoelstellingen | Pas Zero Trust-beveiligingen toe die zijn afgestemd op typische IT-technologiegebieden. | IT-teams en beveiligingspersoneel |

| Zero Trust voor kleine bedrijven | Pas Zero Trust-principes toe op klanten van kleine bedrijven. | Klanten en partners die werken met Microsoft 365 voor Bedrijven |

| Zero Trust voor Microsoft Copilots voor stapsgewijze en gedetailleerde ontwerp- en implementatierichtlijnen | Zero Trust-beveiliging toepassen op Microsoft Copilots. | IT-teams en beveiligingspersoneel |

| Zero Trust-implementatieplan met Microsoft 365- voor stapsgewijze en gedetailleerde ontwerp- en implementatierichtlijnen | Zero Trust-beveiliging toepassen op uw Microsoft 365-organisatie. | IT-teams en beveiligingspersoneel |

| Reactie op incidenten met XDR en geïntegreerde SIEM | XDR-hulpprogramma's instellen en deze integreren met Microsoft Sentinel | IT-teams en beveiligingspersoneel |

| Zero Trust voor Azure-services voor stapsgewijze en gedetailleerde ontwerp- en implementatierichtlijnen | Zero Trust-beveiliging toepassen op Azure-workloads en -services. | IT-teams en beveiligingspersoneel |

| Partner-integratie met Zero Trust voor ontwerprichtlijnen voor technologiegebieden en specialisaties | Zero Trust-beveiliging toepassen op microsoft-cloudoplossingen van partners. | Partnerontwikkelaars, IT-teams en beveiligingspersoneel |

| Ontwikkelen met zero Trust-principes voor ontwerprichtlijnen en best practices voor het ontwikkelen van toepassingen | Zero Trust-beveiliging toepassen op uw toepassing. | Toepassingsontwikkelaars |

| Richtlijnen van de Amerikaanse overheid voor CISA, DoD en het Memorandum for Zero Trust-architectuur | Prescriptieve aanbevelingen voor vereisten voor de Amerikaanse overheid | IT-architecten en IT-teams |