Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

![]()

Eindpunten zijn apparaten die toegang hebben tot de resources en toepassingen van een organisatie. Moderne werkplekken omvatten verschillende apparaten die toegang aanvragen vanuit zowel binnen als buiten het bedrijfsnetwerk.

Zero Trust-oplossingen voor eindpunten gaan over het controleren van de beveiliging van de apparaten die toegang hebben tot werkgegevens, inclusief de toepassingen die op de apparaten worden uitgevoerd. Partners kunnen integreren met eindpuntoplossingen van Microsoft om de beveiliging van apparaten en apps te verifiëren, beleid voor minimale bevoegdheden af te dwingen en vooraf op schendingen voor te bereiden.

Deze richtlijnen zijn bedoeld voor softwareproviders en technologiepartners die hun oplossingen voor eindpuntbeveiliging willen verbeteren door te integreren met Microsoft-producten.

Handleiding voor Zero Trust-integratie voor eindpunten

Deze integratiehandleiding bevat instructies voor de integratie met de volgende producten:

- Microsoft Defender voor Eindpunt, waarmee bedrijfsnetwerken geavanceerde bedreigingen kunnen voorkomen, detecteren, onderzoeken en erop reageren.

- Microsoft Intune, dat bescherming en beveiliging biedt voor de apparaten die werknemers gebruiken en de toepassingen die op deze apparaten worden uitgevoerd.

- Microsoft Defender voor IoT, dat beveiliging biedt in uw operationele technologienetwerken (OT).

Microsoft Defender voor Endpoint

Microsoft Defender voor Eindpunt is een platform voor eindpuntbeveiliging voor ondernemingen dat is ontworpen om bedrijfsnetwerken te helpen geavanceerde bedreigingen te voorkomen, te detecteren, te onderzoeken en erop te reageren. Het maakt gebruik van een combinatie van eindpuntgedragssensoren, cloudbeveiligingsanalyses en bedreigingsinformatie.

Defender voor Eindpunt ondersteunt niet-Microsoft-toepassingen om de mogelijkheden voor detectie, onderzoek en bedreigingsinformatie van het platform te verbeteren. Daarnaast kunnen partners hun bestaande beveiligingsaanbiedingen uitbreiden boven op het open framework en een uitgebreide en volledige set API's voor het bouwen van extensies en integraties met Defender voor Eindpunt.

Op de pagina Partnerkansen en scenario's van Microsoft Defender voor Eindpunt worden verschillende categorieën integraties beschreven die worden ondersteund. Daarnaast kunnen andere ideeën voor integratiescenario's het volgende omvatten:

- Het stroomlijnen van bedreigingsherstel: Microsoft Defender voor Eindpunt kan directe of door operators ondersteunde antwoorden nemen om waarschuwingen aan te pakken. Partners kunnen de eindpuntreactieacties gebruiken, zoals machineisolatie, bestandsquarantaine om IoC in het beheerde eindpunt te blokkeren.

- Netwerktoegangsbeheer combineren met apparaatbeveiliging: Risico- of blootstellingsscores kunnen worden gebruikt om beleid voor netwerk- en toepassingstoegang te implementeren en af te dwingen.

Als u defender voor eindpuntoplossingspartner wilt worden, moet u de stappen volgen en voltooien die zijn gevonden bij Microsoft Defender voor Eindpunt-partner worden.

Microsoft Intune

Microsoft Intune, waaronder de Microsoft Intune-service en Microsoft Configuration Manager, biedt beveiliging en beveiliging voor de apparaten die werknemers gebruiken en de toepassingen die op deze apparaten worden uitgevoerd. Intune bevat nalevingsbeleid voor apparaten die ervoor zorgen dat werknemers toegang hebben tot toepassingen en gegevens van apparaten die voldoen aan het beveiligingsbeleid van het bedrijf. Het omvat ook beleidsregels voor toepassingsbeveiliging die beveiligingsmaatregelen op basis van toepassingen bieden voor volledig beheerde en apparaten die eigendom zijn van werknemers.

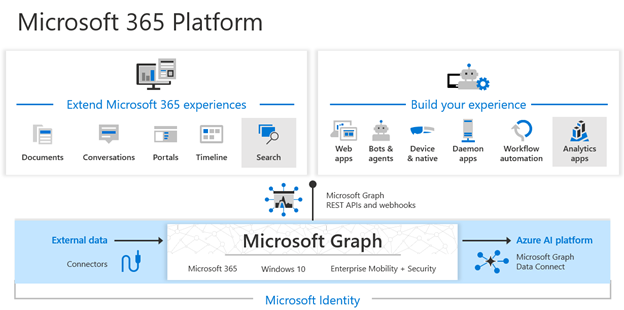

Voor integratie met Microsoft Intune gebruiken ISV's Microsoft Graph en de Microsoft Intune Application Management SDK. De integratie van Intune met de Microsoft Graph API biedt dezelfde functionaliteit die wordt aangeboden door de beheerconsole voor Intune. Informatie zoals apparaatnalevingsstatus, configuratie van nalevingsbeleid, instellingen voor toepassingsbeveiligingsbeleid en meer vindt u via de Microsoft Graph API. Daarnaast kunt u taken in Intune automatiseren die het Zero Trust-verhaal van uw klant verder verbeteren. Algemene richtlijnen voor het werken met Intune in Microsoft Graph zijn beschikbaar in de microsoft Graph-documentatieopslagplaats. Hier richten we ons op scenario's met betrekking tot Zero Trust.

Controleren of apparaten voldoen aan beveiligings- en nalevingsstandaarden

ISV-oplossingen kunnen de apparaatnalevings- en beleidsinformatie van Intune gebruiken ter ondersteuning van het Zero Trust-principe van Expliciet verifiëren. Met de nalevingsgegevens over gebruikers en apparaten van Intune kan de toepassing van de ISV de risicopostuur van een apparaat bepalen, omdat deze betrekking heeft op het gebruik van de toepassing. Door deze verificaties uit te voeren, zorgt de ISV ervoor dat apparaten die de service gebruiken, voldoen aan de beveiligings- en nalevingsstandaarden en -beleidsregels van klanten.

Met de Microsoft Graph API kunnen ISV's met Intune worden geïntegreerd via een set RESTful API's. Deze API's zijn dezelfde api's die door het Microsoft Intune-beheercentrum worden gebruikt om alle acties, gegevens en activiteiten in Intune weer te geven, te maken, te beheren, te implementeren en te rapporteren. Items van specifiek belang voor ISV's die Zero Trust-initiatieven ondersteunen, zijn de mogelijkheid om de nalevingsstatus van apparaten weer te geven en nalevingsregels en -beleidsregels te configureren. Zie de aanbevelingen van Microsoft voor het gebruik van Microsoft Entra ID en Intune voor zero Trust-configuratie en -naleving: Eindpunten beveiligen met Zero Trust. De nalevingsregels van Intune zijn fundamenteel voor ondersteuning voor voorwaardelijke toegang op basis van apparaten via Microsoft Entra-id. ISV's zouden ook de functie voor Voorwaardelijke Toegang en API's moeten bekijken om te begrijpen hoe zij scenario's voor naleving van gebruikers en apparaten en Voorwaardelijke Toegang kunnen uitwerken.

In het ideale scenario als ISV maakt uw toepassing verbinding met de Microsoft Graph-API's als een cloudtoepassing en brengt een service-naar-service-verbinding tot stand. Multitenant-toepassingen bieden ISV's gecentraliseerde toepassingsdefinitie en -controle en stellen klanten in staat om individueel toestemming te geven voor de ISV-toepassing die op basis van hun tenantgegevens werkt. Bekijk de informatie over Tenancy in Microsoft Entra ID voor het registreren en maken van enkelvoudige of multitenant Microsoft Entra-toepassingen. De verificatie van uw toepassing kan microsoft Entra-id gebruiken voor eenmalige aanmelding.

Nadat u uw toepassing hebt gemaakt, moet u toegang krijgen tot de apparaat- en nalevingsgegevens met behulp van de Microsoft Graph API. Documentatie voor het gebruik van Microsoft Graph vindt u in het Microsoft Graph-ontwikkelaarscentrum. De Microsoft Graph API is een RESTful set API's die voldoen aan ODATA-standaarden voor gegevenstoegang en query's.

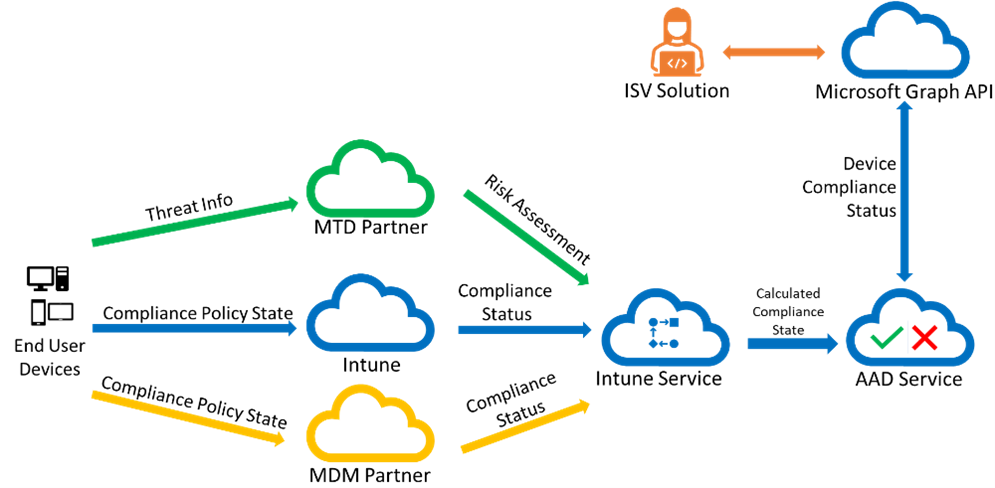

Nalevingsstatus van apparaat verkrijgen

In dit diagram ziet u hoe informatie over apparaatnaleving van het apparaat naar uw ISV-oplossing stroomt. Apparaten van eindgebruikers ontvangen beleidsregels van Intune, een MTD-partner (Mobile Threat Defense) of een MDM-nalevingspartner (Mobile Device Management). Zodra de nalevingsgegevens van de apparaten zijn verzameld, berekent Intune de algehele nalevingsstatus van elk apparaat en slaat deze op in de Microsoft Entra-id. Met behulp van de Microsoft Graph API kan uw oplossing de nalevingsstatus van het apparaat lezen en erop reageren, waarbij de principes van Zero Trust worden toegepast.

Wanneer u zich bij Intune aanmeldt, wordt er een apparaatrecord in Intune aangemaakt met andere details van het apparaat, waaronder de nalevingsstatus van het apparaat. Intune stuurt de nalevingsstatus van het apparaat door naar Microsoft Entra-id, waarbij Microsoft Entra-id ook de nalevingsstatus van elk apparaat opslaat. Door een GET-request https://graph.microsoft.com/v1.0/deviceManagement/managedDevices uit te voeren, kunt u alle geregistreerde apparaten voor een tenant en hun nalevingsstatus bekijken. U kunt ook een query uitvoeren https://graph.microsoft.com/v1.0/devices om een lijst op te halen met de geregistreerde en ingeschreven Microsoft Entra-apparaten en hun nalevingsstatus.

Bijvoorbeeld deze aanvraag:

GET https://graph.microsoft.com/v1.0/users/{usersId}/managedDevices/{managedDeviceId}

Retouren

HTTP/1.1 200 OK

Content-Type: application/json

Content-Length: 5095

{

"value": {

"@odata.type": "#microsoft.graph.managedDevice",

"id": "705c034c-034c-705c-4c03-5c704c035c70",

"userId": "User Id value",

"deviceName": "Device Name value",

"managedDeviceOwnerType": "company",

"enrolledDateTime": "2016-12-31T23:59:43.797191-08:00",

"lastSyncDateTime": "2017-01-01T00:02:49.3205976-08:00",

"complianceState": "compliant",

...

}

U kunt ook een lijst met nalevingsbeleidsregels, hun implementaties en de status van gebruikers en apparaten voor dit nalevingsbeleid ophalen. Informatie voor het aanroepen van Graph om informatie over nalevingsbeleid te verkrijgen begint hier: Get deviceCompliancePolicy - Microsoft Graph v1.0. Een goede achtergrond van nalevingsbeleid voor apparaten en hoe ze worden gebruikt, is hier: Nalevingsbeleid voor apparaten in Microsoft Intune - Azure.

Nadat u een specifiek beleid hebt geïdentificeerd, kunt u een query uitvoeren om de status van een apparaat op te halen voor een bepaalde instelling voor nalevingsbeleid. Als er bijvoorbeeld een nalevingsbeleid is geïmplementeerd om een wachtwoordcode voor vergrendeling te vereisen, voert u de query DeviceComplianceSettingState ophalen uit voor de specifieke status van die instelling. Met deze query wordt aangegeven of het apparaat compatibel of niet compatibel is met de instelling voor wachtwoordvergrendeling. Dezelfde benadering kan worden gebruikt voor ander nalevingsbeleid voor apparaten dat klanten hebben geïmplementeerd.

Nalevingsinformatie is fundamenteel voor de functie voor voorwaardelijke toegang van Microsoft Entra ID. Intune bepaalt de apparaatnaleving op basis van nalevingsbeleid en schrijft de nalevingsstatus naar Microsoft Entra-id. Klanten gebruiken vervolgens beleid voor voorwaardelijke toegang om te bepalen of er acties worden uitgevoerd voor niet-naleving, waaronder het blokkeren van toegang tot bedrijfsgegevens vanaf een niet-compatibel apparaat.

Volg het principe voor toegang tot minimale bevoegdheden

Een ISV-integratie met Intune wil ervoor zorgen dat de toepassing het Zero Trust-principe ondersteunt om toegang tot minimale bevoegdheden toe te passen. Intune-integratie ondersteunt twee belangrijke methoden voor toegangsbeheer: gedelegeerde machtigingen of toepassingsmachtigingen. De toepassing van de ISV moet een van de machtigingsmodellen gebruiken. Gedelegeerde machtigingen bieden u gedetailleerde controle over de specifieke objecten in Intune waartoe de toepassing toegang heeft, maar vereist dat een beheerder zich aanmeldt met zijn referenties. Ter vergelijking: met toepassingsmachtigingen kan de app van de ISV toegang krijgen tot of beheerklassen van gegevens en objecten, in plaats van specifieke afzonderlijke objecten, maar hoeft een gebruiker zich niet aan te melden.

Naast het maken van uw toepassing als een toepassing met één tenant of multitenant (voorkeursoptie), moet u de gedelegeerde of toepassingsmachtigingen declareren die uw toepassing nodig heeft om Intune-gegevens te raadplegen en acties met betrekking tot Intune uit te voeren. Bekijk hier informatie over het aan de slag gaan met machtigingen: App-machtigingen voor een web-API configureren.

Microsoft Defender voor IoT

Operationele technologie (OT) netwerkarchitecturen verschillen vaak van traditionele IT-infrastructuur, met behulp van unieke technologie met eigen protocollen. OT-apparaten hebben mogelijk ook verouderde platforms met beperkte connectiviteit en kracht, of specifieke veiligheidsvereisten en unieke blootstelling aan fysieke aanvallen.

Implementeer Microsoft Defender for IoT om Zero Trust-principes toe te passen op uw OT-netwerk, verkeer te controleren op afwijkend of niet-geautoriseerd gedrag, omdat verkeer sites en zones overschrijdt. Let op bedreigingen en beveiligingsproblemen die specifiek zijn voor OT-apparaten, om risico's te beperken terwijl ze worden gedetecteerd.

Versnel uw operaties door Defender for IoT-gegevens te delen in uw Security Operations Center (SOC) en andere delen van uw organisatie. Integreer met Microsoft-services, zoals Microsoft Sentinel en Defender voor Eindpunt, of andere partnerservices, waaronder siem- en ticketingsystemen. Voorbeeld:

On-premises waarschuwingsgegevens rechtstreeks doorsturen naar SIEM's zoals Splunk, IBM QRadar en meer. Splunk en IBM QRadar bieden ook ondersteuning voor Event Hubs-gegevensverwerking, waarmee u cloudwaarschuwingen van Defender voor IoT kunt doorsturen.

Integreer met de Operational Technology Manager van ServiceNow om Defender for IoT-gegevens in ServiceNow te importeren en risicogebaseerde acties binnen de context van het productieproces te ondernemen.

Voor meer informatie, zie:

- Aan de slag met OT-beveiligingsbewaking

- Zero Trust en uw OT-netwerken

- Bewaken met Zero Trust

- Integratiecatalogus van Defender for IoT