Problemen met Azure Firewall oplossen

Problemen met Azure Firewall-toepassingsregels oplossen

Azure Firewall helpt u bij het beheren van uitgaande netwerktoegang vanuit een Azure-subnet. Met Azure Firewall kunt u het volgende configureren:

Toepassingsregels die volledig gekwalificeerde domeinnamen (FQDN's) definiëren waartoe toegang kan worden verkregen via een subnet.

Netwerkregels die een bronadres, protocol, doelpoort en doeladres definiëren.

Een hub-and-spoke-model wordt aanbevolen voor productie-implementaties, waarbij de firewall zich in een eigen VNet bevindt. De workloadservers bevinden zich in gekoppelde VNets in dezelfde regio, met een of meer subnetten.

AzureFirewallSubnet \u2012 bevindt de firewall zich in dit subnet.

Workload-SN \u2012 de workloadserver bevindt zich in dit subnet. Het netwerkverkeer van dit subnet gaat via de firewall.

De volgende azure-firewall implementeren en configureren met behulp van Azure Portal kan u helpen om te leren hoe u dit kunt doen:

Stel een testnetwerkomgeving in.

Een firewall implementeren.

Maak een standaardroute.

Configureer een toepassingsregel om toegang tot www.google.com toe te staan.

Configureer een netwerkregel om toegang tot externe DNS-servers toe te staan.

Configureer een NAT-regel om een extern bureaublad naar de testserver toe te staan.

Test de firewall.

Azure Firewall-logboeken en metrische gegevens bewaken

Met firewalllogboeken kunt u Azure Firewall bewaken. U kunt ook overwegen activiteitenlogboeken te gebruiken om Azure Firewall-resources te controleren. Als u prestatiemeteritems in de portal wilt weergeven, gebruikt u metrische gegevens.

Logboeken kunnen worden verzonden naar Azure Monitor-logboeken, opslag en Event Hubs. Ze kunnen worden geanalyseerd in Azure Monitor-logboeken of met behulp van Excel en Power BI.

Het activiteitenlogboek bekijken en analyseren

U kunt activiteitenlogboekgegevens bekijken en analyseren via een van de volgende methoden:

Azure-hulpprogramma's: Via Azure PowerShell, de Azure CLI, de Azure REST API of Azure Portal kunt u informatie ophalen uit het activiteitenlogboek.

Power BI: Met behulp van het inhoudspakket azure-activiteitenlogboeken voor Power BI kunt u uw gegevens analyseren met vooraf geconfigureerde dashboards die u als zodanig kunt gebruiken of aanpassen.

Microsoft Sentinel: Door Azure Firewall-logboeken te verbinden met Microsoft Sentinel, kunt u logboekgegevens weergeven in werkmappen, deze gebruiken om aangepaste waarschuwingen te maken en op te nemen om uw onderzoek te verbeteren.

Bekijk deze video voor meer informatie over de bewakingsmogelijkheden van Azure Firewall:

De logboeken voor netwerk- en toepassingsregels bekijken en analyseren

Azure Firewall Workbook in Azure Portal is een platform waar u azure Firewall-gegevensanalyse op een interactieve manier kunt gebruiken. Als u bijvoorbeeld visuele rapporten wilt maken, combineert u meerdere firewalls die in Azure zijn geïmplementeerd, enzovoort.

Voor toegangs- en prestatielogboeken kunt u verbinding maken met uw opslagaccount en de JSON-logboekvermeldingen ophalen. Nadat u de JSON-bestanden hebt gedownload, kunt u ze converteren naar CSV en weergeven in Excel, Power BI of een ander hulpprogramma voor gegevensvisualisatie.

Zie Logboeken bewaken met behulp van Azure Firewall Workbook voor meer informatie.

Problemen met Azure Firewall-netwerkregels oplossen

Azure Firewall weigert standaard al het verkeer. U moet de regels handmatig configureren om verkeer toe te staan. U kunt NAT-regels, netwerkregels en toepassingsregels configureren in Azure Firewall met behulp van klassieke regels of firewallbeleid.

Regelverwerking met klassieke regels

Regelverzamelingen worden verwerkt volgens de prioriteitsvolgorde van een regeltype, lagere getallen tot hogere getallen, van 100 tot 65.000. De naam van een regelverzameling mag alleen letters, cijfers, onderstrepingstekens, punten of afbreekstreepjes bevatten. Deze moet beginnen met een letter of cijfer en eindigen met een letter, cijfer of onderstrepingsteken. De maximale naamlengte is 80 tekens.

Als u ruimte wilt hebben om meer regelverzamelingen toe te voegen, is het raadzaam om in eerste instantie de prioriteitsnummers van uw regelverzameling in stappen van 100 (100, 200, 300 enzovoort) te plaatsen.

Regelverwerking met firewallbeleid

Regels zijn ingedeeld in regelverzamelingen en regelverzamelingsgroepen wanneer u firewallbeleid gebruikt. Regelverzamelingsgroepen bevatten nul of meer regelverzamelingen. Regelverzamelingen zijn van nat-, netwerk- of toepassingentypen. U kunt meerdere typen regelverzamelingen definiëren binnen één regelgroep. U kunt nul of meer regels opgeven in een regelverzameling. Regels in een regelverzameling moeten van hetzelfde type zijn (NAT, Netwerk of Toepassing).

Regels worden verwerkt op basis van de prioriteit regelverzamelingsgroep en regelverzameling. Ze kunnen een willekeurig getal tussen 100 (hoogste prioriteit) en 65.000 (laagste prioriteit) zijn.

Als een firewallbeleid wordt overgenomen van een bovenliggend beleid, hebben regelverzamelingsgroepen in het bovenliggende beleid altijd voorrang, ongeacht de prioriteit van een onderliggend beleid.

Hier volgt een voorbeeld van een firewallbeleid:

| Name | Type | Prioriteit | Regels | Overgenomen van |

|---|---|---|---|---|

| BaseRCG1 | Regelverzamelingsgroep | 200 | 8 | Bovenliggend beleid |

| DNATRC1 | DNAT-regelverzameling | 600 | 7 | Bovenliggend beleid |

| DNATRC3 | DNAT-regelverzameling | 600 | 7 | Bovenliggend beleid |

| NetworkRc1 | Verzameling netwerkregels | 800 | 1 | Bovenliggend beleid |

| BaseRCG2 | Regelverzamelingsgroep | 300 | 3 | Bovenliggend beleid |

| AppRCG2 | Verzameling toepassingsregels | 1200 | 2 | Bovenliggend beleid |

| NetworkRC2 | Verzameling netwerkregels | 1300 | 1 | Bovenliggend beleid |

| ChildRCG1 | Regelverzamelingsgroep | 300 | 5 | - |

| ChAppRC1 | Verzameling toepassingsregels | 700 | 3 | - |

| ChNetRC1 | Verzameling netwerkregels | 900 | 2 | - |

| ChildRCG2 | Regelverzamelingsgroep | 650 | 9 | - |

| ChNetRC2 | Verzameling netwerkregels | 1100 | 2 | - |

| ChAppRC2 | Verzameling toepassingsregels | 2000 | 7 | - |

| ChDNATRC3 | DNAT-regelverzameling | 3000 | 2 | - |

De regelverwerking bevindt zich in de volgende volgorde: DNATRC1, DNATRC3, ChDNATRC3, NetworkRC1, NetworkRC2, ChNetRC1, ChNetRC2, AppRC2, ChAppRC1, ChAppRC2.

Raadpleeg Azure Firewall Policy-regelsets voor meer informatie over firewallbeleidssets.

Notitie

Toepassingsregels worden altijd verwerkt na netwerkregels, die worden verwerkt na DNAT-regels, ongeacht de prioriteit van regelverzameling of regelverzameling en overname van beleid.

Als u filteren op basis van bedreigingsinformatie inschakelt, hebben deze regels de hoogste prioriteit en worden ze altijd eerst verwerkt. Zie Filteren op basis van bedreigingsinformatie van Azure Firewall voor meer informatie.

IDPS

Wanneer IDPS is geconfigureerd in de waarschuwingsmodus, worden er waarschuwingen gegenereerd voor overeenkomende handtekeningen voor binnenkomende en uitgaande stromen. Voor een idPS-handtekeningovereenkomst wordt een waarschuwing vastgelegd in firewalllogboeken. Er kan echter nog steeds een andere logboekvermelding worden gegenereerd voor verkeer dat wordt geweigerd/toegestaan door toepassings-/netwerkregels. Dit komt doordat de IDPS-engine parallel werkt met de regelverwerkingsengine.

Problemen met azure Firewall-infrastructuurregels oplossen

Er is standaard een ingebouwde regelverzameling voor FQDN's (Fully Qualified Domain Names) voor infrastructuur in Azure Firewall. Specifieke FQDN's die voor het platform worden gebruikt, kunnen niet worden gebruikt voor andere doeleinden.

De ingebouwde regelverzameling bestaat uit de volgende services:

Compute-toegang tot opslag-PIR (Platform Image Repository).

Toegang tot Managed Disks-statusopslag.

Azure Diagnostics and Logging (MDS).

Dwingende

Met de onderdrukkingsfunctie kunt u een verzameling toepassingsregels weigeren die voor het laatst wordt verwerkt, maken. Hiermee wordt de ingebouwde verzameling infrastructuurregels overschreven en wordt deze altijd verwerkt voordat deze wordt verwerkt. Alles wat niet in de infrastructuurregelverzameling staat, wordt standaard geweigerd.

Problemen met NAT-regels (Network Address Translation) van Azure Firewall oplossen

Netwerkregels staan binnenkomend, uitgaand en oost-westverkeer toe of weigeren op basis van de netwerklaag (L3) en transportlaag (L4). Een netwerkregel vereenvoudigt het filteren van verkeer op basis van IP-adressen, poorten en protocollen.

Wanneer u DNAT configureert, wordt de actie voor het verzamelen van NAT-regels ingesteld op Dnat. Elke regel in de NAT-regelverzameling kan vervolgens worden gebruikt om het openbare IP-adres en de poort van uw firewall te vertalen naar een privé-IP-adres en -poort.

De volgende zelfstudie: Binnenkomend internetverkeer filteren met Azure Firewall DNAT-beleid met behulp van de portal kan u helpen bij het volgende:

Stel een testnetwerkomgeving in.

Een firewall implementeren.

Maak een standaardroute.

Configureer een DNAT-regel.

Test de firewall.

Problemen oplossen met regels voor gedistribueerde netwerkadresomzetting (DNAT) van Azure Firewall

Azure Firewall Destination Network Address Translation (DNAT) vertaalt en filtert inkomend internetverkeer naar uw subnetten. Hiermee wordt binnenkomend verkeer via het openbare IP-adres(en) van de firewall toegestaan of geweigerd. Een DNAT-regel vertaalt een openbaar IP-adres in een privé-IP-adres.

Het is raadzaam om een specifieke internetbron toe te voegen om DNAT-toegang tot het netwerk toe te staan en jokertekens te voorkomen om veiligheidsredenen.

Beveiligingsproblemen op netwerkniveau oplossen, waaronder firewalls

Door beveiligingslagen toe te voegen aan de virtuele-machinenetwerken (VM)-netwerken, worden binnenkomende en uitgaande stromen van en naar de gebruikers beschermd. U kunt firewallbeleid gebruiken om regelsets te beheren die door de Azure Firewall worden gebruikt om verkeer te filteren.

Uitgaande connectiviteit

Netwerkregels en toepassingsregels

Netwerkregels worden toegepast in prioriteitsvolgorde voordat toepassingsregels worden toegepast. Dit betekent dat als er een overeenkomst wordt gevonden in een netwerkregel, er geen andere regels worden verwerkt. IDPS kan verdacht verkeer waarschuwen en/of blokkeren.

Als er geen netwerkregelovereenkomst is en als het protocol HTTP, HTTPS of MSSQL is, wordt het pakket vervolgens geëvalueerd door de toepassingsregels in volgorde van prioriteit.

Voor HTTP zoekt Azure Firewall naar een toepassingsregelovereenkomst op basis van de hostheader. Voor HTTPS zoekt Azure Firewall naar een toepassingsregelovereenkomst op basis van alleen SNI.

In zowel HTTP- als TLS-geïnspecteerd HTTPS-gevallen gebruikt de firewall het door DNS omgezet IP-adres van de hostheader in plaats van het doel-IP-adres van het pakket. Als de firewall het poortnummer niet in de hostheader krijgt, wordt ervan uitgegaan dat het de standaardpoort 80 is. Als een poort niet overeenkomt tussen de werkelijke TCP-poort en de poort in de hostheader, wordt het verkeer verwijderd. DNS-omzetting wordt uitgevoerd door Azure DNS of door een aangepaste DNS als deze is geconfigureerd op de firewall.

Binnenkomende connectiviteit

DNAT-regels en netwerkregels

Inkomende internetverbinding is ingeschakeld door DNAT (Destination Network Address Translation) te configureren. NAT-regels worden toegepast in prioriteit vóór netwerkregels.

Als er een overeenkomst wordt gevonden, wordt een bijbehorende netwerkregel toegevoegd om het vertaalde verkeer toe te staan.

Als u inkomend HTTP/S-verkeer wilt filteren, moet u Web Application Firewall (WAF) gebruiken omdat toepassingsregels niet worden toegepast op binnenkomende verbindingen.

Als u de resultaten van een aantal van de regelcombinaties wilt bekijken, raadpleegt u de verwerkingslogica van Azure Firewall-regels.

Problemen met onjuiste configuratie van Azure Firewall Manager oplossen

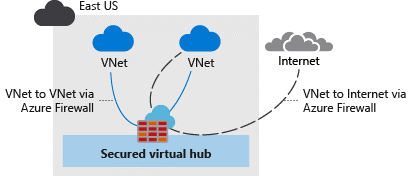

Azure Firewall Manager is een beveiligingsbeheerservice. U kunt deze gebruiken om beveiligde virtuele hubs te maken om cloudnetwerkverkeer te beveiligen dat is bestemd voor privé-IP-adressen, Azure PaaS en internet.

| Beveiligde virtuele hub |

|---|

|

De volgende zelfstudie: Uw virtuele hub beveiligen met Behulp van Azure Firewall Manager kan u helpen bij het leren:

Maak het virtuele spoke-netwerk.

Maak een beveiligde virtuele hub.

Verbinding maken de hub-and-spoke virtuele netwerken.

Routeer verkeer naar uw hub.

Implementeer de servers.

Maak een firewallbeleid en beveilig uw hub.

Test de firewall.