Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Dit artikel bevat veelvoorkomende problemen bij het gebruik van SMB Azure-bestandsshares met verificatie op basis van identiteit. Het biedt ook mogelijke oorzaken en oplossingen voor deze problemen. Verificatie op basis van identiteit wordt momenteel niet ondersteund voor NFS Azure-bestandsshares.

Van toepassing op

| Bestands sharetype | Kleine en Middelgrote Ondernemingen (SMB) | Network File System (NFS) |

|---|---|---|

| Standaardbestandsshares (GPv2), LRS/ZRS | ||

| Standaardbestandsshares (GPv2), GRS/GZRS | ||

| Premium bestandsshares (FileStorage), LRS/ZRS |

Fout bij het uitvoeren van de AzFilesHybrid-module

Wanneer u de AzFilesHybrid-module probeert uit te voeren, wordt mogelijk de volgende fout weergegeven:

Een vereiste bevoegdheid wordt niet bewaard door de client.

Oorzaak: AD-machtigingen zijn onvoldoende

Dit probleem treedt op omdat u niet over de vereiste Active Directory-machtigingen (AD) beschikt om de module uit te voeren.

Oplossing

Raadpleeg de AD-bevoegdheden of neem contact op met uw AD-beheerder om de vereiste bevoegdheden op te geven.

Fout 5 bij het koppelen van een Azure-bestandsshare

Wanneer u een bestandsshare probeert te koppelen, wordt mogelijk de volgende fout weergegeven:

Systeemfout 5 heeft zich voorgedaan. Toegang wordt geweigerd.

Oorzaak: Machtigingen op shareniveau zijn onjuist

Als eindgebruikers toegang hebben tot de Azure-bestandsshare met behulp van verificatie op basis van identiteit, mislukt de toegang tot de bestandsshare met de fout 'Toegang is geweigerd' als machtigingen op shareniveau onjuist zijn.

Notitie

Deze fout kan worden veroorzaakt door andere problemen dan onjuiste machtigingen op shareniveau. Zie Problemen met connectiviteit en toegang tot Azure Files oplossen voor informatie over andere mogelijke oorzaken en oplossingen.

Oplossing

Controleer of machtigingen juist zijn geconfigureerd. Zie Machtigingen op shareniveau toewijzen.

Fout AadDsTenantNotFound bij het inschakelen van Microsoft Entra Domain Services-verificatie voor Azure Files: "Kan geen actieve tenants vinden met tenant-ID Microsoft Entra tenant-ID"

Oorzaak

Fout AadDsTenantNotFound treedt op wanneer u Microsoft Entra Domain Services-verificatie wilt inschakelen voor Azure Files in een opslagaccount waarin Microsoft Entra Domain Services niet is gemaakt op de Microsoft Entra-tenant van het gekoppelde abonnement.

Oplossing

Schakel Microsoft Entra Domain Services in op de Microsoft Entra-tenant van het abonnement waarin uw opslagaccount is geïmplementeerd. U hebt beheerdersbevoegdheden van de Microsoft Entra-tenant nodig om een beheerd domein te maken. Als u niet de beheerder van de Microsoft Entra-tenant bent, neemt u contact op met de beheerder en volgt u de stapsgewijze instructies voor het maken en configureren van een door Microsoft Entra Domain Services beheerd domein.

Fout: Alle nieuw toegevoegde URI's moeten een geverifieerd domein, tenant-id of app-id van een tenant bevatten

Oorzaak

Deze fout treedt op tijdens de configuratie van verificatie op basis van identiteiten voor Azure Files bij het toevoegen van een omleidings-URI of id-URI die niet voldoet aan de beveiligingsvereisten van microsoft Entra ID-toepassingen.

Microsoft Entra ID dwingt beperkingen af voor toepassings-id-URI's en omleidings-URI's. Nieuw toegevoegde URI's moeten verwijzen naar een van de volgende:

- Een aangepast domein dat door tenant is geverifieerd

- De Tenant-id van Microsoft Entra

- De toepassings-id (client)

Als een URI gebruikmaakt van een niet-geverifieerd domein, een .local hostnaam of een willekeurige URL die niet is gekoppeld aan de tenant, wordt de aanvraag standaard geblokkeerd.

Dit gedrag wordt afgedwongen door Microsoft Entra-id en is niet specifiek voor de Azure Files-service.

Zie voor meer informatie: Beperkingen voor id-URI's van Microsoft Entra-toepassingenomleidings-URI (antwoord-URL) overzicht en beperkingenBeheer van aangepaste domeinnamen in uw Microsoft Entra ID

Oplossing

Wanneer u toepassingsregistratie of verificatie op basis van identiteit voor Azure Files configureert, moet u ervoor zorgen dat elke omleidings-URI of id-URI een van de ondersteunde indelingen gebruikt:

- Een door tenant geverifieerd aangepast domein gebruiken

- De Tenant-id van Microsoft Entra gebruiken

- De toepassings-id (client) gebruiken

Gebruik geen niet-geverifieerde domeinen, .local hostnamen of willekeurige URL's, omdat deze worden geweigerd door het tenantbeleid van Microsoft Entra ID.

Als u niet zeker weet welke domeinen in uw tenant zijn geverifieerd, raadpleegt u de sectie Aangepaste domeinnamen in het Microsoft Entra-beheercentrum of neemt u contact op met de tenantbeheerder.

Kan Geen Azure-bestandsshares koppelen met AD-referenties

Zelfdiagnosestappen

Controleer eerst of u de stappen hebt gevolgd om Azure Files AD DS-verificatie in te schakelen.

Probeer vervolgens de Azure-bestandsshare te koppelen met de sleutel van het opslagaccount. Als de share niet kan worden gekoppeld, downloadt u AzFileDiagnostics om de actieve clientomgeving te valideren. AzFileDiagnostics kan incompatibele clientconfiguraties detecteren die toegangsfouten voor Azure Files kunnen veroorzaken, prescriptieve richtlijnen geven voor self-fix en de diagnostische traceringen verzamelen.

Ten derde kunt u de Debug-AzStorageAccountAuth cmdlet uitvoeren om een set basiscontroles uit te voeren op uw AD-configuratie met de aangemelde AD-gebruiker. Deze cmdlet wordt ondersteund op AzFilesHybrid v0.1.2+.

Meld u interactief aan bij Azure PowerShell als een AD-gebruiker met eigenaarsmachtigingen voor het doelopslagaccount:

Connect-AzAccountVoer de

Debug-AzStorageAccountAuthcmdlet uit:$ResourceGroupName = "<resource-group-name-here>" $StorageAccountName = "<storage-account-name-here>" Debug-AzStorageAccountAuth ` -StorageAccountName $StorageAccountName ` -ResourceGroupName $ResourceGroupName ` -Verbose

De cmdlet voert deze controles op volgorde uit en biedt richtlijnen voor fouten:

-

CheckADObjectPasswordIsCorrect: Zorg ervoor dat het wachtwoord dat is geconfigureerd voor de AD-identiteit die het opslagaccount vertegenwoordigt overeenkomt met het wachtwoord van de kerb1- of kerb2-sleutel van het opslagaccount. Als het wachtwoord onjuist is, kunt u Update-AzStorageAccountADObjectPassword uitvoeren om het wachtwoord opnieuw in te stellen. -

CheckADObject: Controleer of er een object in de Active Directory is dat het opslagaccount vertegenwoordigt en de juiste SPN (service principal name) heeft. Als de SPN niet correct is ingesteld, voert u de cmdletSet-ADuit die wordt geretourneerd in de cmdlet voor foutopsporing om de SPN te configureren. -

CheckDomainJoined: Controleer of de clientcomputer lid is van een domein dat is toegevoegd aan AD. Als uw computer geen domein is toegevoegd aan AD, raadpleegt u Een computer toevoegen aan een domein voor instructies voor domeindeelname. -

CheckPort445Connectivity: Controleer of poort 445 is geopend voor SMB-verbinding. Als poort 445 niet is geopend, raadpleegt u het hulpprogramma voor probleemoplossing AzFileDiagnostics voor verbindingsproblemen met Azure Files. -

CheckSidHasAadUser: Controleer of de aangemelde AD-gebruiker is gesynchroniseerd met Microsoft Entra-id. Als u wilt opzoeken of een specifieke AD-gebruiker wordt gesynchroniseerd met Microsoft Entra ID, kunt u de-UserNameen-Domainin de invoerparameters opgeven. Voor een bepaalde SID wordt gecontroleerd of er een Microsoft Entra-gebruiker is gekoppeld. -

CheckAadUserHasSid: Controleer of de aangemelde AD-gebruiker is gesynchroniseerd met Microsoft Entra-id. Als u wilt opzoeken of een specifieke AD-gebruiker wordt gesynchroniseerd met Microsoft Entra ID, kunt u de-UserNameen-Domainin de invoerparameters opgeven. Voor een bepaalde Microsoft Entra-gebruiker controleert deze de SID. Als u deze controle wilt uitvoeren, moet u de-ObjectIdparameter opgeven, samen met de object-id van de Microsoft Entra-gebruiker. -

CheckGetKerberosTicket: Probeer een Kerberos-ticket op te halen om verbinding te maken met het opslagaccount. Als er geen geldig Kerberos-token is, voert u deklist get cifs/storage-account-name.file.core.windows.netcmdlet uit en controleert u de foutcode om de oorzaak van de fout bij het ophalen van het ticket vast te stellen. -

CheckStorageAccountDomainJoined: Controleer of de AD-verificatie is ingeschakeld en de AD-eigenschappen van het account zijn ingevuld. Zo niet, schakelt u AD DS-verificatie in op Azure Files. -

CheckUserRbacAssignment: Controleer of de AD-identiteit de juiste RBAC-roltoewijzing heeft om machtigingen op shareniveau te bieden voor toegang tot Azure Files. Zo niet, configureert u de machtiging op shareniveau. (Ondersteund op AzFilesHybrid v0.2.3+) -

CheckUserFileAccess: Controleer of de AD-identiteit de juiste map-/bestandsmachtiging (Windows ACL's) heeft voor toegang tot Azure Files. Zo niet, configureert u de machtiging map/bestandsniveau. Als u deze controle wilt uitvoeren, moet u de-FilePathparameter opgeven, samen met het pad van het gekoppelde bestand waartoe u fouten wilt opsporen in de toegang. (Ondersteund op AzFilesHybrid v0.2.3+) -

CheckKerberosTicketEncryption: Controleer of het opslagaccount is geconfigureerd om het versleutelingstype te accepteren dat wordt gebruikt door het Kerberos-ticket. (Ondersteund op AzFilesHybrid v0.2.5+) -

CheckChannelEncryption: Controleer of het opslagaccount is geconfigureerd voor het accepteren van het SMB-kanaalversleutelingstype dat door de client wordt gebruikt. (Ondersteund op AzFilesHybrid v0.2.5+) -

CheckDomainLineOfSight: Controleer of de client geen netwerkverbinding heeft met de domeincontroller. (Ondersteund op AzFilesHybrid v0.2.5+) -

CheckDefaultSharePermission: Controleer of de standaardmachtiging op shareniveau is geconfigureerd. (Ondersteund op AzFilesHybrid v0.2.5+) -

CheckAadKerberosRegistryKeyIsOff: Controleer of de registersleutel Microsoft Entra Kerberos is uitgeschakeld. Als de sleutel is ingeschakeld, voertreg add HKLM\SYSTEM\CurrentControlSet\Control\Lsa\Kerberos\Parameters /v CloudKerberosTicketRetrievalEnabled /t REG_DWORD /d 0u deze uit vanaf een opdrachtprompt met verhoogde bevoegdheid om deze uit te schakelen en start u de computer opnieuw op. (Ondersteund op AzFilesHybrid v0.2.9+)

Als u alleen een subselectie van de vorige controles wilt uitvoeren, kunt u de -Filter parameter gebruiken, samen met een door komma's gescheiden lijst met controles die moeten worden uitgevoerd. Als u bijvoorbeeld alle controles wilt uitvoeren die betrekking hebben op machtigingen op shareniveau (RBAC), gebruikt u de volgende PowerShell-cmdlets:

$ResourceGroupName = "<resource-group-name-here>"

$StorageAccountName = "<storage-account-name-here>"

Debug-AzStorageAccountAuth `

-Filter CheckSidHasAadUser,CheckUserRbacAssignment `

-StorageAccountName $StorageAccountName `

-ResourceGroupName $ResourceGroupName `

-Verbose

Als u de bestandsshare hebt gekoppeld X:en u alleen de controle wilt uitvoeren met betrekking tot machtigingen op bestandsniveau (Windows ACL's), kunt u de volgende PowerShell-cmdlets uitvoeren:

$ResourceGroupName = "<resource-group-name-here>"

$StorageAccountName = "<storage-account-name-here>"

$FilePath = "X:\example.txt"

Debug-AzStorageAccountAuth `

-Filter CheckUserFileAccess `

-StorageAccountName $StorageAccountName `

-ResourceGroupName $ResourceGroupName `

-FilePath $FilePath `

-Verbose

Kan Geen Azure-bestandsshares koppelen met Microsoft Entra Kerberos

Zelfdiagnosestappen

Zorg er eerst voor dat u de stappen hebt gevolgd om Microsoft Entra Kerberos-verificatie in te schakelen.

Ten tweede kunt u de Debug-AzStorageAccountAuth cmdlet uitvoeren om een set basiscontroles uit te voeren. Deze cmdlet wordt ondersteund voor opslagaccounts die zijn geconfigureerd voor Microsoft Entra Kerberos-verificatie, op AzFilesHybrid v0.3.0+.

Meld u interactief aan bij Azure PowerShell als een AD-gebruiker met eigenaarsmachtigingen voor het doelopslagaccount:

Connect-AzAccountVoer de

Debug-AzStorageAccountAuthcmdlet uit:$ResourceGroupName = "<resource-group-name-here>" $StorageAccountName = "<storage-account-name-here>" Debug-AzStorageAccountAuth -StorageAccountName $StorageAccountName -ResourceGroupName $ResourceGroupName -Verbose

De cmdlet voert deze controles op volgorde uit en biedt richtlijnen voor fouten:

-

CheckPort445Connectivity: Controleer of poort 445 is geopend voor SMB-verbinding. Als poort 445 niet is geopend, gebruikt u het hulpprogramma voor probleemoplossing AzFileDiagnostics voor verbindingsproblemen met Azure Files. -

CheckAADConnectivity: Controleer op Entra-connectiviteit. SMB-koppelingen met Kerberos-verificatie kunnen mislukken als de client geen contact kan opnemen met Entra. Als deze controle mislukt, wordt aangegeven dat er een netwerkfout is opgetreden (mogelijk een firewall of VPN-probleem). -

CheckEntraObject: Bevestig dat er een object in de Entra staat dat het opslagaccount vertegenwoordigt en de juiste SPN (Service Principal Name) heeft. Als de SPN niet juist is ingesteld, schakelt u Entra Kerberos-verificatie uit en schakelt u deze opnieuw in voor het opslagaccount. -

CheckRegKey: Controleer of deCloudKerberosTicketRetrievalregistersleutel is ingeschakeld. Deze registersleutel is vereist voor Entra Kerberos-verificatie. -

CheckRealmMap: Controleer of de gebruiker realmtoewijzingen heeft geconfigureerd die het account aan een andere Kerberos-realm zouden koppelen danKERBEROS.MICROSOFTONLINE.COM. -

CheckAdminConsent: Controleer of de Entra-service-principal beheerderstoestemming heeft gekregen voor de Microsoft Graph-machtigingen die vereist zijn om een Kerberos-ticket op te halen. -

CheckWinHttpAutoProxySvc: Controleert op de WinHTTP Web Proxy Auto Discovery-service (WinHttpAutoProxySvc) die is vereist voor Microsoft Entra Kerberos-verificatie. De status moet worden ingesteld opRunning. -

CheckIpHlpScv: Controleer of de IP Helper-service (iphlpsvc) is vereist voor Microsoft Entra Kerberos-verificatie. De status moet worden ingesteld opRunning. -

CheckFiddlerProxy: Controleer of er een Fiddler-proxy is die microsoft Entra Kerberos-verificatie voorkomt. -

CheckEntraJoinType: Controleer of het entra-domein lid is van het Entra-domein of het hybride Entra-domein. Dit is een vereiste voor Microsoft Entra Kerberos-verificatie.

Als u alleen een subselectie van de vorige controles wilt uitvoeren, kunt u de -Filter parameter gebruiken, samen met een door komma's gescheiden lijst met controles die moeten worden uitgevoerd.

Koppelen aan Azure Files mislukt bij het gebruik van Entra Kerberos vanwege niet-ondersteunde Kerberos-versleutelingstypen

Bij het koppelen van een Azure-bestandsshare met behulp van Entra Kerberos-verificatie mislukt de koppelingsbewerking. Logboekverzameling kan aantonen dat het Kerberos-serviceticket niet kan worden ontsleuteld.

Mogelijk vindt u ook dat de volgende registersleutel is geconfigureerd: HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies\System\Kerberos\Parameters\SupportedEncryptionTypes

Oorzaak

Als de SupportedEncryptionTypes registersleutel is geconfigureerd met een waarde die geen AES bevat, staat Windows alleen de versleutelingstypen toe die zijn opgegeven in het bitmasker. De waarde 0x7 geeft bijvoorbeeld aan dat de client alleen de volgende Kerberos-versleutelingstypen ondersteunt:

- DES_CBC_CRC

- DES_CBC_MD5

- RC4_HMAC

Omdat Entra Kerberos altijd servicetickets versleutelt met AES-256 (AES256-CTS-HMAC-SHA1-96), mislukken koppelingen als AES niet is opgenomen in de ondersteunde versleutelingstypen voor het account of de computer.

Notitie

AES-versleuteling is standaard ingeschakeld op moderne Windows-besturingssystemen. Als de SupportedEncryptionTypes registersleutel niet is geconfigureerd, onderhandelt Windows automatisch over AES wanneer deze beschikbaar is.

Oplossing

Als u Azure-bestandsshares succesvol wilt koppelen met Entra Kerberos, moeten AES-256 worden opgenomen in de ondersteunde versleutelingstypen.

Gebruik een van de volgende opties:

Optie 1: Verwijder de registersleutel (aanbevolen als deze niet opzettelijk is geconfigureerd)

Als de versleutelingstypen niet opzettelijk zijn beperkt:

- Verwijder de registersleutel:

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies\System\Kerberos\Parameters\SupportedEncryptionTypes - Start de computer opnieuw op.

Nadat u opnieuw hebt opgestart, probeert u de bestandsshare opnieuw te koppelen.

Aanbeveling

Als u de sleutel verwijdert, wordt het standaardgedrag van Windows hersteld, waardoor Active Directory automatisch kan onderhandelen over AES voor Kerberos-tickets.

Optie 2: AES-256 expliciet inschakelen met groepsbeleid

Als uw organisatie expliciet geconfigureerde Kerberos-versleutelingstypen vereist:

- Druk op Win +R, typ

gpedit.mscen selecteer Enter. - Ga naar: Lokale computerbeleid > Computerconfiguratie > Windows-instellingen > Beveiligingsinstellingen > Lokale beleidsregels > Beveiligingsopties

- Open Netwerkbeveiliging: Configureer versleutelingstypen die zijn toegestaan voor Kerberos.

- Schakel de volgende versleutelingstypen in:

- AES256_HMAC_SHA1

- AES128_HMAC_SHA1 (optioneel)

- Pas de wijziging toe en start de computer opnieuw op.

Nadat u opnieuw hebt opgestart, probeert u de bestandsshare opnieuw te koppelen.

Belangrijk

Voor Entra Kerberos is AES256_HMAC_SHA1 vereist voor het koppelen van Azure-bestandsshares. RC4- of DES-only-configuraties zullen mislukken. Zie De selectie van ondersteunde Kerberos-versleutelingstypen ontsleutelen voor meer informatie over registersleutels.

Kan machtigingen op map-/bestandsniveau (Windows ACL's) niet configureren met Windows Verkenner

Symptoom

Mogelijk ondervindt u een van de onderstaande symptomen bij het configureren van Windows ACL's met Windows Verkenner op een gekoppelde bestandsshare:

- Nadat u op Machtiging Bewerken onder het tabblad Beveiliging hebt geklikt, wordt de wizard Machtigingen niet geladen.

- Wanneer u een nieuwe gebruiker of groep probeert te selecteren, wordt op de domeinlocatie niet het juiste AD DS-domein weergegeven.

- U gebruikt meerdere AD-forests en ontvangt het volgende foutbericht: 'De Active Directory-domeincontrollers die vereist zijn om de geselecteerde objecten in de volgende domeinen te vinden, zijn niet beschikbaar. Zorg ervoor dat de Active Directory-domeincontrollers beschikbaar zijn en probeer de objecten opnieuw te selecteren.”

Oplossing

U wordt aangeraden machtigingen op map-/bestandsniveau te configureren met behulp van icacls in plaats van Windows Bestandenverkenner.

Kan UserPrincipalName (UPN) van een bestand/mapeigenaar niet weergeven in Bestandenverkenner

Symptoom

Bestandenverkenner geeft de beveiligings-id (SID) van een eigenaar van een bestand/map weer, maar niet de UPN.

Oorzaak

Bestandenverkenner roept een RPC-API rechtstreeks aan op de server (Azure Files) om de SID te vertalen naar een UPN. Azure Files biedt geen ondersteuning voor deze API, dus de UPN wordt niet weergegeven.

Oplossing

Gebruik op een client die lid is van een domein de volgende PowerShell-opdracht om alle items in een directory en de eigenaar ervan weer te geven, inclusief UPN:

Get-ChildItem <Path> | Get-ACL | Select Path, Owner

Fouten bij het uitvoeren van de cmdlet Join-AzStorageAccountForAuth

Fout: "De directoryservice kan geen relatieve id toewijzen"

Dit probleem kan optreden wanneer een domeincontroller, waaraan de FSMO-rol RID-master is toegewezen, niet-beschikbaar is of is verwijderd uit het domein en hersteld vanaf een back-up. Controleer of alle domeincontrollers actief en beschikbaar zijn.

Fout: ‘Kan de positieparameters niet binden, omdat er geen namen zijn opgegeven’

Deze fout wordt waarschijnlijk geactiveerd door een syntaxisfout in de Join-AzStorageAccountforAuth opdracht. Controleer de opdracht op spelfouten of syntaxisfouten en controleer of de nieuwste versie van de AzFilesHybrid-module (https://github.com/Azure-Samples/azure-files-samples/releases) is geïnstalleerd.

Ondersteuning voor Azure Files on-premises AD DS-verificatie voor AES-256 Kerberos-versleuteling

Azure Files ondersteunt AES-256 Kerberos-versleuteling voor AD DS-verificatie vanaf de AzFilesHybrid-module v0.2.2. AES-256 is de aanbevolen versleutelingsmethode en is de standaardversleutelingsmethode die begint in AzFilesHybrid-module v0.2.5. Als u AD DS-verificatie hebt ingeschakeld met een moduleversie lager dan v0.2.2, moet u de nieuwste AzFilesHybrid-module downloaden en het volgende PowerShell-script uitvoeren. Als u AD DS-verificatie nog niet hebt ingeschakeld voor uw opslagaccount, volgt u deze richtlijnen.

Belangrijk

Als u eerder RC4-versleuteling gebruikt en het opslagaccount bijwerkt om AES-256 te gebruiken, moet klist purge u deze uitvoeren op de client en vervolgens de bestandsshare opnieuw koppelen om nieuwe Kerberos-tickets op te halen met AES-256.

$ResourceGroupName = "<resource-group-name-here>"

$StorageAccountName = "<storage-account-name-here>"

Update-AzStorageAccountAuthForAES256 -ResourceGroupName $ResourceGroupName -StorageAccountName $StorageAccountName

Als onderdeel van de update draait de cmdlet de Kerberos-sleutels, wat nodig is om over te schakelen naar AES-256. U hoeft niet terug te draaien, tenzij u beide wachtwoorden opnieuw wilt genereren.

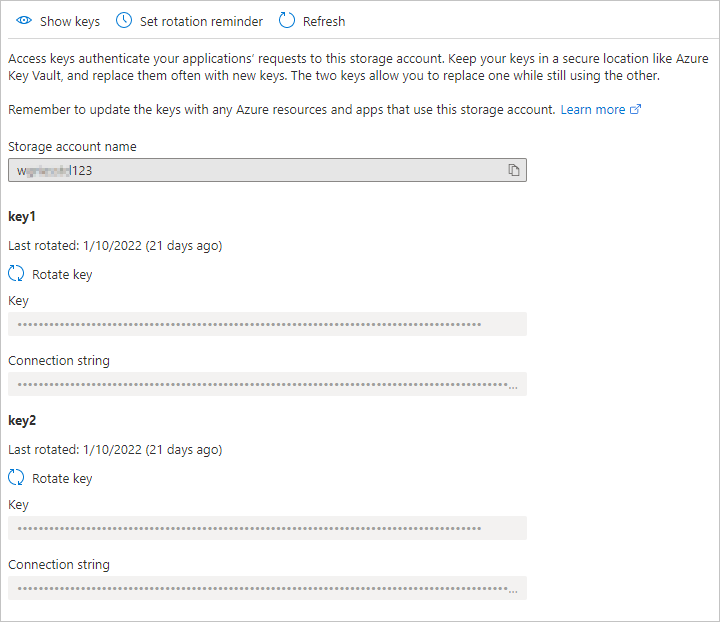

Gebruikersidentiteit met de roltoewijzing Eigenaar of Inzender heeft nog steeds toegang tot de sleutel van het opslagaccount

De rollen Eigenaar en Inzender van het opslagaccount bieden de mogelijkheid om de sleutels van het opslagaccount weer te geven. Met de sleutel van het opslagaccount hebt u volledige toegang tot de gegevens van het opslagaccount, waaronder bestandsshares, blobs, tabellen en wachtrijen. Het biedt ook beperkte toegang tot de Beheerbewerkingen van Azure Files via de verouderde beheer-API's die worden weergegeven via de FileREST-API. Als u roltoewijzingen wijzigt, moet u er rekening mee houden dat de gebruikers die worden verwijderd uit de rollen Eigenaar of Inzender mogelijk nog steeds toegang hebben tot het opslagaccount via opgeslagen opslagaccountsleutels.

Oplossing 1

U kunt dit probleem eenvoudig oplossen door de sleutels van het opslagaccount te roteren. U wordt aangeraden de sleutels één voor één te draaien en de toegang van de ene naar de andere te schakelen terwijl ze worden geroteerd. Er zijn twee typen gedeelde sleutels die het opslagaccount biedt: de opslagaccountsleutels, die superbeheerdertoegang bieden tot de gegevens van het opslagaccount en de Kerberos-sleutels, die fungeren als een gedeeld geheim tussen het opslagaccount en de Windows Server Active Directory-domeincontroller voor Windows Server Active Directory-scenario's.

Zie Het wachtwoord van uw opslagaccount-id bijwerken in AD DS om de Kerberos-sleutels van een opslagaccount te roteren.

Navigeer naar het gewenste opslagaccount in Azure Portal. Selecteer toegangssleutels onder de kop Beveiliging en netwerken in de inhoudsopgave voor het gewenste opslagaccount. Selecteer in het deelvenster Toegangssleutel de optie Sleutel draaien boven de gewenste sleutel.

De API-machtigingen instellen voor een zojuist gemaakte toepassing

Nadat u Microsoft Entra Kerberos-verificatie hebt ingeschakeld, moet u expliciet beheerderstoestemming verlenen aan de nieuwe Microsoft Entra-toepassing die is geregistreerd in uw Microsoft Entra-tenant om uw configuratie te voltooien. U kunt de API-machtigingen vanuit Azure Portal configureren door deze stappen uit te voeren.

- Open Microsoft Entra-id.

- Selecteer App-registraties in het linkerdeelvenster.

- Selecteer Alle toepassingen in het rechterdeelvenster.

- Selecteer de toepassing met de naam die overeenkomt met [Opslagaccount] $storageAccountName.file.core.windows.net.

- Selecteer API-machtigingen in het linkerdeelvenster.

- Selecteer Machtigingen toevoegen onder aan de pagina.

- Selecteer Beheerderstoestemming verlenen voor DirectoryName.

Mogelijke fouten bij het inschakelen van Microsoft Entra Kerberos-verificatie

Er kunnen de volgende fouten optreden bij het inschakelen van Microsoft Entra Kerberos-verificatie.

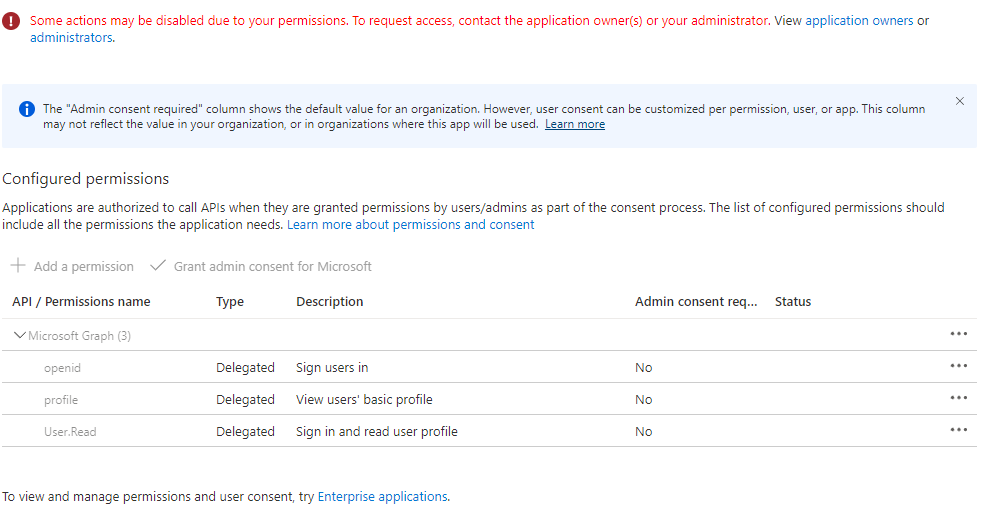

Fout: beheerderstoestemming verlenen uitgeschakeld

In sommige gevallen kan de Microsoft Entra-beheerder de mogelijkheid uitschakelen om beheerderstoestemming te verlenen aan Microsoft Entra-toepassingen. Hier volgt een schermopname van hoe dit eruitziet in Azure Portal.

Als dit het geval is, vraagt u uw Microsoft Entra-beheerder om beheerderstoestemming te verlenen aan de nieuwe Microsoft Entra-toepassing. Als u uw beheerders wilt zoeken en weergeven, selecteert u rollen en beheerders en selecteert u vervolgens Cloudtoepassingsbeheerder.

Fout: 'De aanvraag voor Azure AD Graph is mislukt met code BadRequest'

Oorzaak 1: Een toepassingsbeheerbeleid voorkomt dat referenties worden gemaakt

Wanneer u Microsoft Entra Kerberos-verificatie inschakelt, kan deze fout optreden als aan de volgende voorwaarden wordt voldaan:

- U gebruikt de bèta-/preview-functie van toepassingsbeheerbeleid.

- U (of uw beheerder) heeft een tenantbreed beleid ingesteld dat:

- Heeft geen begindatum of heeft een begindatum vóór 1 januari 2019.

- Hiermee stelt u een beperking in voor service-principal-wachtwoorden, waardoor aangepaste wachtwoorden niet worden toegestaan of een maximale levensduur van wachtwoorden van minder dan 365,5 dagen wordt ingesteld.

Er is momenteel geen tijdelijke oplossing voor deze fout.

Oorzaak 2: Er bestaat al een toepassing voor het opslagaccount

Deze fout kan ook optreden als u Microsoft Entra Kerberos-verificatie eerder hebt ingeschakeld via handmatige beperkte preview-stappen. Als u de bestaande toepassing wilt verwijderen, kan de klant of de IT-beheerder het volgende script uitvoeren. Als u dit script uitvoert, wordt de oude handmatig gemaakte toepassing verwijderd en kan de nieuwe ervaring automatisch worden gemaakt en de zojuist gemaakte toepassing beheren. Nadat u de verbinding met Microsoft Graph hebt gestart, meldt u zich aan bij de microsoft Graph-toepassing Opdrachtregelprogramma's op uw apparaat en verleent u machtigingen aan de app.

$storageAccount = "exampleStorageAccountName"

$tenantId = "aaaaaaaa-bbbb-cccc-dddd-eeeeeeeeeeee"

Install-Module Microsoft.Graph

Import-Module Microsoft.Graph

Connect-MgGraph -TenantId $tenantId -Scopes "User.Read","Application.Read.All"

$application = Get-MgApplication -Filter "DisplayName eq '${storageAccount}'"

if ($null -ne $application) {

Remove-MgApplication -ObjectId $application.ObjectId

}

Fout: het wachtwoord van de service-principal is verlopen in Microsoft Entra-id

Als u Microsoft Entra Kerberos-verificatie eerder hebt ingeschakeld via handmatige beperkte preview-stappen, wordt het wachtwoord voor de service-principal van het opslagaccount ingesteld om elke zes maanden te verlopen. Zodra het wachtwoord is verlopen, kunnen gebruikers geen Kerberos-tickets ophalen naar de bestandsshare.

Om dit te verhelpen, hebt u twee opties: draai het wachtwoord van de service-principal in Microsoft Entra om de zes maanden, of volg deze stappen om Microsoft Entra Kerberos uit te schakelen, de bestaande toepassing te verwijderen en Microsoft Entra Kerberos opnieuw te configureren.

Zorg ervoor dat u domeineigenschappen (domainName en domainGUID) opslaat voordat u Microsoft Entra Kerberos uitschakelt, omdat u deze tijdens de herconfiguratie nodig hebt als u machtigingen op map- en bestandsniveau wilt configureren met Behulp van Windows Bestandenverkenner. Als u domeineigenschappen niet hebt opgeslagen, kunt u nog steeds machtigingen op map-/bestandsniveau configureren met behulp van icacls als tijdelijke oplossing.

- Microsoft Entra Kerberos uitschakelen

- De bestaande toepassing verwijderen

- Microsoft Entra Kerberos opnieuw configureren via Azure Portal

Zodra u Microsoft Entra Kerberos opnieuw hebt geconfigureerd, wordt de nieuwe ervaring automatisch gemaakt en beheerd.

Fout 1326: de gebruikersnaam of het wachtwoord is onjuist bij het gebruik van een privékoppeling

Als u verbinding maakt met een opslagaccount via een privé-eindpunt/privékoppeling met behulp van Microsoft Entra Kerberos-verificatie, wordt de client gevraagd om referenties bij het koppelen van een bestandsshare via net use of een andere methode. De gebruiker typt waarschijnlijk zijn referenties, maar de referenties worden geweigerd.

Oorzaak

Dit komt doordat de SMB-client kerberos heeft geprobeerd te gebruiken, maar is mislukt, zodat deze terugvalt op het gebruik van NTLM-verificatie en Azure Files geen ondersteuning biedt voor het gebruik van NTLM-verificatie voor domeinreferenties. De client kan geen Kerberos-ticket ophalen naar het opslagaccount omdat de FQDN van de private link niet is geregistreerd bij een bestaande Microsoft Entra-toepassing.

Oplossing

De oplossing is om de privateLink-FQDN toe te voegen aan de Microsoft Entra-toepassing van het opslagaccount voordat u de bestandsshare koppelt. U kunt de vereiste identifierUris toevoegen aan het toepassingsobject met behulp van Azure Portal door deze stappen uit te voeren.

Open Microsoft Entra-id.

Selecteer App-registraties in het linkerdeelvenster.

Selecteer Alle toepassingen.

Selecteer de toepassing met de naam die overeenkomt met [Opslagaccount] $storageAccountName.file.core.windows.net.

Selecteer Manifest in het linkerdeelvenster.

Kopieer en plak de bestaande inhoud zodat u een dubbele kopie hebt.

Bewerk het JSON-manifest. Voeg voor elke

<storageAccount>.file.core.windows.netvermelding een bijbehorende<storageAccount>.privatelink.file.core.windows.netvermelding toe. Als uw manifest bijvoorbeeld de volgende waarde heeft vooridentifierUris:"identifierUris": [ "api://<tenantId>/HOST/<storageaccount>.file.core.windows.net", "api://<tenantId>/CIFS/<storageaccount>.file.core.windows.net", "api://<tenantId>/HTTP/<storageaccount>.file.core.windows.net", "HOST/<storageaccount>.file.core.windows.net", "CIFS/<storageaccount>.file.core.windows.net", "HTTP/<storageaccount>.file.core.windows.net" ],Vervolgens moet u het

identifierUrisveld als volgt bewerken:"identifierUris": [ "api://<tenantId>/HOST/<storageaccount>.file.core.windows.net", "api://<tenantId>/CIFS/<storageaccount>.file.core.windows.net", "api://<tenantId>/HTTP/<storageaccount>.file.core.windows.net", "HOST/<storageaccount>.file.core.windows.net", "CIFS/<storageaccount>.file.core.windows.net", "HTTP/<storageaccount>.file.core.windows.net", "api://<tenantId>/HOST/<storageaccount>.privatelink.file.core.windows.net", "api://<tenantId>/CIFS/<storageaccount>.privatelink.file.core.windows.net", "api://<tenantId>/HTTP/<storageaccount>.privatelink.file.core.windows.net", "HOST/<storageaccount>.privatelink.file.core.windows.net", "CIFS/<storageaccount>.privatelink.file.core.windows.net", "HTTP/<storageaccount>.privatelink.file.core.windows.net" ],Controleer de inhoud en selecteer Opslaan om het toepassingsobject bij te werken met de nieuwe identifierUris.

Werk eventuele interne DNS-verwijzingen bij om naar de privékoppeling te verwijzen.

Probeer de share opnieuw te koppelen.

Onregelmatige verificatiefouten na netwerkwijzigingen bij gebruik van Microsoft Entra Kerberos

Symptoom

Windows-clients die gebruikmaken van Microsoft Entra Kerberos-verificatie om af en toe toegang te krijgen tot Azure Files, verliezen de toegang na een netwerkwijziging (bijvoorbeeld vpn opnieuw verbinding maken, Wi-Fi wijzigen, slaapstand of hervatten). Access kan mislukken totdat de gebruiker zich afmeldt en zich weer aanmeldt bij Windows.

Oorzaak

Dit probleem wordt veroorzaakt door een bekend Windows-gedrag waarbij bepaalde netwerkwijzigingen de configuratie van de KDC-proxy in de cache op de client wissen. Wanneer de KDC-proxyconfiguratie wordt verwijderd, kan de client geen Kerberos-servicetickets vernieuwen vanuit Microsoft Entra-id.

Hoewel het primaire vernieuwingstoken (PRT) van de gebruiker geldig blijft, voorkomt de ontbrekende KDC-proxyconfiguratie dat de client een nieuw serviceticket kan verkrijgen, wat resulteert in verificatiefouten.

Dit is een beperking van de Windows-client en wordt niet veroorzaakt door de configuratie van Azure Files of Microsoft Entra ID.

Oplossing

Optie één: Afmelden en weer aanmelden bij Windows herstelt de toegang door een nieuwe PRT op te halen, waaronder een vernieuwde TGT-configuratie (Ticket Granting Ticket) en KDC-proxyconfiguratie. Dit resulteert echter in een slechte gebruikerservaring.

Optie twee: Configureer een groepsbeleidsinstelling om de KDC-proxyconfiguratie op de client te behouden, waardoor de verificatieonderbrekingen worden verminderd die worden veroorzaakt door netwerkwijzigingen.

- KDC-proxyinstellingen configureren met groepsbeleid

- Groepsbeleidsbeheer openen en het toepasselijke beleid bewerken

- Ga naar: Systeembeheersjablonen>>Kerberos>KDC-proxyservers opgeven voor Kerberos-clients

- Selecteer Ingeschakeld.

- Selecteer Onder Opties de optie Weergeven om het dialoogvenster Inhoud weergeven te openen.

- Voeg de volgende mapping toe en vervang your_Azure_AD_tenant_id door uw Microsoft Entra-tenant-id.

| Waardenaam | Waarde |

|---|---|

| KERBEROS.MICROSOFTONLINE.COM | <https login.microsoftonline.com:443:your_Azure_AD_tenant_id/kerberos/> |

Notitie

Voeg de spatie toe na https en vóór de sluitende /.

- Selecteer OK en klik op Toepassen.

Nadat dit beleid is toegepast, behouden Windows-clients de configuratie van de KDC-proxy tussen netwerkwijzigingen, waardoor verificatieonderbrekingen worden verminderd.

Verificatie stopt na ongeveer 10 uur bij gebruik van Microsoft Entra Kerberos

Symptoom

Windows-clients die gebruikmaken van Microsoft Entra Kerberos-verificatie om toegang te krijgen tot Azure Files, verliezen na ongeveer 10 uur continu gebruik de toegang. De toegang wordt pas hersteld nadat de gebruiker zich afmeldt en zich weer aanmeldt bij Windows.

Oorzaak

Dit probleem wordt veroorzaakt door een bekende beperking in Microsoft Entra Kerberos-verificatie. Microsoft Entra ID biedt momenteel geen ondersteuning voor het vernieuwen van Ticket Granting Tickets (TGT's).

In Microsoft Entra Kerberos-scenario's wordt de TGT verkregen als onderdeel van het Primary Refresh Token (PRT) van de gebruiker. Omdat TGT-verlenging niet wordt ondersteund, kan de client de TGT niet vernieuwen zodra deze verloopt. Wanneer de TGT verloopt, kan de client geen nieuwe servicetickets verkrijgen, wat resulteert in verificatiefouten.

Door uit- en in te loggen op Windows wordt het probleem opgelost door een nieuwe PRT te verkrijgen, die een nieuwe TGT bevat. Dit is een bekende beperking van Microsoft Entra Kerberos en wordt niet veroorzaakt door de Configuratie van Azure Files.

Oplossing

Als beperking kunnen klanten cloudvertrouwen gebruiken tussen on-premises Active Directory Domain Services (AD DS) en Microsoft Entra ID bij het openen van Azure Files.

Als cloudvertrouwen is geconfigureerd, verkrijgen Windows-clients hun TGT van AD DS in plaats van Microsoft Entra-id. Door AD DS uitgegeven TGT's ondersteunen verlenging, waardoor het verloopgedrag dat wordt gezien bij Microsoft Entra Kerberos wordt vermeden. De door AD DS uitgegeven TGT wordt vervolgens uitgewisseld voor een Entra-verwijzings-TGT, die wordt gebruikt voor het verkrijgen van servicetickets voor Azure Files.

Deze beperking geldt alleen voor clients die:

- AD DS-domein aangesloten of

- Hybride Microsoft Entra toegevoegd

- Cloud-native clients die uitsluitend Microsoft Entra gebruiken, kunnen deze tijdelijke oplossing niet toepassen.

Als u deze beperking wilt toepassen, configureert u een cloudvertrouwensrelatie tussen on-premises AD DS en Microsoft Entra ID voor toegang tot Azure Files. Zie voor stapsgewijze instructies: Een cloudvertrouwensrelatie configureren voor Azure Files-verificatie

Fout AADSTS50105

Symptoom

De aanvraag is onderbroken door de volgende fout AADSTS50105:

De beheerder heeft de toepassing 'Bedrijfstoepassingsnaam' geconfigureerd om gebruikers te blokkeren, tenzij ze specifiek toegang krijgen (toegewezen) tot de toepassing. De aangemelde gebruiker {EmailHidden} wordt geblokkeerd omdat ze geen direct lid zijn van een groep met toegang, noch rechtstreeks toegang hebben gekregen door een beheerder. Neem contact op met uw beheerder om toegang tot deze toepassing toe te wijzen.

Oorzaak

Als u 'toewijzing vereist' instelt voor de bijbehorende bedrijfstoepassing, kunt u geen Kerberos-ticket ophalen en worden in microsoft Entra-aanmeldingslogboeken een fout weergegeven, zelfs als gebruikers of groepen aan de toepassing zijn toegewezen.

Oplossing

Selecteer de toewijzing die is vereist voor de Microsoft Entra-toepassing niet voor het opslagaccount omdat we geen rechten invullen in het Kerberos-ticket dat wordt geretourneerd naar de aanvrager. Zie Fout AADSTS50105 voor meer informatie: de aangemelde gebruiker is niet toegewezen aan een rol voor de toepassing.

Zie ook

- Problemen met Azure-bestanden oplossen

- Problemen met prestaties van Azure Files oplossen

- Problemen met Azure Files-connectiviteit (SMB) oplossen

- Algemene SMB-problemen met Azure Files op Linux oplossen

- Algemene NFS-problemen met Azure Files op Linux oplossen

- Problemen met Azure File Sync oplossen

Contacteer ons voor hulp

Als u vragen hebt, kunt u ondersteuning voor de Azure-community stellen. U kunt ook productfeedback verzenden naar de Azure-feedbackcommunity.