Een versleutelde schijf ontgrendelen voor offline herstel

Van toepassing op: ✔️ Windows-VM's

In dit artikel wordt beschreven hoe u een versleutelde besturingssysteemschijf ontgrendelt op een afzonderlijke virtuele machine (een herstel-VM genoemd) om offline herstel en probleemoplossing op die schijf in te schakelen.

Symptomen

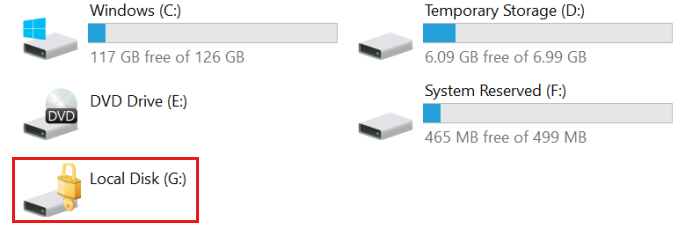

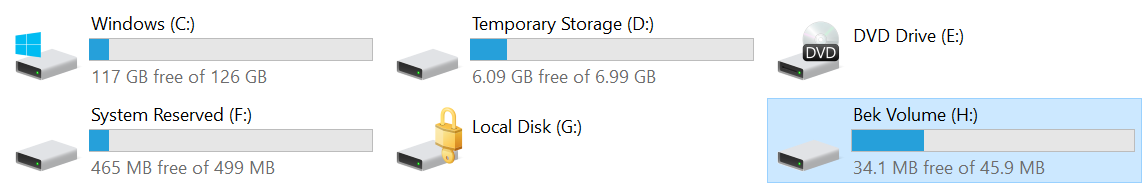

Als u de besturingssysteemschijf van een Windows-VM offline herstelt, wordt de schijf mogelijk vergrendeld weergegeven wanneer deze is gekoppeld aan de herstel-VM, zoals hieronder wordt weergegeven. In dit geval is Azure Disk Encryption (ADE) ingeschakeld op de schijf. U kunt geen oplossingen op die schijf uitvoeren vanaf een herstel-VM totdat de schijf is ontgrendeld.

Achtergrond

Voor sommige scenario's voor probleemoplossing moet u offline herstellen van een virtuele schijf in Azure. Als een Windows-VM bijvoorbeeld niet toegankelijk is, schijffouten weergeeft of niet kan worden gestart, kunt u stappen voor probleemoplossing uitvoeren op de besturingssysteemschijf door deze te koppelen aan een afzonderlijke herstel-VM (ook wel een herstel-VM of herstel-VM genoemd).

Als de schijf echter is versleuteld met behulp van ADE, blijft de schijf vergrendeld en niet toegankelijk terwijl deze is gekoppeld aan de herstel-VM totdat u de schijf ontgrendelt. Als u de schijf wilt ontgrendelen, moet u dezelfde BitLocker-versleutelingssleutel (BEK) gebruiken die oorspronkelijk is gebruikt om deze te versleutelen. Deze BEK (en, optioneel, een sleutelversleutelingssleutel [KEK] die de BEK versleutelt of verpakt), wordt opgeslagen in een Azure-sleutelkluis die wordt beheerd door uw organisatie.

Doelstelling

In de procedures in dit artikel worden methoden beschreven die u kunt gebruiken om een versleutelde besturingssysteemschijf te koppelen aan een herstel-VM en die schijf vervolgens te ontgrendelen. Nadat de schijf is ontgrendeld, kunt u deze herstellen. Als laatste stap kunt u de besturingssysteemschijf op de oorspronkelijke VM vervangen door deze nieuw herstelde versie.

Voorbereiding

Voer de volgende stappen uit voordat u de mislukte besturingssysteemschijf koppelt aan een herstel-VM:

- Controleer of ADE is ingeschakeld op de schijf.

- Bepaal of de besturingssysteemschijf gebruikmaakt van ADE versie 1 (dual-pass-versleuteling) of ADE versie 2 (versleuteling met één wachtwoord).

- Bepaal of de besturingssysteemschijf wordt beheerd of niet-beheerd.

- Selecteer de methode om de schijf aan een herstel-VM te koppelen en de schijf te ontgrendelen.

Controleer of ADE is ingeschakeld op de schijf

U kunt deze stap uitvoeren in Azure Portal, PowerShell of de Azure-opdrachtregelinterface (Azure CLI).

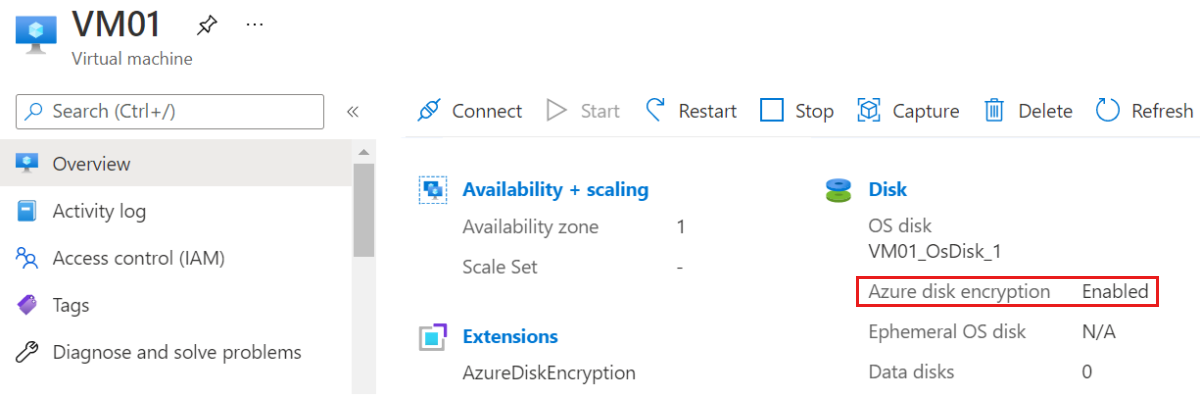

Azure Portal

Bekijk de blade Overzicht voor de mislukte VM in Azure Portal. Onder Schijf wordt Azure-schijfversleuteling weergegeven als Ingeschakeld of Niet ingeschakeld, zoals wordt weergegeven in de volgende schermopname.

Powershell

U kunt de Get-AzVmDiskEncryptionStatus cmdlet gebruiken om te bepalen of het besturingssysteem en/of de gegevensvolumes voor een virtuele machine worden versleuteld met behulp van ADE. De volgende voorbeelduitvoer geeft aan dat ADE-versleuteling is ingeschakeld op het besturingssysteemvolume:

PS /home/me> Get-AzVmDiskEncryptionStatus -ResourceGroupName "MyRg01" -VMName "MyVm01"

OsVolumeEncrypted : Encrypted

DataVolumesEncrypted : NoDiskFound

OsVolumeEncryptionSettings : Microsoft.Azure.Management.Compute.Models.DiskEncryptionSettings

ProgressMessage : Extension status not available on the VM

Zie Get-AzVMDiskEncryptionStatus (Az.Compute) voor meer informatie over de Get-AzureRmDiskEncryptionStatus cmdlet.

Azure-CLI

U kunt de az vm encryption show opdracht in Azure CLI gebruiken met de query die is toegevoegd om te bepalen of ADE is ingeschakeld op de schijven van een virtuele machine disks[].encryptionSettings[].enabled . De volgende uitvoer geeft aan dat ADE-versleuteling is ingeschakeld.

az vm encryption show --name MyVM --resource-group MyResourceGroup --query "disks[].encryptionSettings[].enabled"

[

true

]

Zie az vm encryption show voor meer informatie over de az vm encryption show opdracht.

Notitie

Offline herstellen voor niet-versleutelde schijven

Als u vaststelt dat ADE niet is ingeschakeld op de schijf, raadpleegt u het volgende artikel voor instructies over het koppelen van een schijf aan een herstel-VM: Problemen met een Windows-VM oplossen door de besturingssysteemschijf te koppelen aan een herstel-VM via Azure Portal

Bepalen of de besturingssysteemschijf gebruikmaakt van ADE versie 1 (dual-pass-versleuteling) of ADE versie 2 (versleuteling met één wachtwoord)

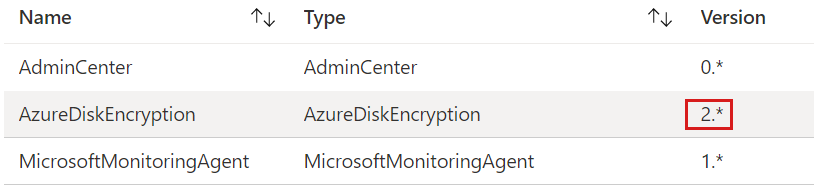

U kunt het ADE-versienummer in Azure Portal leren door de eigenschappen van de virtuele machine te openen en vervolgens op Extensies te klikken om de blade Extensies te openen. Bekijk op de blade Extensies het versienummer dat is toegewezen aan AzureDiskEncryption. Als het versienummer 1 is, gebruikt de schijf dual-pass-versleuteling. Als het versienummer 2 of een latere versie is, gebruikt de schijf versleuteling met één wachtwoord.

Als u vaststelt dat uw schijf gebruikmaakt van ADE versie 1 (dual-pass-versleuteling), kunt u naar Oplossing 3 gaan: Handmatige methode voor het ontgrendelen van een versleutelde schijf op een herstel-VM.

Bepalen of de besturingssysteemschijf wordt beheerd of niet-beheerd

Als u niet weet of de besturingssysteemschijf wordt beheerd of niet beheerd, raadpleegt u Bepalen of de besturingssysteemschijf wordt beheerd of niet-beheerd.

Als u weet dat de besturingssysteemschijf een niet-beheerde schijf is, gaat u naar Oplossing 3: Handmatige methode voor het ontgrendelen van een versleutelde schijf op een herstel-VM.

Selecteer de methode om de schijf te koppelen aan een herstel-VM en de schijf te ontgrendelen

U moet een van de drie methoden kiezen om de schijf te koppelen aan een herstel-VM en de schijf te ontgrendelen:

- Als u hebt vastgesteld dat de schijf wordt beheerd en versleuteld met behulp van ADE versie 2 of hoger (versleuteling met één wachtwoord) en uw infrastructuur en bedrijfsbeleid kunt u een openbaar IP-adres toewijzen aan een herstel-VM, oplossing 1 gebruiken: geautomatiseerde methode om een versleutelde schijf op een herstel-VM te ontgrendelen.

- Als uw schijf wordt beheerd en versleuteld met behulp van ADE versie 2 of hoger (versleuteling met één wachtwoord), maar uw infrastructuur of bedrijfsbeleid verhindert dat u een openbaar IP-adres toewijst aan een herstel-VM, gebruikt u Oplossing 2: Semi-geautomatiseerde methode om een versleutelde schijf op een herstel-VM te ontgrendelen. (Een andere reden om deze methode te kiezen, is als u niet beschikt over de machtigingen voor het maken van een resourcegroep in Azure.)

- Als een van deze methoden mislukt of als de schijf onbeheerd of versleuteld is met behulp van ADE versie 1 (versleuteling met dubbele pass), gebruikt u Oplossing 3: Handmatige methode om een versleutelde schijf op een herstel-VM te ontgrendelen.

Oplossing 1: Geautomatiseerde methode voor het ontgrendelen van een versleutelde schijf op een herstel-VM

Deze methode is afhankelijk van az vm repair commands om automatisch een herstel-VM te maken, de mislukte besturingssysteemschijf te koppelen en de schijf te ontgrendelen als deze is versleuteld. Het werkt alleen voor beheerde schijven met één wachtwoord en vereist gebruik van openbaar IP-adres voor de herstel-VM. Met deze methode wordt de versleutelde schijf ontgrendeld, ongeacht of de BitLocker-versleutelingssleutel (BEK) is uitgepakt of verpakt met behulp van een sleutelversleutelingssleutel (KEK).

Zie Een Virtuele Windows-machine herstellen met behulp van de herstelopdrachten voor virtuele Azure-machines om de VM te herstellen met behulp van deze geautomatiseerde methode.

Notitie

Als automatische probleemoplossing mislukt, gaat u verder met oplossing 2: Semi-geautomatiseerde methode voor het ontgrendelen van een versleutelde schijf op een herstel-VM.

Oplossing 2: Semi-geautomatiseerde methode voor het ontgrendelen van een versleutelde schijf op een herstel-VM

De semi-geautomatiseerde resolutie ontgrendelt een met één wachtwoord versleutelde beheerde schijf zonder een openbaar IP-adres voor de herstel-VM te vereisen.

Met deze procedure maakt u handmatig een virtuele machine waarop de besturingssysteemschijf van de bron-VM (mislukt) is gekoppeld. Wanneer u de versleutelde schijf koppelt op het moment dat u de virtuele machine maakt, wordt de BEK automatisch opgehaald uit de Azure-sleutelkluis en opgeslagen in een BEK-volume. Vervolgens gebruikt u een korte reeks stappen voor toegang tot de BEK en ontgrendelt u de versleutelde schijf. Tijdens dit proces wordt de BEK zo nodig automatisch uitgepakt.

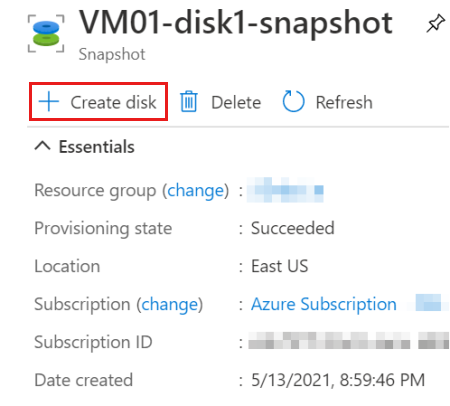

Maak in Azure Portal een momentopname van de versleutelde besturingssysteemschijf op de bron-VM (mislukt).

Maak een schijf op basis van die momentopname.

Kies voor de nieuwe schijf dezelfde locatie en beschikbaarheidszone die zijn toegewezen aan de bron-VM. Houd er rekening mee dat u dezelfde instellingen ook moet dupliceren wanneer u de herstel-VM in de volgende stap maakt.

Maak een VIRTUELE machine die is gebaseerd op Windows Server 2016 Datacenter voor gebruik als herstel-VM. Zorg ervoor dat u de VIRTUELE machine toewijst aan dezelfde regio en beschikbaarheidszone die wordt gebruikt voor de nieuwe schijf die u in stap 2 hebt gemaakt.

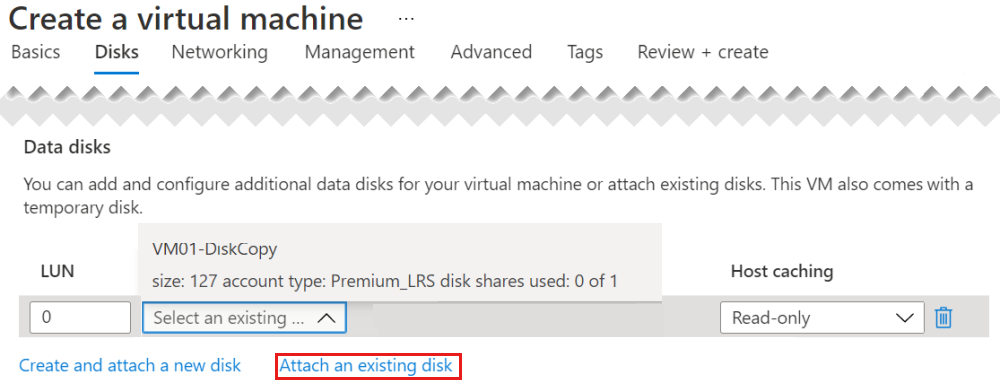

Koppel op de pagina Schijven van de wizard Een virtuele machine maken de nieuwe schijf die u zojuist hebt gemaakt op basis van de momentopname als een gegevensschijf.

Belangrijk

Zorg ervoor dat u de schijf toevoegt tijdens het maken van de virtuele machine. Het is alleen tijdens het maken van de VM dat versleutelingsinstellingen worden gedetecteerd. Hierdoor kan automatisch een volume met de BEK worden toegevoegd.

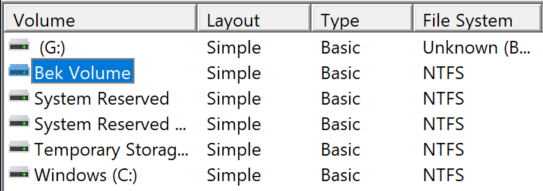

Nadat de herstel-VM is gemaakt, meldt u zich aan bij de VIRTUELE machine en opent u Schijfbeheer (Diskmgmt.msc). Zoek in Schijfbeheer het BEK-volume. Standaard is er geen stationsletter toegewezen aan dit volume.

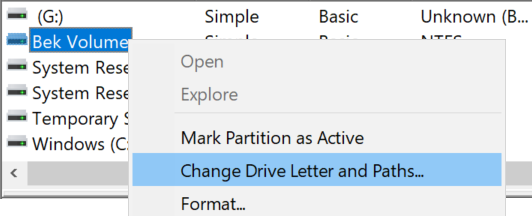

Als u een stationsletter wilt toewijzen aan het BEK-volume, klikt u met de rechtermuisknop op het BEK-volume en selecteert u Stationsletter en paden wijzigen.

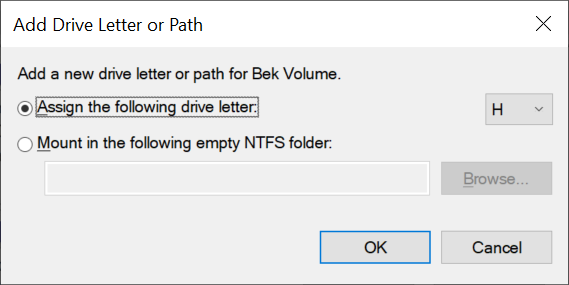

Selecteer Toevoegen om een stationsletter toe te wijzen aan het BEK-volume. In dit proces is de standaardletter het vaakst H. Selecteer OK.

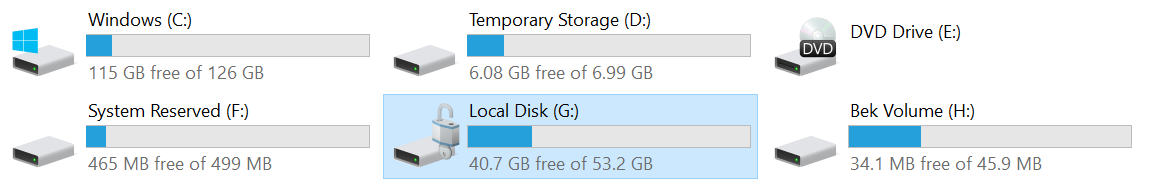

Selecteer in Bestandenverkenner deze pc in het linkerdeelvenster. U ziet nu dat het BEK-volume wordt vermeld. Let ook op het volume dat is gemarkeerd door een vergrendelingspictogram. Dit is de versleutelde schijf die u hebt gekoppeld toen u de virtuele machine maakte. (In het volgende voorbeeld wordt aan de versleutelde schijf de stationsletter G toegewezen.)

Als u de versleutelde schijf wilt ontgrendelen, moet u de .bek-bestandsnaam binnen het BEK-volume hebben. De bestanden in het BEK-volume zijn echter standaard verborgen. Voer bij een opdrachtprompt de volgende opdracht in om de verborgen bestanden weer te geven:

dir <DRIVE LETTER ASSIGNED TO BEK VOLUME>: /a:h /b /sAls de stationsletter die is toegewezen aan het BEK-volume bijvoorbeeld H is, voert u de volgende opdracht in:

dir H: /a:h /b /sAls het goed is, ziet u uitvoer die er ongeveer als volgt uitziet:

H:\66ABF036-E331-4B67-A667-D1A8B47B4DAB.BEK H:\System Volume InformationDe eerste vermelding is de naam van het BEK-bestandspad. In de volgende stap gebruikt u de volledige padnaam.

Voer bij een opdrachtprompt de volgende opdracht in:

manage-bde -unlock <ENCRYPTED DRIVE LETTER>: -RecoveryKey <.BEK FILE PATH>Als G bijvoorbeeld het versleutelde station is en het BEK-bestand hetzelfde is als het bek-bestand dat in het vorige voorbeeld wordt vermeld, voert u het volgende in:

manage-bde -unlock G: -RecoveryKey H:\66ABF036-E331-4B67-A667-D1A8B47B4DAB.BEKU ziet een bericht dat aangeeft dat het BEK-bestand het volume dat u hebt opgegeven, is ontgrendeld. En in Bestandenverkenner ziet u dat het station niet meer is vergrendeld.

Nu u toegang hebt tot het volume, kunt u het oplossen van problemen en oplossingen zo nodig voltooien door logboeken te lezen of een script uit te voeren.

Nadat u de schijf hebt hersteld, gebruikt u de volgende procedure om de besturingssysteemschijf van de bron-VM te vervangen door de zojuist herstelde schijf.

Oplossing 3: Handmatige methode voor het ontgrendelen van een versleutelde schijf op een herstel-VM

U kunt de schijf handmatig ontgrendelen door deze procedure te volgen als u een dubbel-pass-versleutelde schijf (ADE versie 1) of een niet-beheerde schijf moet ontgrendelen, of als de andere methoden mislukken.

De herstel-VM maken en de besturingssysteemschijf van de bron-VM koppelen

Als de versleutelde besturingssysteemschijf van de bron-VM een beheerde schijf is, volgt u stap 1-4 in methode 2 om een kopie van de vergrendelde schijf te koppelen aan een herstel-VM.

Als het proces voor het maken van een nieuwe herstel-VM met de gekoppelde versleutelde schijf vastloopt of mislukt (er wordt bijvoorbeeld een bericht geretourneerd waarin staat dat deze versleutelingsinstellingen bevat en daarom niet als gegevensschijf kan worden gebruikt), kunt u eerst de virtuele machine maken zonder de versleutelde schijf te koppelen. Nadat de herstel-VM is gemaakt, koppelt u de versleutelde schijf aan de VIRTUELE machine via Azure Portal.

Als de versleutelde besturingssysteemschijf van de bron-VM een niet-beheerde schijf is, raadpleegt u Een niet-beheerde schijf koppelen aan een virtuele machine voor offlineherstel.

De Az PowerShell-module installeren in de herstel-VM

De handmatige oplossingsmethode voor het offline ontgrendelen van een versleutelde schijf is afhankelijk van de Az-module in PowerShell. Daarom moet u deze module installeren op de herstel-VM.

Maak verbinding met de herstel-VM via RDP.

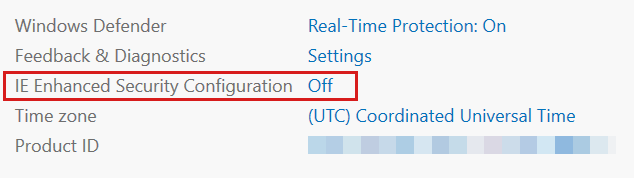

Selecteer lokale server op de herstel-VM in Serverbeheer en schakel IE Enhanced Security Configuration for Administrators uit.

Open op de herstel-VM een PowerShell-venster met verhoogde bevoegdheid.

Stel het HTTP API-beveiligingsprotocol in op TLS 1.2 voor de huidige sessie door de volgende opdracht in te voeren.

[Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::Tls12Notitie

Het beveiligingsprotocol wordt teruggezet naar de standaardwaarde nadat u de huidige sessie hebt gesloten.

Download de nieuwste versie van het Nuget-pakket:

Install-PackageProvider -Name "Nuget" -ForceWanneer de prompt wordt geretourneerd, installeert u de nieuwste versie van het PowerShellGet-pakket.

Install-Module -Name PowerShellGet -ForceWanneer de prompt wordt geretourneerd, sluit u het PowerShell-venster. Open vervolgens een nieuw PowerShell-venster met verhoogde bevoegdheden om een nieuwe PowerShell-sessie te starten.

Installeer bij de PowerShell-prompt de nieuwste versie van de Azure Az-module:

Install-Module -Name Az -Scope AllUsers -Repository PSGallery -ForceWanneer de prompt wordt geretourneerd, installeert u het az.account 1.9.4-pakket:

Install-Module -Name Az.Accounts -Scope AllUsers -RequiredVersion "1.9.4" -Repository PSGallery -Force

De BEK-bestandsnaam ophalen

Navigeer in Azure Portal naar de sleutelkluis die is gebruikt om de bron-VM te versleutelen. Als u de naam van de sleutelkluis niet weet, voert u de volgende opdracht in bij de prompt in Azure Cloud Shell en zoekt u in de uitvoer naar de waarde naast 'sourceVault':

az vm encryption show --name MyVM --resource-group MyResourceGroupSelecteer Toegangsbeleid in het linkermenu.

Zorg ervoor dat in het toegangsbeleid van de sleutelkluis het gebruikersaccount dat u gebruikt om u aan te melden bij uw Azure-abonnement, de volgende machtigingen krijgt: Sleutelbeheerbewerkingen: Ophalen, Weergeven, Bijwerken, Cryptografische bewerkingen maken: Sleutelgeheimmachtigingen ophalen, weergeven, instellen

Ga terug naar de herstel-VM en het PowerShell-venster met verhoogde bevoegdheid.

Stel het HTTP API-beveiligingsprotocol in op TLS 1.2 voor de huidige sessie door de volgende opdracht in te voeren.

[Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::Tls12Voer de volgende opdracht in om te beginnen met het aanmelden bij uw Azure-abonnement, waarbij u [SubscriptionID] vervangt door uw Azure-abonnements-id:

Add-AzAccount -SubscriptionID <SubscriptionID>Volg de aanwijzingen om het aanmeldingsproces voor uw Azure-abonnement te voltooien.

Open in de herstel-VM een windows PowerShell ISE-venster met verhoogde bevoegdheid en vouw het deelvenster Script (bovenste) uit.

Plak in het venster PowerShell ISE met verhoogde bevoegdheid het volgende script in het lege scriptvenster. Vervang 'myVM' door uw bron-VM (mislukt) en 'myKeyVault' door de naam van uw sleutelkluis.

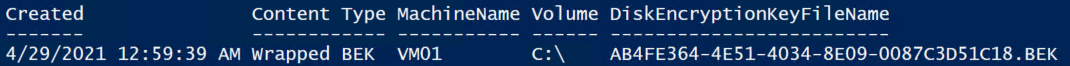

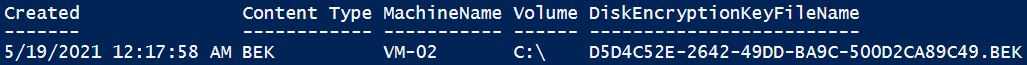

if ((Get-AzContext) -ne $Null) { $vmName = "MyVM" $vault = "myKeyVault" # Get the Secrets for all VM Drives from Azure Key Vault Get-AzKeyVaultSecret -VaultName $vault | where {($_.Tags.MachineName -eq $vmName) -and ($_.ContentType -match 'BEK')} ` | Sort-Object -Property Created ` | ft Created, ` @{Label="Content Type";Expression={$_.ContentType}}, ` @{Label ="Volume"; Expression = {$_.Tags.VolumeLetter}}, ` @{Label ="DiskEncryptionKeyFileName"; Expression = {$_.Tags.DiskEncryptionKeyFileName}}, ` @{Label ="URL"; Expression = {$_.Id}} } else { Write-Output "Please log in first with Add-AzAccount" }Selecteer Script uitvoeren om het script uit te voeren.

Zoek in de uitvoer naar de waarde onder DiskEncryptionKeyFileName voor de naam van het BEK-bestand.

In de volgende voorbeelduitvoer wordt de NAAM van het BEK-bestand (geheime naam + de ". BEK" bestandsextensie) is AB4FE364-4E51-4034-8E09-0087C3D51C18. BEK. Noteer deze waarde omdat deze wordt gebruikt in de volgende stap. (Als u twee gedupliceerde volumes ziet, is het volume met de nieuwere tijdstempel het huidige BEK-bestand dat wordt gebruikt door de herstel-VM.)

Als de waarde van het inhoudstype in de uitvoer wrapped BEK is, zoals in het bovenstaande voorbeeld, gaat u naar Downloaden en uitpakken van de BEK. Als de waarde van het inhoudstype in de uitvoer gewoon BEK is, gaat u naar de volgende sectie om de BEK te downloaden naar de herstel-VM.

Download de BEK naar de herstel-VM

Maak op de herstel-VM een map met de naam 'BEK' (zonder aanhalingstekens) in de hoofdmap van het C-volume.

Kopieer en plak het volgende voorbeeldscript in een leeg PowerShell ISE-scriptvenster.

Notitie

Vervang de waarden voor '$vault' en '$bek' door de waarden voor uw omgeving. Gebruik voor de $bek waarde de geheime naam die u in de laatste procedure hebt verkregen. (De geheime naam is de BEK-bestandsnaam zonder de bestandsnaamextensie .bek.)

$vault = "myKeyVault" $bek = "EF7B2F5A-50C6-4637-0001-7F599C12F85C" $keyVaultSecret = Get-AzKeyVaultSecret -VaultName $vault -Name $bek $bstr = [Runtime.InteropServices.Marshal]::SecureStringToBSTR($keyVaultSecret.SecretValue) $bekSecretBase64 = [Runtime.InteropServices.Marshal]::PtrToStringAuto($bstr) $bekFileBytes = [Convert]::FromBase64String($bekSecretbase64) $path = "C:\BEK\DiskEncryptionKeyFileName.BEK" [System.IO.File]::WriteAllBytes($path,$bekFileBytes)Selecteer Script uitvoeren in het PowerShell ISE-venster. Als het script wordt uitgevoerd, wordt er geen uitvoer- of voltooiingsbericht weergegeven. Er wordt echter een nieuw bestand gemaakt in de map C:\BEK . (De De map C:\BEK moet al bestaan.)

Ga verder om te controleren of het script is voltooid.

De BEK downloaden en uitpakken

Maak op de herstel-VM een map met de naam 'BEK' (zonder aanhalingstekens) in de hoofdmap van het C-volume.

Noteer de volgende waarden in Kladblok. U wordt gevraagd deze op te geven wanneer het script wordt uitgevoerd.

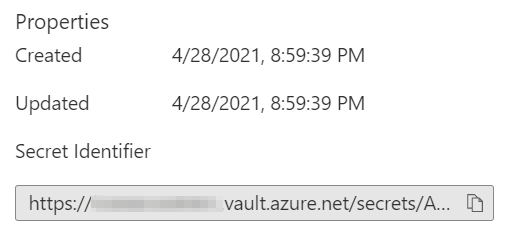

secretUrl. Dit is de URL van het geheim dat is opgeslagen in de sleutelkluis. Een geldige geheime URL gebruikt de volgende indeling: <<

https://[key> kluisnaam].vault.azure.net/secrets/[BEK-naam]/[versie-id]>Als u deze waarde wilt vinden in Azure Portal, gaat u naar de blade Geheimen in uw sleutelkluis. Selecteer de BEK-naam die in de vorige stap is bepaald, haal de BEK-bestandsnaam op. Selecteer de huidige versie-id en lees vervolgens de URL van de geheime id onder Eigenschappen. (U kunt deze URL naar het Klembord kopiëren.)

keyVaultResourceGroup. De resourcegroep van de sleutelkluis.

kekUrl. Dit is de URL van de sleutel die wordt gebruikt om de BEK te beveiligen. Een geldige kek-URL gebruikt de volgende indeling: <<

https://[key> kluisnaam].vault.azure.net/keys/[sleutelnaam]/[versie-id]>U kunt deze waarde ophalen in Azure Portal door naar de blade Sleutels in uw sleutelkluis te gaan, de naam te selecteren van de sleutel die wordt gebruikt als KEK, de huidige versie-id te selecteren en vervolgens de URL van de sleutel-id onder Eigenschappen te lezen. (U kunt deze URL naar het Klembord kopiëren.)

secretFilePath. Dit is de volledige padnaam voor de locatie waarin het BEK-bestand moet worden opgeslagen. Als de BEK-bestandsnaam bijvoorbeeld is AB4FE364-4E51-4034-8E06-0087C3D51C18. BEK, kunt u C:\BEK\AB4FE364-4E51-4034-8E06-0087C3D51C18 invoeren . BEK. (De De map C:\BEK moet al bestaan.)

Navigeer naar de volgende pagina om het script te downloaden dat wordt gebruikt om het BEK-bestand te genereren voor het ontgrendelen van de versleutelde schijf.

Selecteer Onbewerkt op de pagina.

Kopieer en plak de inhoud van het script in een leeg scriptvenster in een PowerShell ISE-venster met verhoogde bevoegdheid in de herstel-VM.

Selecteer Script uitvoeren.

Wanneer u hierom wordt gevraagd, geeft u de waarden op die u hebt vastgelegd voordat u het script hebt uitgevoerd. Als u wordt gevraagd door een bericht over een niet-vertrouwde opslagplaats, selecteert u Ja op Alles. Als het script wordt uitgevoerd, wordt er een nieuw bestand gemaakt in de map C:\BEK . (Deze map moet al bestaan.)

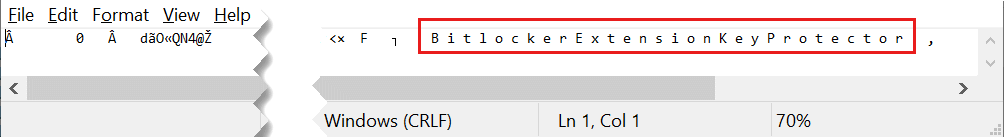

Controleer of het script is uitgevoerd

Navigeer naar de map C:\BEK op uw lokale computer en zoek het nieuwe uitvoerbestand.

Open het bestand in Kladblok. Als het script correct is uitgevoerd, vindt u de woordgroep BitLocker-extensiesleutelbeveiliging op de bovenste regel van het bestand als u naar rechts schuift.

De gekoppelde schijf ontgrendelen

U bent nu klaar om de versleutelde schijf te ontgrendelen.

Breng op de herstel-VM in Schijfbeheer de gekoppelde versleutelde schijf online als deze nog niet online is. Noteer de stationsletter van het versleutelde BitLocker-volume.

Voer bij een opdrachtprompt de volgende opdracht in.

Notitie

Vervang in deze opdracht "<ENCRYPTED DRIVE LETTER>" door de letter van het versleutelde volume en "<. BEK FILE PATH>" met het volledige pad naar het zojuist gemaakte BEK-bestand in de map C:\BEK.

manage-bde -unlock <ENCRYPTED DRIVE LETTER>: -RecoveryKey <.BEK FILE PATH>Als het versleutelde station bijvoorbeeld F is en de naam van het BEK-bestand 'DiskEncryptionKeyFileName.BEK' is, voert u de volgende opdracht uit:

manage-bde -unlock F: -RecoveryKey C:\BEK\DiskEncryptionKeyFileName.BEKAls het versleutelde station F is en de BEK-bestandsnaam 'EF7B2F5A-50C6-4637-9F13-7F599C12F85C. BEK, voert u de volgende opdracht uit:

manage-bde -unlock F: -RecoveryKey C:\BEK\EF7B2F5A-50C6-4637-9F13-7F599C12F85C.BEKU ziet uitvoer zoals in het volgende voorbeeld:

The file "C:\BEK\0D44E996-4BF3-4EB0-B990-C43C250614A4.BEK" successfully unlocked volume F:.Nu u toegang hebt tot het volume, kunt u problemen oplossen en beperken, bijvoorbeeld door logboeken te lezen of een script uit te voeren.

Belangrijk

Het ontgrendelingsproces geeft u toegang tot de schijf, maar ontsleutelt de schijf niet. De schijf blijft versleuteld nadat u deze hebt ontgrendeld. Als u de schijf moet ontsleutelen, gebruikt u de opdracht manage-bde <volume> -off om het ontsleutelingsproces te starten en de stations-bde-status> <te beheren om de voortgang van de ontsleuteling te controleren.

Wanneer de reparaties zijn voltooid en als de schijf wordt beheerd, kunt u doorgaan met het vervangen van de besturingssysteemschijf van de bron-VM (beheerde schijven). Als in plaats daarvan de schijf onbeheerd is, kunt u de cli-stappen gebruiken die hier worden beschreven: Vervang de besturingssysteemschijf op de bron-VM

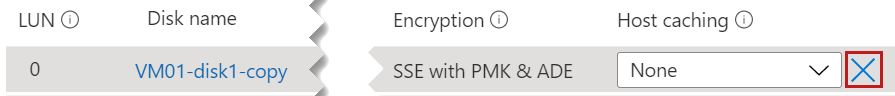

Vervang de besturingssysteemschijf van de bron-VM (beheerde schijven)

Nadat u de schijf hebt hersteld, opent u de blade Schijven voor de herstel-VM in Azure Portal. Koppel de kopie van de besturingssysteemschijf van de bron-VM los. Als u dit wilt doen, zoekt u de rij voor de bijbehorende schijfnaam onder Gegevensschijven, selecteert u de X aan de rechterkant van die rij en selecteert u Opslaan.

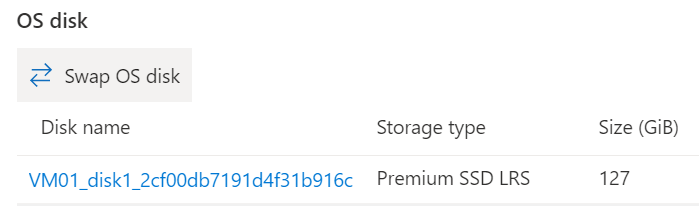

Navigeer in Azure Portal naar de bron-VM (verbroken) en open de blade Schijven . Selecteer vervolgens De schijf van het besturingssysteem wisselen om de bestaande besturingssysteemschijf te vervangen door de schijf die u hebt hersteld.

Selecteer de nieuwe schijf die u hebt hersteld en voer vervolgens de naam van de virtuele machine in om de wijziging te controleren. Als u de schijf niet in de lijst ziet, wacht u 10 tot 15 minuten nadat u de schijf loskoppelt van de VM voor probleemoplossing.

Selecteer OK.

Volgende stappen

Als u problemen ondervindt bij het maken van verbinding met uw VIRTUELE machine, raadpleegt u Problemen met Extern bureaublad-verbindingen met een Virtuele Azure-machine oplossen. Zie Problemen met toepassingsconnectiviteit op een Windows-VM oplossen voor problemen met toegang tot toepassingen die op uw VM worden uitgevoerd.

Contact met ons opnemen voor ondersteuning

Als u vragen hebt of hulp nodig hebt, maakt u een ondersteuningsaanvraag of stelt u ondersteuning voor de Azure-community. U kunt ook productfeedback verzenden naar de Azure-feedbackcommunity.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor