Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Azure Firewall is een beheerde, cloudgebaseerde netwerkbeveiligingsservice die uw Azure Virtual Network-resources beschermt. Het biedt drie SKU's : Basic, Standard en Premium, die elk zijn ontworpen voor verschillende use cases en beveiligingsvereisten.

Dit artikel bevat een uitgebreid overzicht van alle Azure Firewall-functies die zijn georganiseerd door SKU, zodat u inzicht krijgt in de mogelijkheden en de juiste versie kunt kiezen voor uw behoeften.

Vergelijkingstabel voor functies

De volgende tabel vergelijkt functies voor alle Azure Firewall-SKU's:

| Categorie | Eigenschap | Eenvoudig | Standaard | Premium |

|---|---|---|---|---|

| Kernfirewallmogelijkheden | Stateful-firewall (5-tuple-regels) | ✓ | ✓ | ✓ |

| Netwerkadresvertaling (SNAT+DNAT) | ✓ | ✓ | ✓ | |

| Ingebouwde hoge beschikbaarheid | ✓ | ✓ | ✓ | |

| Beschikbaarheidszones | ✓ | ✓ | ✓ | |

| Filteren en controleren | FQDN-filtering op toepassingsniveau (op basis van SNI) voor HTTPS/SQL | ✓ | ✓ | ✓ |

| FQDN-filtering op netwerkniveau : alle poorten en protocollen | ✓ | ✓ | ||

| Regels voor filteren van netwerkverkeer | ✓ | ✓ | ✓ | |

| Filteren van webinhoud (webcategorieën) | ✓ | ✓ | ||

| URL-filtering (volledig pad - inclusief SSL-beëindiging) | ✓ | |||

| Uitgaande TLS-beëindiging (TLS forward proxy) | ✓ | |||

| Binnenkomende TLS-beëindiging (omgekeerde TLS-proxy) | Azure Application Gateway gebruiken | |||

| Bedreigingsbescherming | Filteren op basis van bedreigingsinformatie (bekende schadelijke IP-adressen/domeinen) | Alleen waarschuwing | Waarschuwing en weigeren | Waarschuwing en weigeren |

| Volledig beheerde IDPS | ✓ | |||

| DNS | DNS-proxy + aangepaste DNS | ✓ | ✓ | |

| Prestaties en schalen | Schaalbaarheid van de cloud (automatisch schalen naarmate het verkeer groeit) | Tot 250 Mbps | Maximaal 30 Gbps | Maximaal 100 Gbps |

| Ondersteuning voor vetstroom | N/A | 1 Gbps | 10 Gbps | |

| Beheer en bewaking | Centraal beheer via Firewall Manager | ✓ | ✓ | ✓ |

| Beleidsanalyse (regelbeheer in de loop van de tijd) | ✓ | ✓ | ✓ | |

| Volledige logboekregistratie, inclusief SIEM-integratie | ✓ | ✓ | ✓ | |

| Servicetags en FQDN-tags voor eenvoudig beleidsbeheer | ✓ | ✓ | ✓ | |

| Eenvoudige DevOps-integratie met REST/PowerShell/CLI/templates/Terraform | ✓ | ✓ | ✓ | |

| Geavanceerde netwerken | Meerdere openbare IP-adressen | ✓ | Tot 250 | Tot 250 |

| Geforceerde tunneling | ✓ | ✓ | ||

| Implementatie zonder openbaar IP-adres in de modus Geforceerde tunnel | ✓ | ✓ | ||

| Naleving | Certificeringen (PCI, SOC, ISO) | ✓ | ✓ | ✓ |

| Naleving van Pci DSS (Payment Card Industry Data Security Standard) | ✓ |

Basisfuncties van Azure Firewall

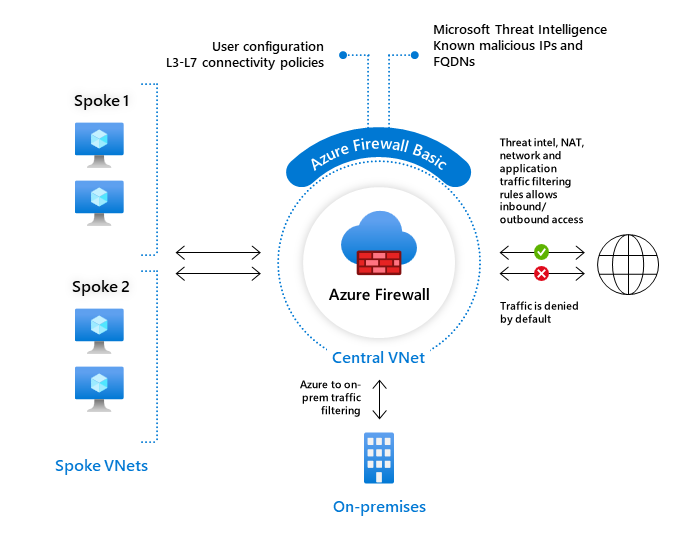

Azure Firewall Basic is ontworpen voor kleine en middelgrote bedrijven (MKB's) om hun Azure-cloudomgevingen te beveiligen met essentiële bescherming tegen een betaalbare prijs.

Belangrijke basisfuncties

Ingebouwde hoge beschikbaarheid: hoge beschikbaarheid is ingebouwd, dus er zijn geen extra load balancers vereist en u hoeft niets te configureren.

Beschikbaarheidszones: Azure Firewall kan tijdens de implementatie worden geconfigureerd om meerdere beschikbaarheidszones te omvatten voor een hogere beschikbaarheid. U kunt Azure Firewall ook koppelen aan een specifieke zone om nabijheidsredenen.

FQDN-filterregels voor toepassingen: u kunt uitgaand HTTP/S-verkeer of Azure SQL-verkeer beperken tot een opgegeven lijst met FQDN's (Fully Qualified Domain Names), inclusief jokertekens. Voor deze functie is geen TLS-beëindiging (Transport Layer Security) vereist.

Regels voor het filteren van netwerkverkeer: u kunt netwerkfilterregels centraal maken of weigeren op bron- en doel-IP-adres, poort en protocol. Azure Firewall is volledig stateful, zodat het geldige pakketten voor verschillende soorten verbindingen kan onderscheiden.

FQDN-tags: met FQDN-tags kunt u eenvoudig netwerkverkeer van azure-services via uw firewall toestaan. U kunt bijvoorbeeld een toepassingsregel maken en de Windows Update-tag opnemen om netwerkverkeer van Windows Update door uw firewall te laten stromen.

Servicetags: Een servicetag vertegenwoordigt een groep IP-adresvoorvoegsels om de complexiteit voor het maken van beveiligingsregels te minimaliseren. Microsoft beheert de adresvoorvoegsels die worden omvat door de servicetag en werkt de servicetag automatisch bij wanneer adressen worden gewijzigd.

Bedreigingsinformatie (alleen waarschuwingsmodus): filteren op basis van bedreigingsinformatie kan worden ingeschakeld voor uw firewall om te waarschuwen voor verkeer van/naar bekende schadelijke IP-adressen en domeinen. In basic-SKU biedt deze functie alleen waarschuwingen en kan verkeer niet weigeren.

Uitgaande SNAT-ondersteuning: alle ip-adressen voor uitgaand virtueel netwerkverkeer worden vertaald naar het openbare IP-adres van Azure Firewall (Bronnetwerkadresomzetting). U kunt verkeer dat afkomstig is van uw virtuele netwerk, identificeren en toestaan naar externe internetbestemmingen.

Binnenkomende DNAT-ondersteuning: binnenkomend internetnetwerkverkeer naar uw openbare IP-adres van uw firewall wordt vertaald (Destination Network Address Translation) en gefilterd op de privé-IP-adressen op uw virtuele netwerken.

Meerdere openbare IP-adressen: u kunt meerdere openbare IP-adressen koppelen aan uw firewall voor verbeterde DNAT- en SNAT-scenario's.

Azure Monitor-logboekregistratie: alle gebeurtenissen zijn geïntegreerd met Azure Monitor, zodat u logboeken kunt archiveren naar een opslagaccount, gebeurtenissen naar uw Event Hub kunt streamen of naar Azure Monitor-logboeken kunt verzenden.

Certificeringen: Azure Firewall Basic voldoet aan de standaard van PCI (Payment Card Industry), SOC (Service Organization Controls) en ISO (International Organization for Standardization).

Basisbeperkingen

- Doorvoer: beperkt tot 250 Mbps

- DNS-proxy: niet beschikbaar (maakt alleen gebruik van Azure DNS)

- Bedreigingsinformatie: alleen waarschuwingsmodus (kan verkeer niet weigeren)

- Netwerk-FQDN-filtering: Niet ondersteund (alleen FQDN-filtering voor toepassingen)

- Webcategorieën: niet ondersteund

- Geforceerde tunneling: niet ondersteund

Azure Firewall Standard-functies

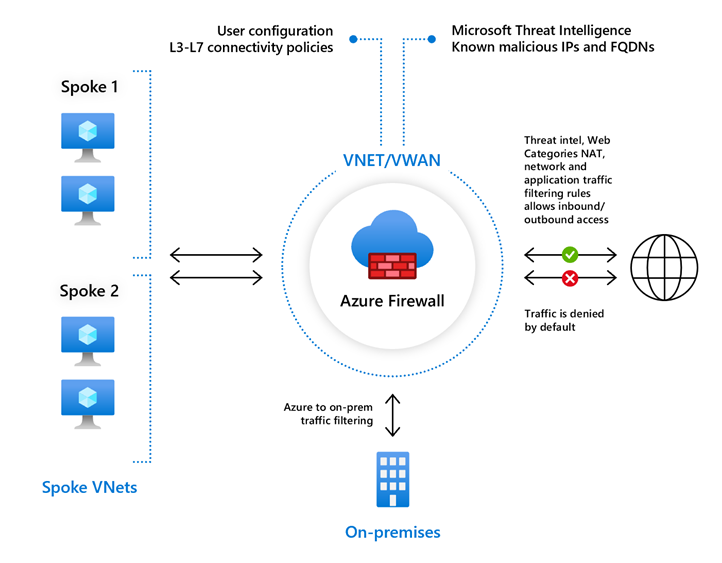

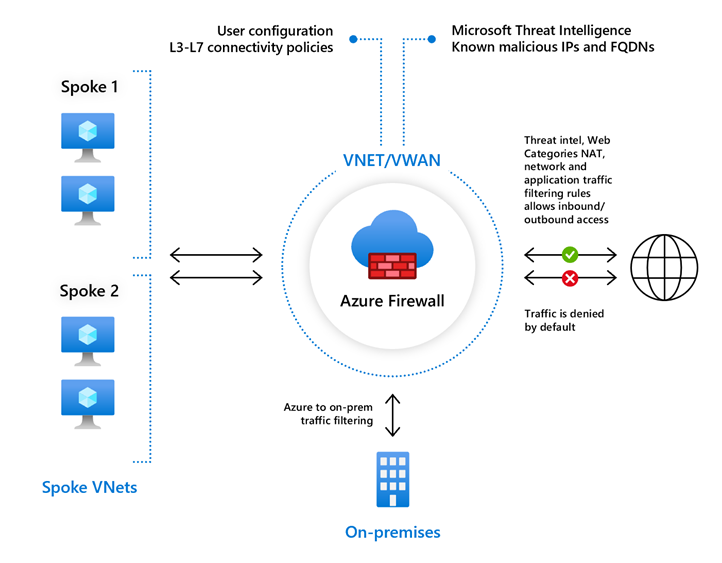

Azure Firewall Standard is geschikt voor klanten die laag 3–laag 7 firewallmogelijkheden nodig hebben met automatische schaalvergroting om piekverkeer tot 30 Gbps te beheren. Het bevat bedrijfsfuncties zoals bedreigingsinformatie, DNS-proxy, aangepaste DNS en webcategorieën.

Belangrijke standaardfuncties

Standard bevat alle basisfuncties, plus:

Onbeperkte schaalbaarheid van de cloud: Azure Firewall kan zoveel uitschalen als u nodig hebt om veranderende netwerkverkeersstromen aan te passen, zodat u geen budget hoeft te maken voor uw piekverkeer (maximaal 30 Gbps).

FQDN-filtering op netwerkniveau: U kunt FQDN's (Fully Qualified Domain Names) gebruiken in netwerkregels op basis van DNS-resolutie. Met deze mogelijkheid kunt u uitgaand verkeer filteren met FQDN's met elk TCP/UDP-protocol (inclusief NTP, SSH, RDP en meer).

Bedreigingsinformatie (waarschuwing en weigeren):filteren op basis van bedreigingsinformatie kan worden ingeschakeld voor uw firewall om verkeer van/naar bekende schadelijke IP-adressen en domeinen te weigeren. De IP-adressen en domeinen zijn afkomstig van de Microsoft Bedreigingsinformatie-feed.

DNS-proxy: Als DNS-proxy is ingeschakeld, kan Azure Firewall DNS-query's van virtuele netwerken verwerken en doorsturen naar de gewenste DNS-server. Deze functionaliteit is van cruciaal belang voor betrouwbare FQDN-filtering in netwerkregels.

Aangepaste DNS: Met aangepaste DNS kunt u Azure Firewall configureren om uw eigen DNS-server te gebruiken, terwijl u ervoor zorgt dat de uitgaande afhankelijkheden van de firewall nog steeds worden omgezet met Azure DNS. U kunt één DNS-server of meerdere servers configureren.

Geforceerde tunneling: U kunt Azure Firewall configureren om al het internetverkeer naar een aangewezen volgende hop te routeren in plaats van rechtstreeks naar internet te gaan. U kunt bijvoorbeeld een on-premises edge-firewall of een ander virtueel netwerkapparaat (NVA) hebben om netwerkverkeer te verwerken voordat het wordt doorgegeven aan internet.

Implementeren zonder openbaar IP-adres in de modus Geforceerde tunnel: u kunt Azure Firewall implementeren in de modus Geforceerde tunnel, waarmee een beheer-NIC wordt gemaakt die wordt gebruikt door Azure Firewall voor de bewerkingen. Het tenantdatapath-netwerk kan worden geconfigureerd zonder een openbaar IP-adres en internetverkeer kan worden geforceerd getunneld naar een andere firewall of geblokkeerd.

Webcategorieën: met webcategorieën kunnen beheerders gebruikerstoegang tot websitecategorieën toestaan of weigeren, zoals gokwebsites, websites voor sociale media en anderen. In Standard is categorisatie alleen gebaseerd op FQDN.

Verbeterde ondersteuning voor meerdere openbare IP-adressen: u kunt maximaal 250 openbare IP-adressen koppelen aan uw firewall.

Standaardbeperkingen vergeleken met Premium

- TLS-inspectie: niet ondersteund

- IDPS: niet ondersteund

- URL-filtering: niet ondersteund (alleen FQDN-filtering)

- Geavanceerde webcategorieën: alleen categorisatie op basis van basis van FQDN

- Prestaties: beperkt tot 30 Gbps versus 100 Gbps voor Premium

Azure Firewall Premium functies

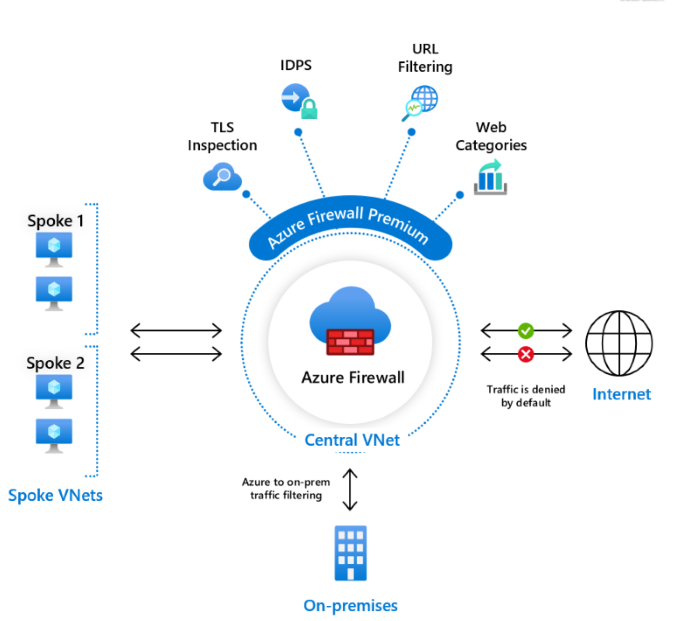

Azure Firewall Premium biedt geavanceerde bedreigingsbeveiliging die geschikt is voor zeer gevoelige en gereguleerde omgevingen, zoals betalingen en gezondheidszorg. Het bevat alle Standard-functies plus geavanceerde beveiligingsmogelijkheden.

Belangrijke Premium-functies

Premium bevat alle Standard-functies, plus:

TLS-inspectie: ontsleutelt uitgaand verkeer, verwerkt het en versleutelt het vervolgens opnieuw en verzendt het naar de bestemming. Azure Firewall Premium beëindigt en inspecteert TLS-verbindingen om schadelijke activiteiten in HTTPS te detecteren, te waarschuwen en te beperken. Er worden twee TLS-verbindingen gemaakt: een met de webserver en een met de client.

- Uitgaande TLS-inspectie: beschermt tegen schadelijk verkeer dat wordt verzonden van een interne client die wordt gehost in Azure naar internet.

- East-West TLS-inspectie: Beveiligt Azure-workloads tegen mogelijk schadelijk verkeer dat wordt verzonden in Azure, inclusief verkeer naar/van een on-premises netwerk.

IDPS (Inbraakdetectie en preventiesysteem): Een netwerkinbraakdetectie- en preventiesysteem (IDPS) bewaakt uw netwerk op schadelijke activiteiten, registreert informatie, rapporteert het en blokkeert het optioneel. Azure Firewall Premium biedt idPS op basis van handtekeningen met:

- Meer dan 67.000 regels in meer dan 50 categorieën

- 20 tot 40+ nieuwe regels die dagelijks worden uitgebracht

- Lage fout-positieve percentage door gebruik te maken van geavanceerde malwaredetectietechnieken

- Ondersteuning voor het aanpassen van maximaal 10.000 IDPS-regels

- Configuratie van privé-IP-bereiken voor bepaling van verkeersrichting

URL-filtering: breidt de FQDN-filtermogelijkheid van Azure Firewall uit om rekening te houden met de volledige URL, zoals

www.contoso.com/a/cin plaats van alleenwww.contoso.com. URL-filtering kan worden toegepast op zowel HTTP- als HTTPS-verkeer wanneer TLS-inspectie is ingeschakeld.Geavanceerde webcategorieën: hiermee staat u gebruikerstoegang tot websitecategorieën toe of weigert deze, zoals gokken of sociale media, met verbeterde granulariteit. In tegenstelling tot Standard die alleen FQDN's onderzoekt, komt Premium overeen met categorieën op basis van de volledige URL voor zowel HTTP- als HTTPS-verkeer.

Als Azure Firewall bijvoorbeeld een HTTPS-aanvraag onderschept voor

www.google.com/news:- Firewall Standard: Alleen het FQDN-onderdeel wordt onderzocht, dus

www.google.comgecategoriseerd als zoekmachine - Firewall Premium: de volledige URL wordt onderzocht, dus

www.google.com/newswordt gecategoriseerd als Nieuws

- Firewall Standard: Alleen het FQDN-onderdeel wordt onderzocht, dus

Verbeterde prestaties: Azure Firewall Premium maakt gebruik van een krachtigere SKU voor virtuele machines en kan maximaal 100 Gbps worden geschaald met ondersteuning voor 10 Gbps vetstroom.

PCI DSS-naleving: de Premium SKU voldoet aan de PCI DSS-vereisten (Payment Card Industry Data Security Standard), waardoor deze geschikt is voor het verwerken van betaalkaartgegevens.

Premium-mogelijkheden

- PRIVÉ-IP-adresbereiken van IDPS: Privé-IP-adresbereiken configureren om te bepalen of verkeer binnenkomend, uitgaand of intern is (East-West)

- IDPS-handtekeningregels: Handtekeningen aanpassen door de modus Uitgeschakeld, Waarschuwing of Waarschuwing of Weigeren te wijzigen

- Zoeken in webcategorie: De categorie van een FQDN of URL identificeren met behulp van de functie Webcategorie controleren

- Aanvragen voor categoriewijzigingen: wijzigingen in categorie aanvragen voor FQDN's of URL's die zich in verschillende categorieën moeten bevinden

- TLS-inspectiecertificaatbeheer: ondersteuning voor door de klant verstrekte CA-certificaten voor TLS-inspectie

Algemene functies voor alle SKU's

Ingebouwde hoge beschikbaarheid en Beschikbaarheidszones

Alle Azure Firewall-SKU's zijn:

- Ingebouwde hoge beschikbaarheid zonder extra load balancers vereist

- Ondersteuning voor implementatie van beschikbaarheidszones voor verhoogde beschikbaarheid

- Geen extra kosten voor implementatie in meerdere beschikbaarheidszones

Network Address Translation (NAT)

Alle SKU's ondersteunen:

- Bron-NAT (SNAT):alle ip-adressen voor uitgaand virtueel netwerkverkeer worden omgezet in het openbare IP-adres van Azure Firewall

- Doel-NAT (DNAT): binnenkomend internetverkeer naar uw openbare firewall IP-adres wordt vertaald en gefilterd naar privéadressen.

Beheer en bewaking

Alle SKU's bevatten:

- Azure Monitor-integratie: alle gebeurtenissen zijn geïntegreerd met Azure Monitor voor logboekregistratie en bewaking

- Azure Firewall-werkmap: Flexibel canvas voor Azure Firewall-gegevensanalyse

- Centraal beheer: ondersteuning voor Azure Firewall Manager

- Beleidsanalyse: Regelbeheer en -analyse in de loop van de tijd

- DevOps-integratie: REST/PowerShell/CLI/templates/Terraform-ondersteuning

Naleving en certificeringen

Alle SKU's zijn:

- PCI-compatibel (Payment Card Industry)

- SOC-compatibel (Service Organization Controls)

- Internationale Organisatie voor Normalisatie (ISO)-compliant

Premium biedt bovendien PCI DSS-naleving voor betalingsverwerkingsomgevingen.