W tym artykule opisano, jak oparte na chmurze rozwiązanie do zarządzania informacjami i zdarzeniami zabezpieczeń (SIEM), takie jak Microsoft Sentinel , może używać wskaźników zagrożeń do wykrywania, dostarczania kontekstu i informowania o odpowiedziach na istniejące lub potencjalne zagrożenia cybernetyczne.

Architektura

Pobierz plik programu Visio tej architektury.

Przepływ pracy

Usługi Microsoft Sentinel można używać do:

- Zaimportuj wskaźniki zagrożeń z serwerów Structured Threat Information Expression (STIX) i zaufanego zautomatyzowanego wymiany informacji wywiadowczych (TAXII) lub dowolnego rozwiązania platformy analizy zagrożeń (TIP).

- Wyświetlanie danych wskaźnika zagrożeń i wykonywanie zapytań o nie.

- Tworzenie reguł analizy w celu generowania alertów zabezpieczeń, zdarzeń i automatycznych odpowiedzi na podstawie danych analizy zagrożeń cybernetycznych (CTI).

- Wizualizowanie kluczowych informacji CTI w skoroszytach.

Łączniki danych wskaźnika zagrożeń

Usługa Microsoft Sentinel importuje wskaźniki zagrożeń, takie jak wszystkie inne dane zdarzeń, przy użyciu łączników danych. Dwa łączniki danych usługi Microsoft Sentinel dla wskaźników zagrożeń to:

- Analiza zagrożeń — TAXII

- Platformy analizy zagrożeń

W zależności od tego, gdzie organizacja pobiera dane wskaźnika zagrożenia, można użyć łączników danych lub obu tych łączników. Włącz łączniki danych w każdym obszarze roboczym, w którym chcesz odbierać dane.

Analiza zagrożeń — łącznik danych TAXII

Najbardziej powszechnie przyjętą standardem branżowym transmisji CTI jest format danych STIX i protokół TAXII. Organizacje, które uzyskują wskaźniki zagrożeń z bieżących rozwiązań STIX/TAXII w wersji 2.x, mogą importować wskaźniki zagrożeń do usługi Microsoft Sentinel przy użyciu łącznika danych Analizy zagrożeń — TAXII. Wbudowany klient TAXII usługi Microsoft Sentinel importuje analizę zagrożeń z serwerów TAXII 2.x.

Aby uzyskać więcej informacji na temat importowania danych wskaźnika zagrożenia STIX/TAXII do usługi Microsoft Sentinel, zobacz Importowanie wskaźników zagrożeń za pomocą łącznika danych TAXII.

Łącznik danych platform analizy zagrożeń

Wiele organizacji korzysta z rozwiązań TIP, takich jak MISP, Anomali ThreatStream, Threat Połączenie lub Palo Alto Networks MineMeld, aby agregować źródła wskaźników zagrożeń z różnych źródeł. Organizacje używają porad do curate danych. Następnie wybierają wskaźniki zagrożeń, które mają być stosowane do rozwiązań zabezpieczeń, takich jak urządzenia sieciowe, zaawansowane rozwiązania do ochrony przed zagrożeniami lub rozwiązania SIEM, takie jak Microsoft Sentinel. Łącznik danych Platformy analizy zagrożeń umożliwia organizacjom korzystanie ze zintegrowanego rozwiązania TIP z usługą Microsoft Sentinel.

Łącznik danych platform analizy zagrożeń korzysta z interfejsu API tiIndicators zabezpieczeń programu Microsoft Graph. Każda organizacja, która ma niestandardową poradę, może używać tego łącznika danych do używania interfejsu tiIndicators API i wysyłania wskaźników do usługi Microsoft Sentinel i innych rozwiązań zabezpieczeń firmy Microsoft, takich jak Defender ATP.

Aby uzyskać więcej informacji na temat importowania danych TIP do usługi Microsoft Sentinel, zobacz Importowanie wskaźników zagrożeń za pomocą łącznika danych Platformy.

Dzienniki wskaźników zagrożeń

Po zaimportowaniu wskaźników zagrożeń do usługi Microsoft Sentinel przy użyciu łączników danych Analizy zagrożeń — TAXII lub Threat Intelligence Platforms można wyświetlić zaimportowane dane w tabeli ThreatIntelligenceIndicator w dziennikach, gdzie są przechowywane wszystkie dane zdarzeń usługi Microsoft Sentinel. Funkcje usługi Microsoft Sentinel, takie jak analiza i skoroszyty, również używają tej tabeli.

Aby uzyskać więcej informacji na temat pracy z dziennikiem wskaźników zagrożeń, zobacz Praca ze wskaźnikami zagrożeń w usłudze Microsoft Sentinel.

Analiza usługi Microsoft Sentinel

Najważniejszym zastosowaniem wskaźników zagrożeń w rozwiązaniach SIEM jest analiza mocy zgodna ze zdarzeniami ze wskaźnikami zagrożeń w celu generowania alertów zabezpieczeń, zdarzeń i automatycznych odpowiedzi. Analiza usługi Microsoft Sentinel tworzy reguły analizy wyzwalane zgodnie z harmonogramem w celu wygenerowania alertów. Parametry reguły są wyrażane jako zapytania. Następnie skonfigurujesz, jak często jest uruchamiana reguła, jakie wyniki zapytania generują alerty zabezpieczeń i zdarzenia oraz wszelkie automatyczne odpowiedzi na alerty.

Możesz tworzyć nowe reguły analizy od podstaw lub zestaw wbudowanych szablonów reguł usługi Microsoft Sentinel, których można użyć lub zmodyfikować zgodnie z potrzebami. Szablony reguł analizy, które pasują do wskaźników zagrożeń z danymi zdarzeń, są tytułowane począwszy od mapy TI. Wszystkie działają podobnie.

Różnice między szablonami są typami wskaźników zagrożeń do użycia, takich jak domena, poczta e-mail, skrót pliku, adres IP lub adres URL oraz typy zdarzeń do dopasowania. Każdy szablon zawiera listę wymaganych źródeł danych, aby reguła działała, aby można było sprawdzić, czy w usłudze Microsoft Sentinel zostały już zaimportowane niezbędne zdarzenia.

Aby uzyskać więcej informacji na temat tworzenia reguły analizy na podstawie szablonu, zobacz Tworzenie reguły analizy na podstawie szablonu.

W usłudze Microsoft Sentinel włączone reguły analizy znajdują się na karcie Aktywne reguły w sekcji Analiza. Aktywne reguły można edytować, włączać, wyłączać, duplikować lub usuwać.

Wygenerowane alerty zabezpieczeń znajdują się w tabeli SecurityAlert w sekcji Dzienniki usługi Microsoft Sentinel. Alerty zabezpieczeń generują również zdarzenia zabezpieczeń w sekcji Incydenty . Zespoły ds. operacji zabezpieczeń mogą klasyfikować i badać zdarzenia w celu określenia odpowiednich odpowiedzi. Aby uzyskać więcej informacji, zobacz Samouczek: badanie zdarzeń za pomocą usługi Microsoft Sentinel.

Można również wyznaczyć automatyzację do wyzwolenia, gdy reguły generują alerty zabezpieczeń. Usługa Automation w usłudze Microsoft Sentinel używa podręczników obsługiwanych przez usługę Azure Logic Apps. Aby uzyskać więcej informacji, zobacz Samouczek: konfigurowanie automatycznych odpowiedzi na zagrożenia w usłudze Microsoft Sentinel.

Skoroszyt analizy zagrożeń usługi Microsoft Sentinel

Skoroszyty udostępniają zaawansowane interaktywne pulpity nawigacyjne, które zapewniają wgląd we wszystkie aspekty usługi Microsoft Sentinel. Możesz użyć skoroszytu usługi Microsoft Sentinel, aby wizualizować kluczowe informacje o interfejsie CTI. Szablony zapewniają punkt wyjścia i można je łatwo dostosować do potrzeb biznesowych. Możesz tworzyć nowe pulpity nawigacyjne, które łączą wiele różnych źródeł danych i wizualizować dane w unikatowy sposób. Skoroszyty usługi Microsoft Sentinel są oparte na skoroszytach usługi Azure Monitor, więc dostępna jest obszerna dokumentacja i szablony.

Aby uzyskać więcej informacji na temat wyświetlania i edytowania skoroszytu analizy zagrożeń usługi Microsoft Sentinel, zobacz Wyświetlanie i edytowanie skoroszytu analizy zagrożeń.

Alternatywy

- Wskaźniki zagrożeń zapewniają przydatny kontekst w innych środowiskach usługi Microsoft Sentinel, takich jak wyszukiwanie zagrożeń i notesy. Aby uzyskać więcej informacji na temat używania funkcji CTI w notesach, zobacz Notesy Jupyter w usłudze Sentinel.

- Każda organizacja, która ma niestandardową poradę, może używać interfejsu API tiIndicators zabezpieczeń programu Microsoft Graph do wysyłania wskaźników zagrożeń do innych rozwiązań zabezpieczeń firmy Microsoft, takich jak Defender ATP.

- Usługa Microsoft Sentinel udostępnia wiele innych wbudowanych łączników danych do rozwiązań, takich jak Microsoft Threat Protection, źródła platformy Microsoft 365 i aplikacje Microsoft Defender dla Chmury. Istnieją również wbudowane łączniki dla szerszego ekosystemu zabezpieczeń dla rozwiązań innych niż microsoft. Możesz również użyć wspólnego formatu zdarzeń, dziennika systemowego lub interfejsu API REST, aby połączyć źródła danych z usługą Microsoft Sentinel. Aby uzyskać więcej informacji, zobacz Połączenie źródła danych.

Szczegóły scenariusza

Analiza zagrożeń cybernetycznych może pochodzić z wielu źródeł, takich jak źródła danych typu open source, społeczności udostępniania analizy zagrożeń , płatne źródła danych wywiadowczych i badania bezpieczeństwa w organizacjach.

Funkcja CTI może zawierać różne informacje od pisemnych raportów dotyczących motywacji, infrastruktury i technik aktora zagrożeń do konkretnych obserwacji adresów IP, domen i skrótów plików. CtI zapewnia podstawowy kontekst nietypowej aktywności, dzięki czemu personel ds. zabezpieczeń może działać szybko w celu ochrony osób i zasobów.

Najbardziej wykorzystywane ctI w rozwiązaniach SIEM, takich jak Microsoft Sentinel, to dane wskaźnika zagrożeń, nazywane czasami wskaźnikami naruszenia (IoCs). Wskaźniki zagrożeń kojarzą adresy URL, skróty plików, adresy IP i inne dane ze znanymi działaniami zagrożeń, takimi jak wyłudzenie informacji, botnety lub złośliwe oprogramowanie.

Ta forma analizy zagrożeń jest często nazywana taktyczną analizą zagrożeń, ponieważ produkty zabezpieczeń i automatyzacja mogą używać ich na dużą skalę w celu ochrony i wykrywania potencjalnych zagrożeń. Usługa Microsoft Sentinel może pomóc wykrywać złośliwe działania cybernetyczne, reagować na nie i zapewniać kontekst CTI.

Potencjalne przypadki użycia

- Połączenie dane wskaźnika zagrożeń typu open source z serwerów publicznych w celu identyfikowania, analizowania i reagowania na działania związane z zagrożeniami.

- Użyj istniejących platform analizy zagrożeń lub niestandardowych rozwiązań z interfejsem API programu Microsoft Graph

tiIndicators, aby nawiązać połączenie i kontrolować dostęp do danych wskaźnika zagrożeń. - Zapewnianie kontekstu i raportowania ctI dla badaczy zabezpieczeń i osób biorących udział w projekcie.

Kwestie wymagające rozważenia

- Łączniki danych analizy zagrożeń w usłudze Microsoft Sentinel są obecnie dostępne w publicznej wersji zapoznawczej. Niektóre funkcje mogą być nieobsługiwane lub ograniczone.

- Usługa Microsoft Sentinel używa kontroli dostępu opartej na rolach platformy Azure (RBAC) do przypisywania wbudowanych ról Współautor, Czytelnik i Osoba odpowiadająca użytkownikom, grupom i usługom platformy Azure. Te role mogą współdziałać z rolami platformy Azure (właścicielem, współautorem, czytelnikiem) i usługą Log Analytics (czytelnik usługi Log Analytics, współautor usługi Log Analytics). Role niestandardowe można tworzyć i używać zaawansowanej kontroli dostępu opartej na rolach platformy Azure na danych przechowywanych w usłudze Microsoft Sentinel. Aby uzyskać więcej informacji, zobacz Uprawnienia w usłudze Microsoft Sentinel.

- Usługa Microsoft Sentinel jest bezpłatna przez pierwsze 31 dni w dowolnym obszarze roboczym usługi Log Analytics usługi Azure Monitor. Następnie możesz użyć modeli płatności zgodnie z rzeczywistym użyciem lub rezerwacji pojemności dla pozyskiwanych i przechowywanych danych. Aby uzyskać więcej informacji, zobacz Cennik usługi Microsoft Sentinel.

Wdrażanie tego scenariusza

Poniższe sekcje zawierają instrukcje dotyczące wykonywania następujących czynności:

- Włącz łączniki danych Analizy zagrożeń — TAXII i Threat Intelligence Platformy.

- Utwórz przykładową regułę analizy usługi Microsoft Sentinel, aby wygenerować alerty zabezpieczeń i zdarzenia na podstawie danych CTI.

- Wyświetlanie i edytowanie skoroszytu analizy zagrożeń usługi Microsoft Sentinel.

Importowanie wskaźników zagrożeń za pomocą łącznika danych TAXII

Ostrzeżenie

Poniższe instrukcje korzystają z bezpłatnego kanału informacyjnego STIX/TAXII firmy Anomali. To źródło danych osiągnęło koniec życia i nie jest już aktualizowane. Nie można wykonać poniższych instrukcji zgodnie z zapisem. Możesz zastąpić ten kanał informacyjny innym kanałem informacyjnym zgodnym z interfejsem API, do którego możesz uzyskać dostęp.

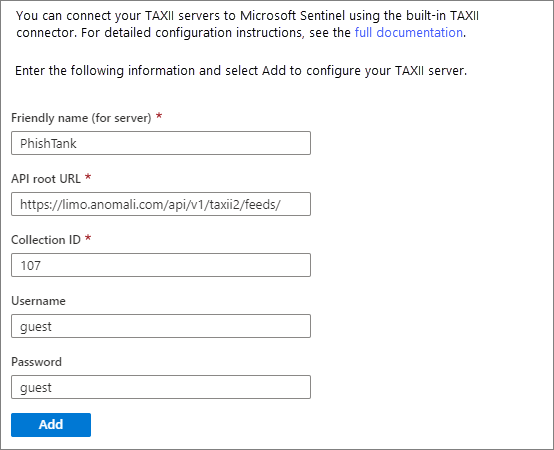

Serwery TAXII 2.x anonsują katalogi głównych interfejsów API, które są adresami URL hostujących kolekcje analizy zagrożeń. Jeśli znasz już katalog główny interfejsu API serwera TAXII i identyfikator kolekcji, z którym chcesz pracować, możesz pominąć i włączyć łącznik TAXII w usłudze Microsoft Sentinel.

Jeśli nie masz katalogu głównego interfejsu API, zazwyczaj możesz pobrać go ze strony dokumentacji dostawcy analizy zagrożeń, ale czasami jedynymi dostępnymi informacjami jest adres URL punktu końcowego odnajdywania. Katalog główny interfejsu API można znaleźć przy użyciu punktu końcowego odnajdywania. W poniższym przykładzie użyto punktu końcowego odnajdywania serwera TAXII 2.0 Anomali Limo ThreatStream.

W przeglądarce przejdź do punktu końcowego odnajdywania serwera ThreatStream TAXII 2.0.

https://limo.anomali.com/taxiiZaloguj się przy użyciu gościa nazwy użytkownika i gościa hasła. Po zalogowaniu się zobaczysz następujące informacje:{ "api_roots": [ "https://limo.anomali.com/api/v1/taxii2/feeds/", "https://limo.anomali.com/api/v1/taxii2/trusted_circles/", "https://limo.anomali.com/api/v1/taxii2/search_filters/" ], "contact": "info@anomali.com", "default": "https://limo.anomali.com/api/v1/taxii2/feeds/", "description": "TAXII 2.0 Server (guest)", "title": "ThreatStream Taxii 2.0 Server" }Aby przeglądać kolekcje, wprowadź katalog główny interfejsu API uzyskany z poprzedniego kroku w przeglądarce:

https://limo.anomali.com/api/v1/taxii2/feeds/collections/. Zobaczysz informacje takie jak:{ "collections": [ { "can_read": true, "can_write": false, "description": "", "id": "107", "title": "Phish Tank" }, ... { "can_read": true, "can_write": false, "description": "", "id": "41", "title": "CyberCrime" } ] }

Masz teraz informacje potrzebne do połączenia usługi Microsoft Sentinel z co najmniej jedną kolekcją serwerów TAXII dostarczaną przez anomalię Limo. Na przykład:

| Katalog główny interfejsu API | Identyfikator kolekcji |

|---|---|

| Phish Tank | 107 |

| Cyberprzestępczości | 41 |

Aby włączyć łącznik danych Analizy zagrożeń — TAXII w usłudze Microsoft Sentinel:

W witrynie Azure Portal wyszukaj i wybierz pozycję Microsoft Sentinel.

Wybierz obszar roboczy, w którym chcesz zaimportować wskaźniki zagrożeń z usługi TAXII.

Wybierz pozycję Łączniki danych w okienku po lewej stronie. Wyszukaj i wybierz pozycję Analiza zagrożeń — TAXII (wersja zapoznawcza) i wybierz pozycję Otwórz stronę łącznika.

Na stronie Konfiguracja wprowadź przyjazną nazwę (dla serwera), taką jak tytuł kolekcji. Wprowadź główny adres URL interfejsu API i identyfikator kolekcji, który chcesz zaimportować. Wprowadź nazwę użytkownika i hasło, jeśli jest to wymagane, a następnie wybierz pozycję Dodaj.

Połączenie jest widoczne na liście skonfigurowanych serwerów TAXII 2.0. Powtórz konfigurację dla każdej kolekcji, z której chcesz nawiązać połączenie z tych samych lub różnych serwerów TAXII.

Importowanie wskaźników zagrożeń za pomocą łącznika danych Platformy

Interfejs tiIndicators API wymaga identyfikatora aplikacji (klienta), identyfikatora katalogu (dzierżawy) i klucza tajnego klienta z porad lub rozwiązania niestandardowego, aby połączyć się ze wskaźnikami zagrożeń i wysłać je do usługi Microsoft Sentinel. Aby uzyskać te informacje, zarejestruj aplikację TIP lub rozwiązanie w identyfikatorze Entra firmy Microsoft i przyznaj mu wymagane uprawnienia.

Aby uzyskać więcej informacji, zobacz Połączenie platformę analizy zagrożeń do usługi Microsoft Sentinel.

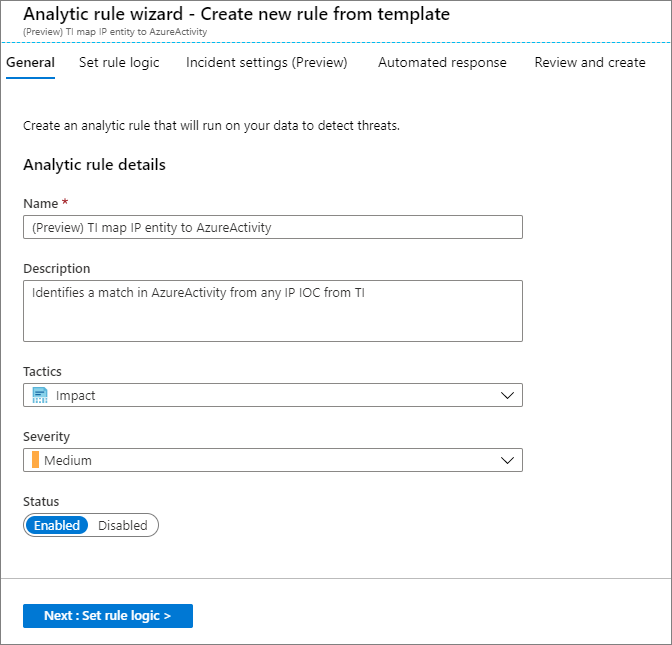

Tworzenie reguły analizy na podstawie szablonu

W tym przykładzie użyto szablonu reguły o nazwie JEDNOSTKA MAPY TI do usługi AzureActivity, która porównuje wszystkie wskaźniki zagrożeń typu adresu IP ze wszystkimi zdarzeniami adresów IP aktywności platformy Azure. Każde dopasowanie generuje alert zabezpieczeń i odpowiednie zdarzenie do badania przez zespół ds. operacji zabezpieczeń.

W tym przykładzie przyjęto założenie, że użyto jednego lub obu łączników danych analizy zagrożeń w celu zaimportowania wskaźników zagrożeń oraz łącznika danych aktywności platformy Azure w celu zaimportowania zdarzeń na poziomie subskrypcji platformy Azure. Oba typy danych są potrzebne do pomyślnego użycia tej reguły analizy.

W witrynie Azure Portal wyszukaj i wybierz pozycję Microsoft Sentinel.

Wybierz obszar roboczy, w którym zaimportowane wskaźniki zagrożeń mają łącznik danych analizy zagrożeń.

W okienku po lewej stronie wybierz pozycję Analiza.

Na karcie Szablony reguł wyszukaj i wybierz jednostkę ADRESU IP mapowania ti reguły (wersja zapoznawcza) na azureActivity. Wybierz Utwórz regułę.

W pierwszym kreatorze reguł analitycznych — utwórz nową regułę na stronie szablonu, upewnij się, że stan reguły jest ustawiony na Włączone. Zmień nazwę reguły lub opis, jeśli chcesz. Wybierz pozycję Dalej: ustaw logikę reguły.

Strona logiki reguły zawiera zapytanie dotyczące reguły, jednostek do mapowania, planowania reguł i liczby wyników zapytania, które generują alert zabezpieczeń. Ustawienia szablonu są uruchamiane raz na godzinę. Identyfikują wszystkie adresy IP IoCs zgodne z dowolnymi adresami IP ze zdarzeń platformy Azure. Generują one również alerty zabezpieczeń dla wszystkich dopasowań. Możesz zachować te ustawienia lub zmienić dowolne z nich, aby spełniały Twoje potrzeby. Po zakończeniu wybierz pozycję Dalej: ustawienia zdarzenia (wersja zapoznawcza).

W obszarze Ustawienia zdarzenia (wersja zapoznawcza) upewnij się, że opcja Tworzenie zdarzeń z alertów wyzwalanych przez tę regułę analizy ma wartość Włączone. Wybierz pozycję Dalej: Automatyczna odpowiedź.

Ten krok umożliwia skonfigurowanie automatyzacji w celu wyzwolenia, gdy reguła generuje alert zabezpieczeń. Usługa Automation w usłudze Microsoft Sentinel używa podręczników obsługiwanych przez usługę Azure Logic Apps. Aby uzyskać więcej informacji, zobacz Samouczek: konfigurowanie automatycznych odpowiedzi na zagrożenia w usłudze Microsoft Sentinel. W tym przykładzie wybierz pozycję Dalej: Przejrzyj. Po przejrzeniu ustawień wybierz pozycję Utwórz.

Reguła jest aktywowana natychmiast po jej utworzeniu, a następnie wyzwalana zgodnie z harmonogramem.

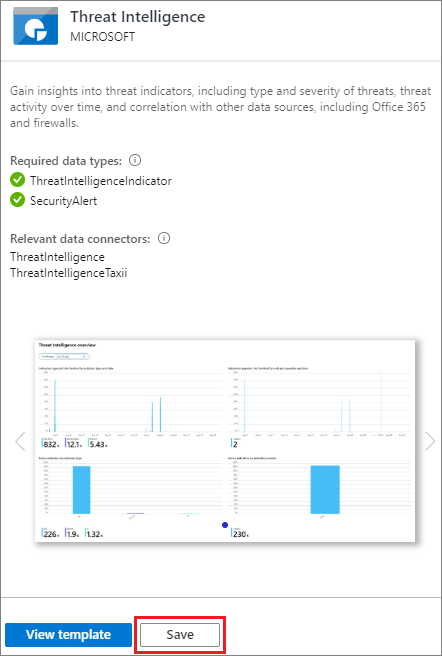

Wyświetlanie i edytowanie skoroszytu analizy zagrożeń

W witrynie Azure Portal wyszukaj i wybierz pozycję Microsoft Sentinel.

Wybierz obszar roboczy, w którym zaimportowaliśmy wskaźniki zagrożeń z łącznikiem danych analizy zagrożeń.

W okienku po lewej stronie wybierz pozycję Skoroszyty.

Wyszukaj i wybierz skoroszyt zatytułowany Analiza zagrożeń.

Upewnij się, że masz niezbędne dane i połączenia, jak pokazano poniżej. Wybierz pozycję Zapisz.

W oknie podręcznym wybierz lokalizację, a następnie wybierz przycisk OK. Ten krok zapisuje skoroszyt, aby można było go modyfikować i zapisywać zmiany.

Wybierz pozycję Wyświetl zapisany skoroszyt , aby otworzyć skoroszyt i wyświetlić domyślne wykresy, które udostępnia szablon.

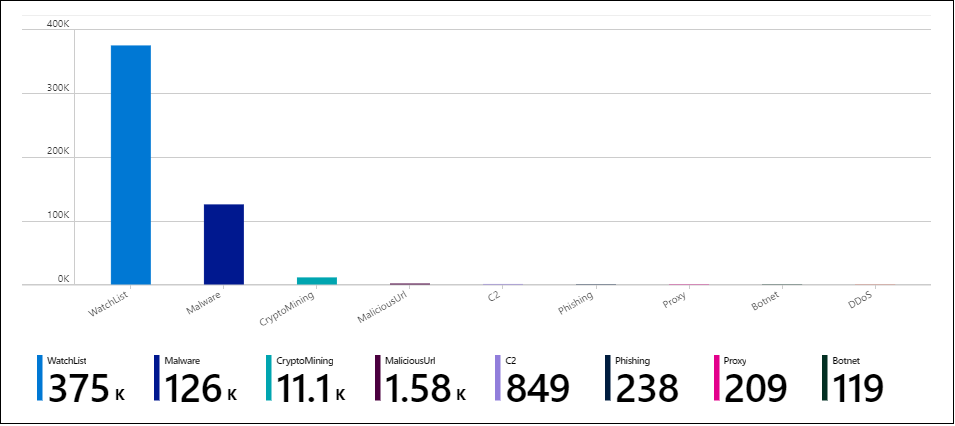

Aby edytować skoroszyt, wybierz pozycję Edytuj. Możesz wybrać pozycję Edytuj obok dowolnego wykresu, aby edytować zapytanie i ustawienia dla tego wykresu.

Aby dodać nowy wykres pokazujący wskaźniki zagrożeń według typu zagrożenia:

Zaznacz Edytuj. Przewiń do dołu strony i wybierz pozycję Dodaj>zapytanie.

W obszarze Zapytanie dotyczące dzienników obszaru roboczego usługi Log Analytics wprowadź następujące zapytanie:

ThreatIntelligenceIndicator | summarize count() by ThreatTypeWybierz pozycję Wykres słupkowy na liście rozwijanej Wizualizacja i wybierz pozycję Zakończono edytowanie.

W górnej części strony wybierz pozycję Zakończono edytowanie. Wybierz ikonę Zapisz, aby zapisać nowy wykres i skoroszyt.

Następne kroki

Przejdź do repozytorium usługi Microsoft Sentinel w witrynie GitHub, aby zobaczyć współtworzenie przez społeczność i firmę Microsoft. W tym miejscu znajdziesz nowe pomysły, szablony i konwersacje dotyczące wszystkich obszarów funkcji usługi Microsoft Sentinel.

Skoroszyty usługi Microsoft Sentinel są oparte na skoroszytach usługi Azure Monitor, więc dostępna jest obszerna dokumentacja i szablony. Doskonałym miejscem do rozpoczęcia jest tworzenie interaktywnych raportów za pomocą skoroszytów usługi Azure Monitor. Istnieje kolekcja szablonów skoroszytów usługi Azure Monitor opartych na społeczności w witrynie GitHub do pobrania.

Aby dowiedzieć się więcej o polecanych technologiach, zobacz:

- Co to jest usługa Microsoft Sentinel?

- Szybki start: pokładowe rozwiązanie Microsoft Sentinel

- Interfejs API tiIndicators zabezpieczeń programu Microsoft Graph

- Samouczek: badanie zdarzeń za pomocą usługi Microsoft Sentinel

- Samouczek: konfigurowanie automatycznych odpowiedzi na zagrożenia w usłudze Microsoft Sentinel

Powiązane zasoby

- Automatyzowanie integracji usługi Microsoft Sentinel z usługą Azure DevOps

- Monitorowanie zabezpieczeń hybrydowych przy użyciu Microsoft Defender dla Chmury i usługi Microsoft Sentinel

- Rozwiązania zabezpieczeń platformy Azure dla platformy AWS

- Monitorowanie zabezpieczeń hybrydowych przy użyciu Microsoft Defender dla Chmury i usługi Microsoft Sentinel