Rozwiązania zabezpieczeń firmy Microsoft dla platformy AWS

W tym przewodniku opisano, w jaki sposób rozwiązania zabezpieczeń firmy Microsoft mogą pomóc w zabezpieczaniu i ochronie dostępu do kont i środowisk usług Amazon Web Services (AWS).

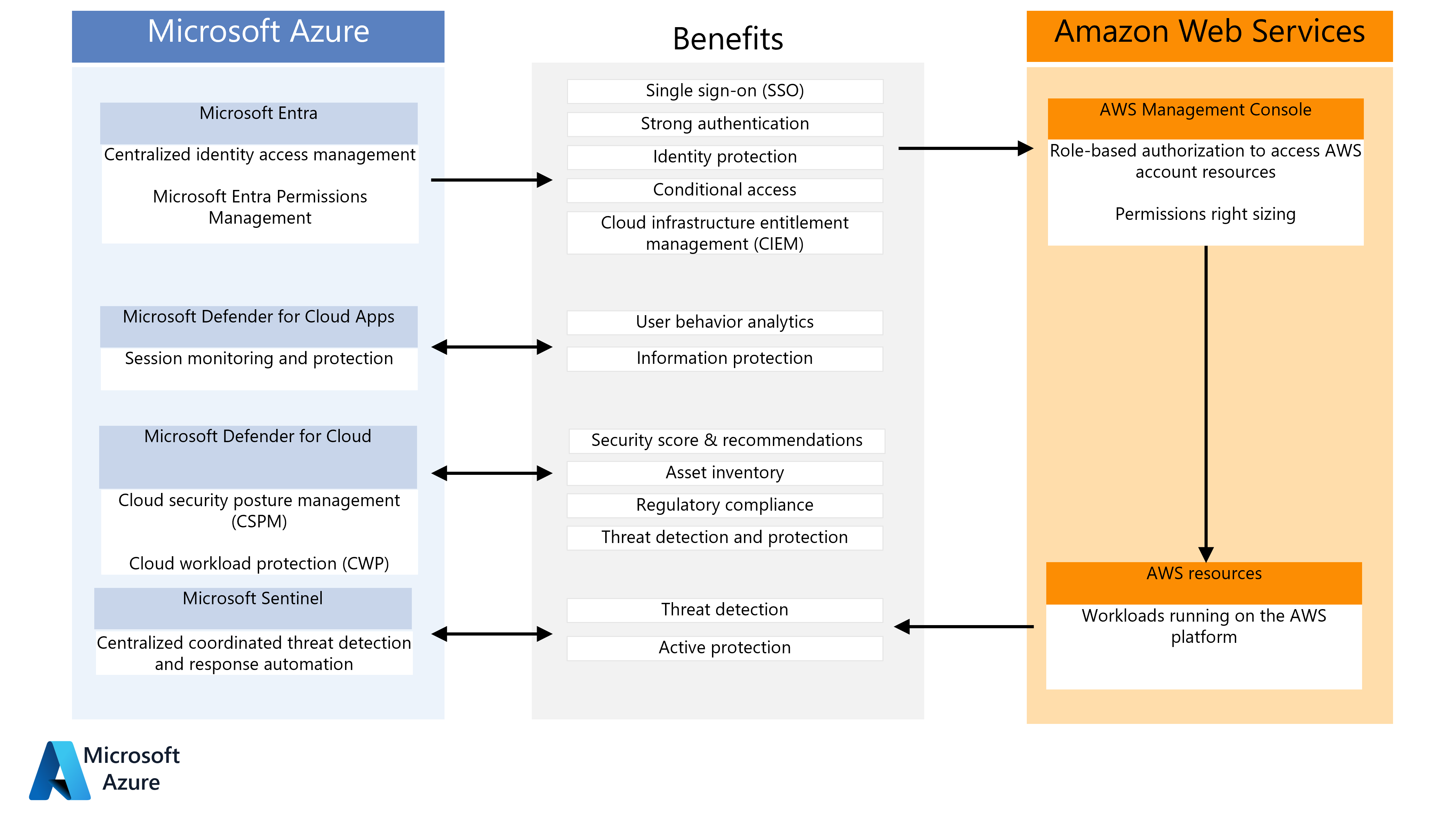

Na tym diagramie podsumowano, w jaki sposób instalacje platformy AWS mogą korzystać z kluczowych składników zabezpieczeń firmy Microsoft:

Pobierz plik programu PowerPoint z tego diagramu.

Microsoft Entra

Scentralizowane zarządzanie tożsamościami i dostępem

Microsoft Entra ID to kompleksowe, oparte na chmurze scentralizowane rozwiązanie do zarządzania tożsamościami i dostępem, które może pomóc zabezpieczyć i chronić konta i środowiska platformy AWS.

Identyfikator entra firmy Microsoft zapewnia silne uwierzytelnianie jednokrotne niemal do każdej aplikacji lub platformy, która jest zgodna z typowymi standardami uwierzytelniania internetowego, w tym z platformą AWS. Konta platformy AWS, które obsługują obciążenia krytyczne i wysoce poufne informacje, wymagają silnej ochrony tożsamości i kontroli dostępu. Zarządzanie tożsamościami platformy AWS jest ulepszone podczas łączenia go z identyfikatorem Entra firmy Microsoft.

Organizacje platformy AWS korzystające z identyfikatora Microsoft Entra ID dla platformy Microsoft 365 lub tożsamości chmury hybrydowej i ochrony dostępu mogą szybko i łatwo wdrażać identyfikator Entra firmy Microsoft dla kont platformy AWS, często bez ponoszenia dodatkowych kosztów. Identyfikator entra firmy Microsoft oferuje kilka możliwości bezpośredniej integracji z platformą AWS:

Integracja z usługą AWS IAM Identity Center w celu zapewnienia zwiększonych zabezpieczeń, ulepszonego środowiska użytkownika, scentralizowanej kontroli dostępu i logowania jednokrotnego w starszych, tradycyjnych i nowoczesnych rozwiązaniach uwierzytelniania.

Uwierzytelnianie wieloskładnikowe firmy Microsoft, w tym integracja z kilkoma rozwiązaniami innych firm od partnerów microsoft Intelligent Security Association .

Zaawansowane funkcje dostępu warunkowego do silnego uwierzytelniania i ścisłego ładu. Microsoft Entra ID używa zasad dostępu warunkowego i ocen opartych na ryzyku do uwierzytelniania i autoryzacji dostępu użytkownika do zasobów usług AWS Management Console i AWS.

Ulepszona ochrona przed atakami opartymi na tożsamościach dzięki wykrywaniu w czasie rzeczywistym i korygowaniu ryzykownych logowania się i nietypowego zachowania użytkownika.

Usługa Privileged Identity Management (PIM) umożliwia aprowizację just in time określonych zasobów. Możesz rozwinąć usługę PIM do dowolnego delegowanego uprawnienia, kontrolując dostęp do grup niestandardowych, takich jak grupy tworzone w celu uzyskania dostępu do ról platformy AWS.

Aby uzyskać więcej informacji i szczegółowe instrukcje, zobacz Microsoft Entra identity and access management for AWS (Zarządzanie tożsamościami i dostępem firmy Microsoft dla platformy AWS).

Microsoft Defender dla aplikacji chmurowych

Gdy kilku użytkowników lub ról wprowadza zmiany administracyjne, konfiguracja odchodzi od zamierzonej architektury zabezpieczeń i standardów. Standardy zabezpieczeń mogą również ulec zmianie w czasie. Personel ds. zabezpieczeń musi stale i spójnie wykrywać nowe zagrożenia, oceniać opcje ograniczania ryzyka i aktualizować architekturę zabezpieczeń, aby zapobiec potencjalnym naruszeniom. Zarządzanie zabezpieczeniami w wielu środowiskach chmury publicznej i prywatnej infrastruktury może stać się uciążliwe.

Defender dla Chmury Apps zapewnia rozszerzoną ochronę aplikacji saas (software as a service). Udostępnia ona następujące funkcje ułatwiające monitorowanie i ochronę danych aplikacji w chmurze:

Podstawowe funkcje brokera zabezpieczeń dostępu do chmury, w tym odnajdywanie w tle IT, wgląd w użycie aplikacji w chmurze, rozszerzoną ochronę przed zagrożeniami opartymi na aplikacjach z dowolnego miejsca w chmurze oraz oceny ochrony informacji i zgodności.

Funkcje zarządzania stanem zabezpieczeń SaaS, które umożliwiają zespołom ds. zabezpieczeń poprawę stanu zabezpieczeń organizacji.

Zaawansowana ochrona przed zagrożeniami w ramach rozszerzonego rozwiązania do wykrywania i reagowania firmy Microsoft, która umożliwia zaawansowaną korelację sygnału i widoczności w całym łańcuchu ataków zaawansowanych cyberataku.

Ochrona aplikacji do aplikacji, która rozszerza podstawowe scenariusze zagrożeń na aplikacje z obsługą protokołu OAuth, które mają uprawnienia i uprawnienia do krytycznych danych i zasobów.

Łączenie platformy AWS z usługą Defender dla Chmury Apps pomaga zabezpieczyć zasoby i wykrywać potencjalne zagrożenia, monitorując działania administracyjne i logowania. Otrzymujesz powiadomienia o możliwych atakach siłowych, złośliwym użyciu uprzywilejowanych kont użytkowników, nietypowych usunięciach maszyn wirtualnych i publicznie uwidocznionych zasobnikach magazynu. Defender dla Chmury Apps pomaga chronić środowiska AWS przed nadużyciami zasobów w chmurze, naruszonymi kontami i zagrożeniami poufnymi, wyciekiem danych i błędną konfiguracją zasobów oraz niewystarczającą kontrolą dostępu. Poniższe funkcje Defender dla Chmury Apps są szczególnie przydatne podczas pracy ze środowiskami platformy AWS.

Wykrywanie zagrożeń w chmurze, kont zagrożonych, złośliwych testerów i oprogramowania wymuszającego okup. Defender dla Chmury Zasady wykrywania anomalii w aplikacjach są wyzwalane w przypadku nietypowych działań wykonywanych przez użytkowników na platformie AWS. Defender dla Chmury Apps stale monitoruje działania użytkowników i używa analizy UEBA i uczenia maszynowego, aby dowiedzieć się i zrozumieć typowe zachowanie użytkowników i wyzwalać alerty dotyczące wszelkich odchyleń.

Ograniczanie ujawnienia udostępnionych danych i wymuszanie zasad współpracy. Automatyzowanie mechanizmów kontroli ładu za pośrednictwem akcji, takich jak powiadamianie użytkowników o alertach, wymaganie ponownego uwierzytelniania lub zawieszanie użytkowników, prywatne tworzenie zasobnika S3 lub usuwanie współpracowników z zasobnika S3.

Działania inspekcji. Łączenie inspekcji usług AWS z aplikacjami Defender dla Chmury w celu uzyskania wglądu w działania użytkownika, administratora i logowania.

Uzyskaj rozszerzoną ochronę w czasie rzeczywistym dla platformy AWS. Użyj kontroli aplikacji dostępu warunkowego Defender dla Chmury Apps, aby zablokować i ułatwić ochronę pobierania poufnych danych platformy AWS przez ryzykownych użytkowników.

Aby uzyskać więcej informacji na temat łączenia środowisk AWS z aplikacjami Defender dla Chmury, zobacz Protect your Amazon Web Services environment (Ochrona środowiska usług Amazon Web Services).

Microsoft Defender for Cloud

Defender dla Chmury to natywna dla chmury platforma ochrony aplikacji, która składa się z środków zabezpieczeń i praktyk zaprojektowanych w celu ochrony aplikacji opartych na chmurze przed różnymi cyberatakami i lukami w zabezpieczeniach. Defender dla Chmury zapewnia następujące możliwości:

Rozwiązanie do tworzenia operacji zabezpieczeń, które łączy zarządzanie zabezpieczeniami na poziomie kodu w środowiskach wielochmurowych i wielu potoków

Rozwiązanie do zarządzania stanem zabezpieczeń w chmurze (CSPM), które zawiera akcje, które można wykonać, aby zapobiec naruszeniom zabezpieczeń

Platforma ochrony obciążeń w chmurze (CWPP) zapewniająca ochronę serwerów, kontenerów, magazynu, baz danych i innych obciążeń

Defender dla Chmury natywna obsługa platformy AWS zapewnia kilka korzyści:

Podstawowy CSPM dla zasobów platformy AWS

CSPM w usłudze Defender dla zasobów platformy AWS

Obsługa CWPP dla klastrów Amazon EKS

Obsługa programu CWPP dla wystąpień usługi AWS EC2

Obsługa programu CWPP dla serwerów SQL działających na platformie AWS EC2 i usług pulpitu zdalnego dla programu SQL Server

Podstawowe CPSM i CSPM w usłudze Defender są całkowicie bez agenta. Podstawowy CSPM zawiera zalecenia dotyczące najlepszego wzmacniania zasobów platformy AWS i korygowania błędów konfiguracji. Usługa Defender dla Chmury oferuje podstawowe wielochmurowe funkcje CSPM bezpłatnie.

CSPM w usłudze Defender zapewnia zaawansowane funkcje zarządzania stanem, takie jak analiza ścieżki ataku, eksplorator zabezpieczeń w chmurze, zaawansowane wyszukiwanie zagrożeń i możliwości zapewniania ładu w zabezpieczeniach. Udostępnia również narzędzia do oceny zgodności z zabezpieczeniami z szeroką gamą testów porównawczych, standardów regulacyjnych i wszelkich niestandardowych zasad zabezpieczeń wymaganych w organizacji, branży lub regionie.

Obsługa programu CWPP dla wystąpień usługi AWS EC2 zapewnia takie możliwości jak automatyczna aprowizacja wymagań wstępnych dotyczących istniejących i nowych maszyn, ocena luk w zabezpieczeniach, zintegrowana licencja na Ochrona punktu końcowego w usłudze Microsoft Defender, monitorowanie integralności plików i nie tylko.

Obsługa CWPP dla klastrów Amazon EKS zapewnia funkcje, takie jak odnajdywanie niechronionych klastrów, zaawansowane wykrywanie zagrożeń dla płaszczyzny sterowania i poziomu obciążenia, rekomendacje dotyczące płaszczyzny danych Kubernetes (za pośrednictwem rozszerzenia Azure Policy) i nie tylko.

Obsługa programu CWPP dla serwerów SQL działających na platformach AWS EC2 i AWS RDS Custom for SQL Server zapewnia funkcje, takie jak zaawansowana ochrona przed zagrożeniami, skanowanie oceny luk w zabezpieczeniach i nie tylko.

Standardy zabezpieczeń zapewniają obsługę oceny zasobów i obciążeń na platformie AWS na podstawie standardów zgodności z przepisami, takich jak Center for Internet Security (CIS) i Payment Card Industry (PCI) oraz standard najlepszych rozwiązań dotyczących zabezpieczeń platformy AWS.

Aby uzyskać więcej informacji na temat ochrony obciążeń na platformie AWS, zobacz Connect your AWS account and Assign regulatory compliance standards in Microsoft Defender dla Chmury (Łączenie konta platformy AWS) i Assign regulatory compliance standards in Microsoft Defender dla Chmury (Przypisywanie standardów zgodności z przepisami).

Microsoft Sentinel

Microsoft Sentinel to skalowalny natywne dla chmury system zarządzania informacjami i zdarzeniami zabezpieczeń (SIEM), który zapewnia inteligentne i kompleksowe rozwiązanie do orkiestracji SIEM i zabezpieczeń, automatyzacji i reagowania. Usługa Microsoft Sentinel zapewnia wykrywanie cyberataków, badanie, reagowanie i proaktywne wyszukiwanie zagrożeń. Zapewnia to wgląd w lotu ptaka w całym przedsiębiorstwie.

Łączniki platformy AWS umożliwiają ściąganie dzienników usługi AWS do usługi Microsoft Sentinel. Te łączniki działają, udzielając usłudze Microsoft Sentinel dostępu do dzienników zasobów platformy AWS. Konfigurowanie łącznika ustanawia relację zaufania między platformami AWS i Microsoft Sentinel. Ta relacja jest tworzona na platformie AWS przez utworzenie roli, która daje usłudze Microsoft Sentinel uprawnienia dostępu do dzienników platformy AWS.

Łącznik może pozyskiwać dzienniki z następujących usług AWS, ściągając je z zasobnika S3:

Aby uzyskać więcej informacji na temat sposobu instalowania i konfigurowania łącznika platformy AWS w usłudze Microsoft Sentinel, zobacz Łączenie usługi Microsoft Sentinel z usługami Amazon Web Services w celu pozyskiwania danych dziennika usługi AWS.

Zalecenia

Skorzystaj z rozwiązań zabezpieczeń firmy Microsoft i podstawowych zaleceń dotyczących zabezpieczeń platformy AWS, aby chronić konta platformy AWS.

Podstawowe zabezpieczenia konta platformy AWS

Aby uzyskać informacje na temat podstawowej higieny zabezpieczeń kont i zasobów platformy AWS, zapoznaj się ze wskazówkami dotyczącymi zabezpieczeń platformy AWS w artykule Najlepsze rozwiązania dotyczące zabezpieczania kont i zasobów platformy AWS.

Zmniejsz ryzyko przekazywania i pobierania złośliwego oprogramowania oraz innej złośliwej zawartości, aktywnie sprawdzając wszystkie transfery danych za pośrednictwem konsoli zarządzania platformy AWS. Zawartość, którą przekazujesz lub pobierasz bezpośrednio do zasobów na platformie AWS, takich jak serwery internetowe lub bazy danych, może wymagać dodatkowej ochrony.

Zapewnienie zabezpieczeń kluczy dostępu przez okresowe obracanie kluczy. Unikaj osadzania ich w kodzie. Używaj ról IAM zamiast długoterminowych kluczy dostępu wszędzie tam, gdzie jest to możliwe.

Użyj grup zabezpieczeń i list ACL sieci do kontrolowania ruchu przychodzącego i wychodzącego do zasobów. Zaimplementuj VPC, aby odizolować zasoby.

Szyfrowanie poufnych danych magazynowanych i przesyłanych przy użyciu usług AWS usługa zarządzania kluczami.

Ochrona urządzeń używanych przez administratorów i deweloperów do uzyskiwania dostępu do konsoli zarządzania platformy AWS.

Współautorzy

Ten artykuł jest obsługiwany przez firmę Microsoft. Pierwotnie został napisany przez następującego współautora.

Główny autor:

- Lavanya Murthy | Główny architekt rozwiązań w chmurze

Aby wyświetlić niepubalne profile serwisu LinkedIn, zaloguj się do serwisu LinkedIn.

Następne kroki

- Monitorowanie i ochrona działań administracyjnych i logowania platformy AWS

- Ochrona obciążeń na platformie AWS

- Łączenie usługi Microsoft Sentinel z usługą Amazon Web Services w celu pozyskiwania danych dzienników usługi AWS