Kontrola aplikacji w chmurze za pomocą zasad

Zasady umożliwiają zdefiniowanie sposobu, w jaki użytkownicy mają zachowywać się w chmurze. Umożliwiają one wykrywanie ryzykownych zachowań, naruszeń lub podejrzanych punktów danych i działań w środowisku chmury. W razie potrzeby można zintegrować przepływy pracy korygujące, aby osiągnąć całkowite ograniczenie ryzyka. Jest wiele typów zasad skorelowanych z różnymi typami informacji, które można zbierać w środowisku chmury. Są też różne typy akcji korygowania, które można wykonywać.

Jeśli na przykład istnieje zagrożenie naruszenia danych, które chcesz poddać kwarantannie, potrzebujesz innego typu zasad niż jeśli chcesz zablokować ryzykowną aplikację w chmurze przed użyciem przez organizację.

Typy polis

Na stronie Zarządzanie zasadami różne zasady i szablony można odróżnić według typu i ikony, aby zobaczyć, które zasady są dostępne. Zasady można wyświetlić razem na karcie Wszystkie zasady lub na odpowiednich kartach kategorii. Dostępne zasady zależą od źródła danych i tego, co zostało włączone w usłudze Defender dla Chmury Apps dla organizacji. Jeśli na przykład przekazano dzienniki odnajdywania w chmurze, zostaną wyświetlone zasady dotyczące odnajdywania w chmurze.

Można utworzyć następujące typy zasad:

| Ikona typu zasad | Typ zasad | Kategoria | Używanie |

|---|---|---|---|

|

Zasady dotyczące działań | Wykrywanie zagrożeń | Zasady działań umożliwiają wymuszanie szerokiego zakresu zautomatyzowanych procesów przy użyciu interfejsów API dostawcy aplikacji. Te zasady pozwalają monitorować konkretne działania wykonywane przez różnych użytkowników lub śledzić nieoczekiwanie wysokie wskaźniki dotyczące określonego typu działania. Dowiedz się więcej |

|

Zasady wykrywania anomalii | Wykrywanie zagrożeń | Zasady wykrywania anomalii umożliwiają wyszukiwanie nietypowych działań w chmurze. Wykrywanie jest oparte na czynnikach ryzyka ustawionych na alerty, gdy coś się stanie różni się od punktu odniesienia organizacji lub od regularnego działania użytkownika. Dowiedz się więcej |

|

Zasady aplikacji OAuth | Wykrywanie zagrożeń | Zasady aplikacji OAuth umożliwiają badanie uprawnień żądanych przez każdą aplikację OAuth oraz automatyczne zatwierdzanie lub odwoływanie. Są to wbudowane zasady, które są dostarczane z aplikacjami Defender dla Chmury i nie można ich utworzyć. Dowiedz się więcej |

|

Zasady wykrywania złośliwego oprogramowania | Wykrywanie zagrożeń | Zasady wykrywania złośliwego oprogramowania umożliwiają identyfikowanie złośliwych plików w magazynie w chmurze i automatyczne zatwierdzanie lub odwoływanie. Jest to wbudowane zasady, które są dostarczane z aplikacjami Defender dla Chmury i nie można ich utworzyć. Dowiedz się więcej |

|

Zasady dotyczące pliku | Ochrona informacji | Zasady dotyczące plików umożliwiają skanowanie aplikacji w chmurze pod kątem określonych plików lub typów plików (udostępnionych, udostępnianych domenom zewnętrznym), danych (zastrzeżonych informacji, danych osobowych, informacji o karcie kredytowej i innych typów danych) oraz stosowania akcji ładu do plików (akcje ładu są specyficzne dla aplikacji w chmurze). Dowiedz się więcej |

|

Zasady dostępu | Dostęp warunkowy | Zasady dostępu zapewniają monitorowanie i kontrolowanie logowań użytkowników w aplikacjach w chmurze w czasie rzeczywistym. Dowiedz się więcej |

|

Zasady sesji | Dostęp warunkowy | Zasady sesji zapewniają monitorowanie i kontrolowanie aktywności użytkowników w aplikacjach w chmurze w czasie rzeczywistym. Dowiedz się więcej |

|

Zasady odnajdywania aplikacji | Niezatwierdzonych zasobów IT | Zasady odnajdywania aplikacji pozwalają ustawić alerty, które powiadamiają o wykryciu nowych aplikacji w organizacji. Dowiedz się więcej |

|

Zasady wykrywania anomalii w usłudze Cloud Discovery | Niezatwierdzonych zasobów IT | Zasady wykrywania anomalii w usłudze Cloud Discovery przyglądają się dziennikom używanym do odnajdywania aplikacji w chmurze i wyszukiwania nietypowych wystąpień. Na przykład gdy użytkownik, który nigdy wcześniej nie korzystał z usługi Dropbox, nagle przekazuje do niej 600 GB danych, lub gdy w określonej aplikacji wykonywanych jest znacznie więcej transakcji niż zwykle. Dowiedz się więcej |

Identyfikowanie ryzyka

Defender dla Chmury Apps pomaga ograniczyć różne zagrożenia w chmurze. Można skonfigurować dowolne zasady i alerty do skojarzenia z jednym z następujących czynników ryzyka:

Kontrola dostępu: kto, do czego i skąd uzyskuje dostęp?

Ciągłe monitorowanie zachowania i wykrywanie nietypowych działań, włącznie z atakami wewnętrznymi i zewnętrznymi wysokiego ryzyka, oraz stosowanie zasad w celu wyzwalania alertów, blokowania lub żądania weryfikacji tożsamości dla dowolnej aplikacji lub konkretnej akcji w obrębie aplikacji. Włącza zasady dostępu lokalnego i zdalnego (z urządzeń przenośnych) na podstawie użytkownika, urządzenia i lokalizacji geograficznej z ogólnym blokowaniem oraz szczegółowym podglądem, edycją i blokowaniem. Wykrywa podejrzane zdarzenia logowania, w tym niepowodzenia uwierzytelniania wieloskładnikowego, niepowodzenia logowania do wyłączonych kont oraz zdarzenia personifikacji.

Zgodność: czy wymagania dotyczące zgodności zostały naruszone?

Katalogowanie i identyfikowanie danych poufnych lub podlegających przepisom (w tym uprawnień do udostępniania dla każdego pliku) przechowywanych w usługach synchronizacji plików w celu zapewnienia zgodności z przepisami, takimi jak PCI, SOX i HIPAA.

Kontrola konfiguracji: czy są wprowadzane nieautoryzowane zmiany w konfiguracji?

Monitorowanie zmian konfiguracji, w tym zdalnego manipulowania konfiguracją.

Cloud discovery: Czy nowe aplikacje są używane w organizacji? Czy masz problem związany z korzystaniem z aplikacji niezatwierdzonych przez dział IT, o których nie wiesz?

Oceń ogólne ryzyko dla każdej aplikacji w chmurze na podstawie certyfikatów regulacyjnych i branżowych oraz najlepszych rozwiązań. Umożliwia monitorowanie liczby użytkowników, działań, liczby ruchu i typowych godzin użycia dla każdej aplikacji w chmurze.

Funkcja DLP: czy zastrzeżone pliki są udostępniane publicznie? Czy jest wymagana kwarantanna plików?

Integracja z lokalną funkcją DLP zapewnia integrację i korygowanie w pętli zamkniętej przy użyciu istniejących lokalnych rozwiązań DLP.

Konta uprzywilejowane: czy potrzebujesz monitorować konta administratorów?

Monitorowanie i raportowanie w czasie rzeczywistym aktywności użytkowników uprzywilejowanych i administratorów.

Kontrola udostępniania: jakie dane są udostępniane w środowisku chmury?

Sprawdzanie zawartości plików i zawartości w chmurze oraz wymuszanie wewnętrznych i zewnętrznych zasad udostępniania. Monitorowanie współpracy i wymuszanie zasad udostępniania, na przykład blokowanie udostępniania plików poza organizacją.

Wykrywanie zagrożeń: czy występują podejrzane działania zagrażające środowisku chmury?

Otrzymywanie powiadomień w czasie rzeczywistym dla wszelkich naruszeń zasad lub progu działania za pośrednictwem poczty e-mail. Stosując algorytmy uczenia maszynowego, usługa Defender dla Chmury Apps umożliwia wykrywanie zachowania, które może wskazywać, że użytkownik błędnie stosuje dane.

Jak kontrolować ryzyko

Aby kontrolować ryzyko za pomocą zasad, wykonaj następujące czynności:

Utwórz zasady na podstawie szablonu lub zapytania.

Dostosuj zasady w celu osiągnięcia oczekiwanych rezultatów.

Dodaj akcje automatyczne w celu automatycznego reagowania na czynniki ryzyka i korygowania ich.

Tworzenie zasady

Możesz użyć szablonów zasad Defender dla Chmury Apps jako podstawy dla wszystkich zasad lub utworzyć zasady na podstawie zapytania.

Szablony zasad ułatwiają ustawianie prawidłowych filtrów i konfiguracji niezbędnych do wykrywania określonych zdarzeń zainteresowania w danym środowisku. Szablony obejmują zasady wszystkich typów i mogą być stosowane do różnych usług.

Aby utworzyć zasady na podstawie szablonów zasad, wykonaj następujące kroki:

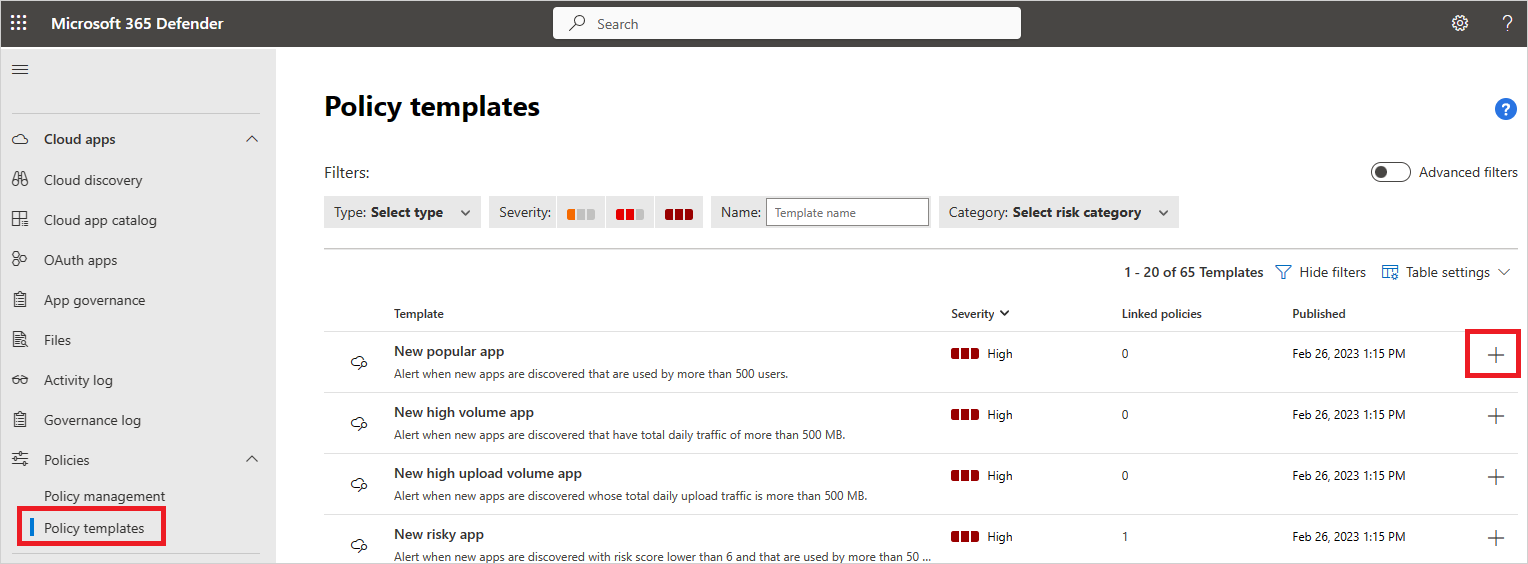

W witrynie Microsoft Defender Portal w obszarze Aplikacje w chmurze przejdź do pozycji Zasady —> szablony zasad.

Wybierz znak plus (+) po prawej stronie wiersza szablonu, którego chcesz użyć. Zostanie otwarta strona tworzenia zasad ze wstępnie zdefiniowaną konfiguracją szablonu.

Zmodyfikuj szablon odpowiednio do potrzeb w celu zdefiniowania zasad niestandardowych. Każdą właściwość i pole tych nowych zasad opartych na szablonie można zmodyfikować zgodnie z potrzebami.

Uwaga

W przypadku używania filtrów zasad zawiera wyszukiwanie tylko pełnych wyrazów — rozdzielonych przecinkami, kropkami, spacjami lub podkreśleniami. Jeśli na przykład wyszukujesz złośliwe oprogramowanie lub wirus, znajdzie virus_malware_file.exe, ale nie znajdzie malwarevirusfile.exe. Jeśli wyszukasz malware.exe, znajdziesz wszystkie pliki ze złośliwym oprogramowaniem lub plikiem exe w nazwie pliku, podczas gdy w przypadku wyszukiwania ciągu "malware.exe" (z cudzysłowami) znajdziesz tylko pliki zawierające dokładnie "malware.exe".

Równa się wyszukuje tylko pełny ciąg, na przykład jeśli wyszukasz malware.exe znajdzie malware.exe, ale nie malware.exe.txt.Po utworzeniu nowych zasad na podstawie szablonu link do nowych zasad będzie wyświetlany w tabeli szablonów zasad w kolumnie Połączone zasady obok szablonu, za pomocą którego zasady zostały utworzone. Możesz utworzyć dowolną liczbę zasad z każdego szablonu, a wszystkie te zasady zostaną połączone z oryginalnym szablonem. Łączenie umożliwia śledzenie wszystkich zasad utworzonych przy użyciu tego samego szablonu.

Można też tworzyć zasady podczas badania. Jeśli badasz dziennik aktywności, pliki lub tożsamości, a następnie przechodzisz do szczegółów, aby wyszukać coś konkretnego, w dowolnym momencie możesz utworzyć nowe zasady na podstawie wyników badania.

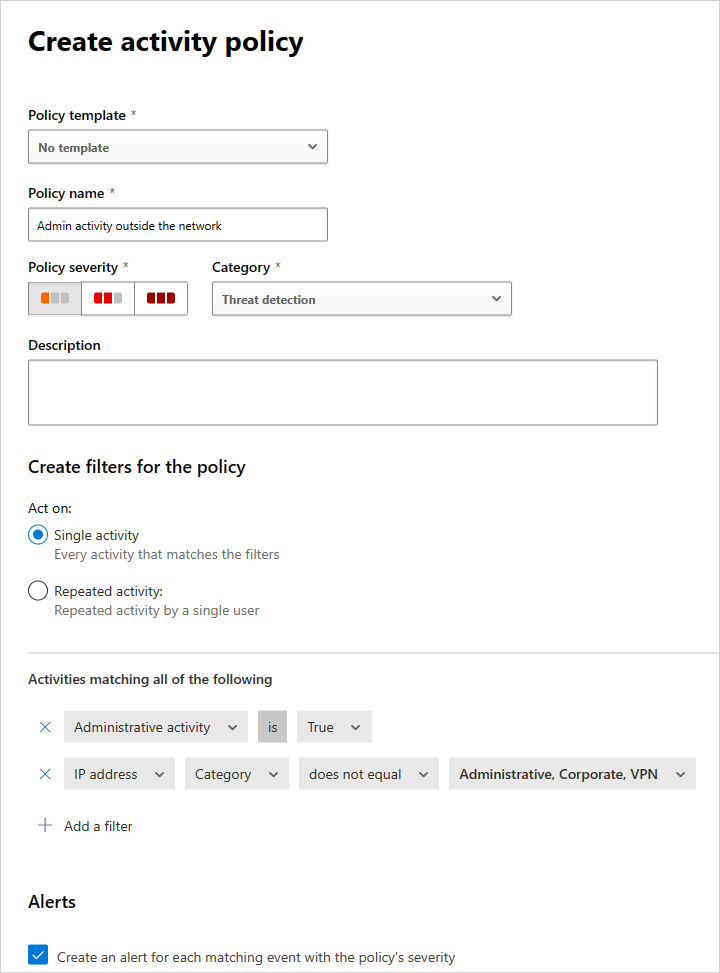

Możesz na przykład utworzyć konto, jeśli patrzysz na dziennik aktywności i widzisz aktywność administratora spoza adresów IP biura.

Aby utworzyć zasady na podstawie wyników badania, wykonaj następujące czynności:

W witrynie Microsoft Defender Portal przejdź do jednej z następujących pozycji:

- Cloud Apps —> dziennik aktywności

- Aplikacje w chmurze —> pliki

- Zasoby —> tożsamości

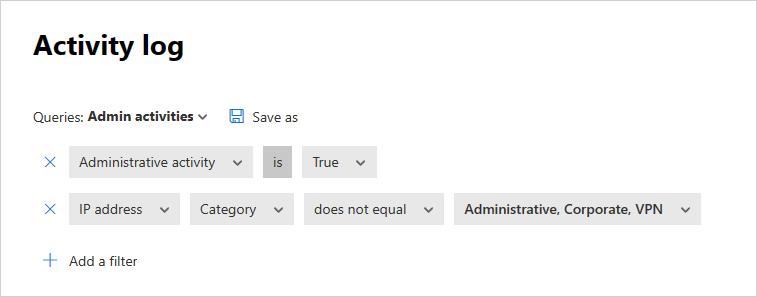

Użyj filtrów w górnej części strony, aby ograniczyć wyniki wyszukiwania do podejrzanego obszaru. Na przykład na stronie Dziennik aktywności wybierz pozycję Działania administracyjne i wybierz pozycję Prawda. Następnie w obszarze Adres IP wybierz pozycję Kategoria i ustaw wartość, aby nie zawierała kategorii adresów IP utworzonych dla rozpoznanych domen, takich jak adresy IP administratora, firmy i sieci VPN.

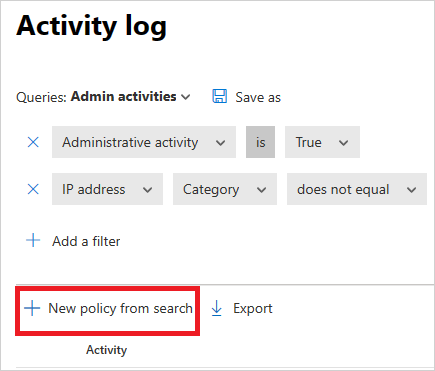

Poniżej zapytania wybierz pozycję Nowe zasady z wyszukiwania.

Zostanie otwarta strona tworzenia zasad zawierająca filtry użyte w badaniu.

Zmodyfikuj szablon odpowiednio do potrzeb w celu zdefiniowania zasad niestandardowych. Każdą właściwość i każde pole tych nowych zasad opartych na badaniu można zmodyfikować zgodnie z potrzebami.

Uwaga

W przypadku używania filtrów zasad zawiera wyszukiwanie tylko pełnych wyrazów — rozdzielonych przecinkami, kropkami, spacjami lub podkreśleniami. Jeśli na przykład wyszukujesz złośliwe oprogramowanie lub wirus, znajdzie virus_malware_file.exe, ale nie znajdzie malwarevirusfile.exe.

Równa się wyszukuje tylko pełny ciąg, na przykład jeśli wyszukasz malware.exe znajdzie malware.exe, ale nie malware.exe.txt.

Uwaga

Aby uzyskać więcej informacji na temat ustawiania pól zasad, zobacz odpowiednią dokumentację zasad:

Dodawanie akcji automatycznych w celu automatycznego reagowania na czynniki ryzyka i korygowania ich

Aby zapoznać się z listą działań ładu dostępnych dla aplikacji, zobacz Zarządzanie połączonymi aplikacjami.

Możesz również ustawić zasady, aby wysyłać alert pocztą e-mail po wykryciu dopasowań.

Aby ustawić preferencje powiadomień, przejdź do obszaru Preferencje powiadomień e-mail.

Włączanie i wyłączanie zasad

Po utworzeniu zasad możesz je włączyć lub wyłączyć. Wyłączenie pozwala uniknąć konieczności usunięcia zasad po jego utworzeniu, aby je zatrzymać. Zamiast tego, jeśli z jakiegoś powodu chcesz zatrzymać zasady, wyłącz je do momentu ponownego włączenia.

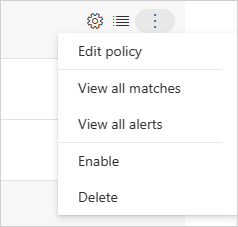

Aby włączyć zasady, na stronie Zasady wybierz trzy kropki na końcu wiersza zasad, które chcesz włączyć. Wybierz opcję Włącz.

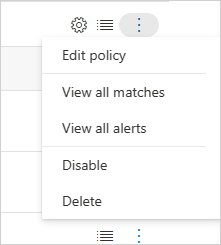

Aby wyłączyć zasady, na stronie Zasady wybierz trzy kropki na końcu wiersza zasad, które chcesz wyłączyć. Wybierz opcję Wyłącz.

Domyślnie po utworzeniu nowych zasad jest ona włączona.

Raport przeglądu zasad

Defender dla Chmury Apps umożliwia eksportowanie raportu przeglądu zasad z zagregowanymi metrykami alertów na zasady, aby ułatwić monitorowanie, zrozumienie i dostosowanie zasad w celu lepszego ochrony organizacji.

Aby wyeksportować dziennik, wykonaj następujące kroki:

Na stronie Zasady wybierz przycisk Eksportuj.

Określ wymagany zakres czasu.

Wybierz Eksportuj. Ten proces może potrwać jakiś czas.

Aby pobrać wyeksportowany raport:

Gdy raport będzie gotowy, i n Portalu Usługi Microsoft Defender przejdź do pozycji Raporty, a następnie pozycję Aplikacje w chmurze —> wyeksportowane raporty.

W tabeli wybierz odpowiedni raport, a następnie wybierz pozycję pobierz.

Następne kroki

Jeśli napotkasz jakiekolwiek problemy, jesteśmy tutaj, aby pomóc. Aby uzyskać pomoc lub pomoc techniczną dotyczącą problemu z produktem, otwórz bilet pomocy technicznej.